今まで様々な設定方法の条件付きアクセスをご紹介致しました。

下記リンクが条件付きアクセス関連ブログ になります。

「特定アプリと場所やOSに基づく条件付きアクセス | yjk365」

「条件付きアクセスポリシーによるアクセス制御機能 | yjk365」

多種多様なご用途やニーズに合わせて条件付きアクセスポリシーを活用することで、組織のセキュリティポリシーを柔軟に適用し、リスクを軽減することができます。今回はユーザーの割り当てとデバイスフィルターやコンプライアンスポリシーに基づく条件付きアクセスの活用方法を具体例を含め解説します。

目次

- 1.不適切なデバイス登録をさせない

- ・手順1

- ・手順2

- 2.Azure AD のデバイス登録種類に関わらずアクセス制御したい

- ・ポリシー設定方法

- 3.デバイスの属性に基づいてアクセス制御したい

- ・ポリシー設定方法

- ・属性早見表

- 4.デバイスの属性ではなく、状態に基づいてアクセス制御したい

- ・コンプライアンスポリシー設定方法

- ◎デバイスのOSバージョンで準拠とみなす場合

- ◎マルウェア対策クライアントのバージョンを一定以上であれば準拠とみなす場合

- ◎品質更新プログラムのインストールが何月以降のものであれば準拠とみなす場合

- ◎マルウェアに感染していないデバイスのみ許可したい場合

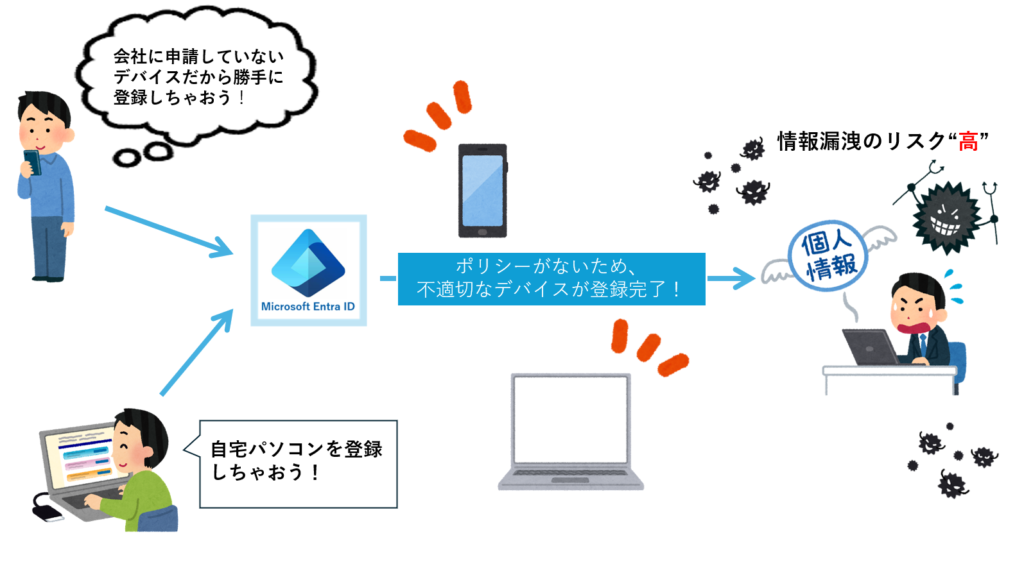

1.不適切なデバイス登録をさせない

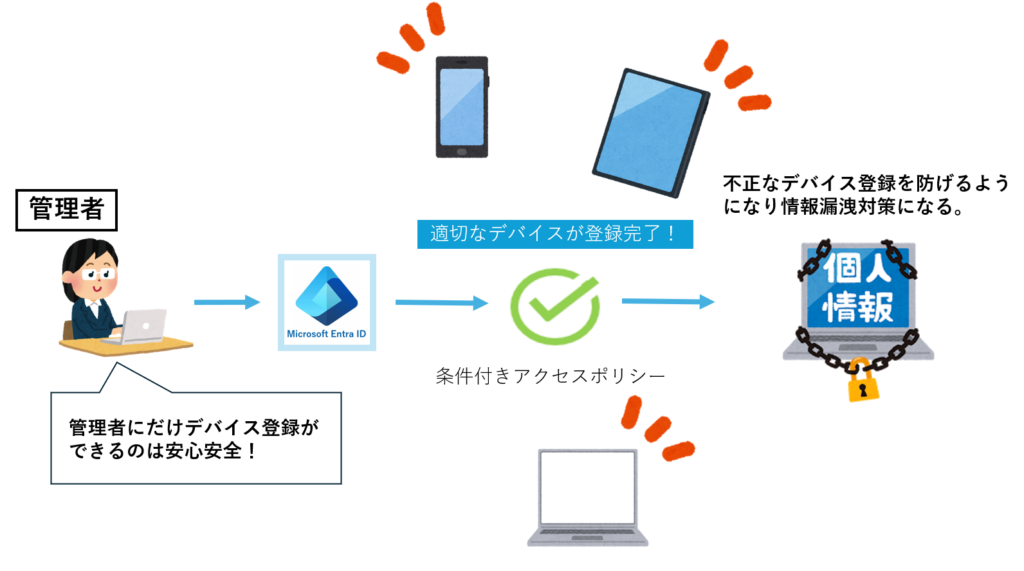

自分が持っている端末を勝手にIntuneに登録し、会社のデバイスであるかのように見せかけることが可能になり不正なデバイスが登録され情報漏洩が発生する原因になります。デバイス登録をそもそもさせないようにするため、管理者だけがIntuneのデバイス登録できるように条件付きアクセスを設定する必要があります。主に2つの設定方法があります。

<ポリシーなし>

<ポリシーあり>

・手順1

<ポリシー設定一覧表>

| ポリシー | |

| ユーザーとグループ | 管理者以外のすべてのユーザー |

| クラウドアプリ*1 | Microsoft Intune enrollment* |

| 条件- サインインリスク | |

| 条件- OS 種類 | |

| 条件- 場所 | |

| 条件- クライアントアプリ *2 | |

| 条件- デバイスの状態 | |

| アクセス制御 | 拒否 |

| セッション |

※ Microsoft Intune Enrollment – このアプリケーションを使用すると、登録ワークフローを制御できます。 登録プロセスを対象にする場合は、このアプリケーションで許可または制御を構成します。

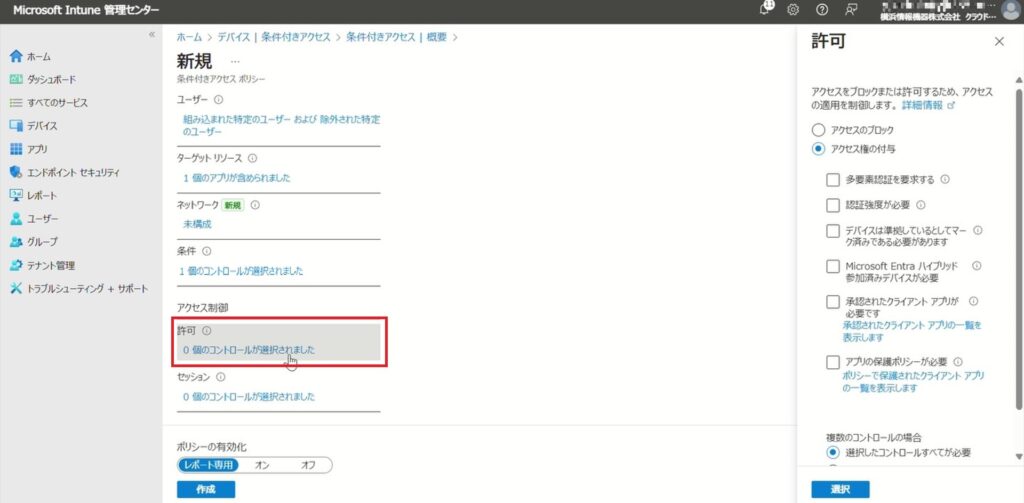

1.「ターゲット リソース」をクリックし、プルダウンから「クラウドアプリ」を選択します。

2.「アプリを選択」をクリックし、「選択」をクリックします。

3.「Microsoft Intune Enrollment」を選択し、「選択」をクリックします。

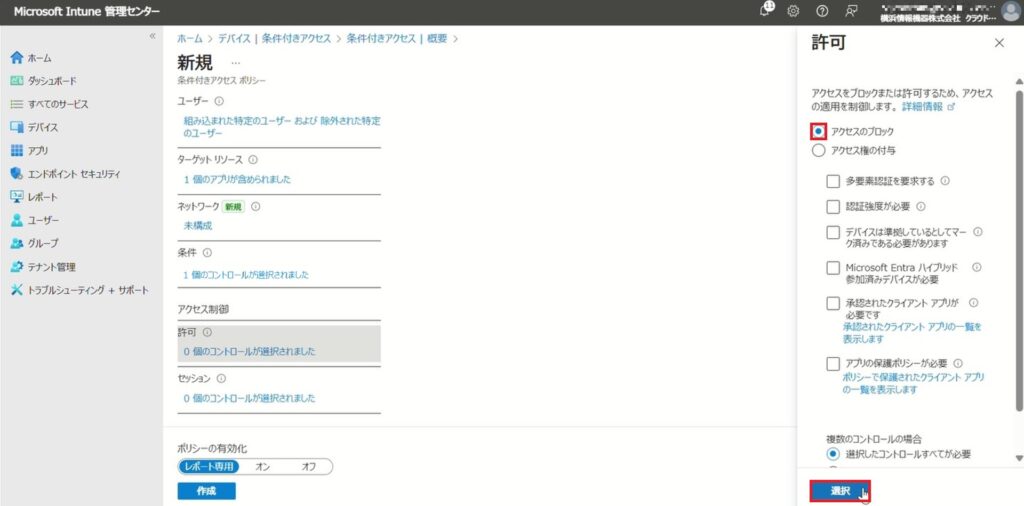

4.「許可」をクリックします。

5.「アクセスのブロック」をクリックし、「選択」をクリックします。

・手順2

<ポリシー設定一覧表>

| ポリシー | |

| ユーザーとグループ | 管理者以外のすべてのユーザー |

| ユーザー操作 | デバイスの登録または参加 |

| 条件- サインインリスク | |

| 条件- OS 種類 | |

| 条件- 場所 | |

| 条件- クライアントアプリ *2 | |

| 条件- デバイスの状態 | |

| アクセス制御 | |

| セッション |

1.「ターゲット リソース」をクリックし、プルダウンから「ユーザー操作」を選択します。

2.「デバイスの登録または参加」をクリックします。

いずれかの方法により、管理者だけがIntuneのデバイス登録できる条件付きアクセスポリシーを作成することが可能です。

2.Azure AD のデバイス登録種類に関わらずアクセス制御したい

従来では登録しているデバイスのみにしかアクセス制御が付与できませんでした。

「デバイスは準拠しているとしてマーク済みである必要があります(Intuneに登録されているかどうか)」又は、「Hybrid Azure AD join を使用したデバイスが必要」の2択でした。

<従来>

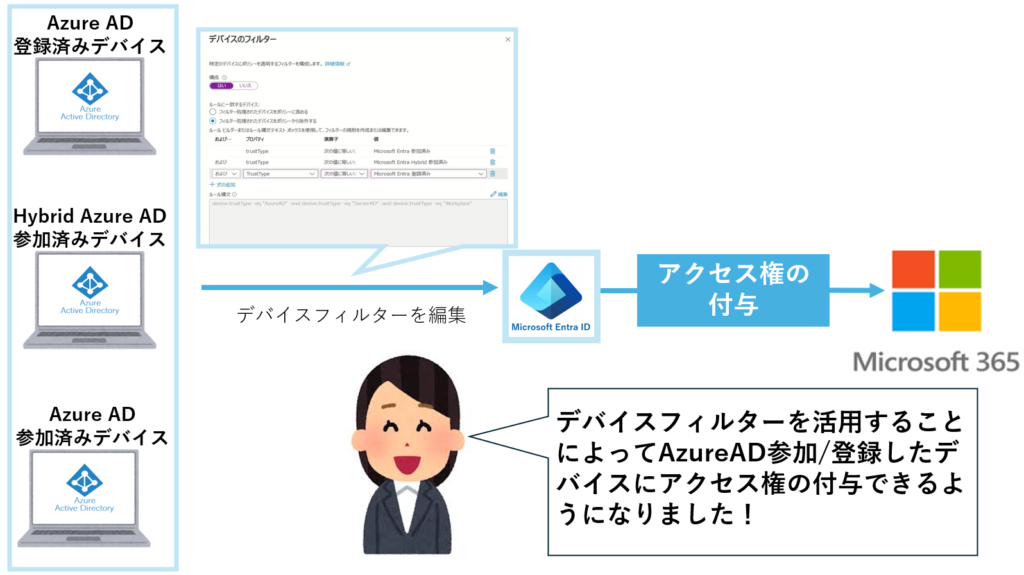

現在はデバイスフィルターを活用することにより、 Azure AD参加/登録、 Hybrid Azure AD参加したデバイスをアクセス制御可能になります。

<現在>

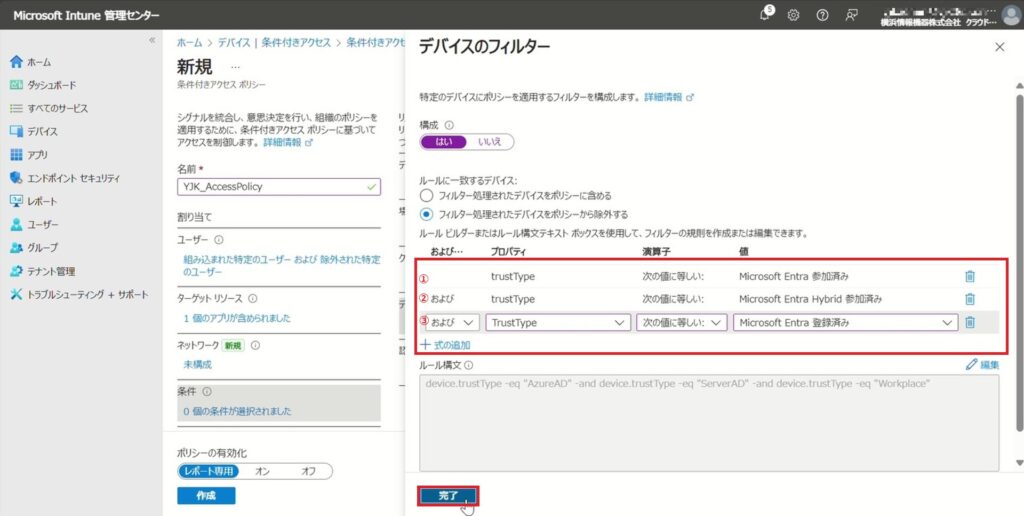

・ポリシー設定方法

1.「条件」をクリックし、「デバイスのフィルター」をクリックします。

2.「構成」を「はい」に切り替え、「フィルター処理されたデバイスをポリシーから除外する」をクリックします。

3.下記3個のフィルターを追加し、「完了」をクリックする。(画像4-4)

①:trustType | 次の値に等しい: | Microsoft Entra 参加済み

②:および | trustType | 次の値に等しい: | Microsoft Entra Hybrid参加済み

③:および | TrustType | 次の値に等しい: | Microsoft Entra 登録済み

これにより、Azure AD のデバイス登録種類に関わらずアクセス制御可能になります。

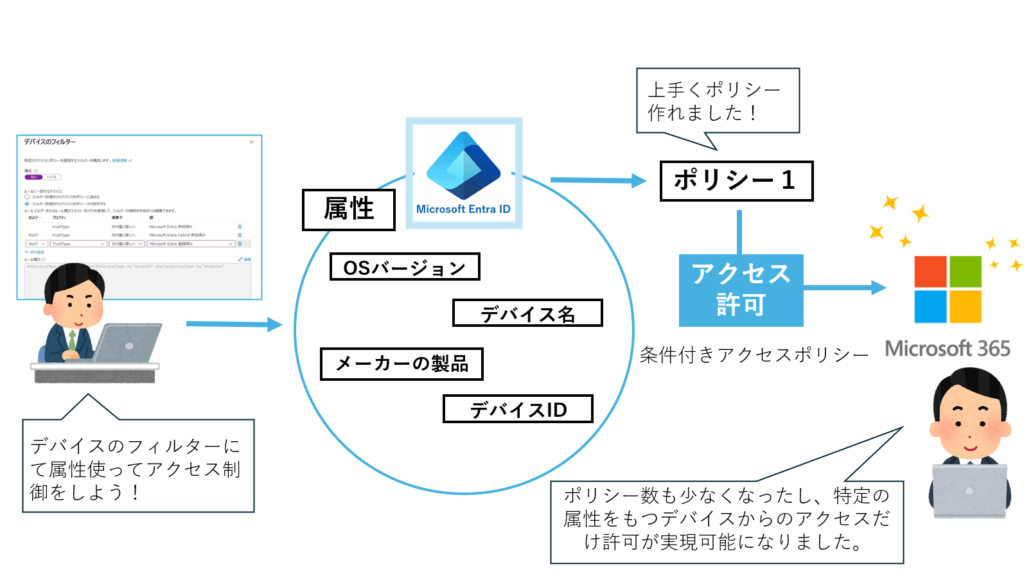

3.デバイスの属性に基づいてアクセス制御したい

属性:1度設定したら、その値がなかなか変わらないもの(PC名など)

デバイスが登録されているかどうかではなく、登録されているデバイスの中でもどういう属性を持っているかに基づいてアクセス制御がしたい場合は、「デバイスフィルター」にて設定可能になります。

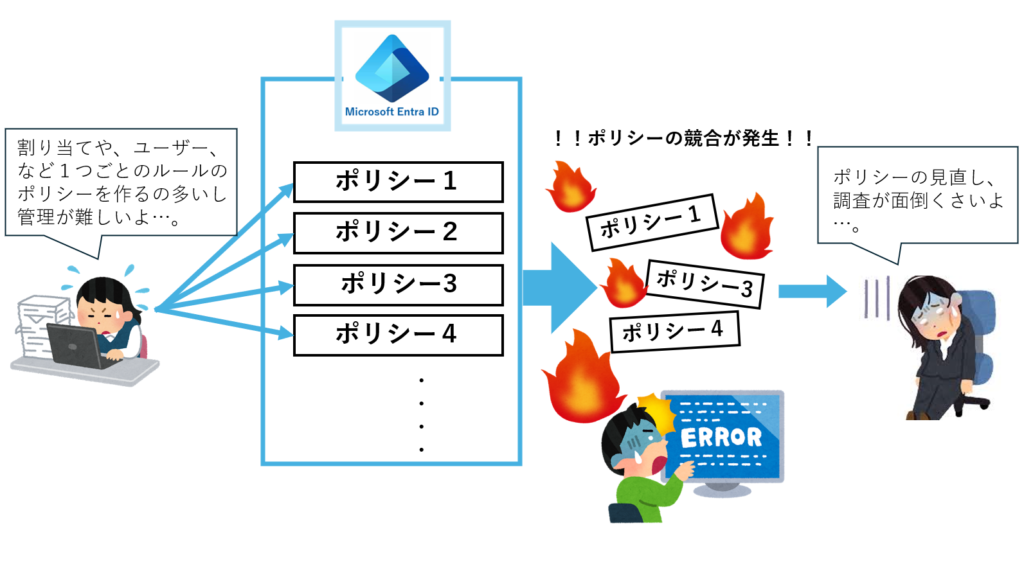

フィルターを使用することで、特定の属性をもつデバイスからのアクセスだけ許可が実現できます。尚且つ、これまで1つのルールごとにポリシーを作成していた、あるいは類似構成のポリシーが多いなど、ポリシー数が多くなってしまいポリシーの競合が発生するリスクが高くなりますが、この機能を使用することでポリシーの数を減らすことが可能になり、競合エラーが発生しにくくなり、管理もしやすくなります。

<フィルター活用なし>

<フィルター活用あり>

・ポリシー設定方法

1.「条件」をクリックし、「デバイスのフィルター」をクリックします。

2.「構成」を「はい」に切り替え、「フィルター処理されたデバイスをポリシーから除外する」をクリックします。

3.「プロパティ」のプルダウンから任意の属性を選択します。

このようにデバイスの属性でフィルター掛けすることにより、アクセス制御すること実現可能になります。

・属性早見表

| 属性種類 | 割り当て内容 | 例(意味) |

| divicedId | デバイスのID | device.deviceid -eq “123456789ABC”(デバイスID=”123456789ABC”を適用) |

| displayName | デバイス名 | device.displayName -contains “ABC”(デバイス名にABCが含まれているのを適用) |

| deviceOwnership | デバイスの所有者(”Personal(個人)”または”Company(会社)”) | device.deviceOwnership -eq “Company”(デバイスの所有者が”Company”と設定されているデバイスを適用) |

| isCompliant | True(準拠デバイス)又はFalse(非準拠デバイス) | device.isCompliant -eq “True” (規則や規約に準拠しているデバイスを適用) |

| manufacture | 製造元がどこか | device.manufacturer -startsWith “Microsoft”(Microsoftが製造元のデバイス(例:Surfaceなど)を適用) |

| mdmappld | 有効な MDM アプリケーション ID | device.mdmAppId -in “123456789ABC”(MDM アプリケーション ID=”123456789ABC”を適用) |

| model | デバイスのモデル | device.model -notContains “Surface”(”Surface”は含まないデバイスを適用) |

| operatingSystem | 有効なオペレーティング システム (Windows、iOS、Android など) | device.operatingSystem -eq “Windows”(デバイスのオペレーティングシステム=”Windows”を適用) |

| operatingSystemVersion | 有効なオペレーティング システムのバージョン (Windows 7 の場合は 6.1、Windows 8 の場合は 6.2、Windows 10 の場合は 10.0、Windows 11 など) | device.operatingSystemVersion -in [,”10.0.19042″] (デバイスのOSバージョンが”10.0.19042”を適用) |

| trustType | デバイスがどういうかたちで登録されているか | device.trustType -eq “ServerAD”(”ServerAD”(Microsoft Entra ハイブリッド参加済みデバイス)の適用) |

| extensionAttribute1-15 | 1~15個までカスタム設定できる属性 ※Microsoft Graphを利用して設定する。 | device.extensionAttribute1 -eq “SAW”(”SAW”として配布したデバイスを適用) |

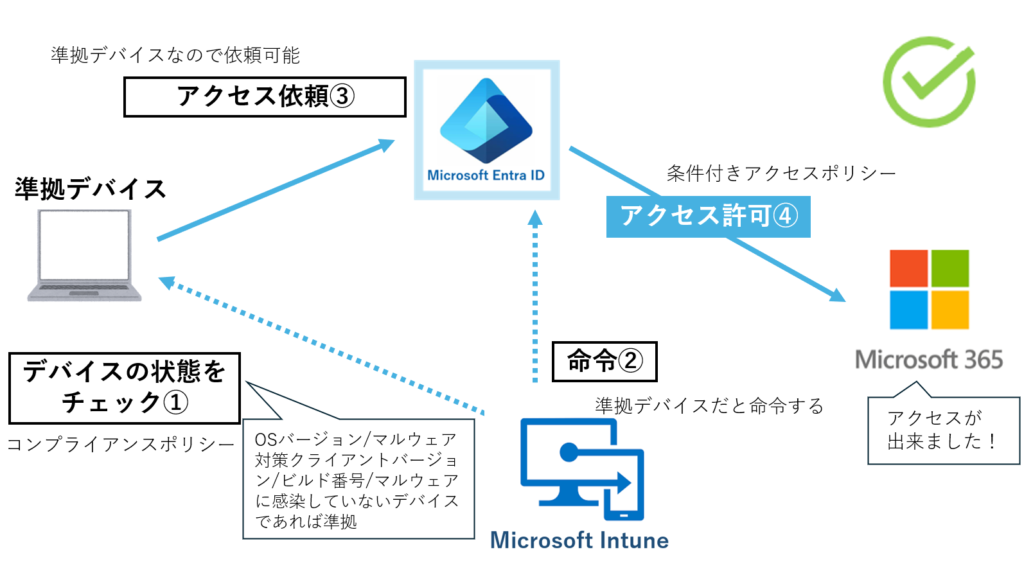

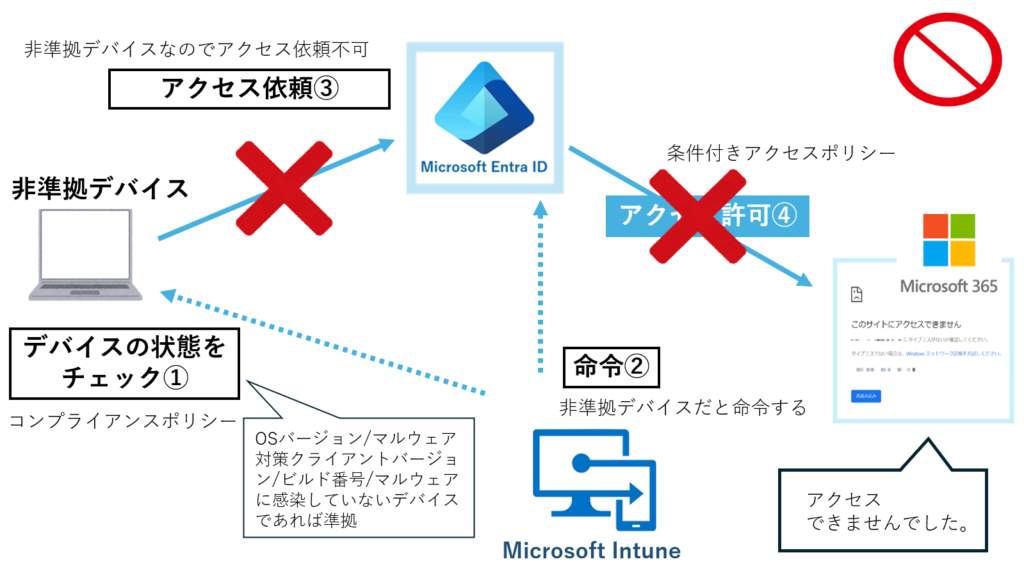

4.デバイスの属性ではなく、状態に基づいてアクセス制御したい

属性:1度設定したら、その値がなかなか変わらないもの(PC名など)

状態:属性の値が日々変わることを想定しているもの(OSのバージョンなど)

状態の設定にはコンプライアンスポリシーを使用することになります。コンプライアンスポリシーでは準拠するデバイスのルールを定めたり、準拠しないデバイスに適用されるアクションを設定することが可能になります。

条件付きアクセスとコンプライアンスポリシーの併用により、デバイスの状態をチェックし、デバイス状態がポリシーに非準拠であれば、Entra IDに連携され、特定のクラウドアプリには接続させないなどの制御ができます。

コンプライアンスポリシーの中でも様々な設定方法が可能でして、本記事では下記4つでデバイスを準拠するという設定方法をご紹介させていただきます。

・デバイスのOSバージョン

・マルウェア対策クライアントのバージョン

・品質更新プログラムのインストールが何月以降のもの(ビルド番号で制御)

・マルウェアに感染していないデバイスのみ許可

<準拠デバイスの場合>

<非準拠デバイスの場合>

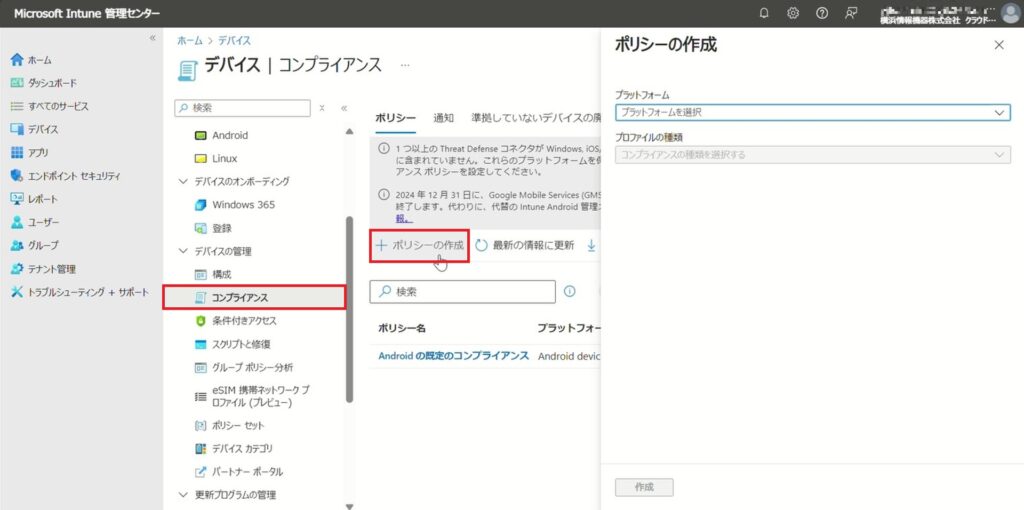

・コンプライアンスポリシー設定方法

1.Microsoft Intune管理センターを開きます。

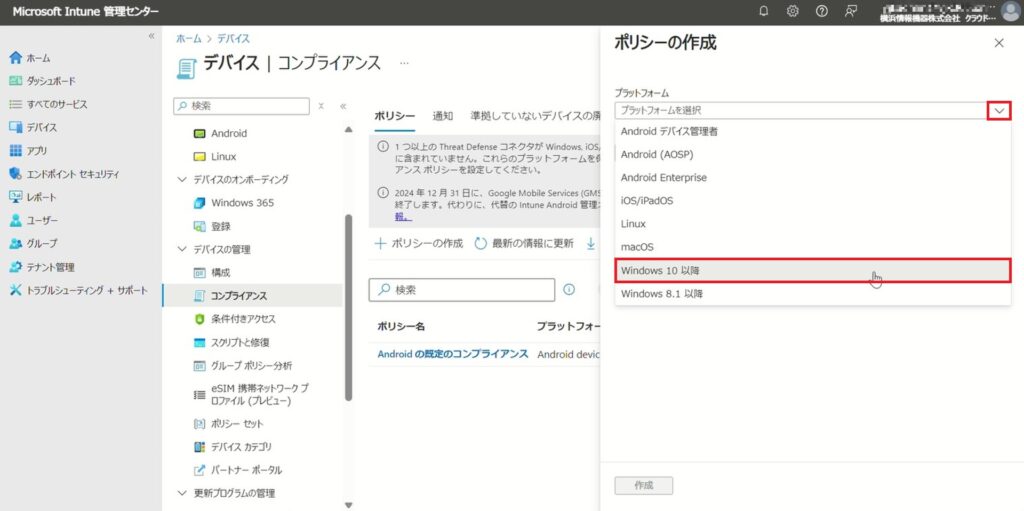

2.「コンプライアンス」をクリックし、「ポリシーの作成」をクリックします。

3.「プラットフォーム」のプルダウンから「Windows10以降」を選択します。

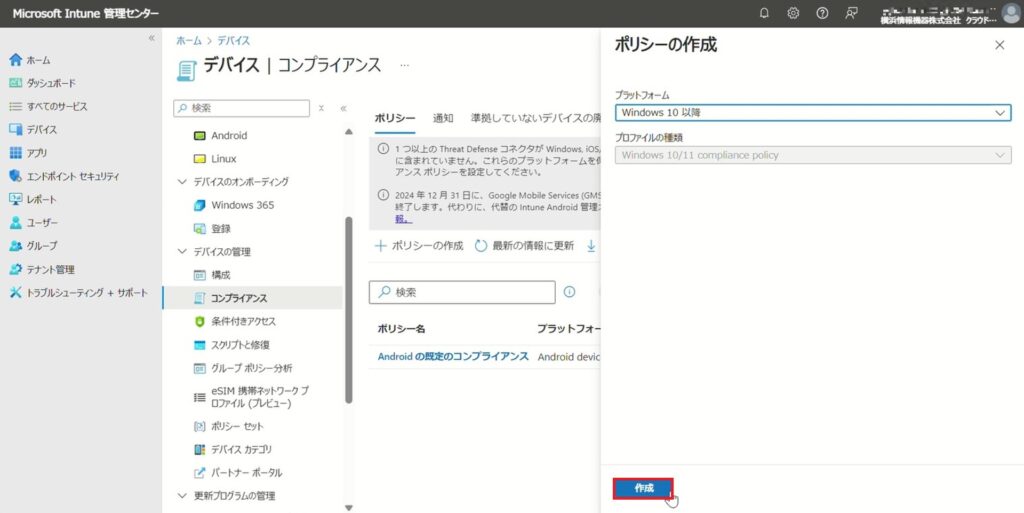

4.「作成」をクリックします。

5.任意のポリシー名を入力し、「次へ」をクリックします。

※ここでは「Windows の規定のコンプライアンスポリシー」と入力しています。

◎デバイスのOSバージョンで準拠とみなす場合

1.「コンプライアンスポリシー」にある「デバイスのプロパティ」を開き、「最小 OS バージョン」に該当のOSバージョンを入力します。

※最小 OS バージョン = 入力したバージョン以降が反映されるという意味になります。

これにより、デバイスのOSバージョンでアクセス制御できるようになりました。

◎マルウェア対策クライアントのバージョンを一定以上であれば準拠とみなす場合

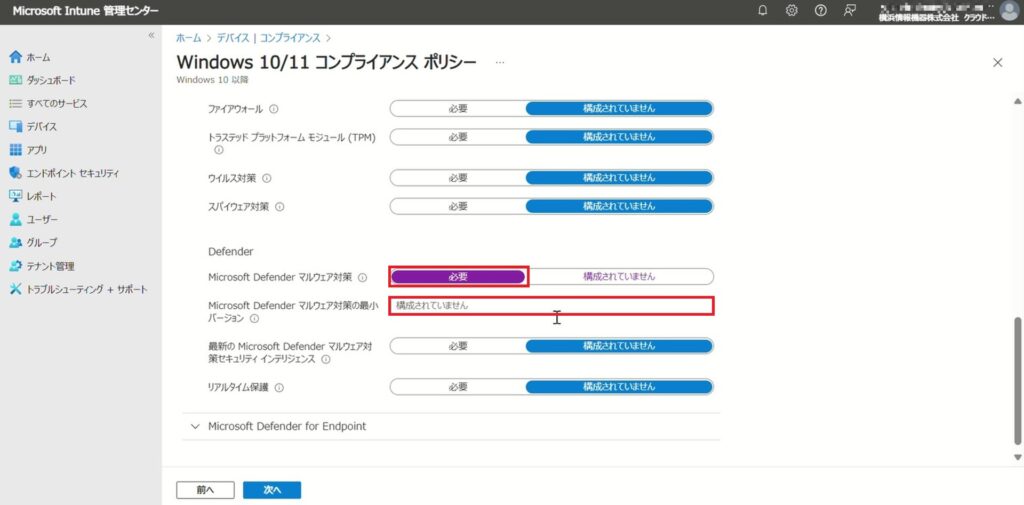

1.「コンプライアンスポリシー」にある「システム セキュリティ」を開きます。

2.「Microsoft Defender マルウェア対策」を「必要」に切り替え、「Microsoft Defender マルウェア対策の最小バージョン」に該当のバージョンを入力します。

これにより、マルウェア対策クライアントのバージョンでアクセス制御できるようになりました。

◎品質更新プログラムのインストールが何月以降のものであれば準拠とみなす場合

品質更新プログラムはインストールするとビルド番号が変わるのでビルド番号で制御します。

1.「コンプライアンスポリシー」にある「デバイスのプロパティ」を開き、「有効なオペレーティング システムのビルド」に該当のビルド番号を入力します。

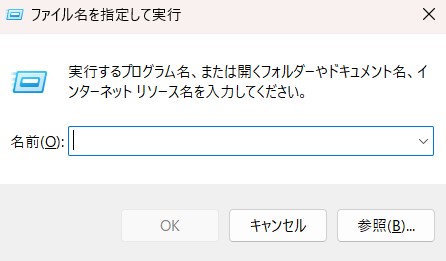

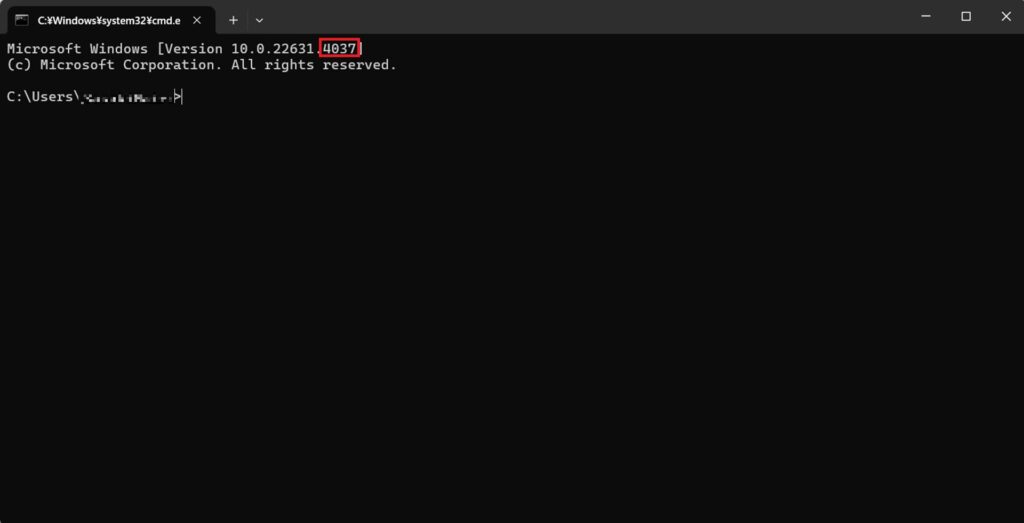

*ビルド番号の確認はコマンドプロンプトにて確認可能。

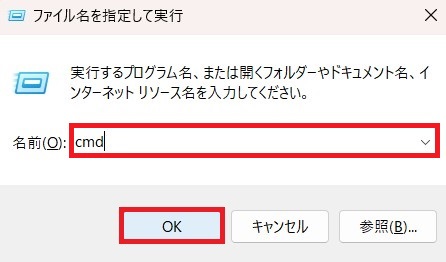

“Windowsマーク”+”R” キーで 下記画面が表示されます。

“cmd”を入力して「OK」をクリックします。

コマンドプロンプトが表示され赤枠部分(OSバージョンの下4桁)がビルド番号になります。

これにより、品質更新プログラムで制御できるようになりました。

◎マルウェアに感染していないデバイスのみ許可したい場合

Microsoft Defender for Endpoint (MDE) を使用します。

”低”レベル以上のリスクスコアが検出された場合には、アクセスをブロックするという設定にします。

1.「コンプライアンスポリシー」にある「Microsoft Defender for Endpoint」を開きます。

2.「デバイスは、次のマシン リスク スコア以下であることが必要: 」のプルダウンから「低」を選択します。

これにより、マルウェアに感染していないデバイスのみ準拠とみなす設定ができました。

6.「次へ」をクリックします。

※ここからはポリシー作成手順の終盤になります。

7.「次へ」をクリックします。

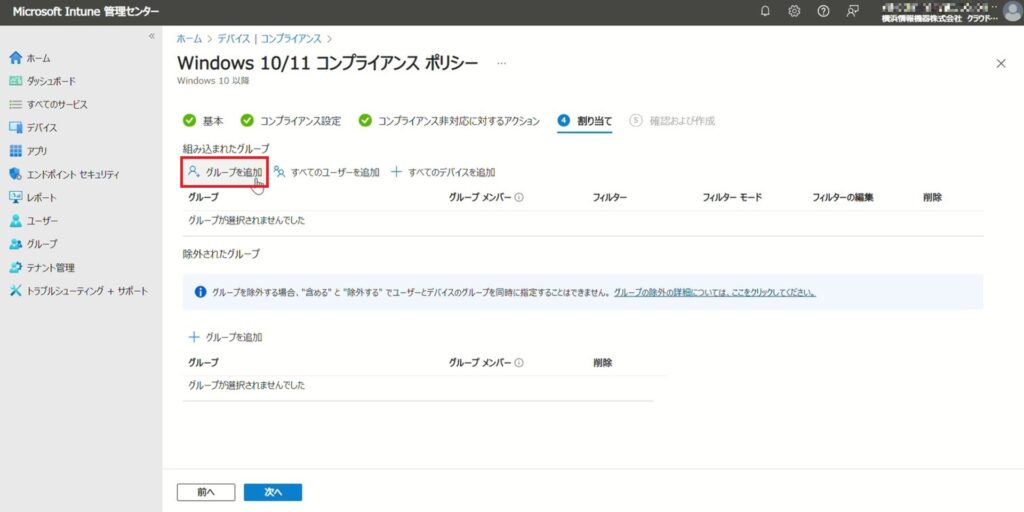

8.「グループを追加」をクリックします。

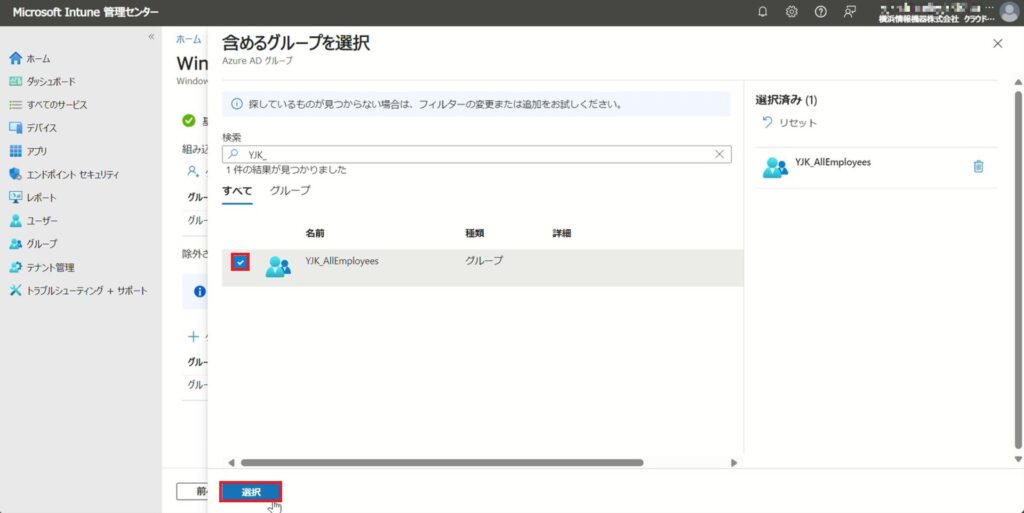

9.該当のユーザー又は、グループにチェックを入れ「選択」をクリックします。

10.「次へ」をクリックします。

11.作成内容を確認し「作成」をクリックします。

※この画面はOSバージョンでコンプライアンスを設定しています。

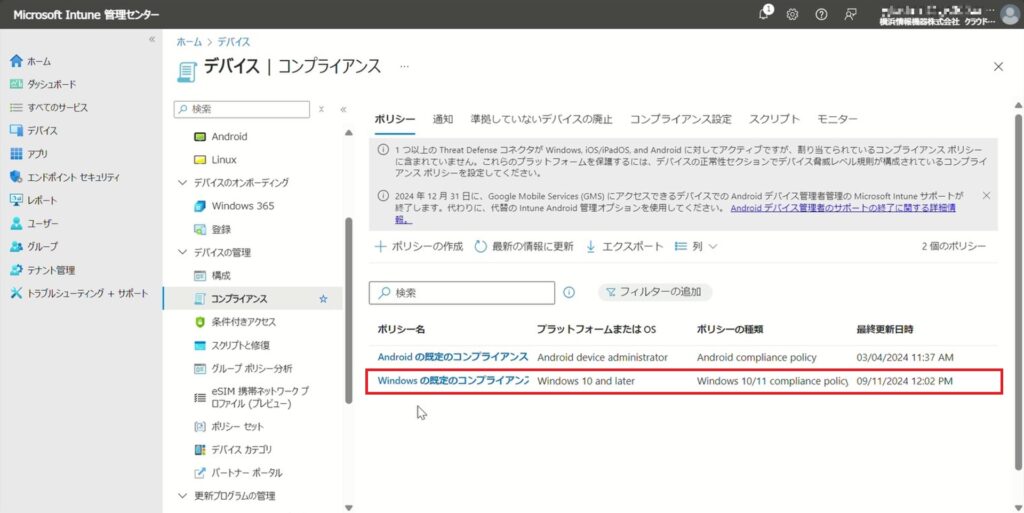

12.コンプライアンスポリシープロファイルが作成されました。

13.デバイス | コンプライアンスのページより、作成したポリシーが反映されたのを確認できました。

その他お困りごとも動画で解説!