こんにちは!竹内です!

社内の標準ブラウザとしてGoogle Chromeを利用している企業は多いと思いますが、その管理までできている企業は意外と多くありません。

しかし、ユーザーが自由にブラウザの使用ができる状態だと様々なリスクがあると思います。

例えば

・「社員が個人のGmailアカウントでブックマークを同期していて、業務情報が外部に持ち出される」

・「業務に関係ないゲームや便利ツール系の拡張機能が入れ放題で、PCのパフォーマンス低下やセキュリティリスクが発生する」

・「Chromeのアップデートが放置されているPCがあり、脆弱性の温床になる」

などなど、情報担当者としては「シャドーIT」の温床になりやすいポイントでもあります。

そこで今回は「Chrome Enterprise Core」を使用し、Chromeブラウザの管理を行う方法をご紹介します。

本機能は、Chromeが無償で提供している機能になるので是非ご参考いただければと思います。

目次

- 2.環境設定手順

- 2-1.Chrome Enterprise Core を設定する

- 2-2.登録トークンをIntuneで配布する

- 2-3.Chrome ブラウザおよびプロファイルに関するレポートを有効にする

- 2-4.登録結果の確認

- 3.制御設定手順

- 3-1.個人アカウントの追加をブロック

- 3-2.特定のURLをブロック(ブラックリスト)

- 3-3.Chromeの更新管理

- 3-4.拡張機能の制御

- 3-5.キャッシュやCookieのリモート削除

1.Chrome Enterprise Coreとは?

1-1.概要

「Chrome Enterprise Core」とは、一言で言えば「無料で利用できる、法人向けのChromeブラウザ一元管理機能」のことです。

管理コンソール上から、社内にあるWindows、Mac、LinuxのPCにインストールされたChromeブラウザに対し、様々な制御をかけることが可能です。

1-2.なぜブラウザの管理が必要?

パソコン本体の管理はMDM等で管理していても、「ブラウザの中身」までは手が回っておらず、社員任せになってしまっているケースは意外と多いと思います。

そこで、なぜブラウザの管理が必要なのか、改めて業務情報を持つブラウザが管理下にないことで想定されるリスクをリストアップしてみました。

| カテゴリ | 具体的なリスク(Before) |

| アカウント | 社員が個人のGmailでログインし、会社のパスワードやブックマークを自宅PCに同期してしまう(情報の持ち出し)。 |

| 拡張機能 | 「便利ツール」と称したスパイウェアやゲーム、ショッピングアプリなどを勝手にインストールされる。 |

| Webアクセス | 業務時間中にギャンブル、アダルト、違法サイトなどを閲覧していても、止める手段がない。 |

| 脆弱性対策 | 「再起動」ボタンを無視し続け、数ヶ月前の古いバージョン(セキュリティホールがある状態)で使い続けている。 |

| パスワード | ブラウザに社内システムのパスワードを保存してしまい、PCを覗き見されたり、攻撃者に奪われたりするリスクがある。 |

| 紛失・盗難 | PCを紛失した際、ブラウザに残った閲覧履歴やCookie(ログイン状態)から、クラウドサービスへ不正侵入される。 |

| 情報漏洩 | シークレットモード(履歴が残らないモード)を使われ、管理者が追跡できない状態でWeb利用をされる。 |

| ダウンロード | 業務に関係のないフリーソフトや、マルウェアの可能性があるファイルを自由にダウンロードできてしまう。 |

| 開発者ツール | 知識のある社員が「F12キー」で開発者ツールを開き、Webサイトのソースコードを閲覧・改ざんしようとする。 |

| 生産性 | PC起動時に毎回、社内ポータルやお気に入りサイトを手動で開く手間が発生している。 |

1-3.どんなことができる?

では、これらの課題に対して、Chrome Enterprise Core を使うとどのような対策ができるのでしょうか。

一言でいうと、「管理者が決めたルールを、全社員のブラウザに強制適用」できるようになります。

具体的には、以下のような制御が可能です。

・特定のURLへのアクセスを禁止または許可

・インストールできる拡張機能をホワイトリスト形式で制限

・危険なファイルのダウンロードをブロック

・ブラウザのアップデートを強制し、常に最新の状態を維持

・個人アカウントでのGoogle同期を禁止し、業務プロファイルのみに限定

・パスワードマネージャーの利用を強制または禁止

※これらは機能のほんの一部であり、そのほかにもできることは大量にあるため詳細は以下リンクを見てみてください。

ユーザーまたはブラウザに Chrome のポリシーを設定する – Chrome Enterprise and Education ヘルプ

これらの設定を、管理コンソールから一括で、しかもリモートで適用できます。

これにより、社内全体のブラウザ管理を統一し、管理工数の削減+社内のセキュリティアップが可能になります。

2.環境設定手順

2-1.Chrome Enterprise Core を設定する

まずは、Google管理コンソールで「Chrome Enterprise Core」の機能(ライセンス)を有効化 します。

ちなみに作業の中で「購入」や「お支払い」といった言葉が出てくるので、筆者は「これちゃんと無料だよね、?」と不安になりましたが、あくまでシステム上、「0円の商品を購入する」という手続きが必要なだけですので、実際に請求が来ることはありません。 ご安心ください。

※なお本記事では、すでにGoogle Workspaceなどのテナント(管理コンソール)をお持ちの方向けの手順を紹介します。

テナントをお持ちでない場合、Google Workspaceのアカウント作成が必要です。

ゼロからテナントを作成する手順については、以下の記事をご参照ください。

[Google管理コンソールのアカウント作成](近日公開予定)

1.特権管理者が付与されているアカウントで管理コンソールへサインインします。

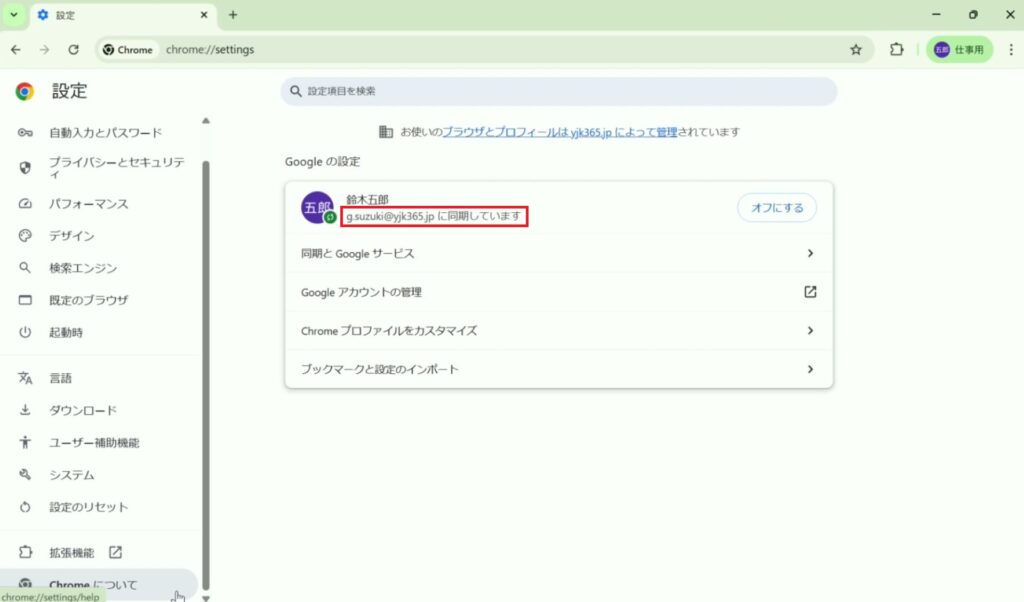

※今回は「g.suzuki@yjk365.jp」をクリックします。

ログイン – Google アカウント

2.パスワードを入力し、「次へ」をクリックします。

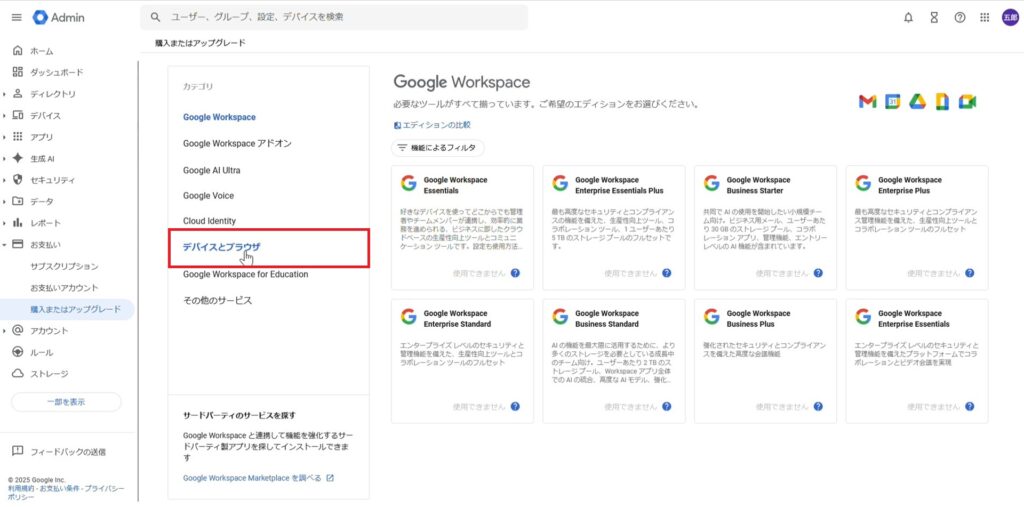

3.「お支払い」のプルダウンから「購入またはアップグレード」をクリックします。

4.「デバイスとブラウザ」をクリックします。

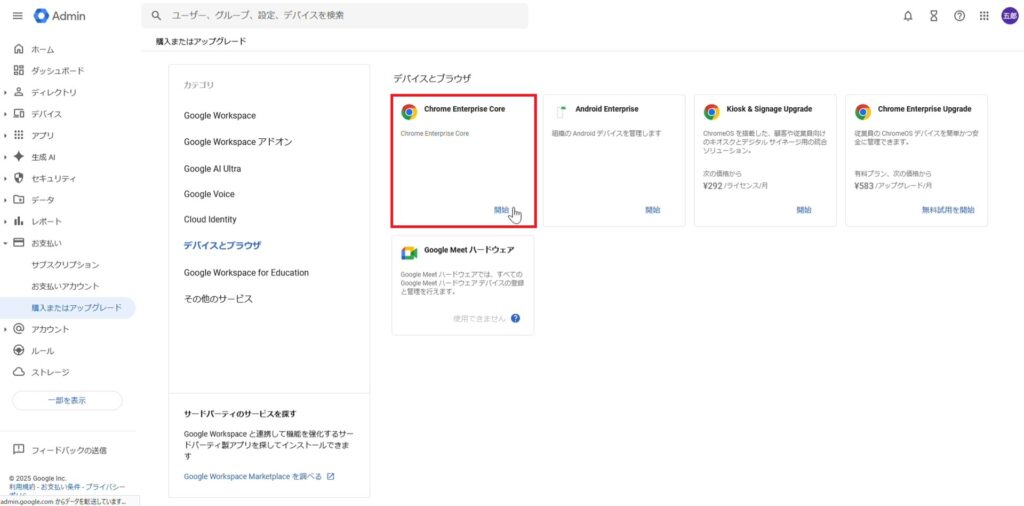

5.「Chrome Enterprise Core」の開始をクリックします。

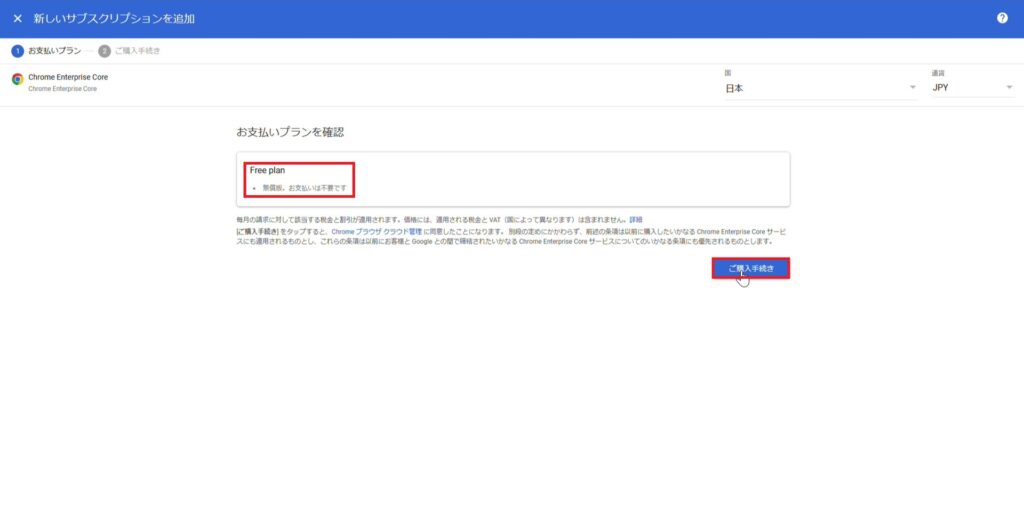

6.プラン内容を確認し、「ご購入手続き」をクリックします。

※「Free plan お支払いは不要です」と表示されています。(安心です)

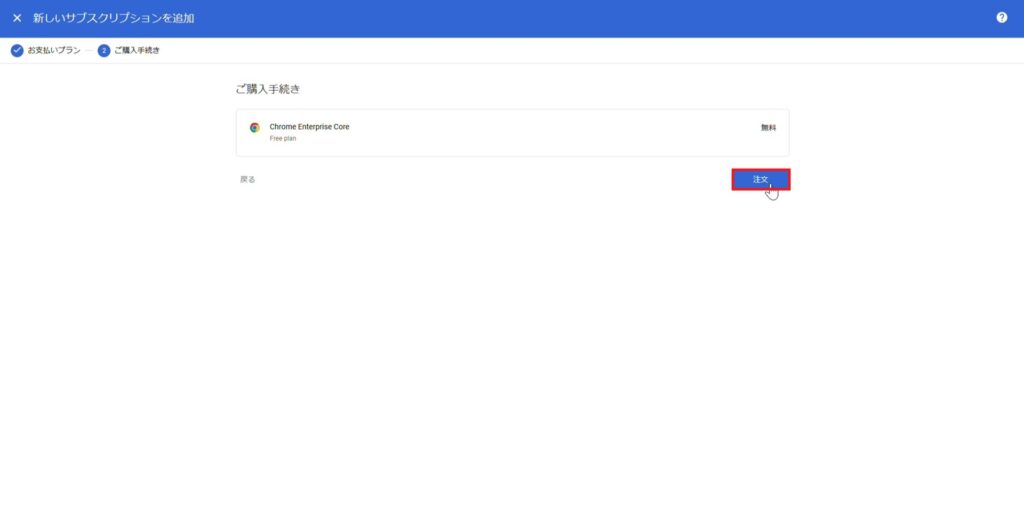

7.「注文」をクリックします。

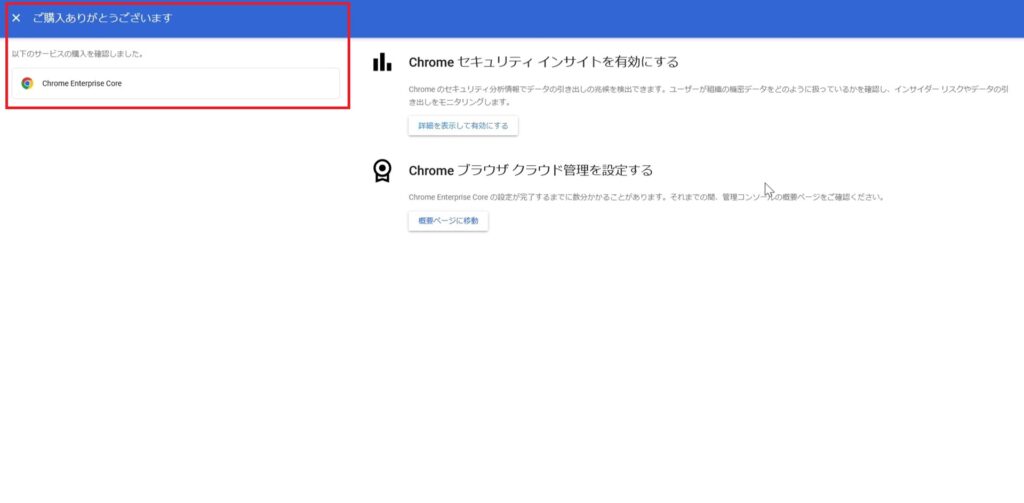

8.画面左上に購入完了表示がされました。

以上で追加は完了です。

————————–

ご購入ありがとうございます

以下のサービスの購入を確認しました。

Chrome Enterprise Core

—————————

2-2.登録トークンをIntuneで配布する

管理コンソール側の準備ができたら、次は「社内のPC(Chrome)と管理コンソールを紐づける」という作業を行います。

□この作業が必要な理由

Chrome Enterprise Core(管理コンソール)のライセンスを有効化しただけでは、まだ社内のPCは何も管理できていません。

PC側のChromeブラウザが、「どのテナント(管理コンソール)の指示を受け取るべきか」を認識していないためです。

そこで、管理コンソールと紐づけるための「登録トークン」をPC側に設定する必要があります。 このトークンが設定されたPCのみが、ポリシー(制限設定など)を受け取れるようになります。

この登録作業を手動で1台ずつ設定するのは現実的ではないため、今回は Microsoft Intune を使い、全社PCへ一括で配布・設定する方法を紹介します。

1.「Chrome ブラウザ」をクリックします。

2.「デバイス」のプルダウンから「Chrome」をクリックします。

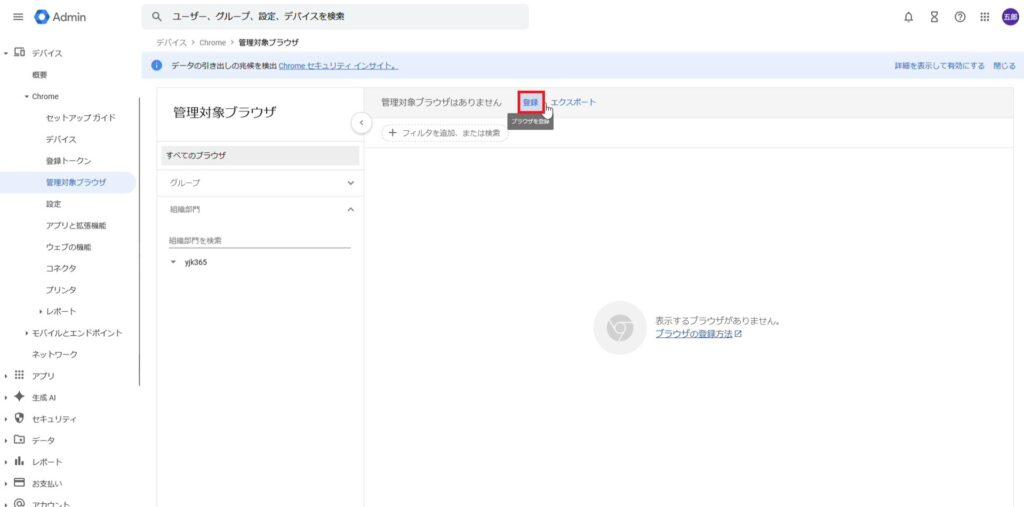

3.「Chrome」 のプルダウンから「管理対象ブラウザ」をクリックします。

4.画面上部「登録」をクリックします。

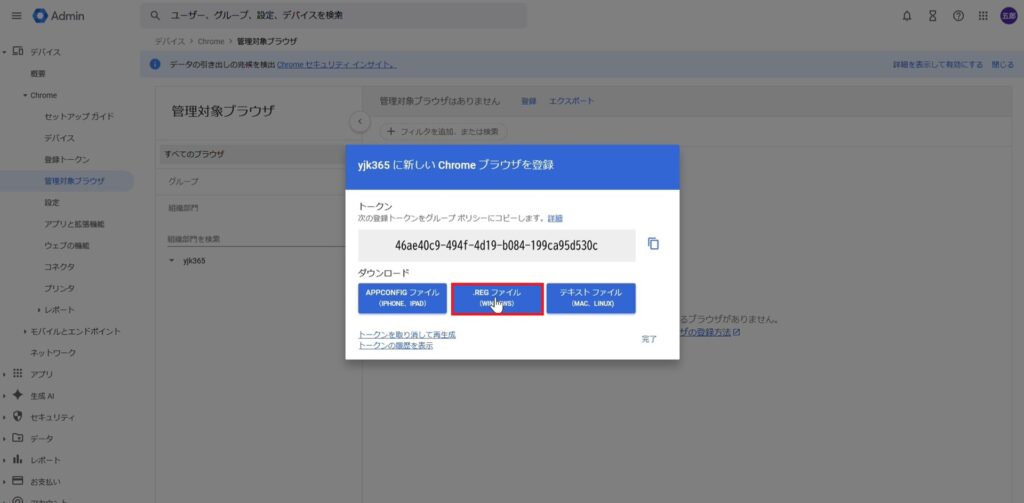

5.「.REG ファイル (WINDOWS)」をクリックし、ダウンロードが開始されたことを確認します。

6.regファイルはIntuneで配布できないので、Intunewinファイルに変換する必要があります。

こちらの手順については以下ブログをご参考ください。

Microsoft Intuneでアプリをリモートインストールする方法 その1 exeバージョン | yjk365

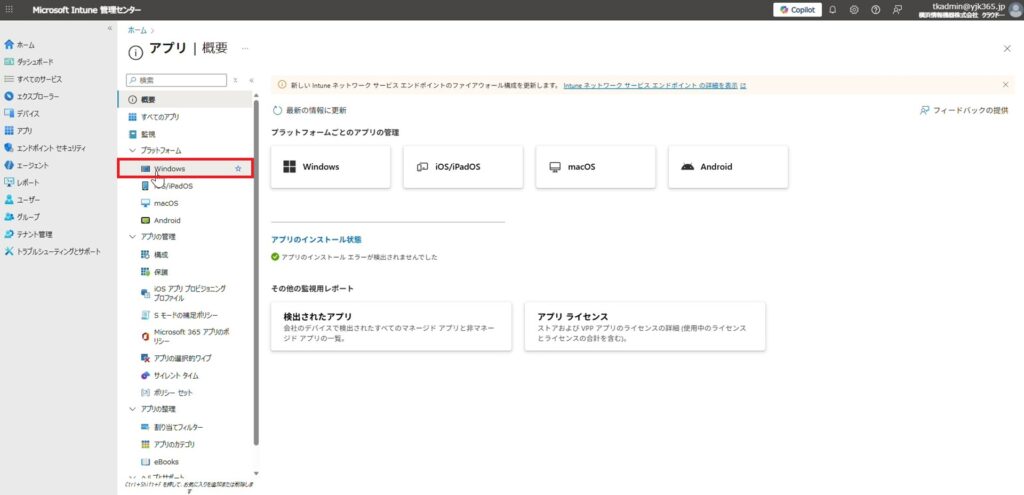

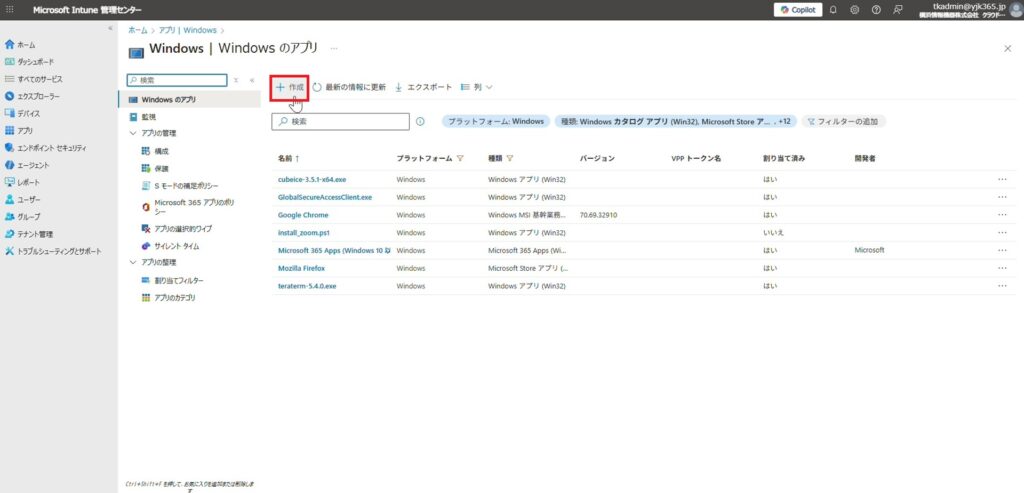

7.Intune管理センターから「アプリ」をクリックします。

8.「Windows」をクリックします。

9.「+ 作成」をクリックします。

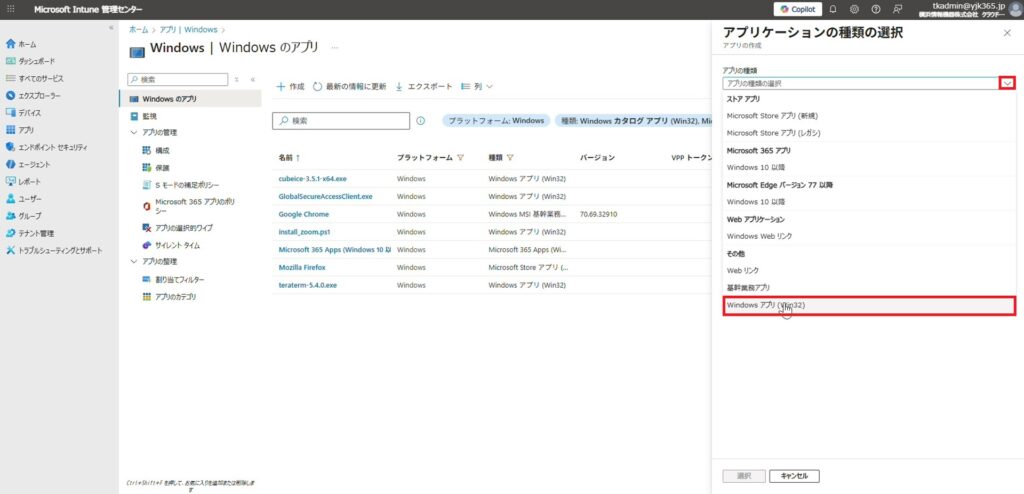

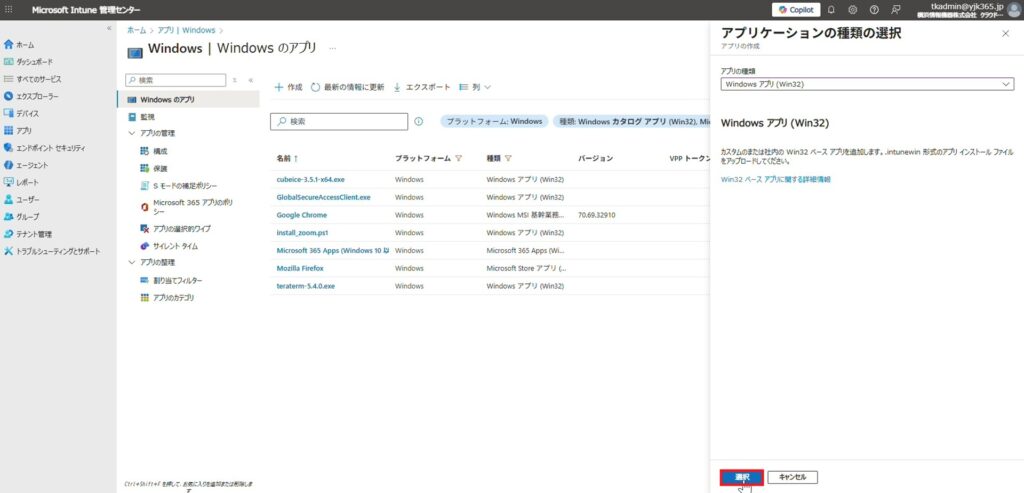

10.「アプリの種類」のプルダウンから「Windows アプリ (Win32)」をクリックします。

11.「選択」をクリックします。

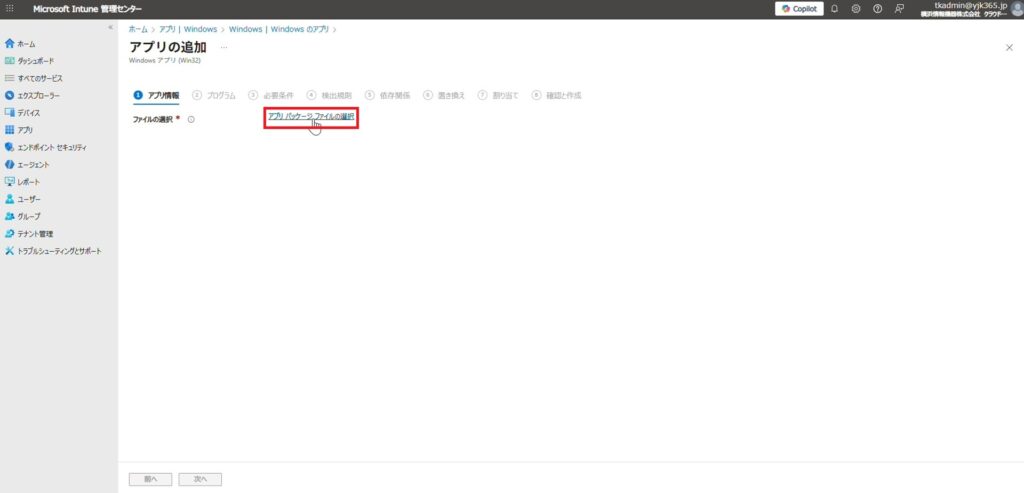

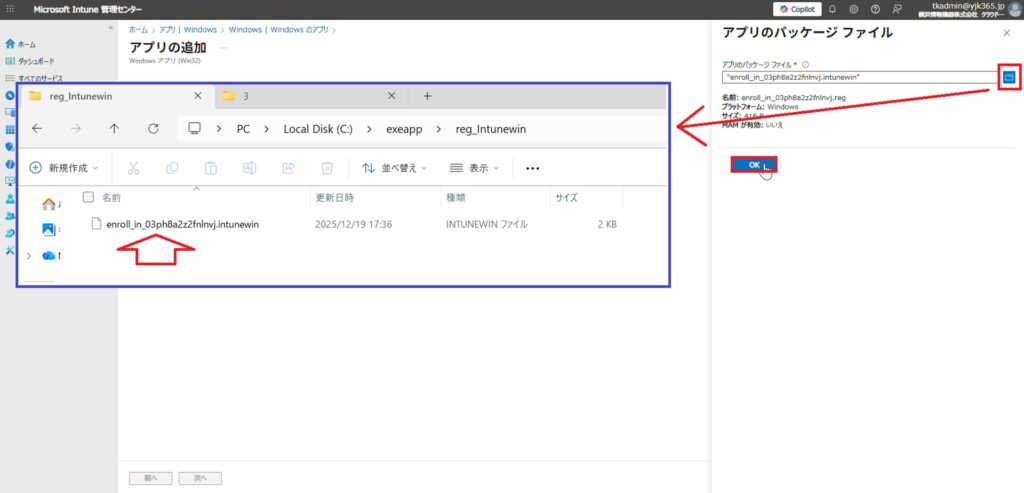

12.「アプリ パッケージ ファイルの選択」をクリックします。

13.「フォルダ」マークをクリックします。

手順6で用意したintunewinファイルを選択し、「OK」をクリックします。

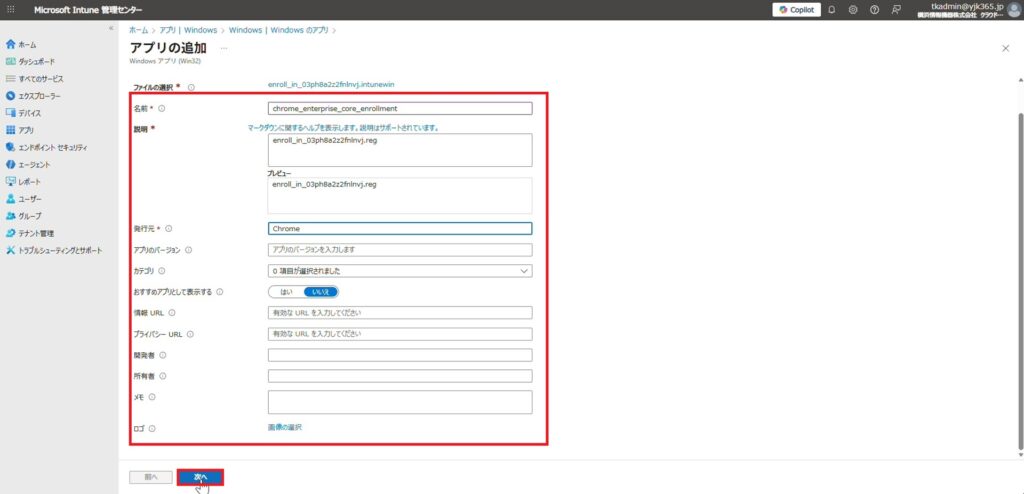

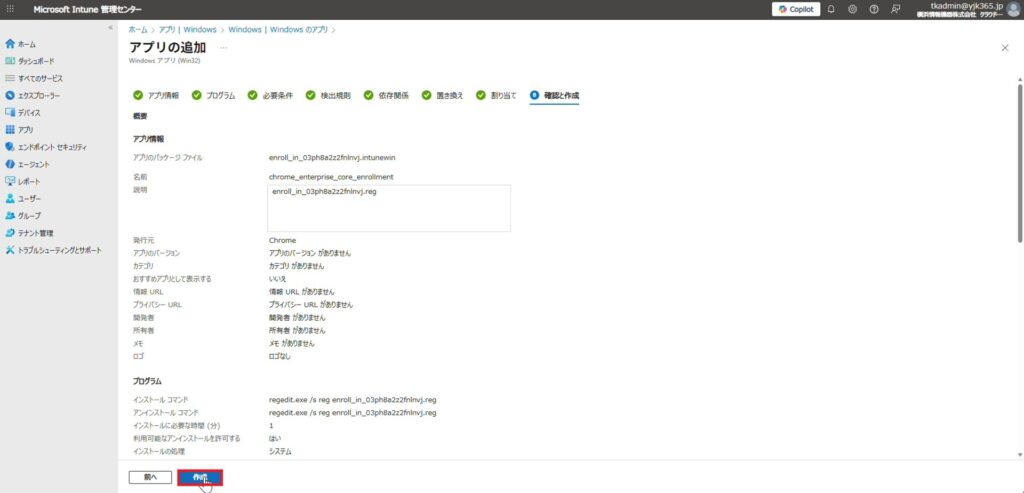

14.各項目を入力し、「次へ」をクリックします。

——————-

名前:任意

説明:任意

発行元:Chrome

——————-

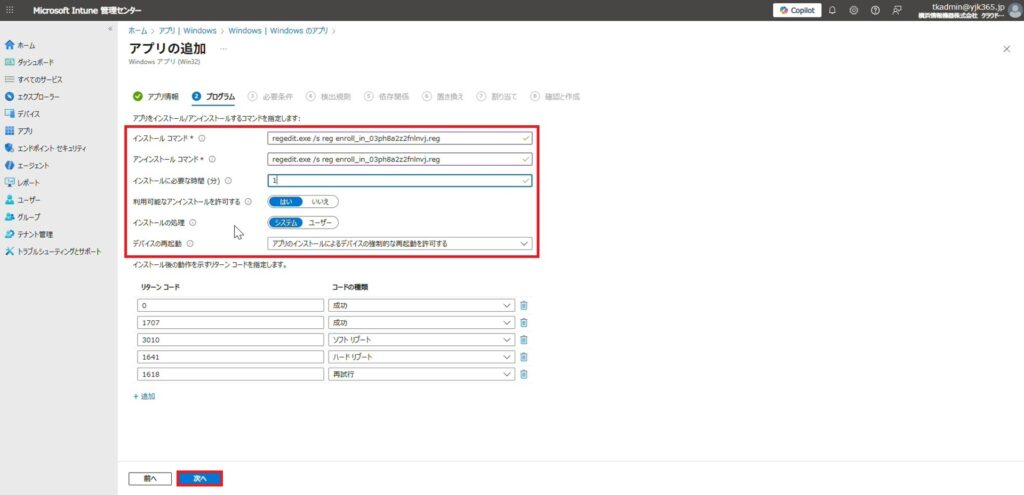

15.「インストール コマンド」と「アンインストール コマンド」を入力し、その他の各項目を任意で設定します。 「次へ」をクリックします。

(拡張子をつけ忘れると配布に失敗するので、拡張子まで必ず入力してください)

——————

インストール コマンド: regedit.exe /s regファイル名.reg

アンインストール コマンド regedit.exe /s regファイル名.reg

——————

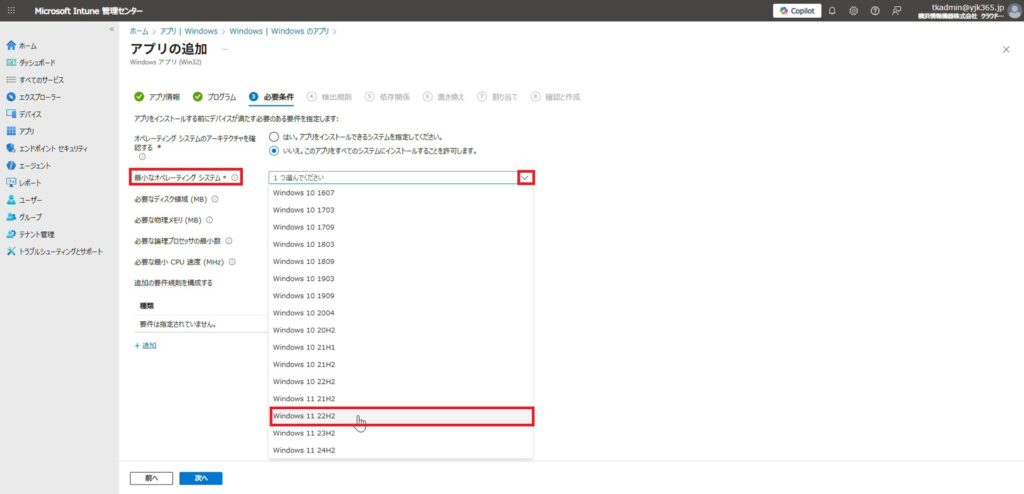

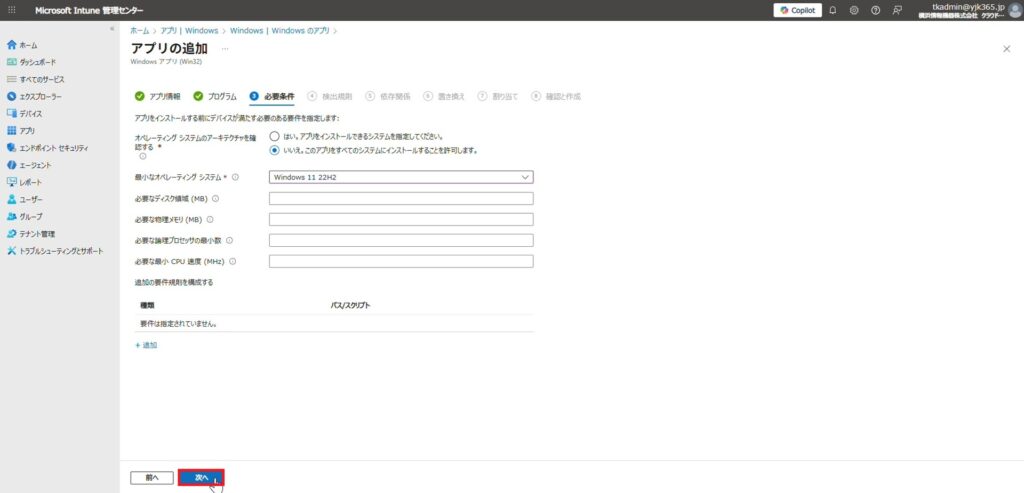

16.最小のオペレーティング システムのプルダウンから任意の値を選択します。

※ここではWindows11 22H2を選択しています。

17.「次へ」をクリックします。

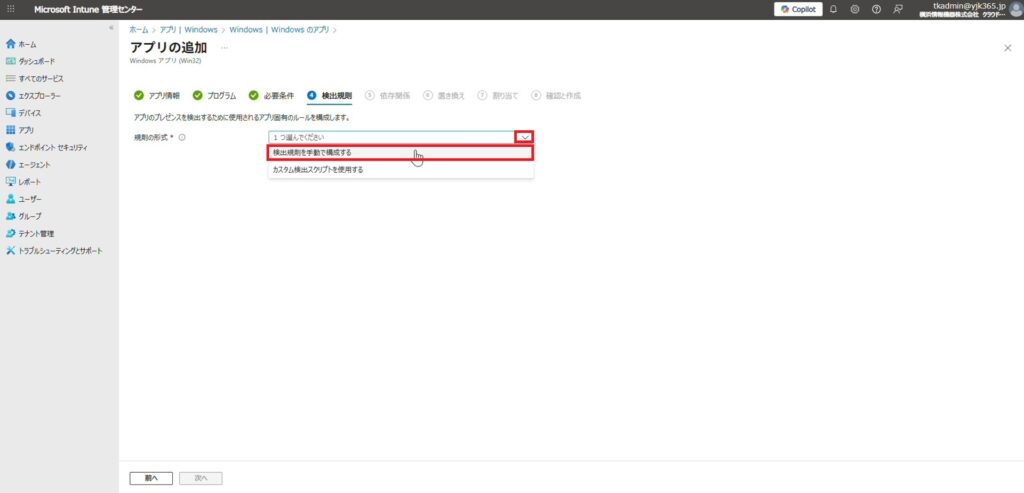

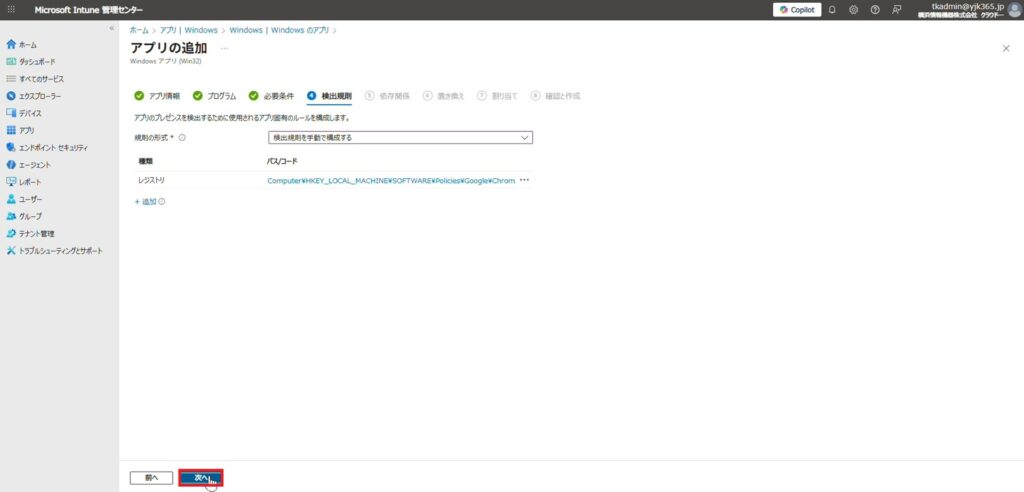

18.規則の形式のプルダウンから「検出規則を手動で構成する」をクリックします。

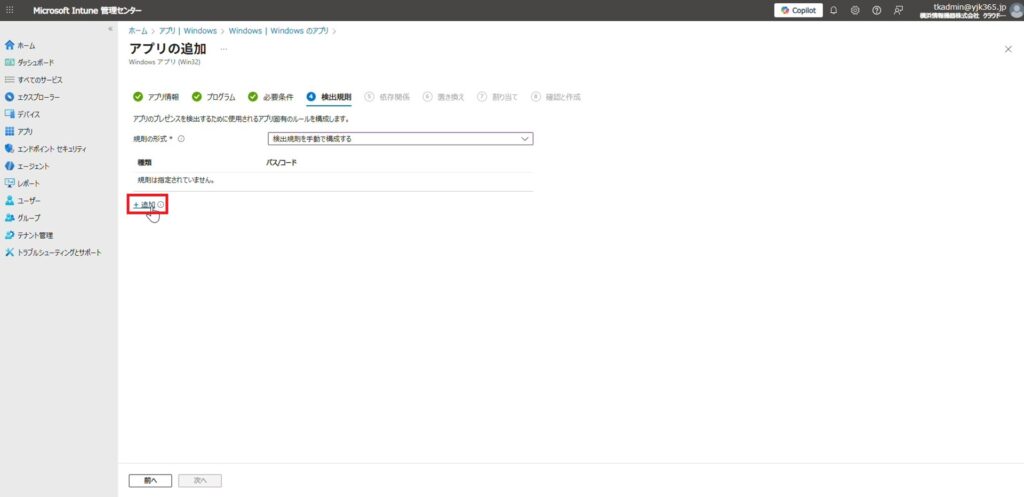

19.「+ 追加」をクリックします。

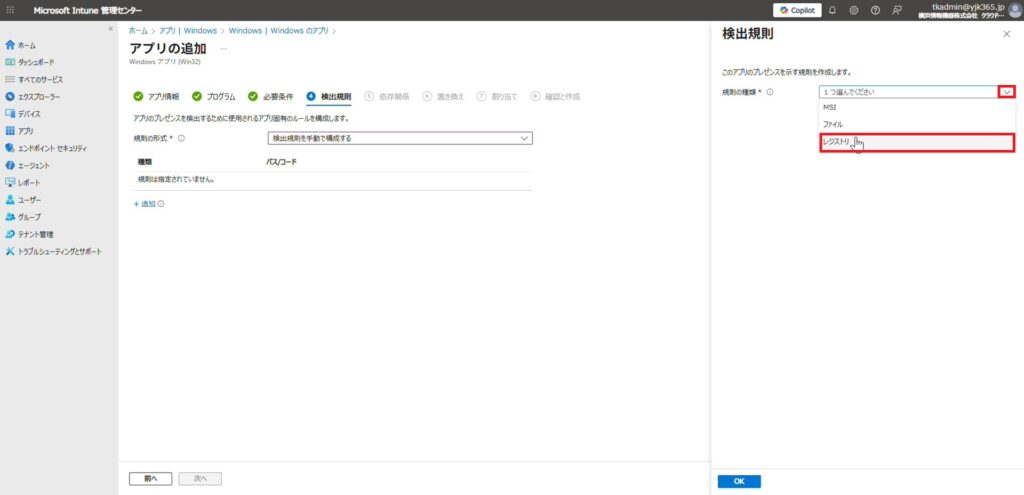

20.「検出の種類」のプルダウンから「レジストリ」を選択します。

21.「検出規則」の各項目を入力・選択し、「OK」をクリックします。

————

キーのパス: HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Google\Chrome

値の名前: CloudManagementEnrollmentToken

検出方法: 値が存在する

64 ビット クライアントで 32 ビット アプリに関連付ける: いいえ

————————–

22.「次へ」をクリックします。

23.「次へ」をクリックします。

24.「次へ」をクリックします。

25.「+ グループの追加」をクリックします。

26.割り当てるグループにチェックを入れ「選択」をクリックします。

27.「次へ」をクリックします。

28.「作成」をクリックします。

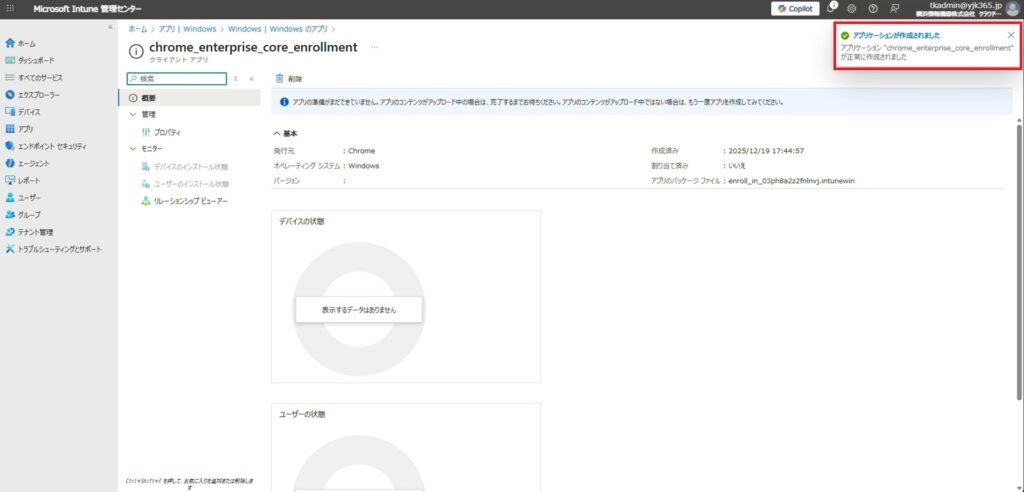

29.「アプリケーションが作成されました」と表示されました。

これで、Intuneが自動的に各PCへ「登録トークン」を配ってくれます。

PCが再起動したり、同期間隔が来ると自動的に適用されます。

2-3.Chrome ブラウザおよびプロファイルに関するレポートを有効にする

ブラウザの登録ができたら、次は「PCから管理コンソールへ情報を送る」設定をONにします。

□この作業が必要な理由

登録しただけでは、管理画面には「PCの名前」くらいしか表示されません。

「誰が使っているか」「どんな拡張機能を入れているか」「Chromeのバージョンはいくつか」といった詳細情報を吸い上げる(レポートさせる)ために、管理コンソール側で設定を行う必要があります。

1.「Chrome ブラウザ」をクリックします。

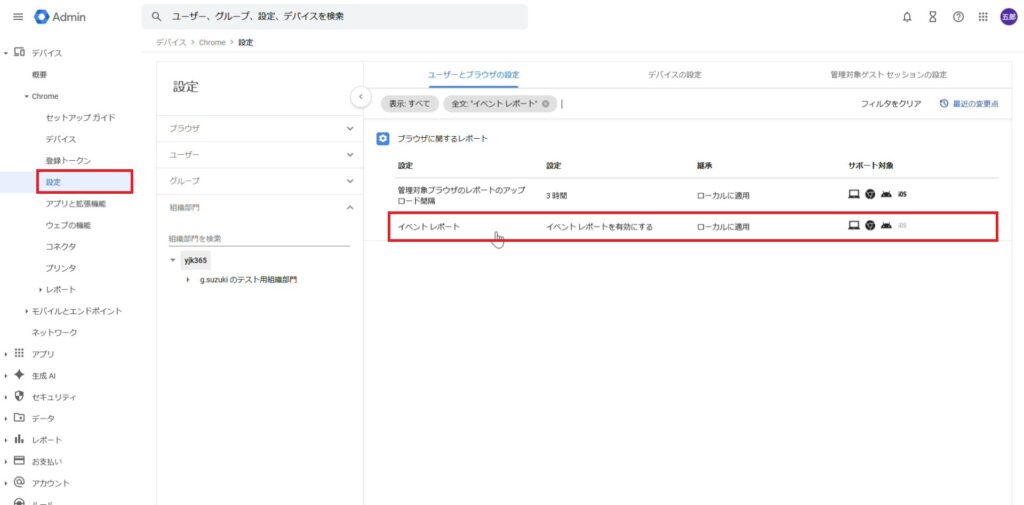

2.「設定」をクリックします。

3.検索バーに「ブラウザに関するレポート」と入力し、「管理対象ブラウザに関するレポート」の項目をクリックします。

4.「管理対象ブラウザのクラウド レポートを無効にする」のプルダウンをクリックします。

※デフォルトだと無効の状態でした。

5.「管理対象ブラウザのクラウド レポートを有効にする」をクリックします。

6.「保存」をクリックします。

7.「更新内容を保存しました。」が表示されていることを確認します。

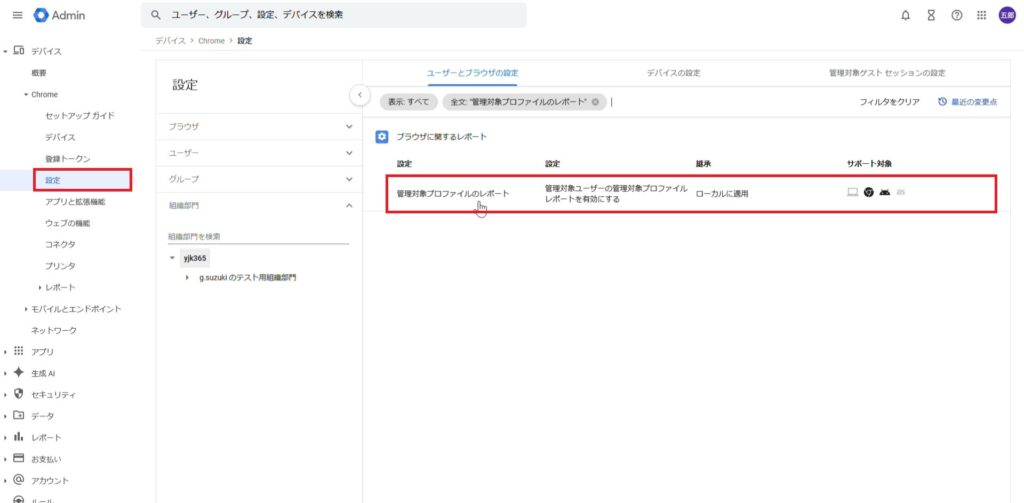

8.同様に「設定」から「管理対象プロファイルのレポート」をクリックします。

9.「管理対象ユーザーの管理対象プロファイルのレポートを無効にする」のプルダウンをクリックします。

※こちらもデフォルトだと無効の状態でした。

10.「管理対象ユーザーの管理対象プロファイル レポートを有効にする」をクリックします。

11.「保存」をクリックします。

12.「更新内容を保存しました。」が表示されていることを確認します。

13.次に、同様に設定から「イベントレポート」をクリックします。

14.「すべて不許可」のプルダウンをクリックします。

15.「イベントレポートを有効にする」へ変更し「保存」をクリックします。

※デフォルトだと無効でした。

2-4.登録結果の確認

レポート機能をオンにできたので、その結果を見てみます。

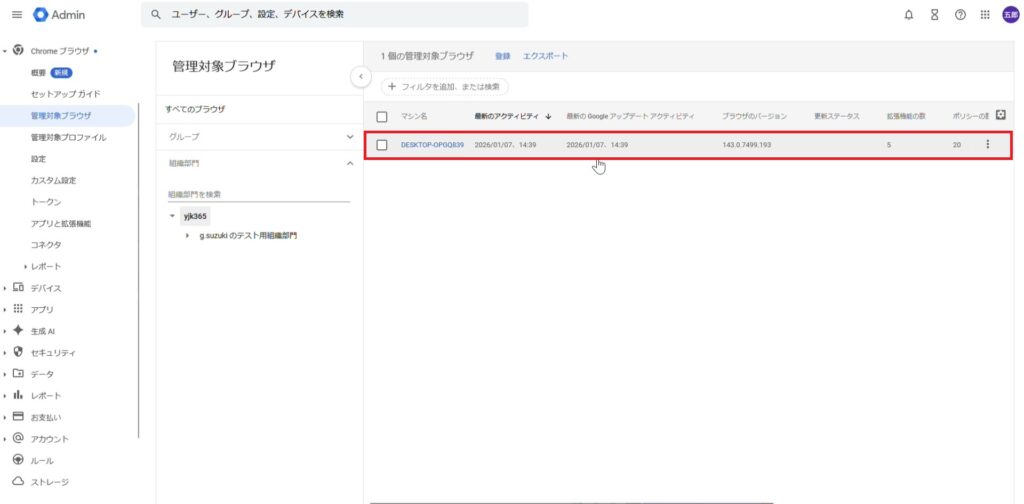

1.Chromeブラウザのプルダウンから「管理対象ブラウザ」をクリックします。

2.管理対象のブラウザの画面に登録されたPCの情報が表示されていることを確認できます。

[表示されている情報]

・マシン名

・最新のアクティビティ

・最新のGoogleアップデートアクティビティ

・ブラウザのバージョン

・更新ステータス

・拡張機能の数

・ポリシーの数

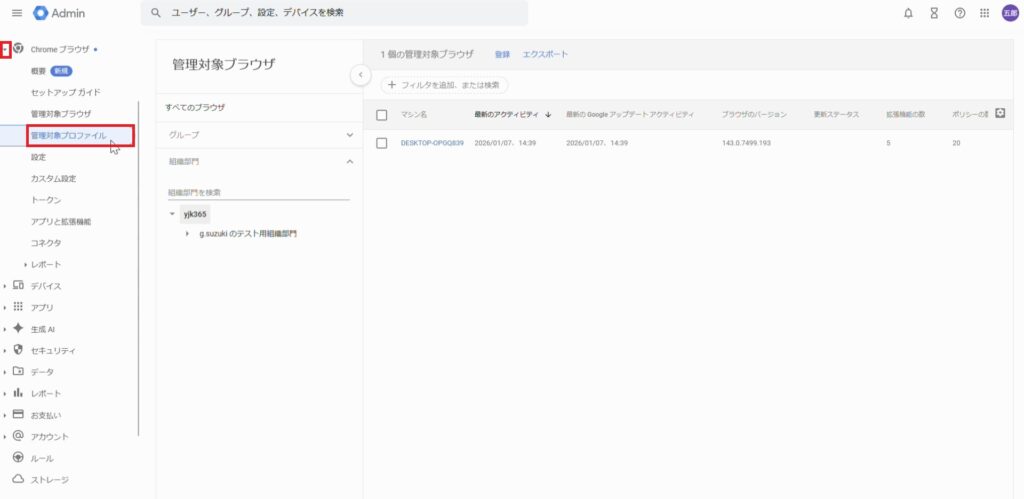

3.同様にChromeブラウザのプルダウンから 「管理対象プロファイル」をクリックします。

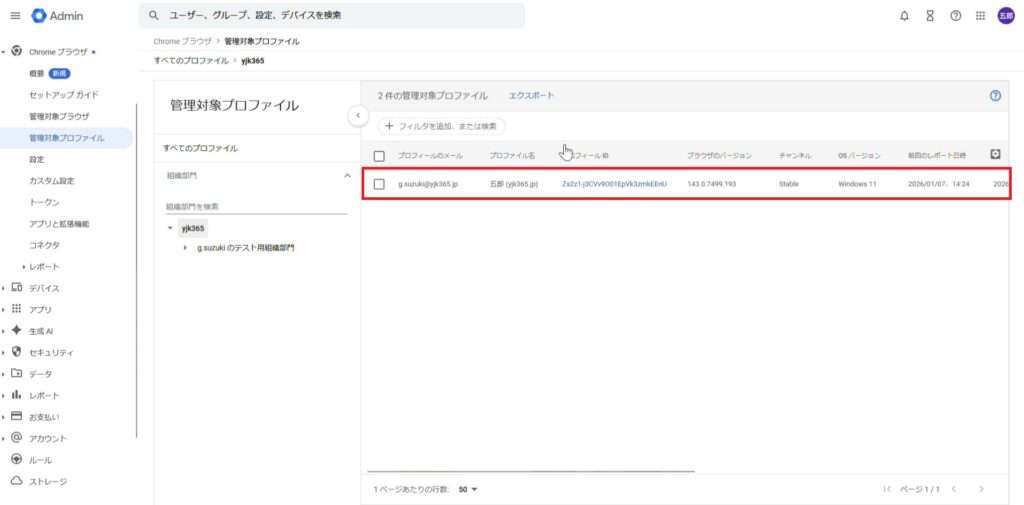

4.管理対象プロファイルの画面に登録されたPCの情報が表示されていることを確認できます。

[表示されている情報]

・プロフィールのメール

・プロファイル名

・プロフィールID

・ブラウザのバージョン

・チャネル

・OSバージョン

・前回のレポート日時

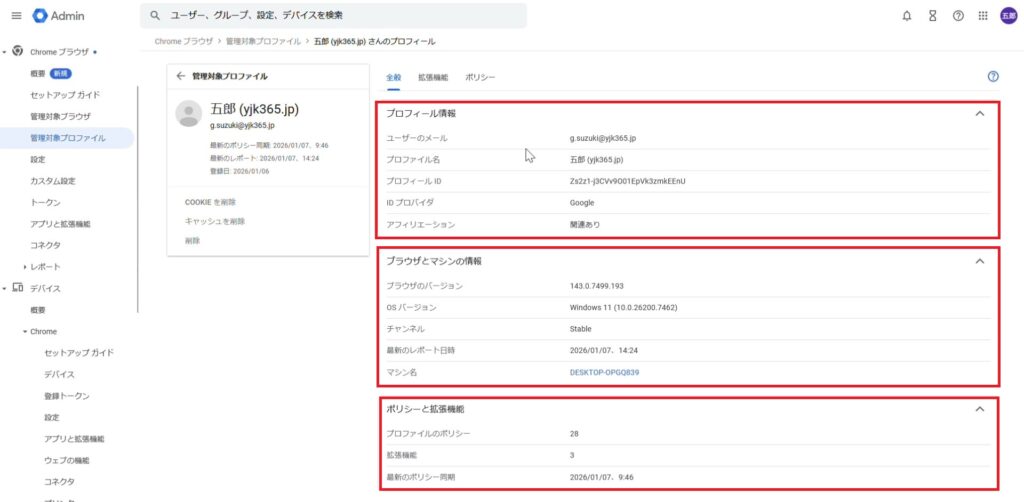

5.表示されているプロファイルをクリックしてみます。

対象のプロファイル「g.suzuki@yjk365.jp」の行をクリックします。

6.「プロファイル情報」、「ブラウザとマシンの情報」、「ポリシーと拡張機能」の各セクションが表示され、より詳細な情報が確認できます。

7.「拡張機能」項目を開くとインストールされている拡張機能が表示されました。

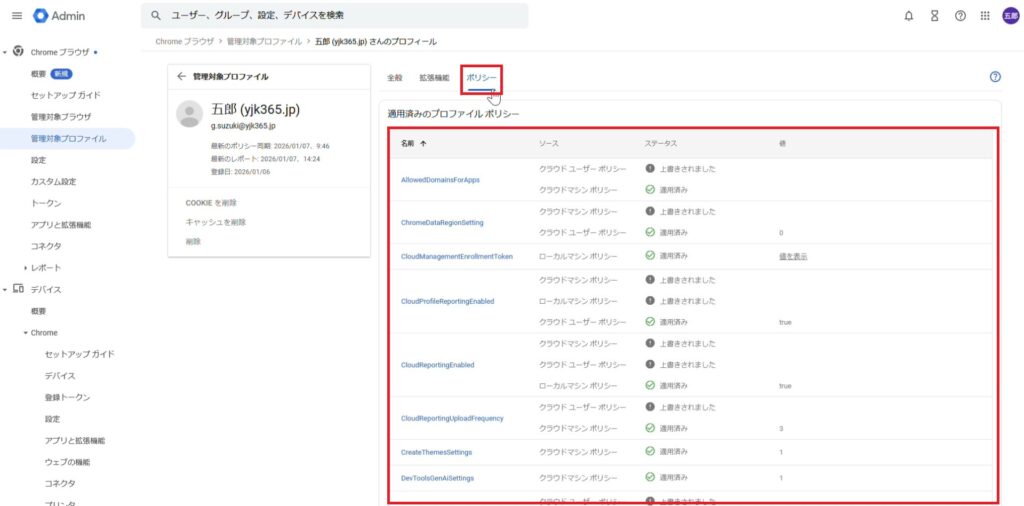

8.「ポリシー」項目を開くと、そのプロファイルに適用されているポリシーが表示されました。

※先ほど「オン」にしたレポート機能もポリシーとして割り当たっていました。

3.制御設定手順

それでは実際にChrome Enterprise Coreを使ってどんな制御ができるのか検証していきます。

パッと確認しただけでもかなり多くの制御が出来そうでしたので、今回はセキュリティの観点で、よくある課題(Before)をピックアップし、どのような設定(Action)を行い、どう変わったか(After)を実証していきます。

検証項目は以下の5つです。

・個人アカウントの追加をブロック

・特定のURLをブロック(ブラックリスト)

・Chromeの更新管理

・拡張機能の制御

・キャッシュやCookieのリモート削除

3-1.個人アカウントの追加をブロック

【なぜこれが必要?】

業務端末における最大のリスクの一つが「公私混同」です。

特にChromeは、個人のGoogleアカウントでログインして「同期」をオンにするだけで、会社のPCに保存されたパスワードやブックマークが、個人のスマホや自宅PCに筒抜けになってしまうリスクがあります。

【想定されるリスク】

情報の持ち出し: 業務システムへのアクセス権限やパスワードが個人のGoogleアカウントに同期され、退職後もアクセス可能な状態になる。

ウイルス感染の連鎖: 私用PCで感染したマルウェアの影響が、同期機能を介して社内PCに波及する。

【実際の例】

Before (未設定): 社員Aが「便利だから」と個人のGmailでブラウザにログイン。社内システムのID・パスワードをブラウザに保存し、同期機能で個人のスマホにも保存された。その後、社員Aがスマホを紛失し、第三者に社内システムへ不正アクセスされてしまった。

After (設定済): 会社のドメイン(@yjk365.jp等)以外でのブラウザログインを禁止。社員が個人のGmailでログインしようとしてもエラーで弾かれ、業務データと個人データが完全に分離された状態が保たれる。

【Before】

1.Chromeブラウザの右上にある「プロフィール アイコン」をクリックします。

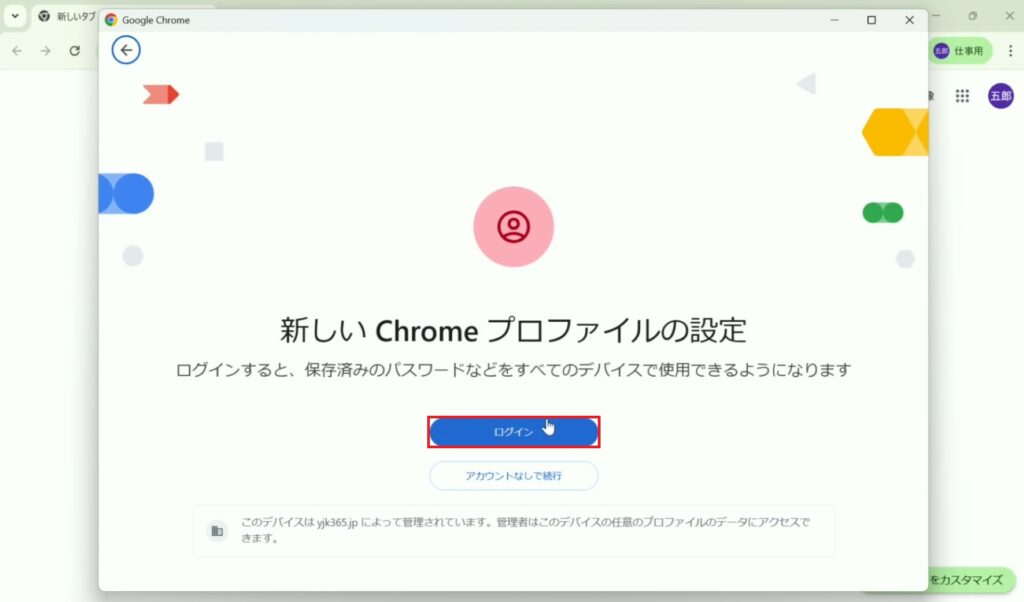

2.「Chrome プロファイルを追加」をクリックします。

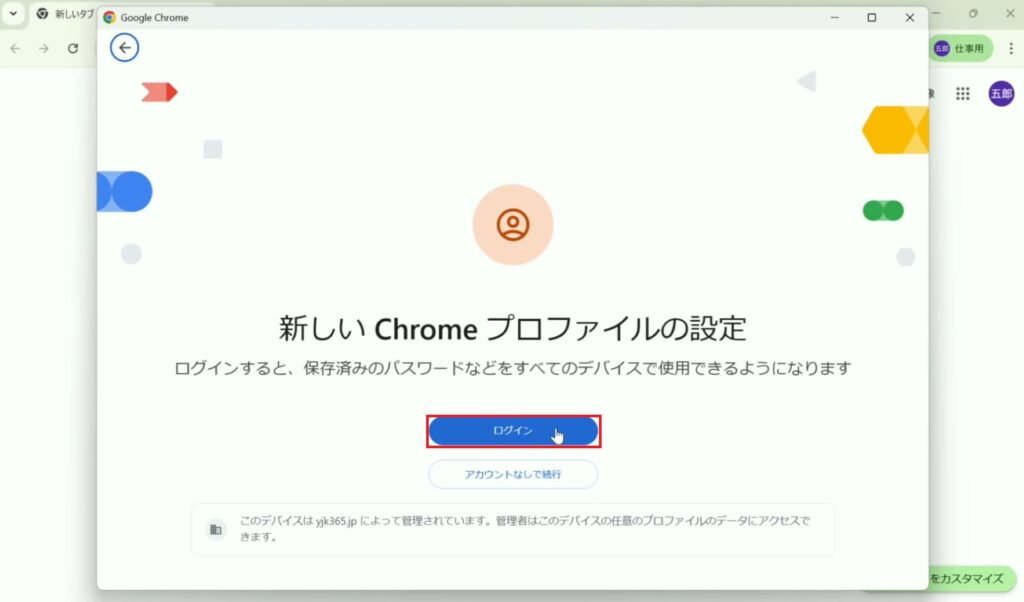

3.「ログイン」をクリックします。

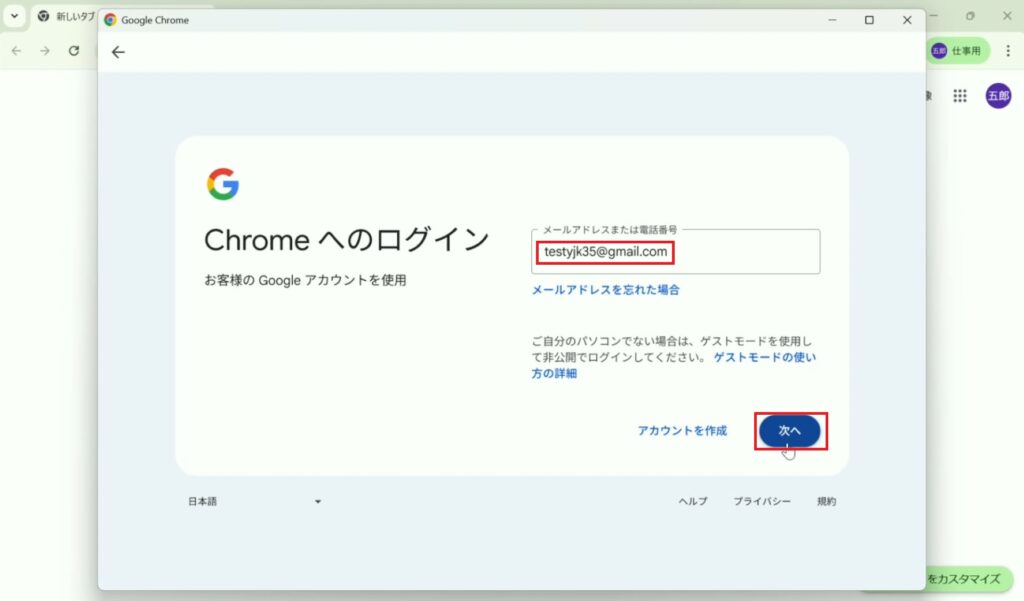

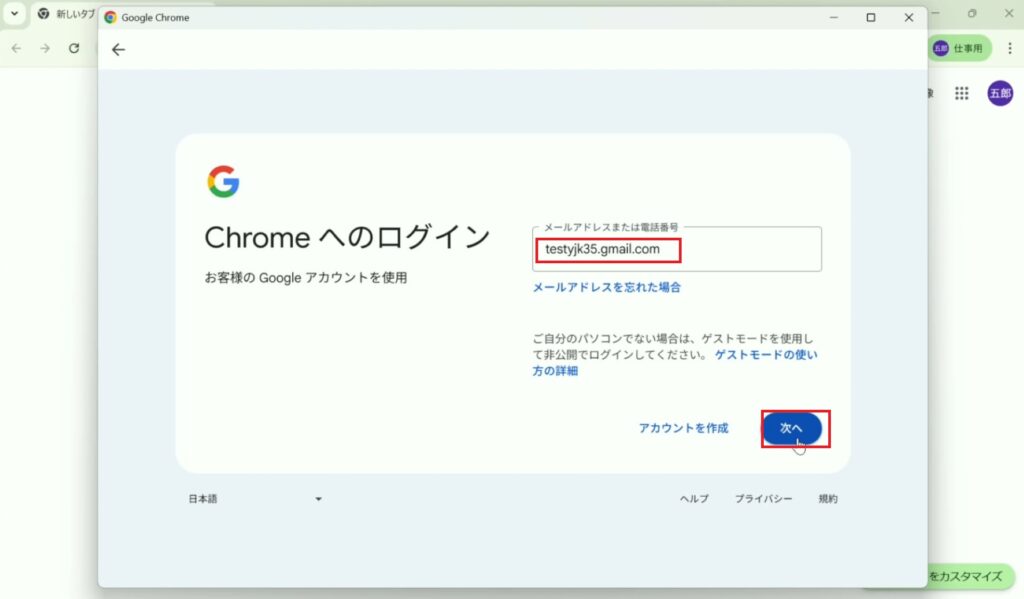

3.個人のGoogleアカウント(xxxx@gmail.com)を入力し「次へ」をクリックします。

※今回は検証用として用意した「testyjk35@gmail.com」を入力しています。

4.パスワードを入力し、「次へ」をクリックします。

5.「こんにちわ、test さん」と表示され、個人アカウントでサインインができました。

6.同期が行われていることも確認できます。

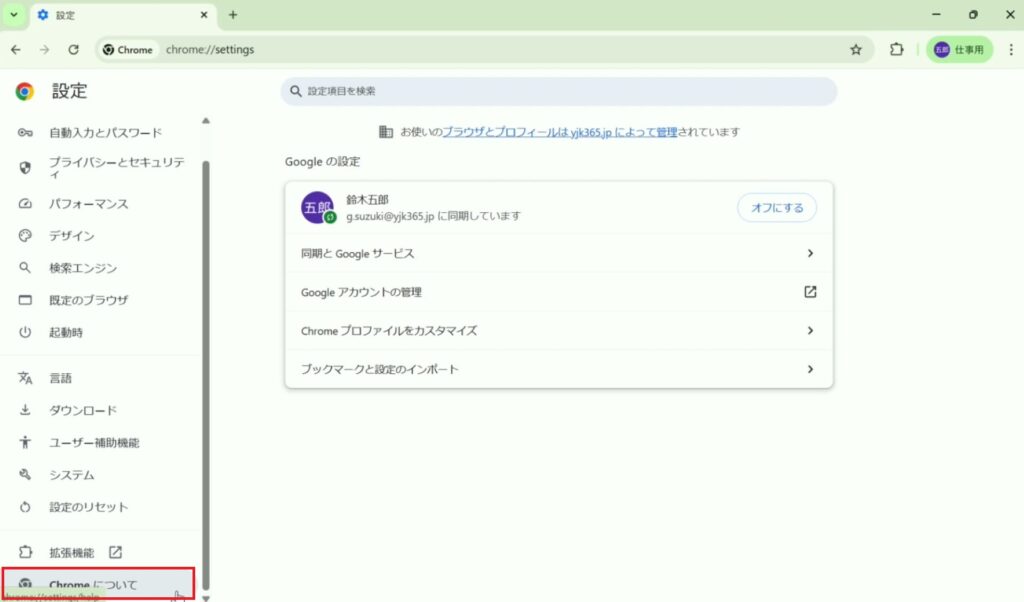

「g.suzuki@yjk365.jp に同期しています」

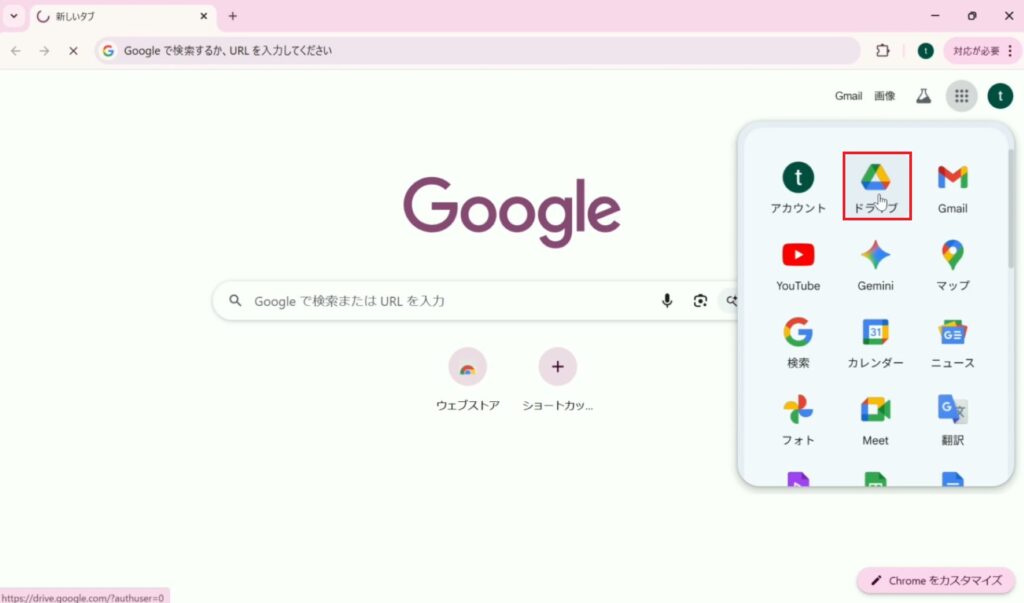

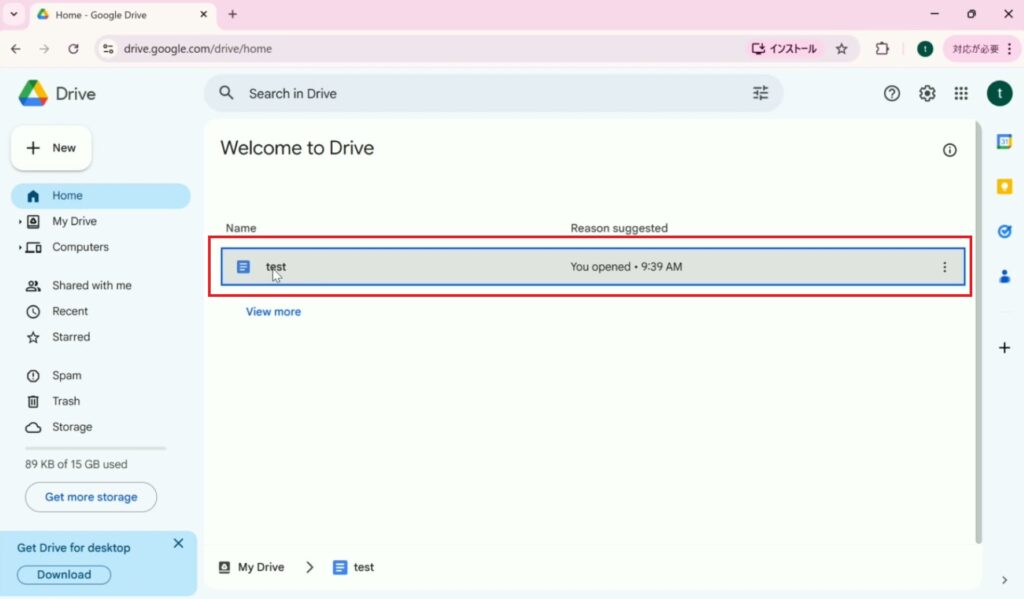

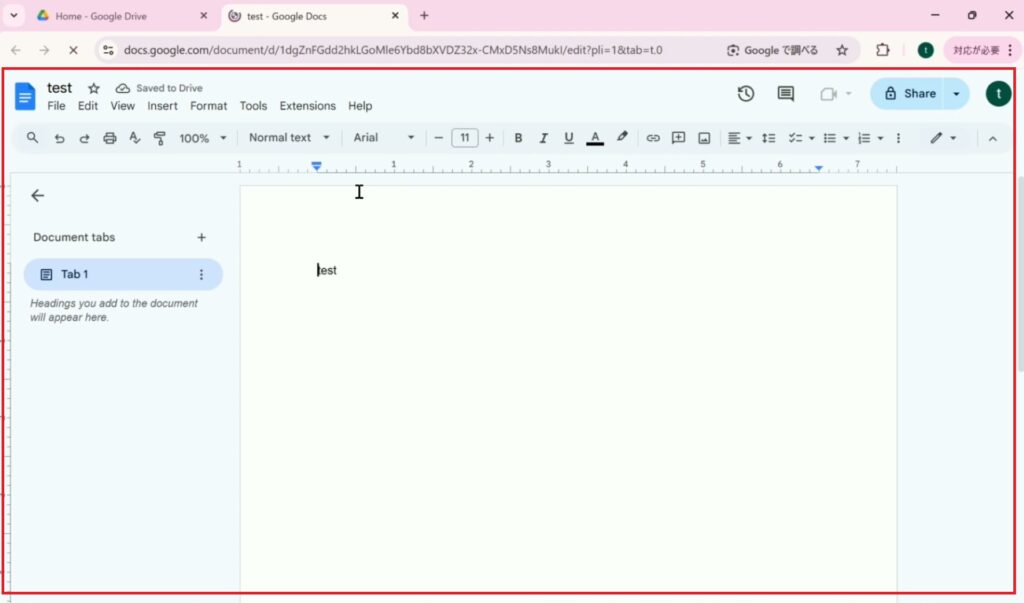

8.個人アカウントに紐づくドライブにもアクセスができる状態です。

9.制御なく利用することができるため、悪意ある情報持ち出し等も可能な状態です。

【GWS管理コンソールでの設定】

続いて、管理コンソールからの設定手順を紹介します。

(公式情報) https://support.google.com/chrome/a/answer/2657289?hl=JA#zippy=

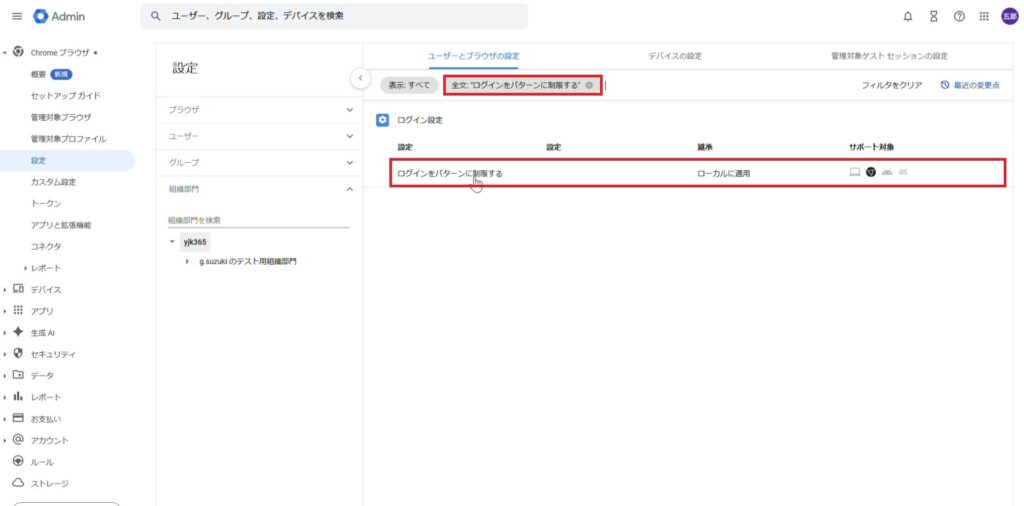

1.管理コンソールを開き、「Chromeブラウザ」のプルダウンから「設定」をクリックします。

2.「ログインをパターンに制限する」と入力し、表示された設定をクリックします。

3.許可するドメインを指定します。

「パターン」に「(?i).*@xxx\.xx」と入力し、「保存」をクリックします。

ドメインの指定方法は設定画面に例が表示されています。

この設定により、指定したドメイン以外でのサインインができなくなります。

※ (?i) は「大文字小文字を区別しない」という命令です。これを入れることで、Windowsの仕様で勝手に大文字変換されたアドレスでも問題なく認証できるようになります。

【After】

先ほどと同様に、プロファイルの追加をしてみます。

1. Chromeブラウザの右上にある「プロフィール アイコン」をクリックします。

2.「Chrome プロファイルを追加」をクリックします。

3.「ログイン」をクリックします。

4.個人のGoogleアカウント(xxxx@gmail.com)とパスワードを入力し「次へ」をクリックします。

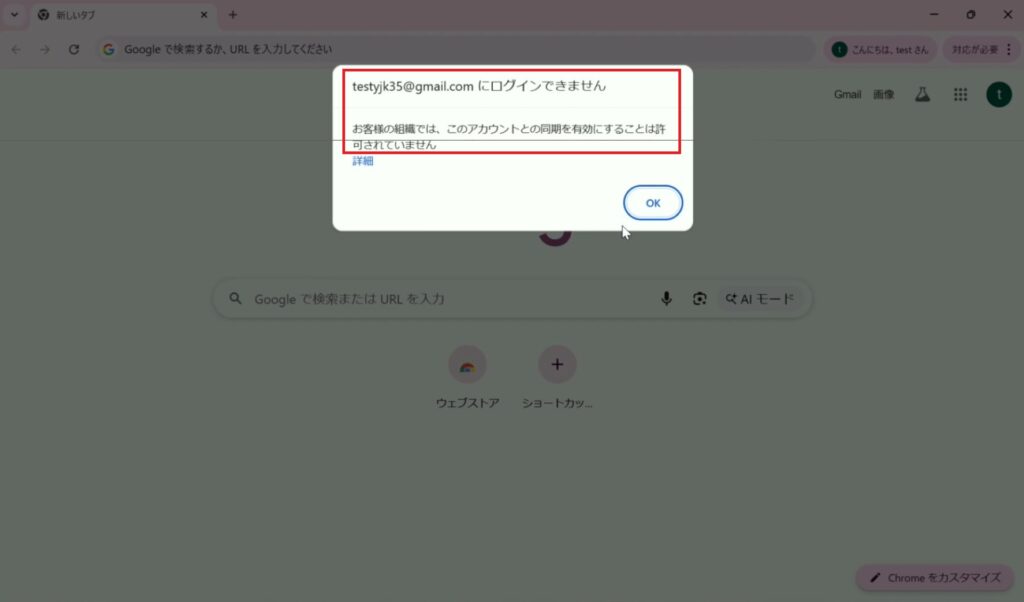

5.「testyjk35@gmail.com にログインできません」と表示され、サインインがブロックされました。

3-2.特定のURLをブロック(ブラックリスト)

【なぜこれが必要?】

業務に関係のないサイトへのアクセスは、生産性を下げるだけでなく、セキュリティリスクの温床となります。フィッシング詐欺サイト、違法ダウンロードサイト、ギャンブルサイトなど、明らかに業務上不要なアクセスはシステム側で遮断する必要があります。

【想定されるリスク】

マルウェア感染: 危険なサイトへのアクセスによるドライブバイダウンロード攻撃。

法的リスク: 社内ネットワークから違法サイトへのアクセス記録が残ることによるコンプライアンス違反。

【 実際の例 】

Before (未設定): 業務中に競馬サイトや怪しい動画サイトを閲覧している社員がいる。ある日、そのサイトに仕込まれた広告をクリックしてしまい、ランサムウェアに感染。社内ネットワーク全体がロックダウンされた。

After (設定済): 有害サイトや業務外サイト(JRA等)のURLをブラックリストに登録。社員がアクセスしようとしても「管理者によりブロックされています」と表示され、物理的に閲覧できない環境になる。

【Before】

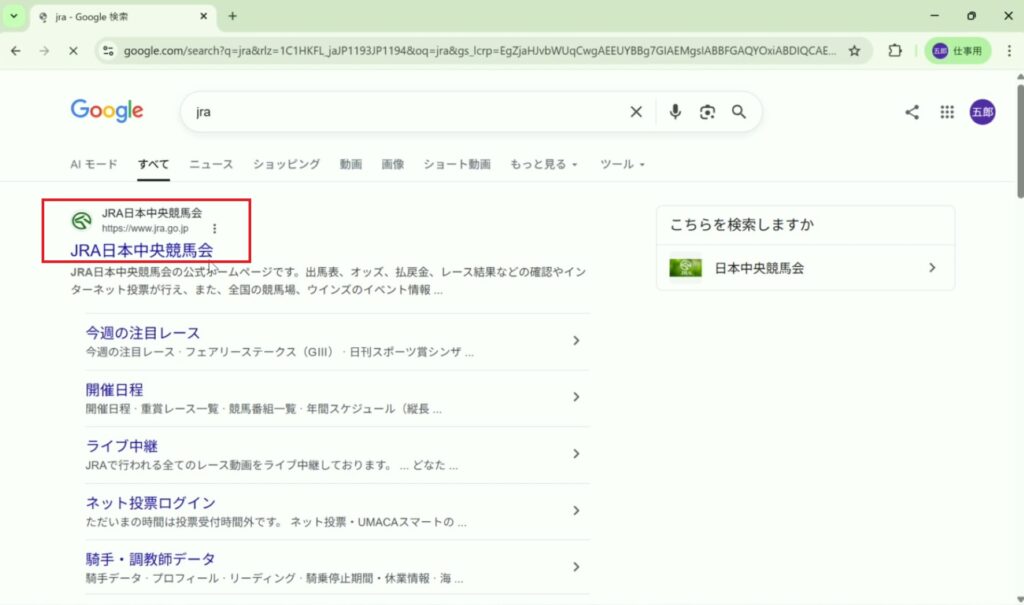

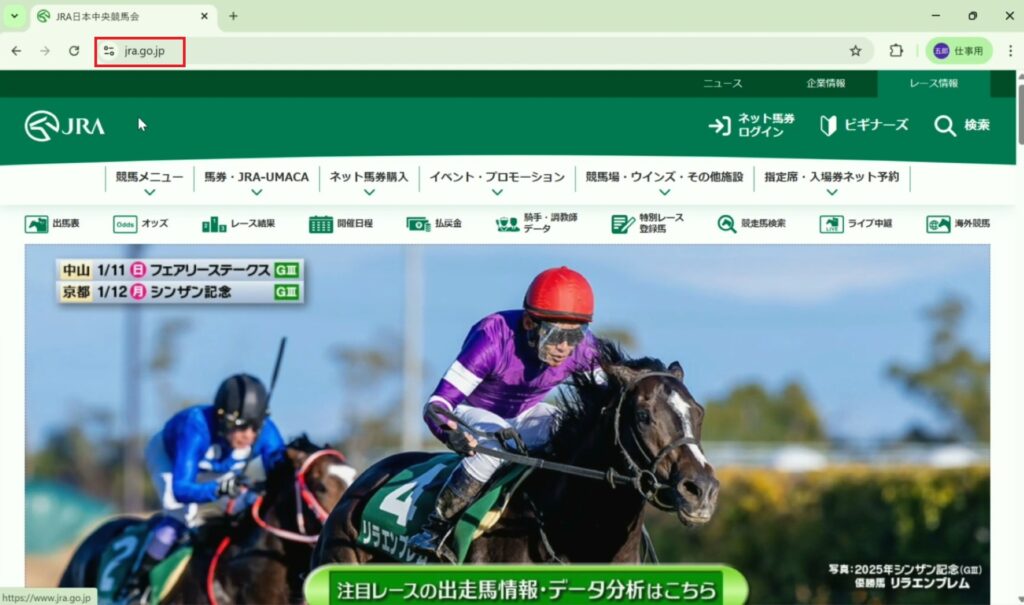

1.次に、業務には全く関係のないサイトへアクセスしてみます。今回は例として、競馬サイト(JRA)にアクセスします。

2.アクセスができることが確認できます。

【GWS管理コンソールでの設定】

(公式情報) https://support.google.com/chrome/a/answer/7532419?hl=JA#zippy=%2C%E7%AE%A1%E7%90%86%E3%82%B3%E3%83%B3%E3%82%BD%E3%83%BC%E3%83%AB

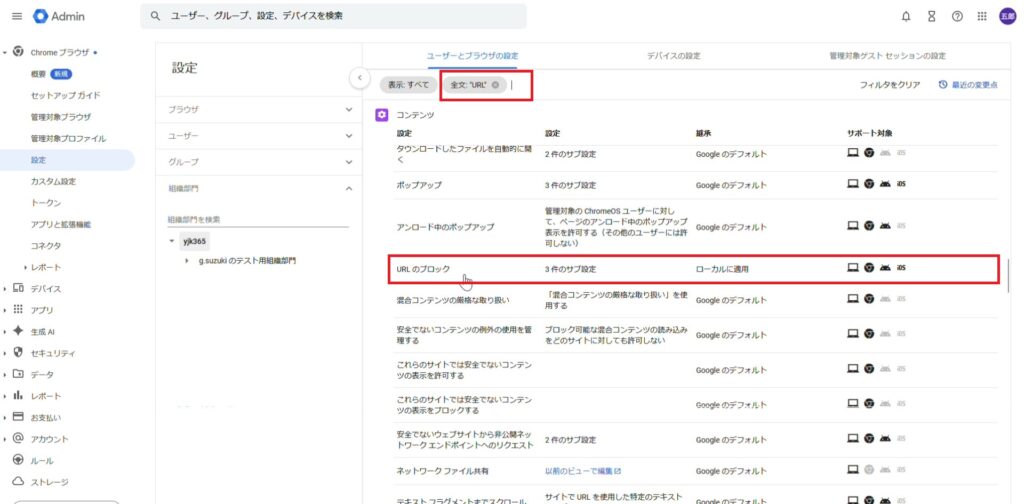

1.先ほどと同様に「Chromeブラウザ」>「設定」の画面でフィルタに 「URL」と入力し、「URL のブロック」をクリックします。

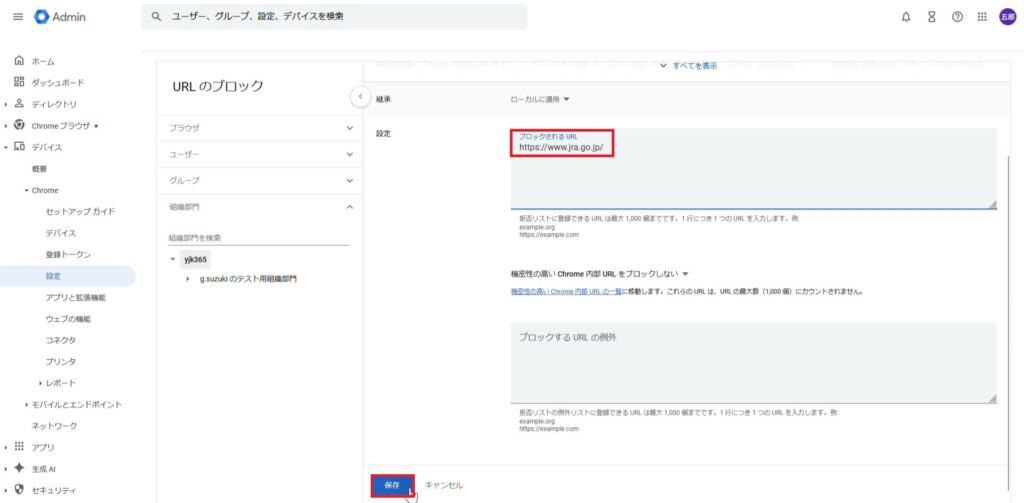

2.「ブロックされるURL」に対象のURLを入力し「保存」をクリックします。

※今回は「https://www.jra.go.jp/」を入力しました。

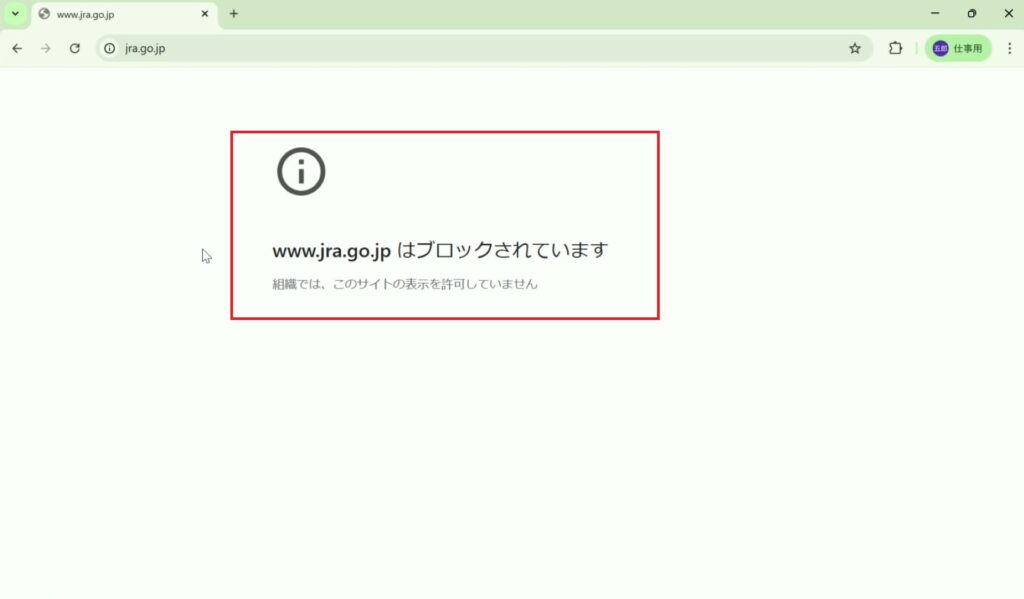

【After】

1.先ほどと同様に競馬サイト(JRA)にアクセスします。

2.「www.jra.go.jp はブロックされています」と表示され、アクセスがブロックされていることを確認できました。

3-3.Chromeの更新管理

【なぜこれが必要?】

ブラウザの脆弱性(セキュリティの穴)は日々発見されており、攻撃者は常に「更新をサボっている古いブラウザ」を狙っています。ユーザー任せにしていると、「再起動が面倒」という理由だけで、何ヶ月も更新が放置されるケースが後を絶ちません。

【想定されるリスク】

ゼロデイ攻撃: 修正パッチが公開されているにも関わらず、適用していない隙を突かれて攻撃を受ける。

バージョンの分断: 社内でバージョンがバラバラになり、Webアプリの動作不良やトラブルシューティングが困難になる。

【 実際の例 】

Before (未設定): 右上のメニューに「更新」の赤い文字が出ているが、社員たちは「作業が中断するのが嫌だ」と無視し続けている。その古いバージョンの脆弱性を突く攻撃メールが届き、開封しただけでPCが乗っ取られた。

After (設定済): 管理者が設定した期間(例: 更新通知から24時間後)を過ぎると、強制的に再起動がかかるように設定。ユーザーの意思に関わらず、社内の全ブラウザが常に最新・安全な状態に保たれる。

【Before】

1.ブラウザ右上の3点リーダーを開き「設定」をクリックします。

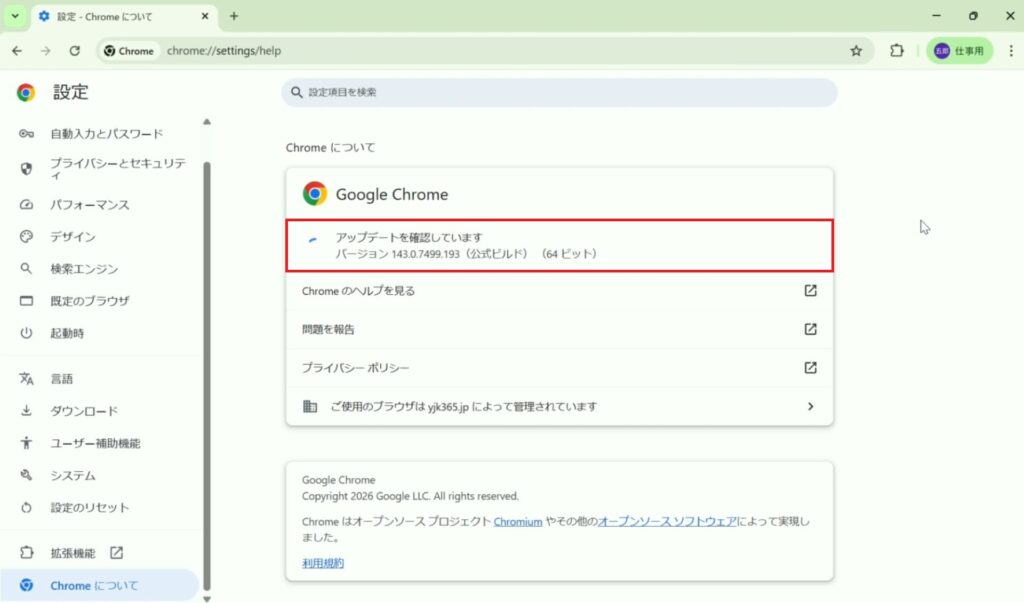

2.「Chrome について」をクリックします。

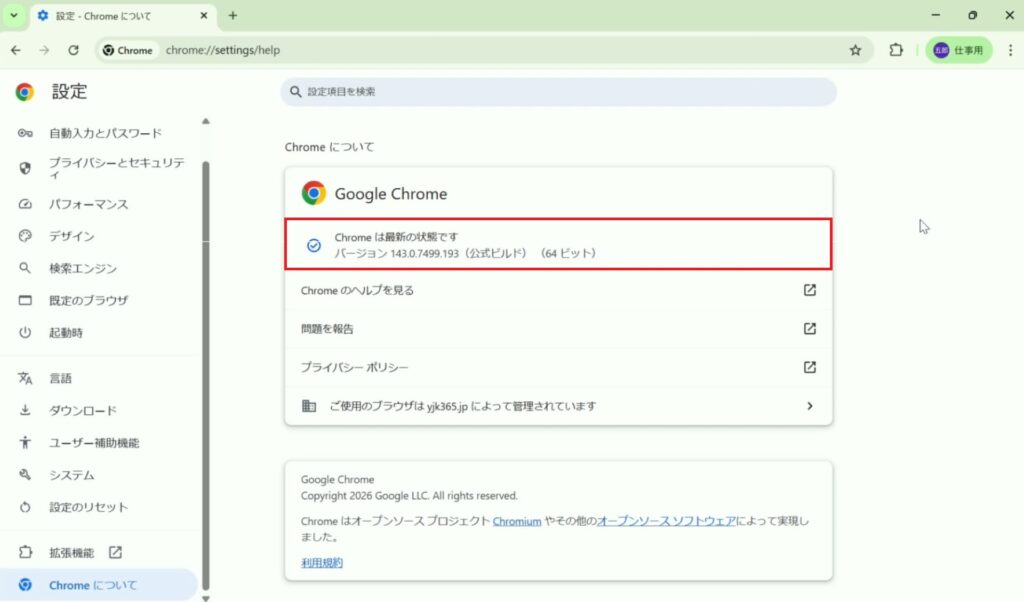

3.「アップデートを確認しています」と表示され、通常通りユーザー主導のアップデートが開始されました。

4.「Chromeは最新の状態です」が表示されていることを確認します。

ユーザーはこの画面を開くまでアップデートが開始されない状況を確認できました。

【GWS管理コンソールでの設定】

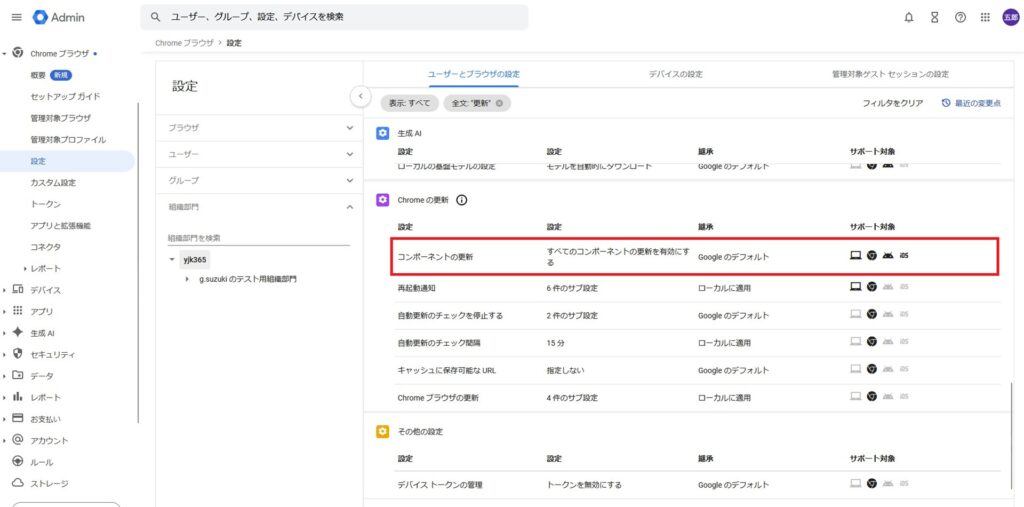

更新を管理するために以下の設定項目を実施していきます。

(公式情報)https://support.google.com/chrome/a/answer/9838774?hl=ja

——————————————–

・Chrome ブラウザの更新

→更新そのものを許可する基本設定です

・再起動通知

→更新適用を強制し、放置端末をなくすための設定です。

・自動更新のチェック間隔

→端末が更新を探しに行く頻度を指定できる設定です。

・コンポーネントの更新

→セキュリティコンポーネントの更新を許可する設定です。

————————————————-

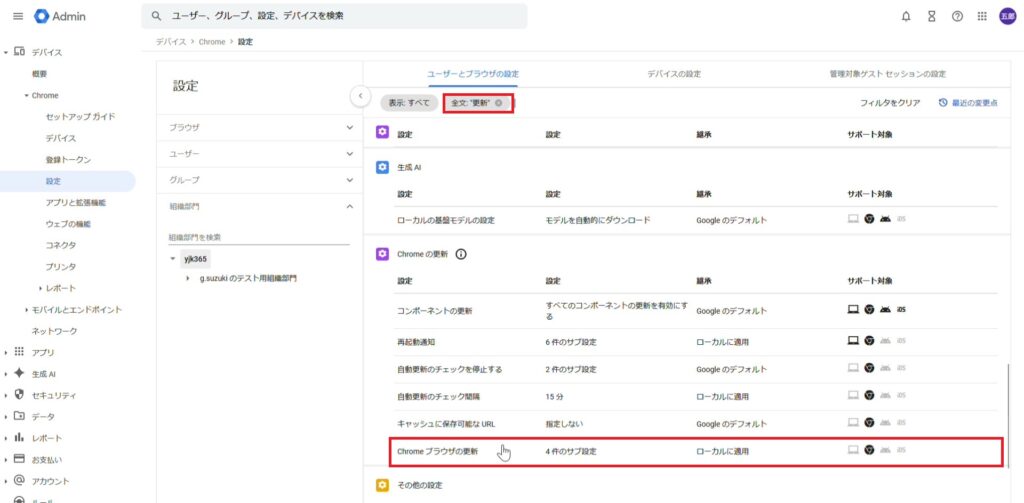

・Chrome ブラウザの更新

1.先ほどと同様に「Chromeブラウザ」>「設定」の画面でフィルタに 「更新」と入力し「Chrome ブラウザの更新」をクリックします。

2.「アップデートを許可する」のプルダウンをクリックします。

3.「Chrome が自動的に確認した更新を許可する」をクリックします。

4.「保存」をクリックします。

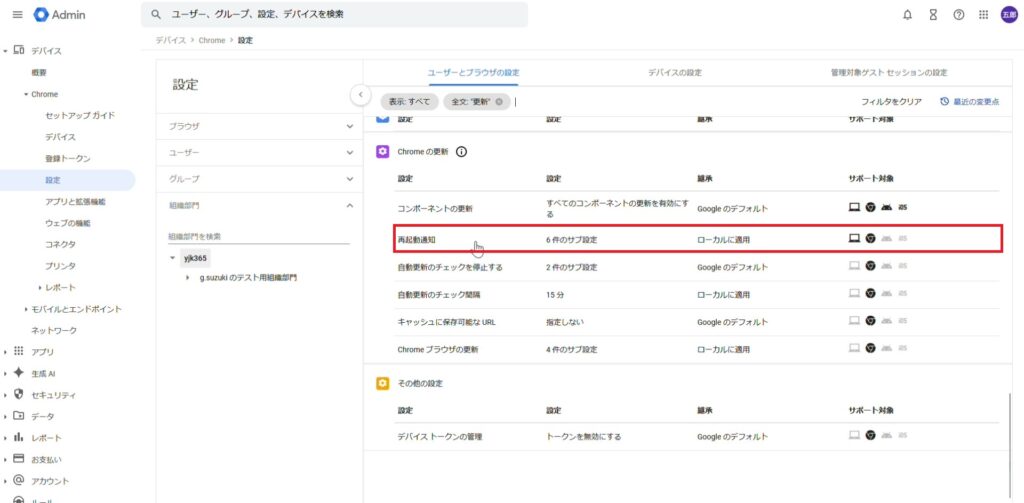

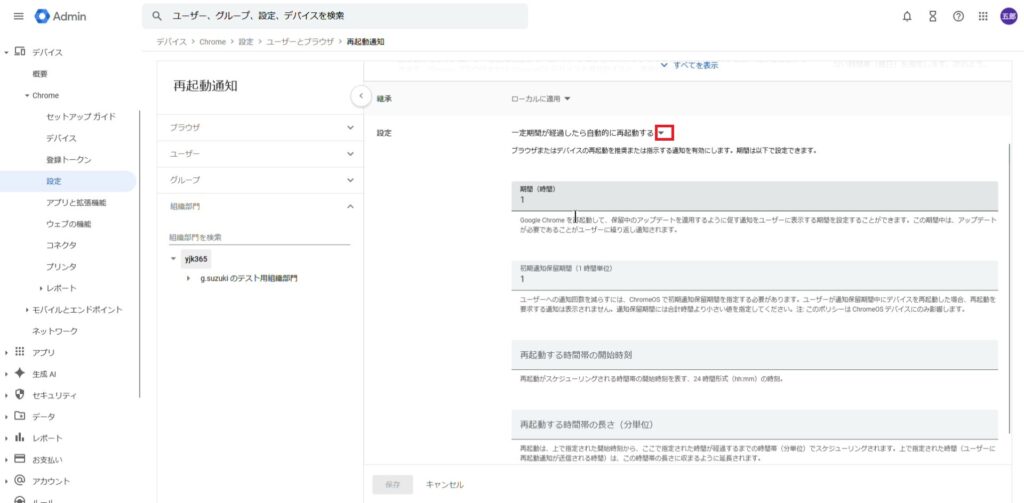

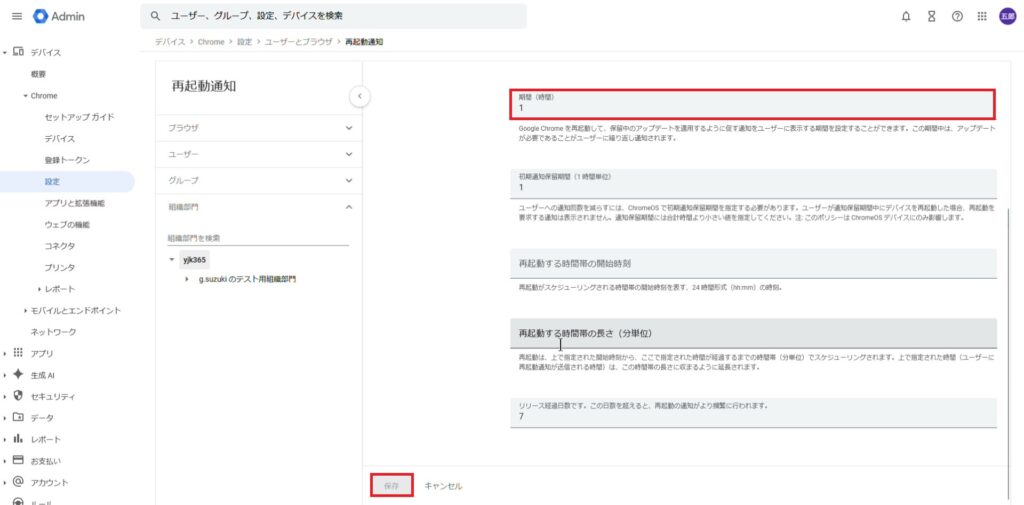

・再起動通知

1.「Chromeブラウザ」>「設定」の画面でフィルタに 「更新」と入力し「再起動通知」をクリックします。

2.「一定期間が経過したら自動的に再起動する」のプルダウンをクリックします。

3.「一定期間が経過したら自動的に再起動する」をクリックします。

4.複数の設定項目が表示されますが、「期間」を指定することで更新適用の強制が可能です。

ここが「更新完了までの最大猶予時間」になります。

設定項目の詳細については以下公式情報をご参考ください。

Chrome の更新を管理する(Chrome Enterprise Core) – Chrome Enterprise and Education ヘルプ

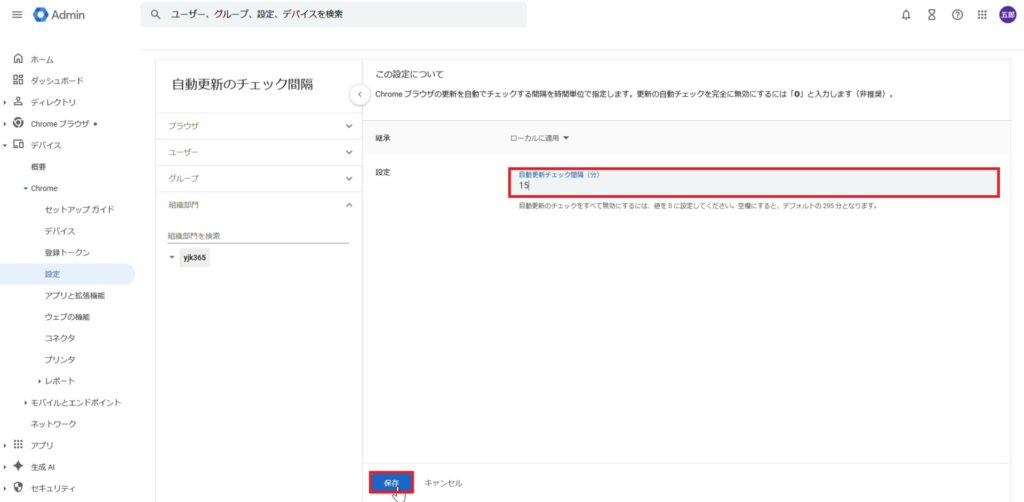

・自動更新のチェック間隔

1.「Chromeブラウザ」>「設定」の画面でフィルタに 「更新」と入力し「自動更新のチェック間隔」をクリックします。

2.「自動更新チェック間隔(分)」に任意の時間を入力し、「保存」をクリックします。

・コンポーネントの更新

1.「Chromeブラウザ」>「設定」の画面でフィルタに 「更新」と入力し「コンポーネントの更新 」をクリックします。

2.プルダウンから「すべてのコンポーネントの更新を有効にする」を選択します。

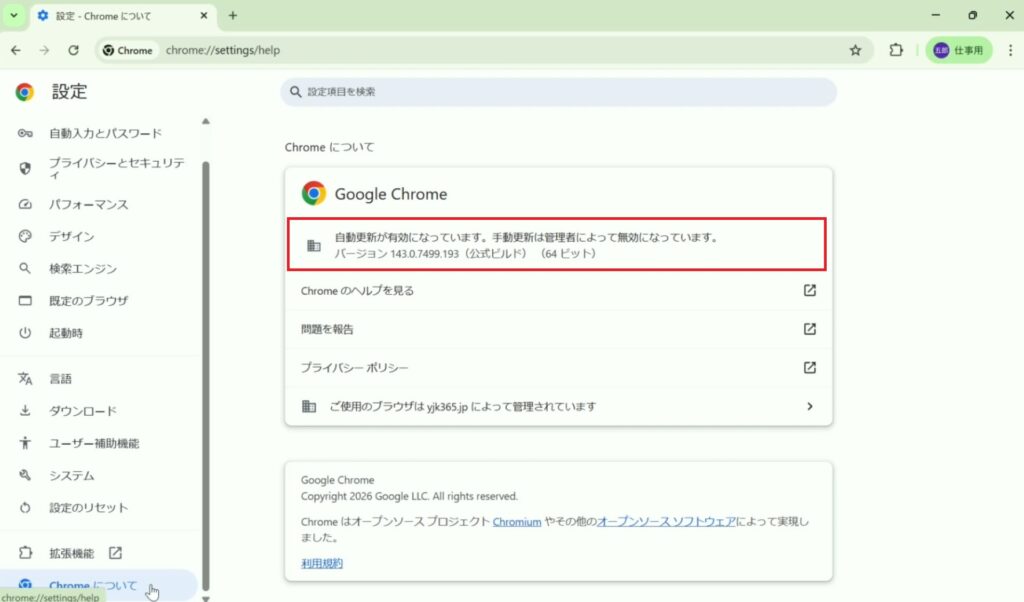

【After】

「自動更新が有効になっています。手動更新は管理者によって無効になっています。」と表示され、更新が管理されていることが確認できます。

3-4.拡張機能の制御

【なぜこれが必要?】

「便利ツール」として配布されている拡張機能の中には、裏でブラウザの閲覧履歴を収集したり、画面上の情報を抜き取ったりする悪質なものが混ざっています。これはいわば「ブラウザ内の野良アプリ(シャドーIT)」であり、非常に検知しにくい脅威です。

【想定されるリスク】

情報漏洩: 「無料PDF変換ツール」などが、アップロードしたファイルを外部サーバーに送信してしまう。

アドウェア: 勝手に広告を表示させたり、検索結果を書き換えたりする拡張機能による業務妨害。

【 実際の例 】

Before (未設定): 社員が業務効率化のために良かれと思って入れた「無料翻訳プラグイン」が、実はスパイウェアだった。ブラウザ上で表示した顧客リストやメールの内容がすべて外部に送信され、深刻な情報漏洩事故が発生した。

After (設定済): 「許可リスト方式」を採用し、会社が認めた拡張機能(Google翻訳など)以外はインストール不可に設定。社員が勝手に怪しいツールを入れることを防ぎつつ、必要なツールは自動で全員に配布する。

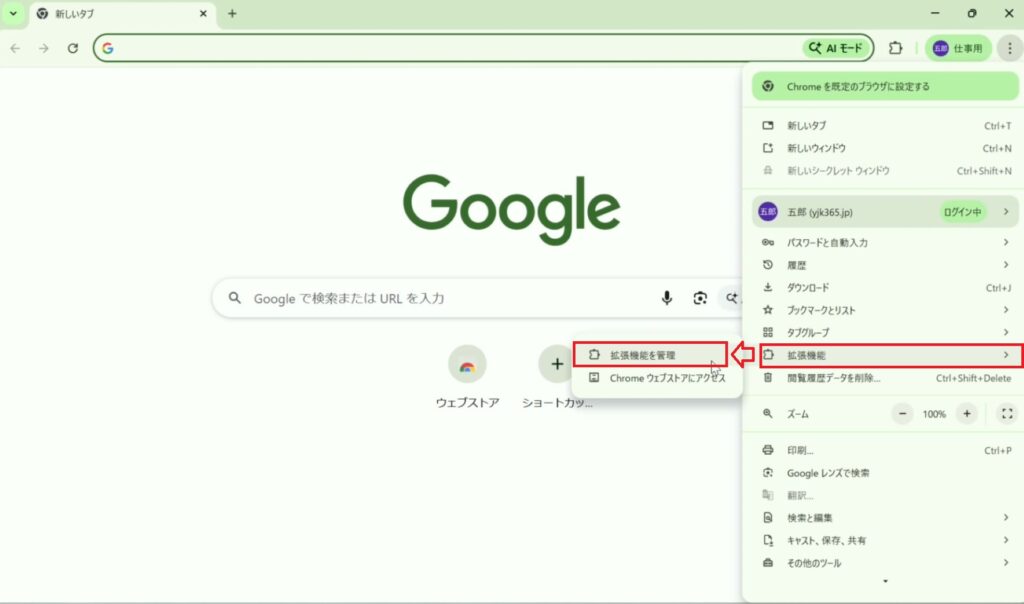

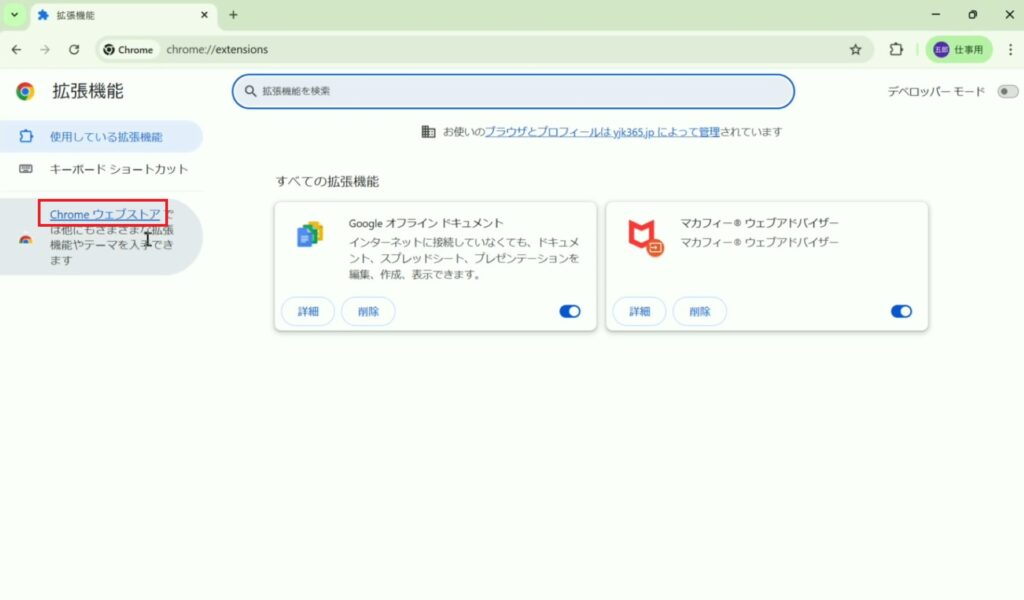

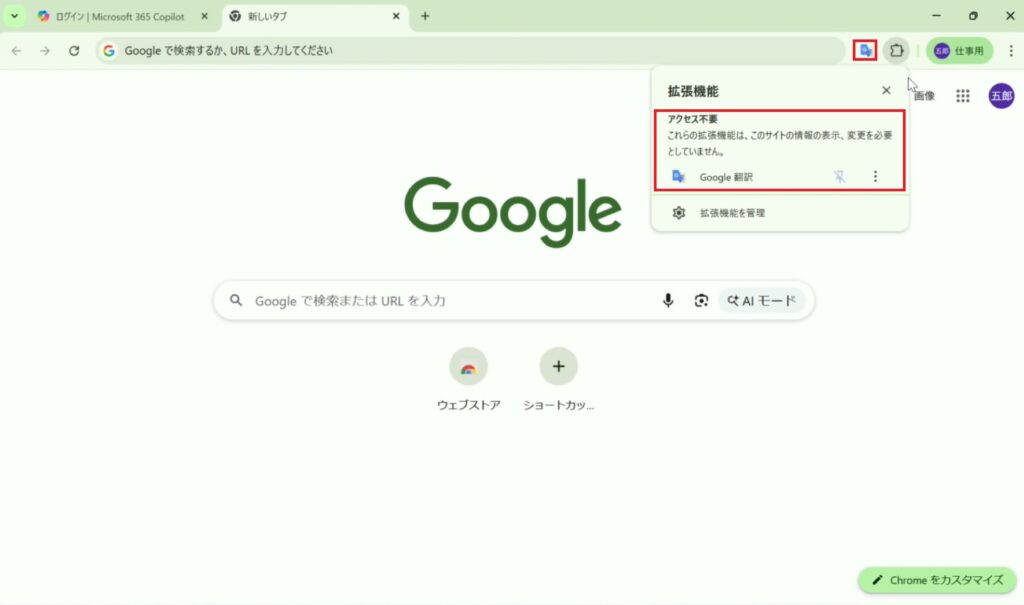

【Before】

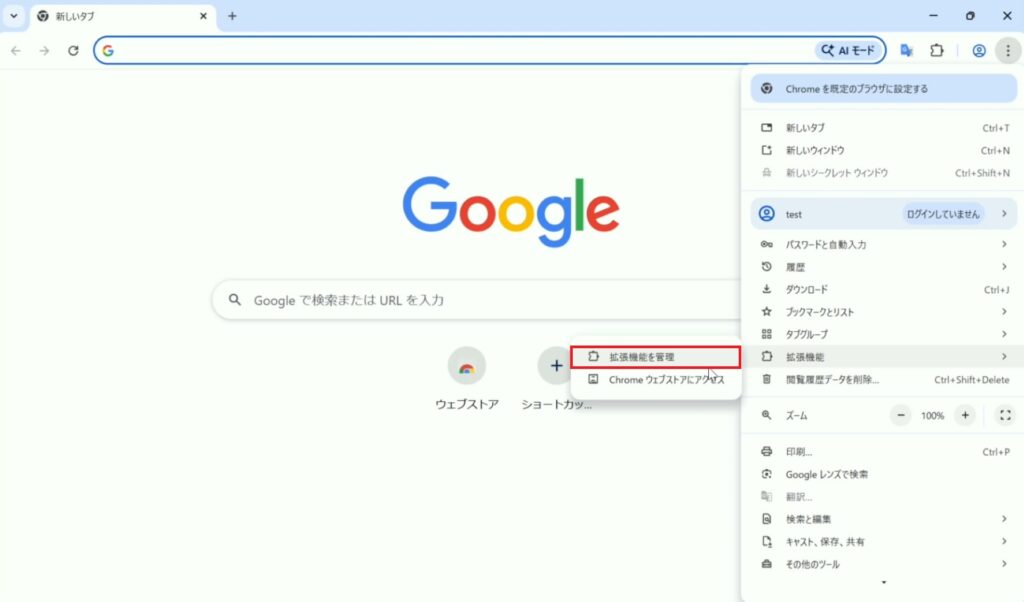

1.ブラウザ右上の3点リーダーをクリックします。

2.「拡張機能」>「拡張機能を管理」をクリックします。

3.「Chrome ウェブストア」にアクセスします。

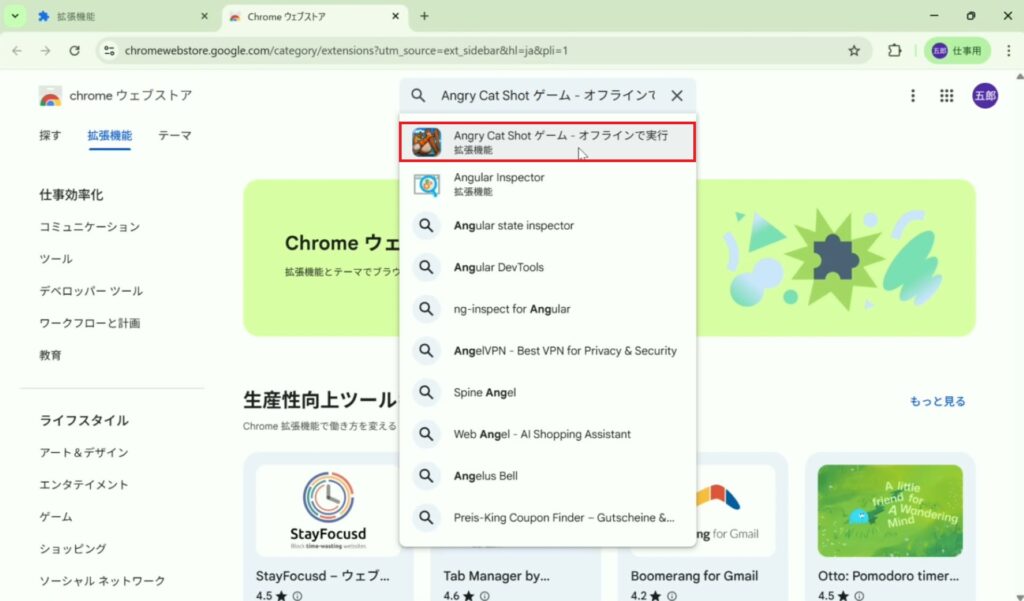

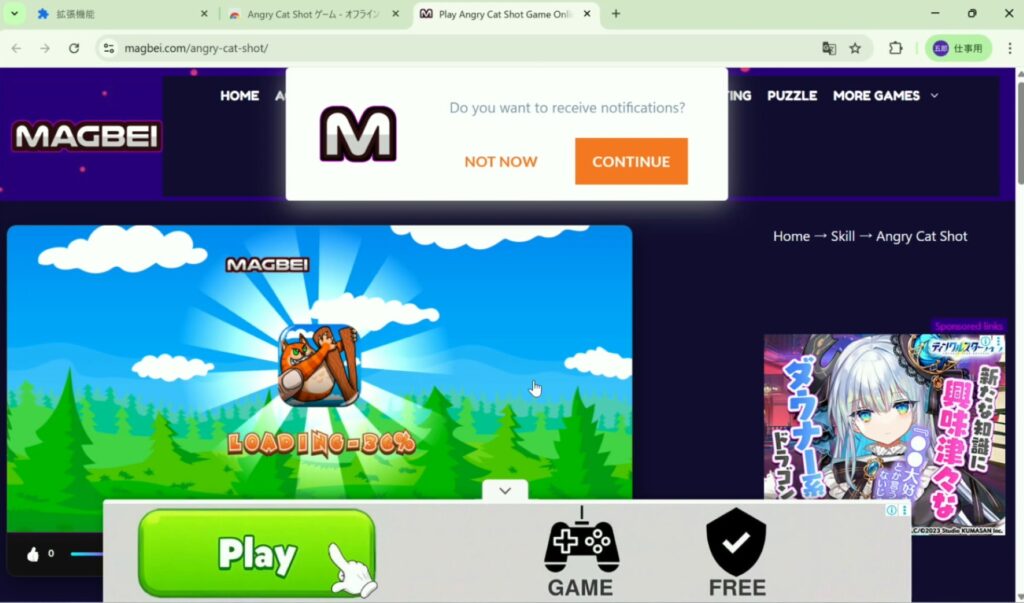

4.業務に関係ない拡張機能をインストールしてみます。

5.「Chrome に追加」をクリックします。

6.追加が出来ました。

これがスパイウェアだった場合、阻止することはできません。

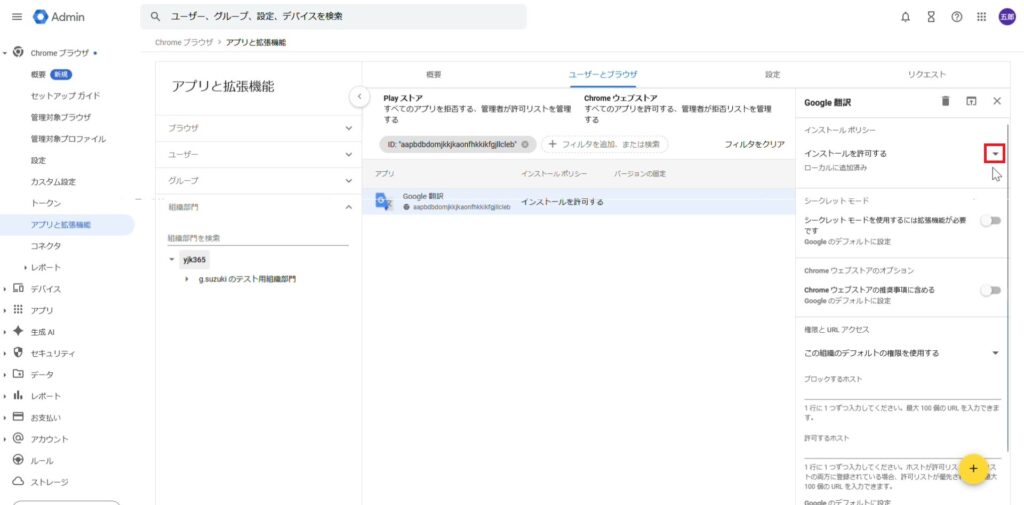

【GWS管理コンソールでの設定】

今回は拡張機能のリモート配布とユーザーインストールのブロック設定を行います。

(公式情報) https://support.google.com/chrome/a/answer/6177431?hl=ja

・拡張機能のリモート配布

1.「Chromeブラウザ」のプルダウンから「アプリと拡張機能」をクリックします。

2.アプリと拡張機能の管理画面が表示されます。

「+」にカーソルを合わせます。

3.メニューが表示されるため「Chrome ウェブストアから追加」をクリックします。

4.「Google 翻訳を検索しクリックします。

5.画面右上の「選択」をクリックします。

6.画面が切り替わります。

「インストールを許可する」のプルダウンをクリックします。

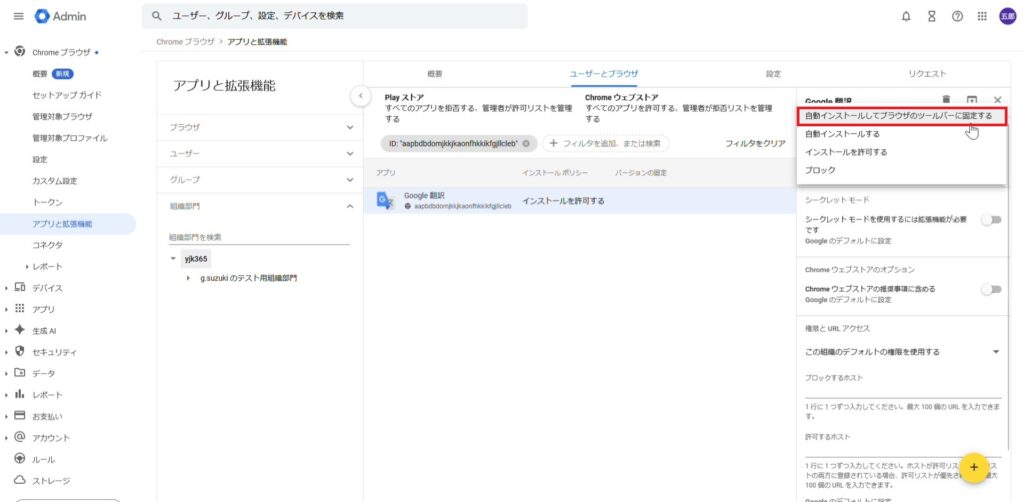

7.「自動インストールしてブラウザのツールバーに固定する」をクリックします。

※これにより、強制インストールに加えツールバーへの表示がされます。

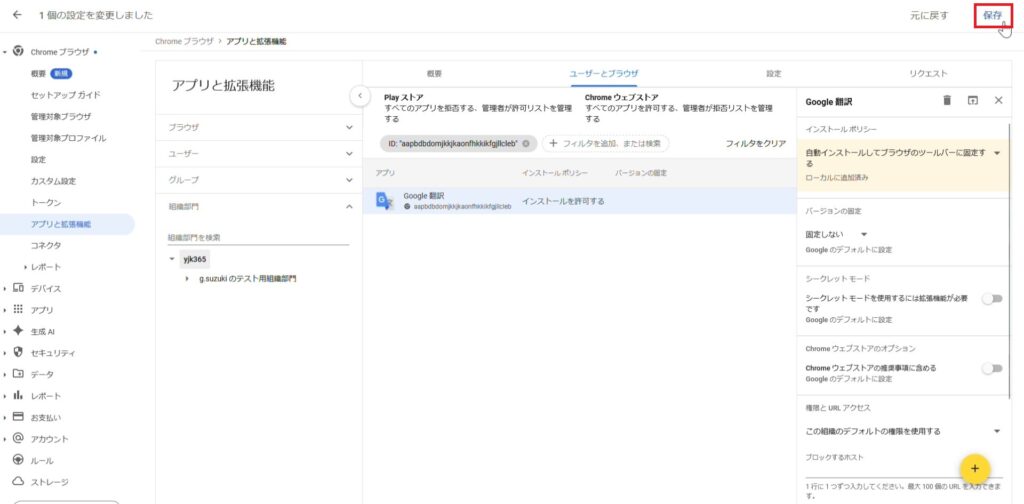

8.「保存」をクリックします。

・ユーザーインストールのブロック

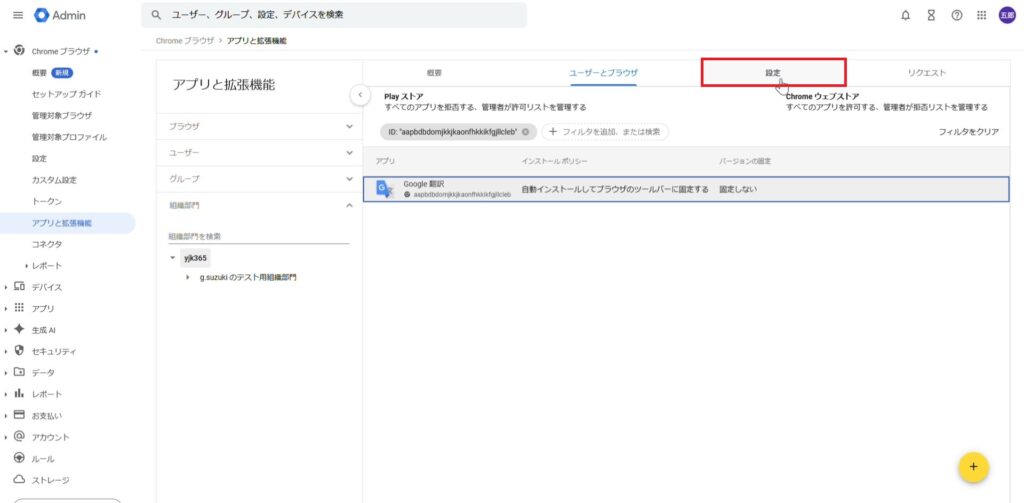

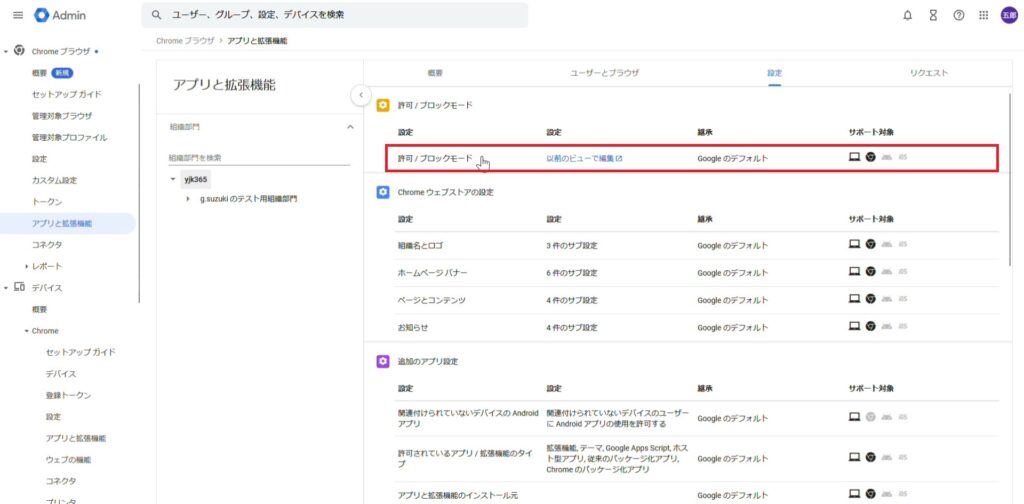

1.「設定」タブをクリックします。

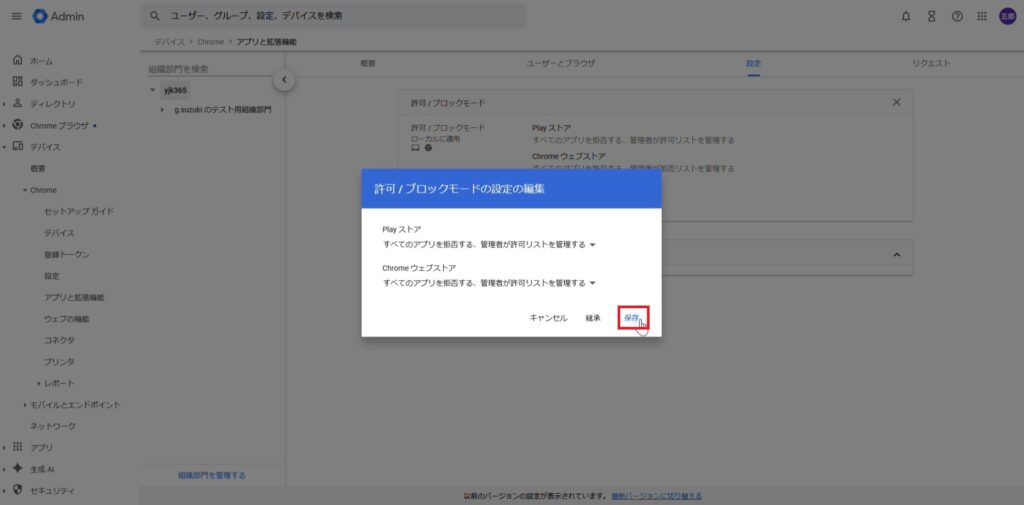

2.「許可 / ブロックモード」をクリックします。

3.「編集」をクリックします。

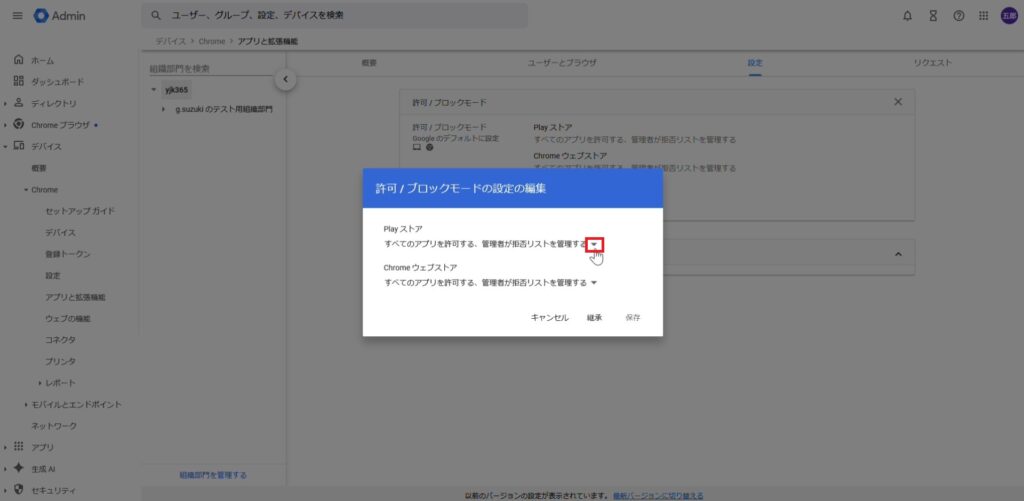

4.「Play ストア」のプルダウンをクリックします。

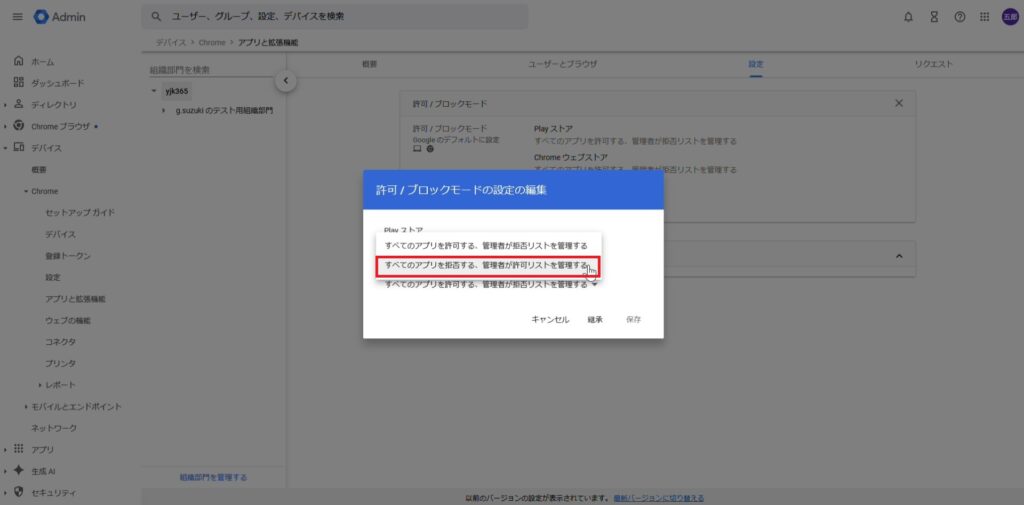

5.「すべてのアプリを拒否する、管理者が許可リストを管理する」を選択します。

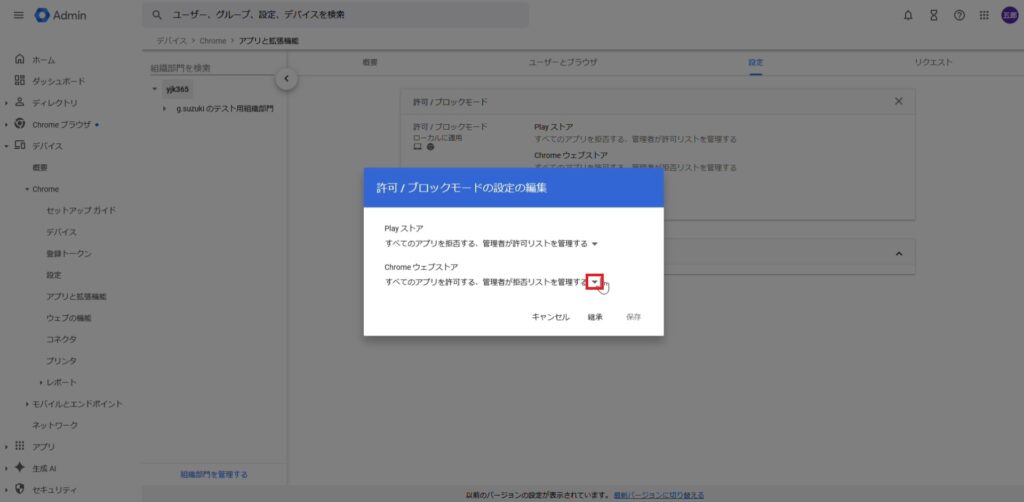

6.「Chrome ウェブストア」のプルダウンをクリックします。

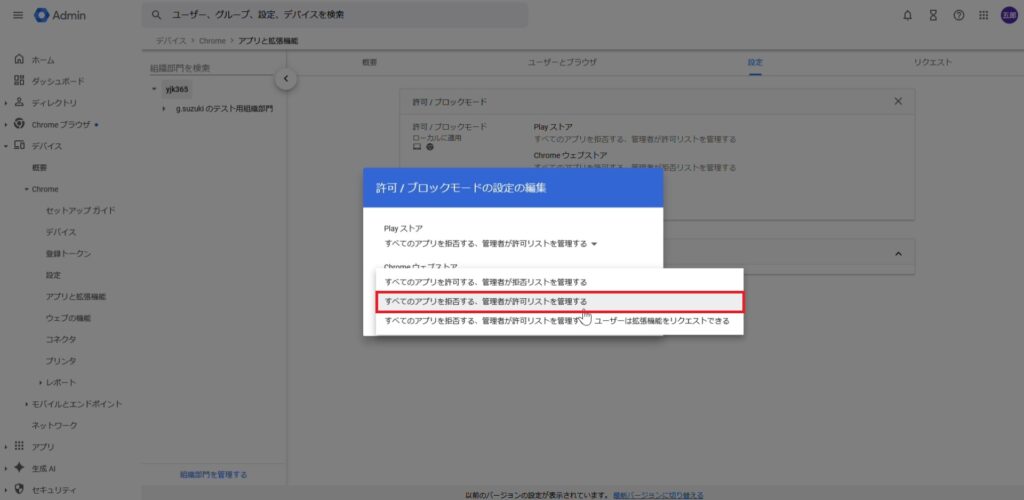

7.「すべてのアプリを拒否する、管理者が許可リストを管理する」をクリックします。

8.「保存」をクリックします。

9.「Play ストア」と「Chrome ウェブストア」の設定が「すべてのアプリを拒否する、管理者が許可リストを管理する」であることを確認します。

以上で完了です。

【After】

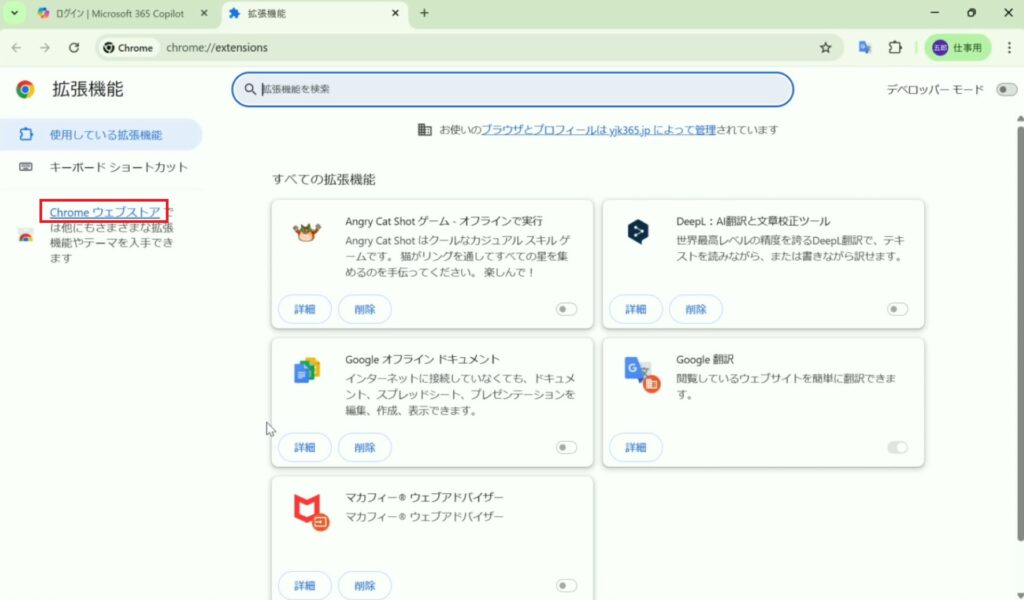

Chromeを開いてすぐに「一部の拡張機能は許可されていません」と表示され、既存でインストールされている拡張機能がブロックされました。

続いてWebストアにアクセスができるか確認します。

2.「拡張機能を管理」をクリックします。

3.「Chrome ウェブストア」をクリックします。

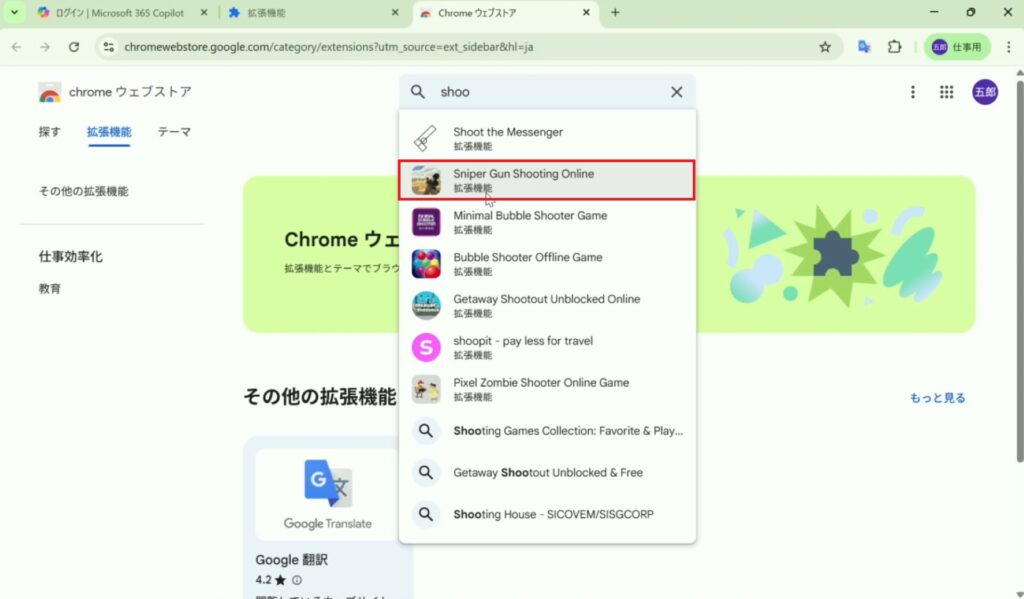

4.業務に関係のないアプリを検索してみます。

5.「管理者がこのアイテムをブロックしました」という表示が出ました。

また、「Chromeに追加」がグレーアウトしているため、追加がブロックされていることが確認できます。

6.配布した「Google 翻訳」がインストール+固定されています。

「これらの拡張機能は、このサイトの情報の表示、変更を必要としていません。」と表示されています。

※わかりにくい表現ですが、「ピン留め」マークがグレーアウトしていることからもユーザーが操作を加えることができないという意味のようです。

3-5.キャッシュやCookieのリモート削除

【なぜこれが必要?】

PCの紛失・盗難はいつ起きるか予測できません。デバイス自体にパスワードをかけていても、ブラウザを開けばSaaS(クラウドサービス)にログイン状態が保持(Cookie)されており、そのまま中身を見られてしまう危険性があります。

【想定されるリスク】

なりすましアクセス: 紛失したPCを拾った第三者がブラウザを開き、ログイン済みのSlackやGoogleドライブ、Salesforceなどを操作して情報を抜き取る。

【 実際の例 】

Before (未設定): 営業担当が外出先でPCを紛失。PCのロックは突破されなかったが、ブラウザのキャッシュから閲覧履歴を解析され、競合他社に営業秘密や訪問先リストが漏れてしまった。

After (設定済): 紛失の報告を受けた直後、管理者がコンソールから「閲覧データ削除」コマンドを送信。PCが次にネットに繋がった瞬間、ブラウザの履歴・Cookie・キャッシュが遠隔ですべて消去され、情報漏洩を未然に防いだ。

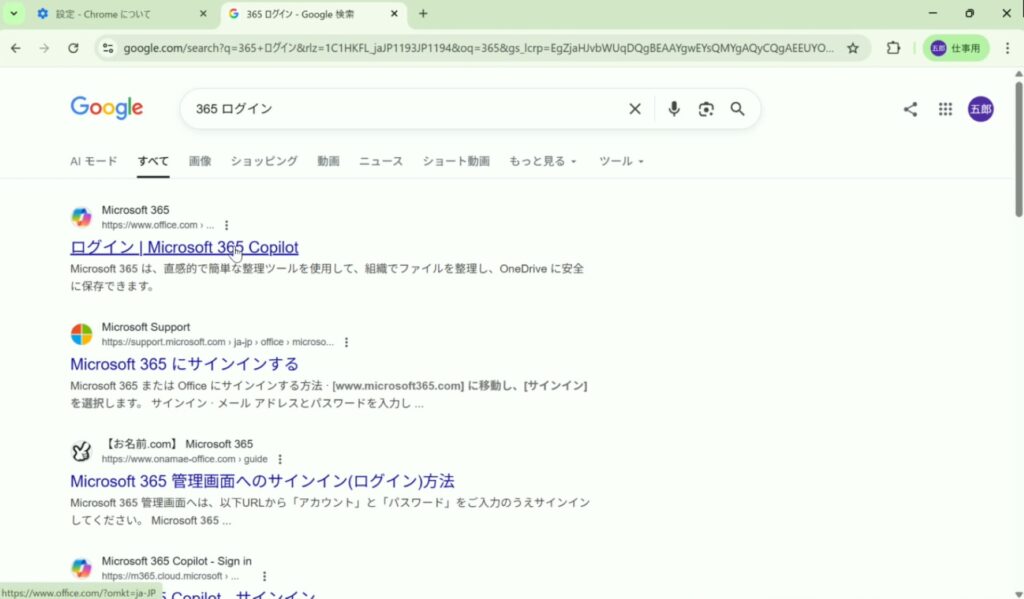

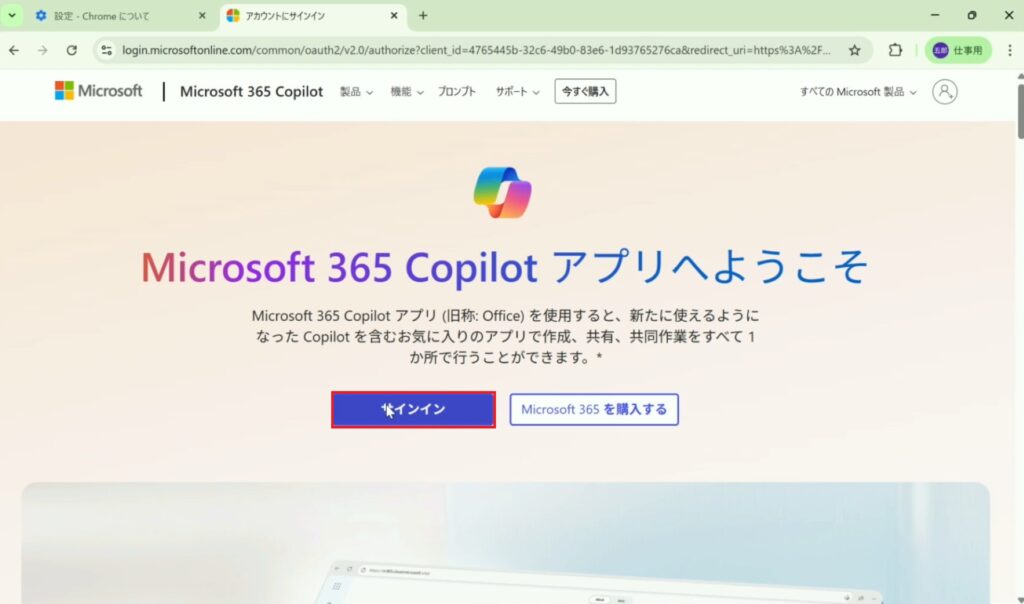

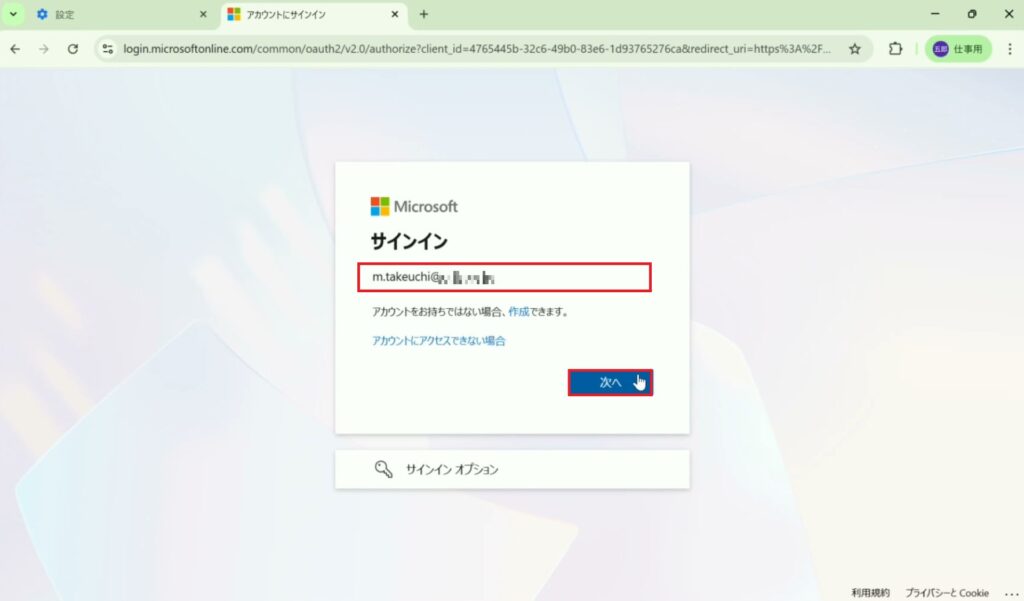

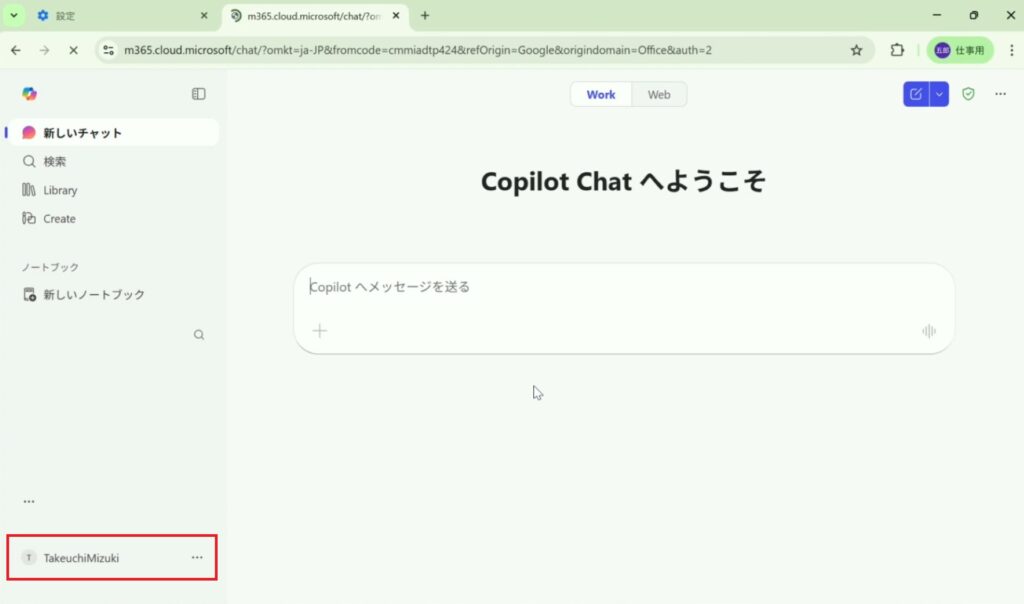

【Before】

1.検証のため、以下にログインし、リモートでセッションを取り消すことができのか検証します。

ログイン |Microsoft 365

2.「サインイン」をクリックします。

3.メールアドレス、パスワード等を入力し、「次へ」をクリックします。

4.サインインが完了しました。

【GWS管理コンソールでの設定】

(公式情報) https://support.google.com/chrome/a/answer/10254282?hl=ja

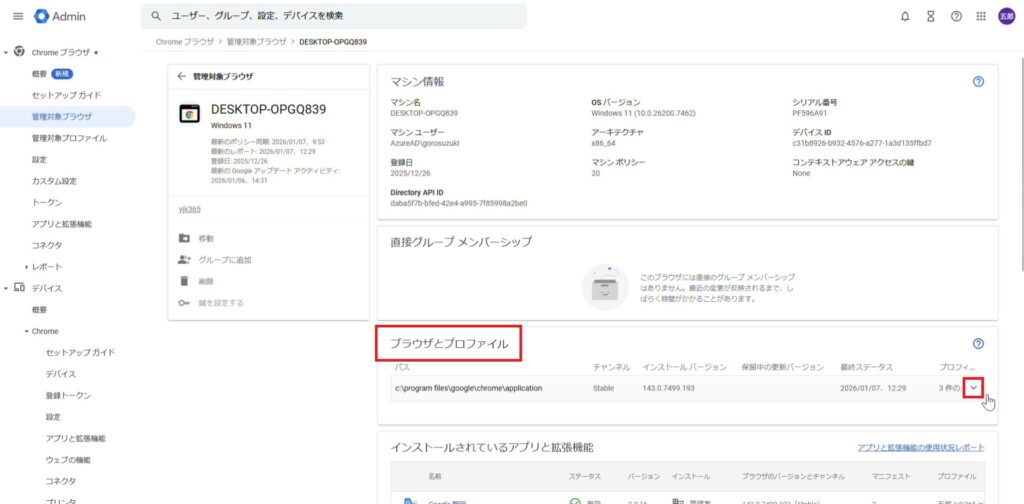

1.「管理対象ブラウザ」をクリックします。

2.セッション、Cookieを削除するデバイスをクリックします。

3.「ブラウザとプロファイル」セクションで、プルダウンをクリックします。

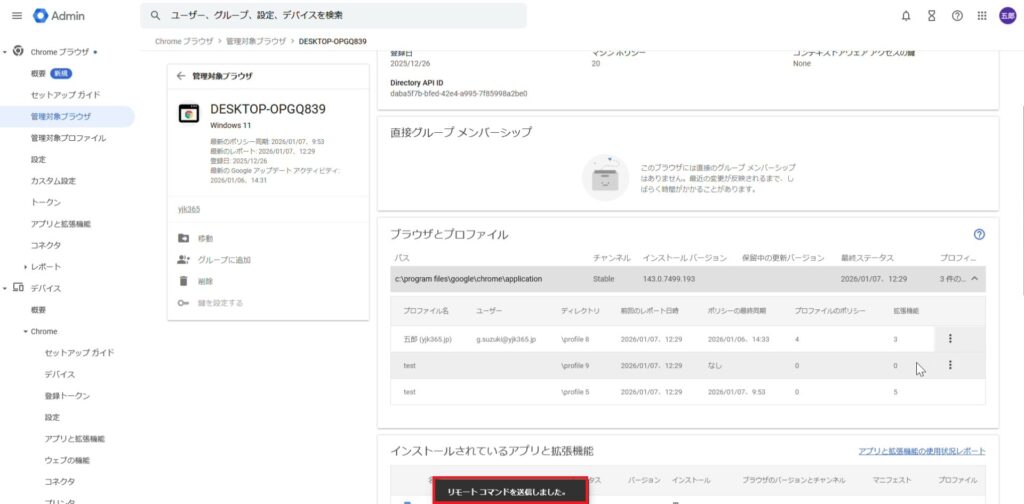

4.各プロファイル名が表示されるため、削除を行うアカウントの「3点リーダー」をクリックします。

5.「キャッシュと Cookie を消去」をクリックします。

6.「リモート コマンドを送信しました。」が表示されていることを確認します。

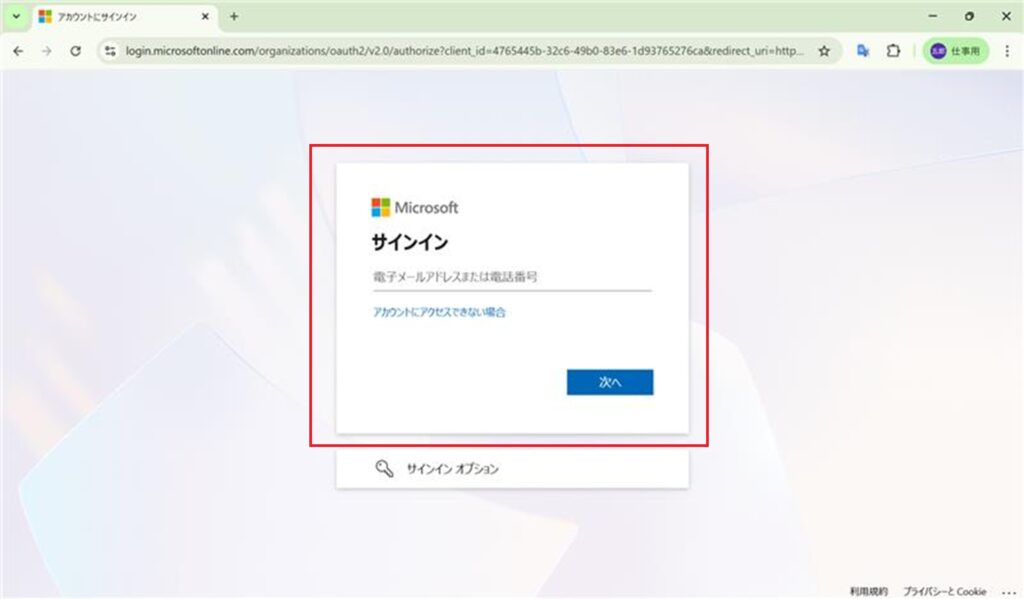

【After】

コマンド送信から数十秒後、PC側でOffice 365の画面を更新(F5)をするとサインイン画面に戻されました。

ブラウザが保持していた認証情報が削除されたことがわかります。

まとめ

今回は、Chrome Enterprise Core を使ったブラウザ管理について解説しました。

デバイスの登録が一番の山場ですが、Intuneを使用することで簡単に展開できました。

正直、社員のモラルに頼って「個人のGoogleアカウントは使わないでください」とルールで縛るには限界があると思います。

システム側で制御してしまえば、社員も迷わずに済みますし、管理側も「シャドーIT」のリスクに怯える必要がなくなります。

・コストゼロ

・管理工数ほぼゼロ(自動化)

・セキュリティ効果は大

という、情シスにとってはメリットしかない構成ですので、Chromeを標準ブラウザにしている企業であれば、導入しない理由はないかなと思います。

ぜひ、今回の手順を参考に環境を構築してみてください。