OktaとはAzureADと同じ認証基盤サービスのひとつです。AzureADと同じようにユーザーID作成やサインインログの管理、シングルサインオン、多要素認証といった機能が利用可能です。業務でMicrosoft製品を多く利用している場合はAzureADを認証基盤として利用しているケースが多いですが最近はメールはGoogle、CASBはnetscope、ストレージはBox、AWSを利用といった様々なサービスが混在しているケースや、社内ポリシーの基準を満たすためにOktaを利用するといったケースも増えてきています。ここでIdpをOkta、MDMはMicrosoft Intuneで利用することを想定してOktaとAzureADとのフェデレーションを構成する方法を記載します。

手順1 AzureAD側での作業

1.プライマリドメインの変更

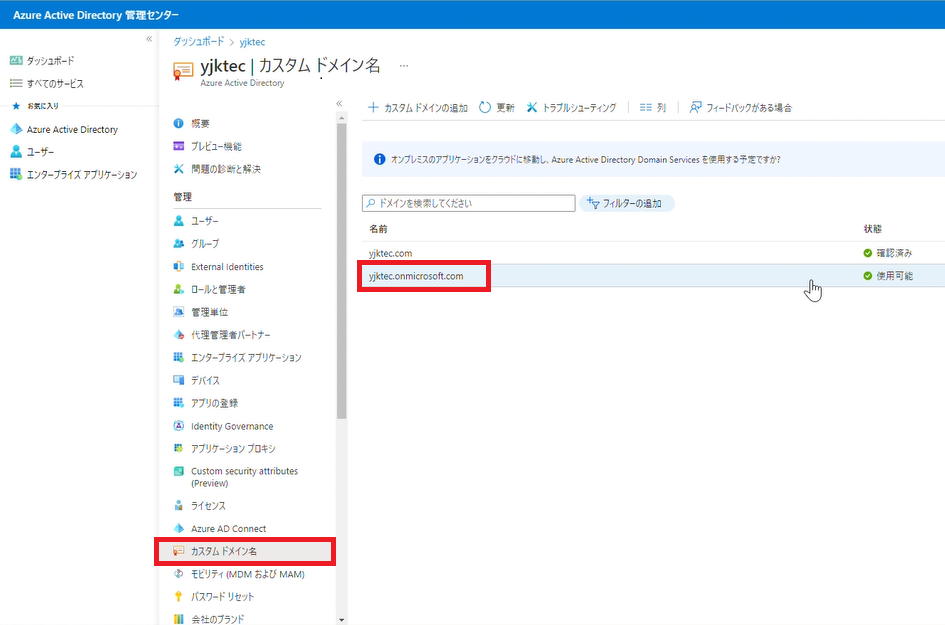

1-1. AzureActive Directory管理センターを開いて「カスタムドメイン名」をクリックしてプライマリドメインを変更する名前を選択します。

1-2.「プライマリにする」をクリックして「はい」をクリックします。

2.セキュリティ規定値群の無効化

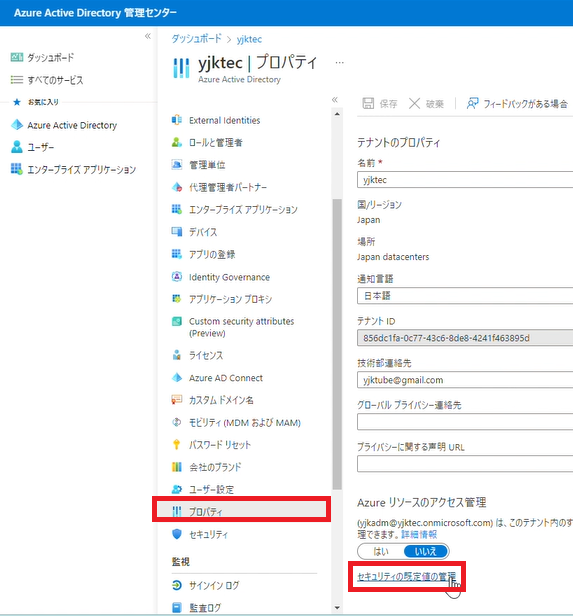

2-1. 「プロパティ」をクリックして、「セキュリティの既定値の管理」をクリックします。

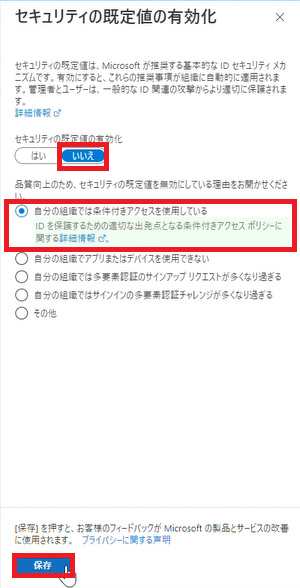

2-2. 「セキュリティの既定値の有効化」のスイッチを「いいえ」にします。

「自分の組織では条件付きアクセスを使用している」にチェックを入れます。

「保存」をクリックします。

手順2 Okta側での作業

1.アプリの追加

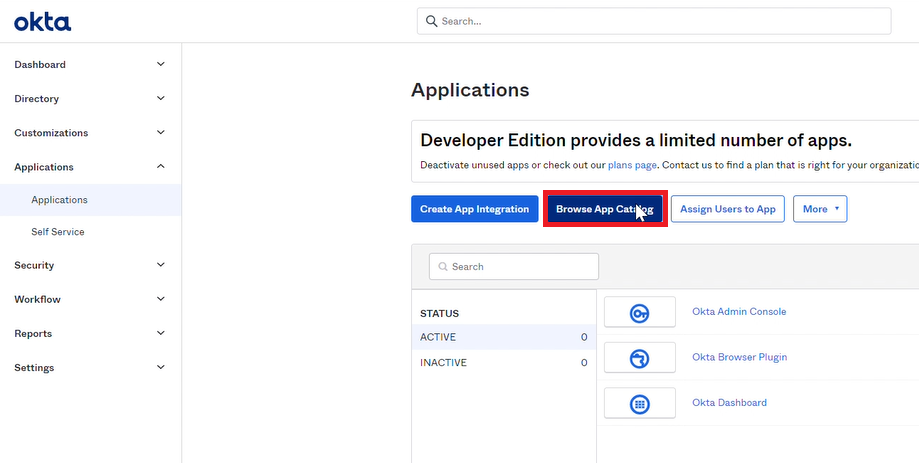

1-1.「Brows App Catalog」をクリックします。

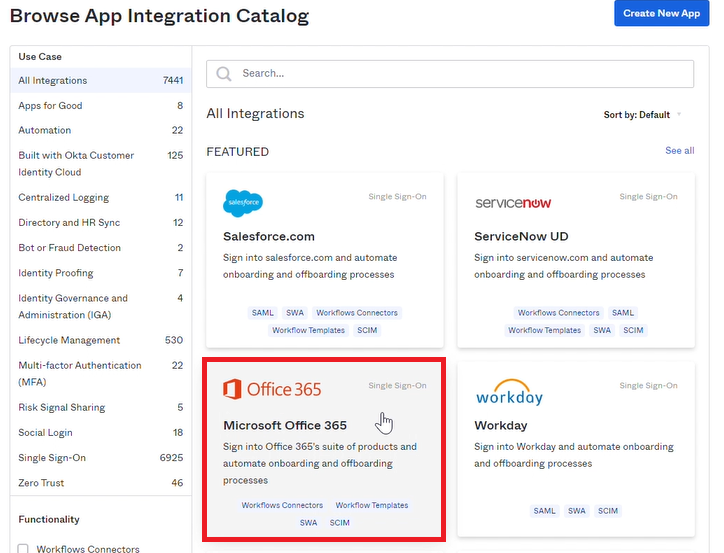

1-2.「Office365」をクリックします。

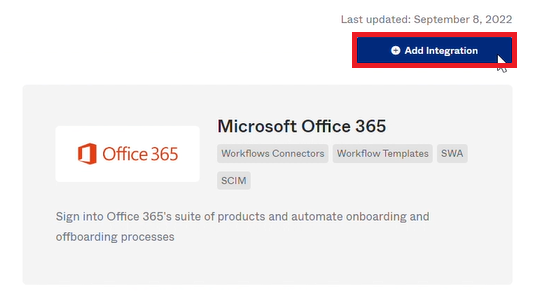

1-3.「Add Integration」をクリックします。

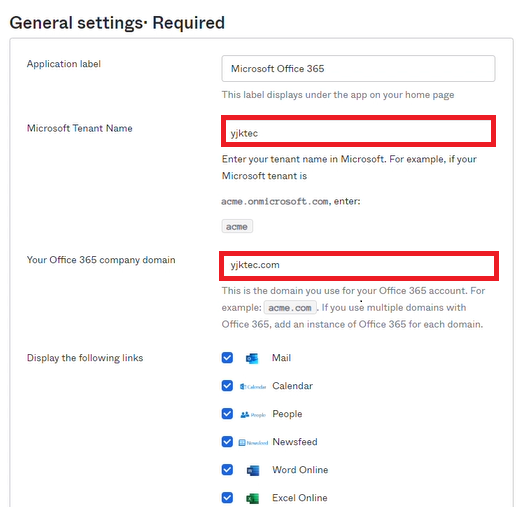

1-4.「MicrosoftTenantName」に既存のテナント名を入力します。

「Your Office365 company domain」に既存のOffice365のドメイン名を入力します。

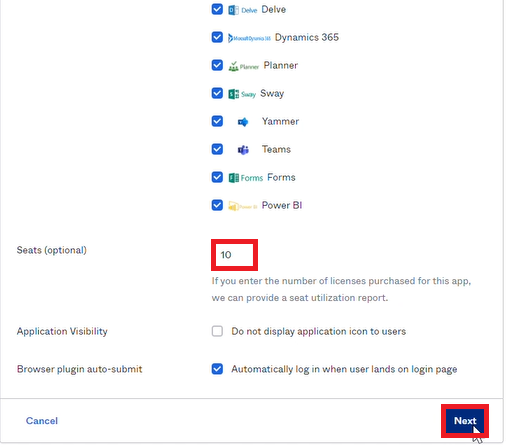

1-5. 「Seats」に保有しているライセンス数を入力します。

「Next」をクリックします。

2.承認

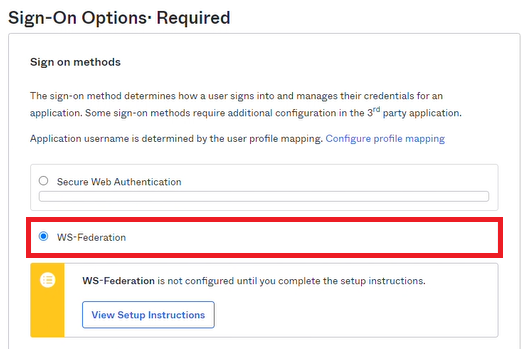

2-1. 「WS-Federation」をクリックします。

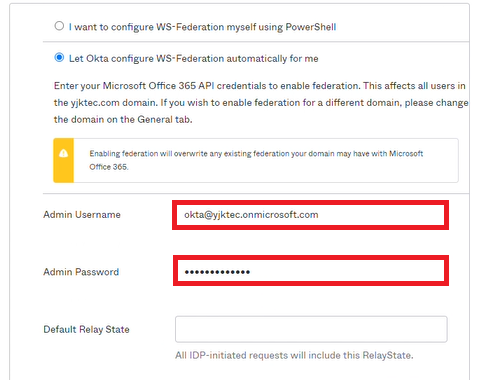

2-2.「Admin Username」にOkta用のユーザーネームを入力します。

「Admin Password」にパスワードを入力します。

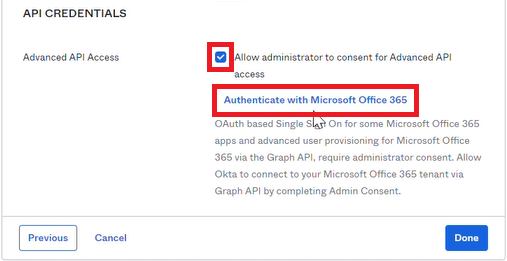

2-3.「Allow administration to consent for Office365」にチェックを入れて「Authenticator with Microsoft Office365」をクリックします。

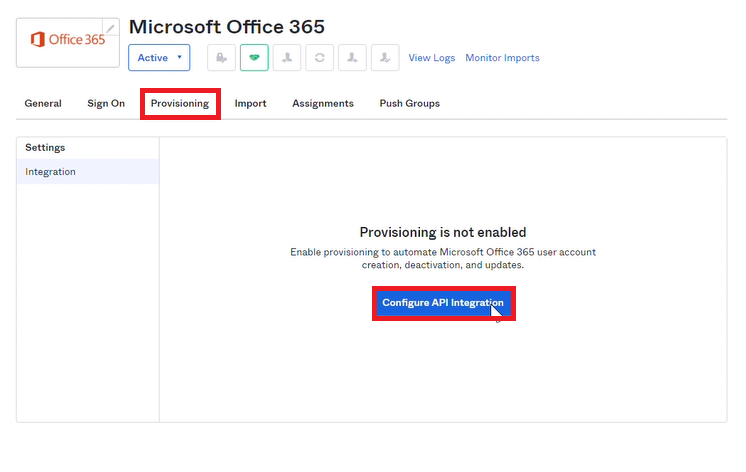

3.API有効化

3-1.「Provisioning」をクリックして「Configure API Integration」をクリックします。

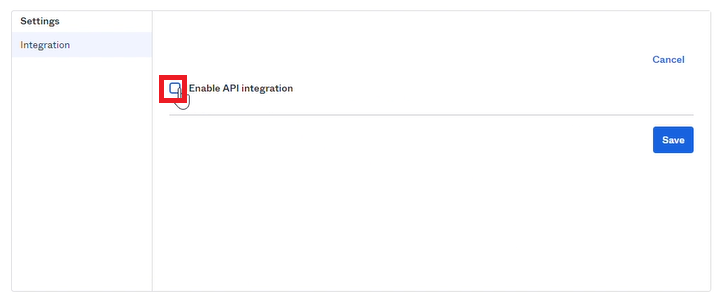

3-2.「Enable API integration」チェックを入れます。

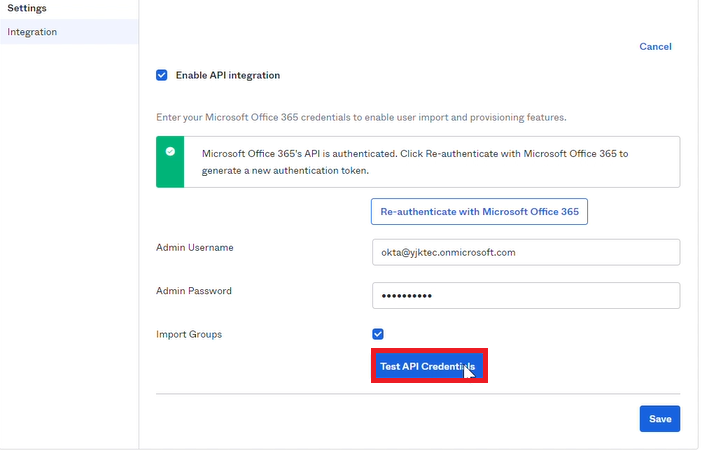

3-3.「Test API Credentials」をクリックします。

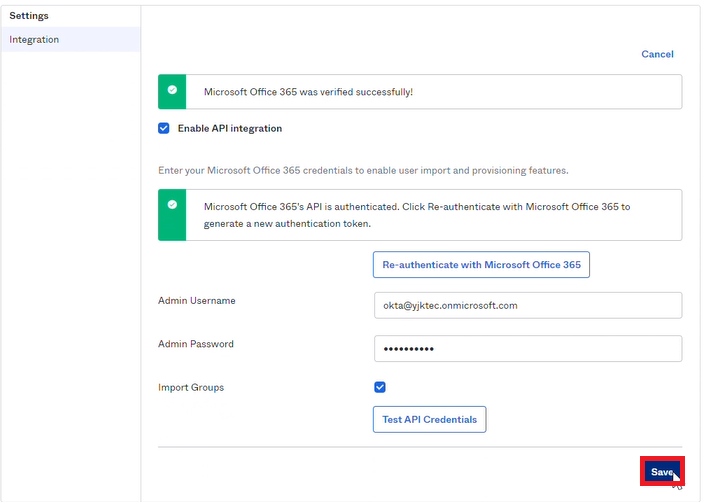

3-4.「save」をクリックします。

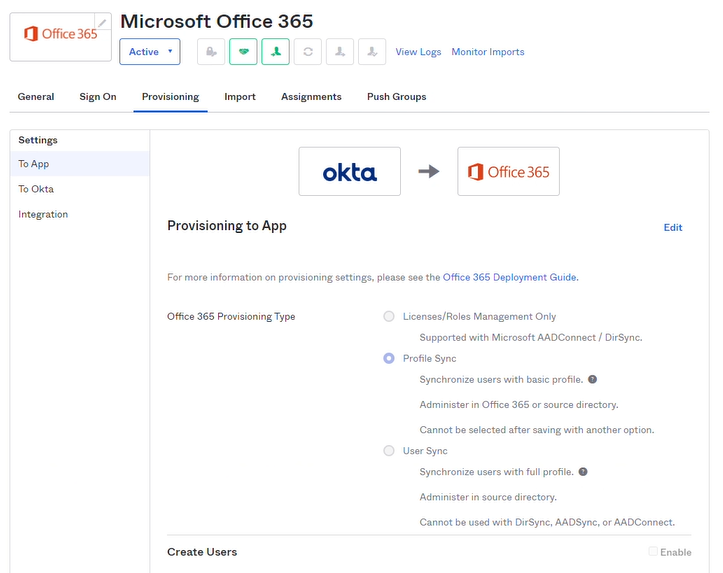

4.プロビジョニング

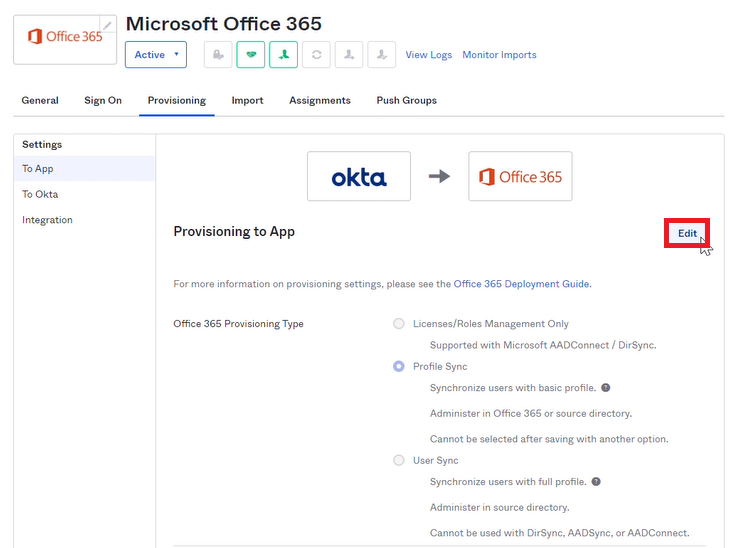

4-1.「Edit」をクリックします。

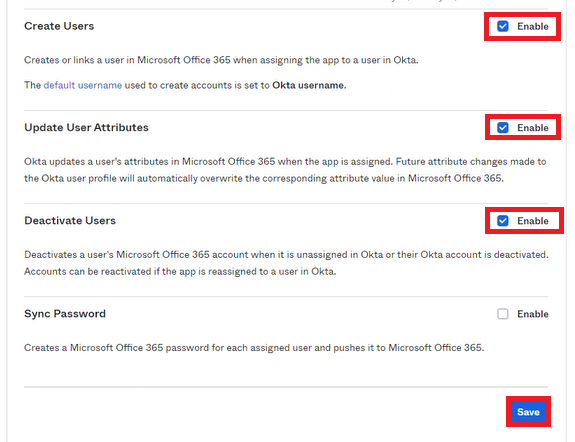

4-2.「Create Users」「Update User Attributes」「Deactivate Users」の「Enable」にチェックを入れて「Save」をクリックします。

手順3 ユーザ作成と割り当て

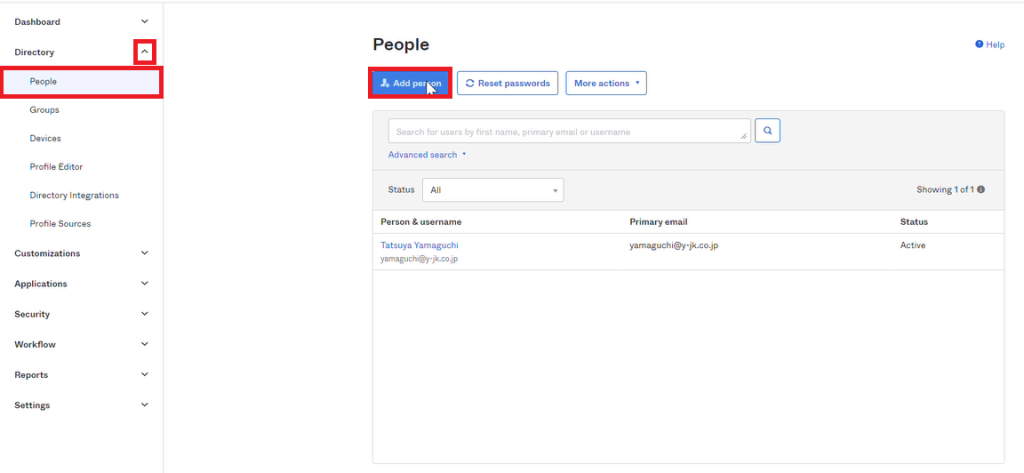

1.ユーザ作成

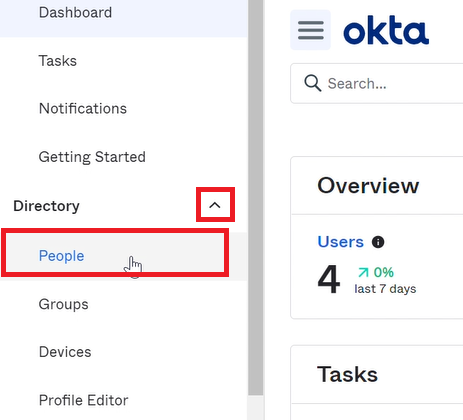

1-1.「Directory」を展開して「People」をクリックします。 「Add Person」をクリックします。

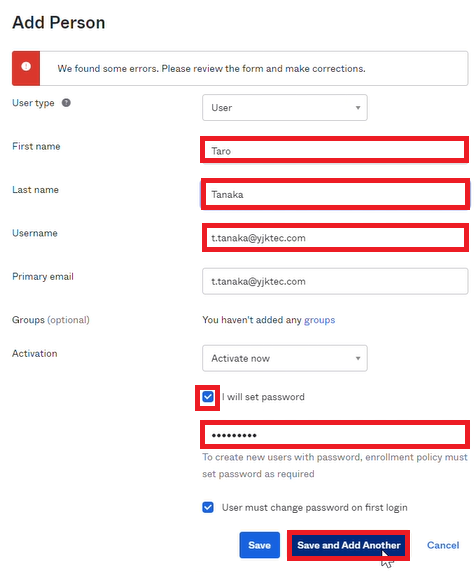

1-2.「First name」「Last name」「Username」を入力します。「I will set password」にチェックを入れて、パスワードを入力します。「Save and Add Another」をクリックして保存または他のユーザーを作成します。

2.アプリ割り当て

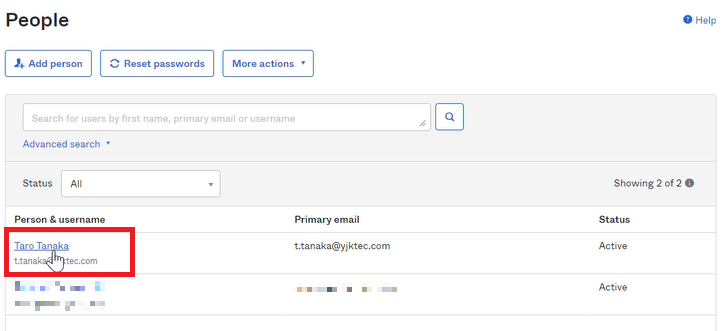

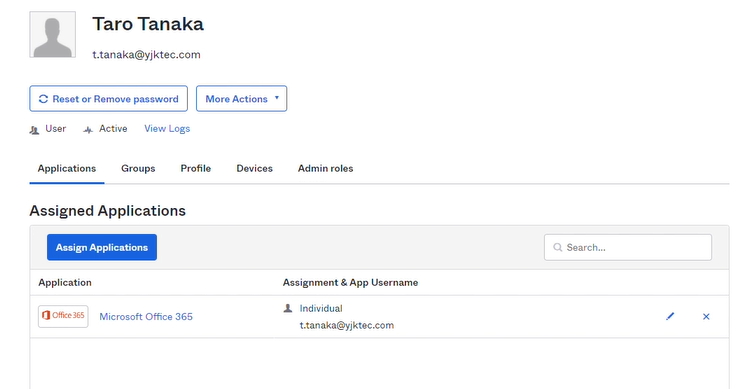

2-1.アプリを割り当てるユーザーを選択します。

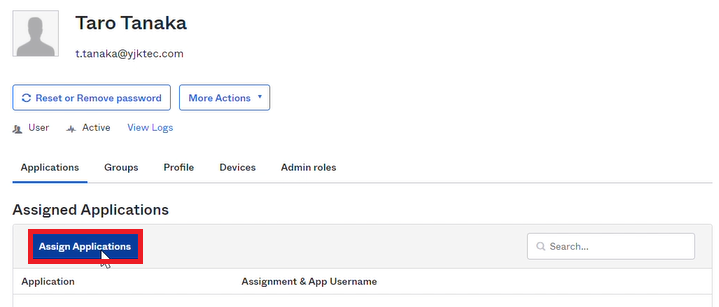

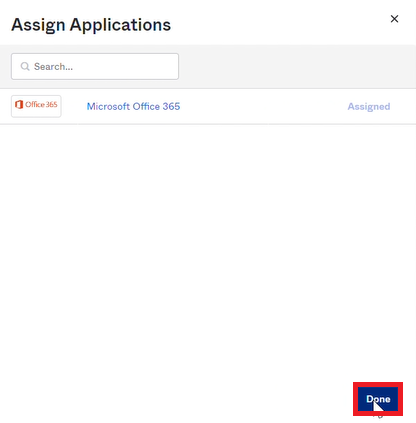

2-2.「Assign Applications」をクリックします。

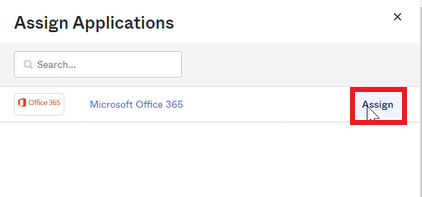

2-3.「Assign」をクリックします。

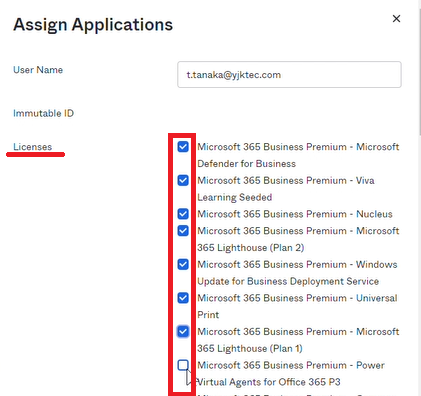

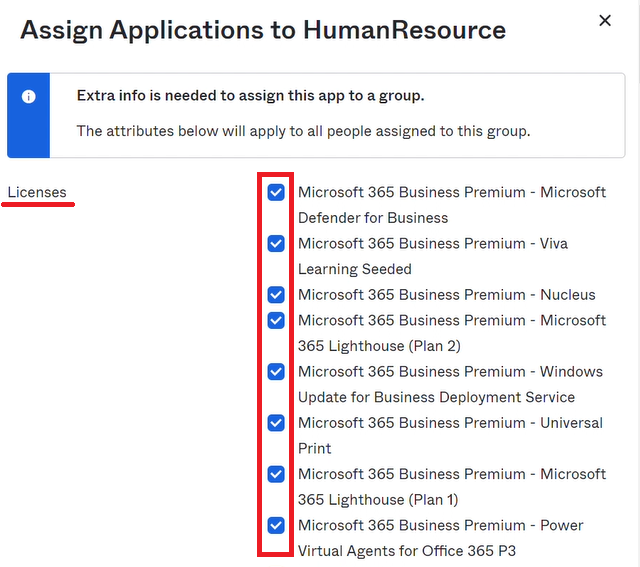

3 -4.「Licenses」のすべてにチェックを入れます。

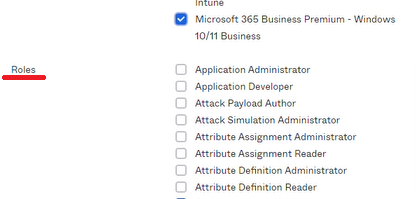

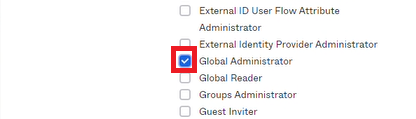

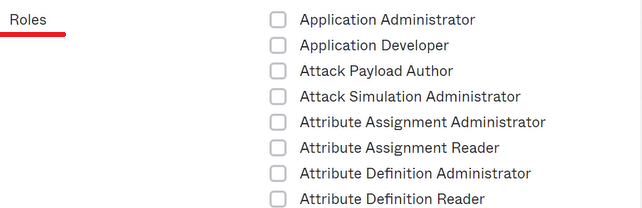

3-5.「Roles」の「Global Administrator」にチェックを入れます。

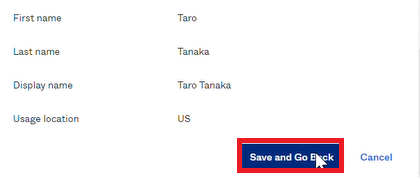

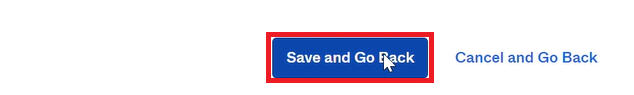

3-6.「Save and Go Back」をクリックします。

3-7. 「Done」をクリックします。

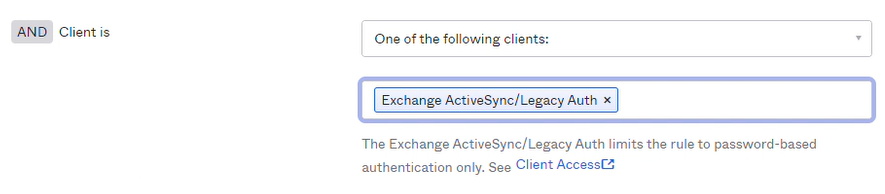

4.レガシー認証の許可

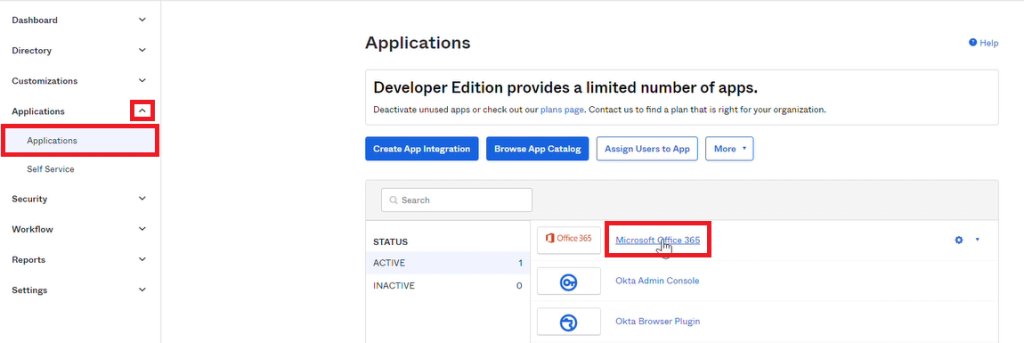

4-1.「Applications」を展開して「Applications」をクリックします。

「Microsoft Office365」をクリックします。

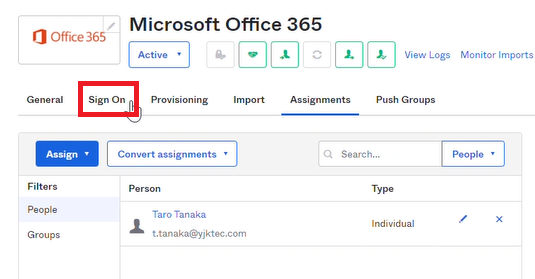

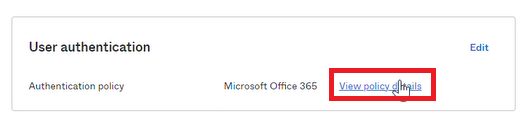

4-2.「Sign On」をクリックします。

4-3.「View policy details」をクリックします。

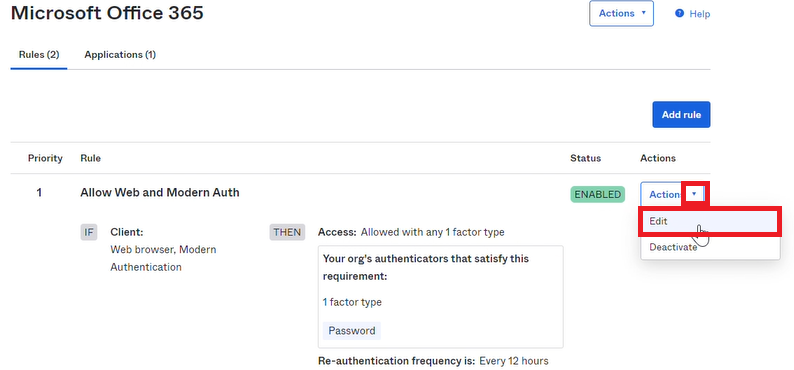

4-4.「Actoin」を展開して「Edit」をクリックします。

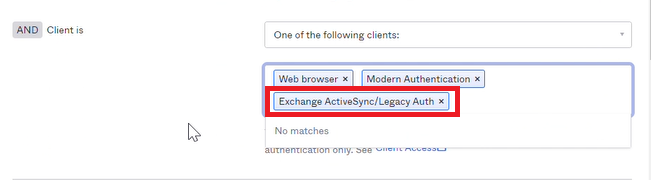

4-5.「Exchange ActiveSync/Legacy Auth」を追加します。

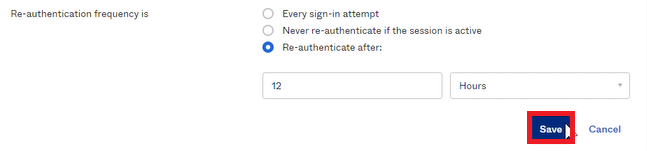

4-6.「Save」をクリックします。

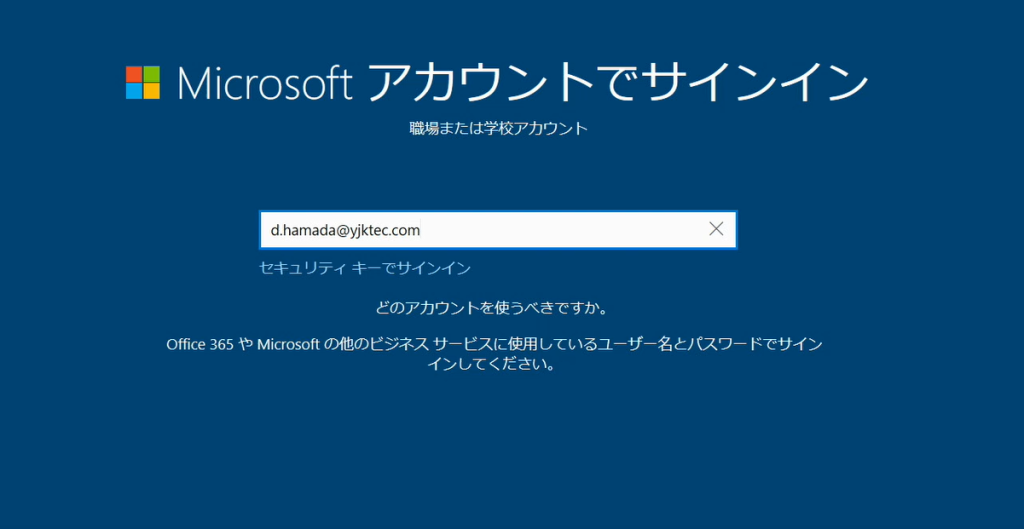

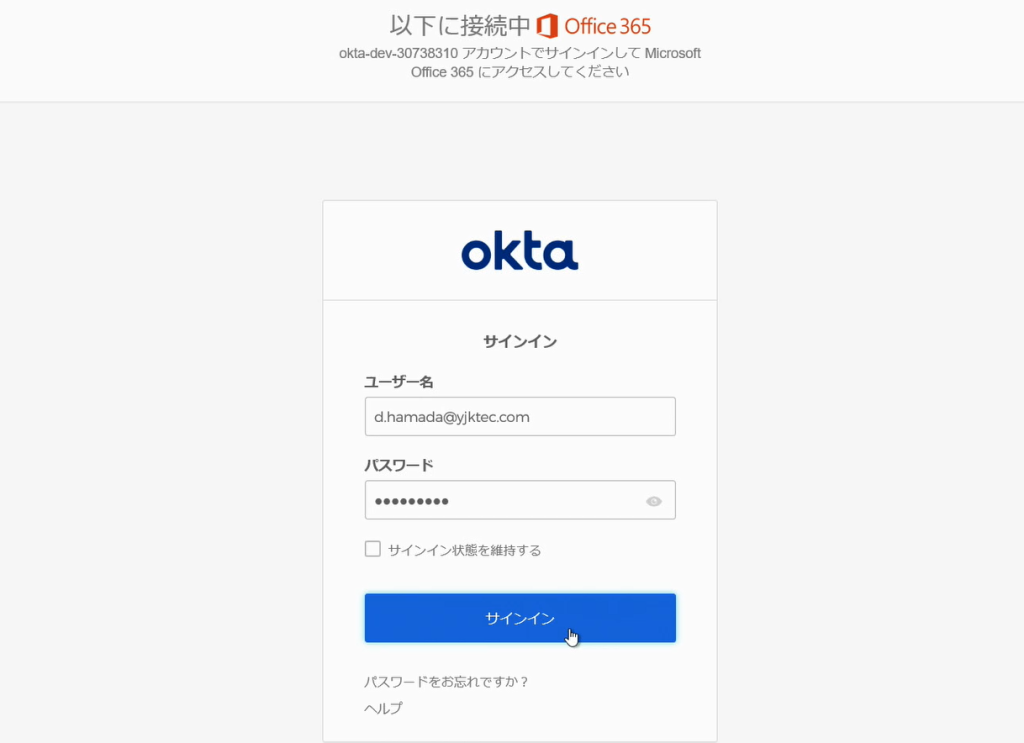

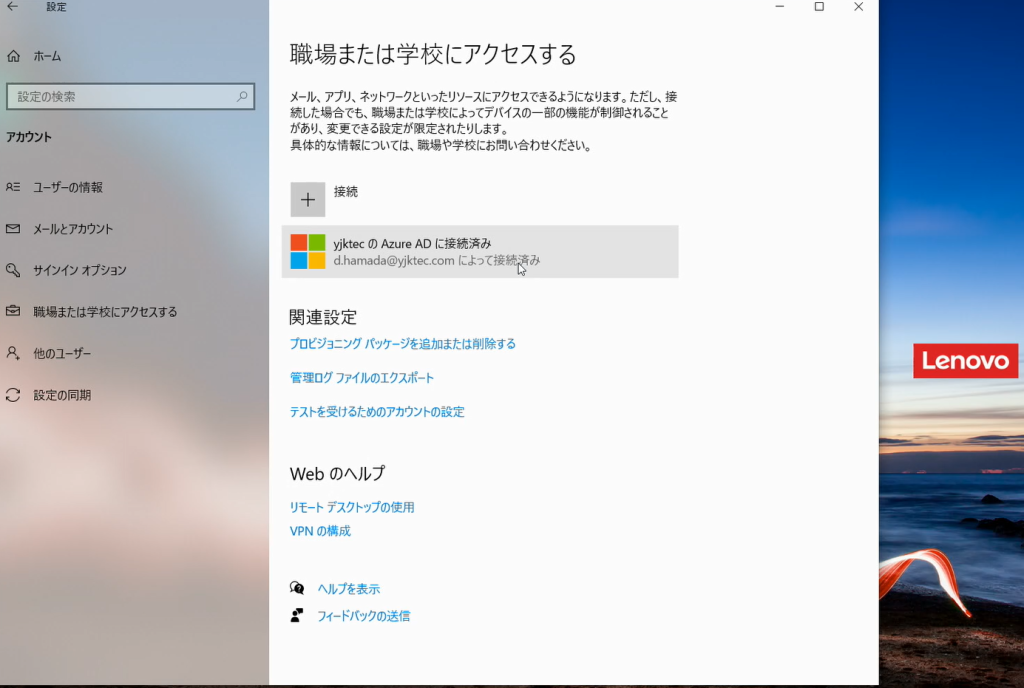

5.AzureAD参加PCにパスワードでサインインできるか確認

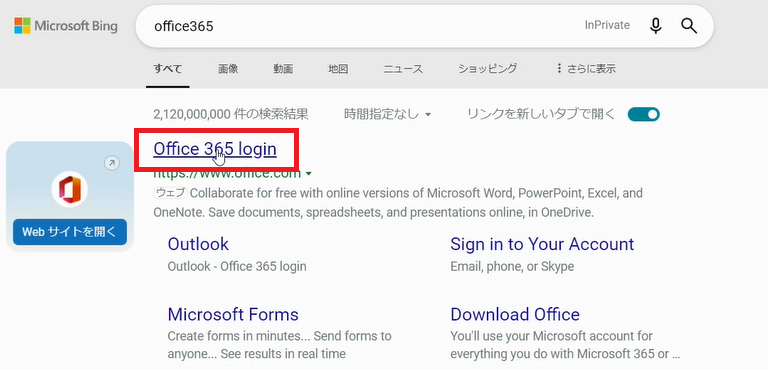

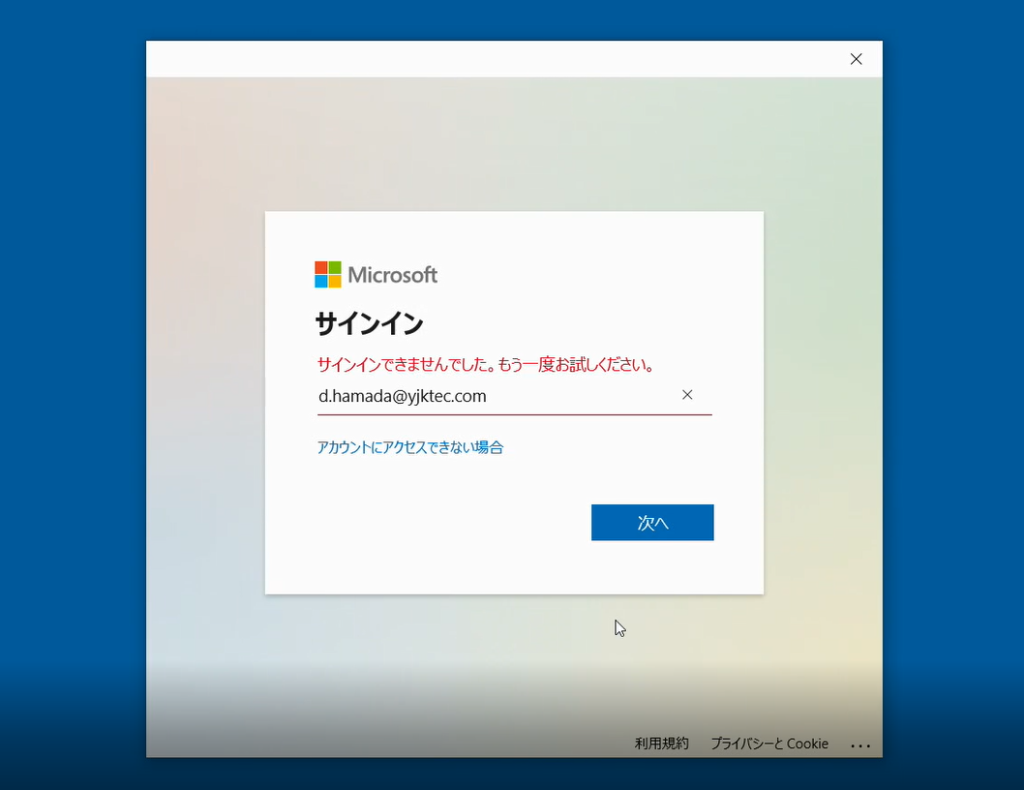

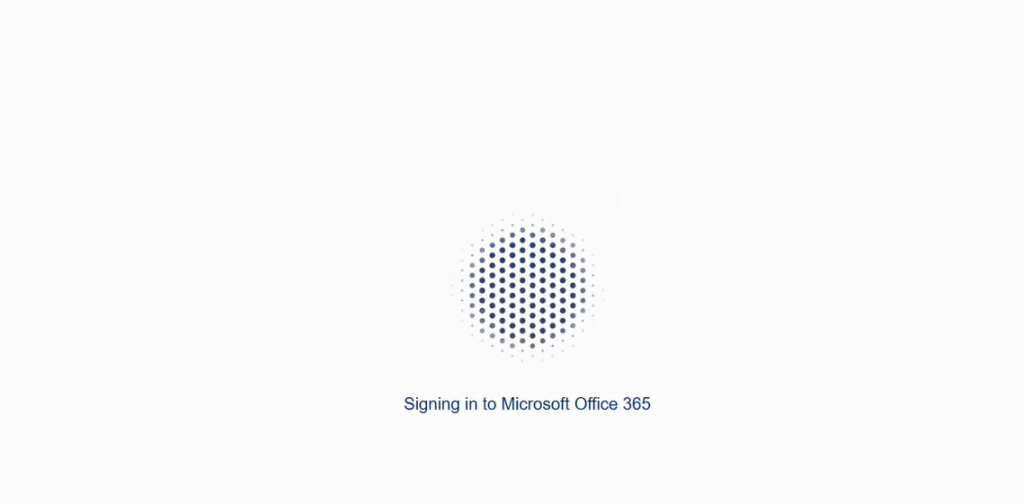

5-1.Office365にログインします。

5-2.「サインイン」をクリックします。

5-3.アカウントを入力して「次へ」をクリックします。

5-4. パスワードを入力して「サインイン」をクリックします。

6.Microsoft365管理センターでユーザが作成されていることを確認

6-1.「ユーザー」を展開して「アクティブなユーザー」を開きます。

6-2.作成されたユーザーが表示されるので確認をします。

手順4 ユーザを一括でインポートしたい場合

1.テンプレートのダウンロード

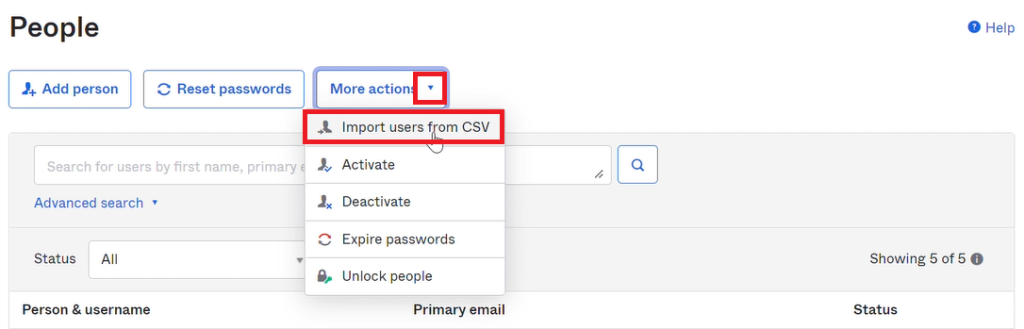

1-1.「Directory」を展開して「People」を開きます。

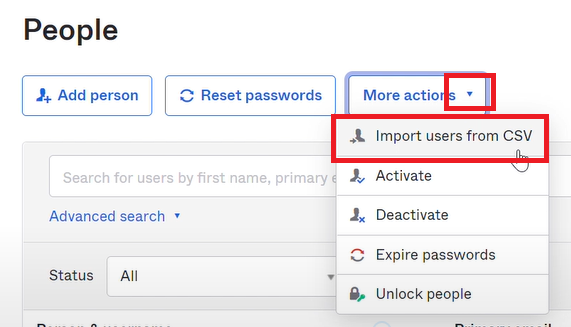

1-2.「More actions」を展開して「Import Users from CSV」をクリックします。

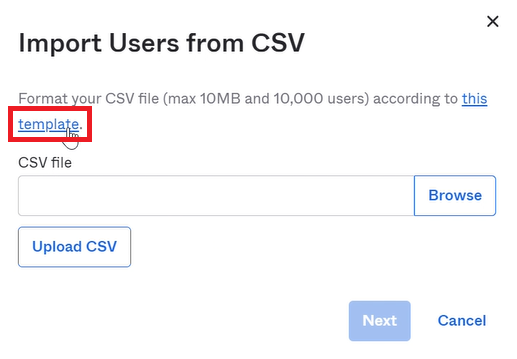

1-3.「this template」をクリックするとテンプレートがダウンロードされます。

2.グループへの参加ルール

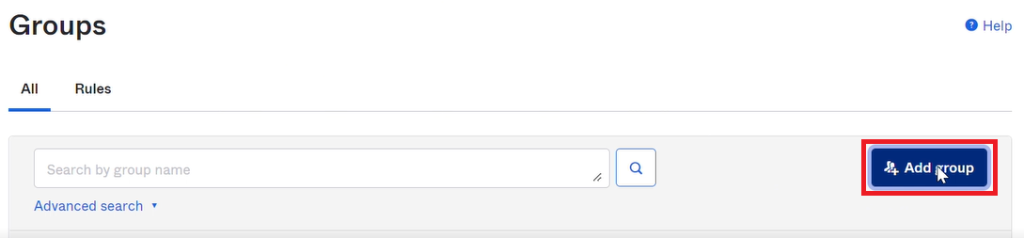

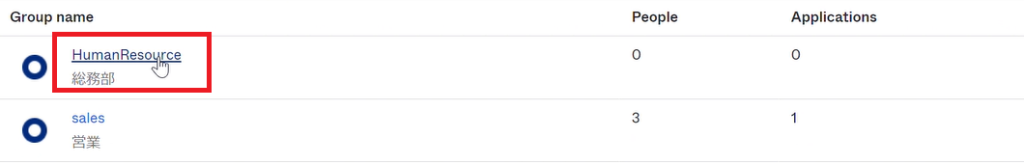

2-1.「Add group」をクリックします。

2-2.「Name」に任意の名前を入力して、「Description」に任意の説明を入力します。「Save」をクリックします。

2-3.作成したグループをクリックします。

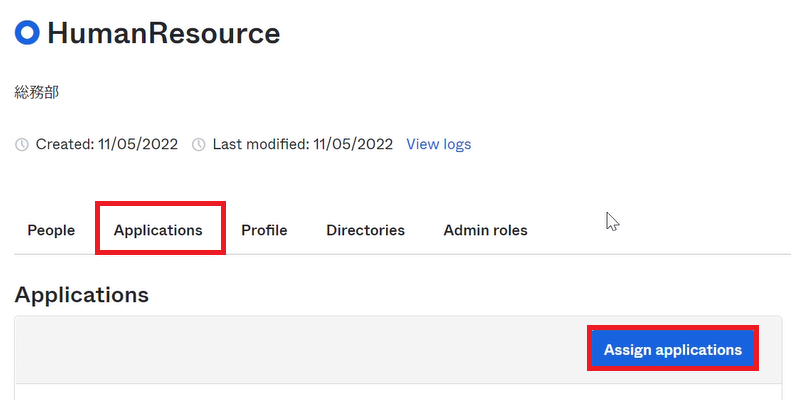

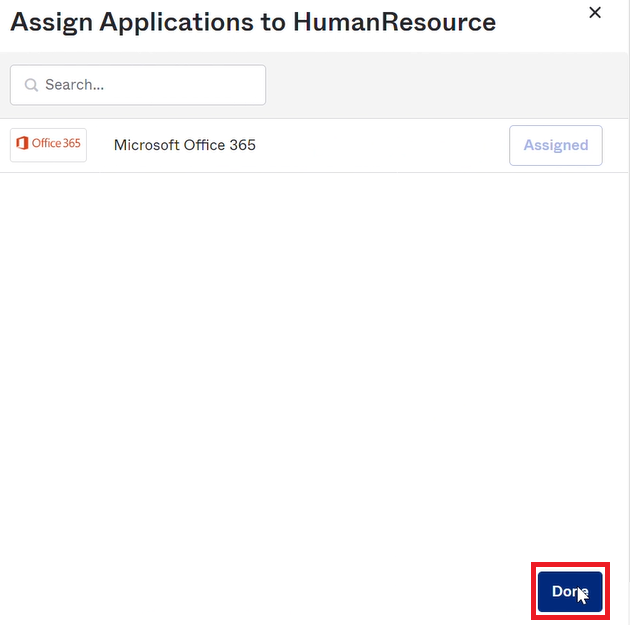

2-4.「Applications」をクリックして「Assign applications」をクリックします。

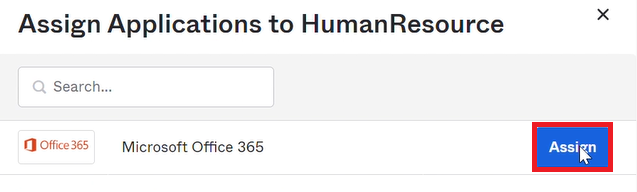

2-5.「Assign」をクリックします。

9-6.「Licenses」のすべてにチェックを入れます。

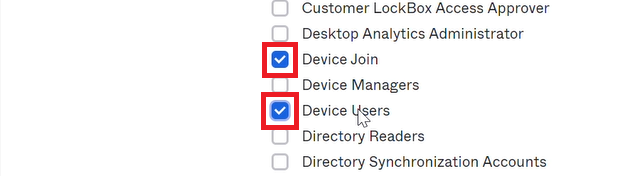

2-7.「Roles」の「Device Join」と「Device Readers」にチェックを入れます。

2-8.「Save and Go Back」をクリックします。

2-9.「Done」をクリックします。

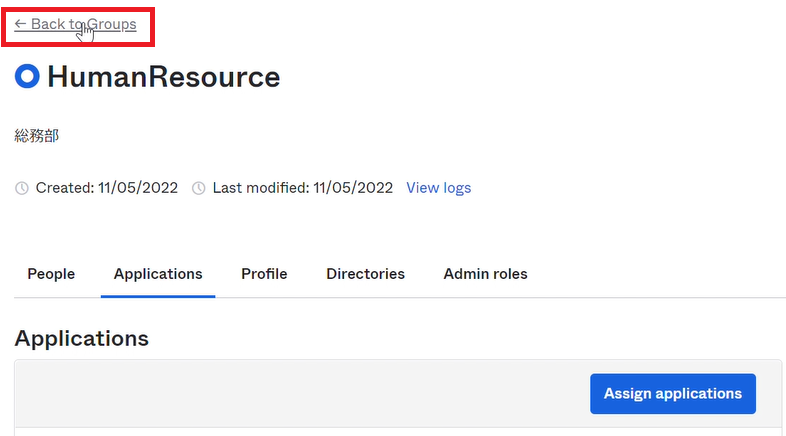

2-10.「Back to Groups」をクリックします。

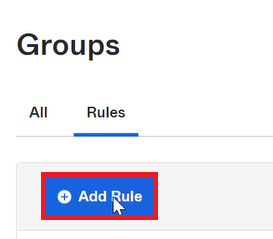

2-11.「Add Rule」をクリックします。

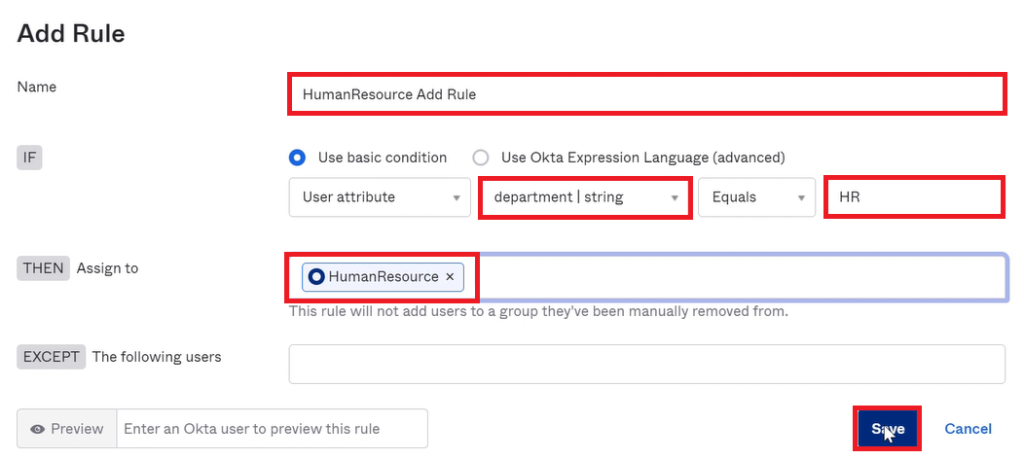

2-12. 「Name」に任意の名前を入力して、「IF」に「department/string」「Equals」「HR」を設定します。「THEN assign to」に「HumanResource」を入力して「Save」をクリックします。

3. ルールの有効化

3-1.「Actions」を展開して「Activate」をクリックします。

4.CSV作成

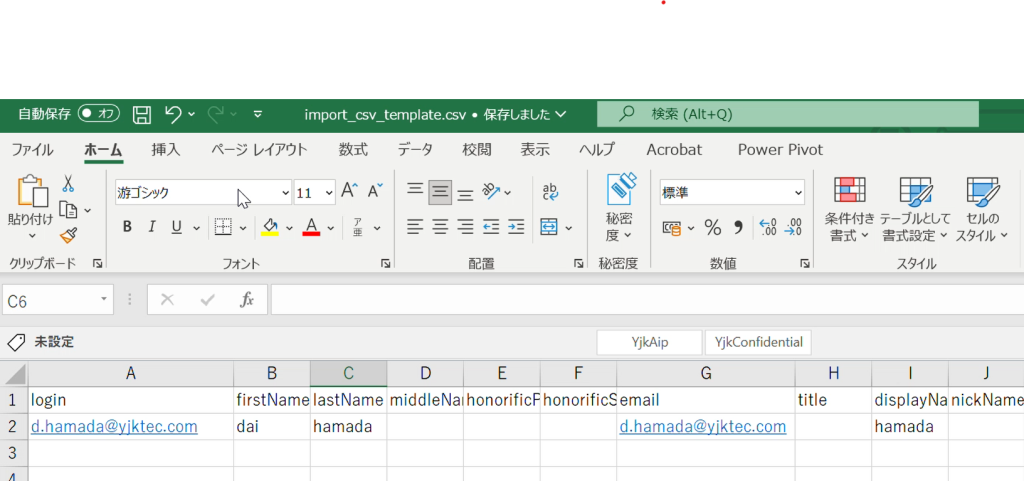

必須項目は「login」「firstName」「lastName」「email」「displayName」です。

5.アップロード

5-1.More actions」を展開して「Import users from CSV」をクリックします。

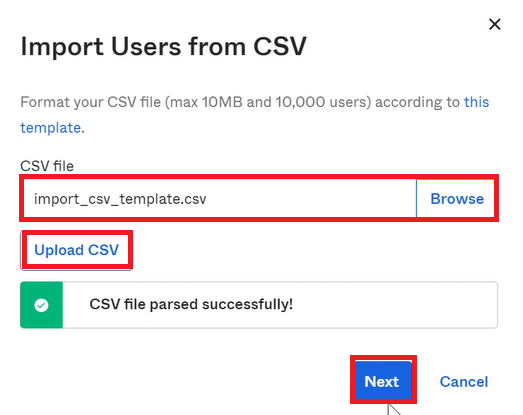

5-2.先程ダウンロードしたテンプレートのCSVファイルを選択して「Upload CSV」をクリックします。「Next」をクリックします。

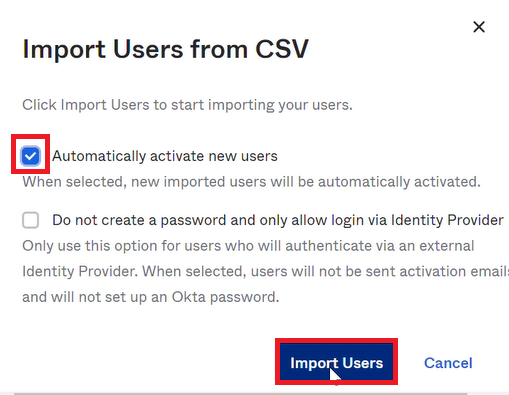

5-3.「Automaticarlly activate new users」にチェックを入れて「Import Users」をクリックします。

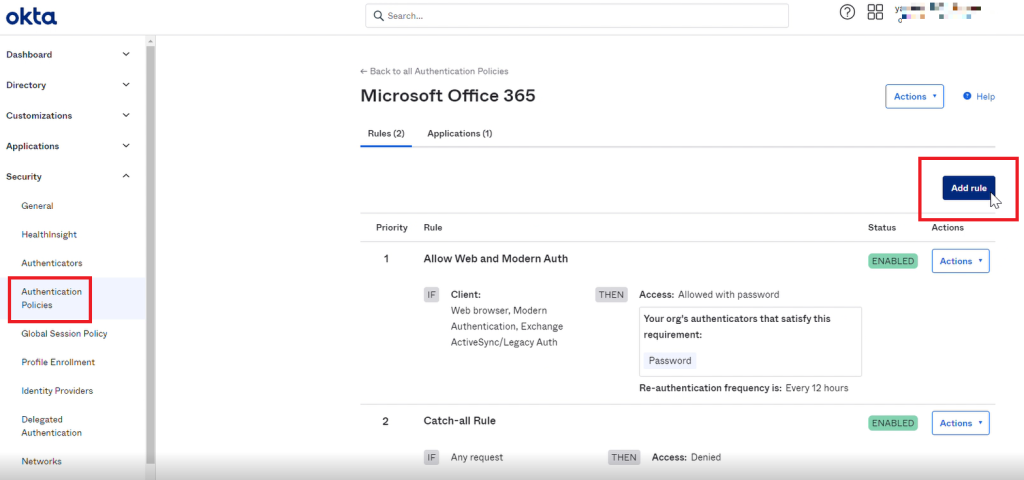

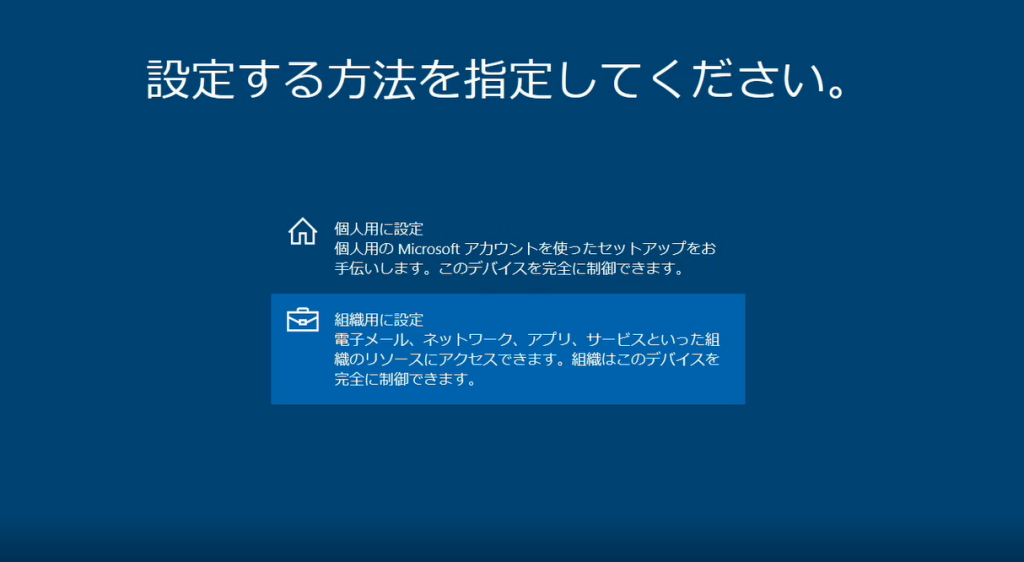

手順5 (補足) PIN作成でループした時の対処

1. PINを作成するタイミングでループしてサインインをすることができないエラーが発生します。

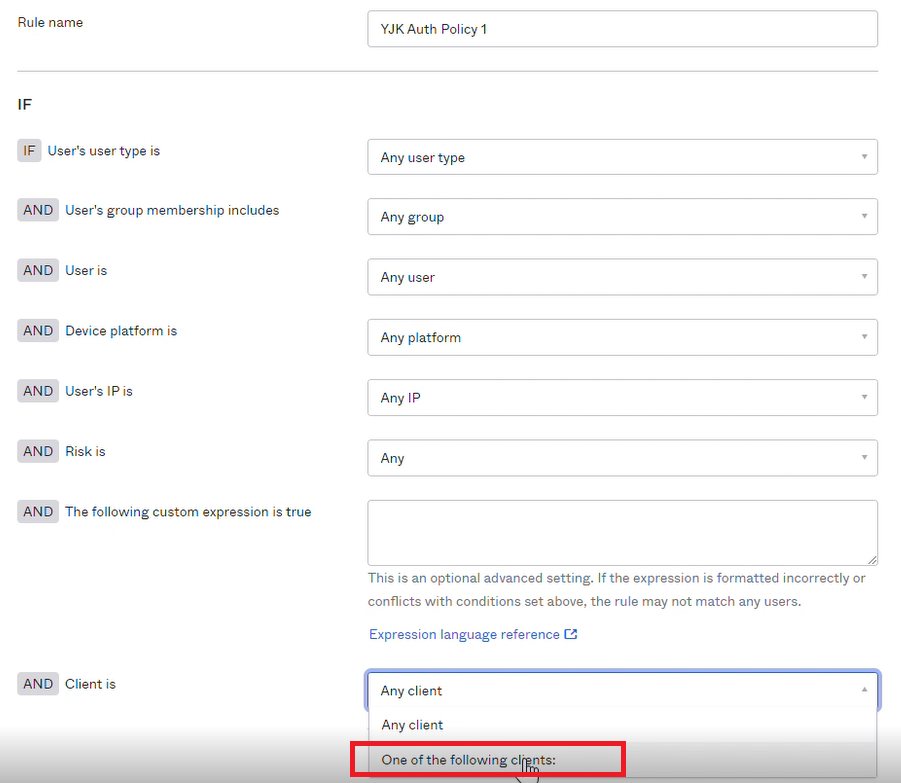

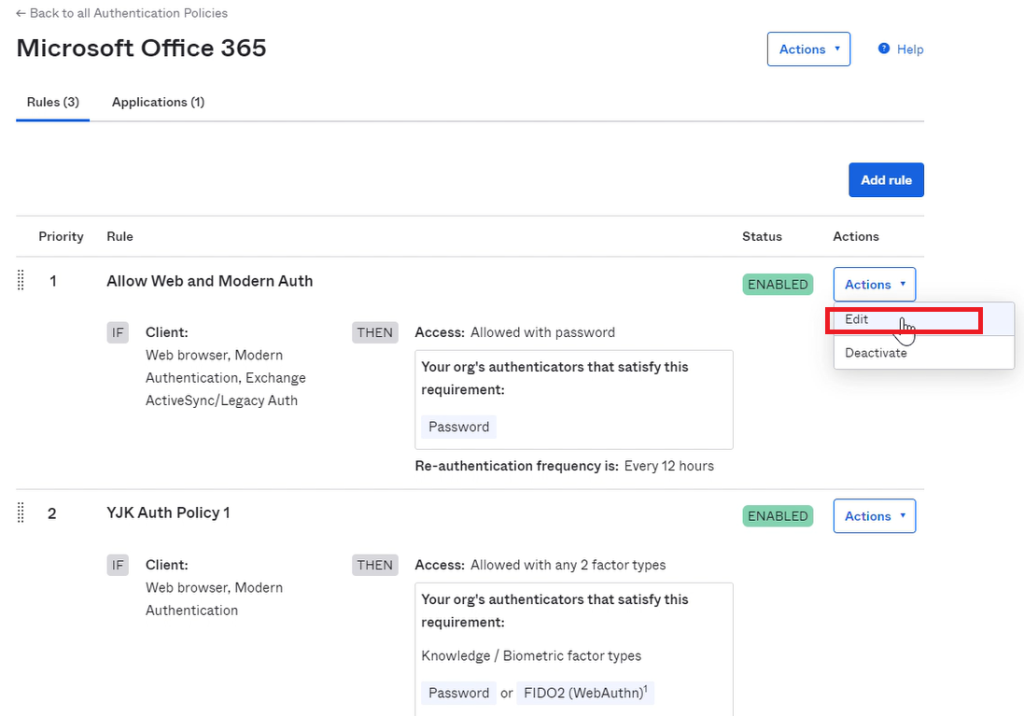

2 解決する為にはOkta側のポリシーを変更する必要があります。「AddRule」をクリックし、新しいポリシーを作ります。

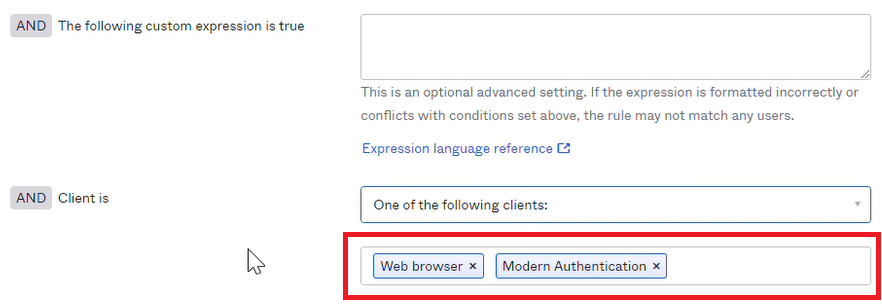

「One of the following clients」を選択します。

「Web browser」、「Modern Authentication」を選択します。

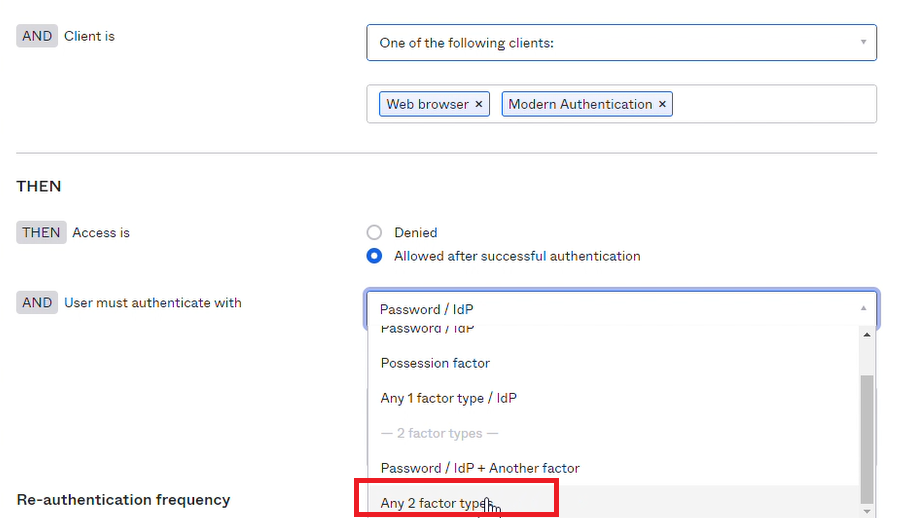

「Any 2 factor type」を選択します。

既存ルールの編集を行います。「Edit」を選択します。

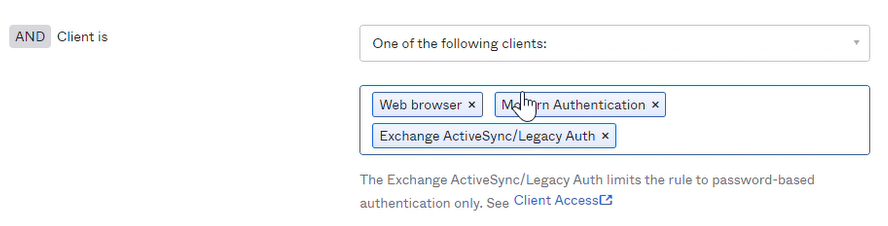

「Web browser」、「Modern Authentication」を削除します。

「Exchange Active Sync/Legacy Auth」のみにします。

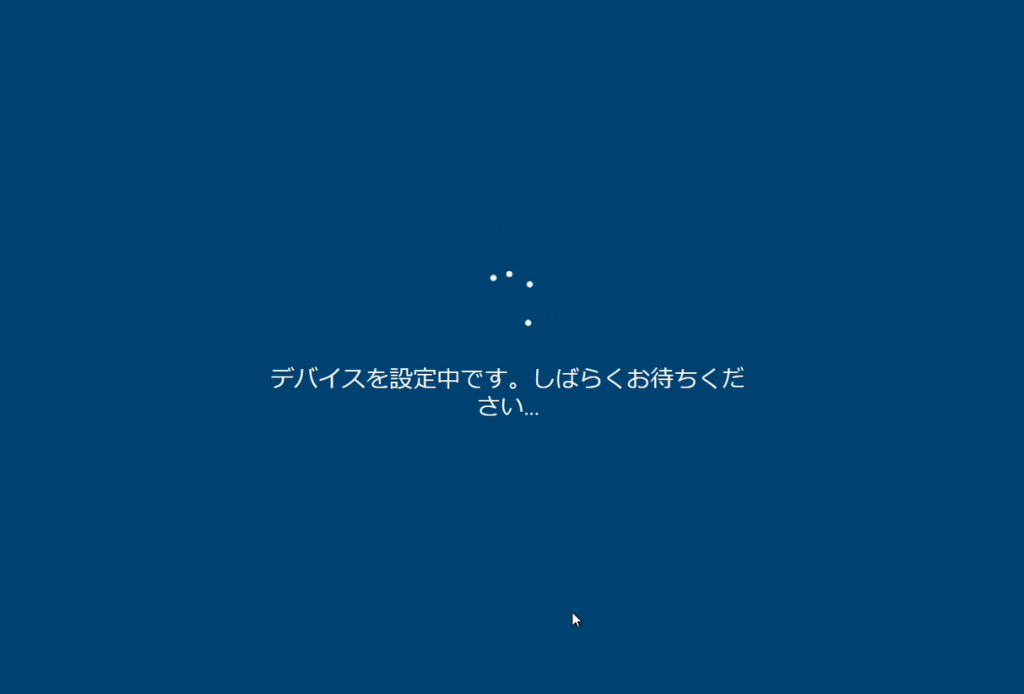

再度キッティングをします。

該当ユーザーでサインインをします。

今回はループせずにデバイス設定が開始されます。

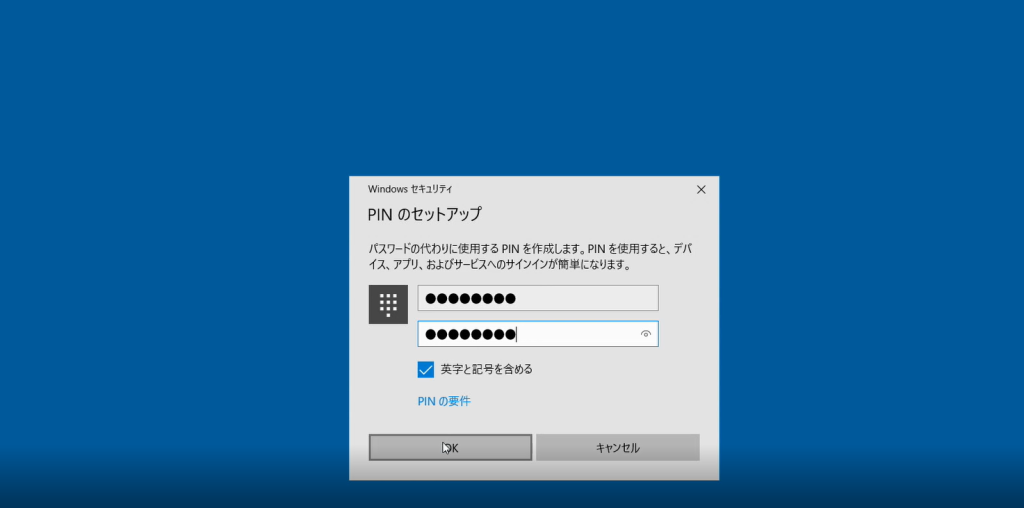

PINを作成します。

無事AzureAD参加することができました。

その他お困りごとも動画で解説!