こんにちは!市川です!

サイバーセキュリティの脅威が増えている中で、管理者アカウントの保護がますます重要になっています。攻撃者に乗っ取られるとシステム全体が危険にさらされるためです。

そこで、今回は条件付きアクセスポリシーを設定し、管理者に多要素認証(MFA)を要求する方法をご紹介します。

この設定により、管理者アカウントの乗っ取りや不正アクセスのリスクを減らし、システム全体のセキュリティを強化します。ぜひ条件付きアクセスを駆使して、安心・安全な環境を実現しましょう!

目次

- 1.なぜ管理者にMFAを要求する?

- 2.条件付きアクセスポリシーの作成

- 3.パターン別の反映結果

- 【ポリシーオン/管理者アクセスの場合】

- 【ポリシーオフ/管理者アクセスの場合】

- 【ポリシーオン/ユーザーアクセスの場合】

- 4.サインインログの確認

1.なぜ管理者にMFAを要求する?

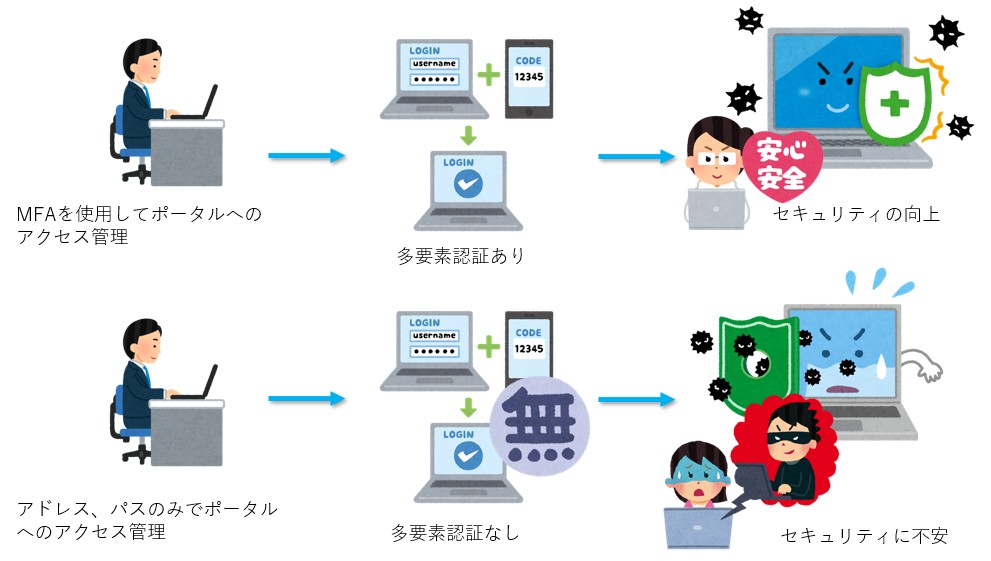

管理者に多要素認証(MFA)を要求する理由は、セキュリティを強化し、アカウントの不正アクセスを防ぐためです。以下のような理由が挙げられます。

1.不正アクセスのリスクを大幅に低減:MFAを導入することで、パスワードだけではなく、スマートフォンの認証アプリやSMSコードといった、追加の認証を必要とするため、攻撃者がアカウントにアクセスするのが難しくなります。

2.アカウントの乗っ取り防止:管理者アカウントは特に重要な権限を持っているため、乗っ取られると大きな被害をもたらす可能性があります。MFAはこのリスクを大幅に減少させます。

3.情報漏洩の防止:管理者アカウントが侵害されると、機密情報が漏洩するリスクが高まります。MFAはこのような情報漏洩を未然に防ぐ手段として有効です。

これらの理由から、管理者に対してMFAを要求することは、組織全体のセキュリティを強化するために非常に重要です。

2.条件付きアクセスポリシーの作成

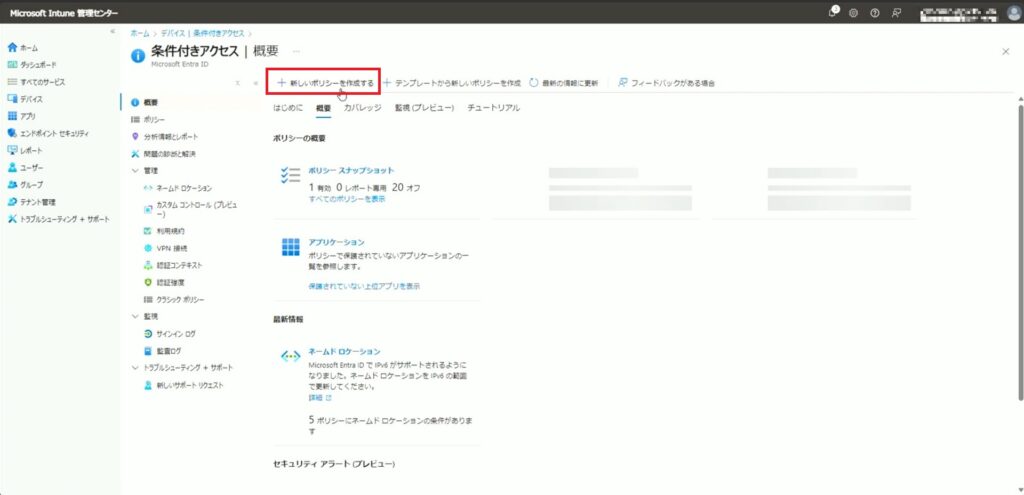

1.Microsoft Intune 管理センターを開き「デバイス」をクリックし、「デバイスの管理」のタブより、「条件付きアクセス」をクリックします。

2.「新しいポリシーを作成する」をクリックします。

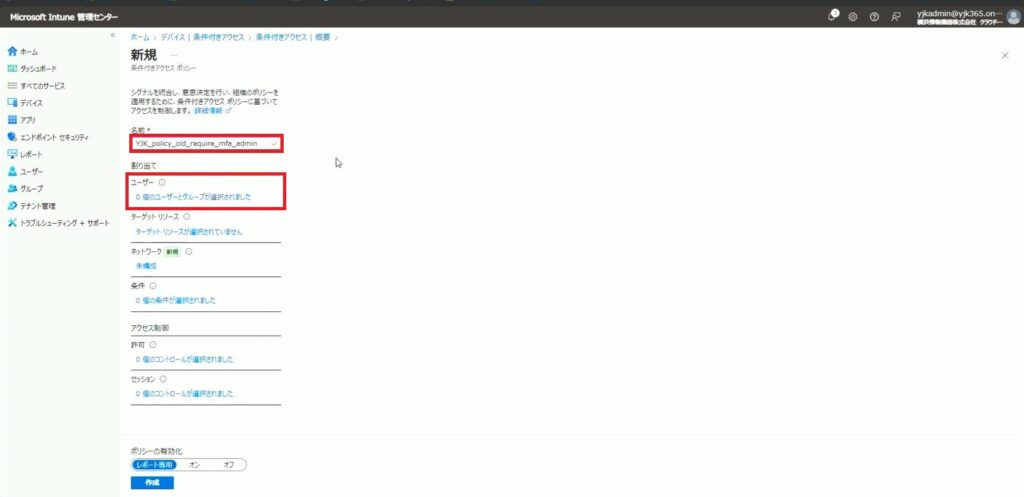

3.任意の名前を入力し、「ユーザー」をクリックします。

※ここでは、「YJK_Device_old_require_mfa_admin」とします。

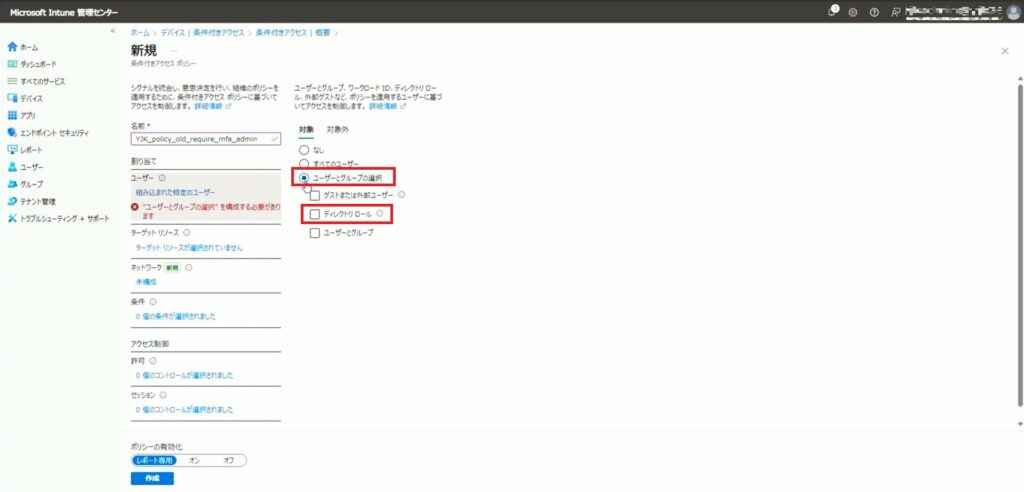

4. 「ユーザーとグループの選択」をクリックし、「ディレクトリロール」を選択します。

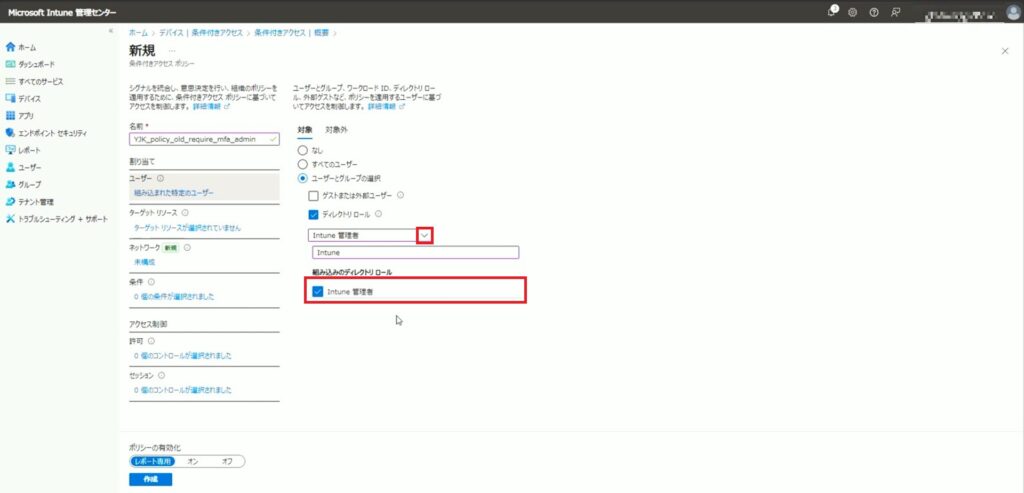

5.プルダウンより、「Intune 管理者」を選択します。

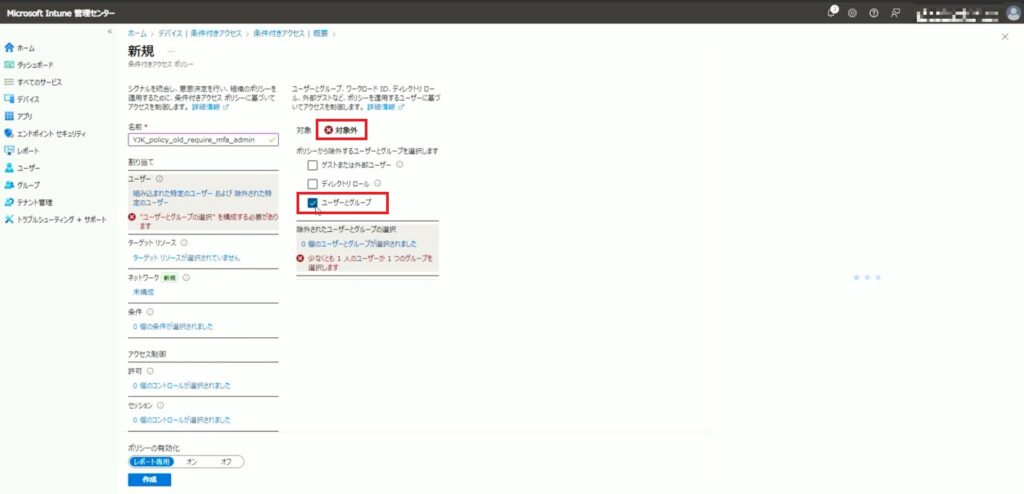

6.「対象外」をクリックし、「ユーザーとグループ」をクリックします。

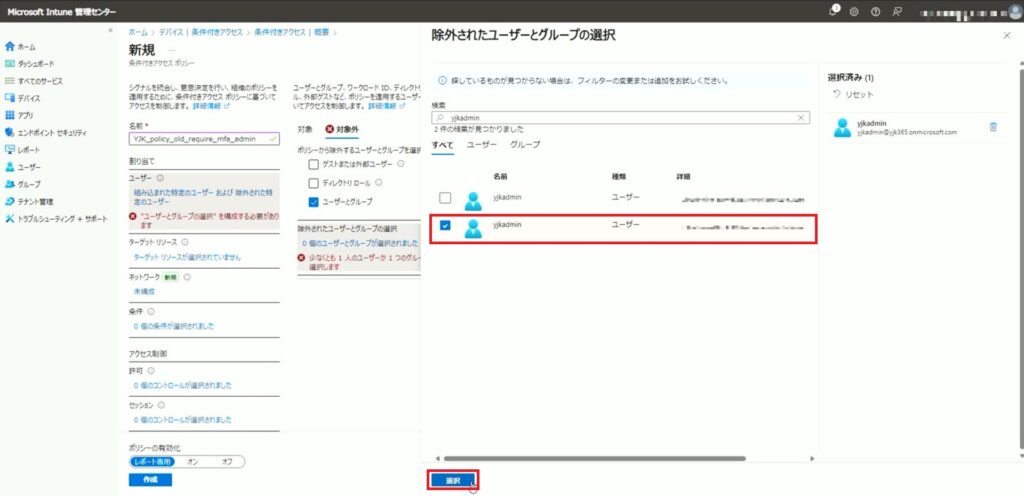

7.対象外に含めるユーザーや、グループにチェックを入れ「選択」をクリックします。

※緊急アクセスアカウントやサービスアカウントなど、特定のアカウントをポリシーから除外することが推奨されています。これにより、ポリシーの構成ミスによるロックアウトを防ぎます。

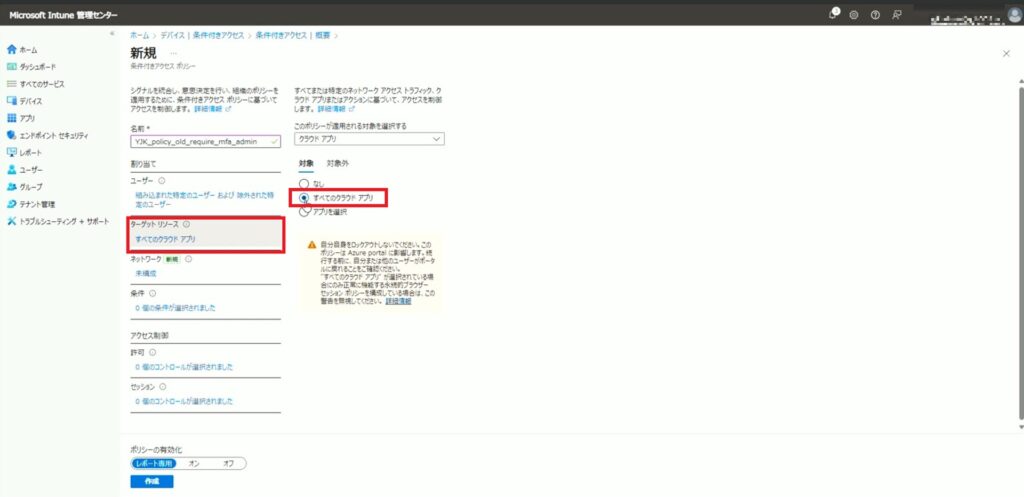

8.「ターゲットリソース」をクリックし、「すべてのクラウド アプリ」をクリックします。

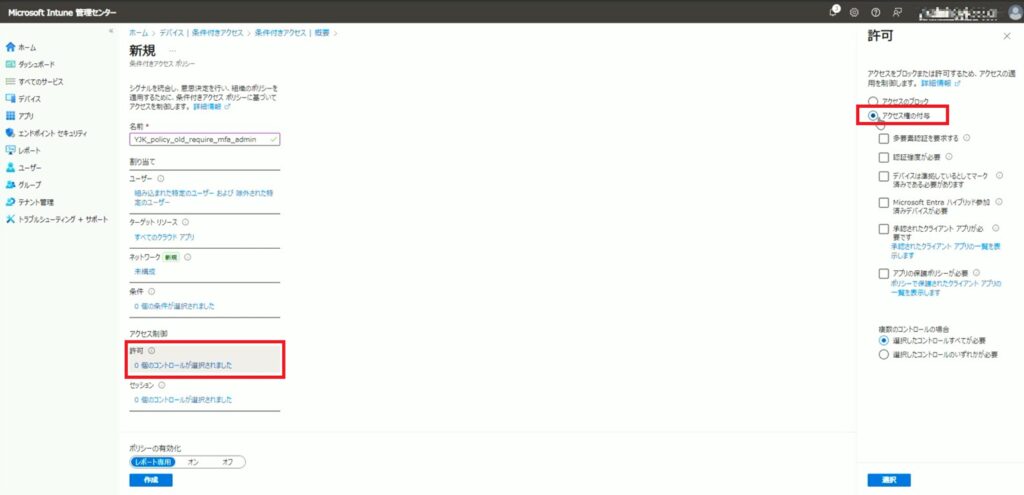

9.「許可」をクリックし、「アクセス権の付与」を選択します。

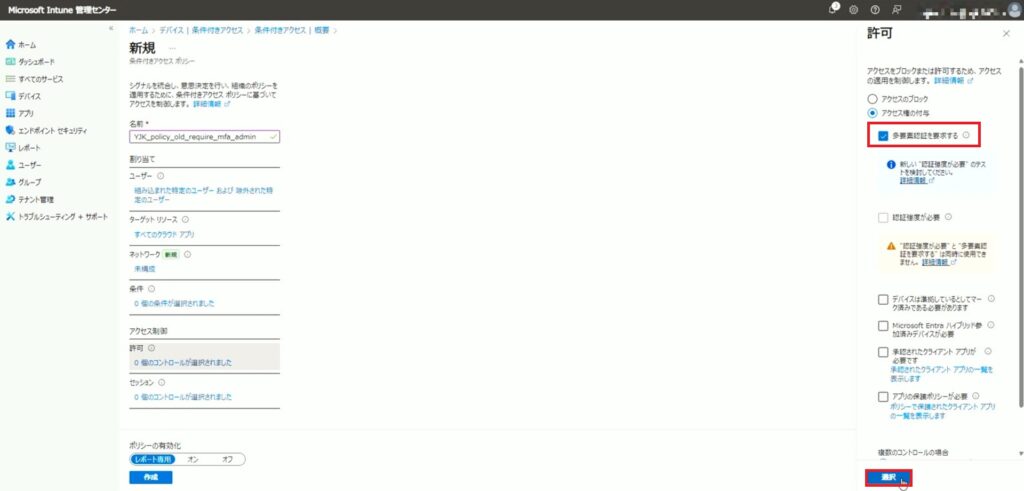

10.「多要素認証を要求する」にチェックを入れ、「選択」をクリックします。

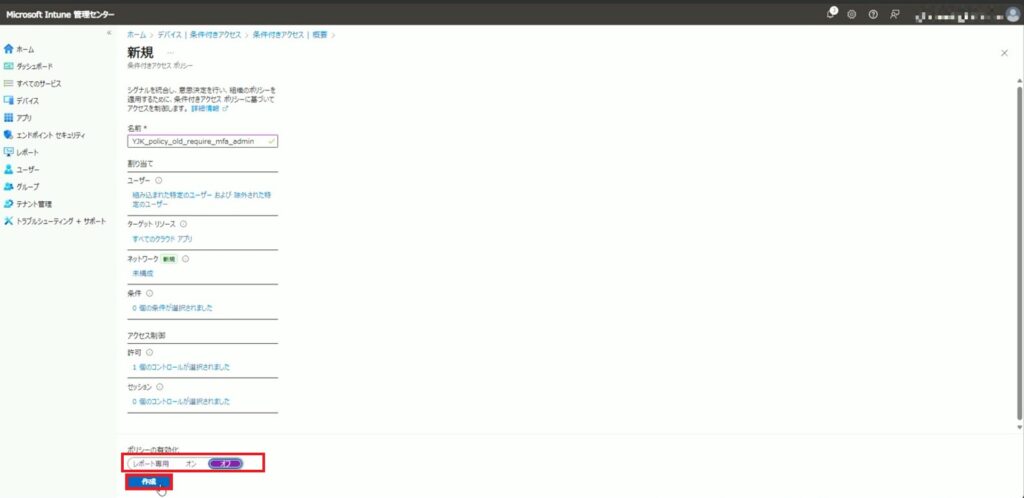

11.ポリシーの有効化を選択し、「作成」をクリックします。

※ここでは一度「オフ」に設定しています。

12.ポリシーが作成されました。

3.パターン別の反映結果

【ポリシーオン/管理者アクセスの場合】

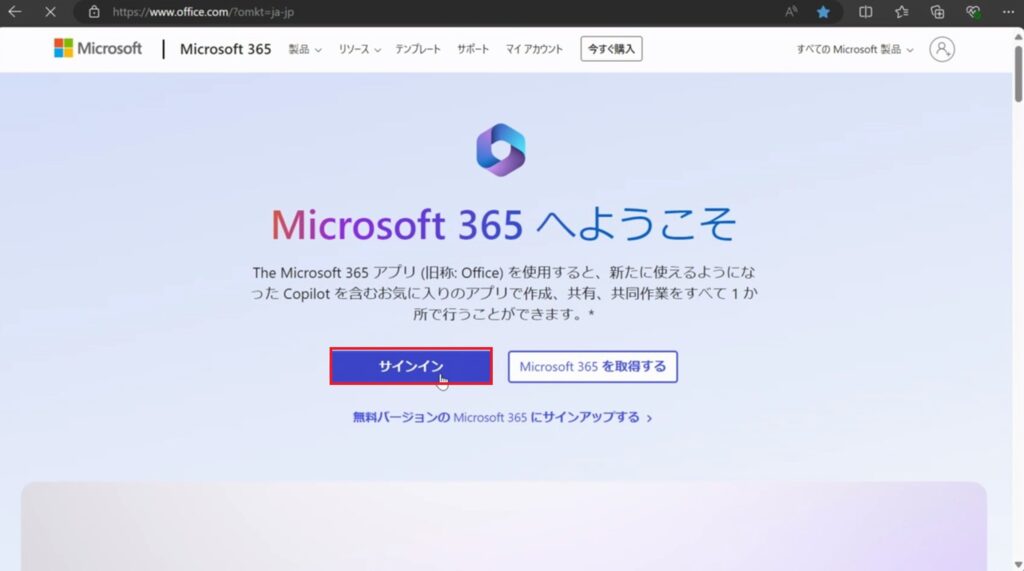

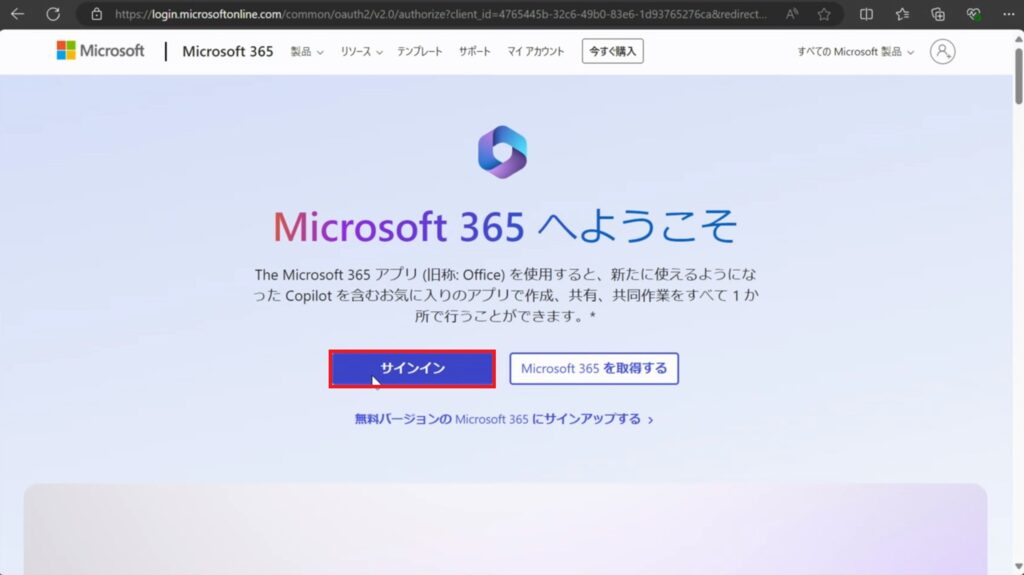

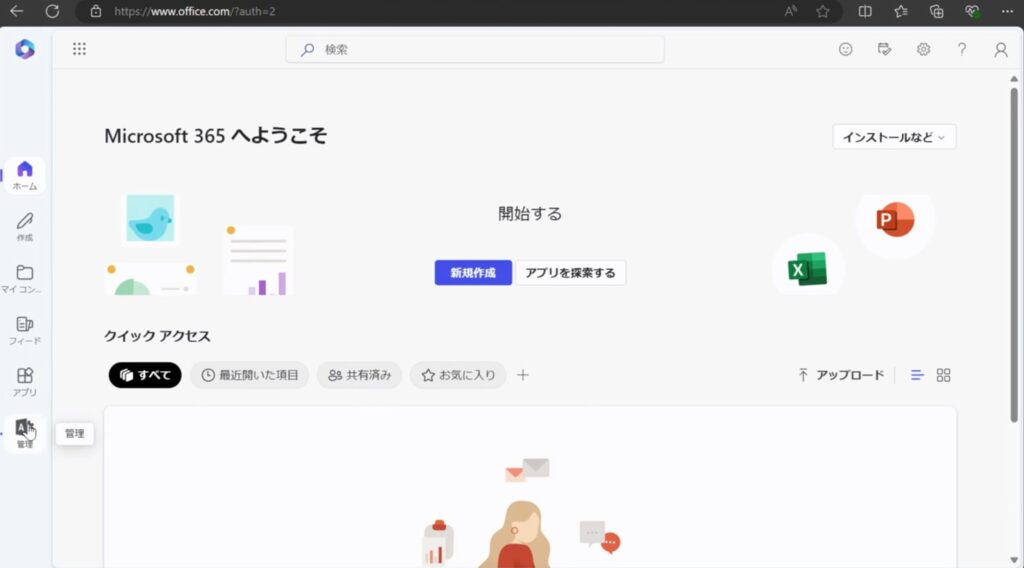

1.Microsoft365を開き、「サインイン」をクリックします。

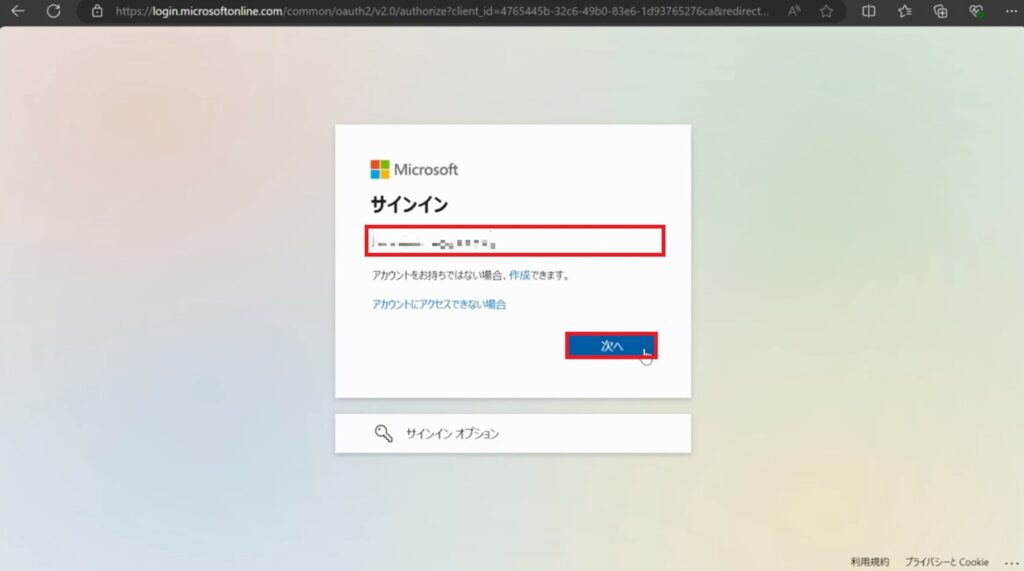

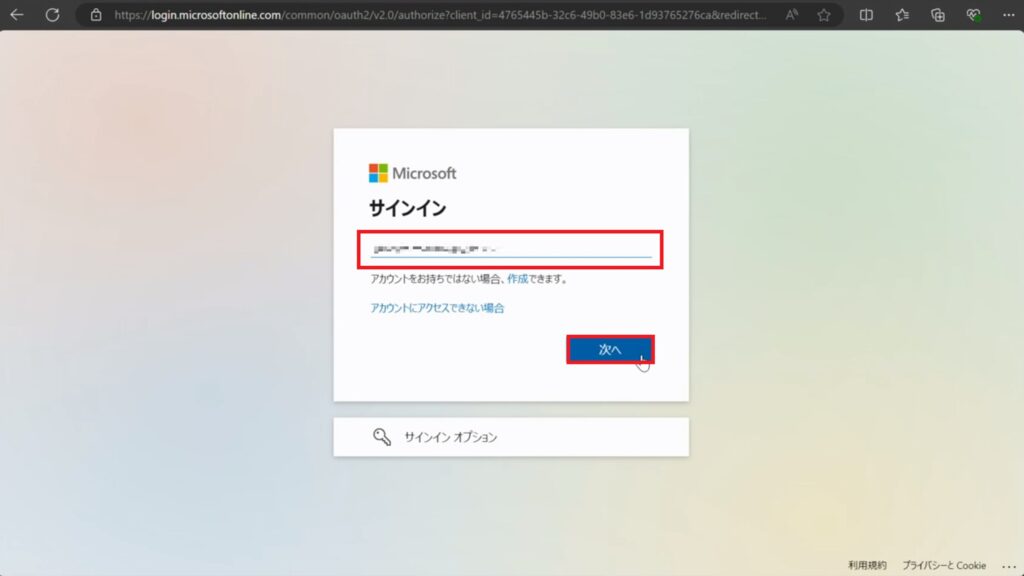

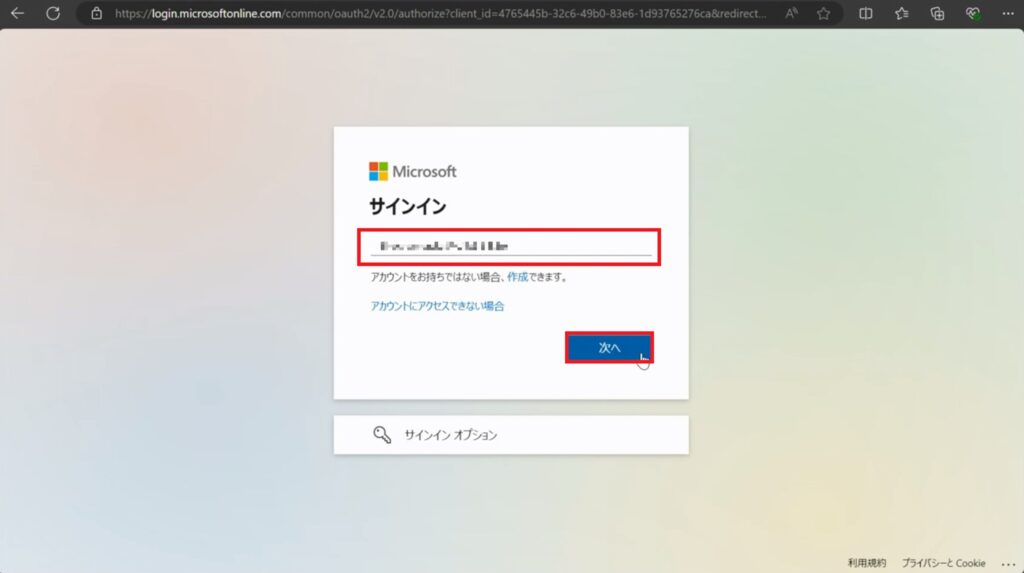

2.「アドレス」を入力し、「次へ」をクリックします。

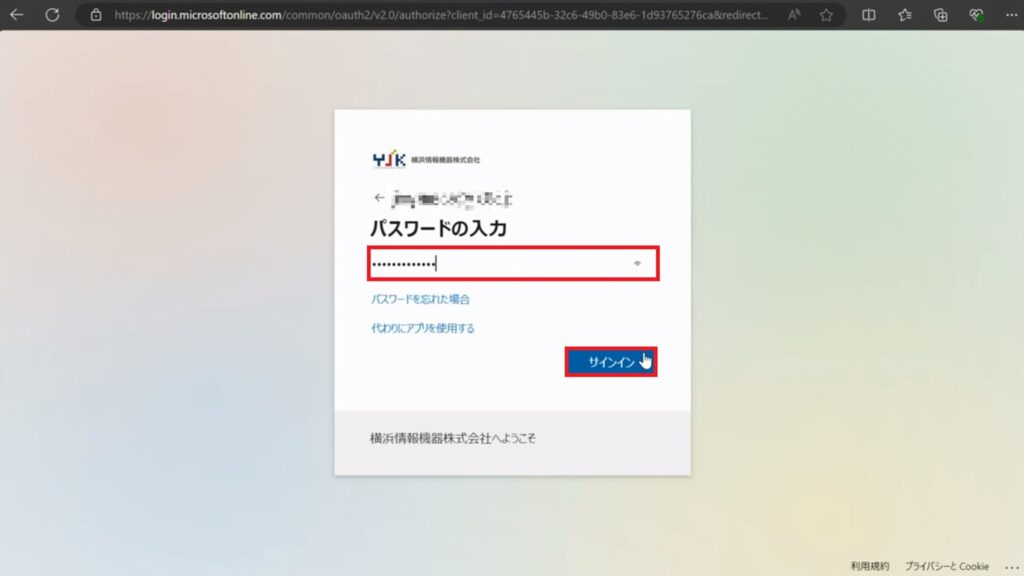

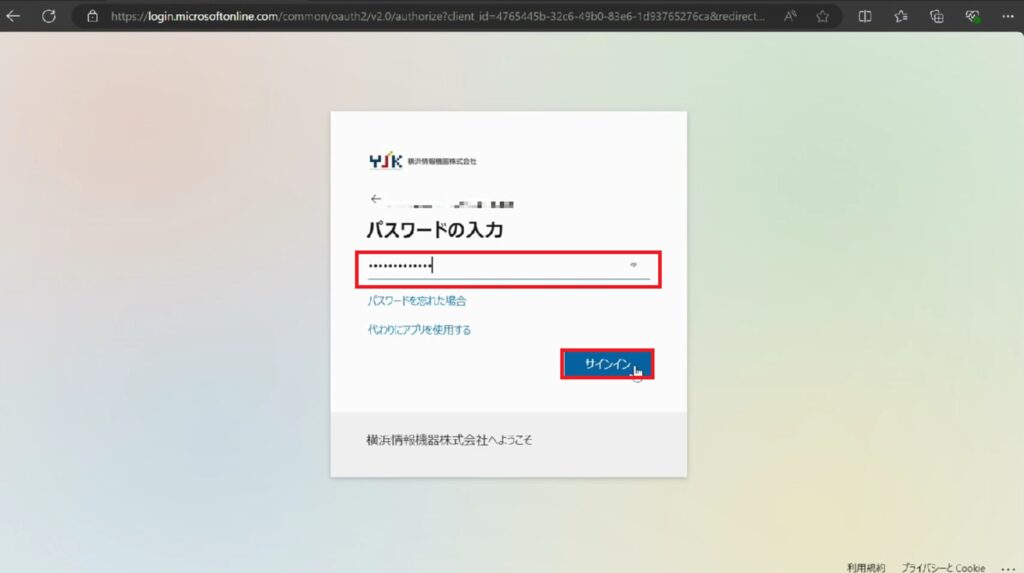

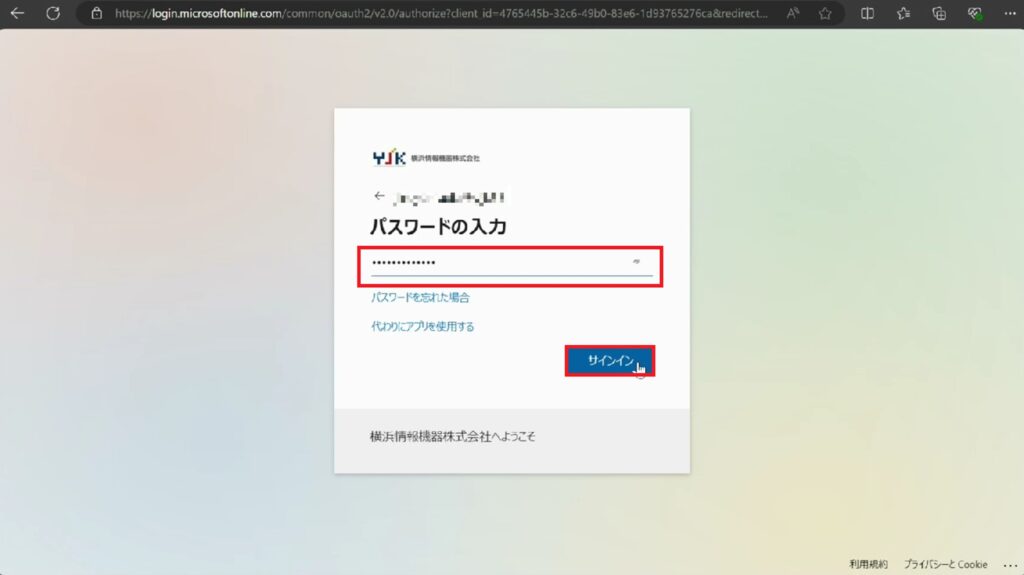

3.「パスワード」を入力し、「サインイン」をクリックします。

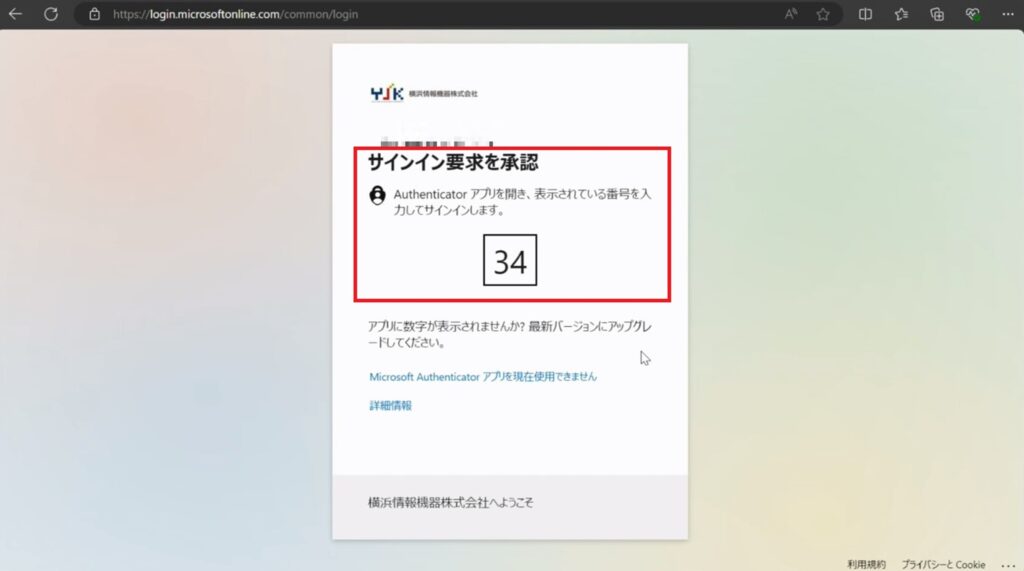

4.認証番号が表示されるので、Microsoft Authenticatorを使用して承認します。

以下、スマートフォンでのMicrosoft Authenticator承認手順となります。

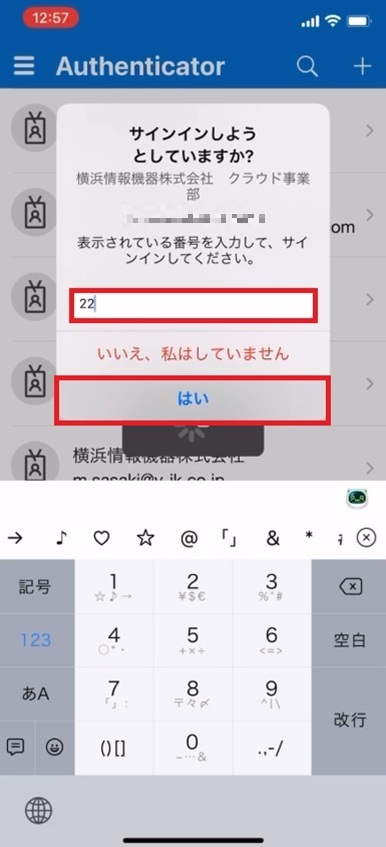

5.PC上で番号が表示されたと同時に、承認の通知が届きます。通知をタップしてMicrosoft Authenticatorを開きます。

6.顔認証を行います。

7.先程、PCに表示されていた番号を入力し、「はい」をタップします。

8.再度顔認証を行います。

9.承認されました。

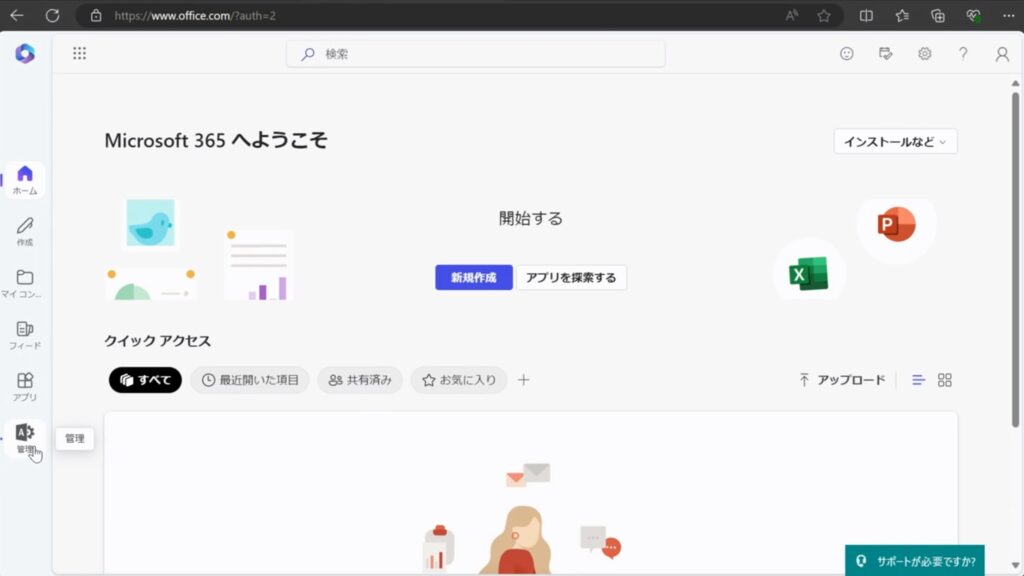

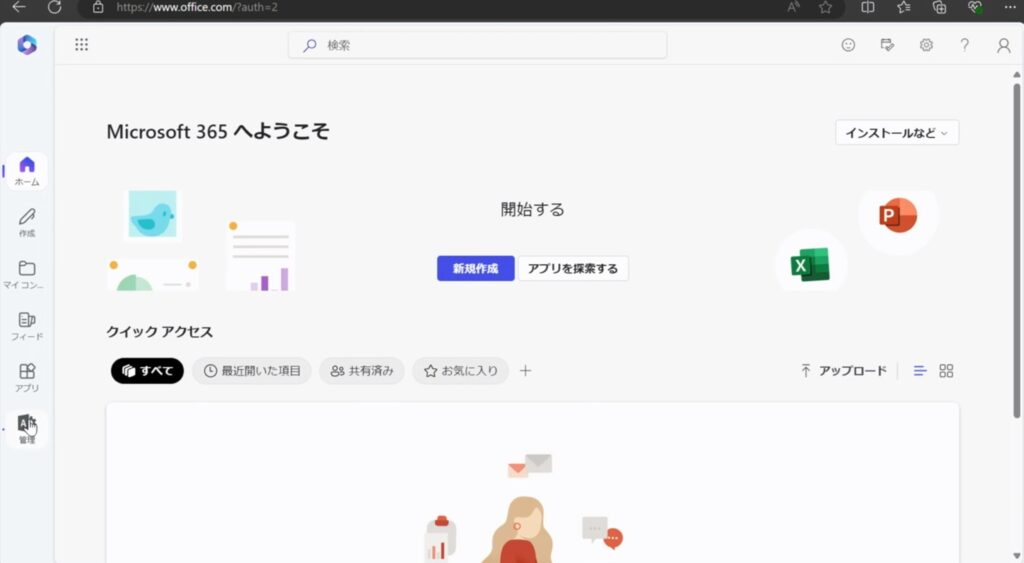

10.Microsoft Authenticatorにて承認されると、Microsoft 365にサインインすることができます。

【ポリシーオフ/管理者アクセスの場合】

1.Microsoft 365を開き、「サインイン」をクリックします。

2.「アドレス」を入力し、「次へ」をクリックします。

3.「パスワード」を入力し、「サインイン」をクリックします。

4.ポリシーがオフの為、多要素認証なしでサインインできました。

【ポリシーオン/ユーザーアクセスの場合】

1.Microsoft 365を開き、「サインイン」をクリックします。

2.「アドレス」を入力し、「次へ」をクリックします。

3.「パスワード」を入力し、「サインイン」をクリックします。

4.管理者ではなく”ユーザー”からのアクセスのため、ポリシーは適用されません。多要素認証なしでサインインできました。

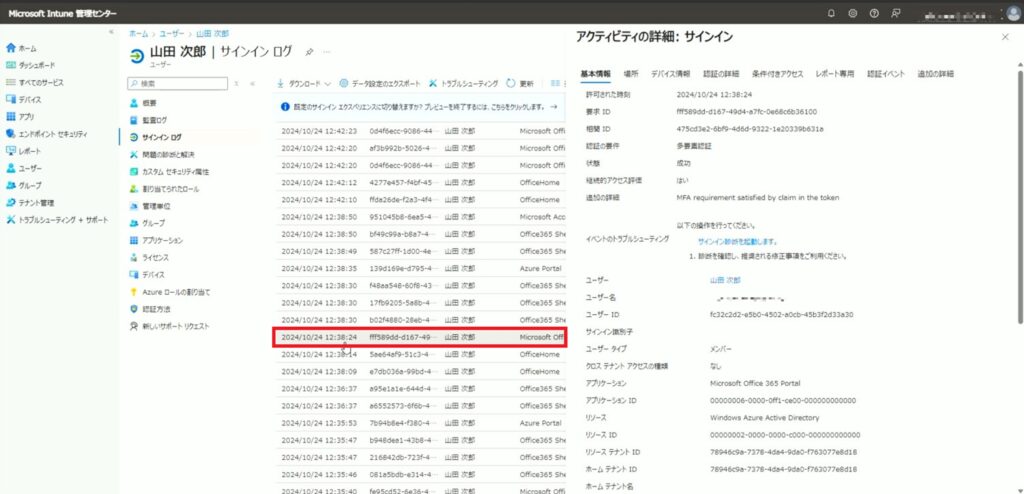

4.サインインログの確認

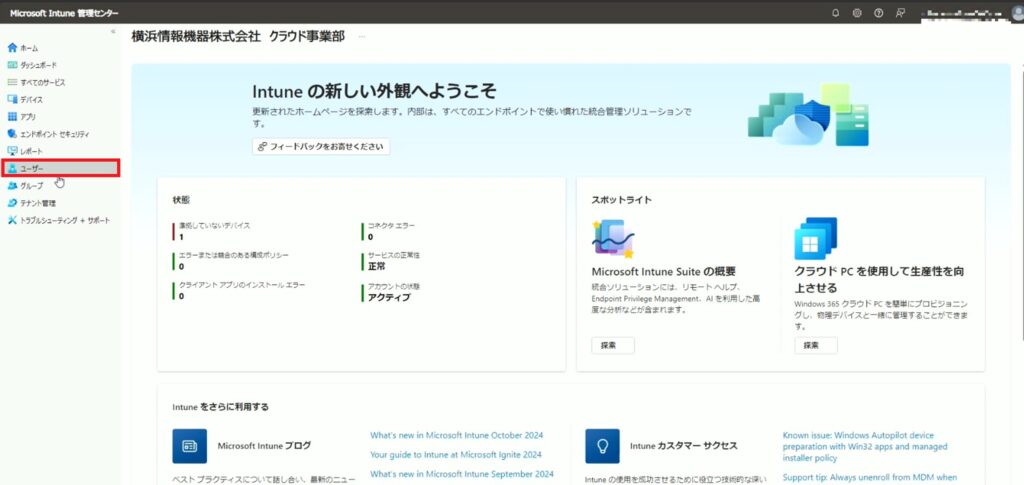

1.「ユーザー」をクリックします。

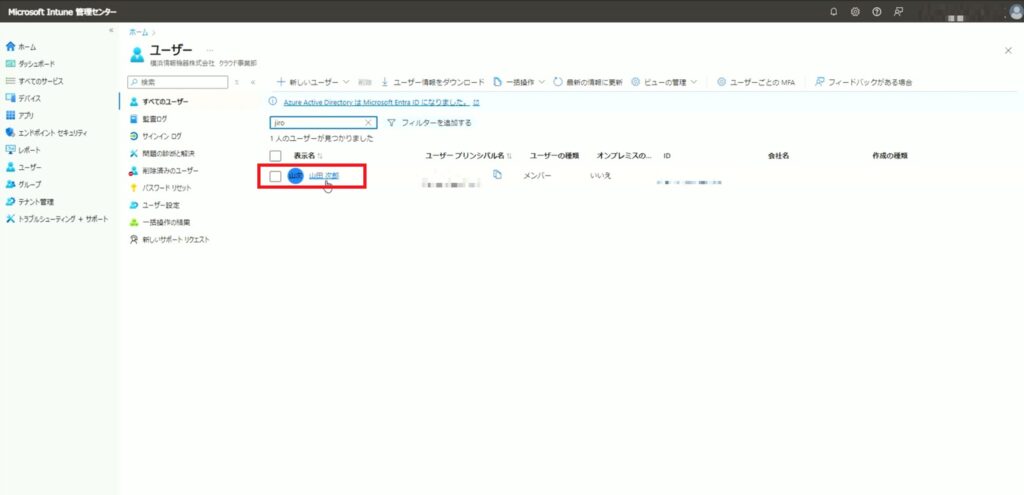

2.ログを確認するユーザーを選択します。

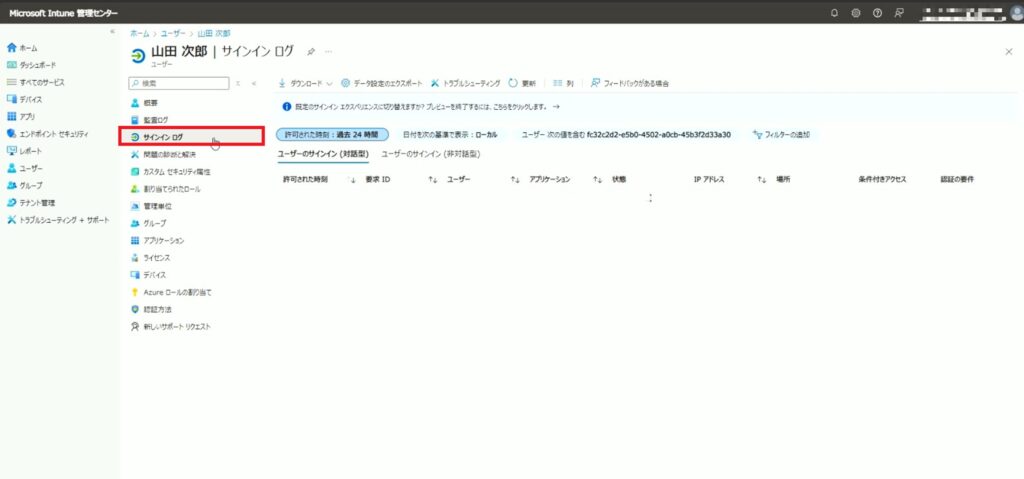

3.「サインイン ログ」をクリックします。

4.サインインした時のログを選択します。

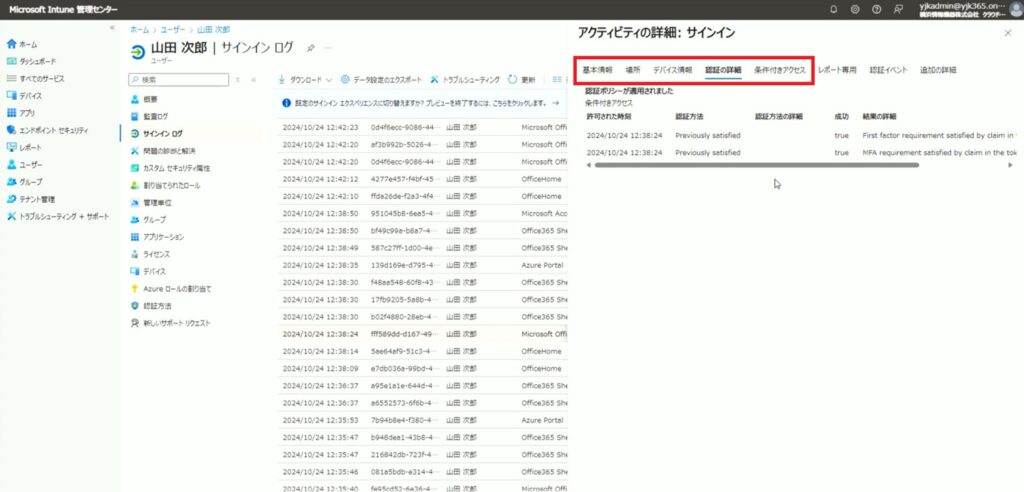

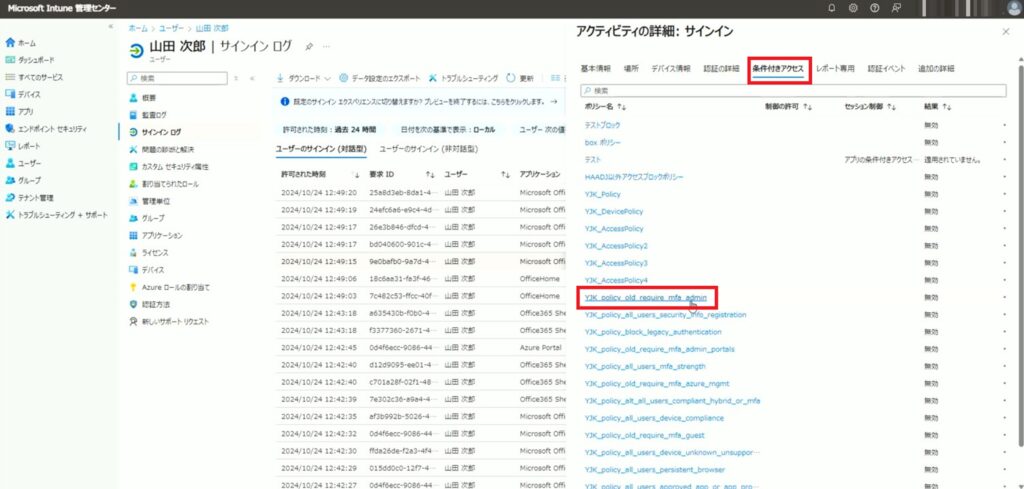

5.「基本情報」「場所」「デバイス情報」「認証の詳細」「条件付きアクセス」といったアクティビティの詳細が確認できます。

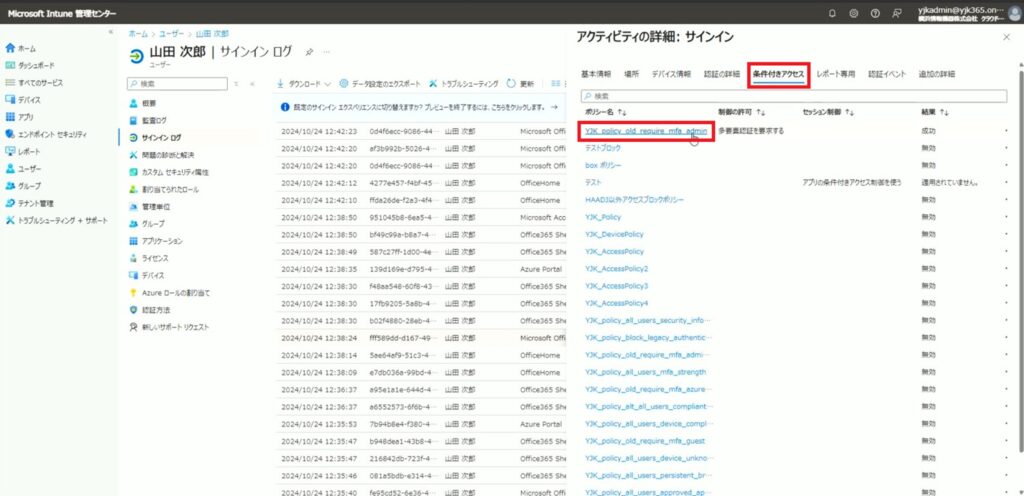

ポリシーがオンの状態の場合

6.「条件付きアクセス」をクリックし、先程作成したポリシー名をクリックします。

7.ポリシーの状態が「有効」になっており、結果が「成功」になっていることが確認できます。

また、制御の許可が「多要素認証を要求する」になっていることが確認できます。

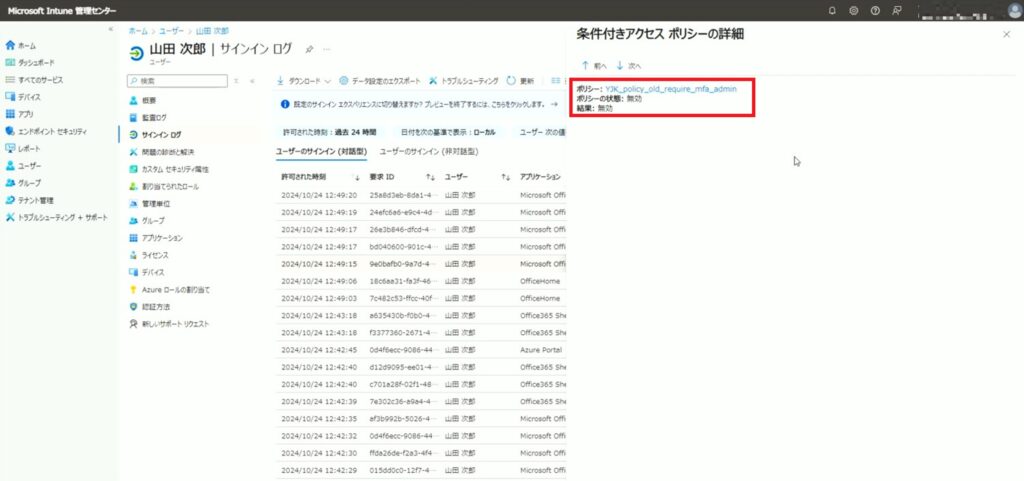

ポリシーがオフの状態の場合

8.サインインした時のログを選択します。

9.「条件付きアクセス」をクリックし、先程作成したポリシー名をクリックします。

10.ポリシーの状態が「無効」になっており、結果が「無効」になっていることが確認できます。

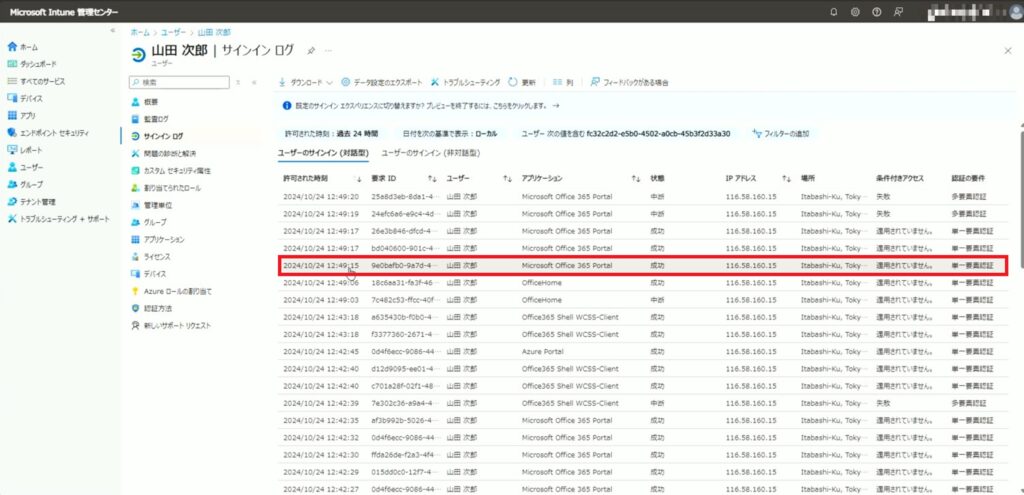

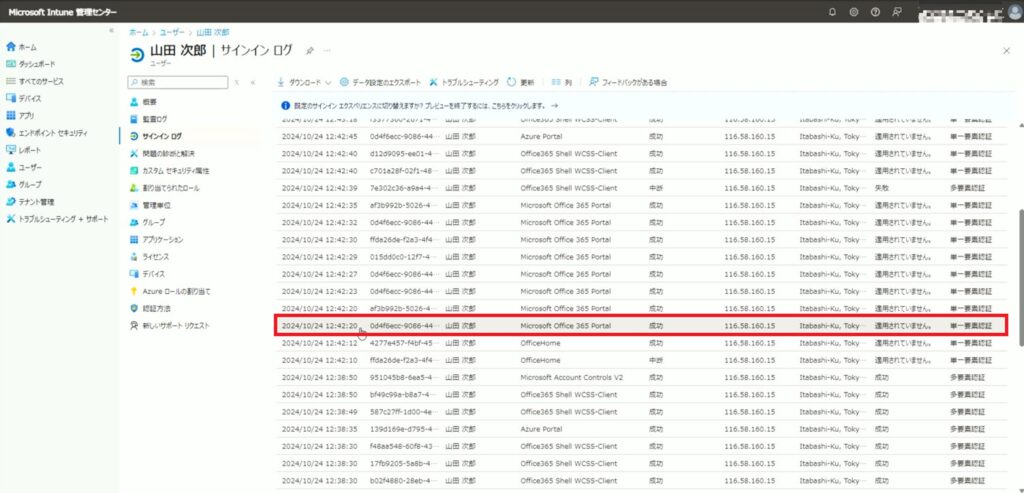

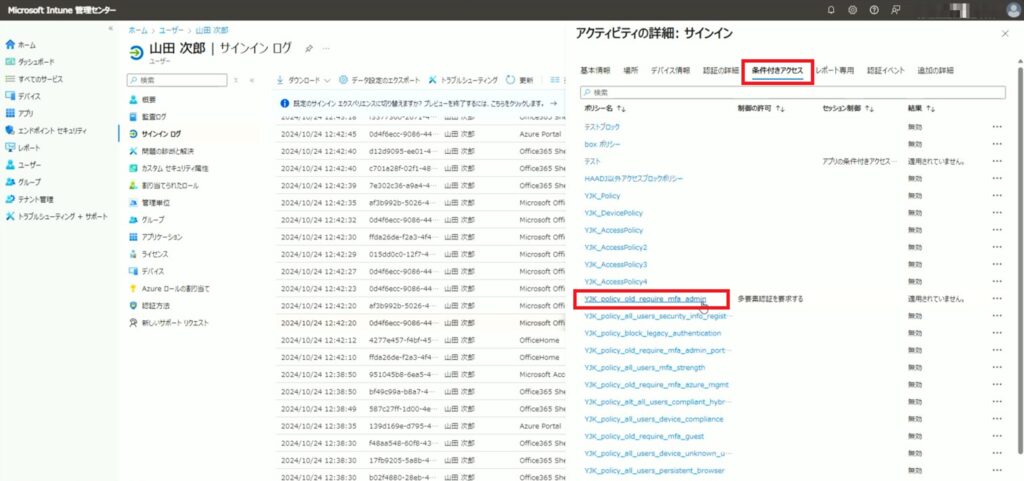

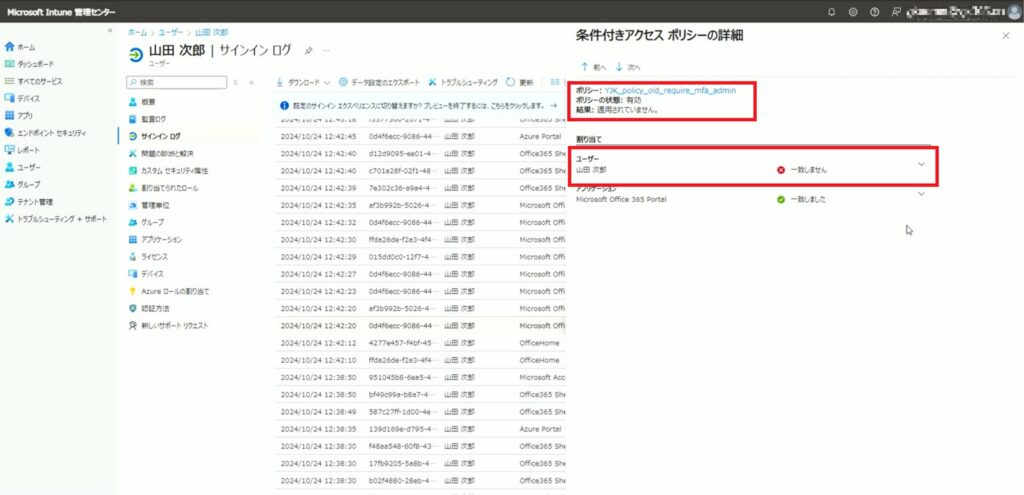

ポリシーがオンの状態で、ユーザーがアクセスした場合

11.サインインした時のログを選択します。

12.「条件付きアクセス」をクリックし、先程作成したポリシー名をクリックします。

13.ポリシーの状態が「有効」になっており、結果が「適用されていません」になっていることが確認できます。

また、管理者ではなくユーザーがアクセスしているため、割り当てが「一致しません」になっていることが確認できます。

その他お困りごとも動画で解説!