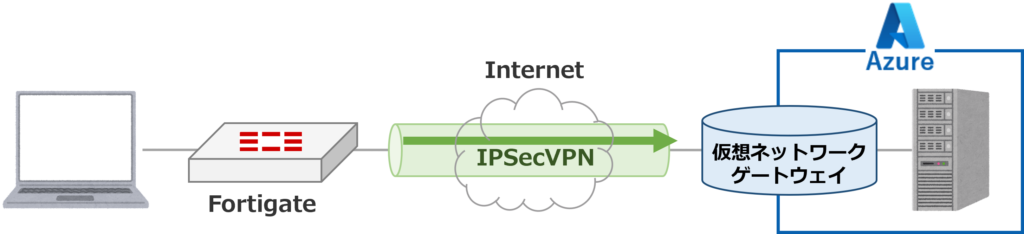

Azure側とFortigateでVPN接続する方法を案内します。クラウド側にWindowsServer等がある場合は社内と拠点間VPN接続ができることは必須となります。拠点間VPN接続ができるオンプレミス環境にサーバを設置したりする必要がなくなるケースが増える為、様々なコストが削減できる可能性があります。

手順

手順1 仮想ネットワークの作成

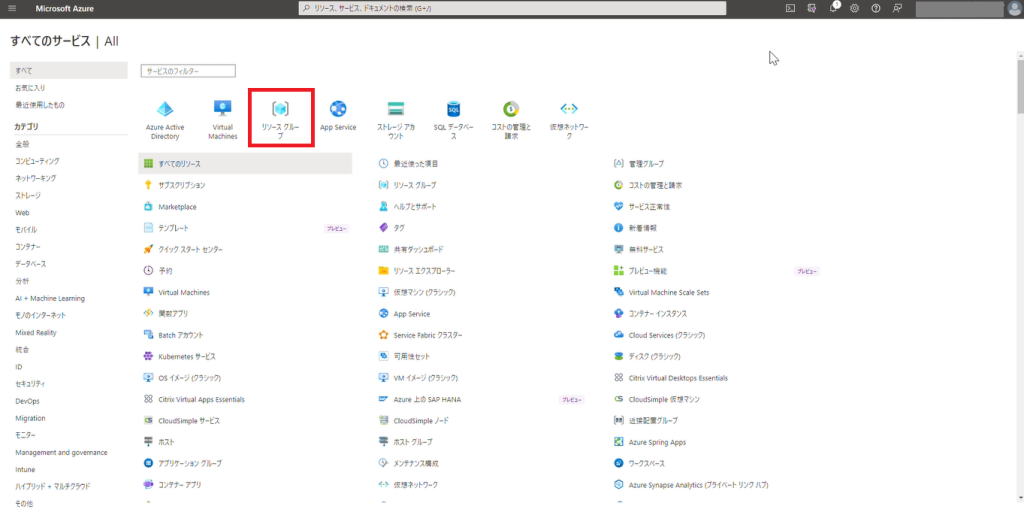

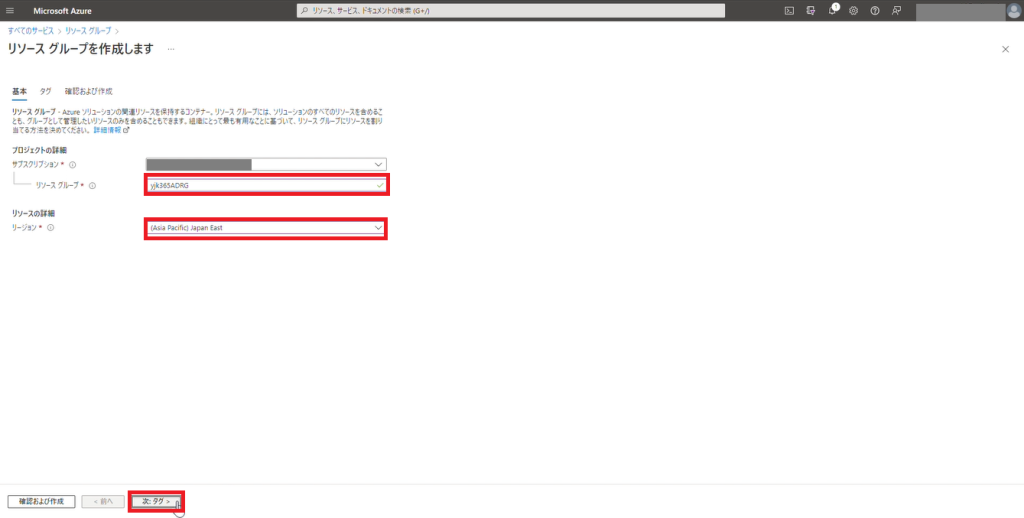

1.「リソースグループ」をクリックします。

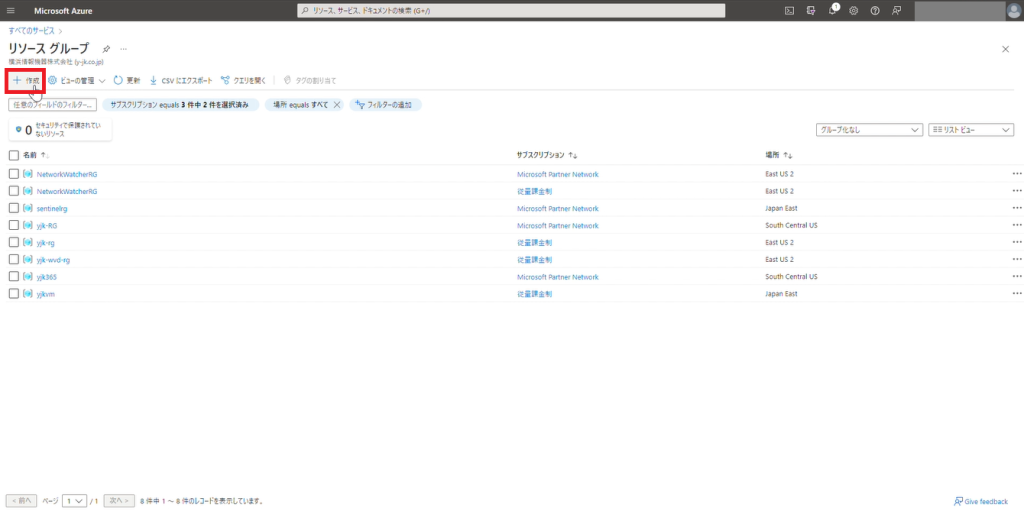

2.「作成」をクリックします。

3.リソースグループに任意の名前を入力します。ここでは「yjk365ADRG」にします。

リージョンを「(Asia pacific)Japan East」にします。

「次:タグ」をクリックします。

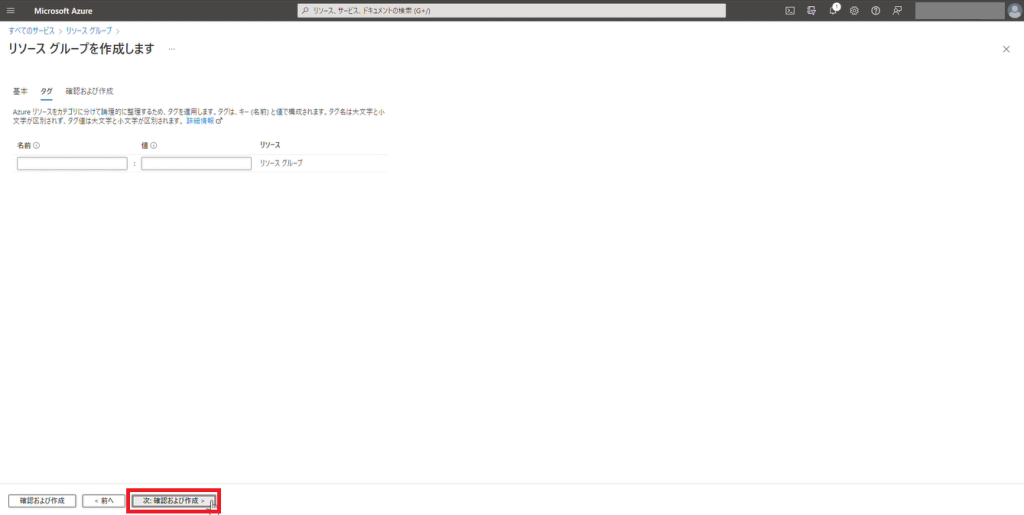

4.「次:確認および作成」をクリックします。

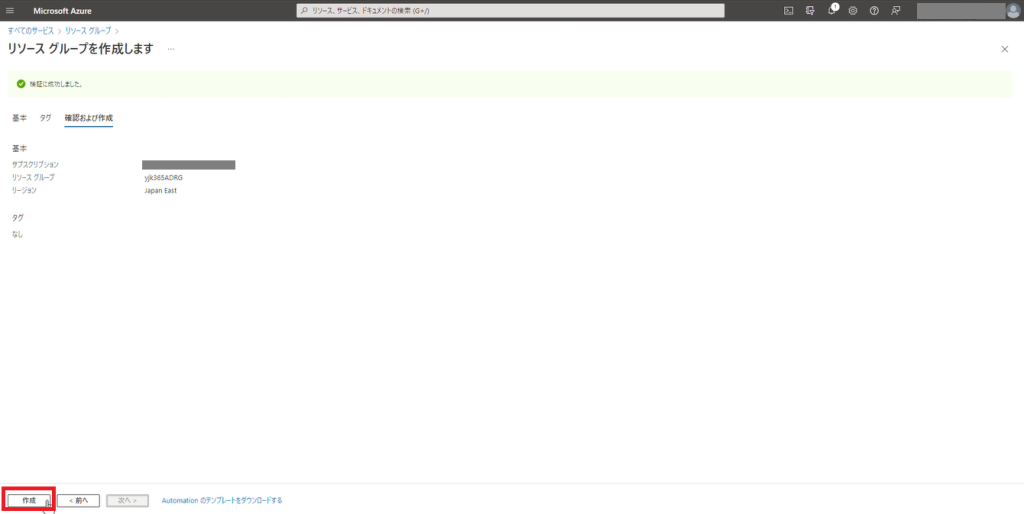

5.「作成」をクリックします。

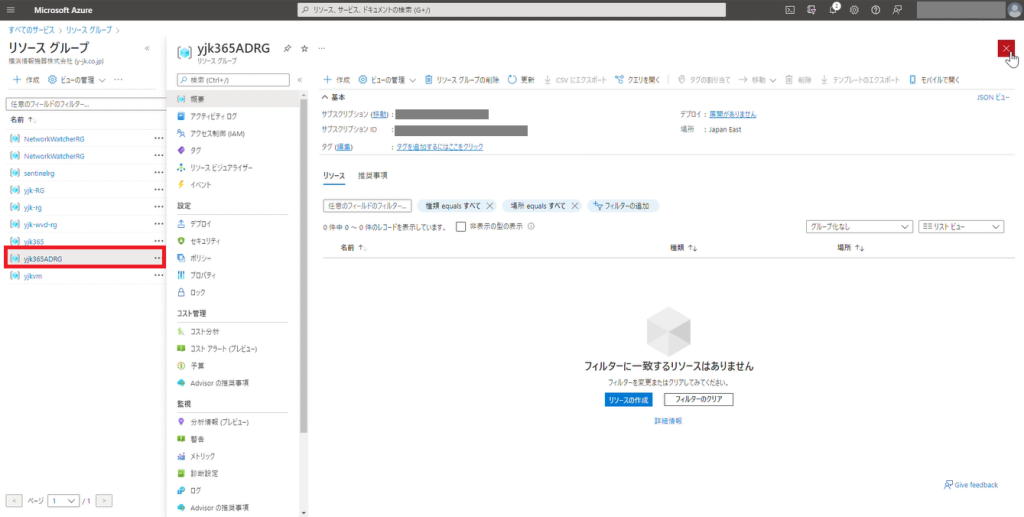

6.「yjk365ADRG」が作成されました。

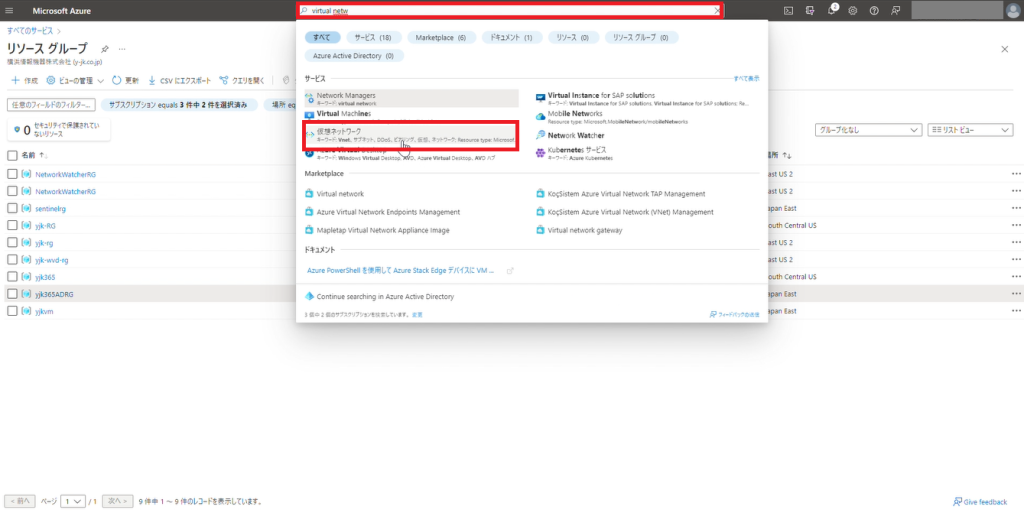

7.「virtual net」と入力し「仮想ネットワーク」を開きます。

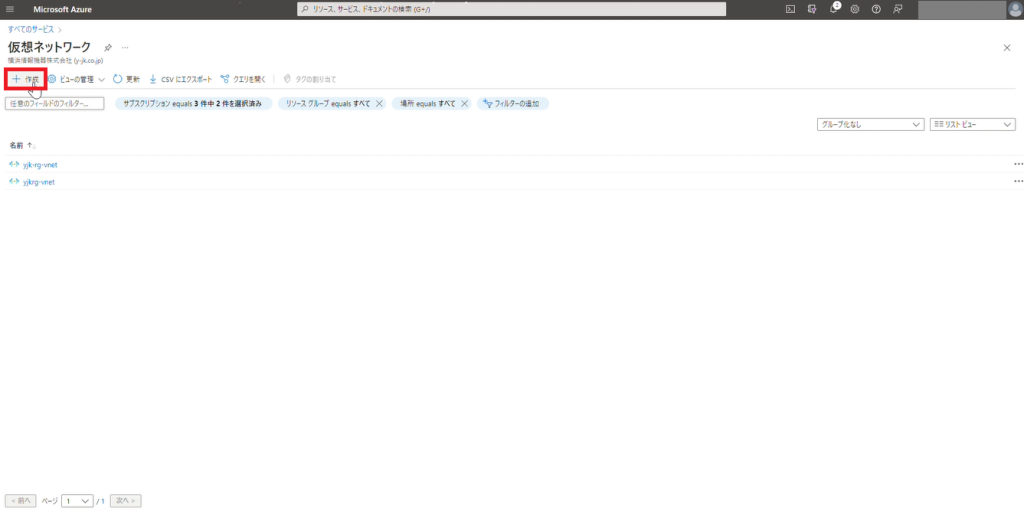

8.「作成」をクリックします。

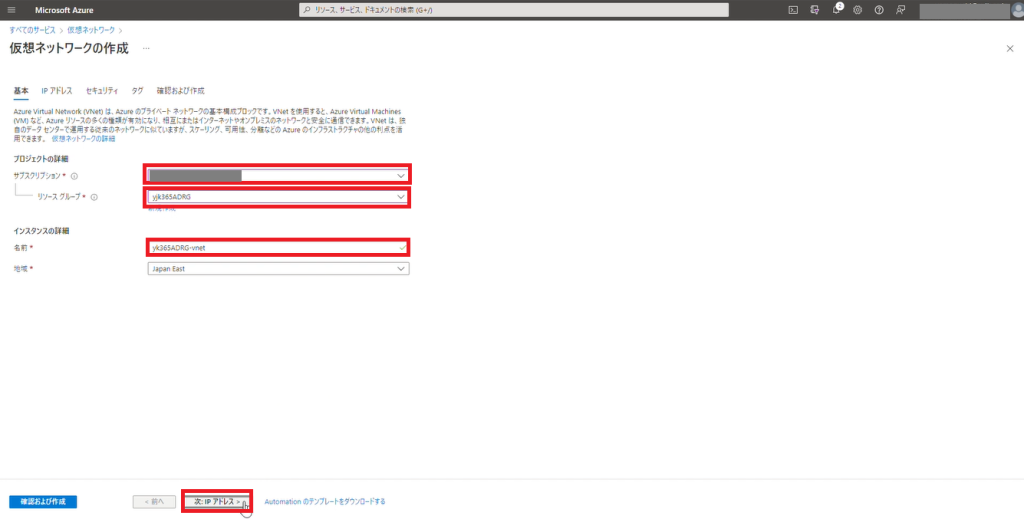

9.サブスクリプションを選択します。

リソースグループを先ほど作成した「yjk365ADRG」にします。

任意の名前を入力します。ここでは「yjk365ADRG-vnet」にします。

「次:IPアドレス」をクリックします。

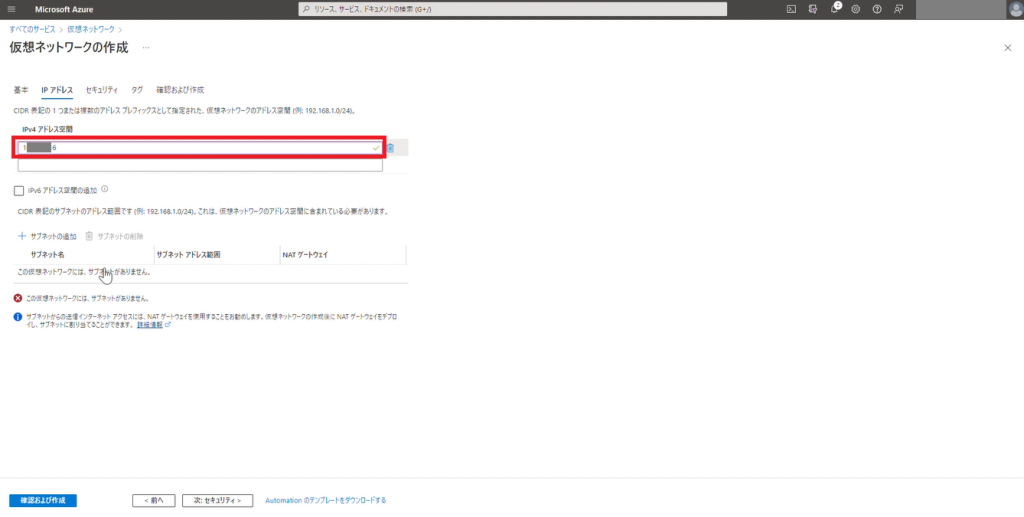

10.IPv4アドレス空間を入力します。

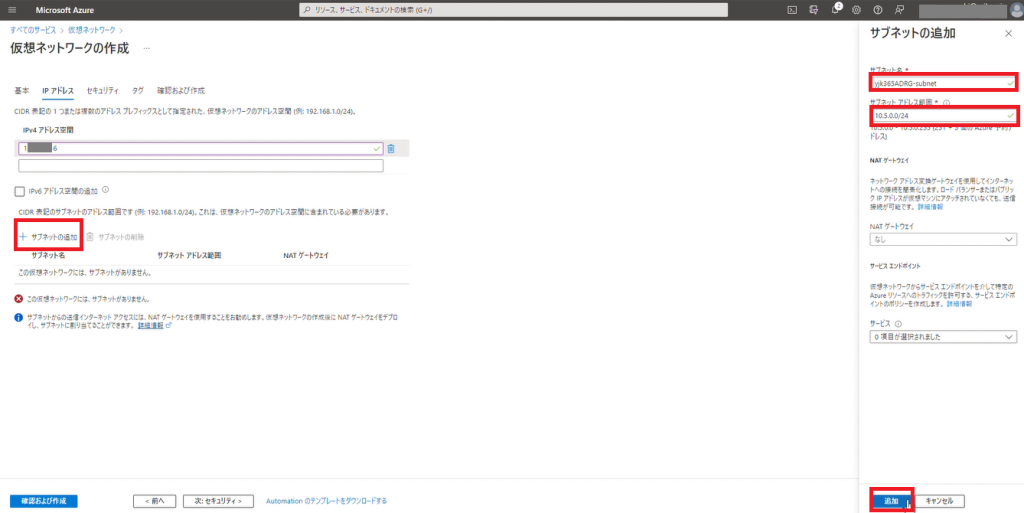

11.「サブネットの追加」をクリックします。

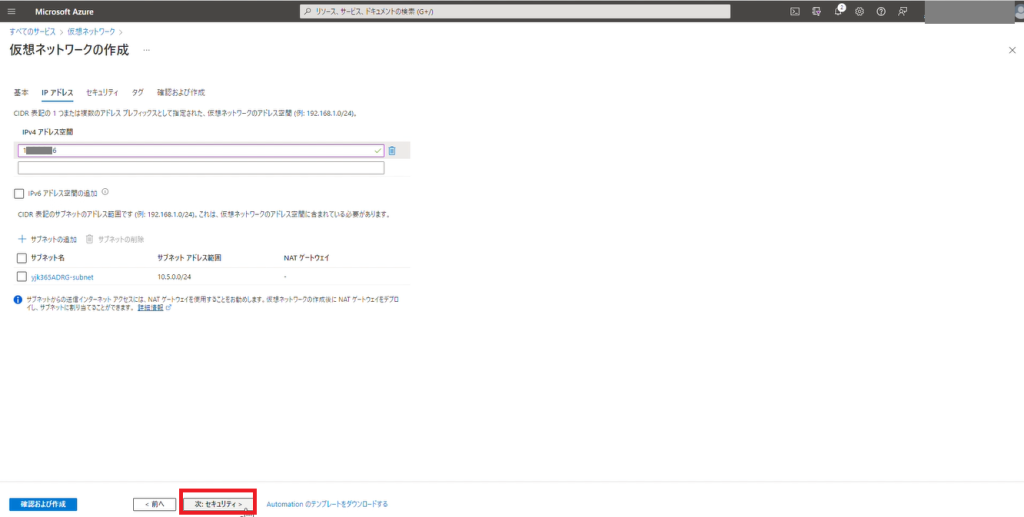

12.「次:セキュリティ」をクリックします。

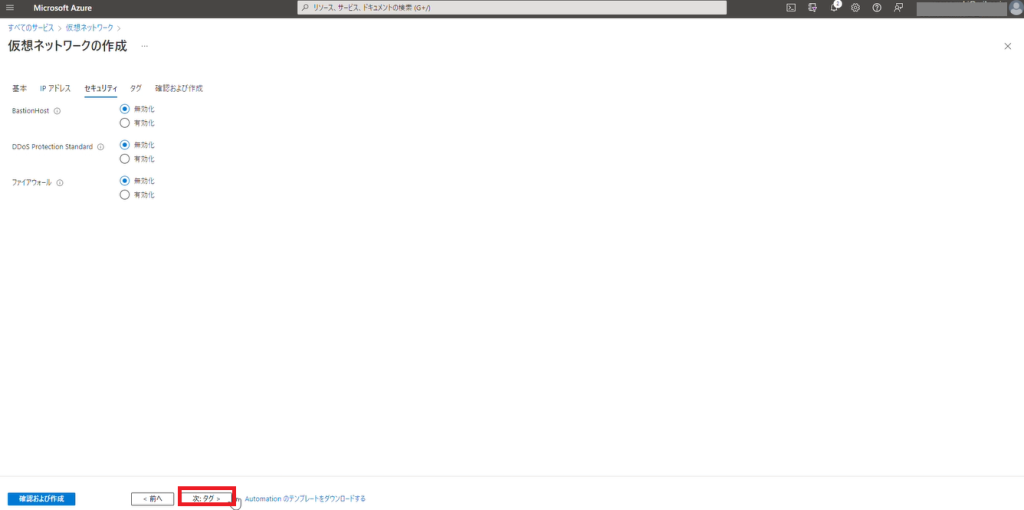

13.「次:タグ」をクリックします。

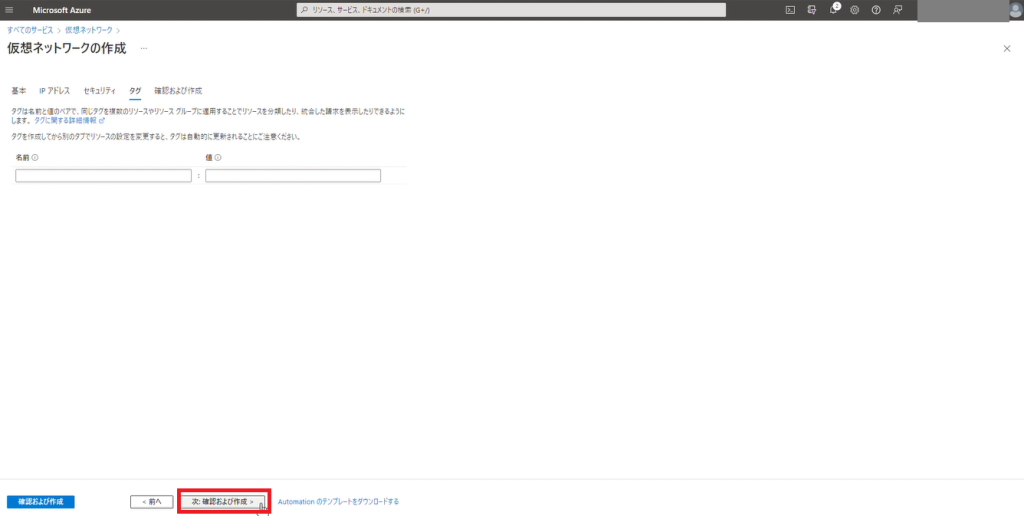

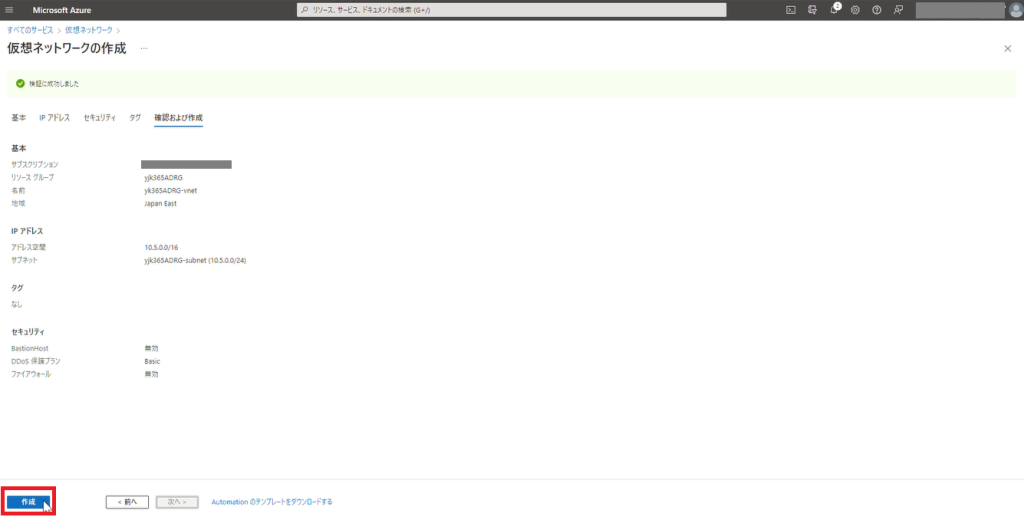

14.「次:構成及び作成」をクリックします。

15.「作成」をクリックします。

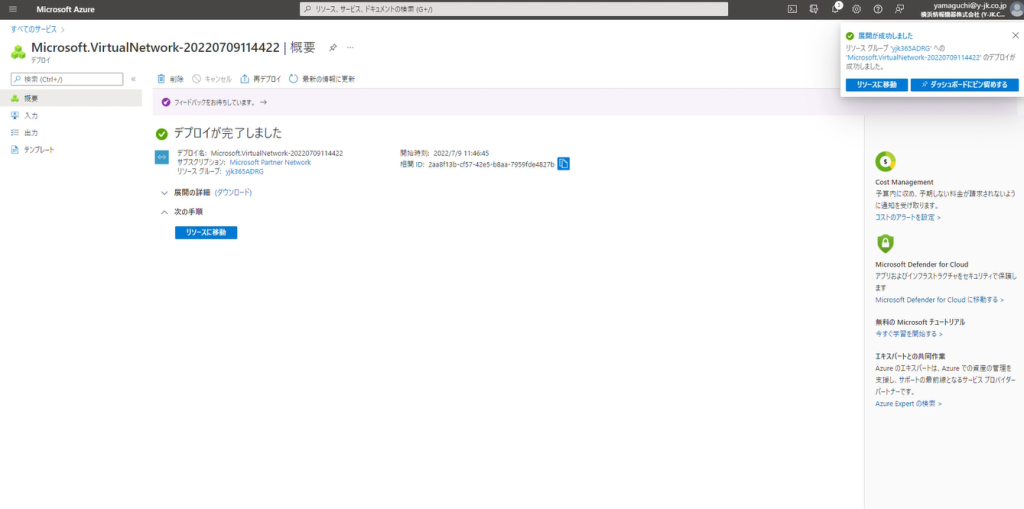

16.デプロイが完了しました。

手順2 仮想ネットワークゲートウェイの作成

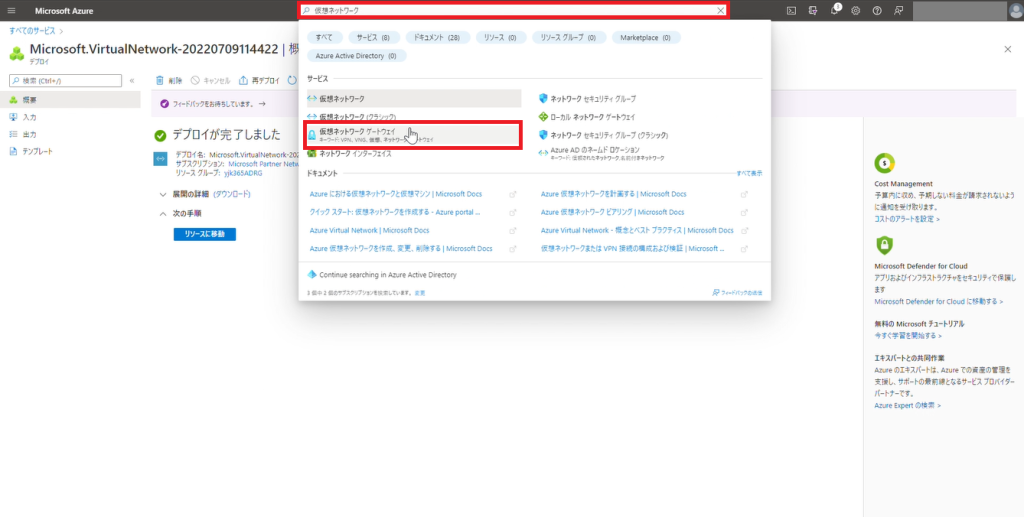

1.「仮想ネットワーク」と入力し「仮想ネットワークゲートウェイ」をクリックします。

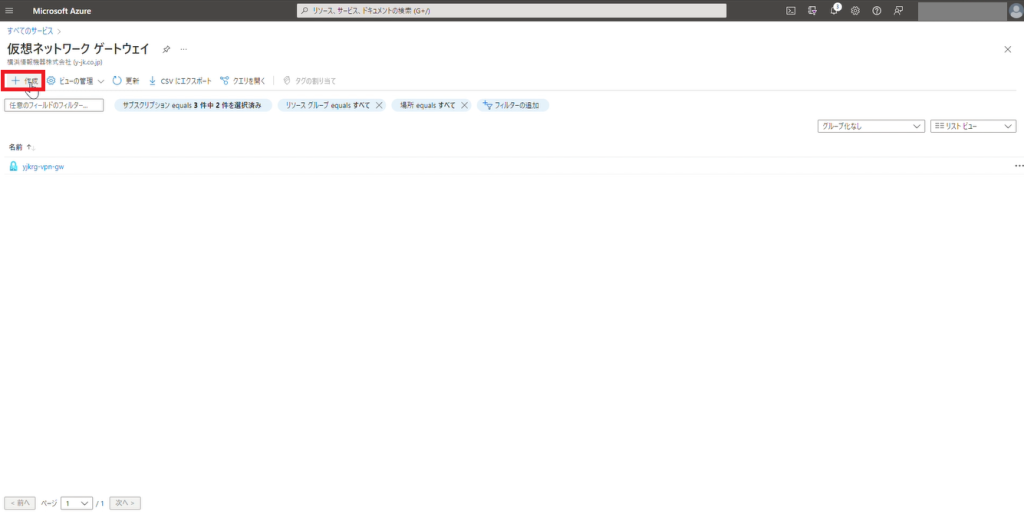

2.「作成」をクリックします。

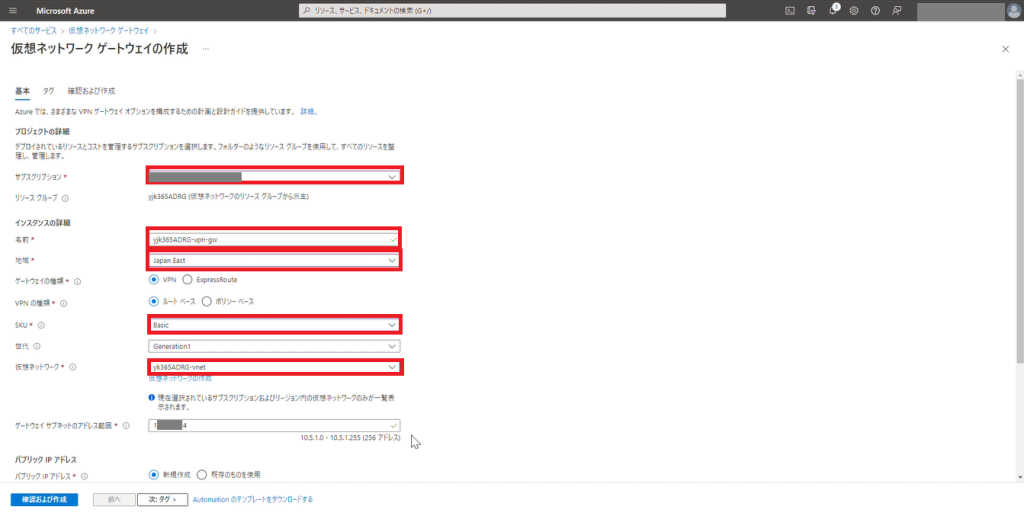

3.以下を入力します。

サブスクリプションを選択します。

名前:任意の名前を入力します。ここでは「yjk365ADRG-vpn-gw」とします。

地域:「JapanEast」

SKU: 「Basic」

仮想ネットワーク:「yjk365ADRG-vnet」

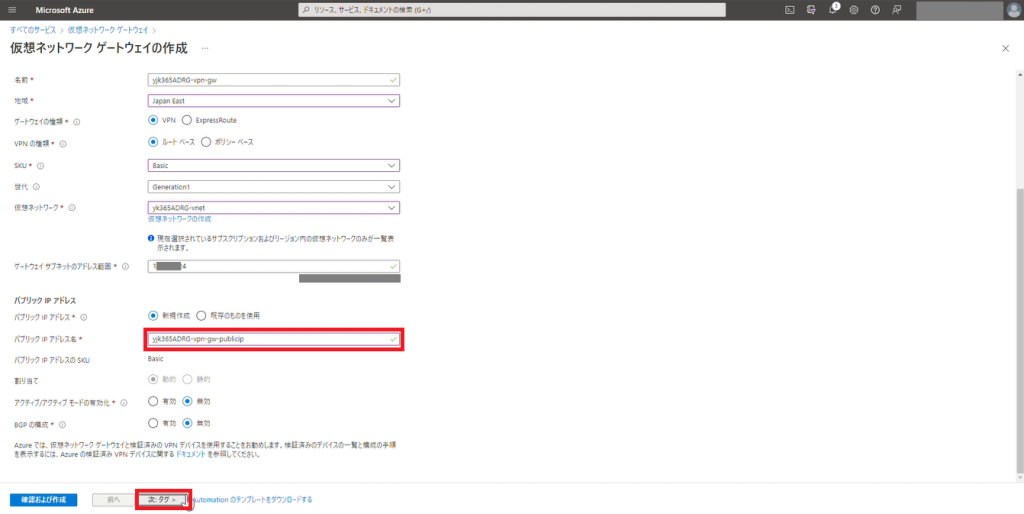

4.パブリックIPアドレス名:「yjk365ADRG-vpn-gw-pubulicip」

「次:タグ」をクリックします。

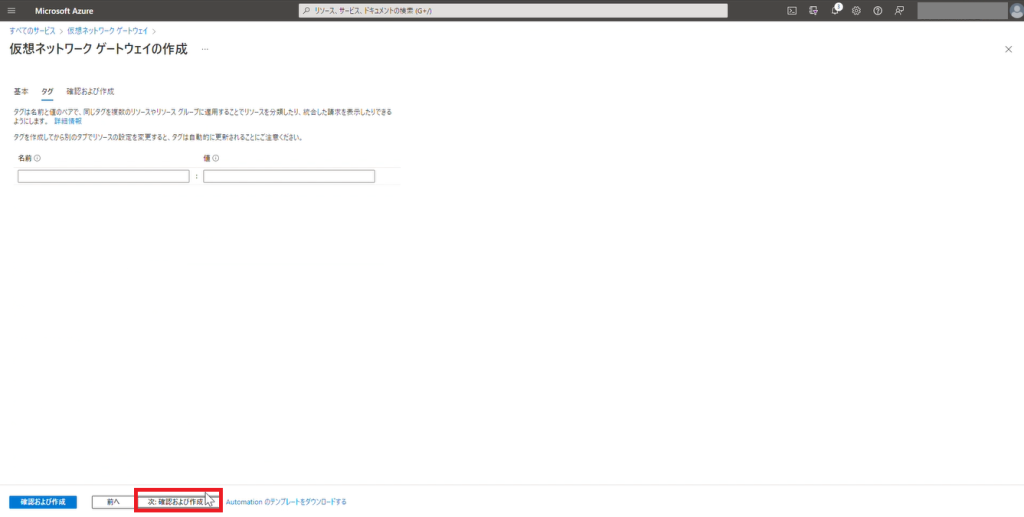

5.「次:確認および作成」をクリックします。

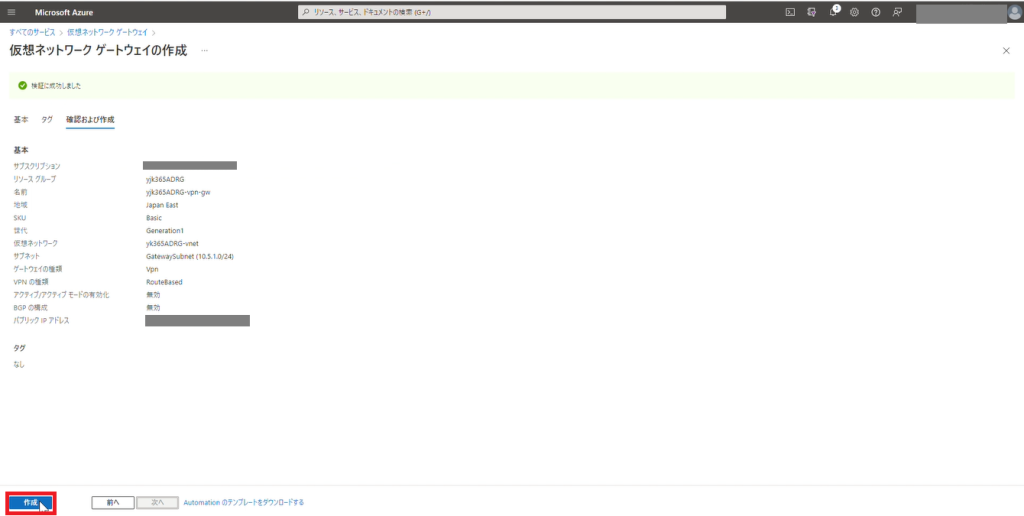

6.「作成」をクリックします。

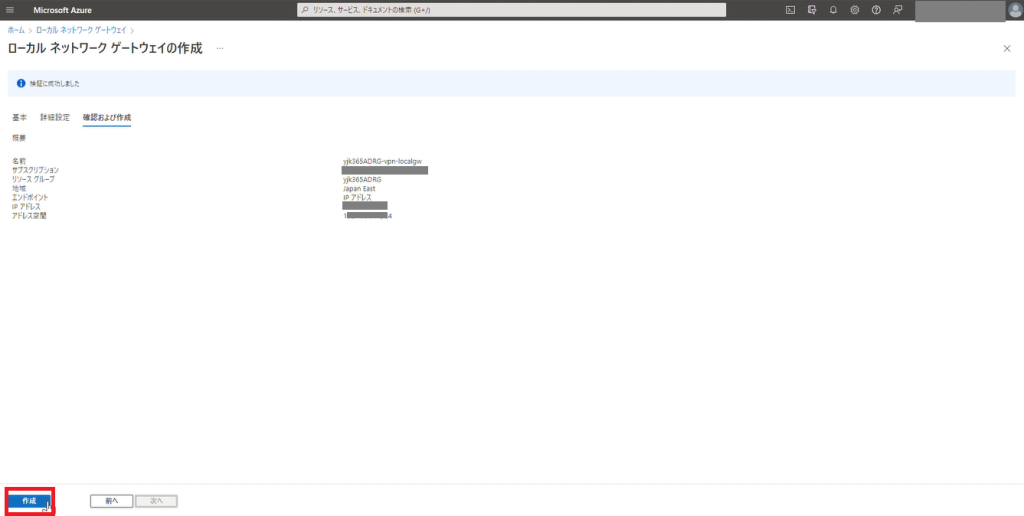

手順3 ローカルネットワークゲートウェイの作成

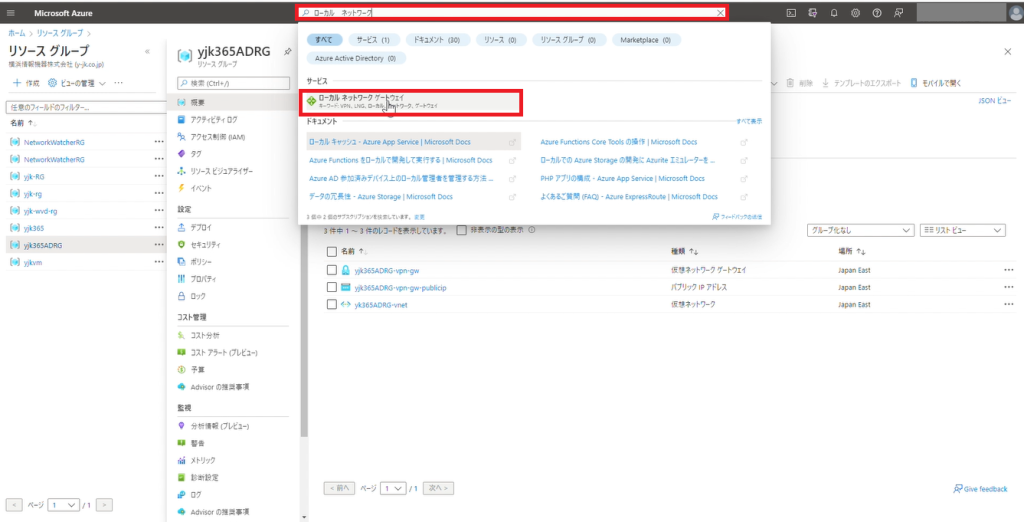

1.「ローカルネットワーク」と入力し「ローカルネットワークゲートウェイ」をクリックします。

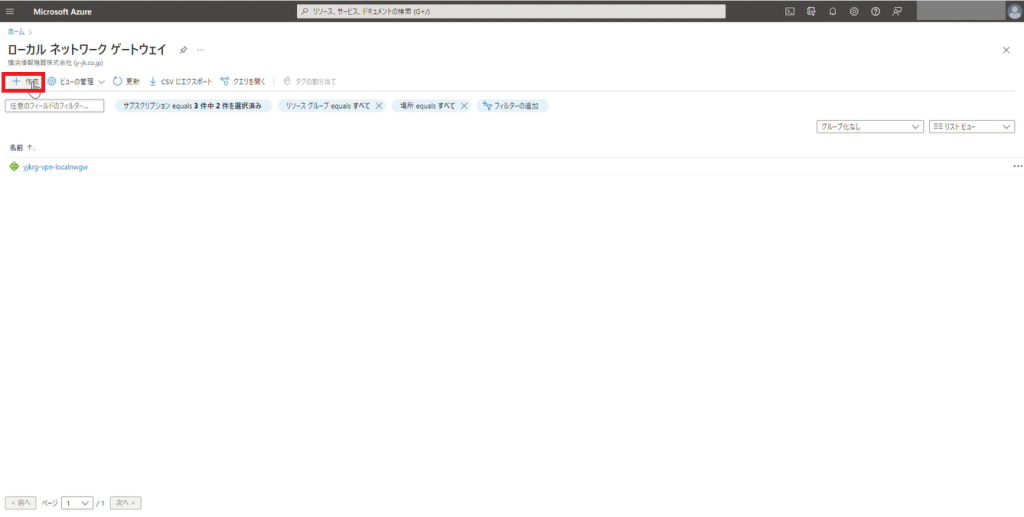

2.「作成」をクリックします。

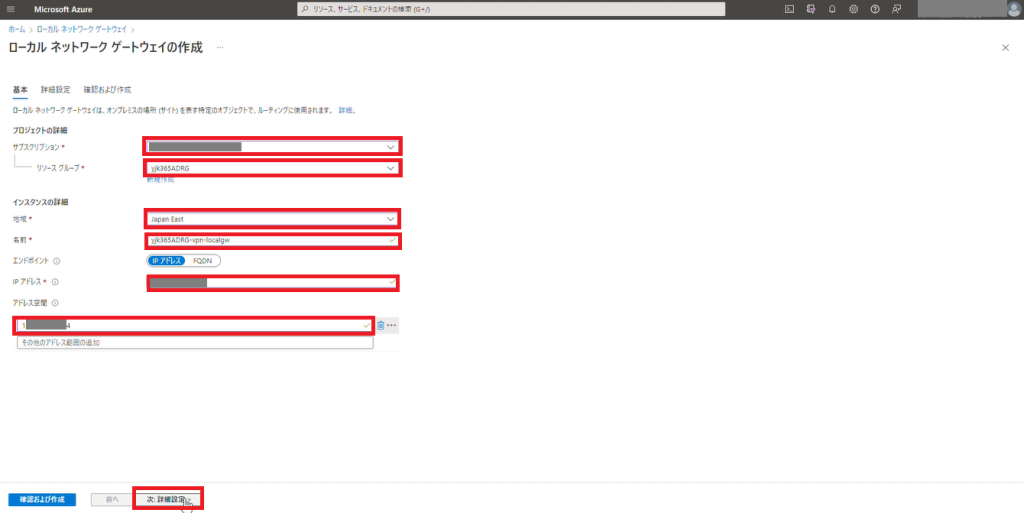

3.以下を入力します。

サブスクリプションを選択します。

リソースグループを選択します。

地域:「JapanEast」

名前:「yjk365ADRG-vpn-localgw」

IPアドレスを入力します。

アドレス空間を入力します。

「次:詳細設定」をクリックします。

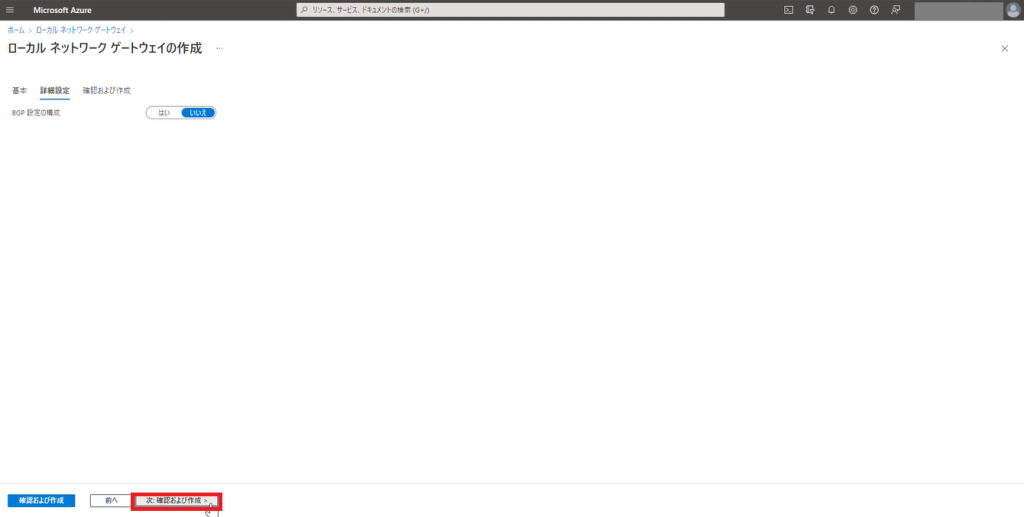

4.「次:確認および作成」をクリックします。

5.「作成」をクリックします。

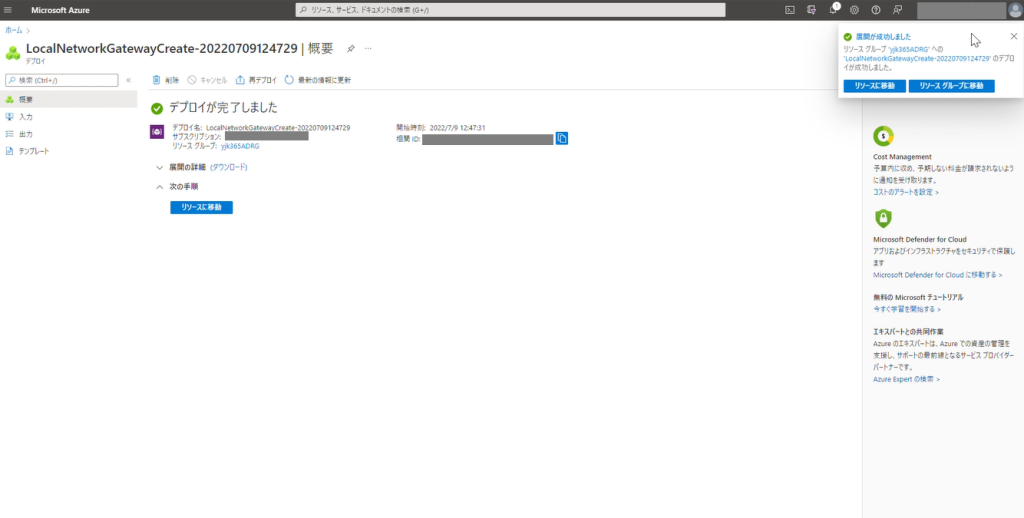

6.デプロイが完了しました。

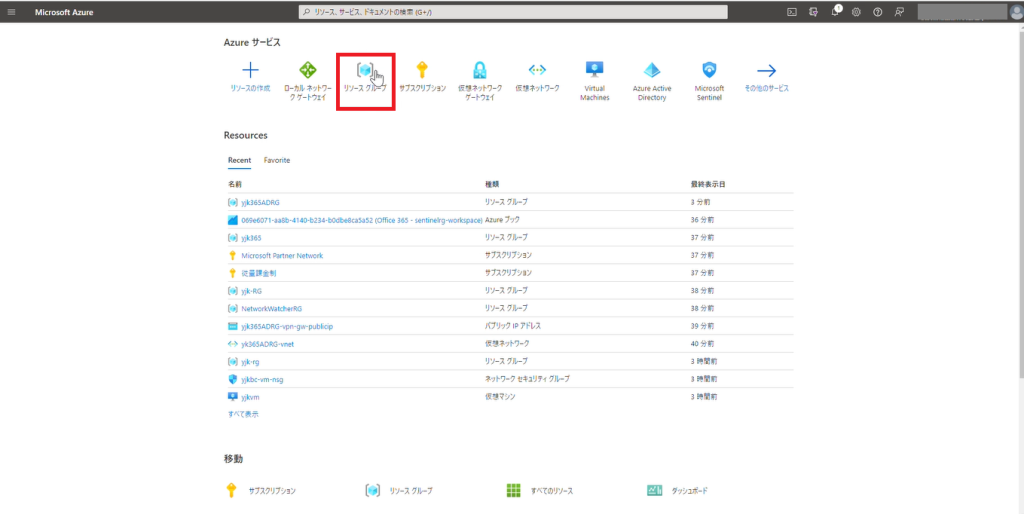

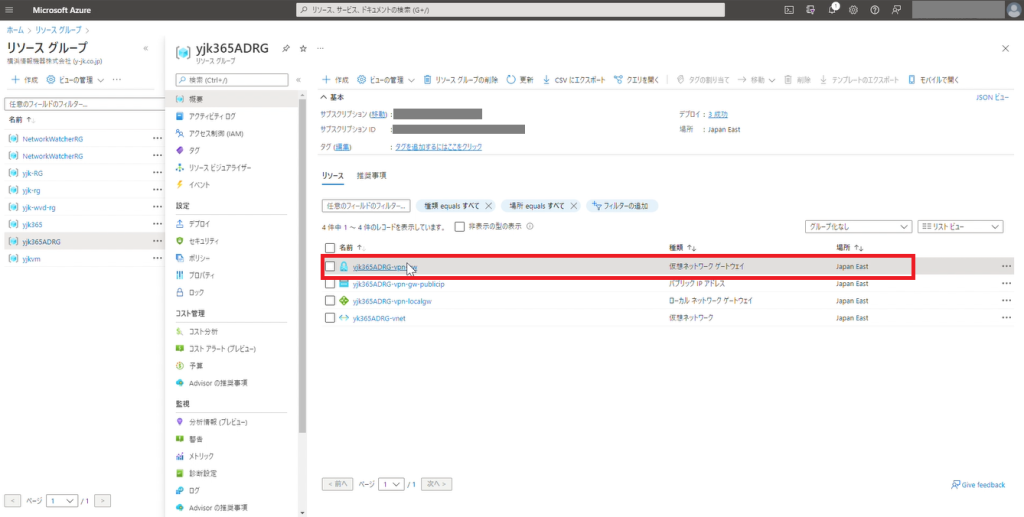

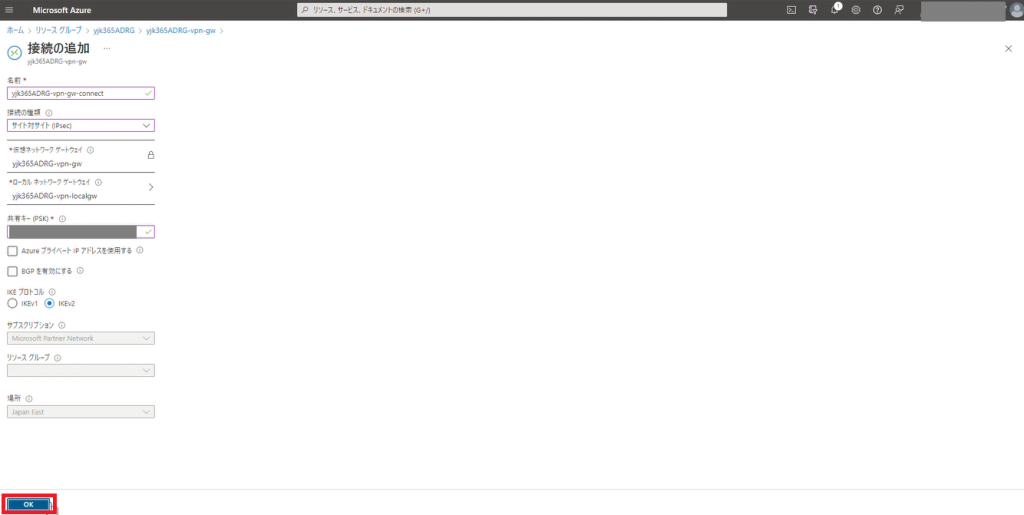

手順4 接続の追加

1.「リソースグループ」をクリックします。

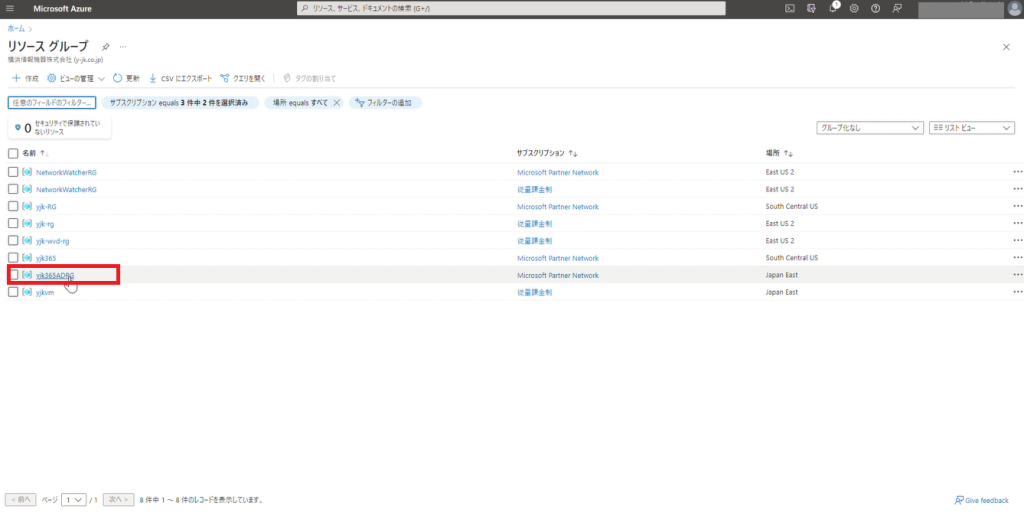

2.「yjk365ADRG」をクリックします。

3.先ほど作成した仮想ネットワークゲートウェイをクリックします。

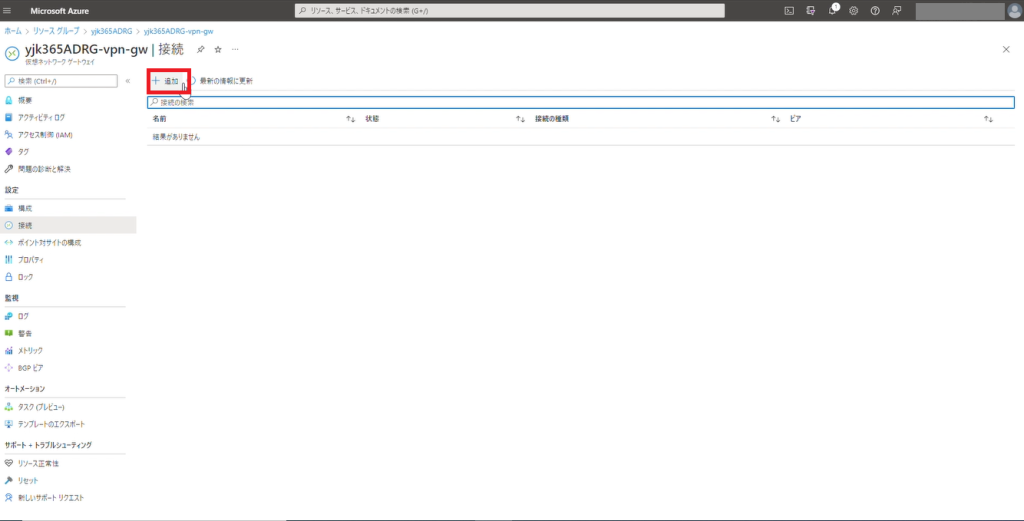

4.「追加」をクリックします。

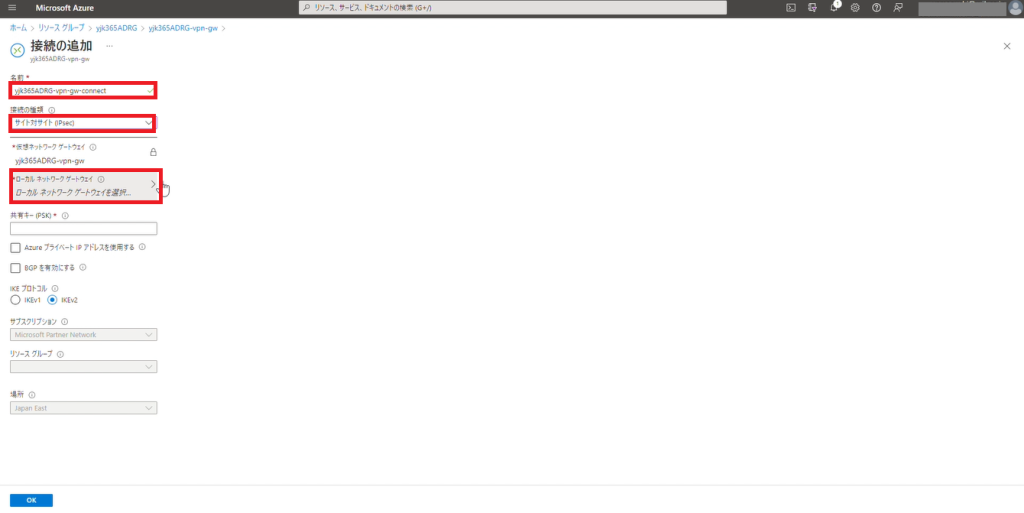

5.以下を入力します。

名前:「yjk365ADRG-vpn-gw-connect」

接続の種類:「サイト対サイト(IPsec)」

仮想ネットワークゲートウェイ:「ローカルネットワークゲートウェイ」を選択

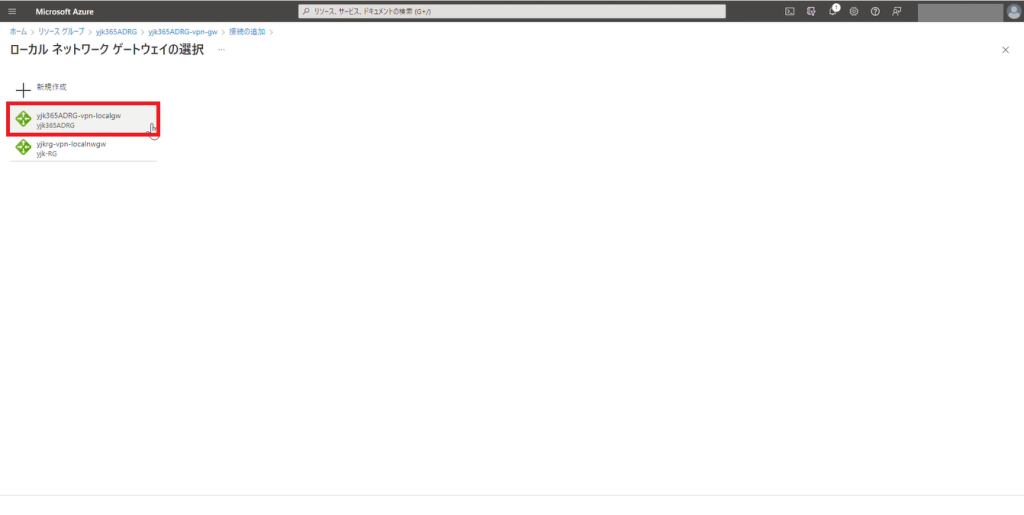

6.「yjk365ADRG-vpn-localgw」をクリックします。

7.「OK」をクリックします。

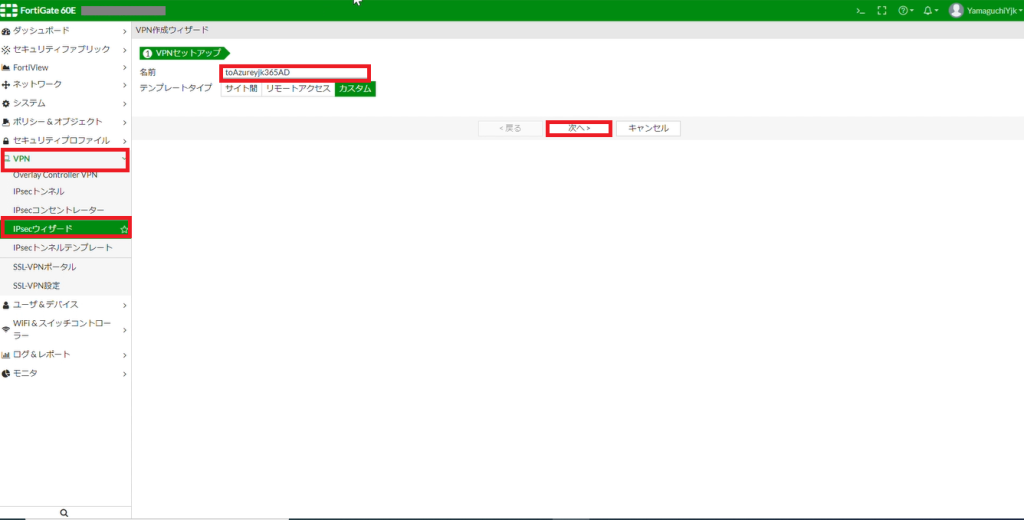

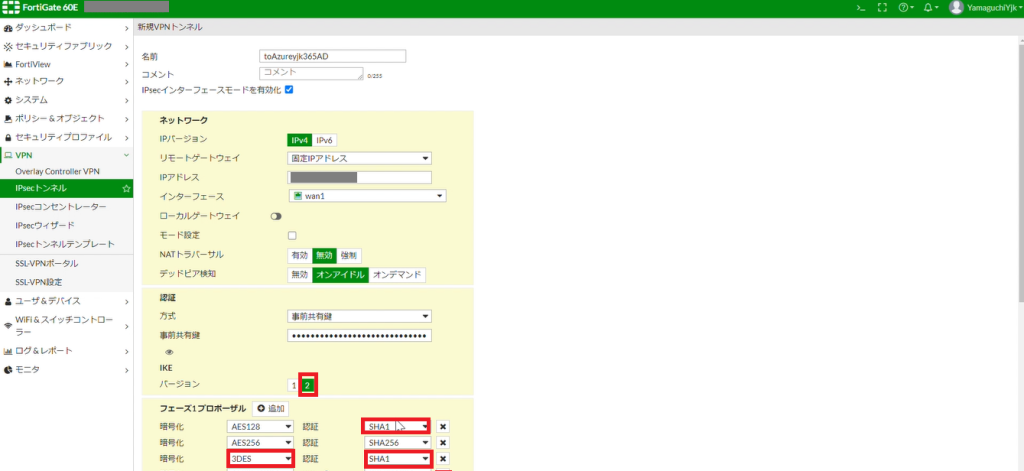

手順5 Fortigate側の設定

1.Fortigateを開いて「VPN」を展開して「IPsecウィザード」をクリックします。

名前に「toAzureyjk365AD」と入力して「次へ」をクリックします。

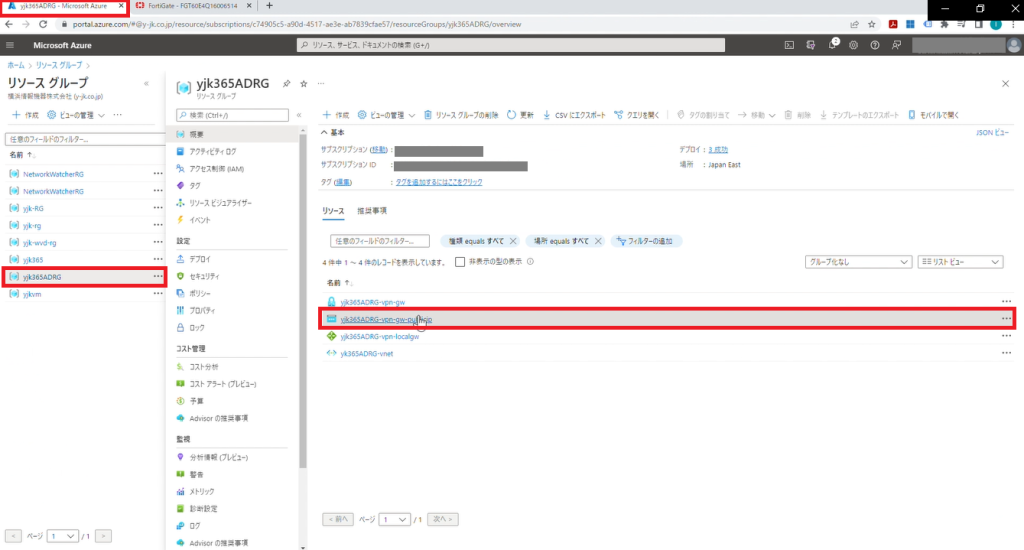

2.MicrosoftAzureに戻ってリソースグループの「yjk365ADRG」を開き「yjk365ADRG-vpn-gw」をクリックします。

3.IPアドレスをコピーします。

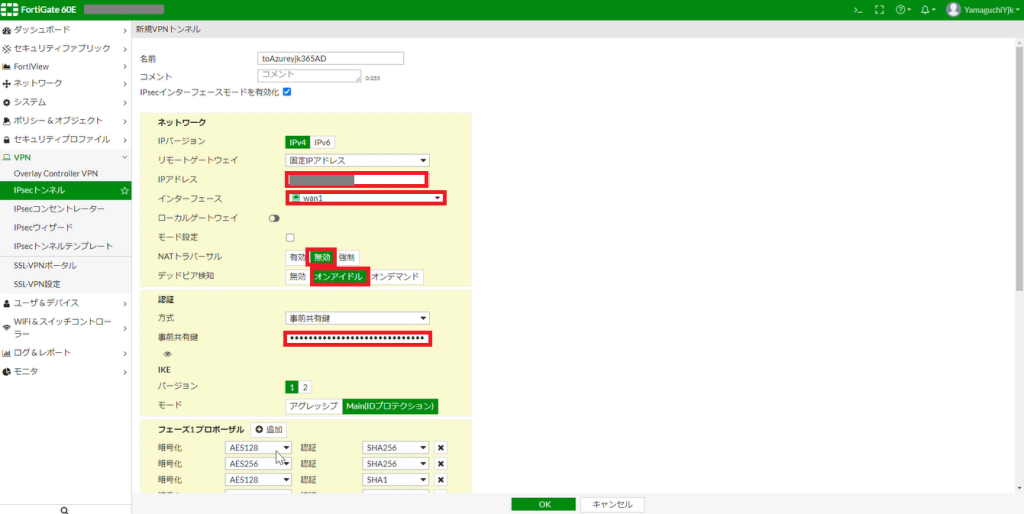

4.以下を入力します。

IPアドレスを貼り付け

インターフェース:「wan1」

NATトラバーサル:「無効」

デッドピア検知:「オンアイドル」

事前共有鍵を入力

バージョン:「2」

暗号化:ASE128 認証:「SHA1」

暗号化:ASE256 認証:「SHA256」 暗号化:3DES 認証:「SHA1」

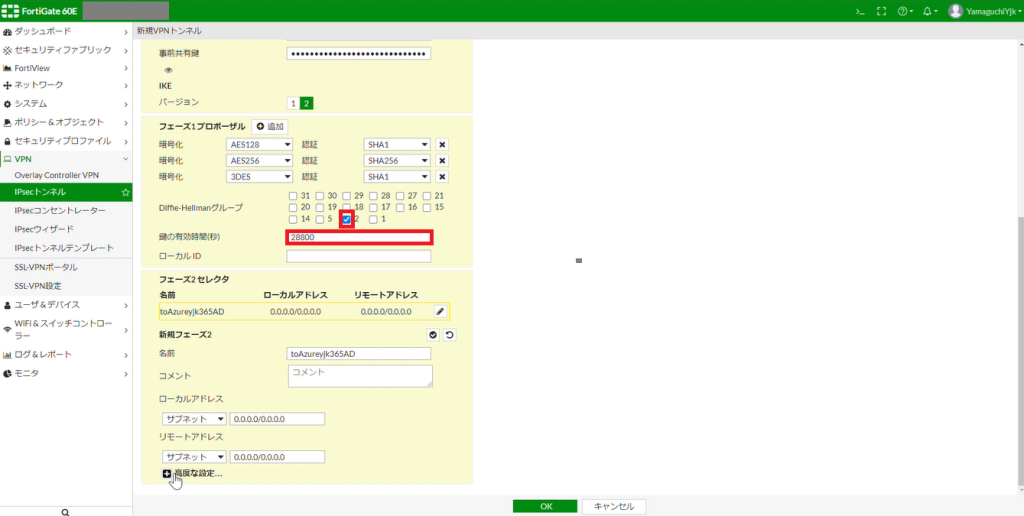

Diffie-Hellmanグループ:「2」

鍵の有効時間(秒):「28800」

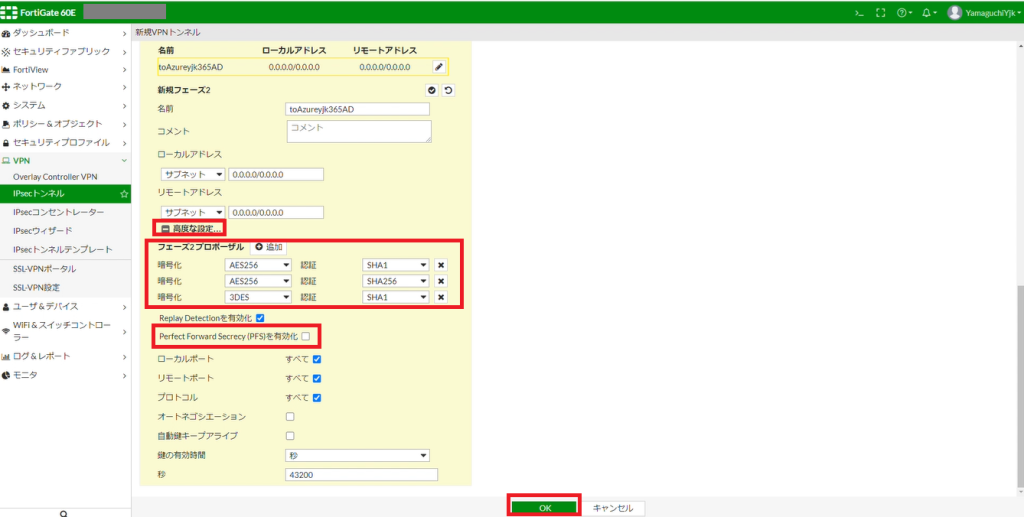

高度な設定を展開します。

暗号化:AES256 認証:「SHA1」

暗号化:ASE256 認証:「SHA256」

暗号化:3DES 認証:「SHA1」

PerfectFowardSecrecy(PFS)を有効化を無効にします。

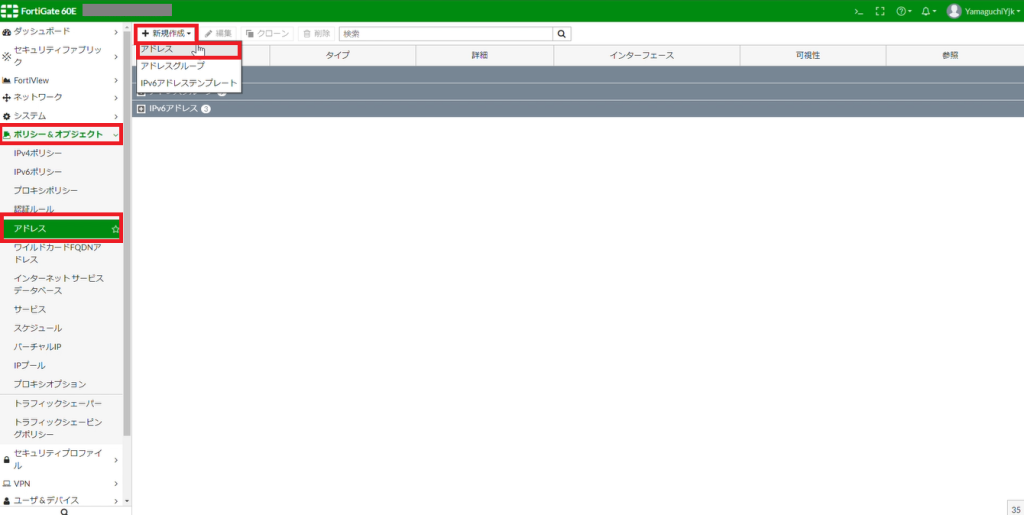

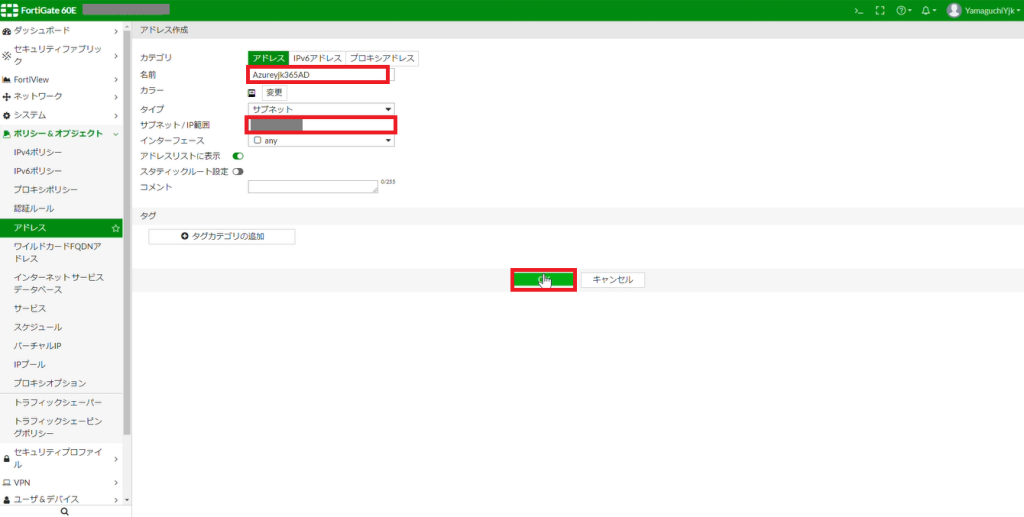

5.「ポリシー&オブジェクト」を展開して「アドレス」をクリックします。

「新規作成」をクリックし「アドレス」をクリックします。

6.名前に「Azureyjk365AD」と入力します。

サブネット/IP範囲を入力します。

「OK」をクリックします。

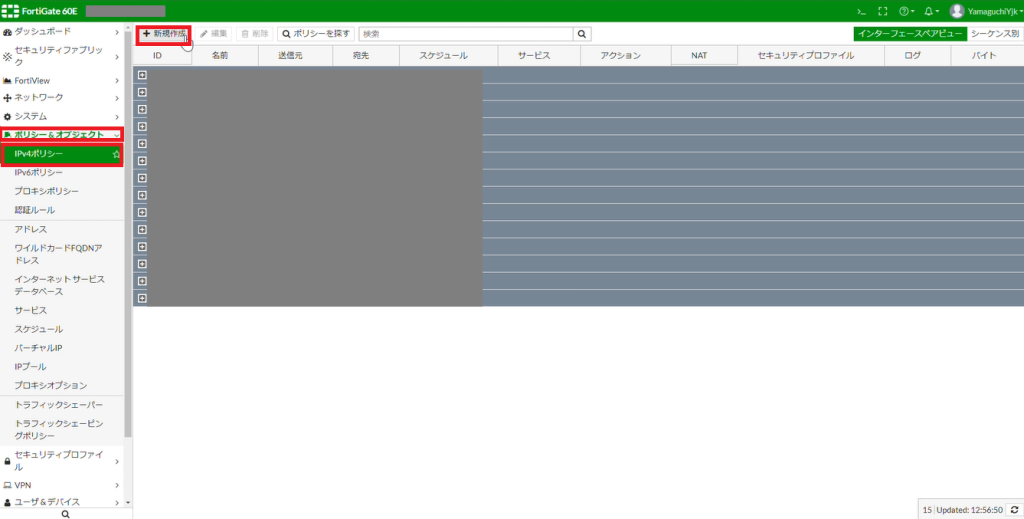

7.「ポリシー&オブジェクト」を展開して「IPv4ポリシー」をクリックします。

「新規作成」をクリックします。

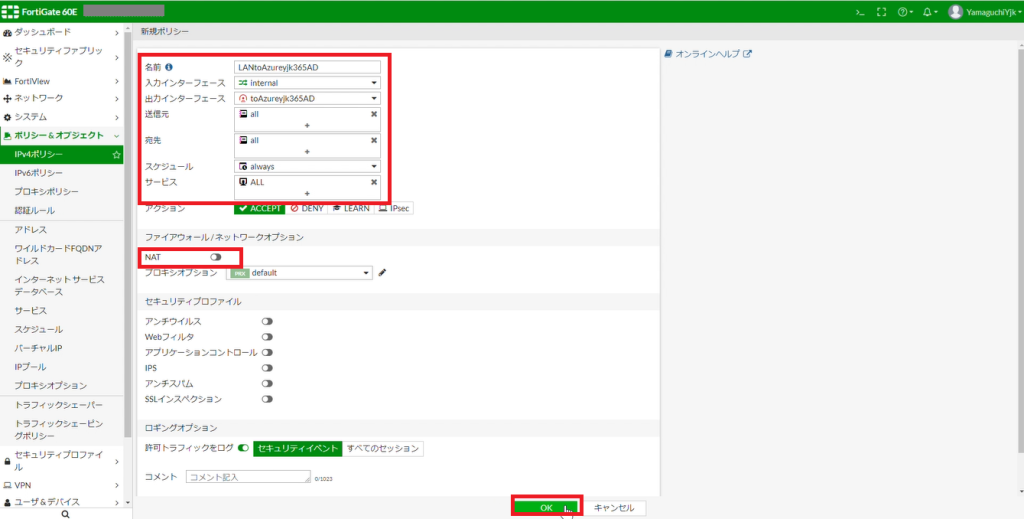

8.以下を入力します。

名前:「LANtoAzureyjk365AD」

入力インターフェース:「internal」

出力インターフェース:「toAzureyjk365AD」

送信元:「all」

宛先:「all」

スケジュール:「always」

サービス:「ALL」

NATのスイッチをオフにします。

「OK」をクリックします。

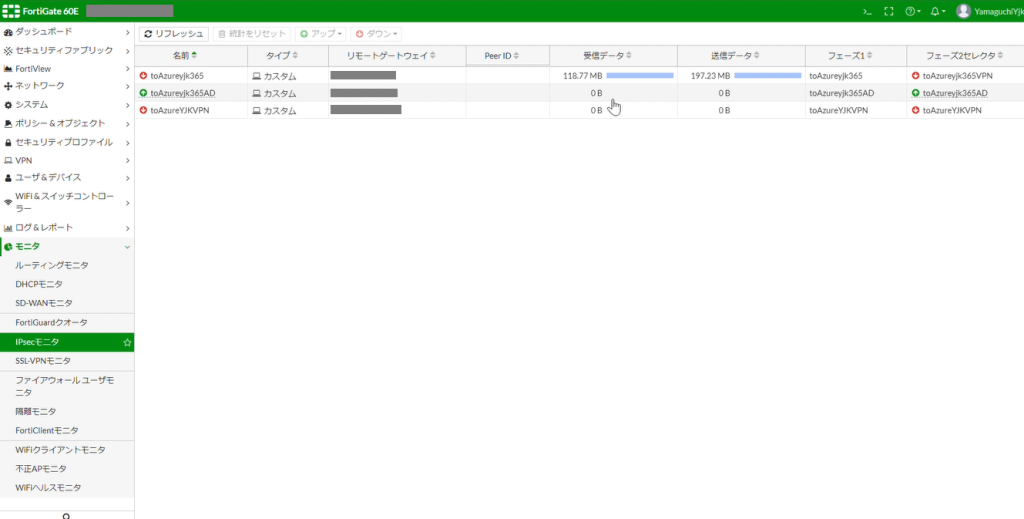

9.ポリシー設定後、「モニタ」を展開して「IPsecモニタ」を開くと、今作成した「Azureyjk365 AD」が緑色のアップになっていることが確認出来ます。

手順6 接続の確認

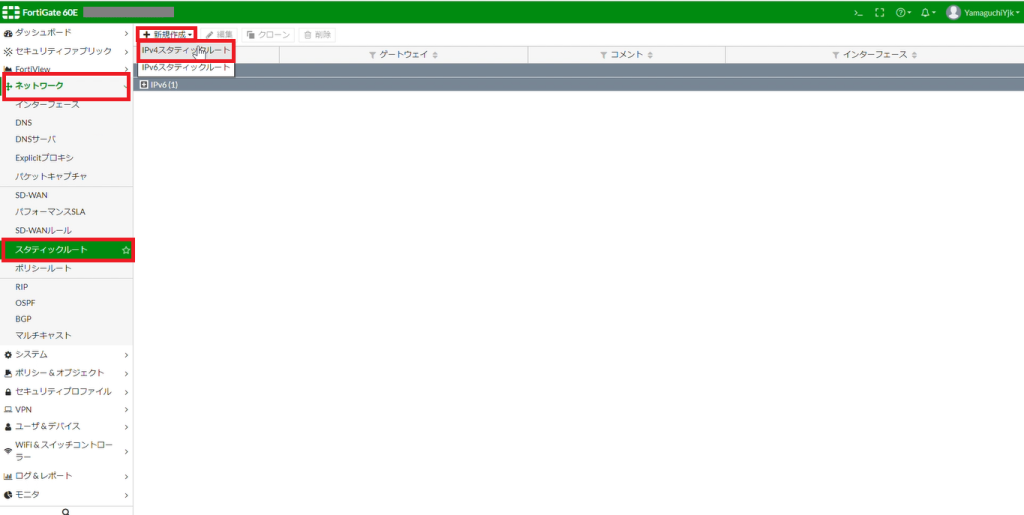

1.「ネットワーク」を展開して「スタティックルート」をクリックします。

「新規作成」をクリックして「IPv4スタティックルート」をクリックします。

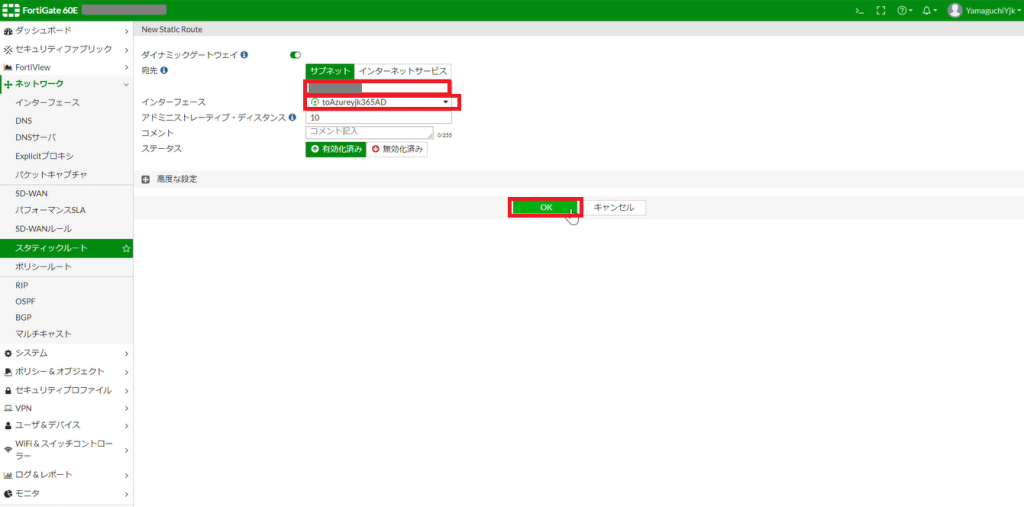

2.宛先を入力して、インターフェースを「toAzureyyjk365AD」にします。 「OK」をクリックします

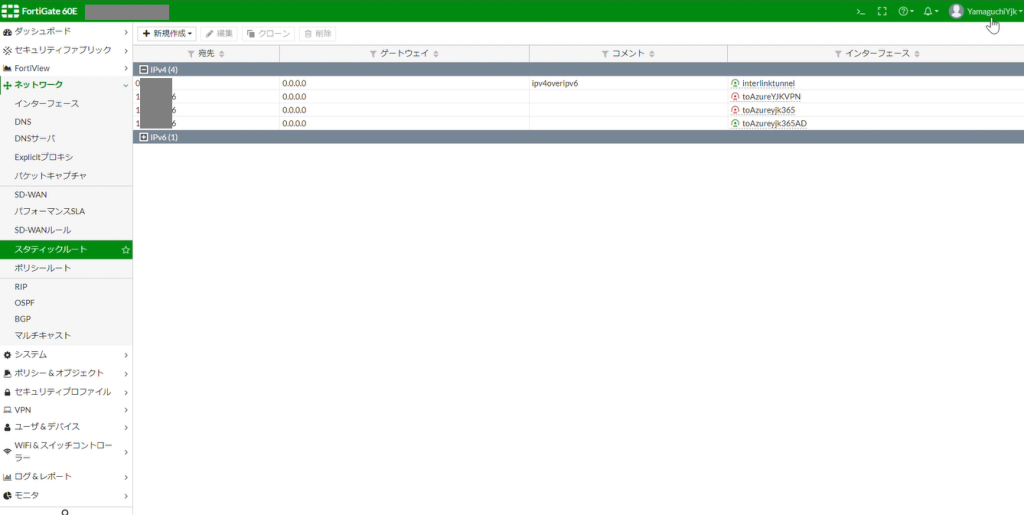

3.追加されたことを確認します。

その他お困りごとも動画で解説!