こんにちは!小林です!

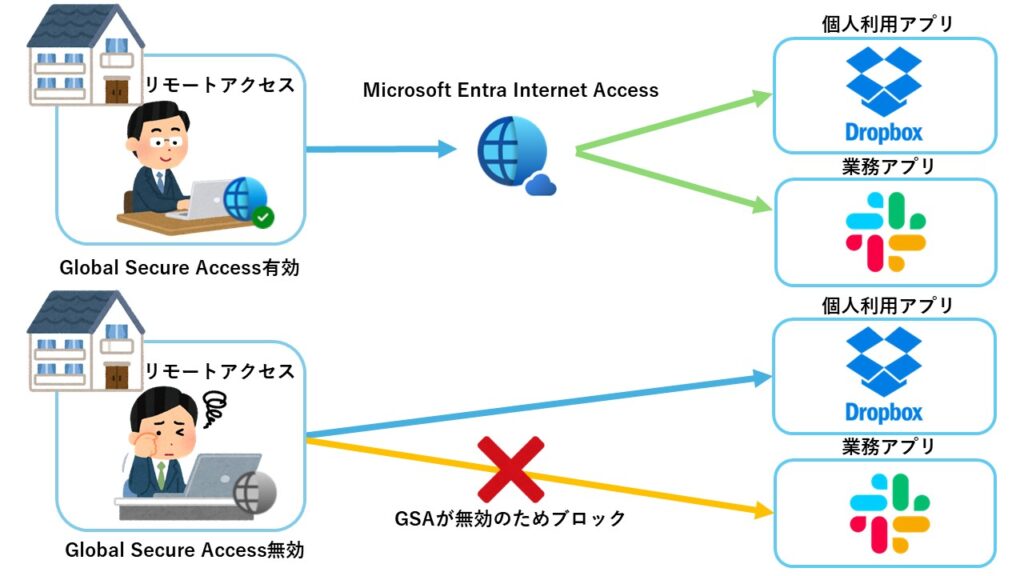

セキュリティ対策が重要視される中、IT管理者は業務アプリへのアクセスを適切に制御することが求められます。Microsoft Entra Internet Accessを使用することで、業務アプリへのアクセスを管理し、セキュリティを強化することができます。今回は、Slackを例にして、SSO(シングルサインオン)や条件付きアクセスポリシーを用いたアクセス制御、サインインログやトラフィックログについて説明します。 ぜひMicrosoft Entra Internet Accessを駆使して、安心・安全な環境を実現しましょう!

目次

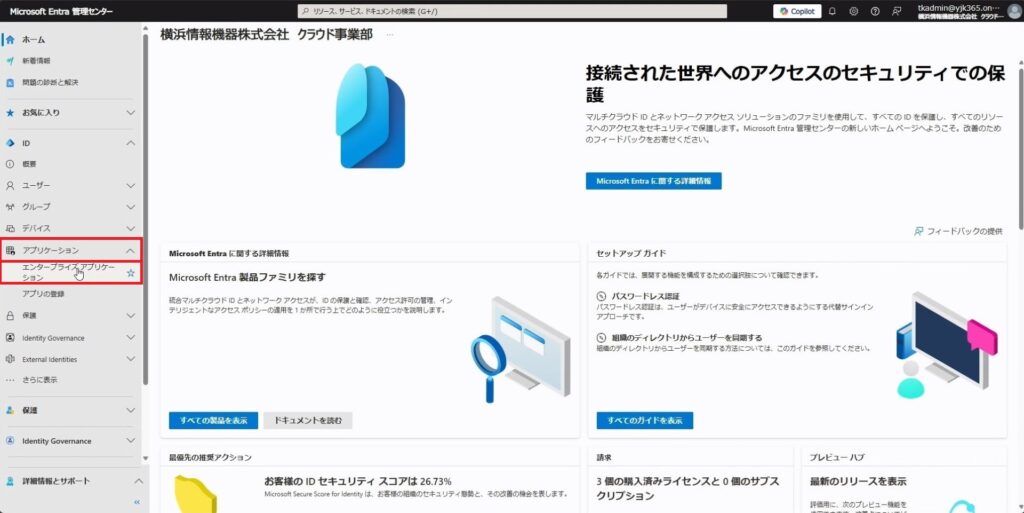

1.Microsoft Entra IDでSSOの設定

1.最初に、Microsoft Entra IDにSSOを設定します。Entra管理センターから「アプリケーション」、「エンタープライズアプリケーション」をクリックします。

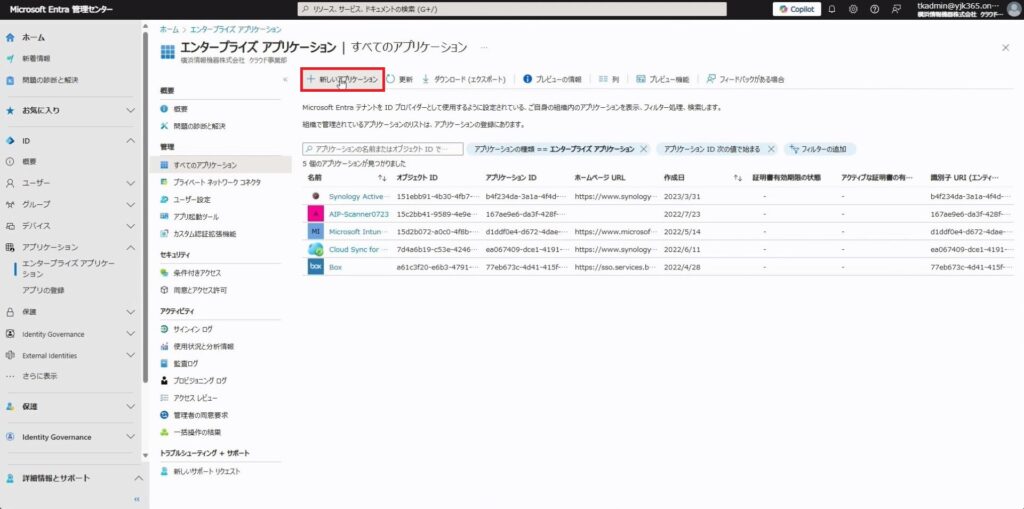

2.「新しいアプリケーション」をクリックします。

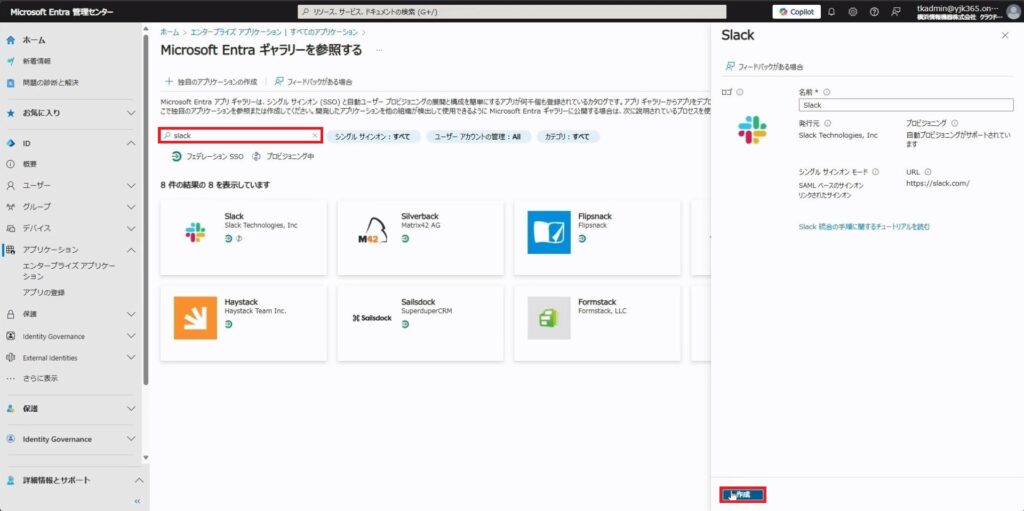

3.検索欄に「slack」と入力し、「作成」をクリックします。

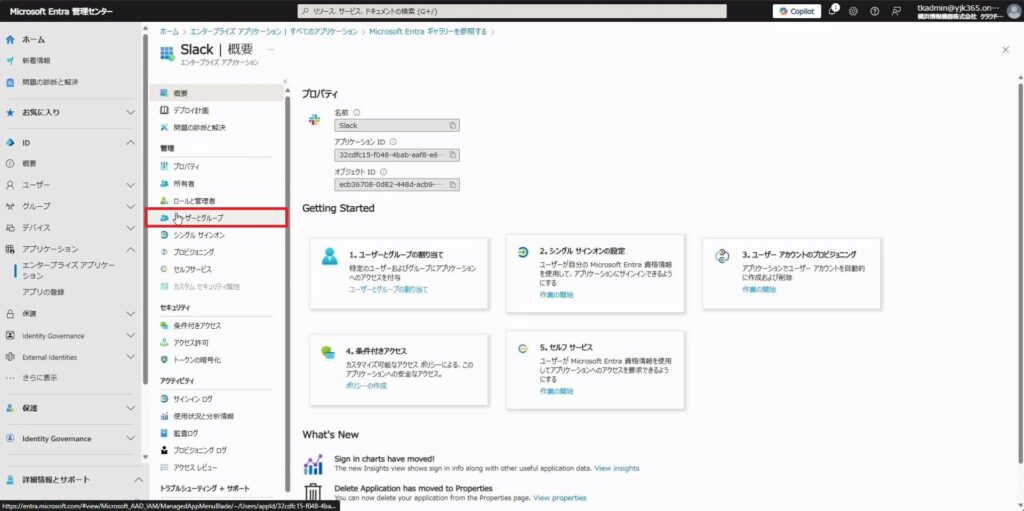

4.「ユーザーとグループ」をクリックします。

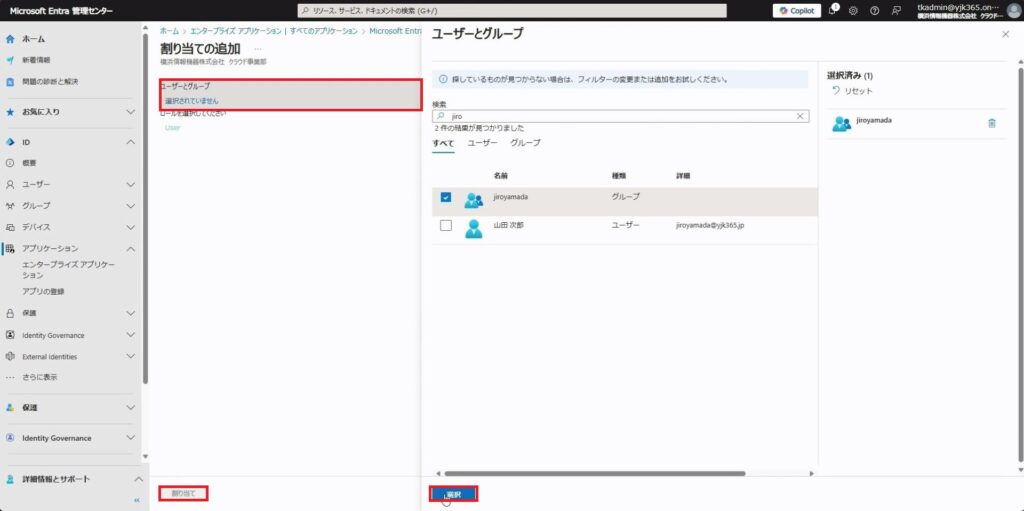

5.「ユーザーまたはグループの追加」をクリックします。

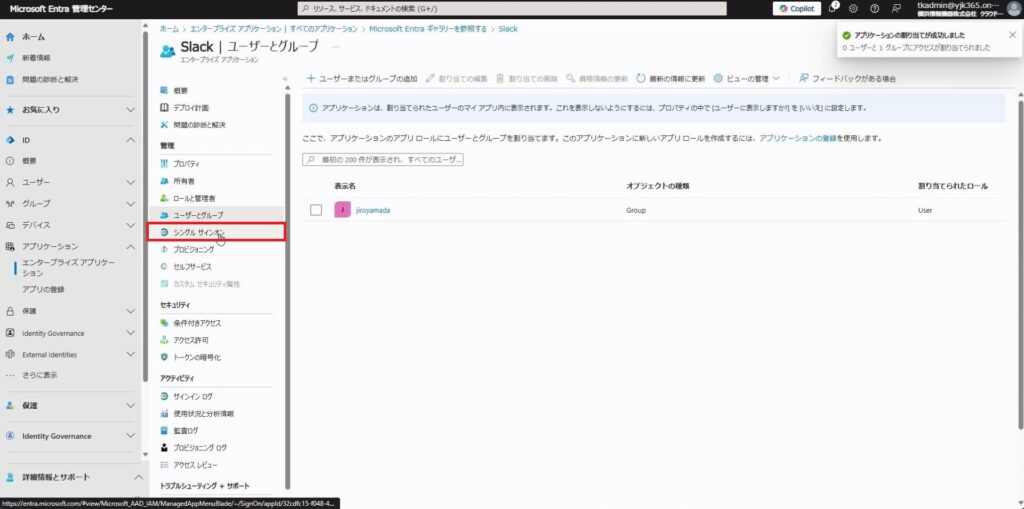

6.「ユーザーとグループ」をクリックし、対象のユーザーまたはグループを選択し、「割り当て」をクリックします。

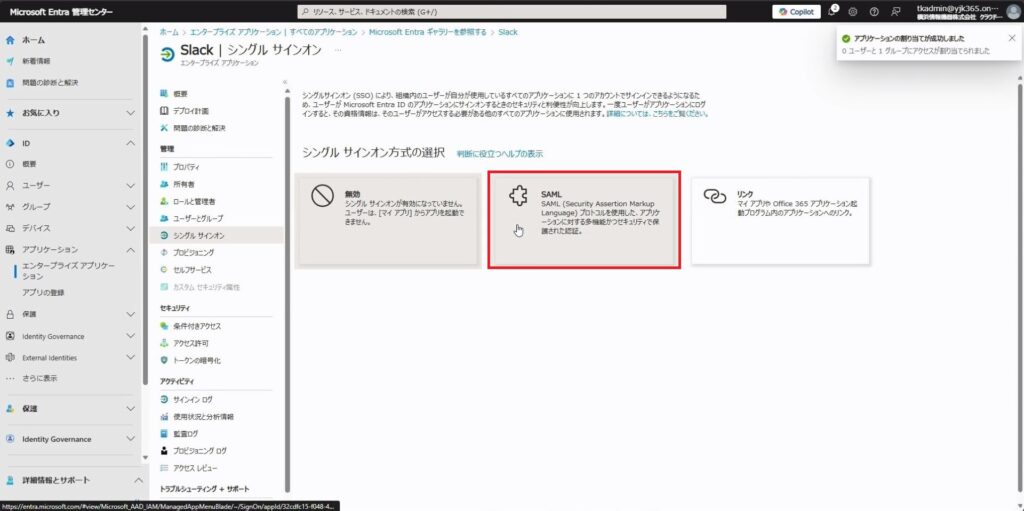

7.「シングルサインオン」をクリックします。

8.「SAML」をクリックします。

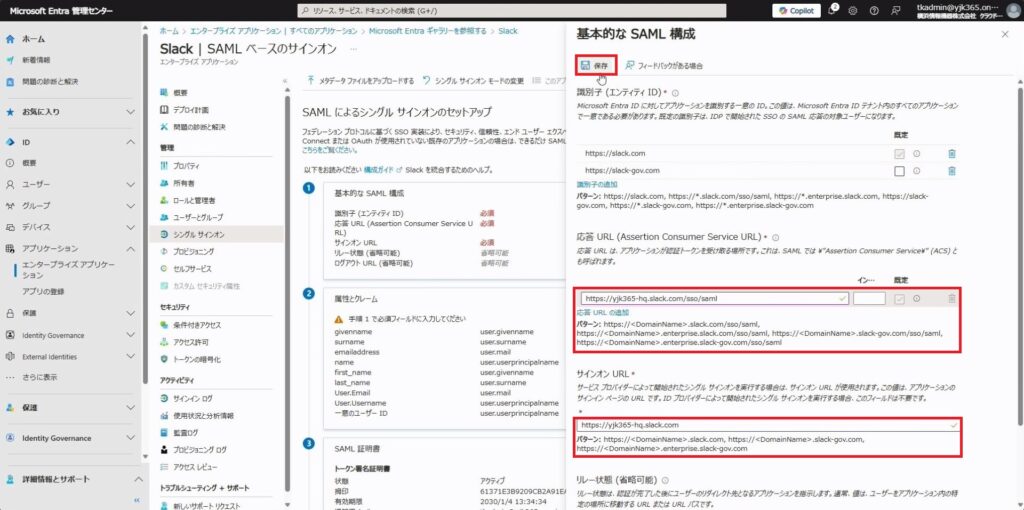

9.「応答URL」と「サインオンURL」を入力します。パターンから、適当なURLを設定し、「保存」をクリックします。

Slackを開くことで、DomainNameがyjk365-hq、URLはslack.comとわかります。

※環境によって変わります。

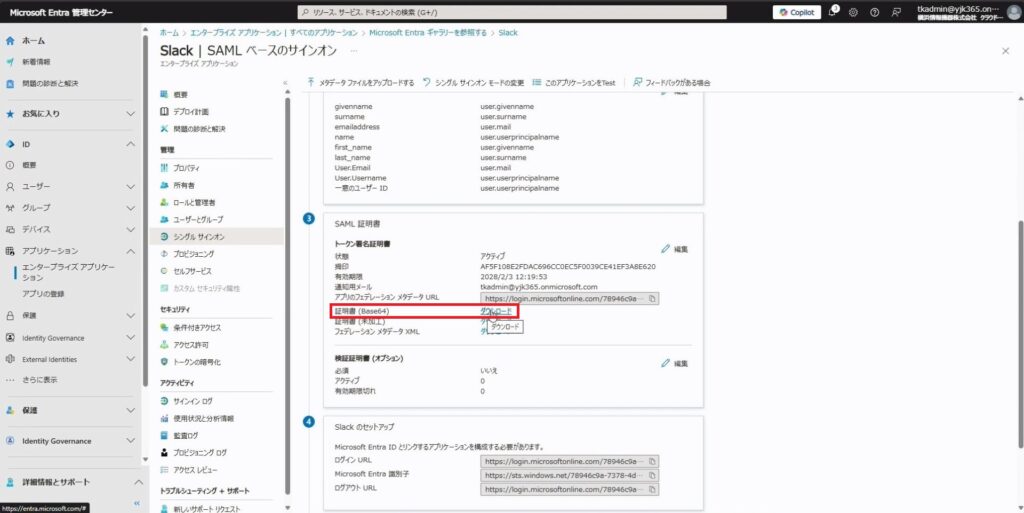

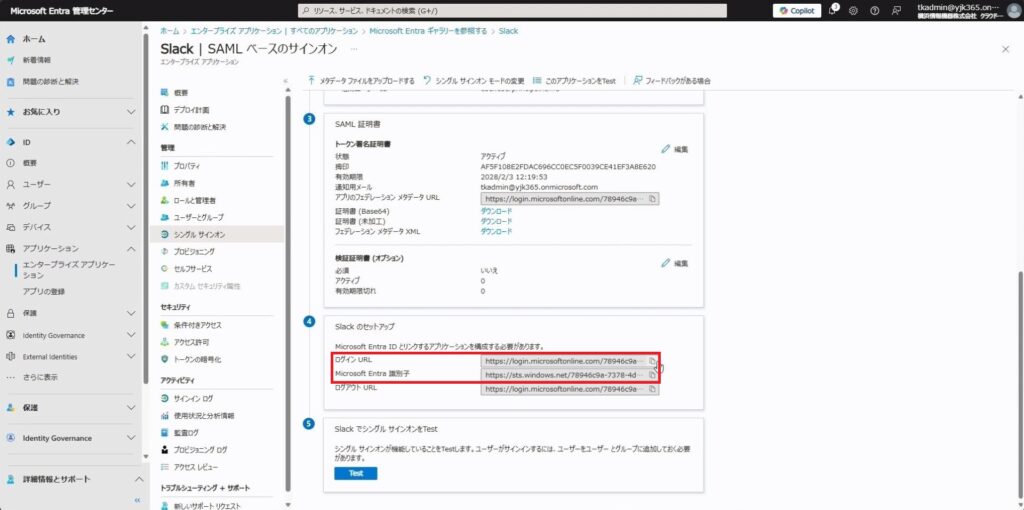

10.SAML証明書の「証明書(Base64)」をダウンロードします。

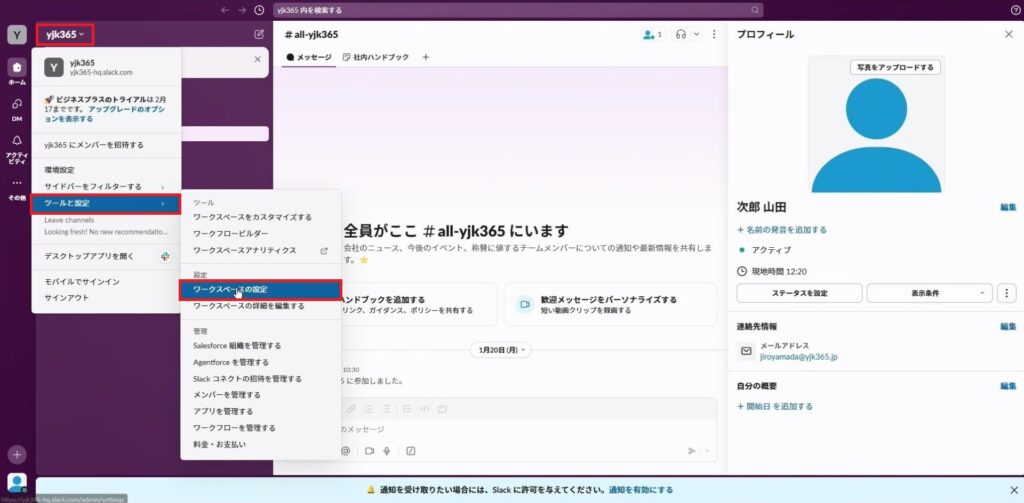

11.Slackを開き、「ワークスペース名」をクリックし、「ツールと設定」から「ワークスペースの設定」をクリックします。

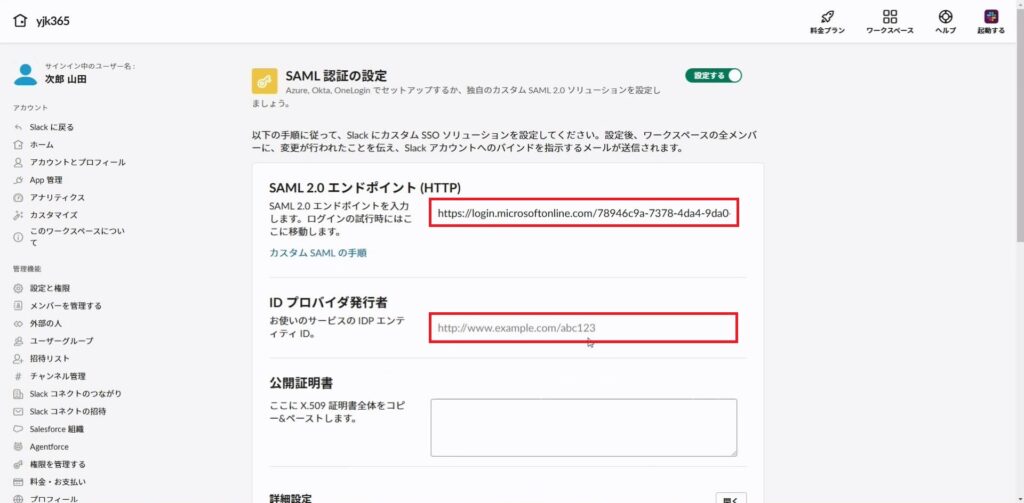

12.「認証」をクリックし、「SAML証明書」を設定します。

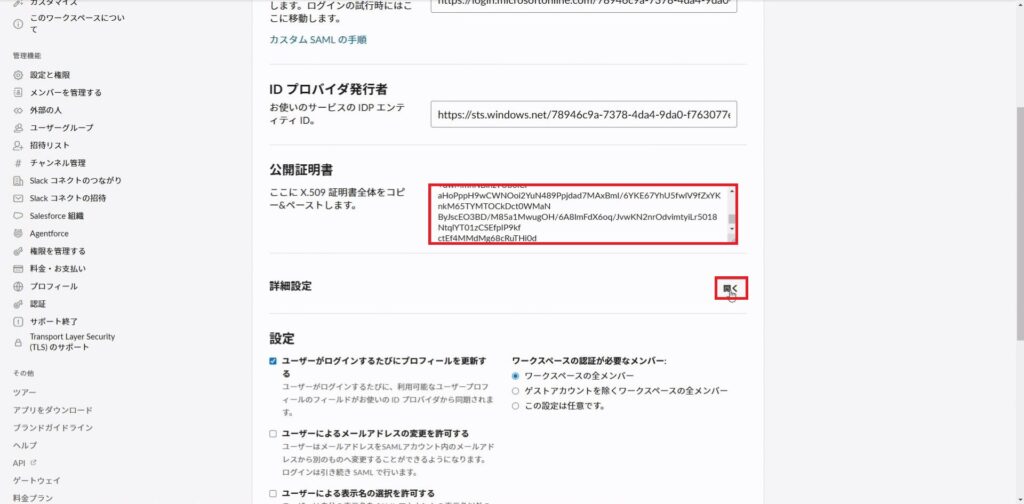

13.「SAML2.0エンドポイント(HTTP)」にはログインURLを入力し、「IDプロバイダ発行者」にはMicrosoft Entra識別子を入力します。

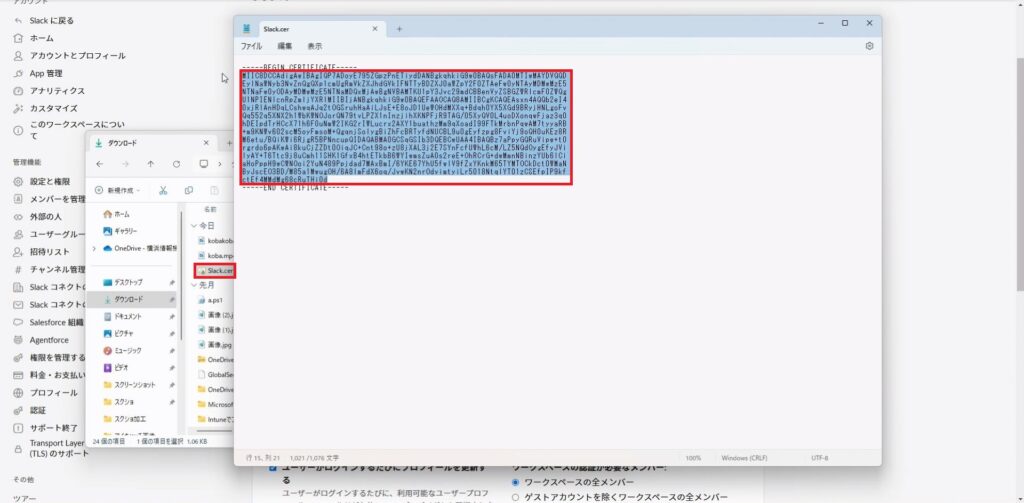

14.10でダウンロードした、「Slack.cer」をメモ帳で開き、コピーをして、「公開証明書」に貼り付けます。

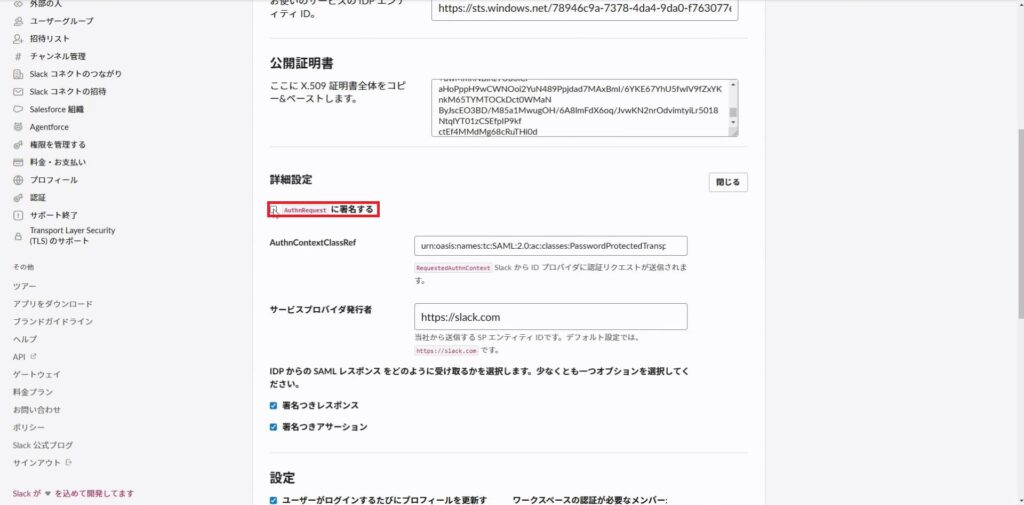

15.詳細設定を開き、「AuthnRequestに署名する」を有効化します。

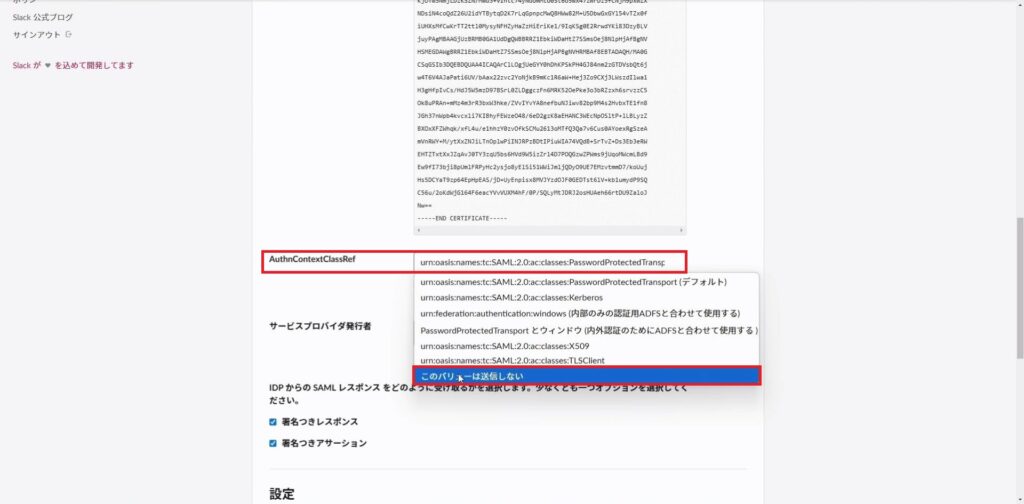

16.「AuthnContextClassRef」を「このバリューは送信しない」に設定します。

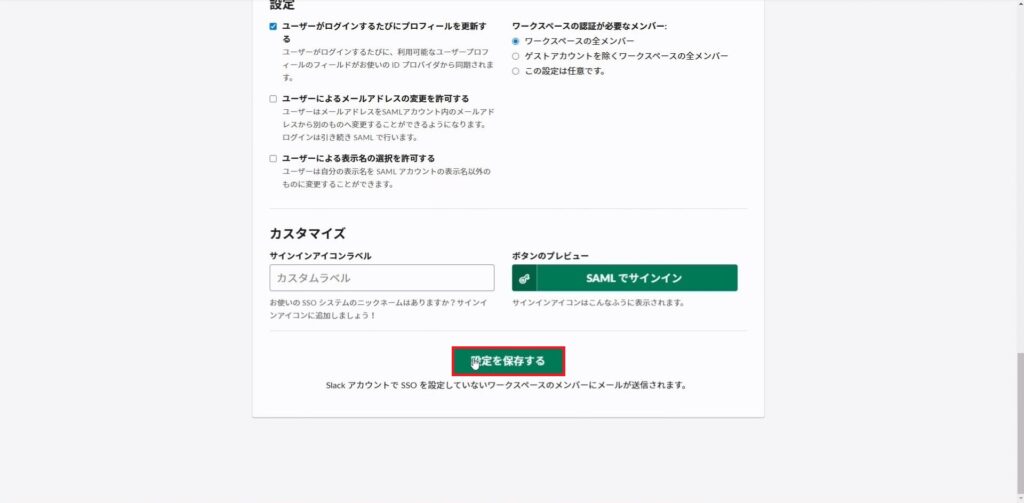

17.「設定を保存する」をクリックします。

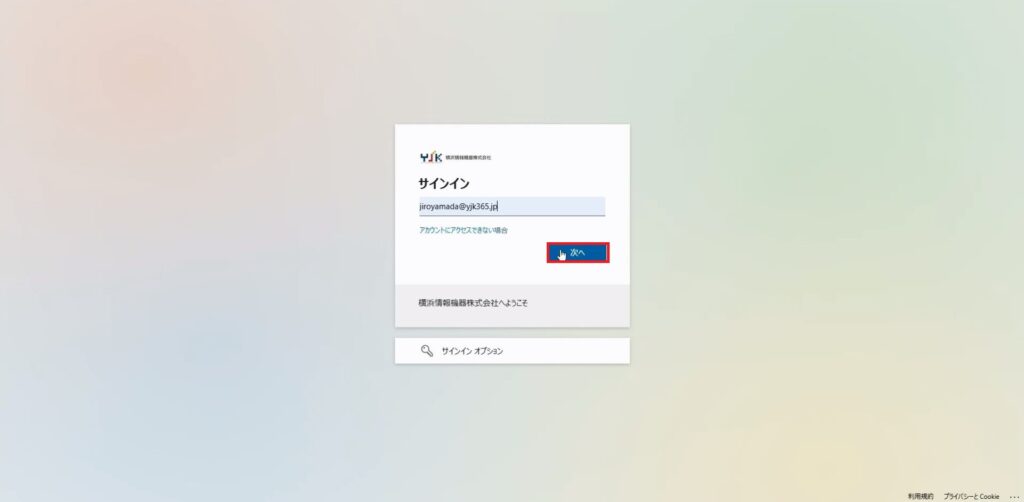

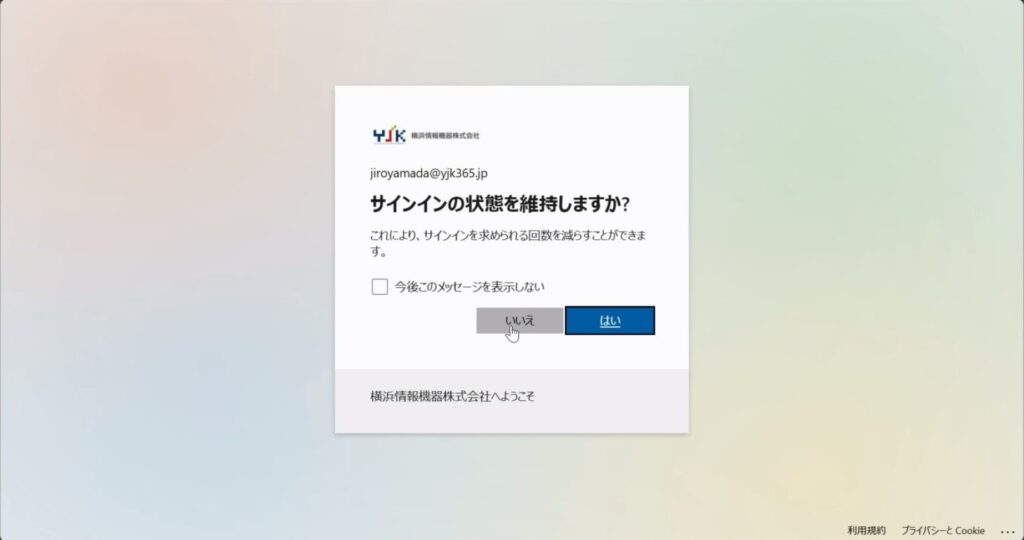

18.6で選択したアカウントでログインします。

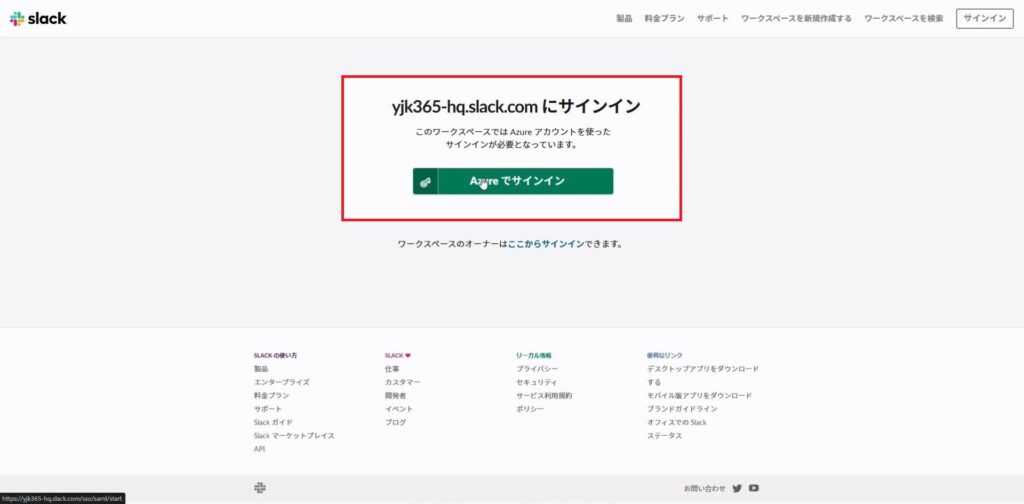

19.SSOが機能しているか確認します。Slackログイン時にこのように表示されたら成功です。

2.条件付きアクセスポリシーでアクセス制御

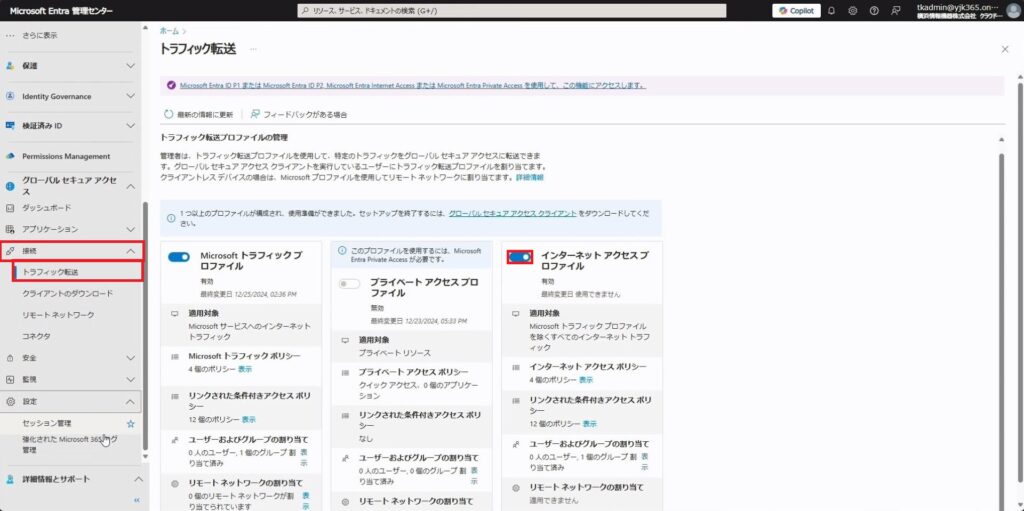

1.Entra管理センターから「接続」をクリックし、「トラフィック転送」をクリックします。「インターネットアクセスプロファイル」が有効になっていることを確認してください。

2.「設定」の「セッション管理」から「アダプティブアクセス」をクリックし、「CAのシグナル」が有効であることを確認してください。

3.「保護」から「条件付きアクセス」をクリックし、「新しいポリシーの作成」をクリックします。

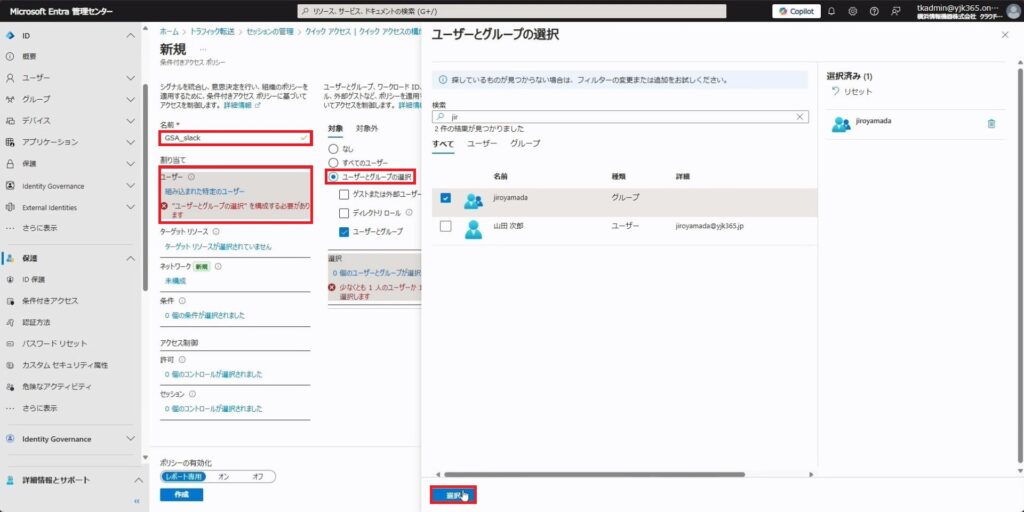

4.「名前」を入力し、「ユーザー」から対象のユーザーまたはグループを「選択」します。

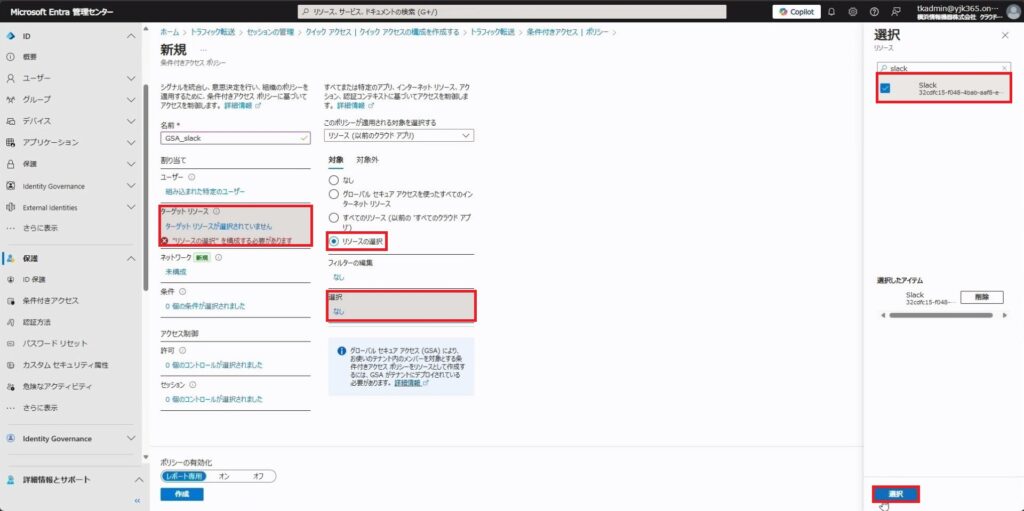

5.「ターゲットリソース」から「リソースの選択」をクリックし、検索欄からslackと入力し、Slackを「選択」します。

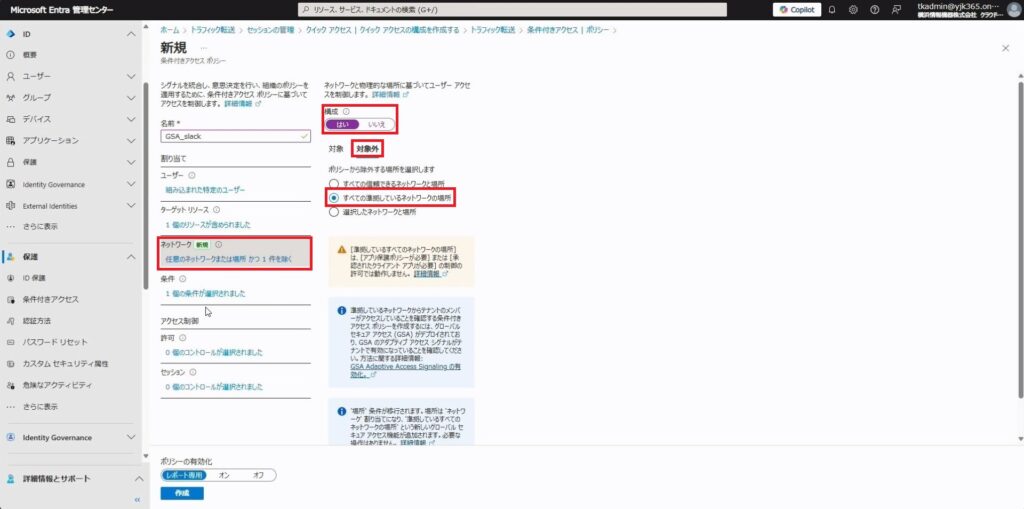

6.「ネットワーク」から「構成」を有効にして、「対象外」に「すべての準拠しているネットワークの場所」を選択します。

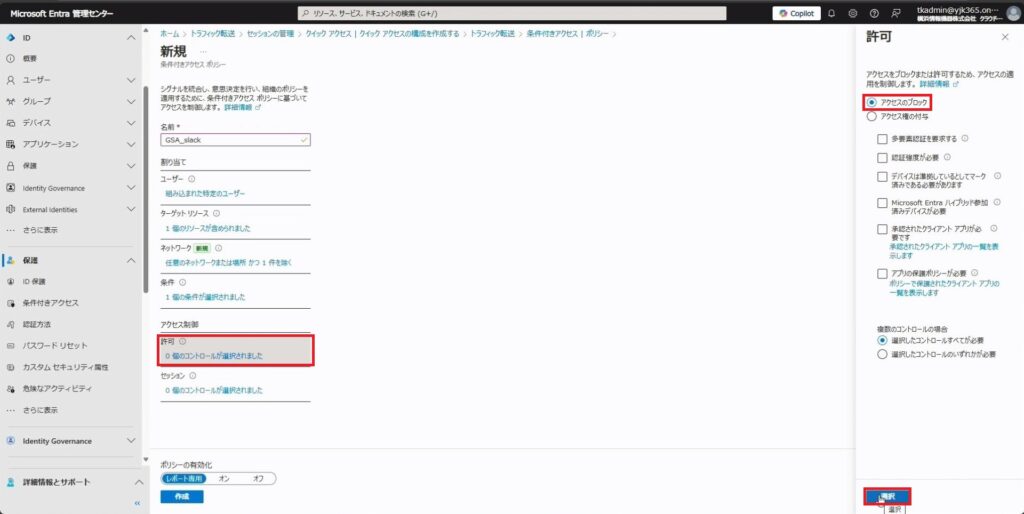

7.「許可」から「アクセスのブロック」を「選択」します。

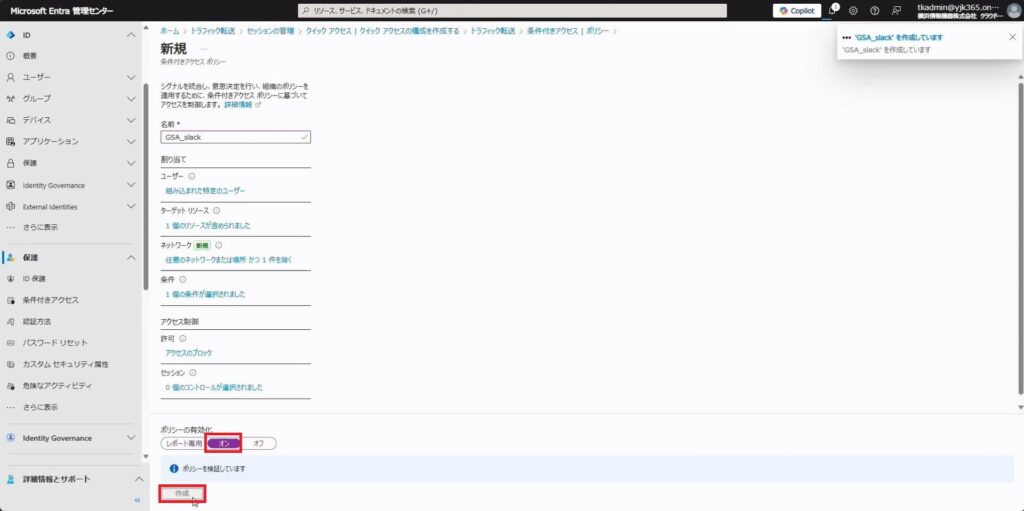

8.ポリシーを有効化し、「作成」をクリックします。

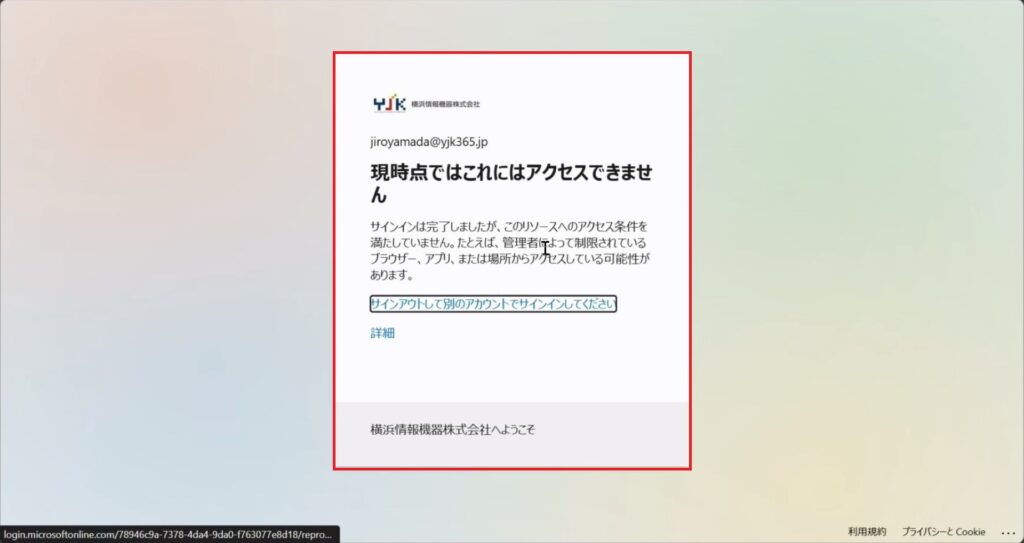

9.機能の確認を行います。

<GSAがオフの場合>

・個人用Slackアカウント・・・ログイン可能

・会社用Slackアカウント・・・GSAがオフのためログイン不可

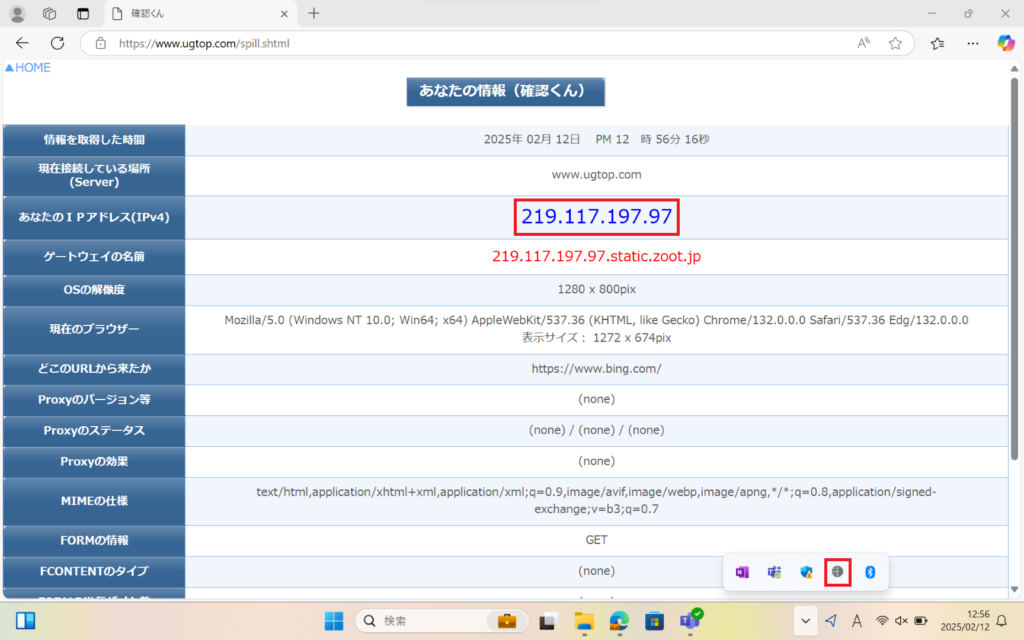

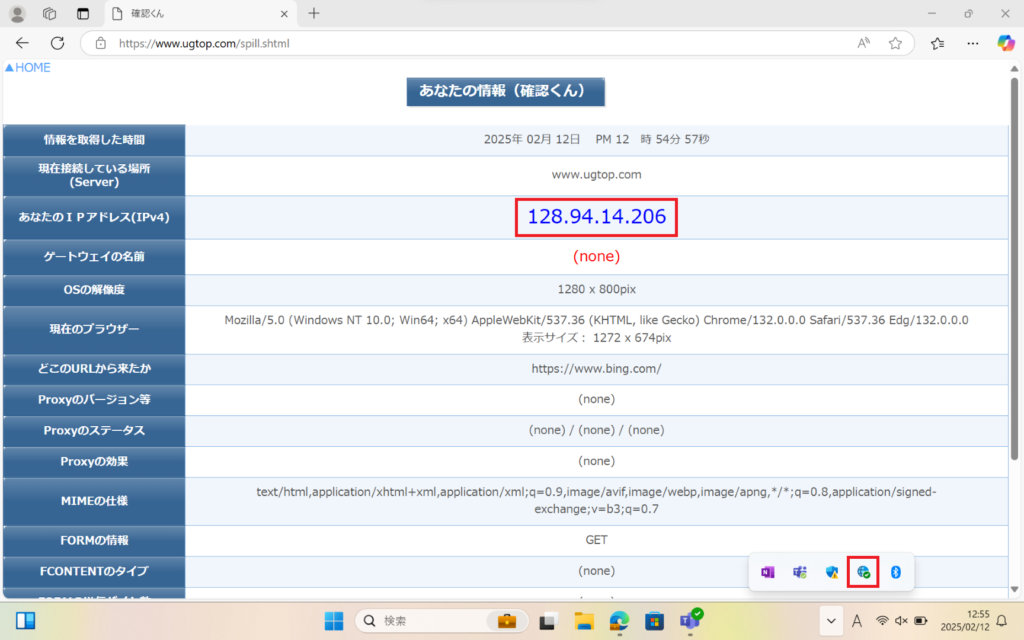

・IPアドレス

<GSAがオンの場合>

・個人用Slackアカウント・・・ログイン可能

・会社用Slackアカウント・・・GSAがオンのためログイン可能

・IPアドレス

3.ログの確認方法

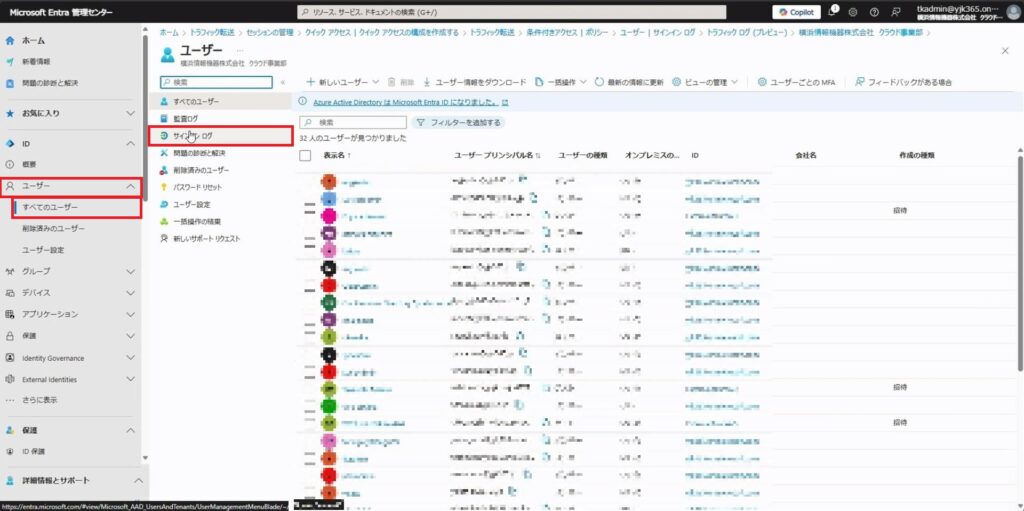

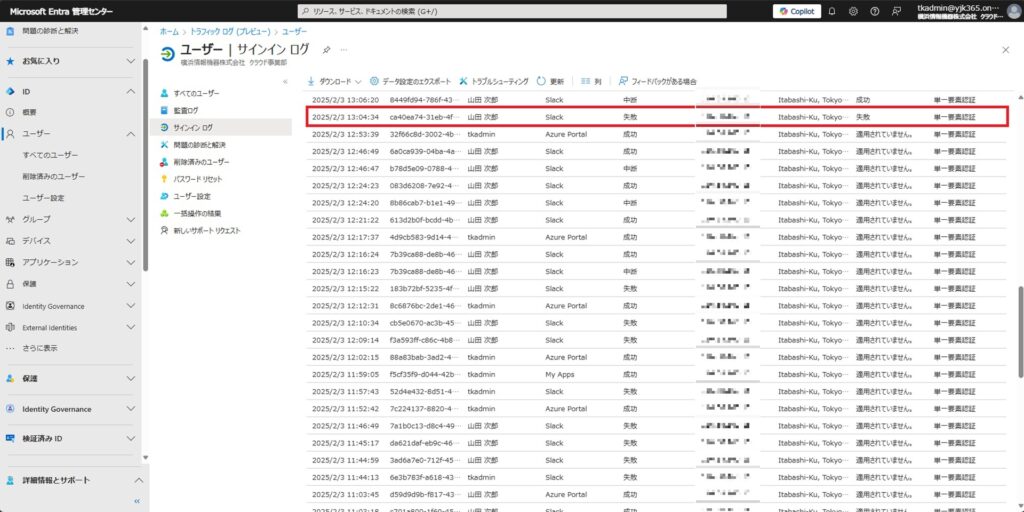

1.最初にサインインログを確認します。「ユーザー」から「すべてのユーザー」、「サインインログ」をクリックします。

「サインインログ」では、いつ、どのユーザーが、なにをしたかがわかります。また、ログをクリックすることで、詳細を見ることができます。よく使う項目の解説をします。

・基本情報

選択したログの詳細を見れます。状態やエラーの理由などを確認できます。

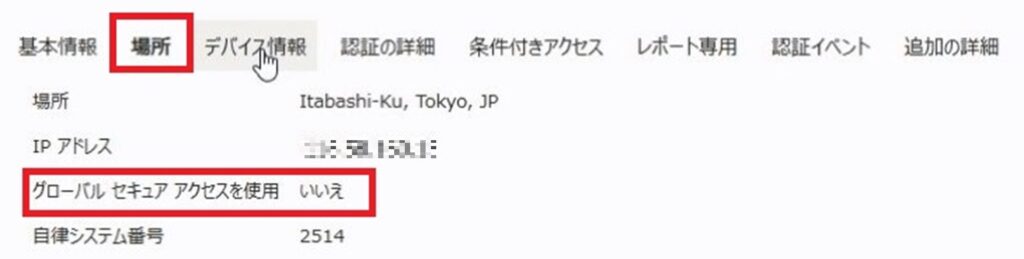

・場所

ユーザーがGSAを使用していたかどうかや、IPアドレスなどを確認できます。

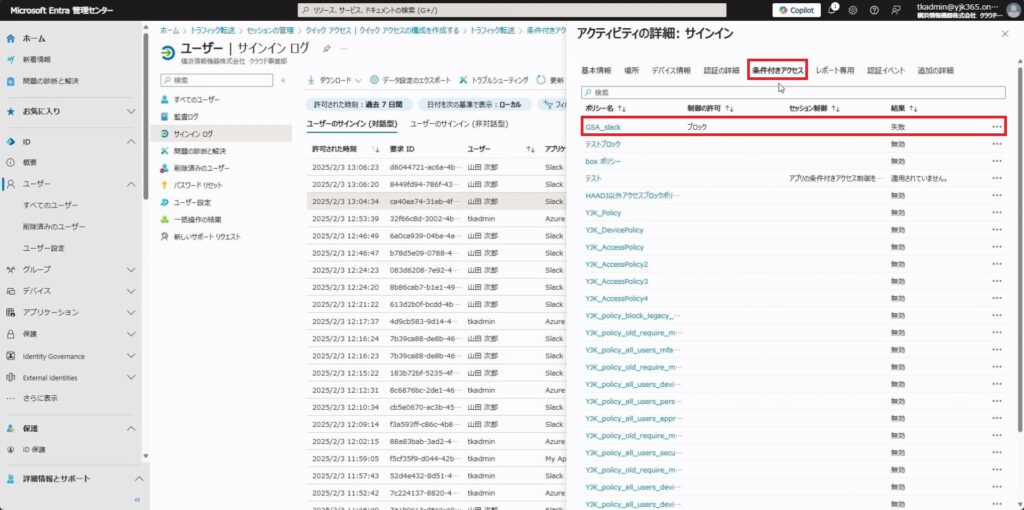

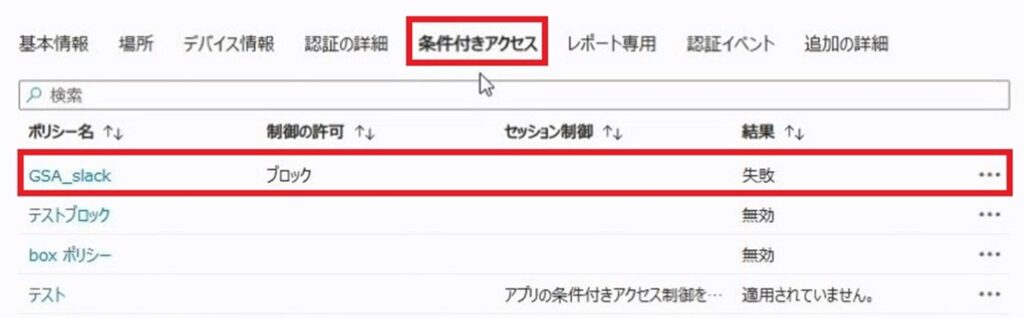

・条件付きアクセス

どのポリシーが反応したかを確認できます。

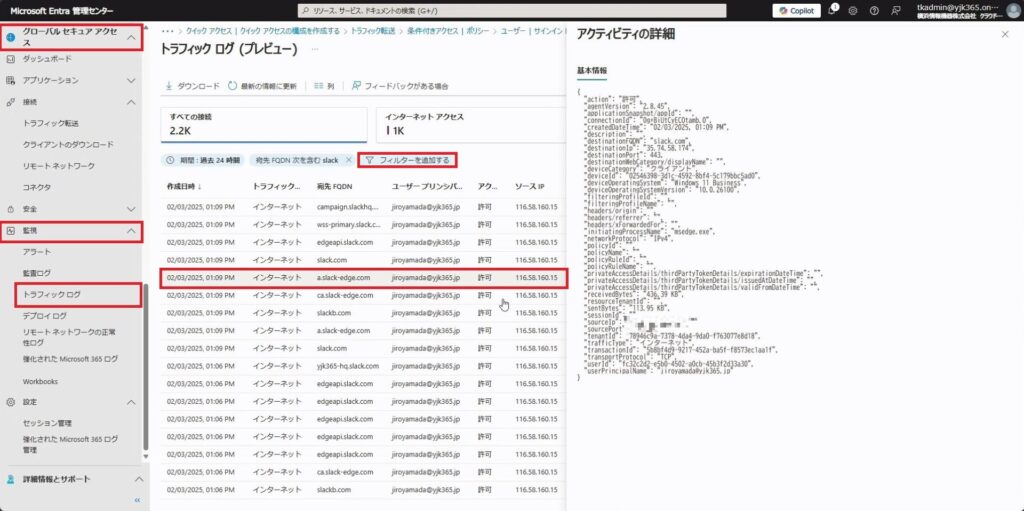

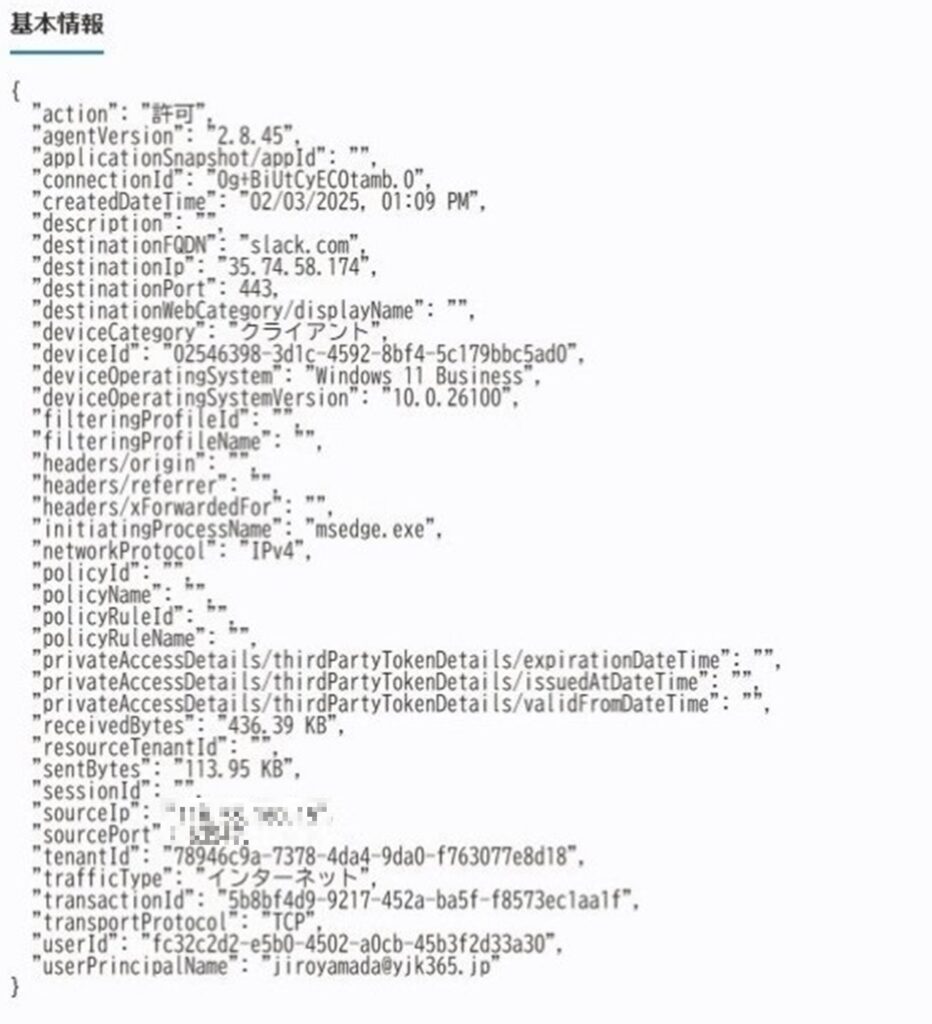

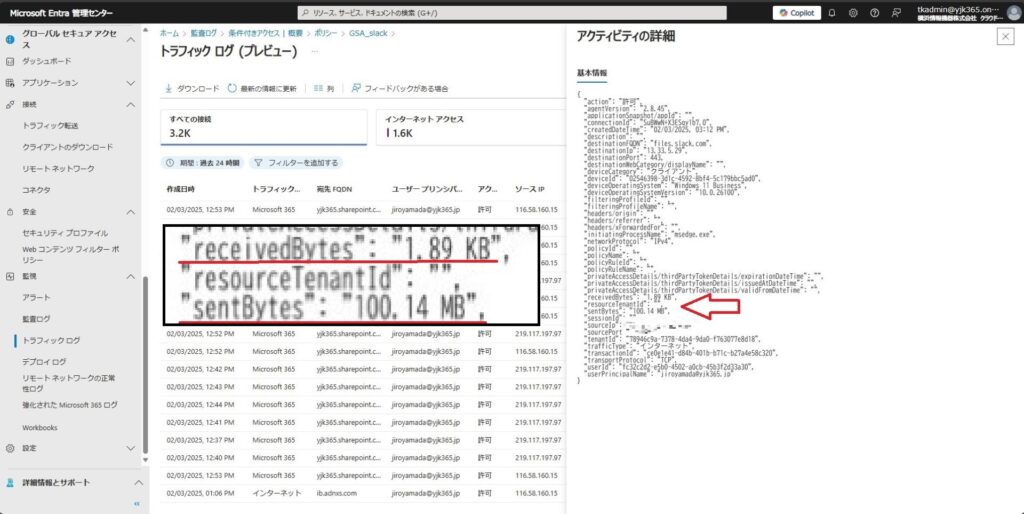

2.次にトラフィックログを確認します。「グローバルセキュアアクセス」から「監視」、「トラフィックログ」をクリックします。ログをクリックすることで、詳細を見ることができます。

詳細では、”誰が”、”どの”トラフィックに、”どこから”、”どこに”アクセスし、”どうなった”かを確認できます。「sentBytes」を確認することで、ユーザーがなにかをアップロードしたことがわかります。

4.ログの種類とライセンスについて

1.グローバルセキュアアクセスには、以下のログがあります。

・ダッシュボード

・監査ログ

・トラフィックログ

・強化された Office 365 ログ

また、ライセンスによって、監査ログの保存期間が異なります。

| レポートの種類 | Microsoft Entra ID Free | Microsoft Entra ID P1 | Microsoft Entra ID P2 |

| 監査ログ | 7日間 | 30日間 | 30日間 |

2.Microsoft Entra IDには、ライセンスによって利用できるログが異なります。

| 機能 | Microsoft Entra ID Free | Microsoft Entra ID P1 または P2 / Microsoft Entra Suite |

| 監査ログ | 〇 | 〇 |

| サインインログ | 〇 | 〇 |

| プロビジョニングログ | ✖ | 〇 |

| カスタムセキュリティ属性 | 〇 | 〇 |

| 正常性 | ✖ | 〇 |

| Microsoft Graphアクティビティログ | ✖ | 〇 |

| 使用状況と分析情報 | ✖ | 〇 |

5.問い合わせ結果と参考資料

GSAについてMicrosoftに問い合わせを行いました。

Q. GSAインスタンスからの通信のIPアドレスは、どうなっているのか。

A. “128.94.0.0/19”,”151.206.0.0/16″の2 つの IP アドレスが使用されます。2つのIPアドレスは、位置情報やネットワークの負荷分散などにより、決定されるものと推察されています。

Q. GSAインスタンスからの通信のIPアドレスを、”128.94.0.0/19″の方に固定できるか。

A. 固定することはできかねると推察されています。

Q. GSAサービスエッジにアクセスするためには、どうすればよいか。

A. GSA サービス エッジにアクセスするためには、下記エニーキャスト IP 範囲を、エンタープライズ アクセス制御リスト (ACL) とファイアウォールに追加します。他のセキュリティ サービス エッジ (SSE) クライアントと並行して運用する場合は、他のクライアントにもエニーキャスト IP 範囲を追加します。

– 150.171.19.0/24

– 150.171.20.0/24

– 13.107.232.0/24

– 13.107.233.0/24

– 150.171.15.0/24

– 150.171.18.0/24

– 151.206.0.0/16

<参考資料>

チュートリアル: Microsoft Entra SSO と Slack の統合 – Microsoft Entra ID | Microsoft Learn

グローバル セキュア アクセスのログと監視 – Global Secure Access | Microsoft Learn

Microsoft Entra ID でアクティビティ ログにアクセスする – Microsoft Entra ID | Microsoft Learn

グローバル セキュア アクセスのポイント オブ プレゼンスと IP アドレス – Global Secure Access | Microsoft Learn

その他お困りごとも動画で解説!