こんにちは!市川です!

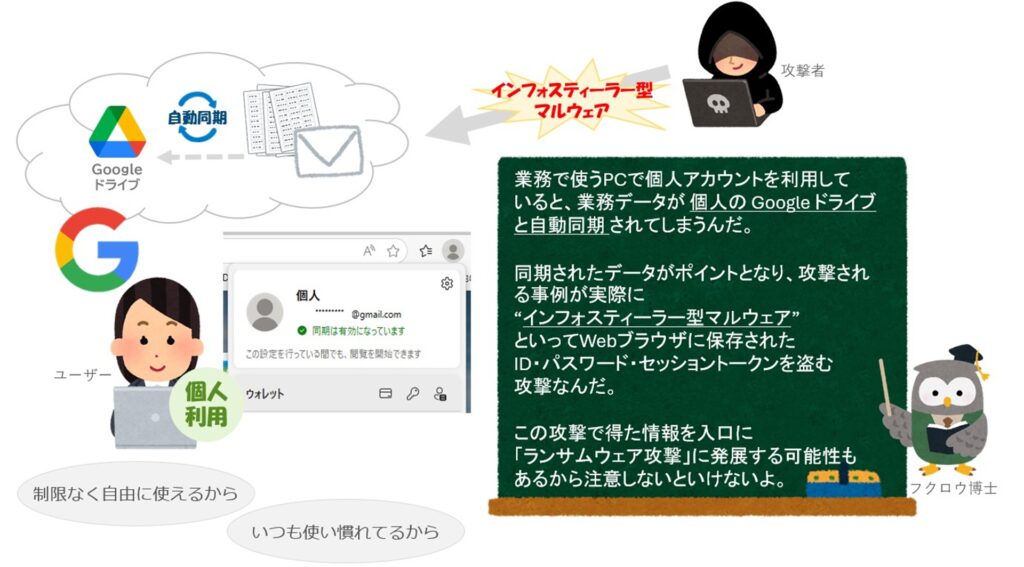

業務での個人アカウント利用は、攻撃の入り口として非常に多く利用されるため危険です。

「使い慣れている」「制限がないから」などの理由で使用されますが、ユーザーの意図しない情報漏洩の被害はかなり増えています。

しかし実際に社内周知をするだけでは、業務での個人アカウント利用は防ぎきれない状況です。

そこで今回は「個人アカウントでのGoogleログイン と 個人用Google ドライブ を制限する方法」をご紹介します!

これにより、指定したドメイン以外のアクセスを禁止することができ、さらにURLの制御で個人用Google ドライブへのアクセスを技術的に制限することが可能です。ぜひご参考ください!

<業務での個人アカウント利用のリスク>

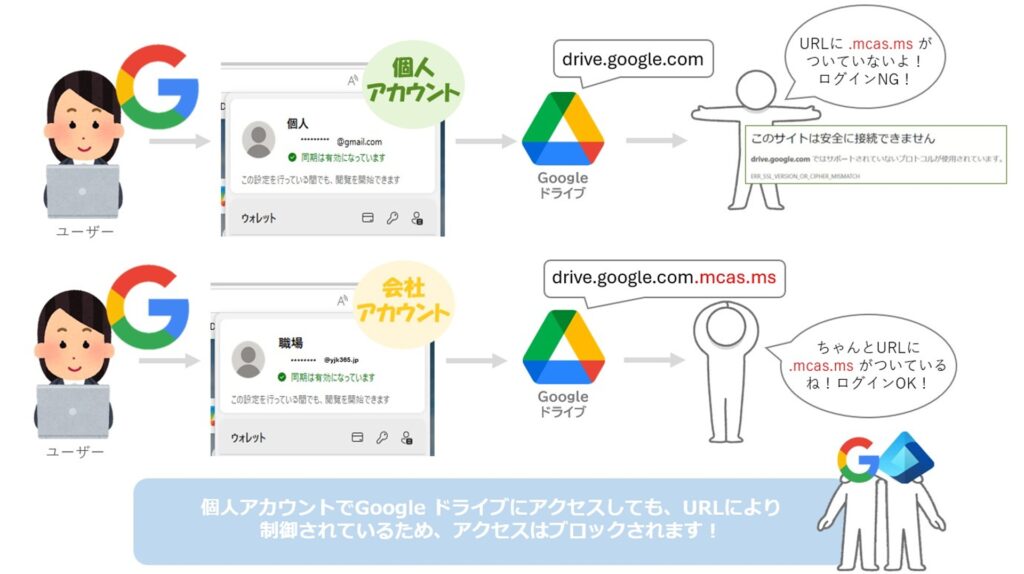

<URL制御で “個人用Google ドライブ” を禁止>

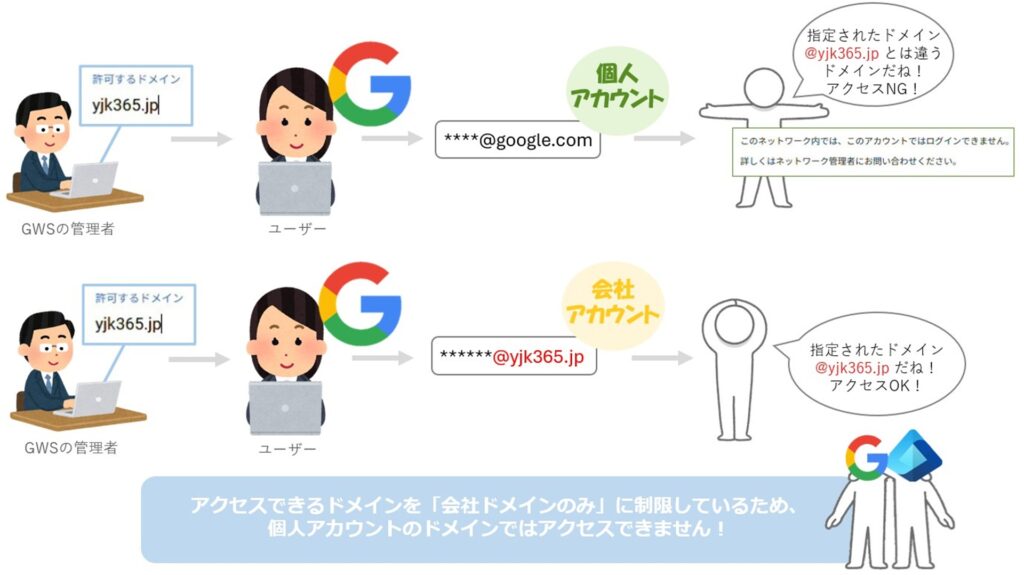

<指定ドメインで “個人用Google アカウント” を禁止>

目次

■ Google Workspace(GWS)とEntraのAPI連携

■ Google Workspace (GWS)と EntraのSAML SSO連携

■ Entraで条件付きアクセスポリシー作成

■ 個人用Google ドライブの制御

■ 個人用アカウントのログイン制限

1.サービスアカウントの準備

1.管理者アカウントで「Google Cloud コンソール」にアクセスし、左側の「メニュー」を開きます。

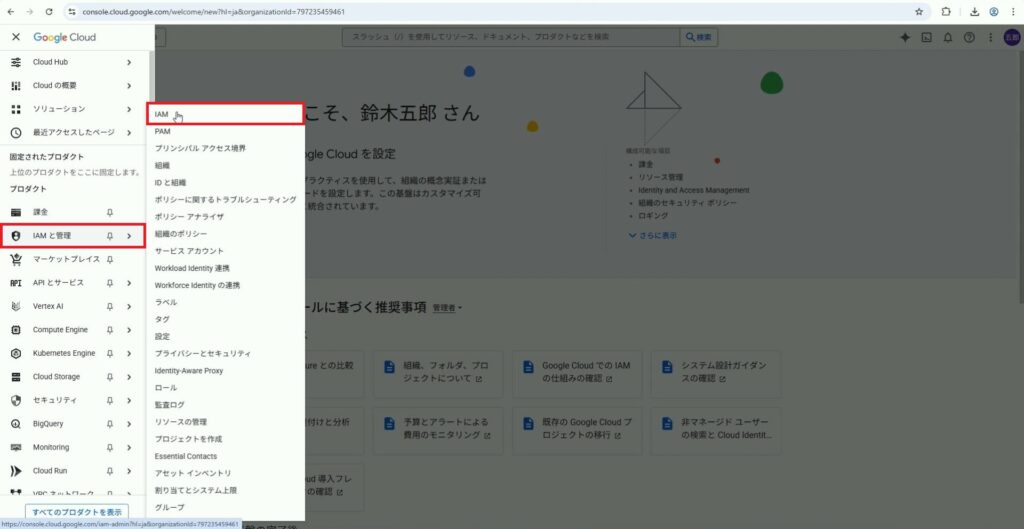

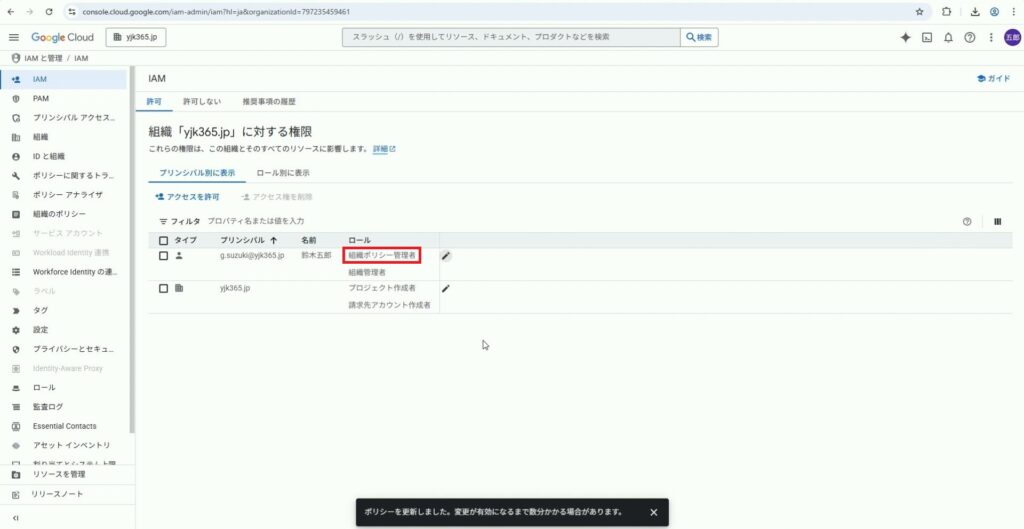

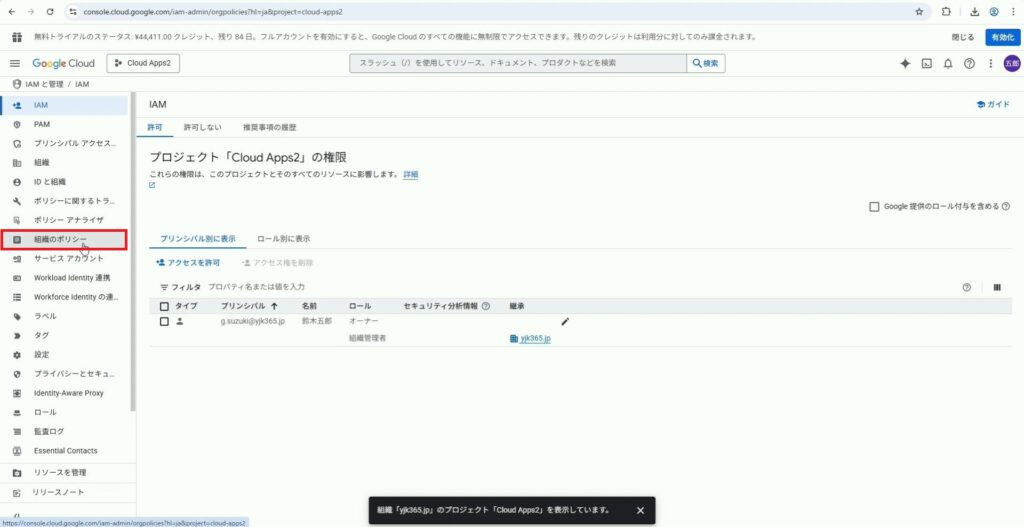

2.「IAMと管理」より「IAM」をクリックします。

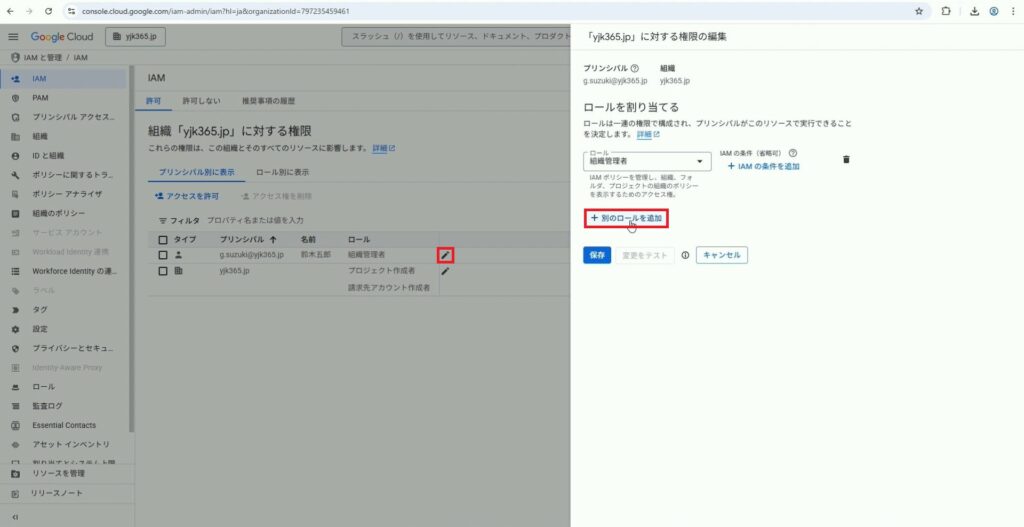

3.該当の管理者ユーザーの「鉛筆マーク」をクリックし、「別のロールを追加」をクリックします。

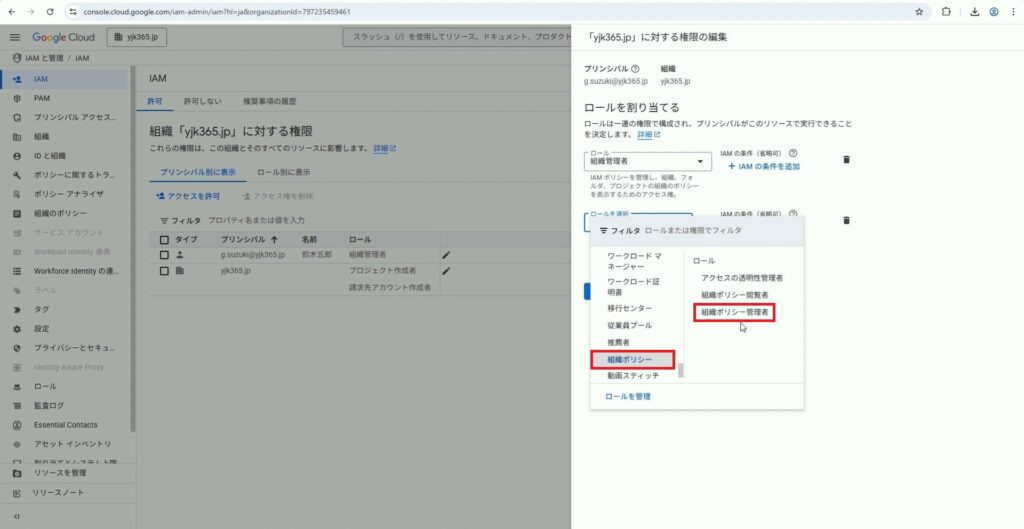

4.「組織ポリシー」より「組織ポリシー管理者」を選択します。

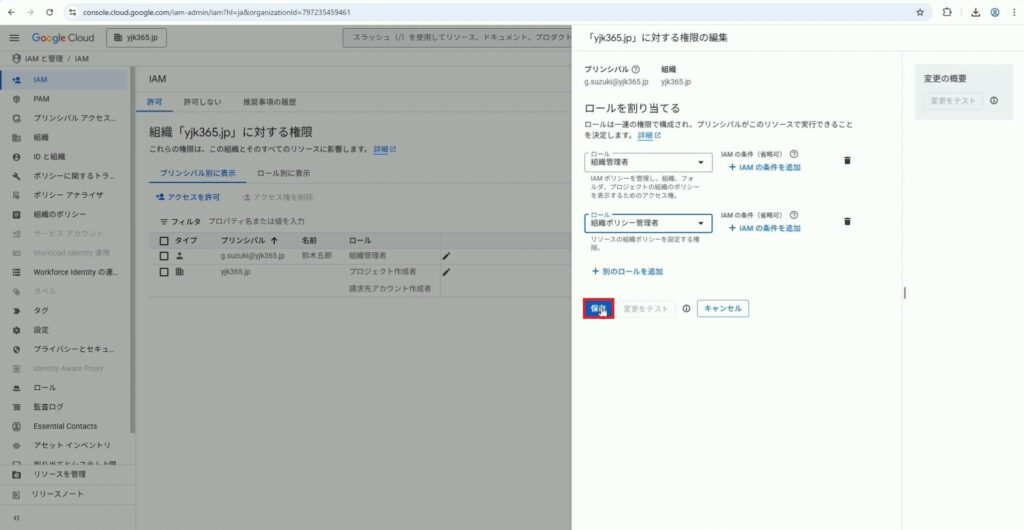

5.「保存」をクリックします。

6.「組織ポリシー管理者」が追加されました。これにより、組織のポリシー変更が可能になります。

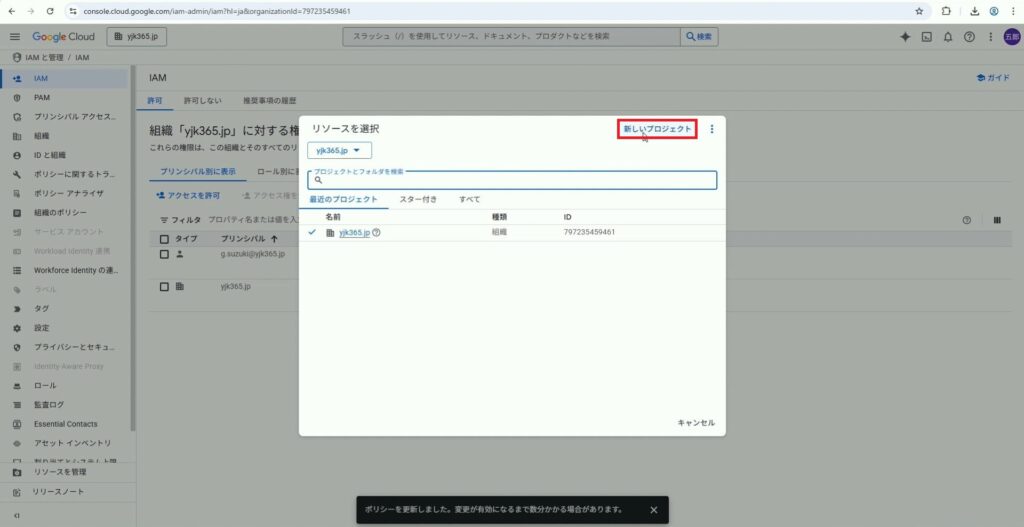

7.画面左上部にある、「組織名」をクリックします。

8.「新しいプロジェクト」をクリックします。

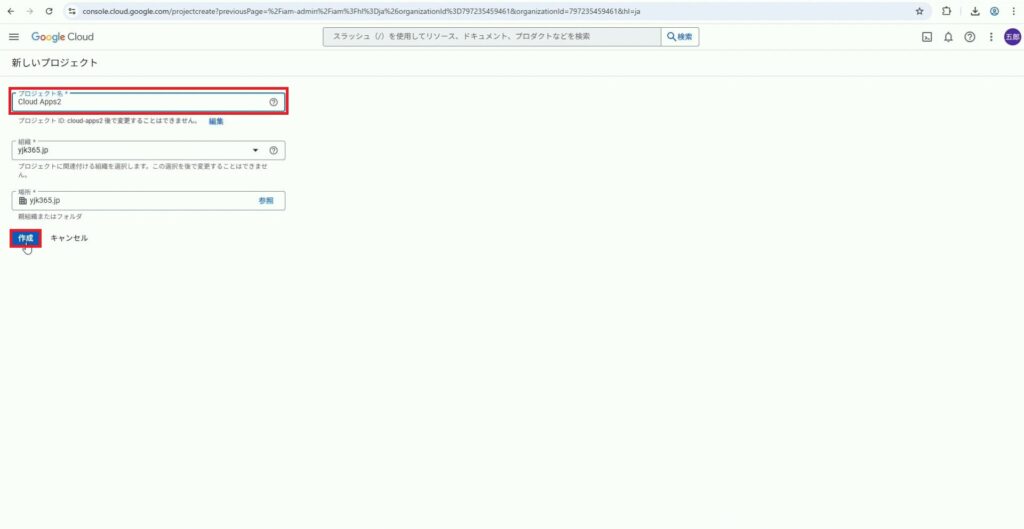

9.プロジェクト名を入力し「作成」をクリックします。

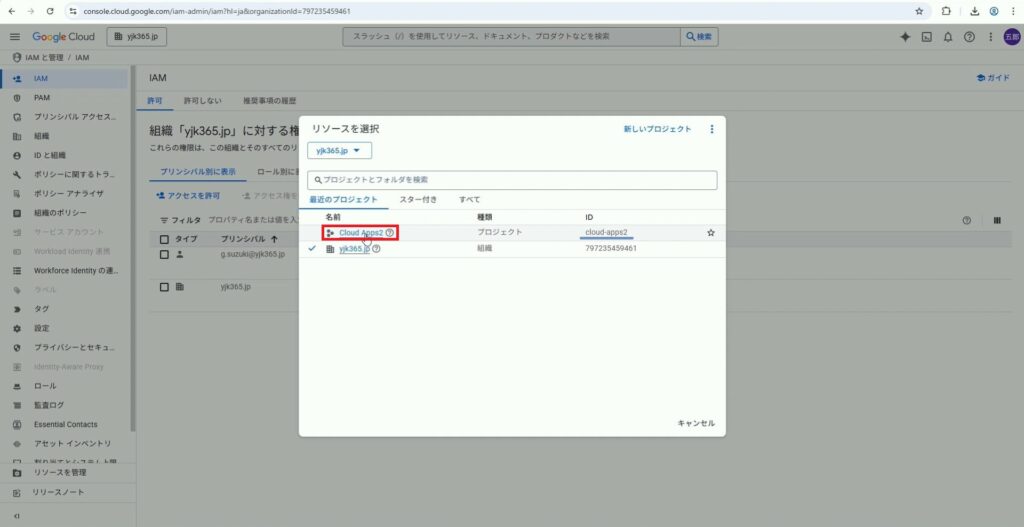

10.新たにプロジェクトが作成されました。再度「組織名」をクリックします。

11.新たに作成した「プロジェクト名」をクリックします。

※青線の「ID」をメモしておきます。(手順4-9で使用)

12.「組織のポリシー」をクリックします。

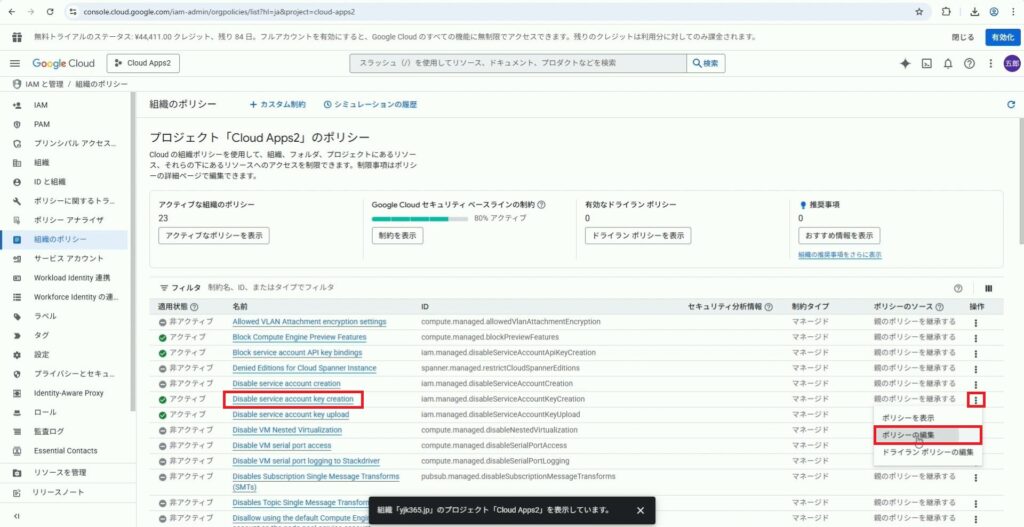

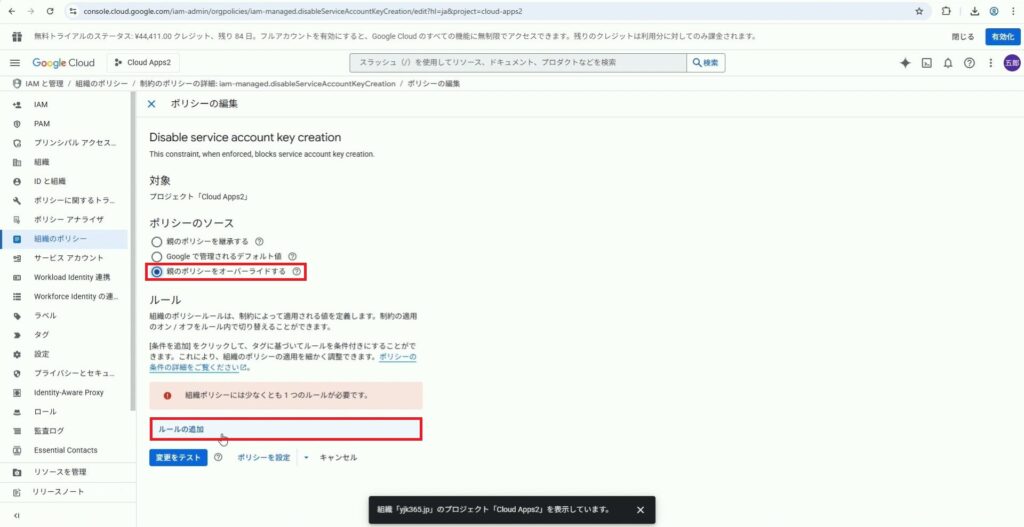

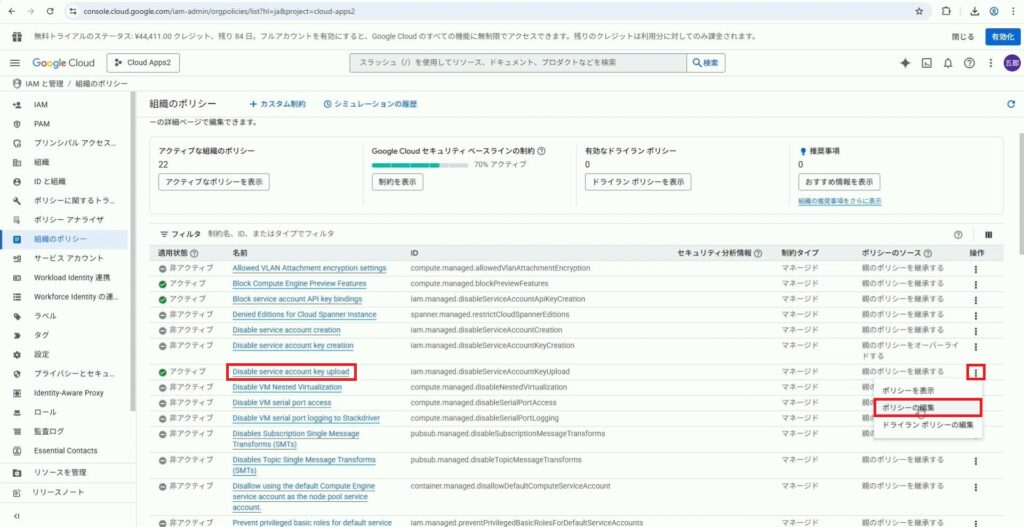

13.「Disable service account key creation」ポリシーの「…」より、「ポリシーの編集」をクリックします。

※これは「サービスアカウントの鍵生成を無効化する」ポリシーです。

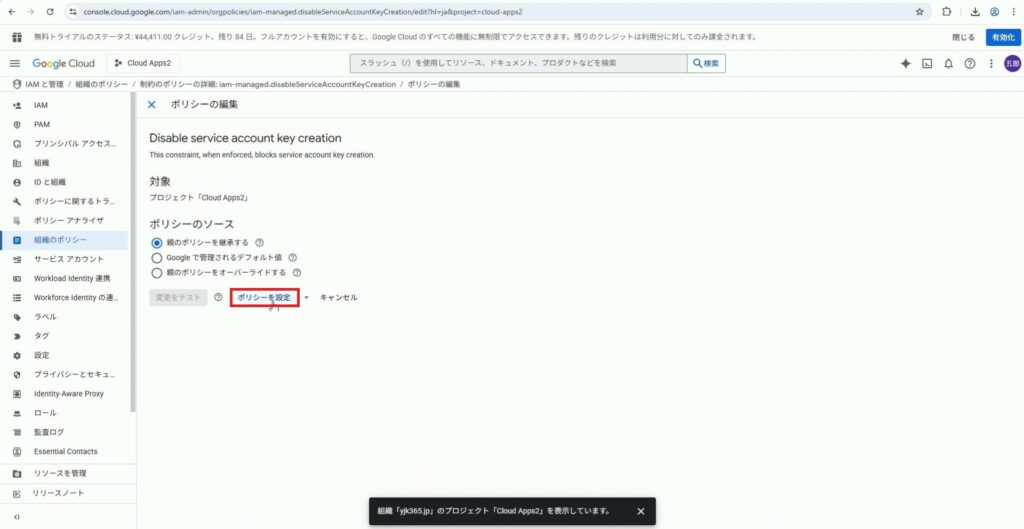

14.「ポリシーを設定」をクリックします。

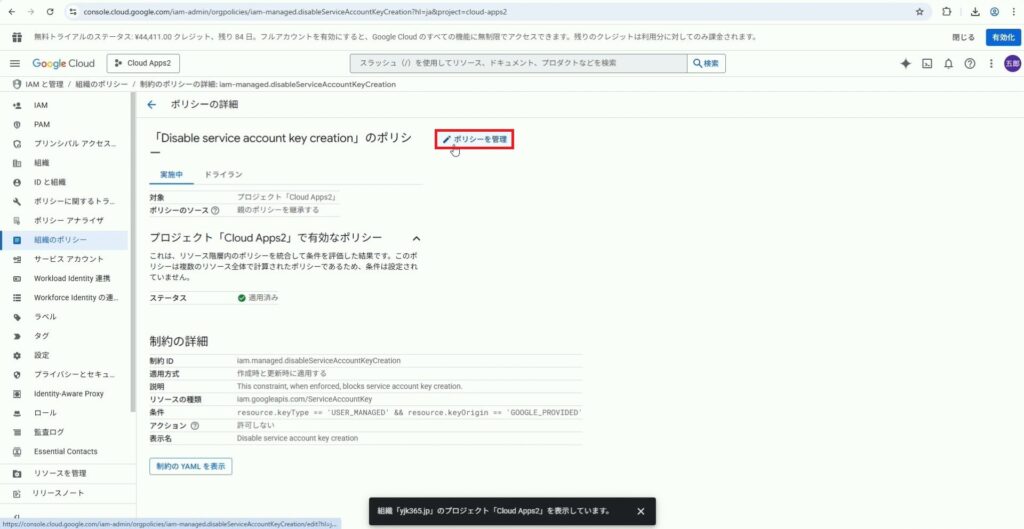

15.「ポリシーを管理」をクリックします。

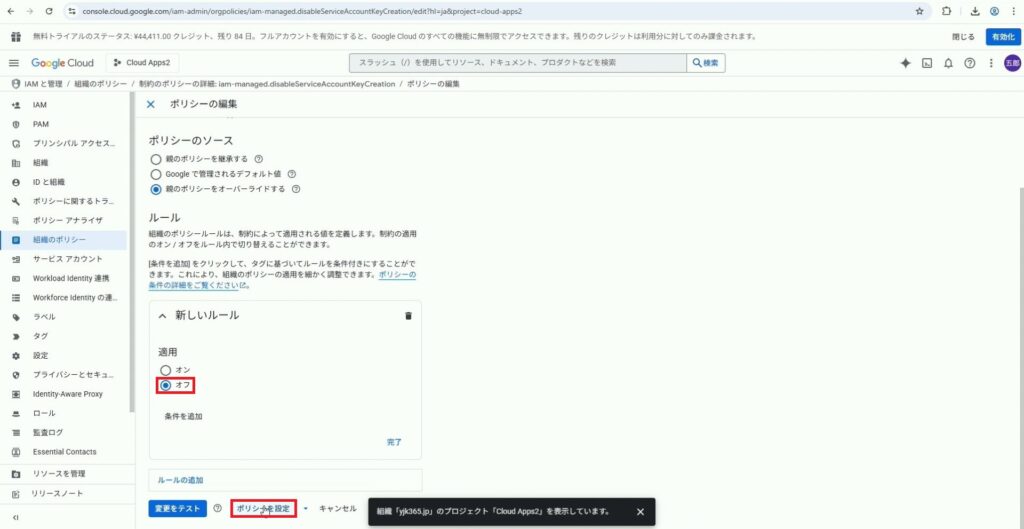

16.「親のポリシーをオーバーライドする」を選択し、「ルールの追加」をクリックします。

17.ルールは「オフ」のまま「ポリシーを設定」をクリックします。

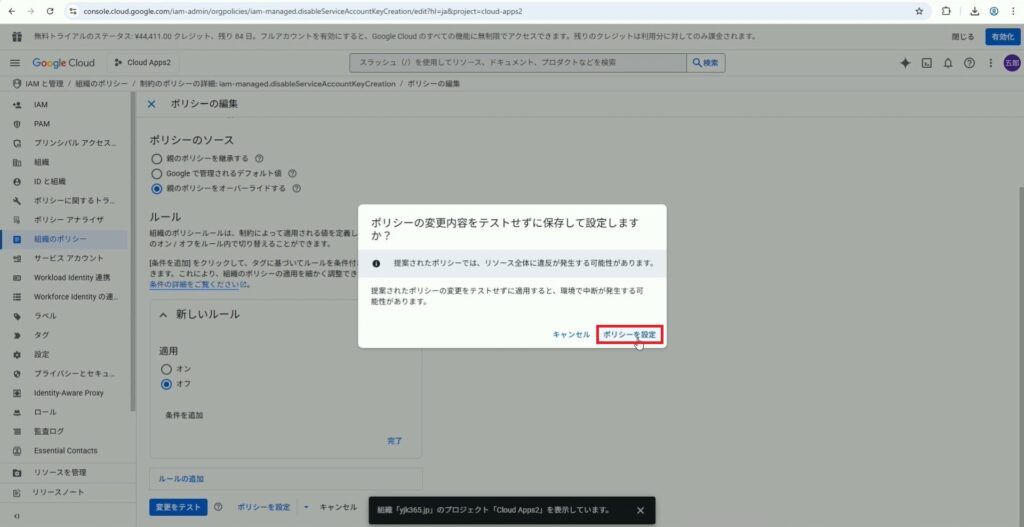

18.「ポリシーを設定」をクリックします。

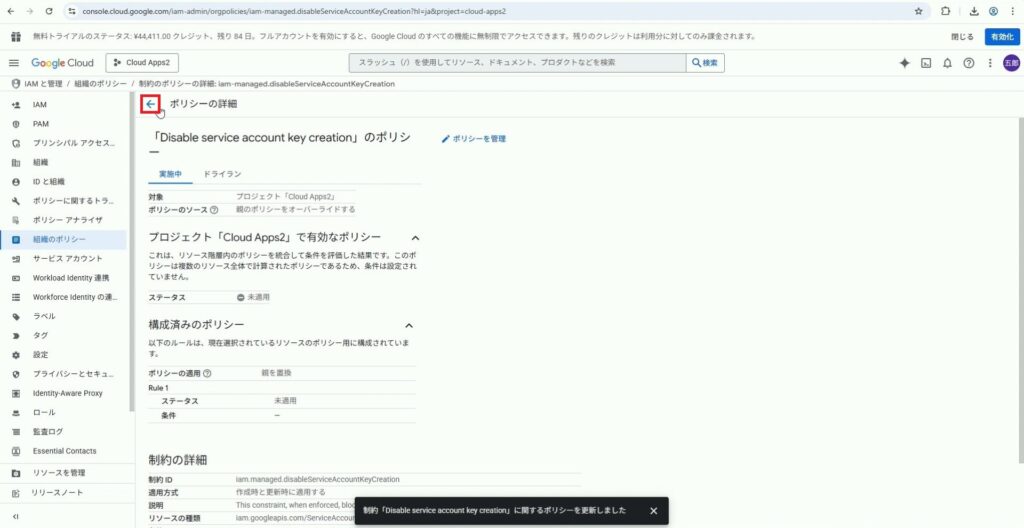

19.青矢印「←」をクリックし、ポリシー一覧に戻ります。

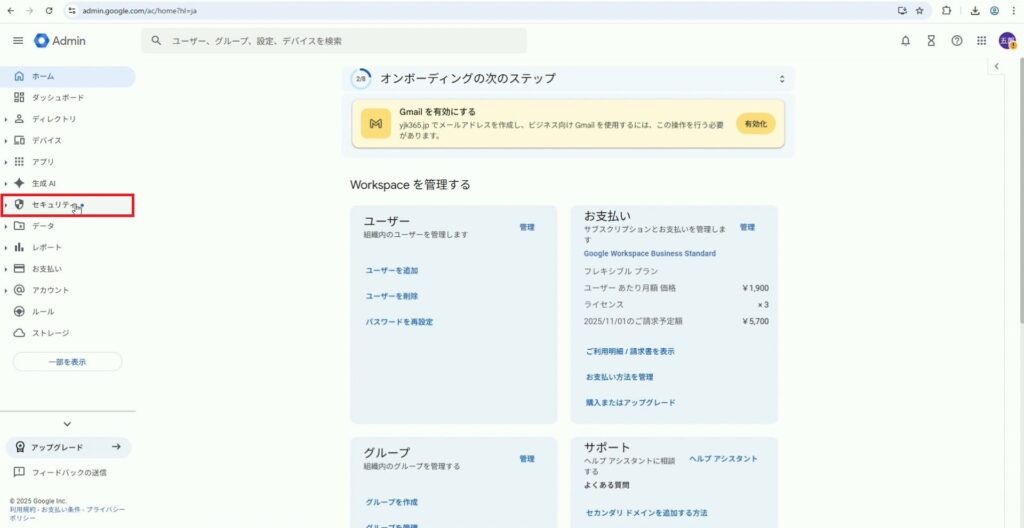

20.「Disable service account key upload」ポリシーの「…」より、「ポリシーの編集」をクリックします。

※これは「サービスアカウント鍵のアップロードを無効化する」ポリシーです。

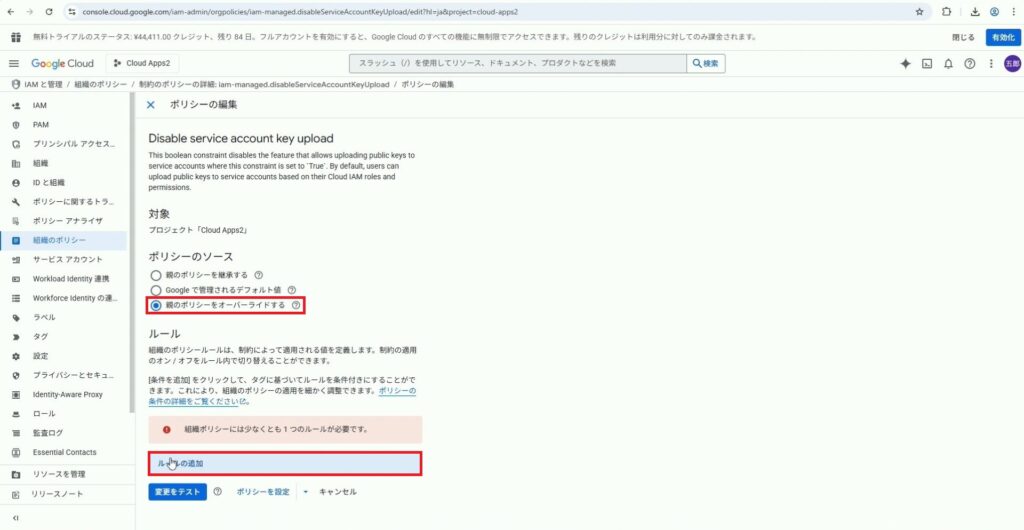

21.「親のポリシーをオーバーライドする」を選択し、「ルールの追加」をクリックします。

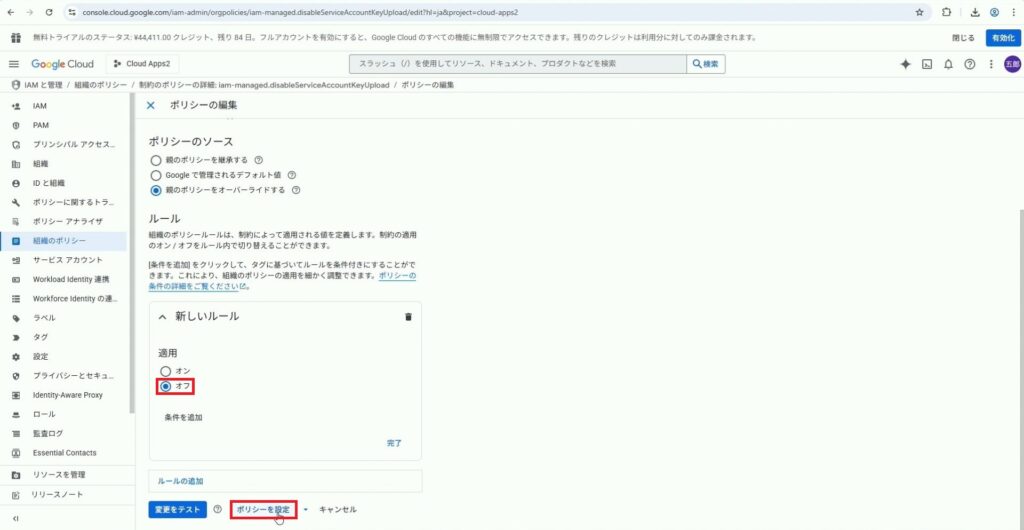

22.ルールは「オフ」のまま「ポリシーを設定」をクリックします。

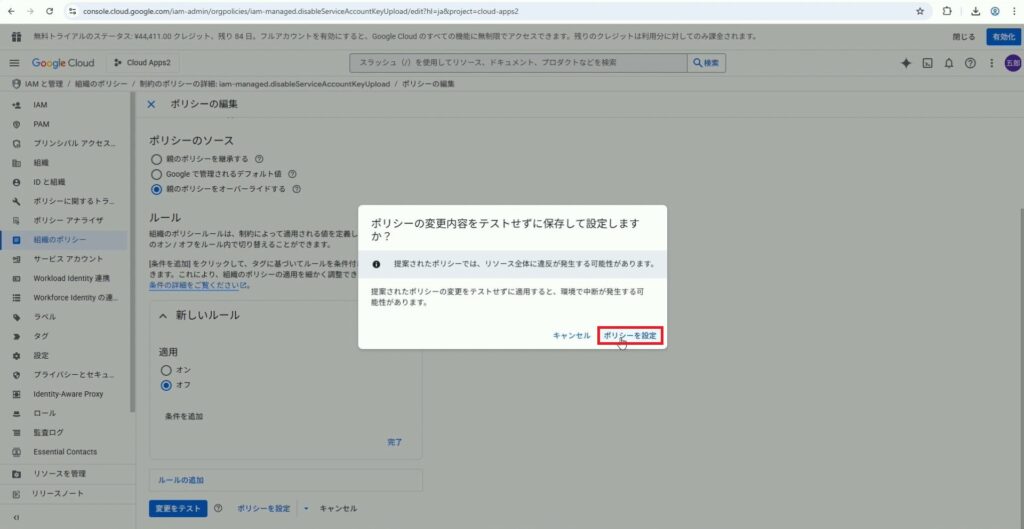

23.「ポリシーを設定」をクリックします。

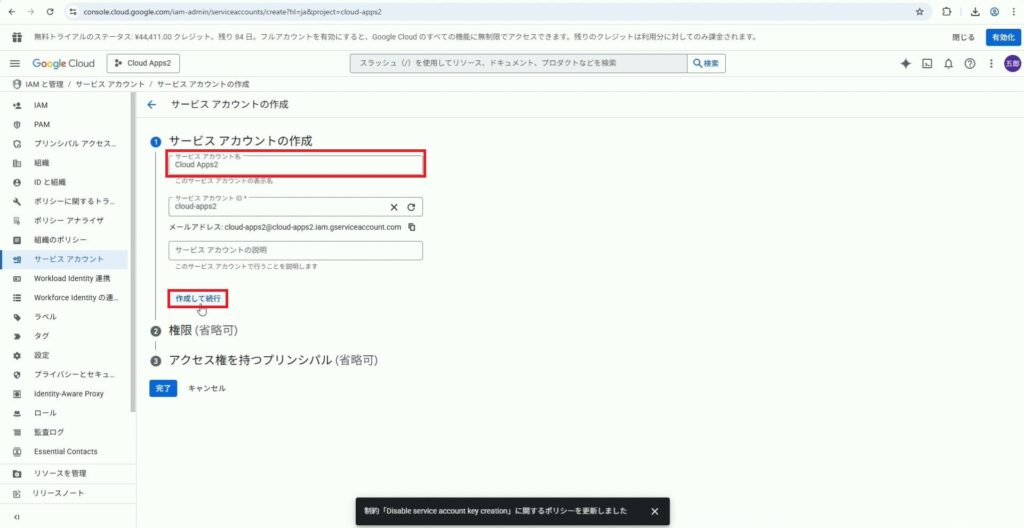

24.「サービス アカウント」をクリックし「サービス アカウントを作成」をクリックします。

25.サービス アカウント名を入力し「作成して続行」をクリックします。

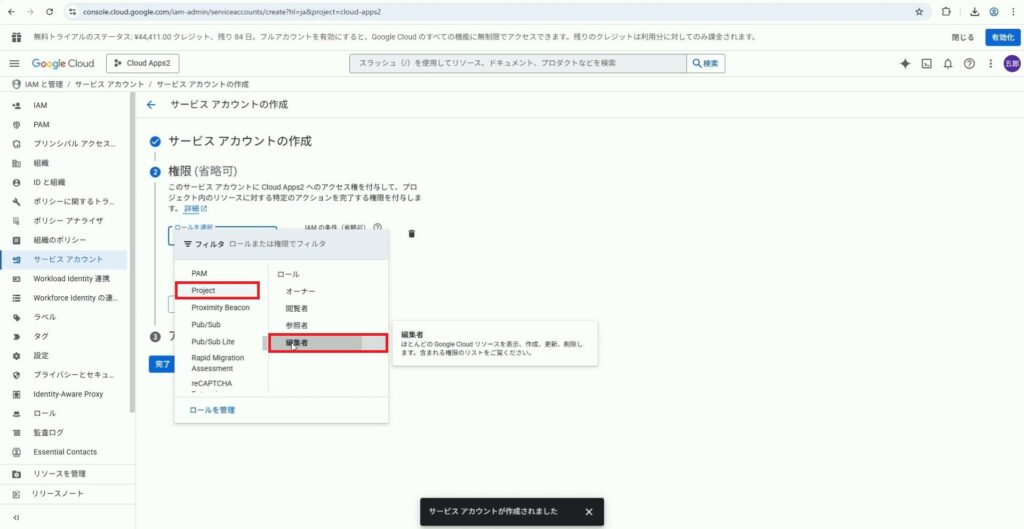

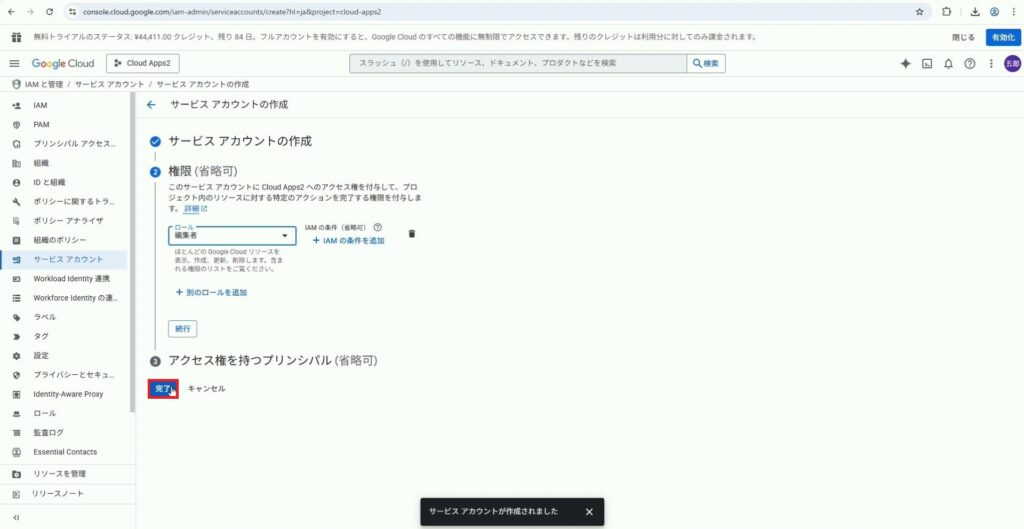

26.「ロールを選択」のプルダウンより、「Project」の「編集者」を選択します。

27.「完了」をクリックします。

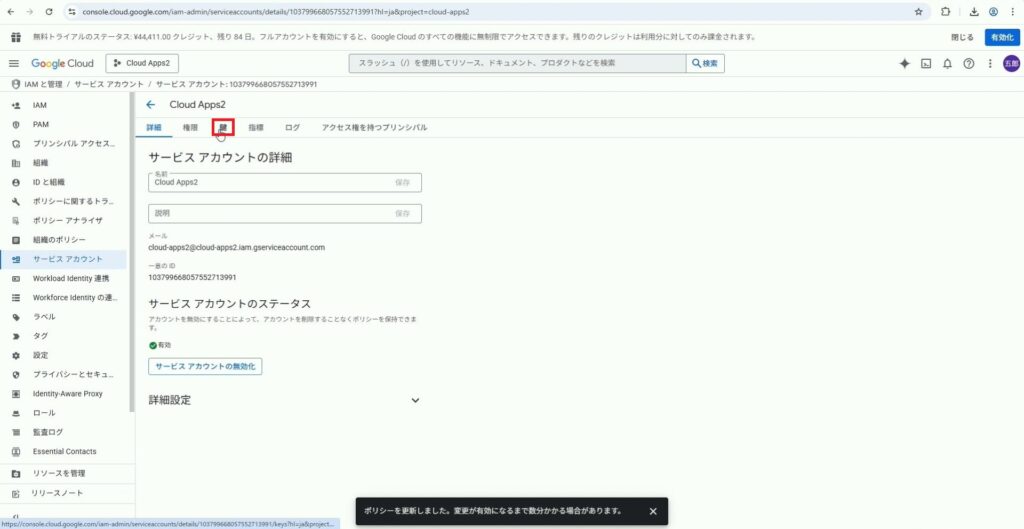

28.作成した「サービス アカウント」をクリックします。

※青線の「OAuth2クライアント ID」と「メール」をメモしておきます。(手順2-5,4-8で使用)

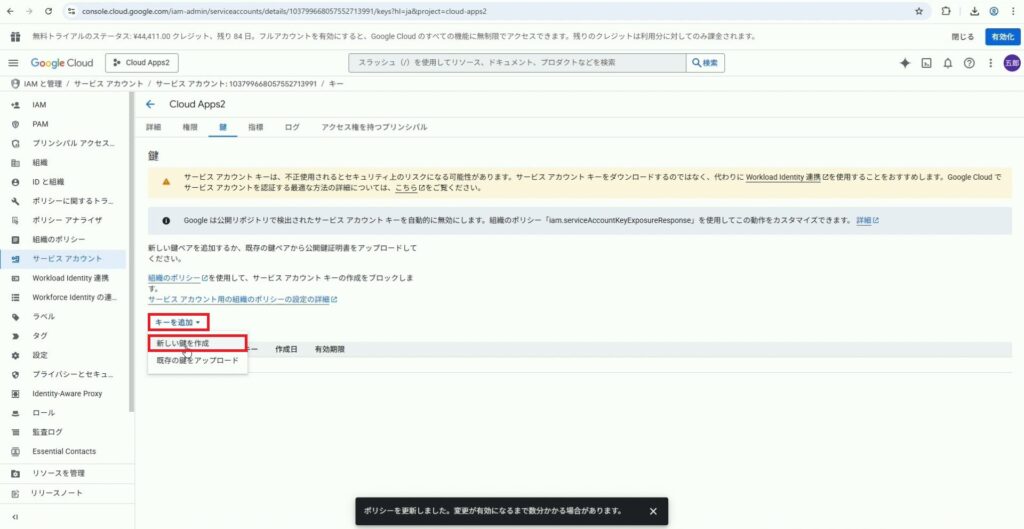

29.「鍵」をクリックします。

30.「キーを追加」より「新しい鍵を作成」をクリックします。

31.「P12」を選択します。

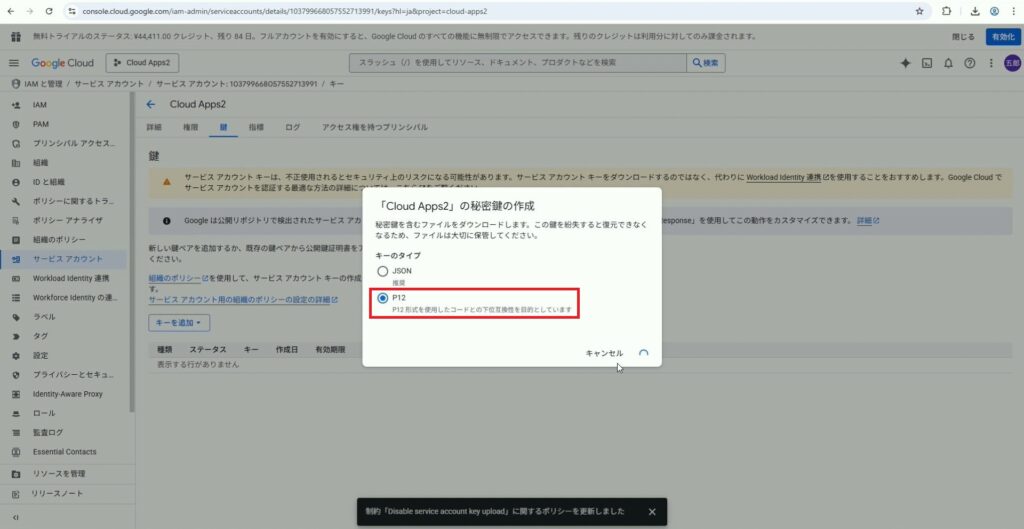

32.秘密鍵が作成されました。後ほど手順4-10で使用します。

※秘密鍵はダウンロードフォルダへ格納されます。

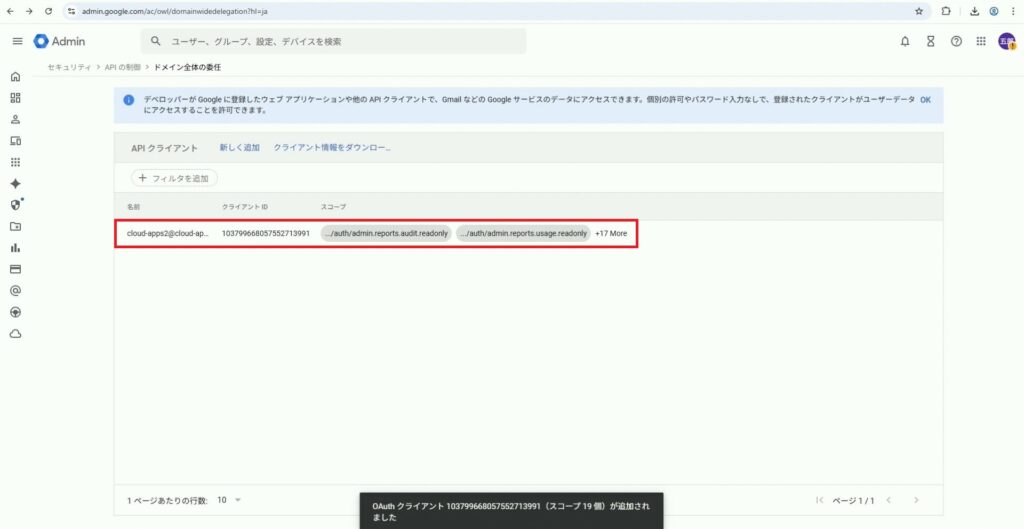

2.APIクライアントの承認

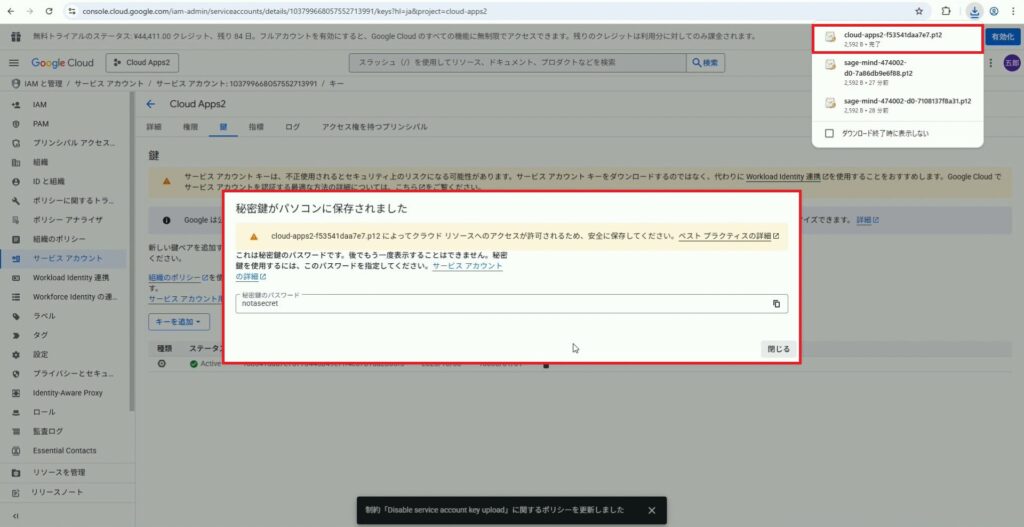

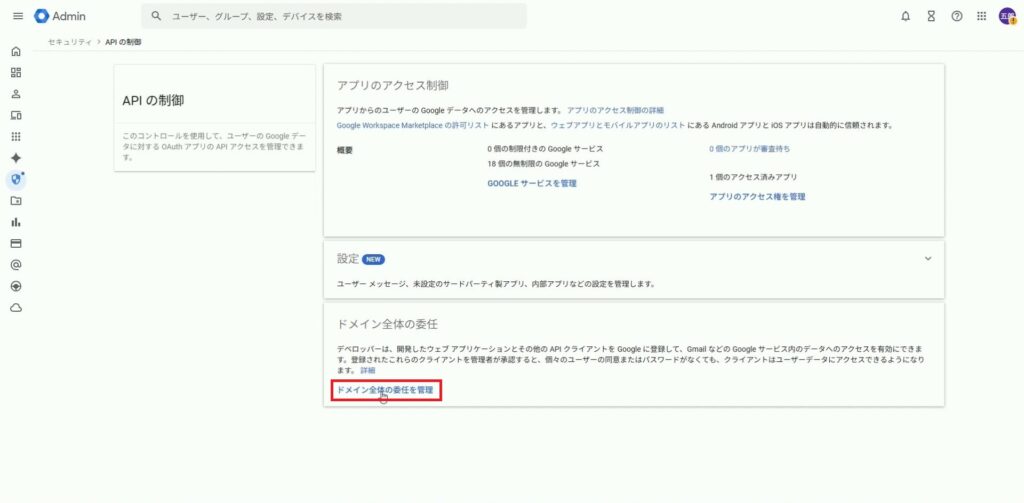

1.「Google Admin コンソール」にアクセスし、左側の「セキュリティ」を開きます。

2.「アクセスとデータ管理」より「API の制御」をクリックします。

3.「ドメイン全体の委任を管理」をクリックします。

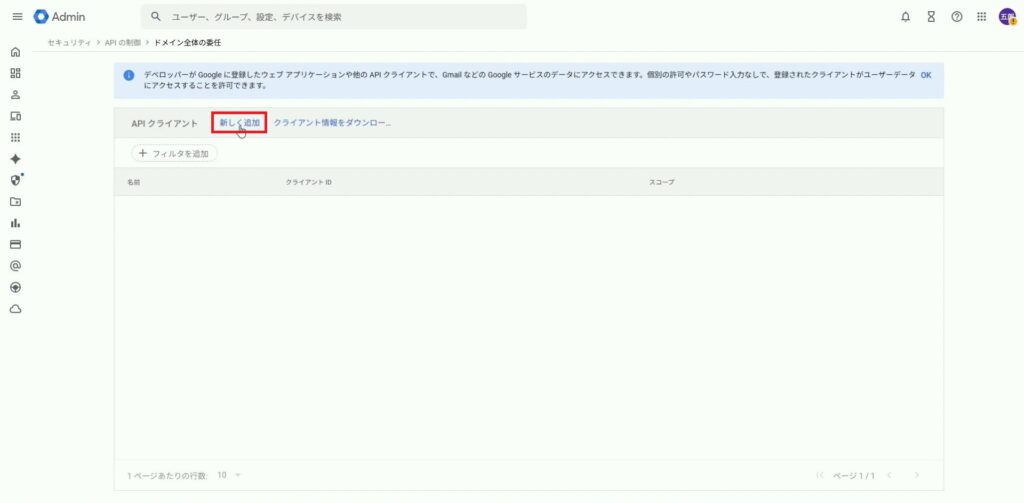

4.「新しく追加」をクリックします。

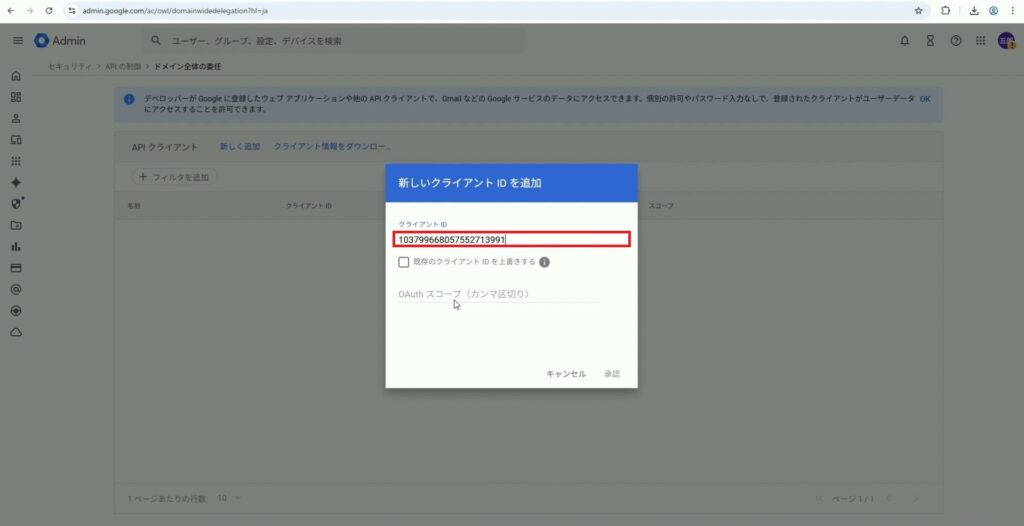

5.「クライアントID」に、手順1-28でコピーした「OAuth2クライアント ID」を貼り付けます。

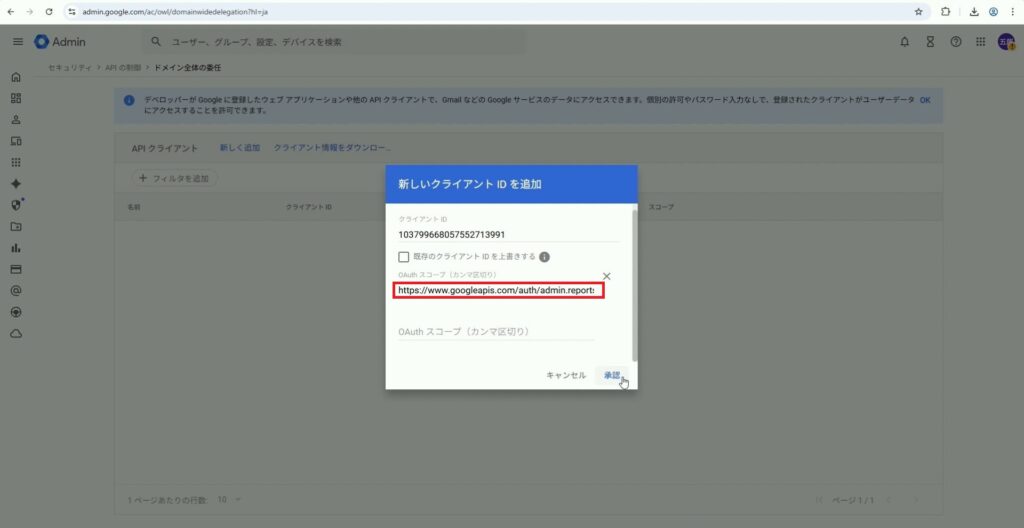

6.「OAuth スコープ」に、以下のURLをコピーして貼り付け、「承認」をクリックします。https://www.googleapis.com/auth/admin.reports.audit.readonly,https://www.googleapis.com/auth/admin.reports.usage.readonly,https://www.googleapis.com/auth/drive,https://www.googleapis.com/auth/drive.appdata,https://www.googleapis.com/auth/drive.apps.readonly,https://www.googleapis.com/auth/drive.file,https://www.googleapis.com/auth/drive.metadata.readonly,https://www.googleapis.com/auth/drive.readonly,https://www.googleapis.com/auth/drive.scripts,https://www.googleapis.com/auth/admin.directory.user.readonly,https://www.googleapis.com/auth/admin.directory.user.security,https://www.googleapis.com/auth/admin.directory.user.alias,https://www.googleapis.com/auth/admin.directory.orgunit,https://www.googleapis.com/auth/admin.directory.notifications,https://www.googleapis.com/auth/admin.directory.group.member,https://www.googleapis.com/auth/admin.directory.group,https://www.googleapis.com/auth/admin.directory.device.mobile.action,https://www.googleapis.com/auth/admin.directory.device.mobile,https://www.googleapis.com/auth/admin.directory.user

7.API クライアントが追加されました。

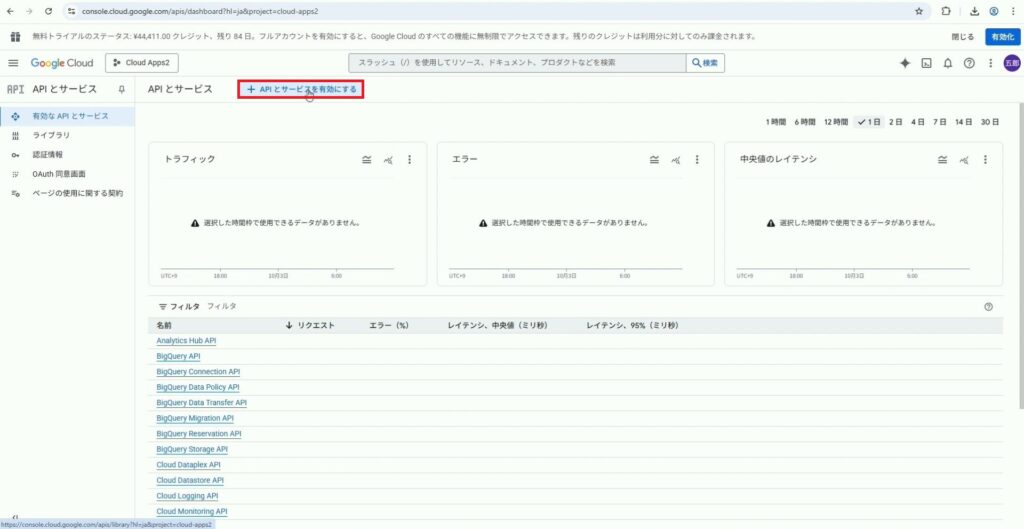

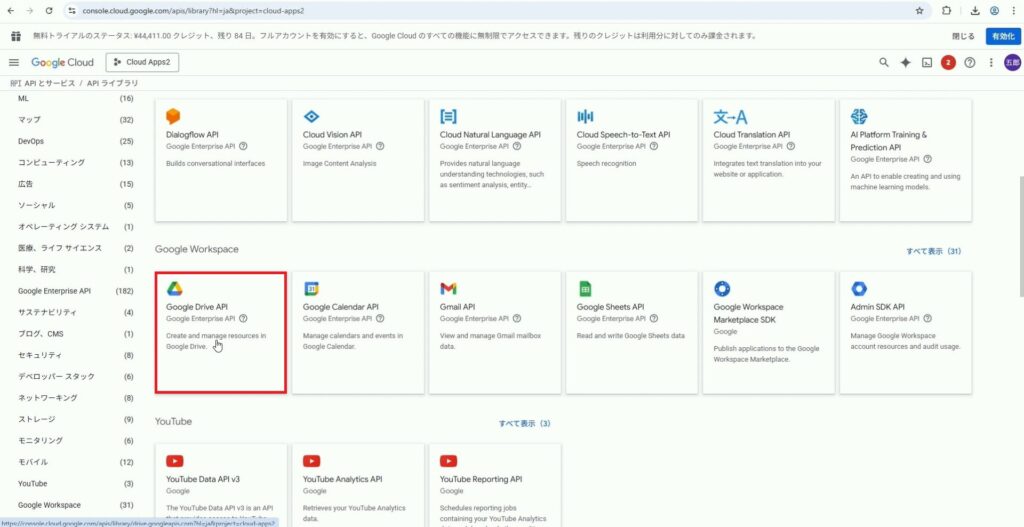

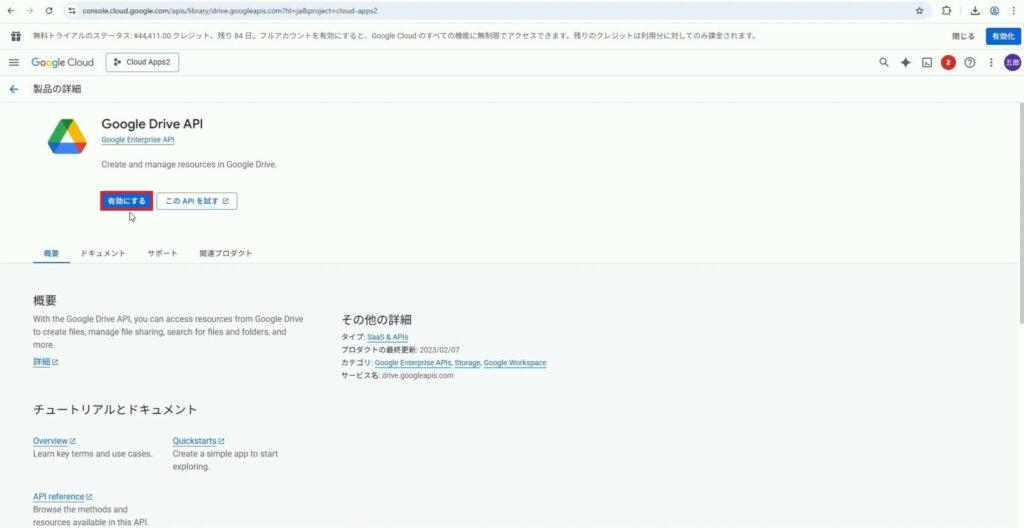

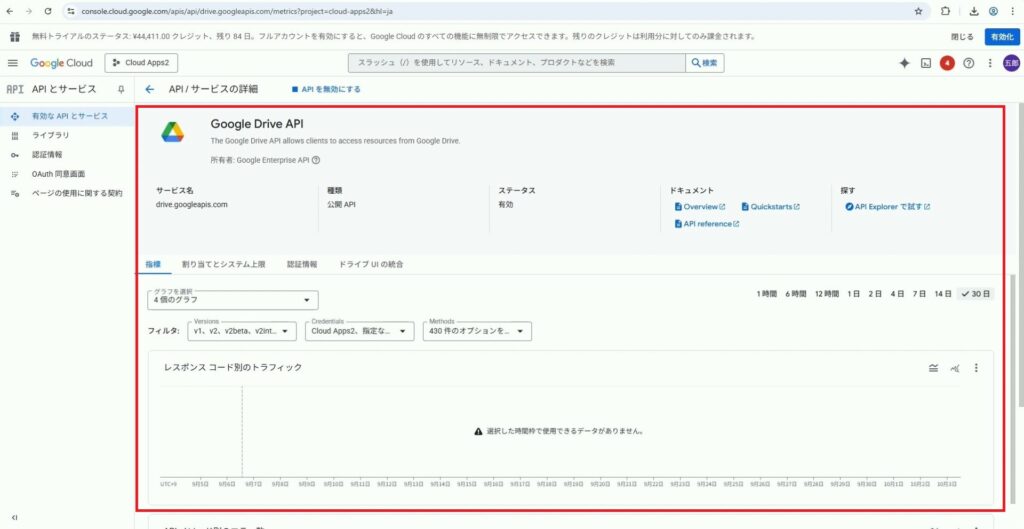

3.Admin SDK API と Google Drive API の有効化

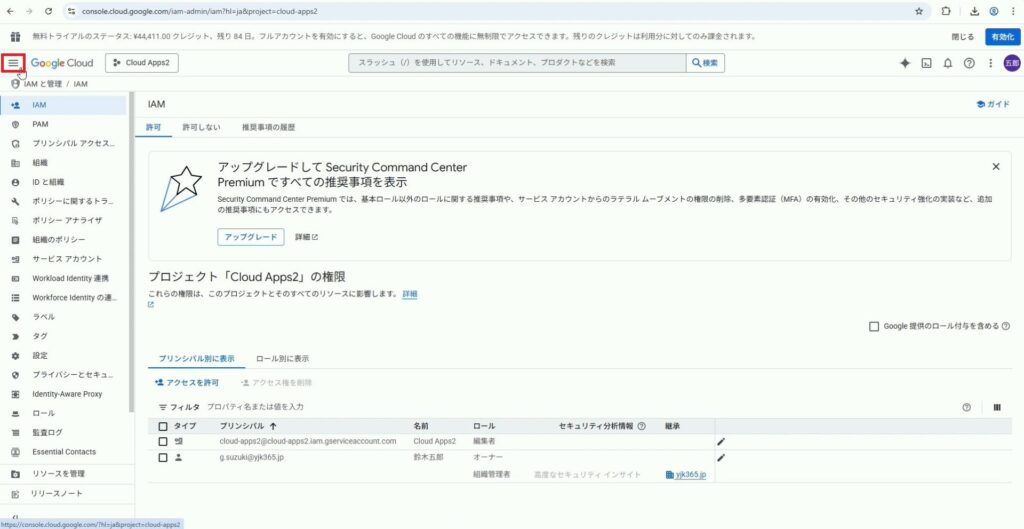

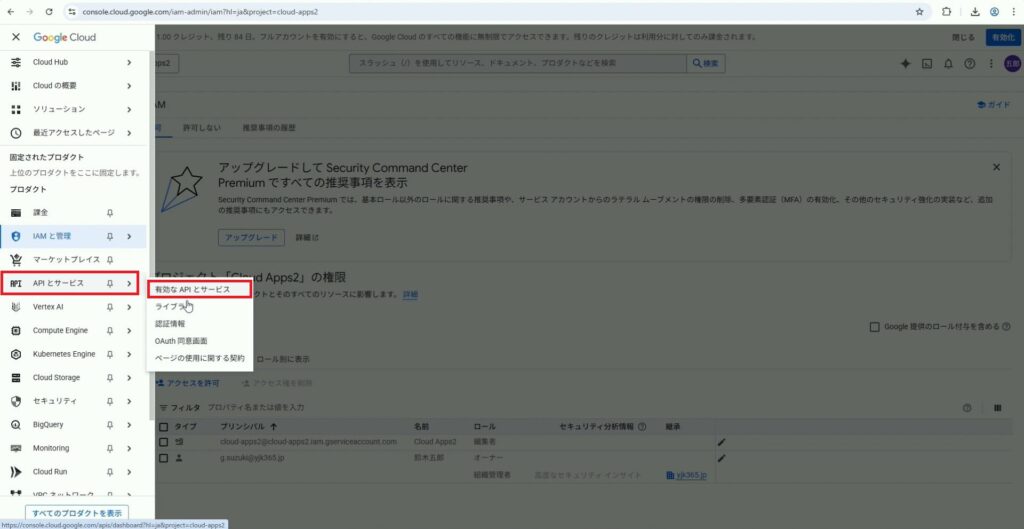

1.「Google Cloud コンソール」にアクセスし、左側の「メニュー」を開きます。

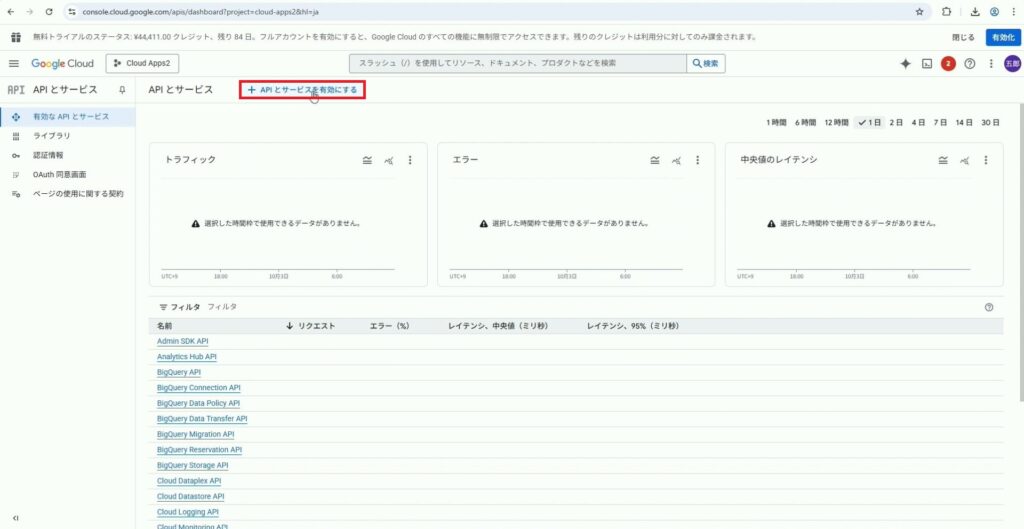

2.「API とサービス」より「有効な API とサービス」をクリックします。

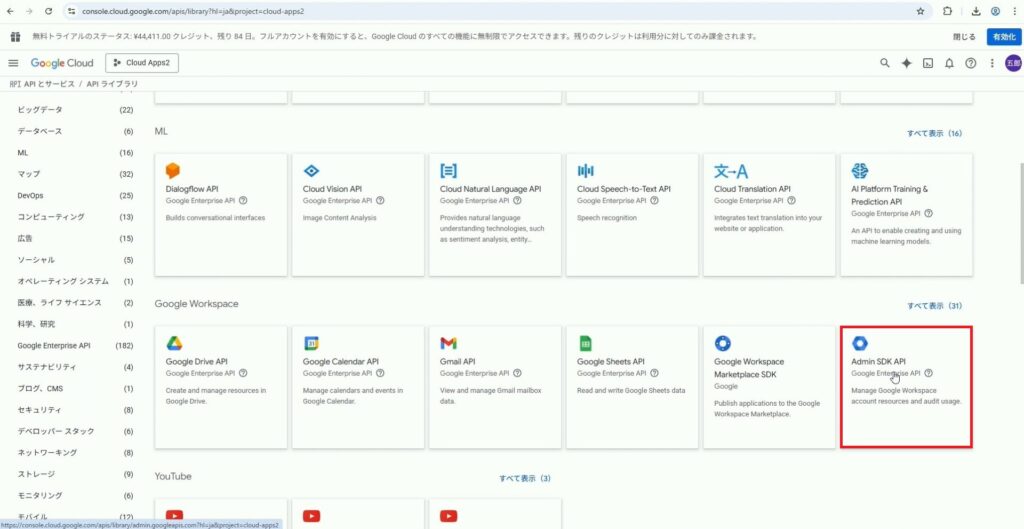

3.「API とサービスを有効にする」をクリックします。

4.「Google Workspace」までスクロールで下がり、「Admin SDK API」をクリックします。

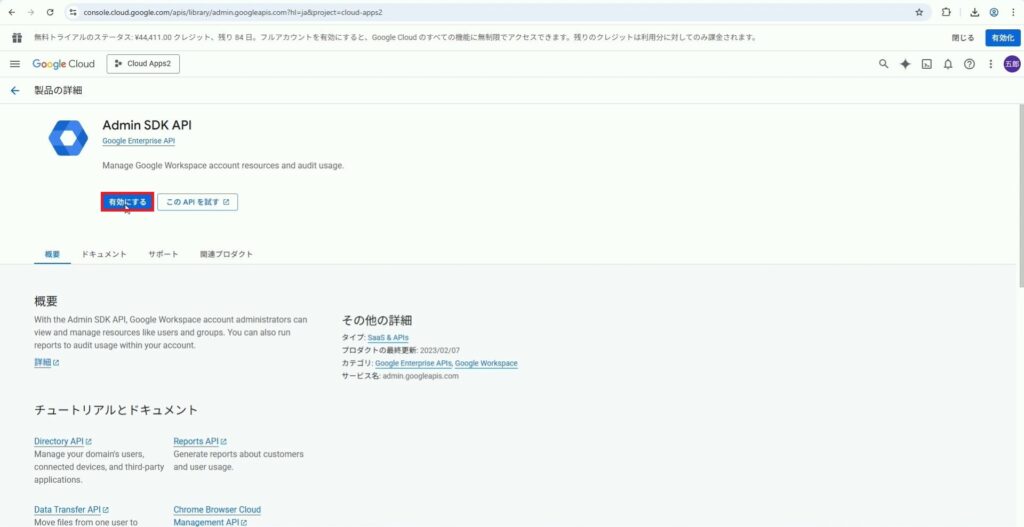

5.「有効にする」をクリックします。

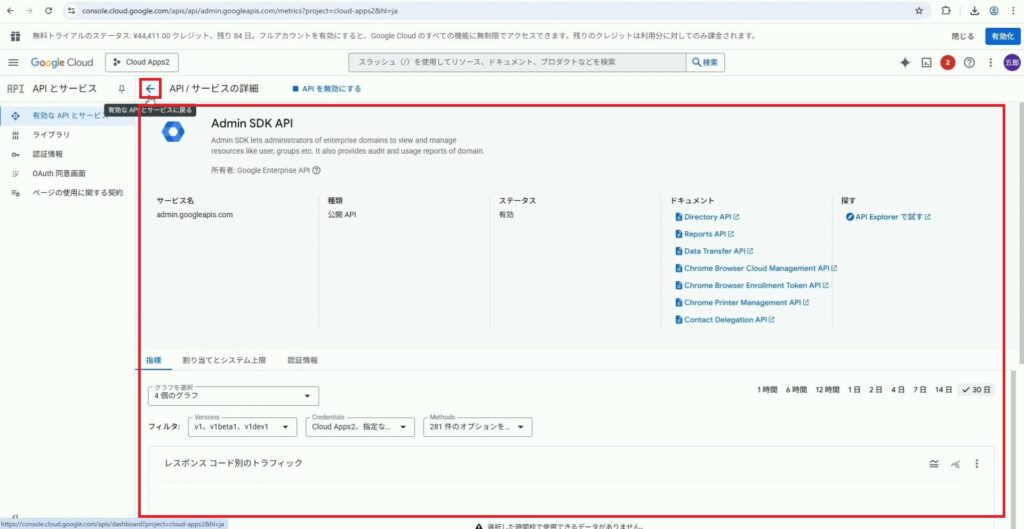

6.有効化されました。青矢印「←」をクリックし、 API とサービス一覧に戻ります。

7.再度「API とサービスを有効にする」をクリックします。

8.「Google Workspace」までスクロールで下がり、「Google Drive API」をクリックします。

9.「有効にする」をクリックします。

10.有効化されました。

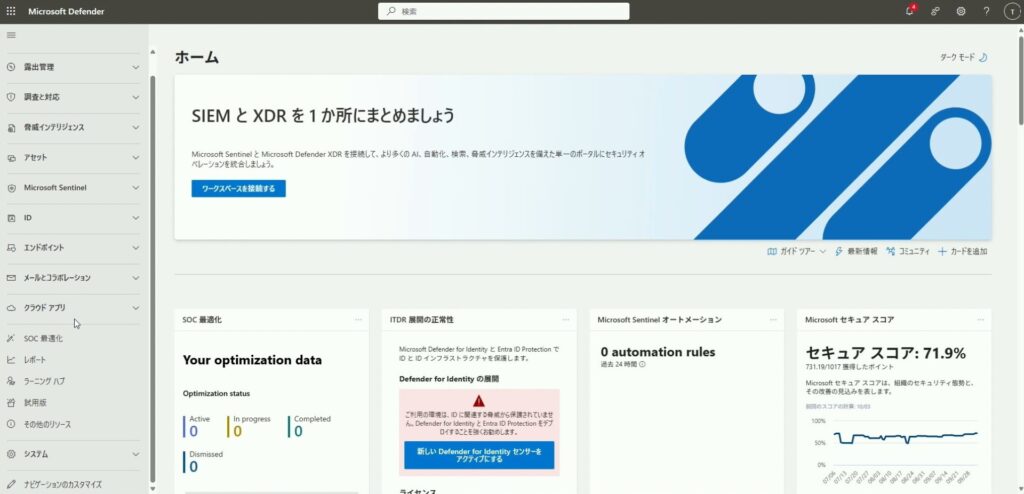

4.Google Workspace とのアプリ接続

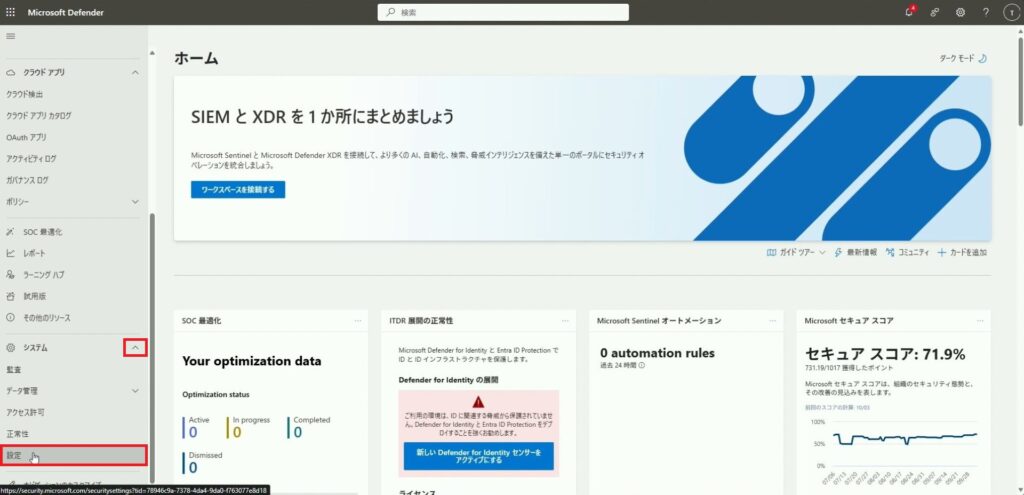

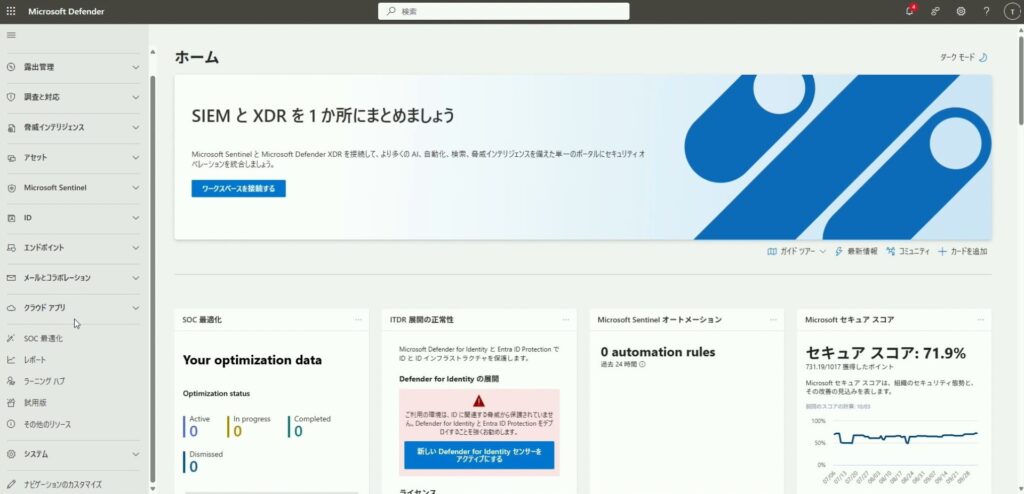

1.「Microsoft Defender」にアクセスします。

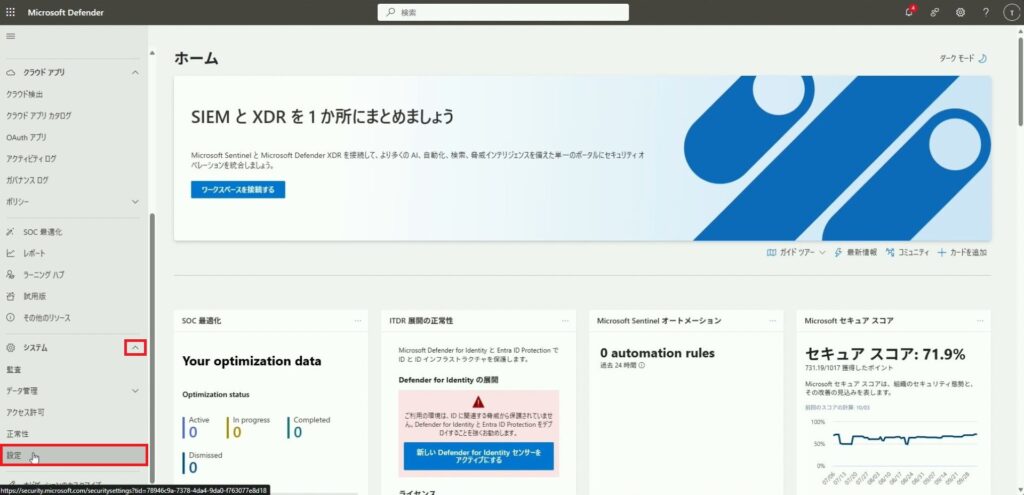

2.「システム」より「設定」をクリックします。

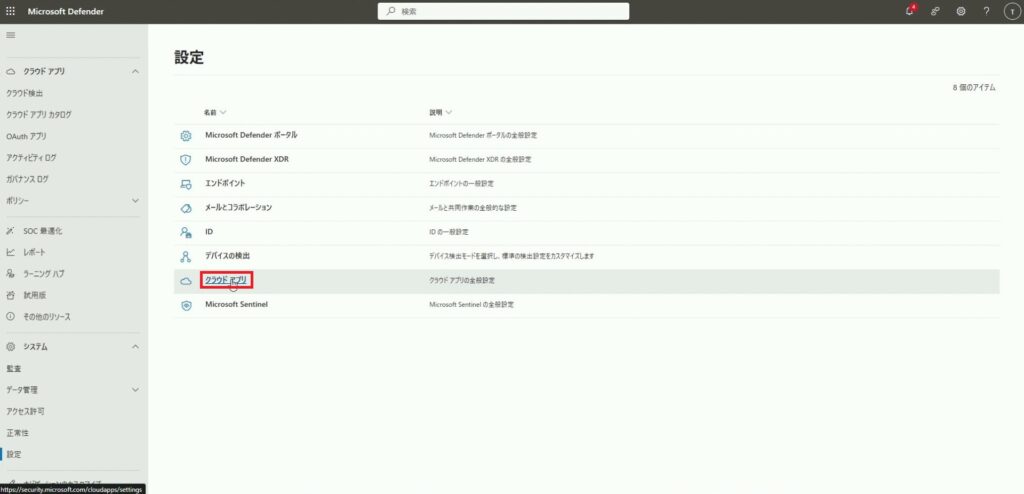

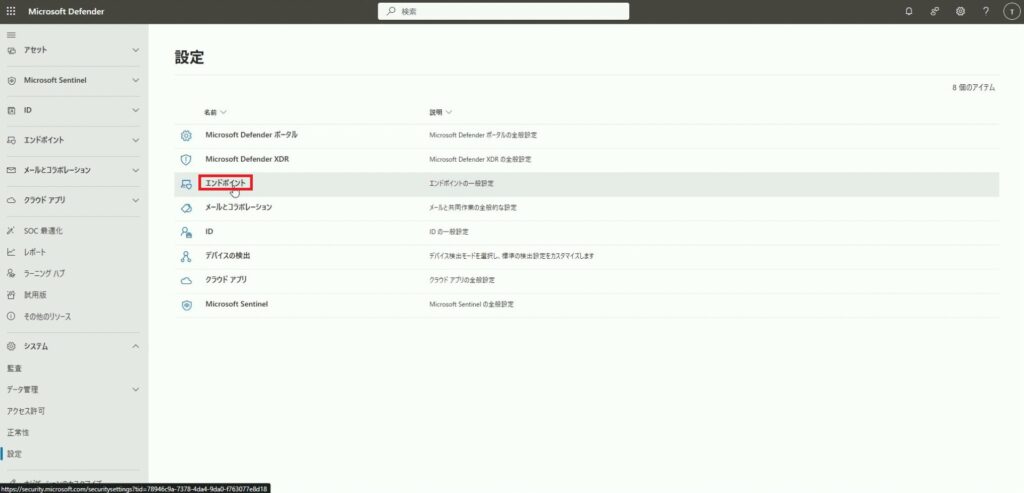

3.「クラウド アプリ」をクリックします。

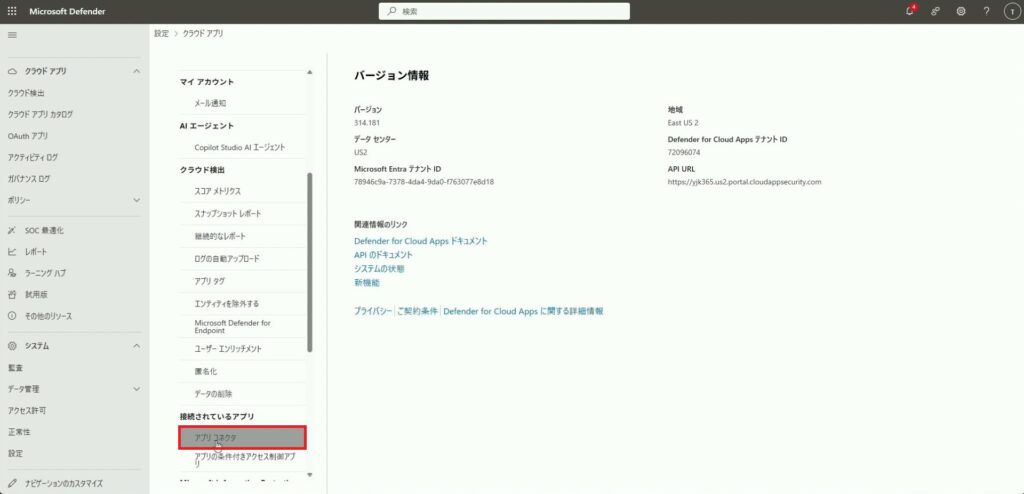

4.「接続されているアプリ」より「アプリ コネクタ」をクリックします。

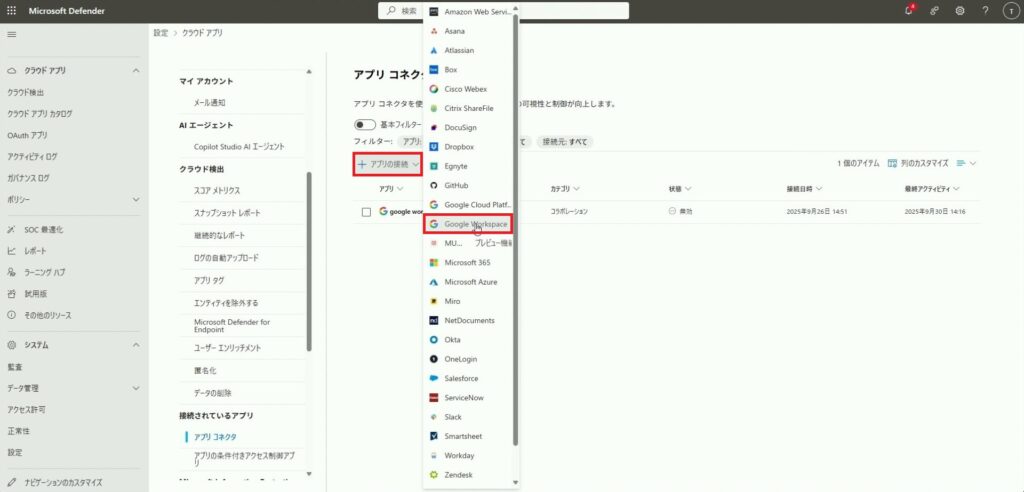

5.「アプリの接続」より「Google Workspace」を選択します。

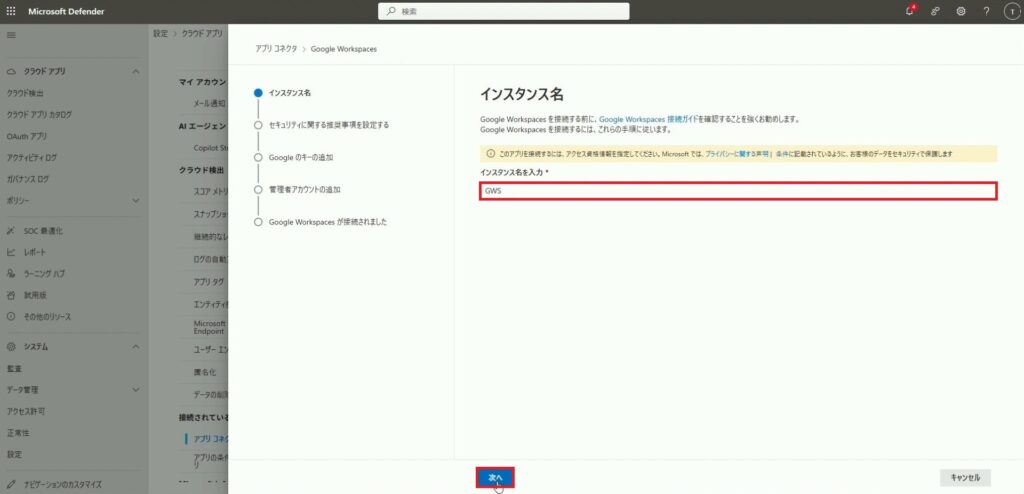

6.インスタンス名を入力し、「次へ」をクリックします。

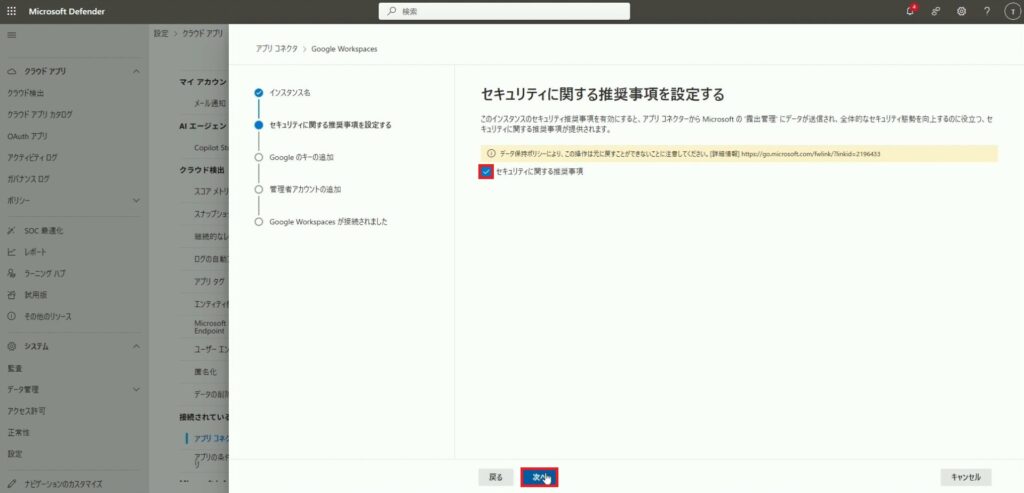

7.「セキュリティに関する推奨事項」にチェックを入れ、「次へ」をクリックします。

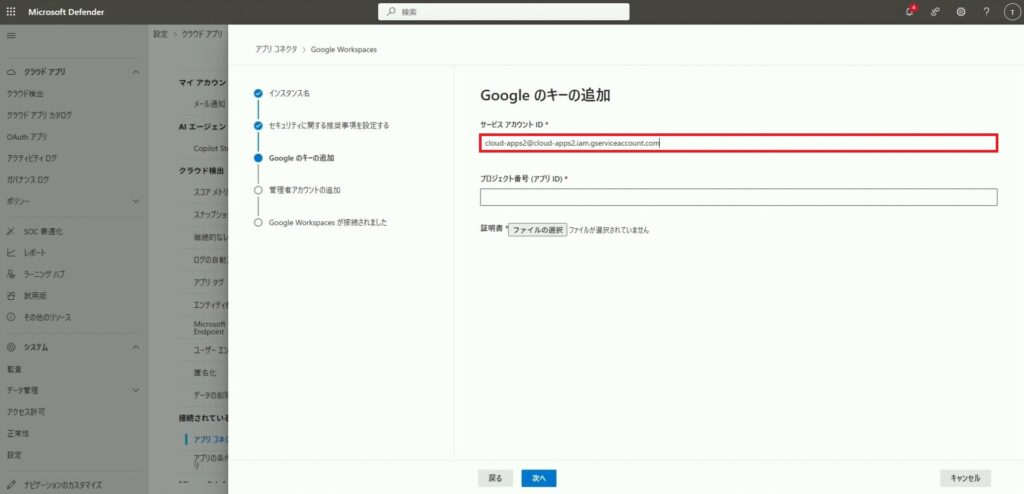

8.「サービス アカウント ID」に、手順1-28でコピーした「メール」を貼り付けます。

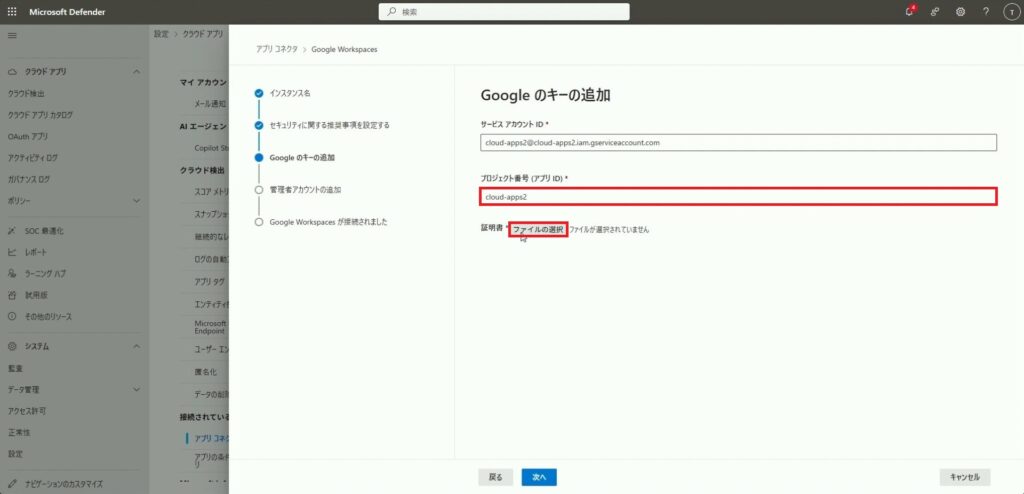

9.「プロジェクト番号」に、手順1-11でコピーした「ID」を貼り付け、「ファイルの選択」をクリックします。

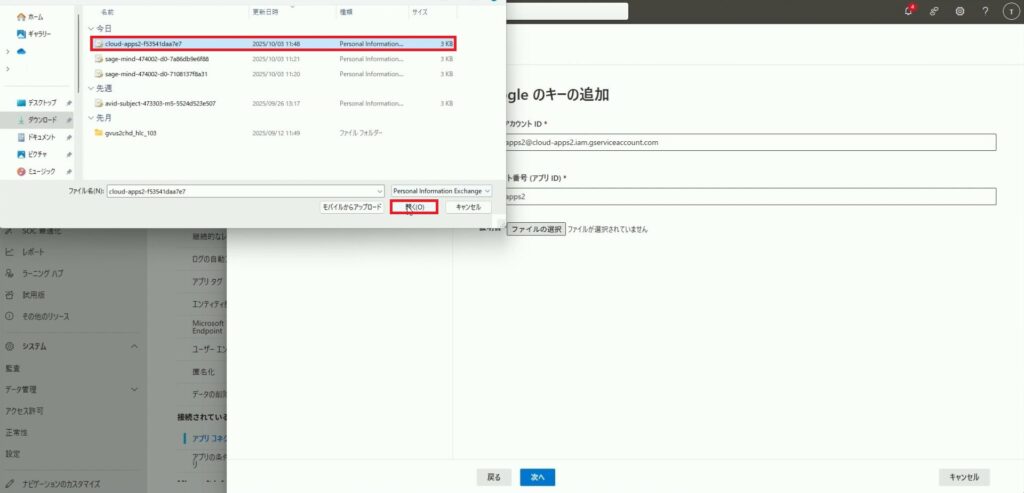

10.手順1-32で作成した秘密鍵を「ダウンロード」ファルダより選択し、「開く」をクリックします。

11.「次へ」をクリックします。

12.管理者のメールアドレスを入力し、「次へ」をクリックします。

※手順1-1でサインインしたアカウントを入力ください。

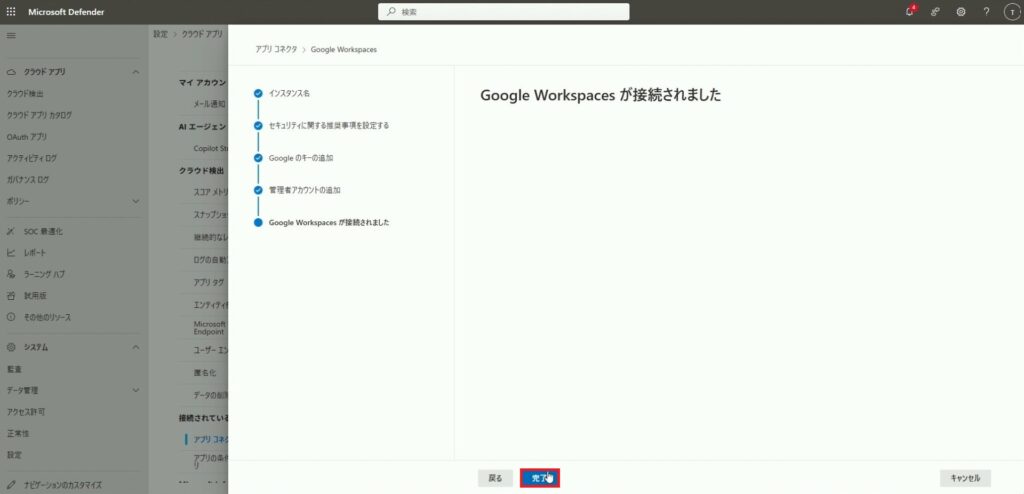

13.「完了」をクリックします。

14.アプリが追加されました。画面左上の「更新」をクリックし、画面更新をします。

15.状態が「接続済み」に変わりました。

※状態が変わらない場合は、少し時間をおいてから再度ご確認ください。

5.プロビジョニング設定

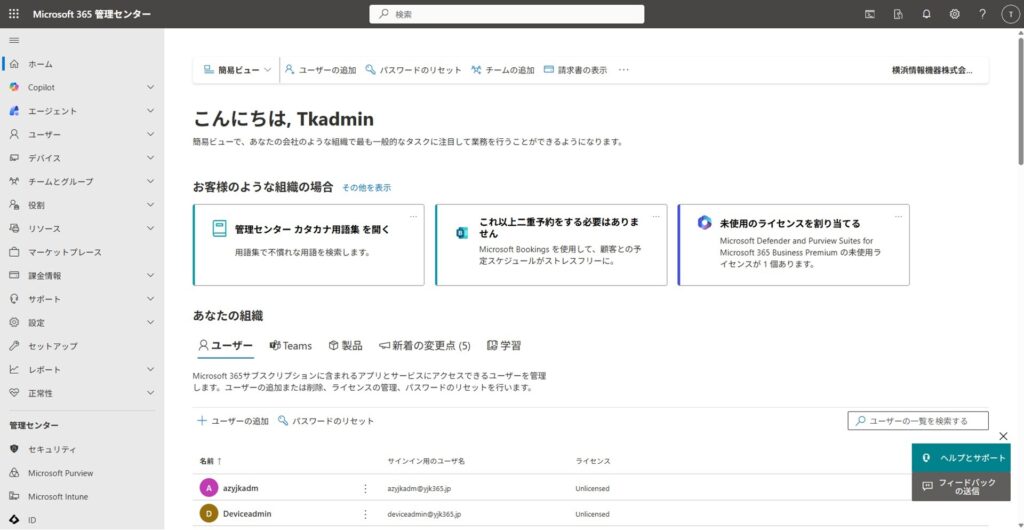

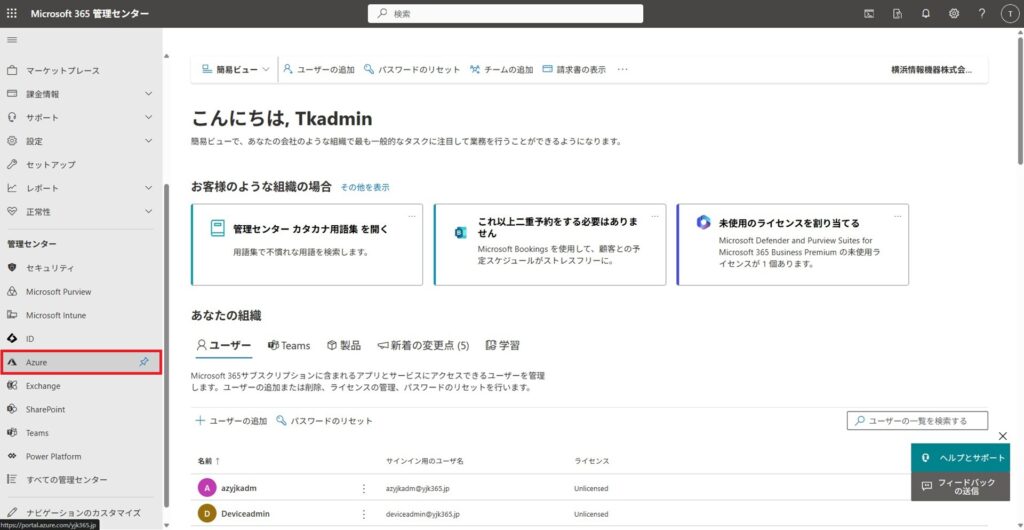

1.「Microsoft 365 管理センター」にアクセスします。

2.「Azure」をクリックします。

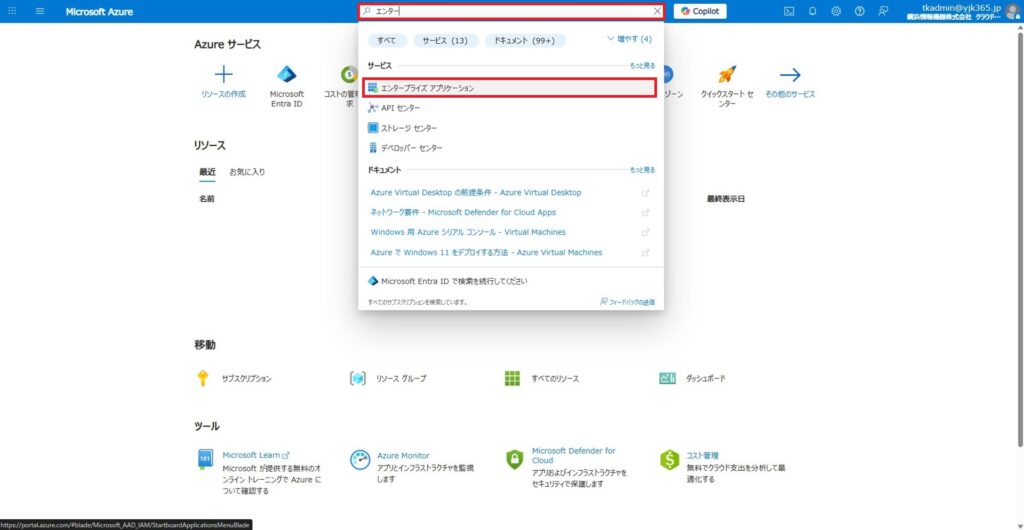

3.検索バーに「エンター」などと検索し、「エンタープライズ アプリケーション」をクリックします。

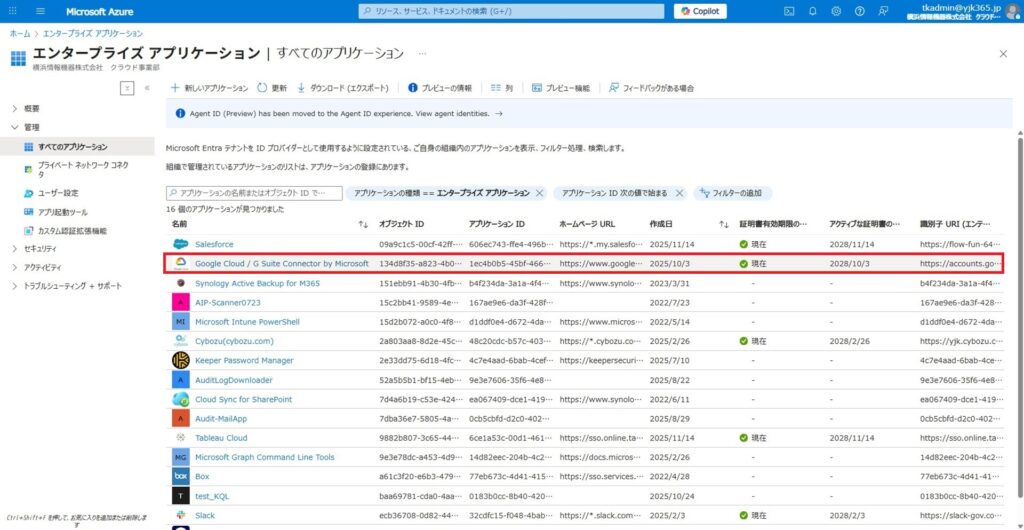

4.「Google Cloud / G Suite Connector by Microsoft」をクリックします。

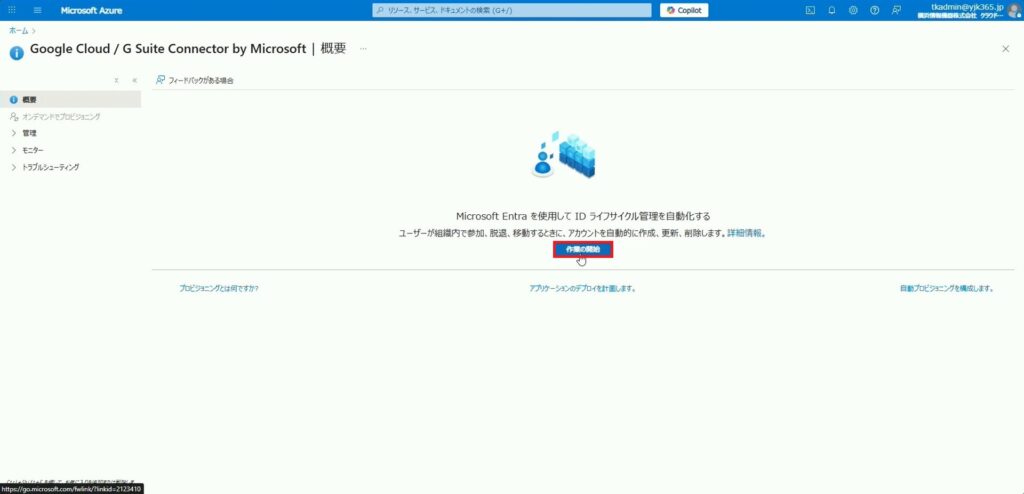

5.「作業の開始」をクリックします。

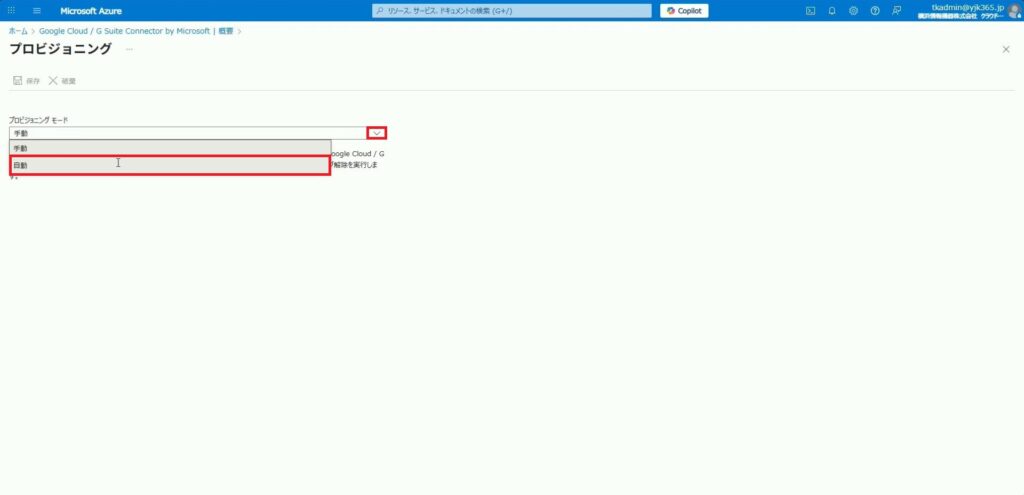

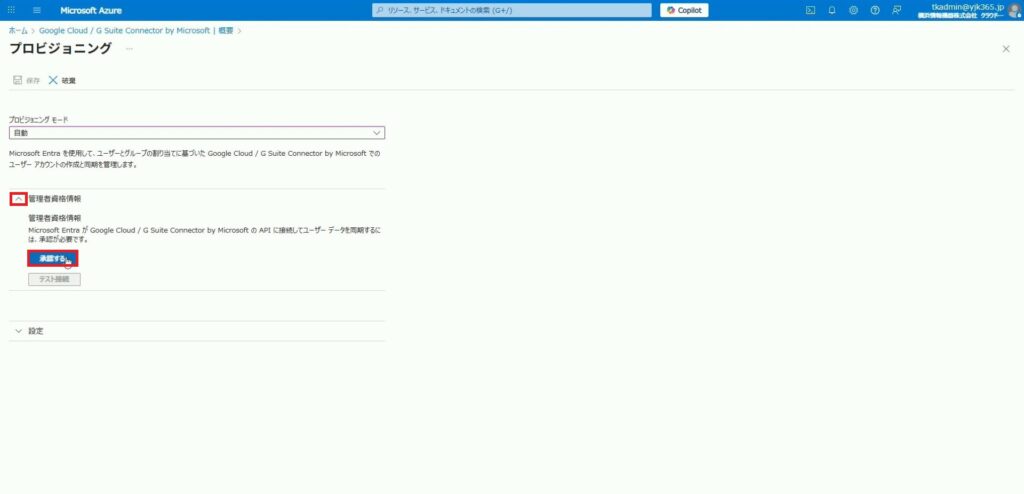

6.「プロビジョニング モード」を「自動」に切り替えます。

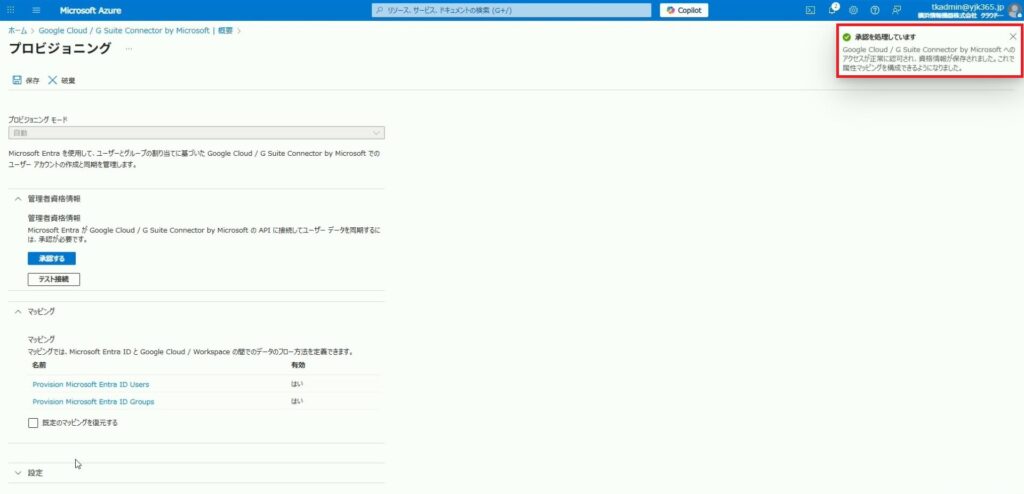

7.「管理者資格情報」を開き、「承認する」をクリックします。

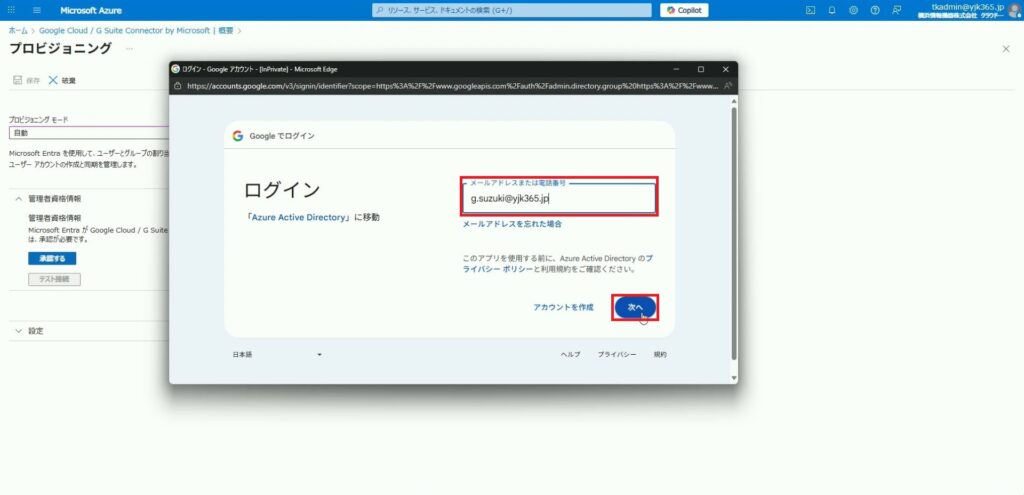

8.Googleのログインを求められます。管理者のメールアドレスを入力し、「次へ」をクリックします。

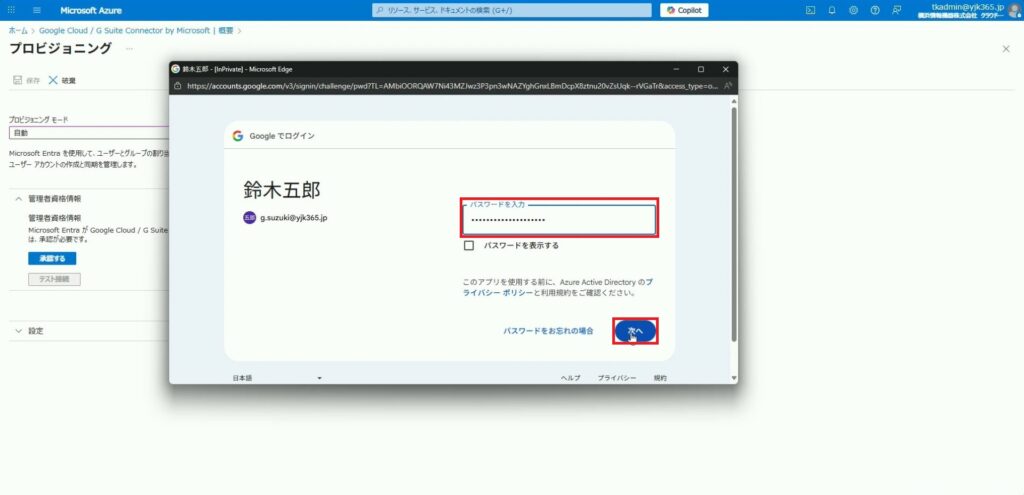

9.パスワードを入力し、「次へ」をクリックします。

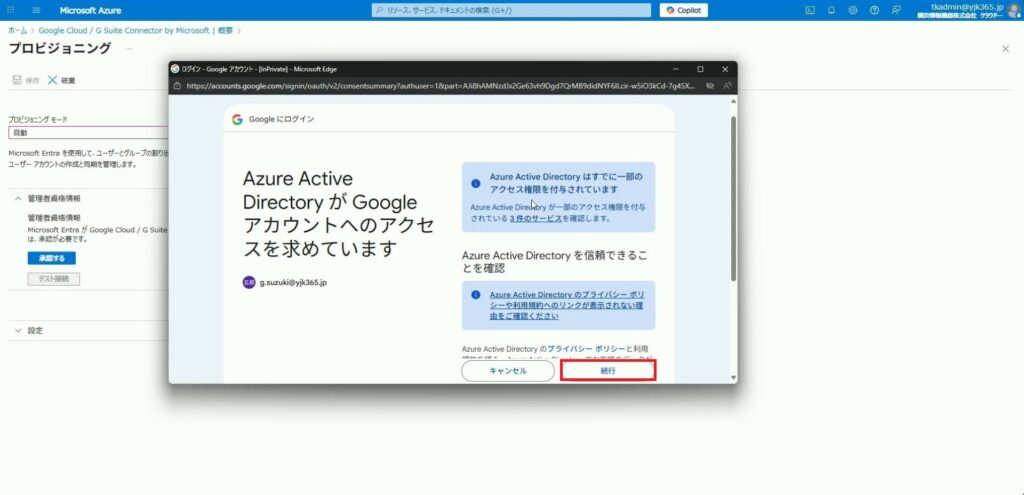

10.「続行」をクリックします。

11.資格情報が保存され、承認されました。

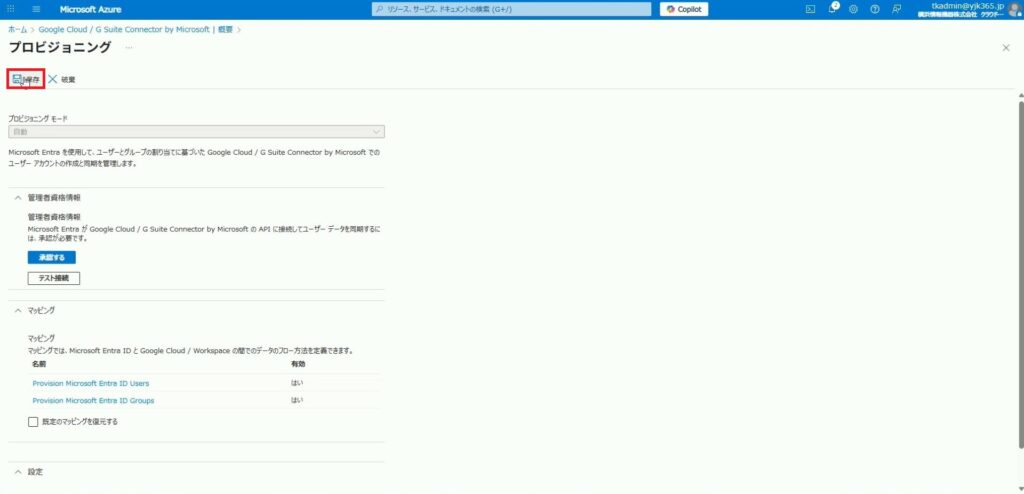

12.「保存」をクリックします。

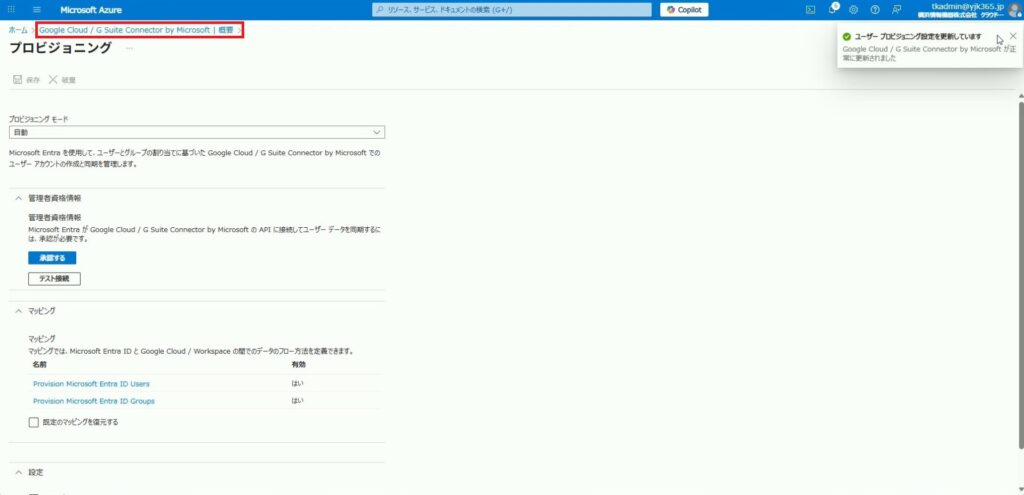

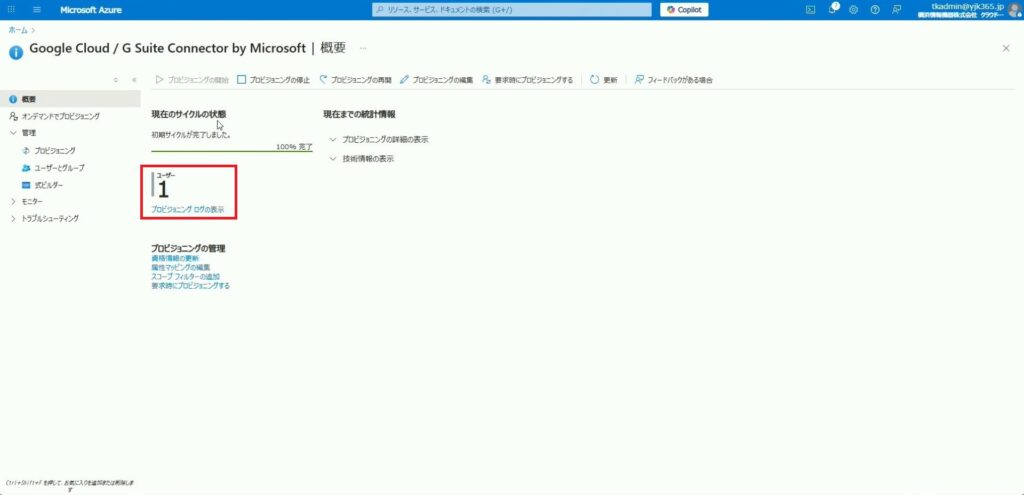

13.保存されました。「概要」をクリックします。

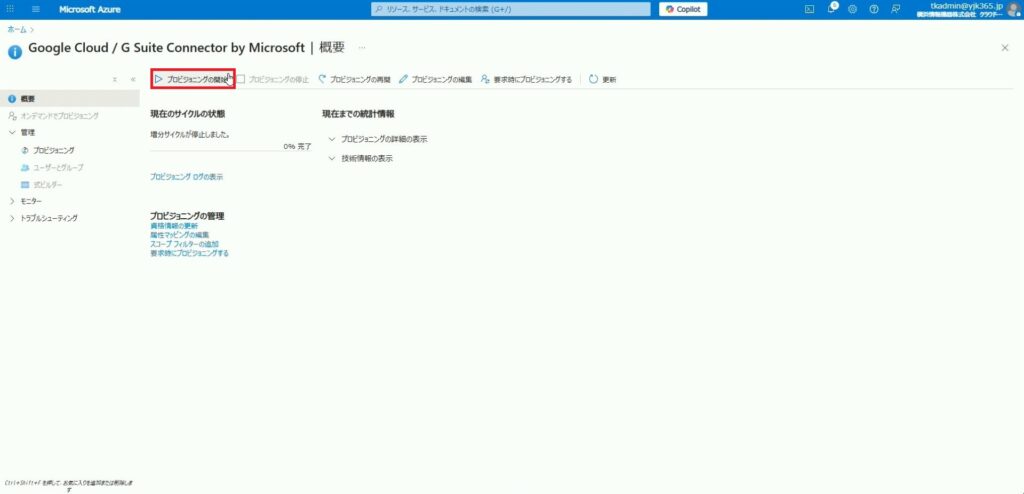

14.「プロビジョニングの開始」をクリックします。

15.少し時間をおくと、「ユーザー 1」と表示されました。

6.SSO設定

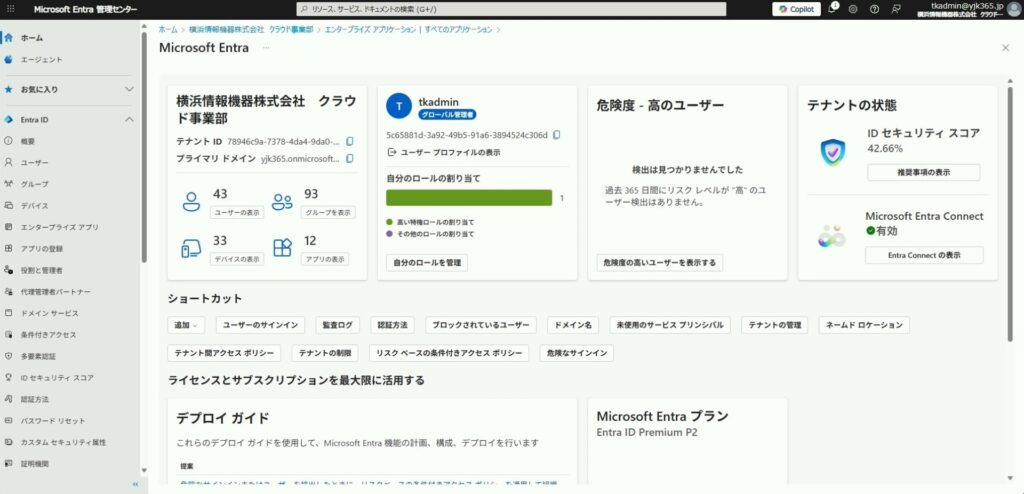

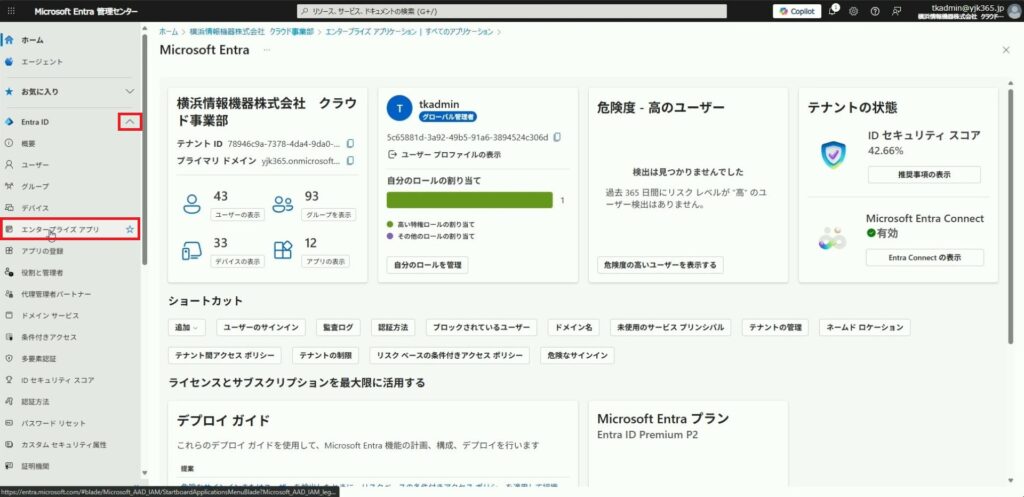

1.「Microsoft Entra 管理センター」にアクセスします。

2.「Entra ID」より「エンタープライズ アプリ」をクリックします。

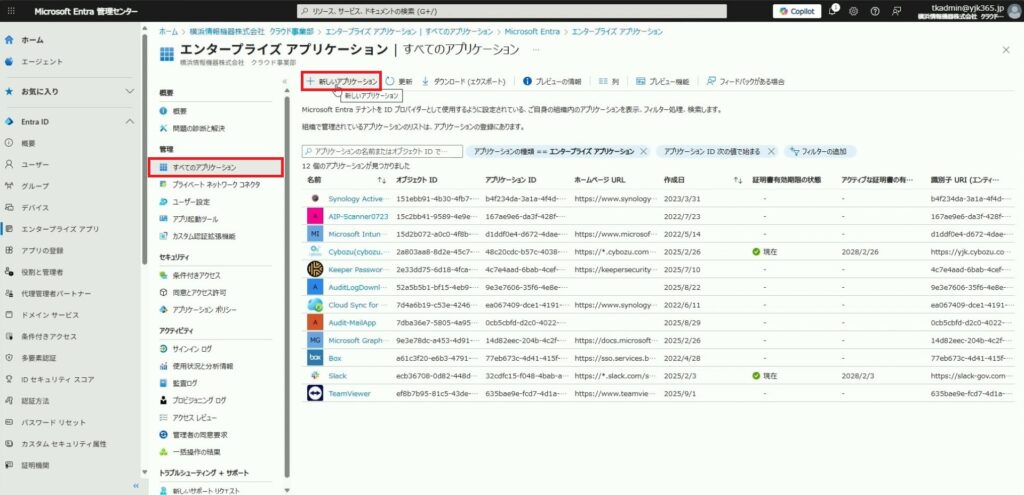

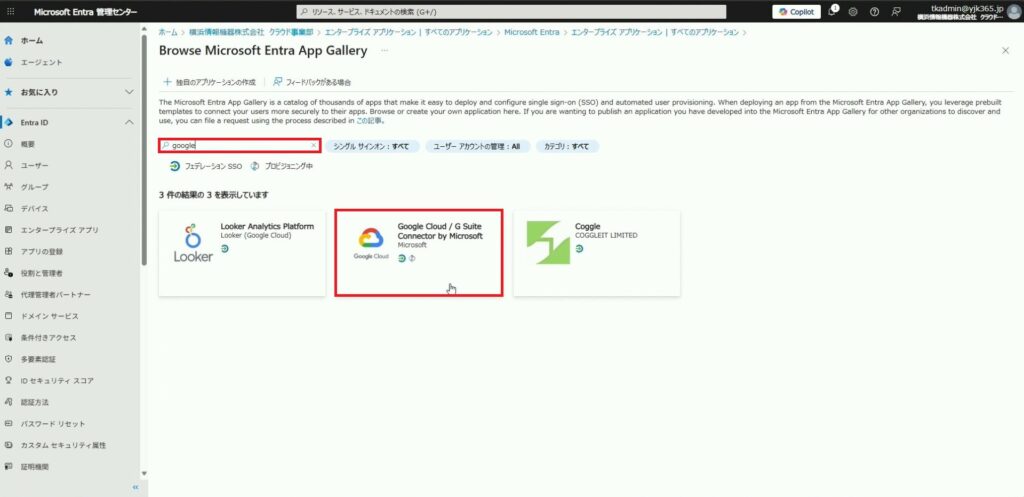

3.「すべてのアプリケーション」より「新しいアプリケーション」をクリックします。

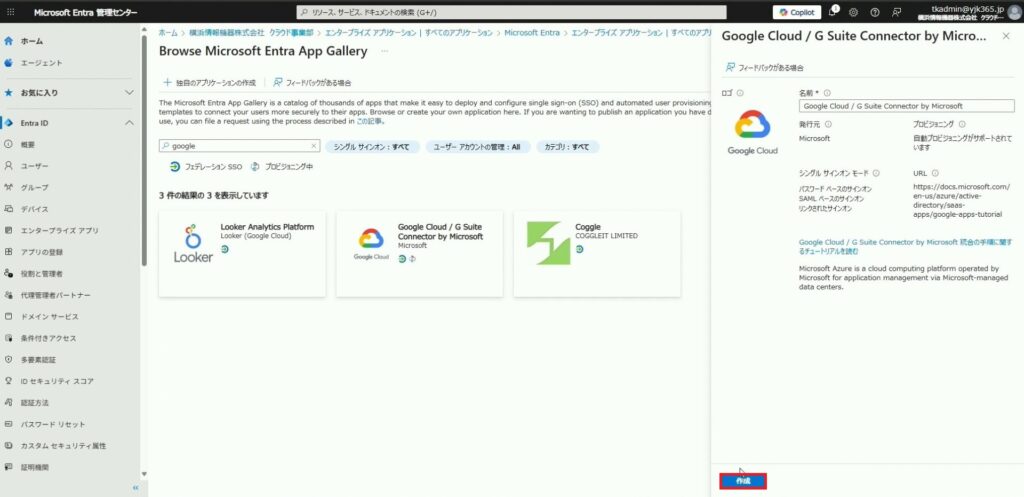

4.検索バーに「Google」と入力し、「Google Cloud / G Suite Connector by Microsoft」をクリックします。

5.「作成」をクリックします。

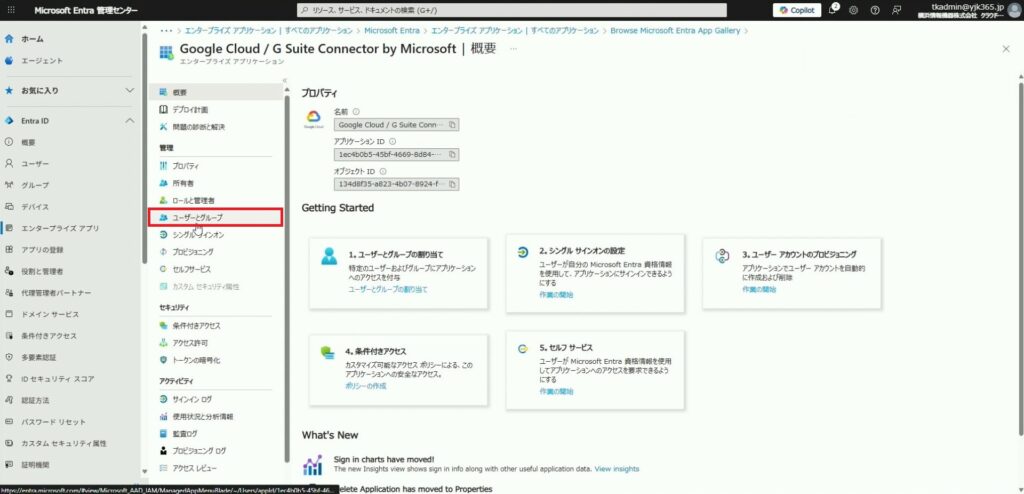

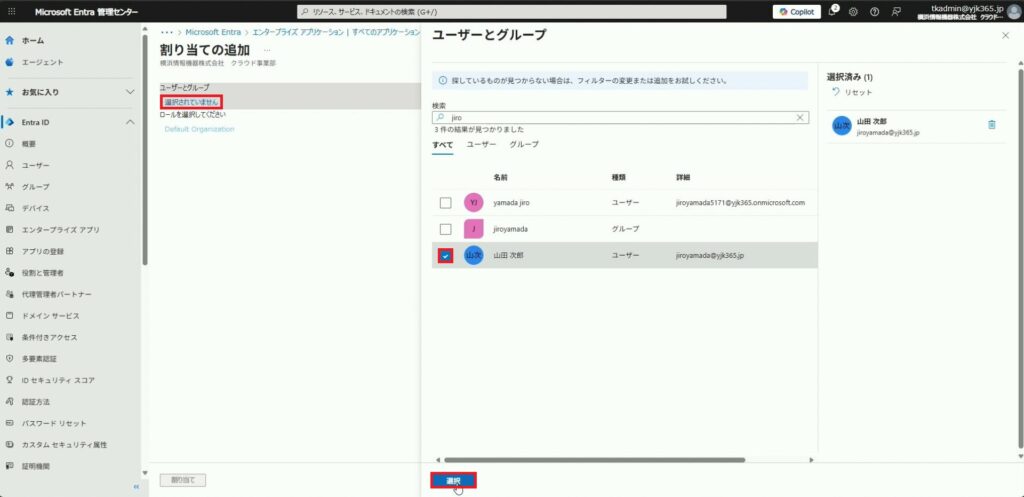

6.「ユーザーとグループ」をクリックします。

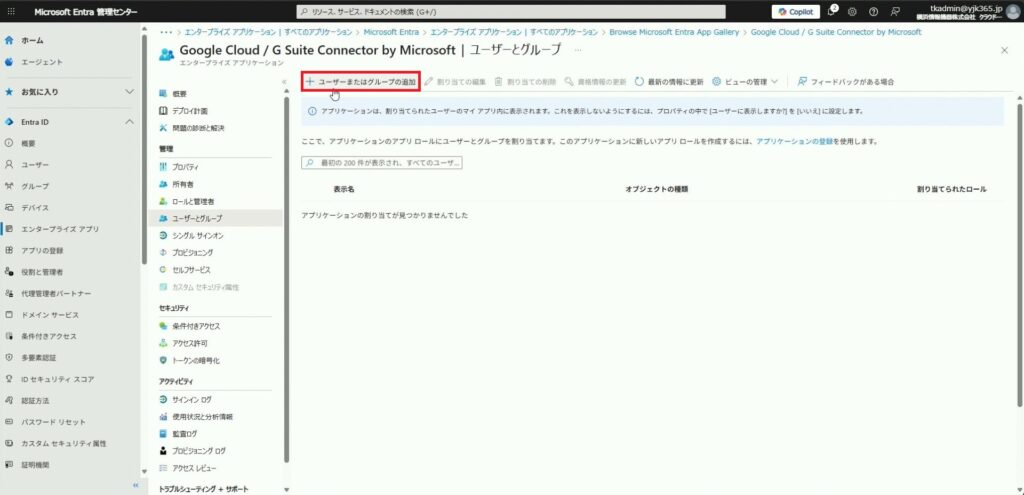

7.「ユーザーまたはグループの追加」をクリックします。

8.「選択されていません」をクリックし、含めるユーザーにチェックを入れ「選択」をクリックします。

※個人用Googleの利用を禁止したいユーザーを選択します。後ほど手順7-5でも同じユーザーを追加します。

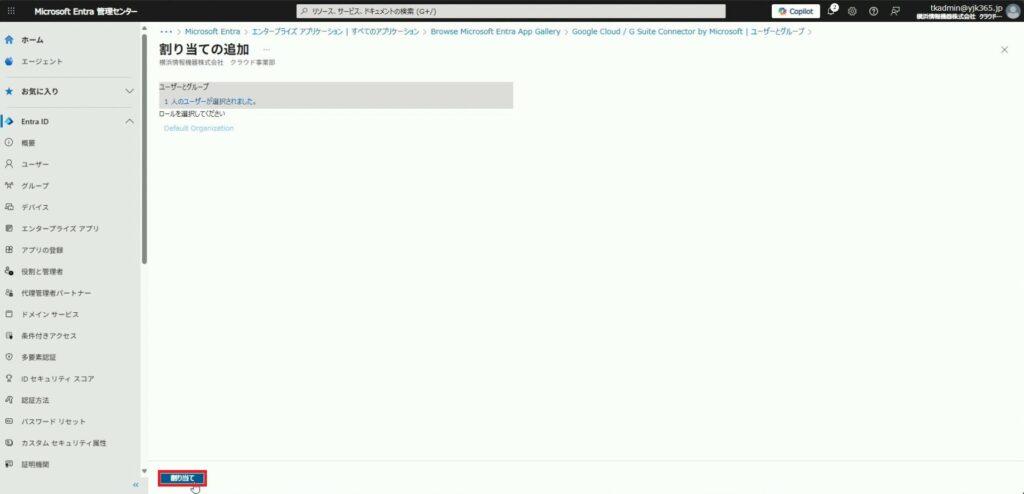

9.「割り当て」をクリックします。

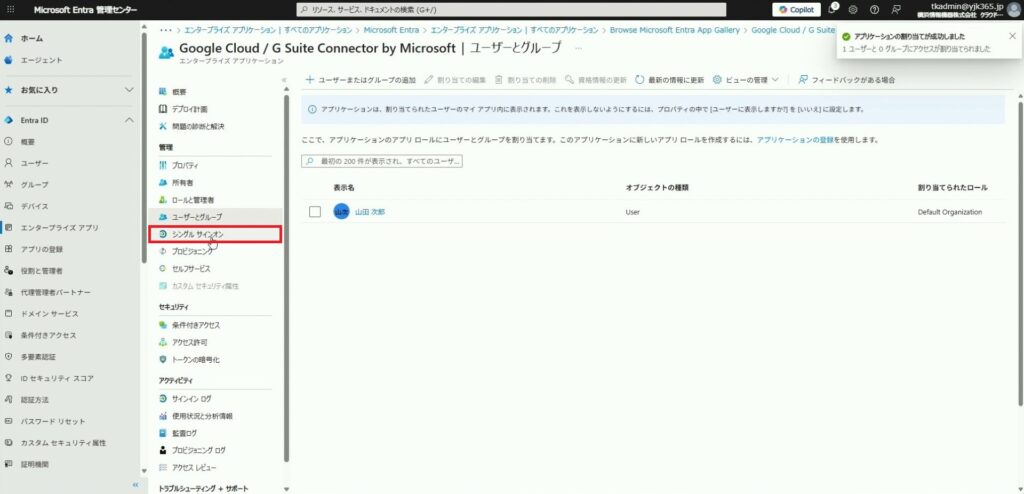

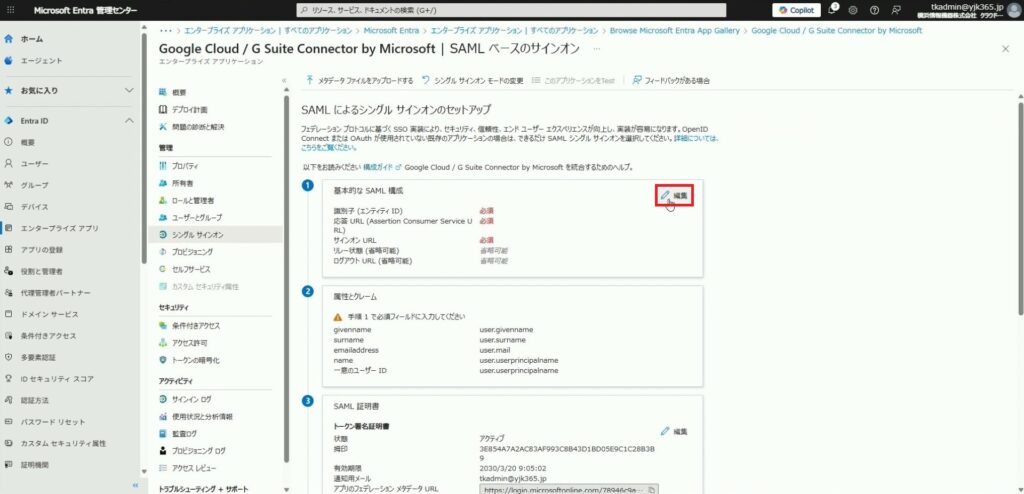

10.「シングル サインオン」をクリックします。

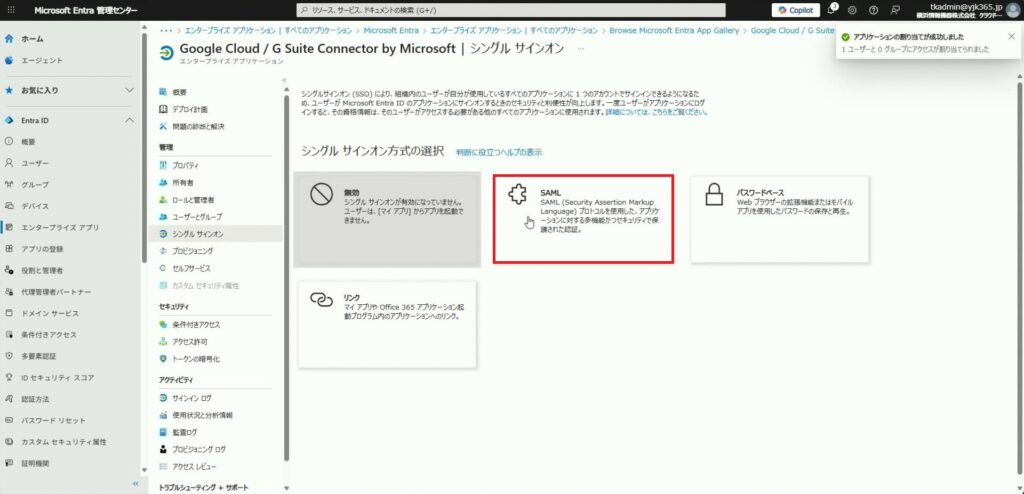

11.「SAML」を選択します。

12.証明書をダウンロードするため、仮に設定を行います。基本的な SAML 構成の「編集」をクリックします。

※手順6-33,6-34にて再設定します。

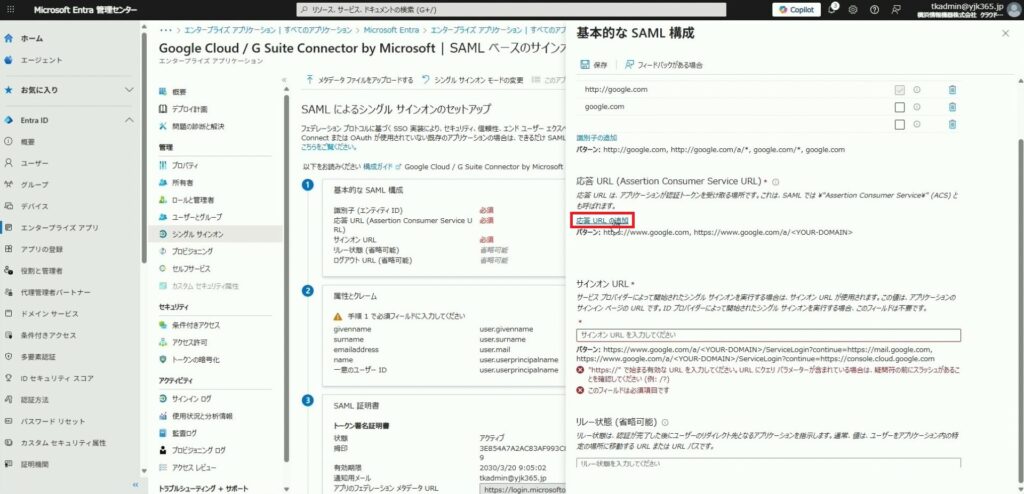

13.応答 URLの「応答 URL の追加」をクリックします。

14.URLに以下を入力します。 https://www.google.com

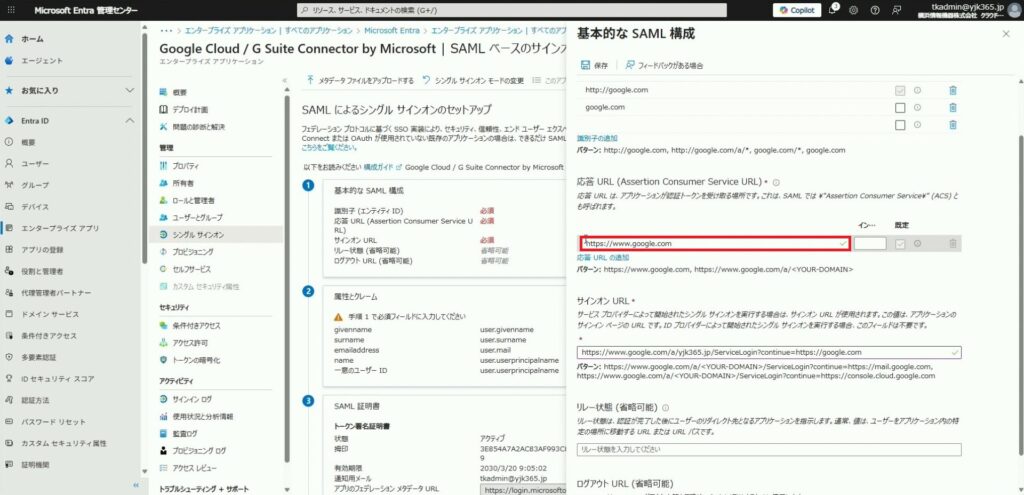

15.「サインオン URL」に以下を入力します。 https://www.google.com/a/yjk365.jp/ServiceLogin?continue=https://google.com

※yjk365.jpの部分は、自社ドメインに置き換えてください。

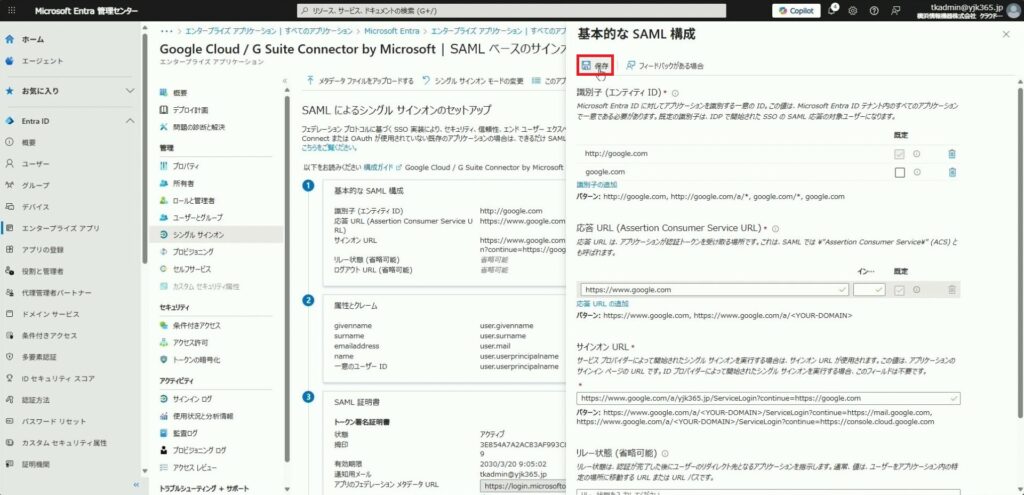

16.「保存」をクリックします。

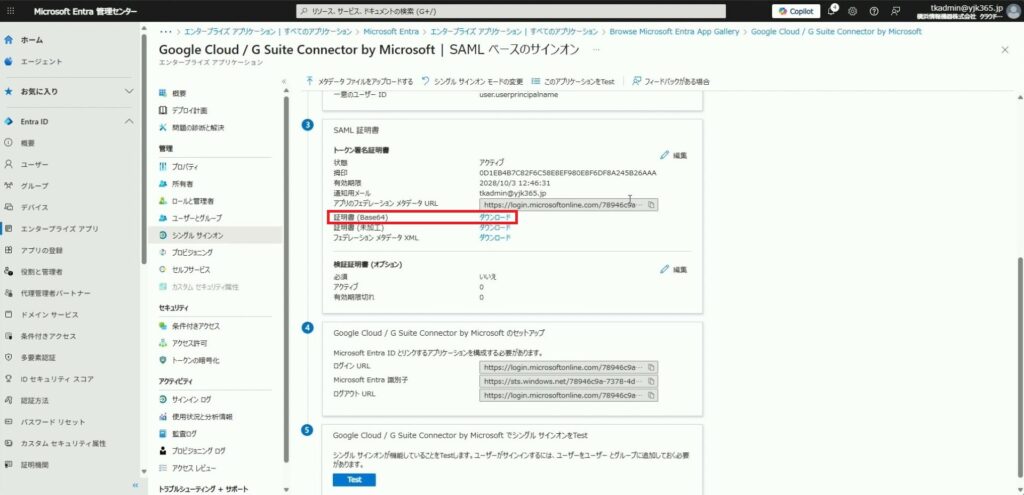

17.「SAML 証明書」の証明書(Base64)「ダウンロード」をクリックします。

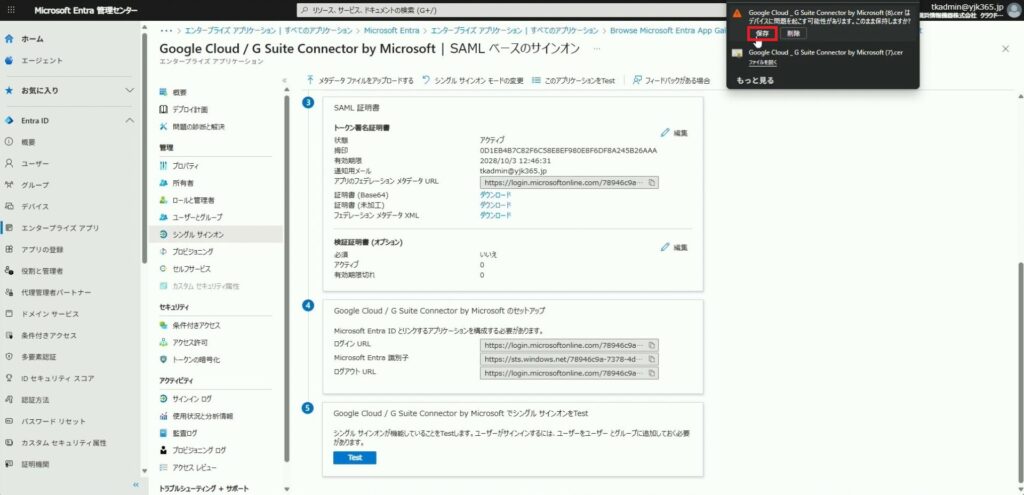

18.「保存」をクリックします。

※ダウンロード時に、ブラウザのセキュリティ機能による警告が表示されます。

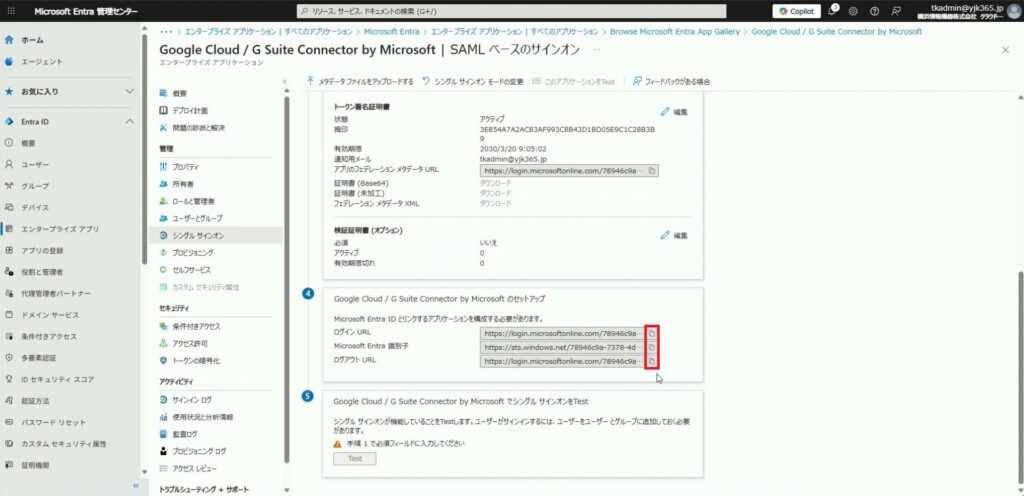

19.「Google Cloud / G Suite Connector by Microsoft のセットアップ」の「ログイン URL・Microsoft Entra 識別子・ログアウト URL」をコピーします。

※後ほど手順6-24で使用

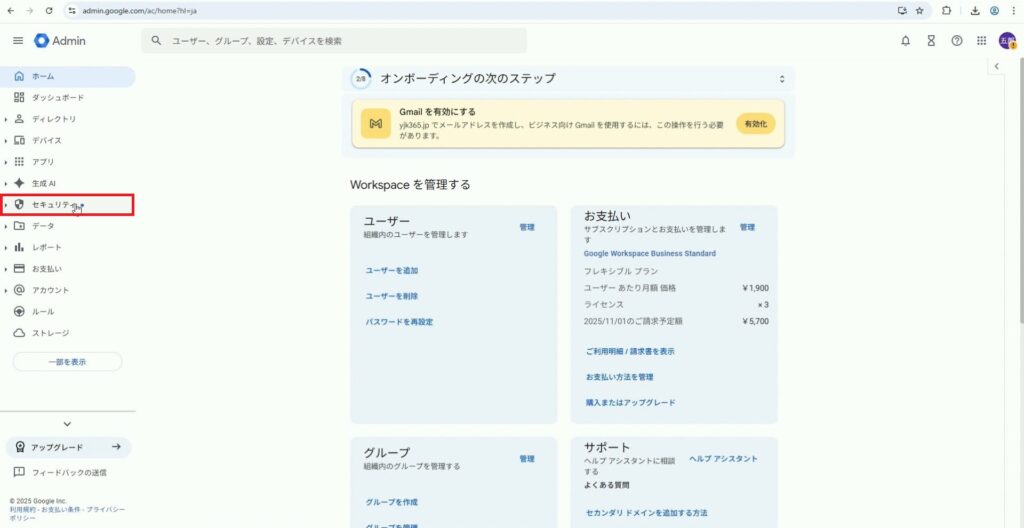

20.「Google Admin コンソール」にアクセスし、左側の「セキュリティ」を開きます。

21.「認証」より「サードパーティの IdP による SSO」をクリックします。

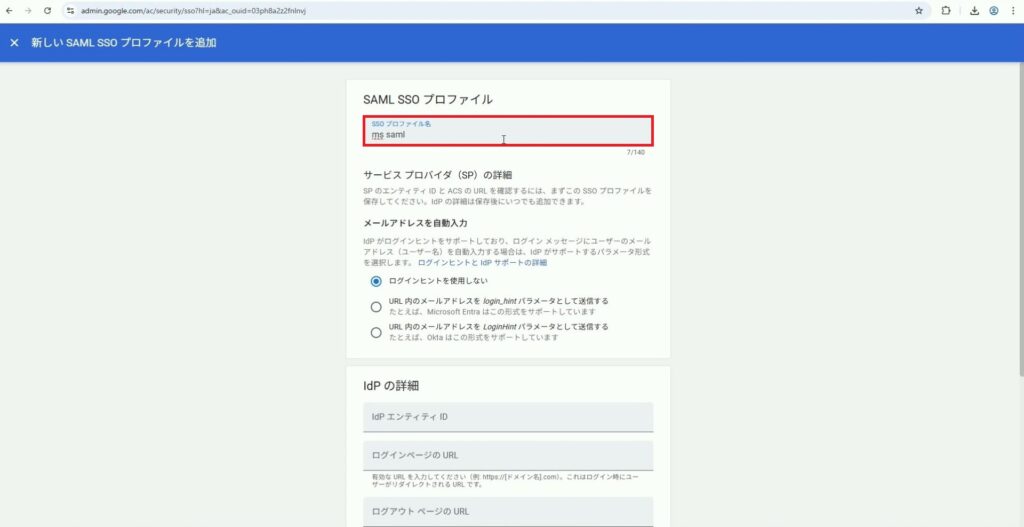

22.「SAML プロファイルを追加」をクリックします。

23.プロファイル名を入力します。

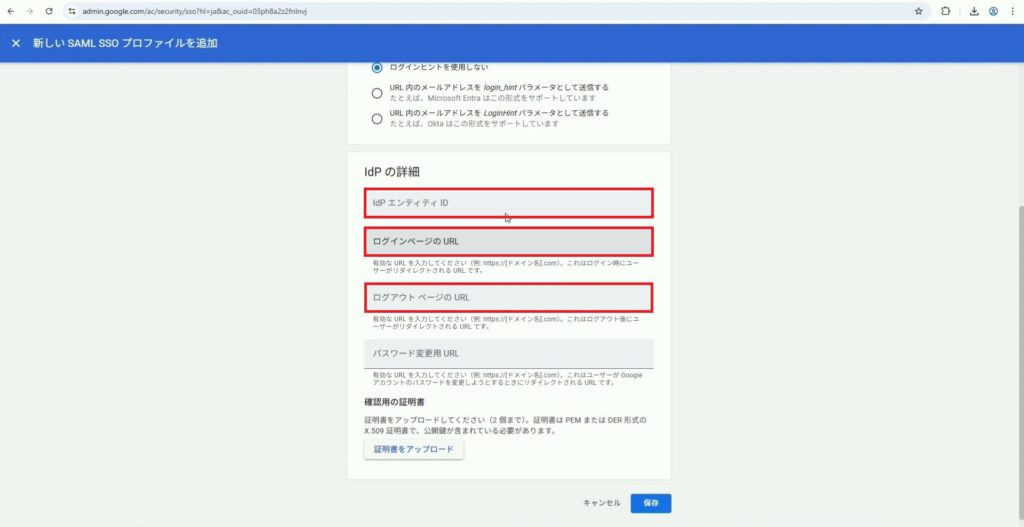

24.手順6-19でコピーしたURLを以下のとおり貼り付けます。

・IdP エンティティ ID → Microsoft Entra 識別子

・ログインページの URL → ログイン URL

・ログアウトページの URL → ログアウト URL

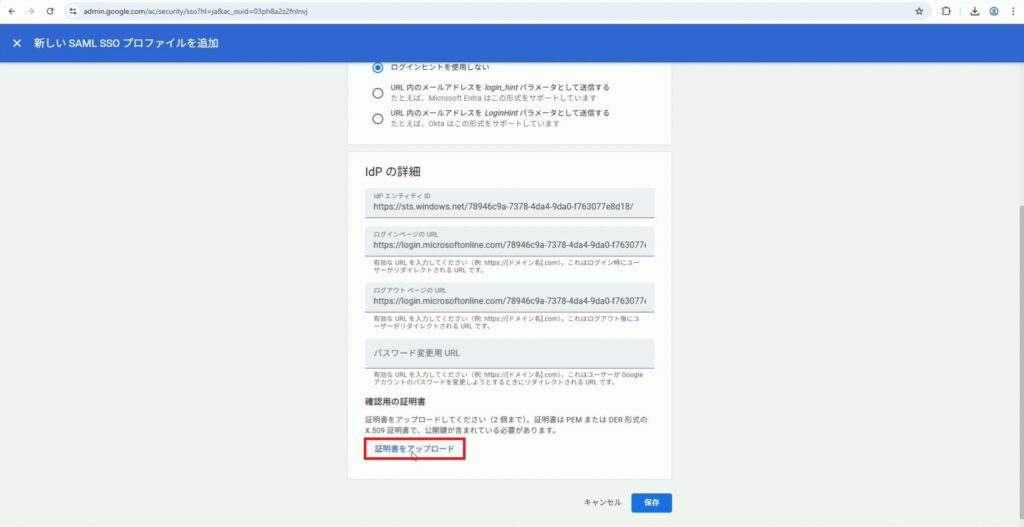

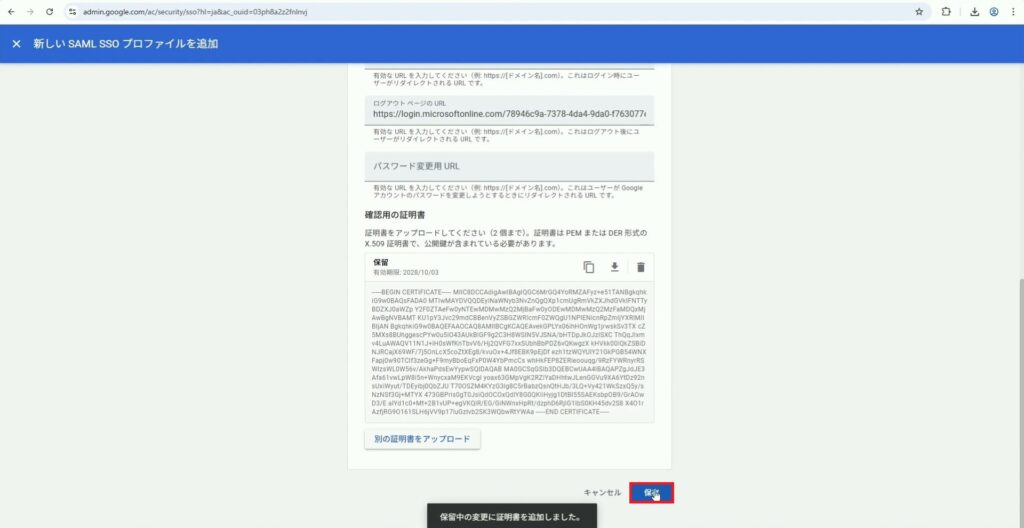

25.「証明書をアップロード」をクリックします。

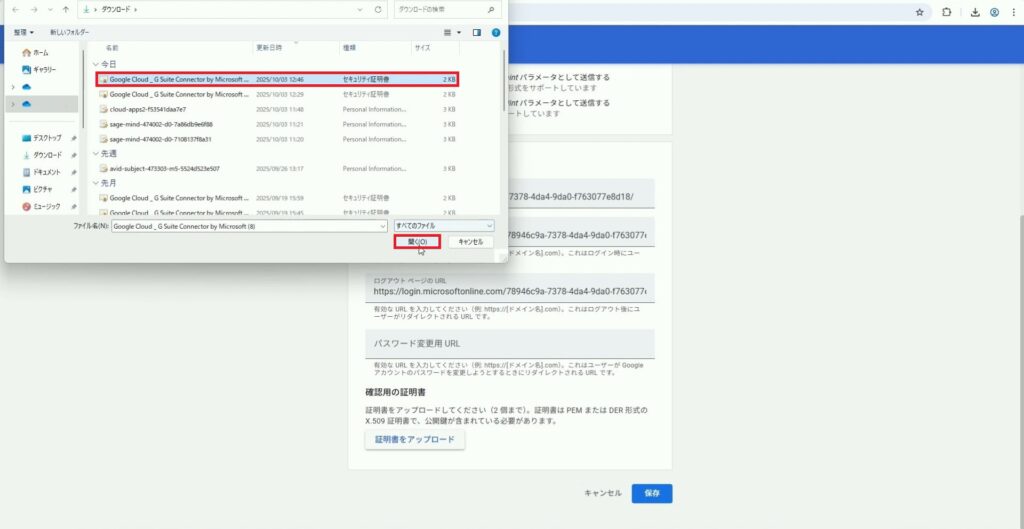

26.手順6-17でダウンロードした証明書を「ダウンロード」ファルダより選択し、「開く」をクリックします。

27.「保存」をクリックします。

28.保存されました。「エンティティ ID」と「ACS の URL」をコピーします。

※後ほど手順6-33,6-34で使用

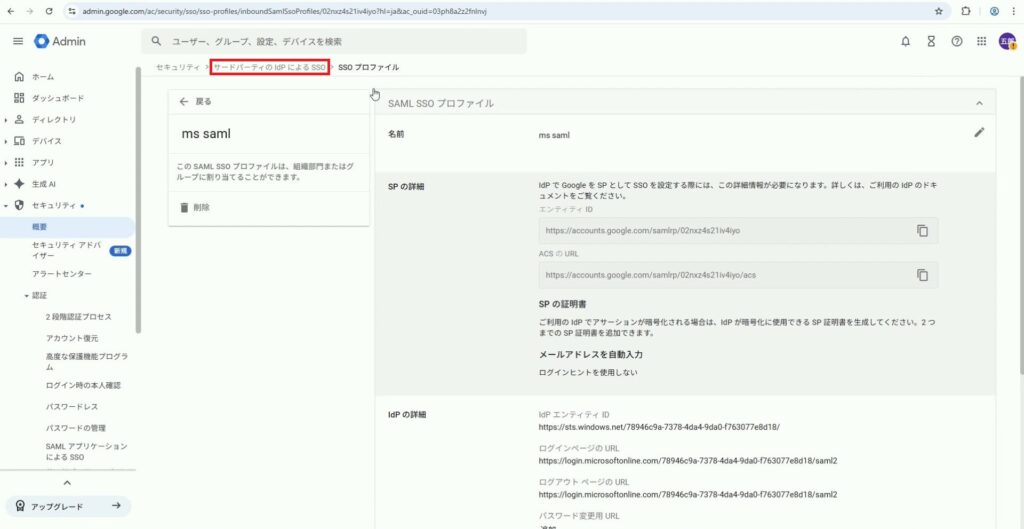

29.「サードパーティの IdP による SSO」をクリックします。

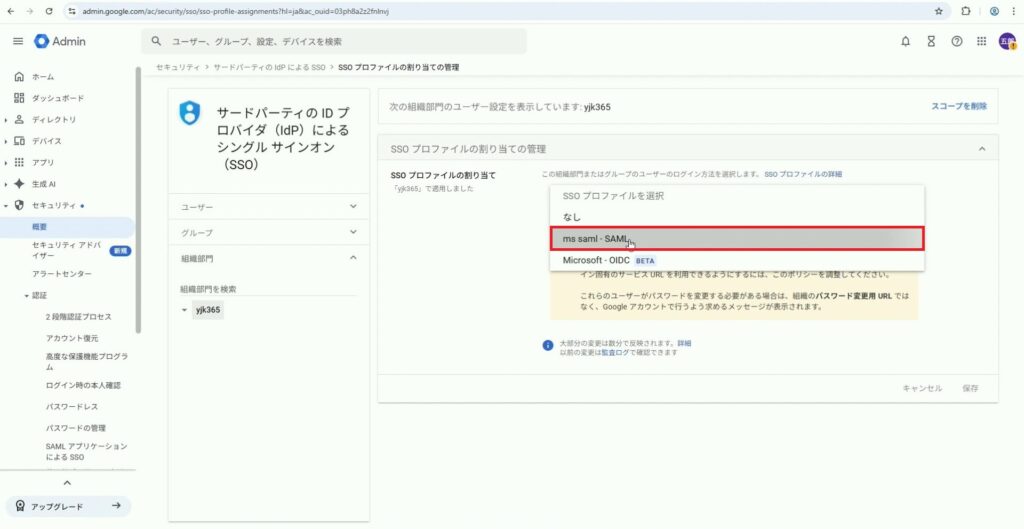

30.「SSO プロファイルの割り当ての管理」より「プロファイル名」をクリックします。

31.「SSO プロファイルを選択」より「手順6-23のプロファイル名 – SAML」を選択します。

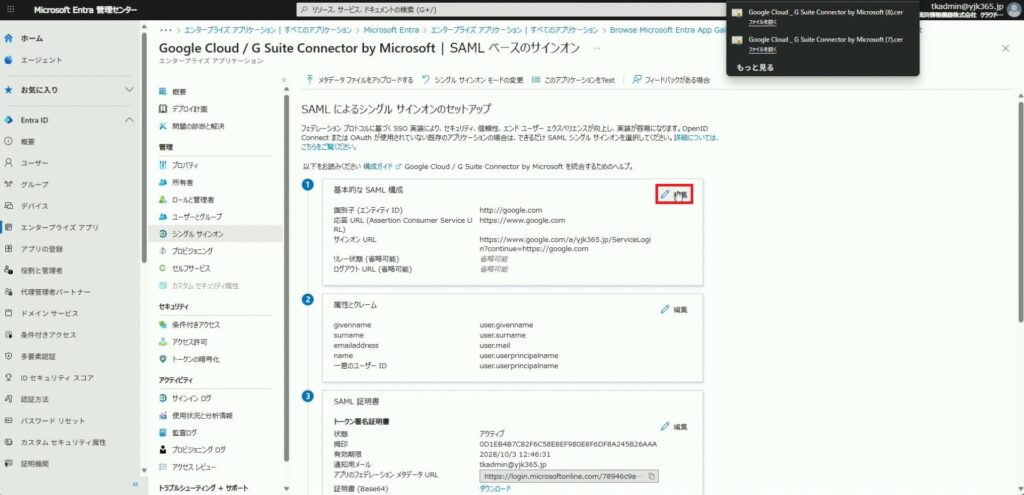

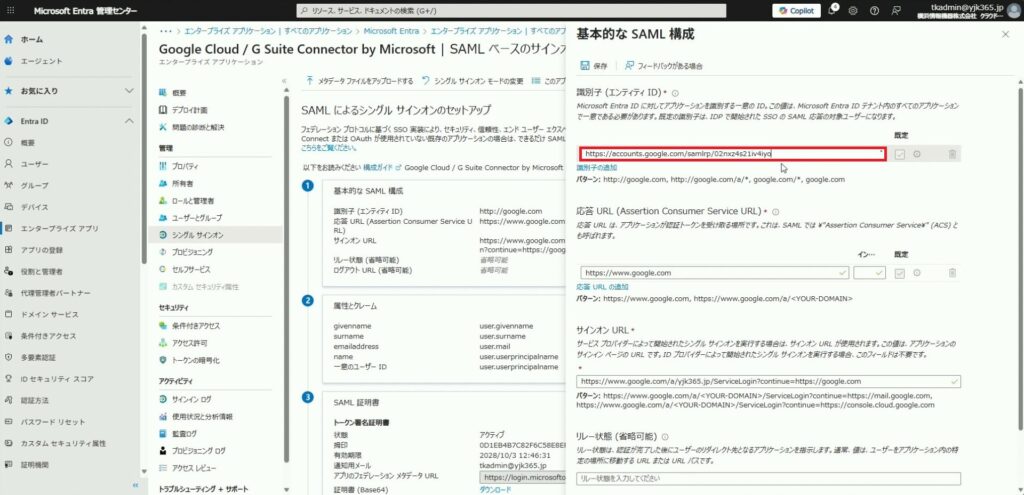

32.Microsoft Entra 管理センターに戻り、基本的な SAML 構成の「編集」をクリックします。

33.「識別子(エンティティ ID)」に、手順6-28でコピーした「エンティティ ID」を貼り付けます。

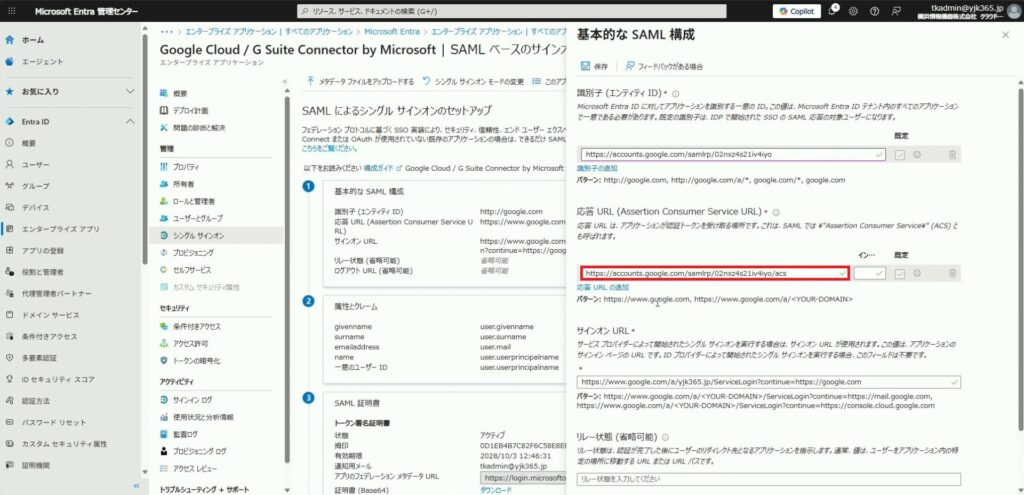

34.「応答 URL(Assertion Consumer Service URL)」に、手順6-28でコピーした「ACS の URL」を貼り付けます。

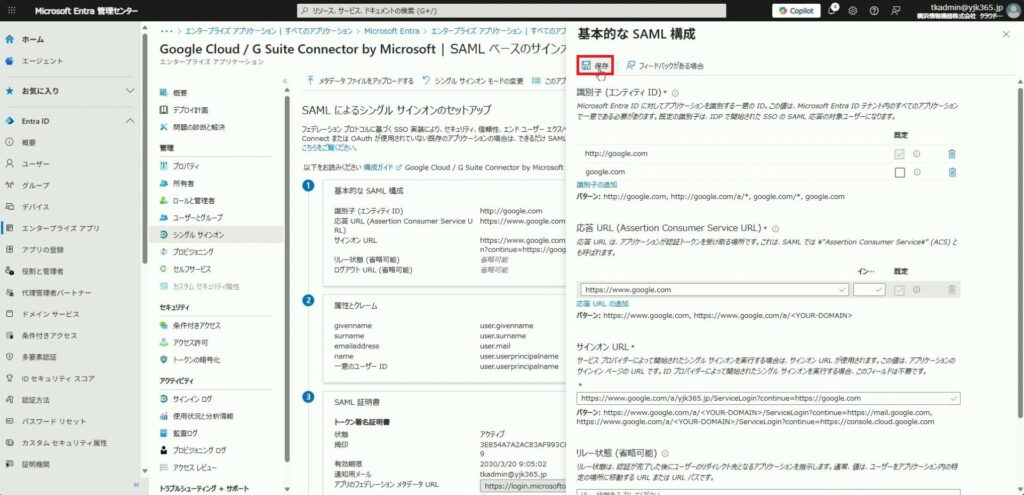

35.「保存」をクリックします。

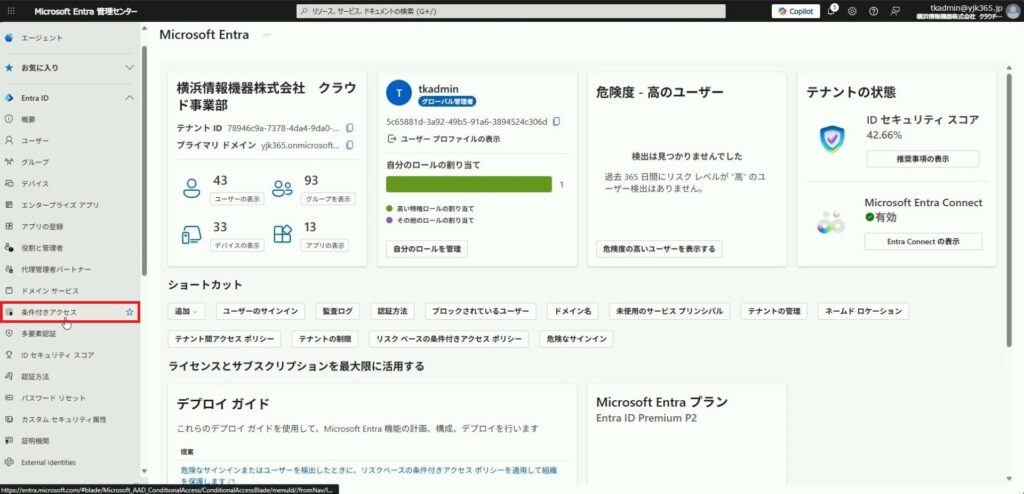

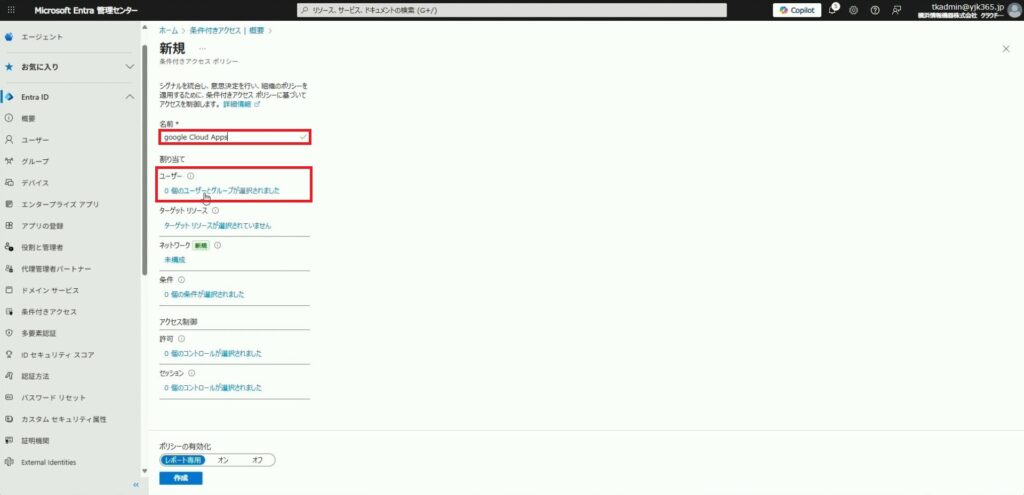

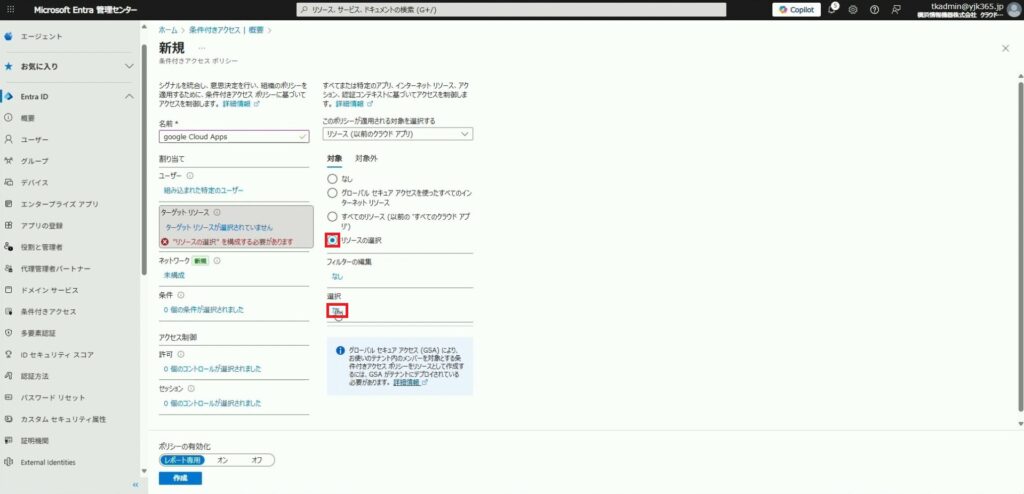

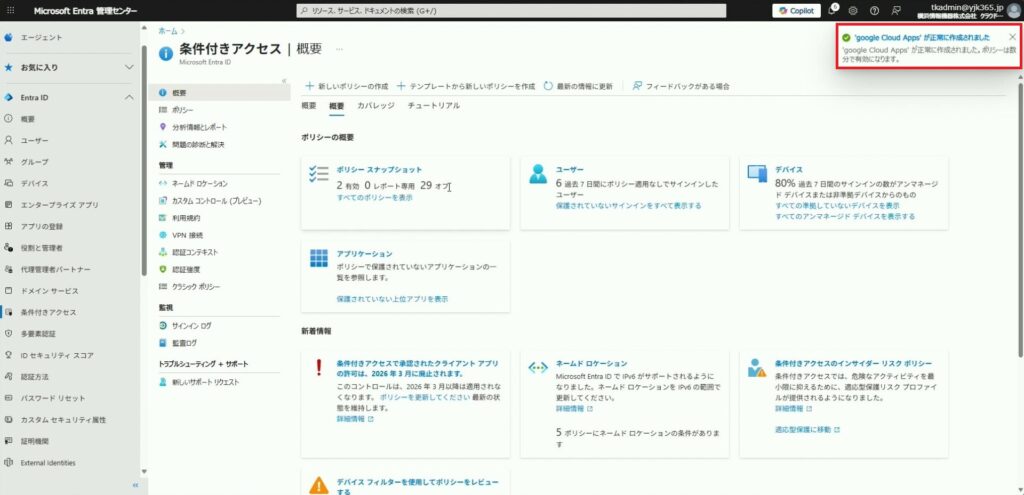

7.条件付きアクセスポリシーの作成

1.「Microsoft Entra 管理センター」より「条件付きアクセス」をクリックします。

2.「新しいポリシーの作成」をクリックします。

3.ポリシー名を入力し「ユーザー」をクリックします。

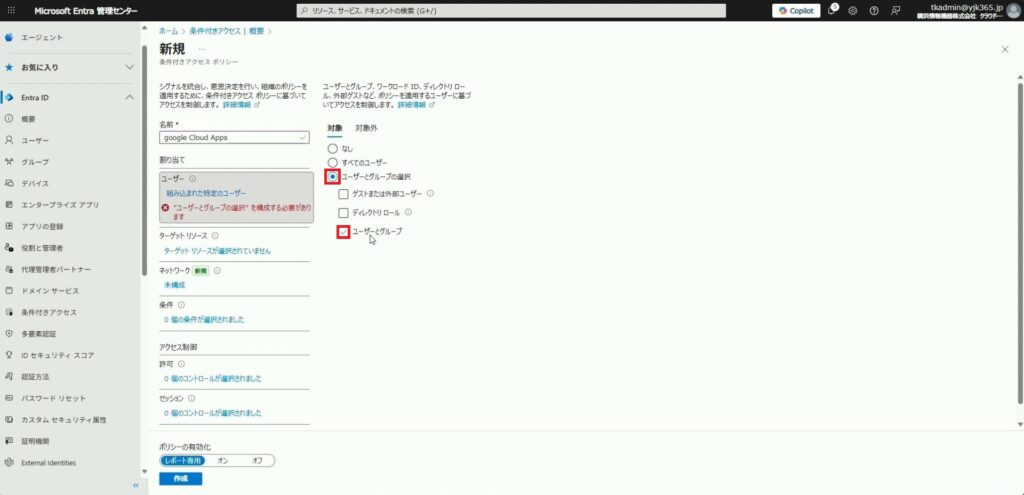

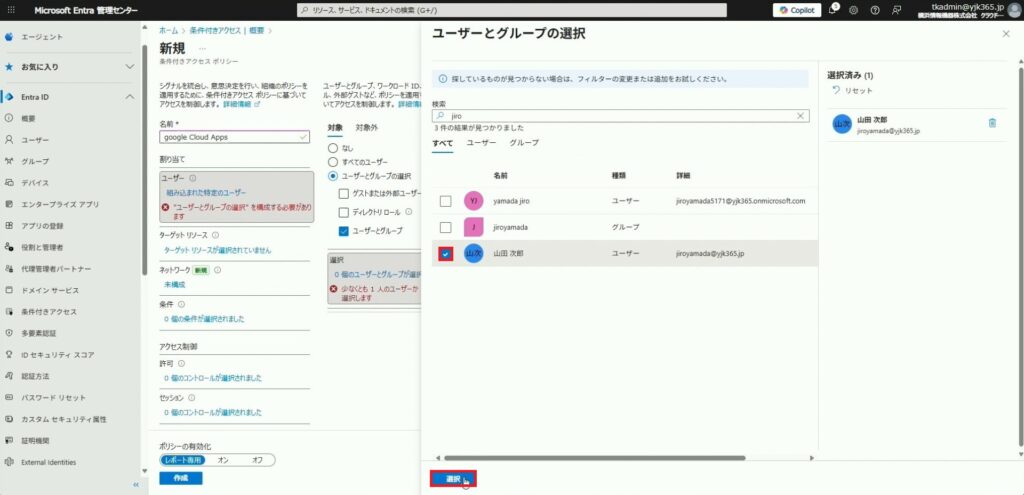

4.「ユーザーとグループの選択」より「ユーザーとグループ」をクリックします。

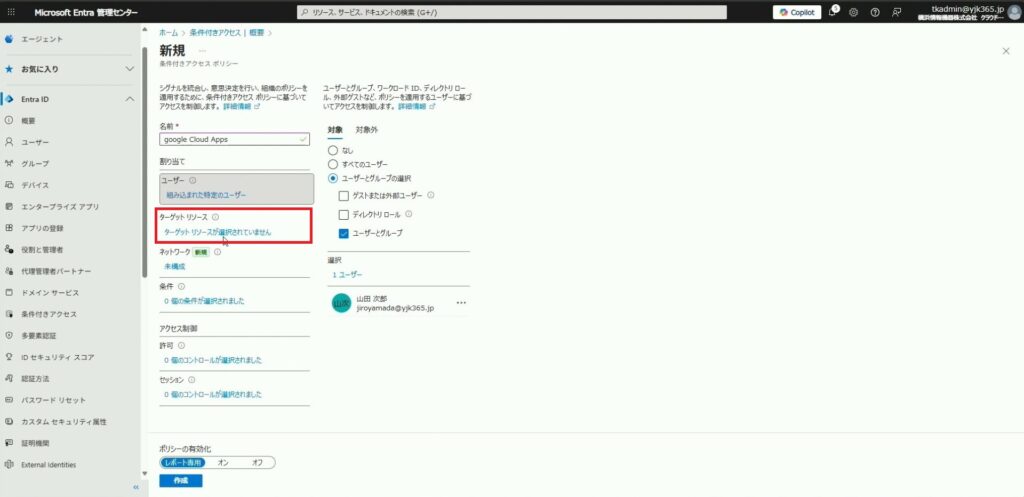

5.手順6-8で含めたユーザーにチェックを入れ、「選択」をクリックします。

6.「ターゲット リソース」をクリックします。

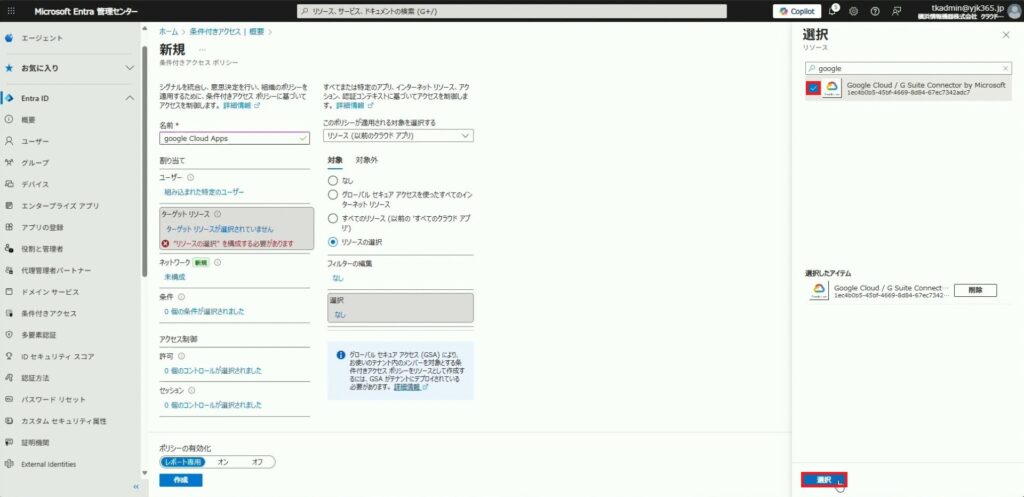

7.「リソースの選択」より「選択」をクリックします。

8.「Google Cloud / G Suite Connector by Microsoft」にチェックを入れ、「選択」をクリックします。

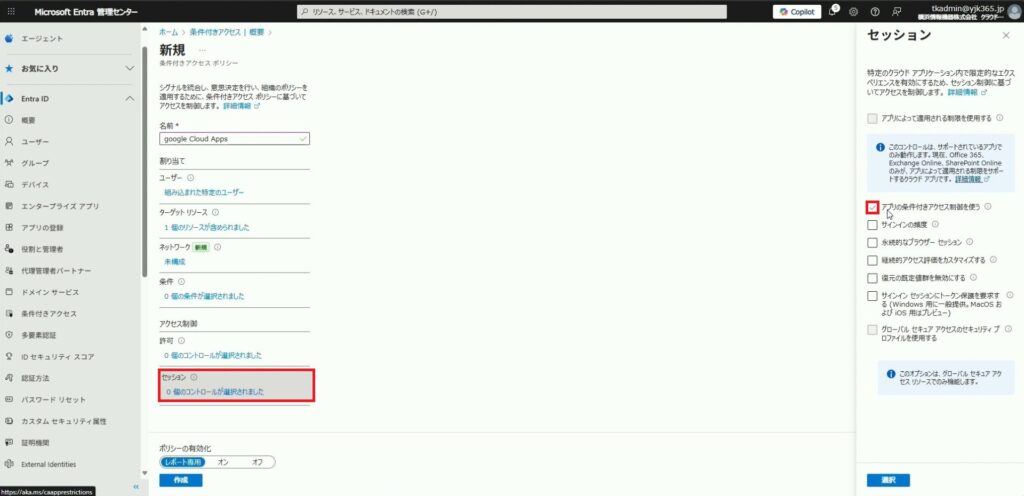

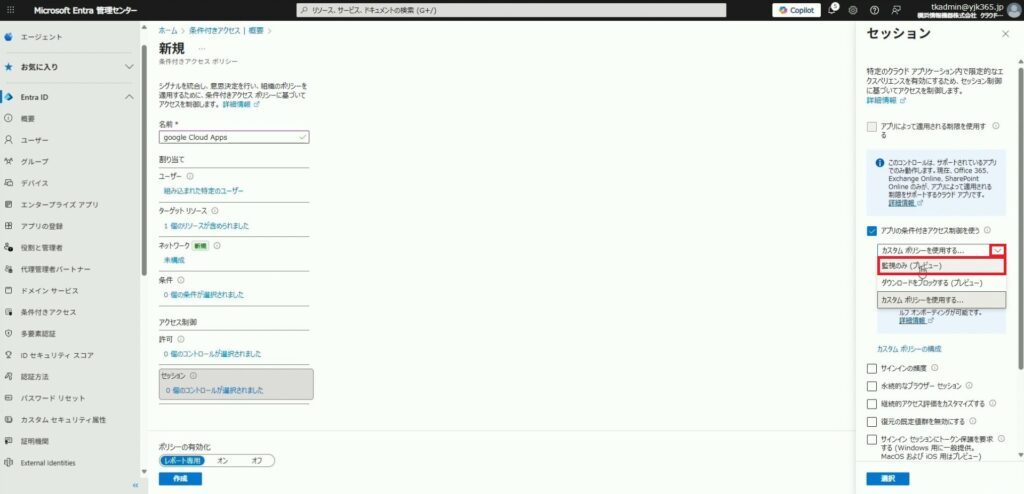

9.「セッション」をクリックし「アプリの条件付きアクセス制御を使う」にチェックを入れます。

10.プルダウンより「監査のみ」を選択し、「選択」をクリックします。

11.ポリシーの有効化を「オン」に切り替え、「作成」をクリックします。

12.ポリシーが正常に作成されました。ポリシーが反映されるまで10分ほど待ちます。

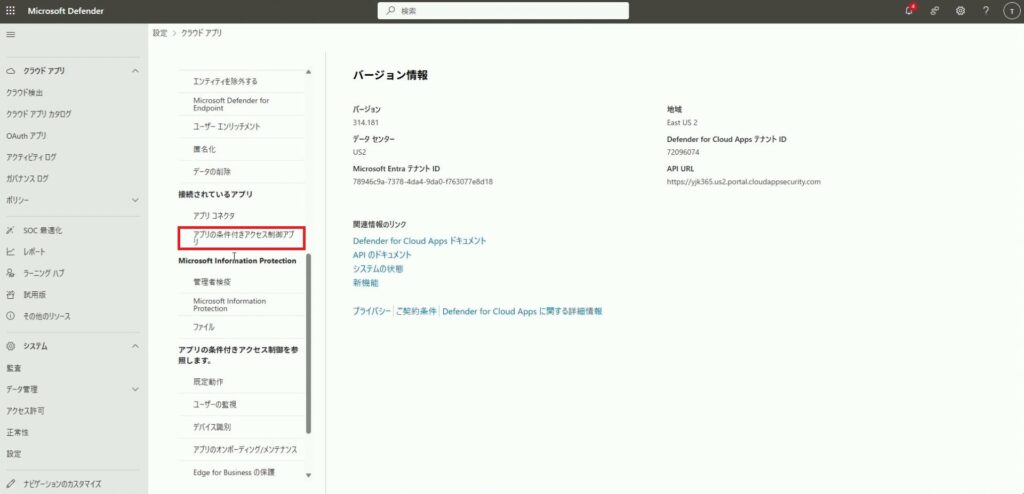

8.2回目のログインを要求

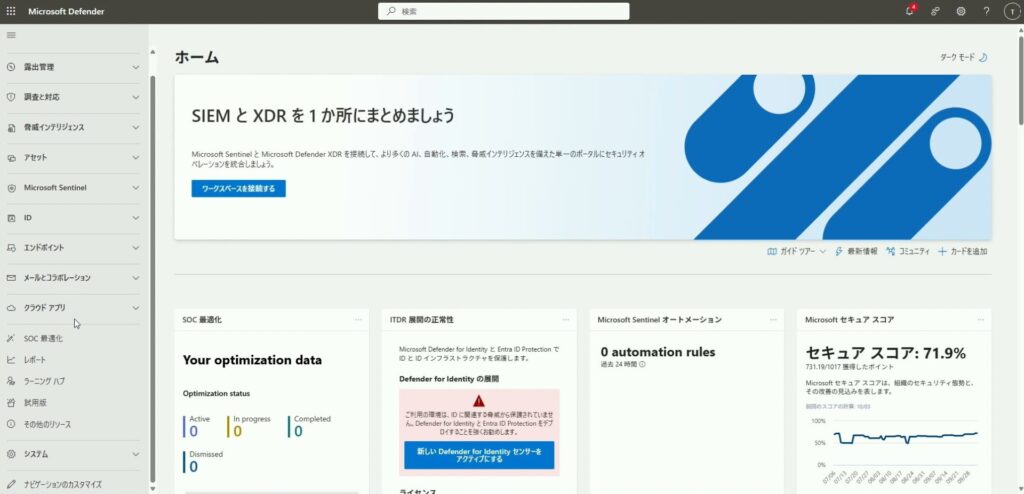

1.「Microsoft Defender」にアクセスします。

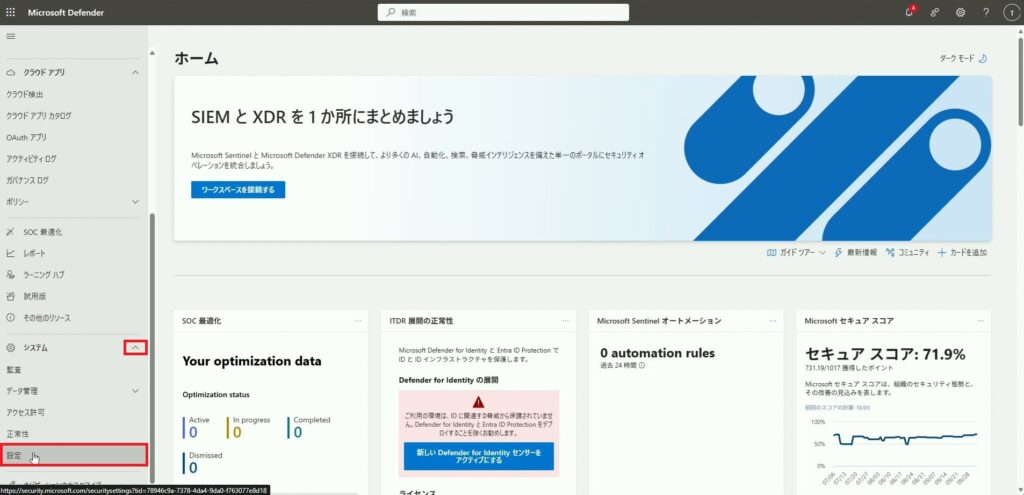

2.「システム」より「設定」をクリックします。

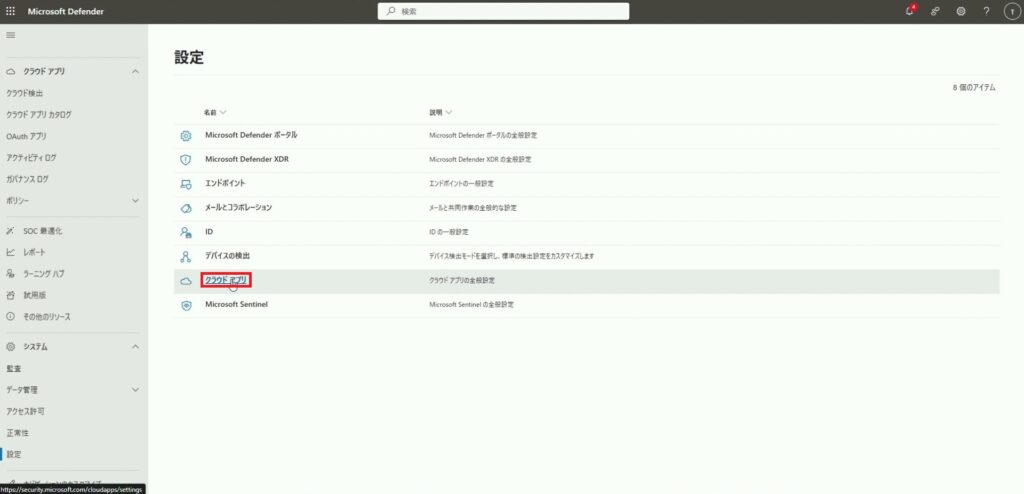

3.「クラウド アプリ」をクリックします。

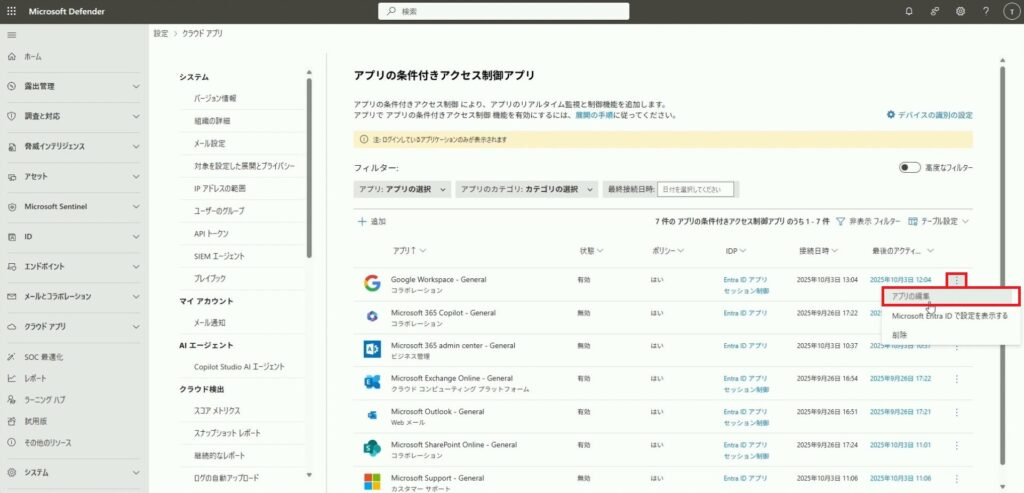

4.「接続されているアプリ」より「アプリの条件付きアクセス制御アプリ」をクリックします。

5.Google Workspace の「︙」より「アプリの編集」をクリックします。

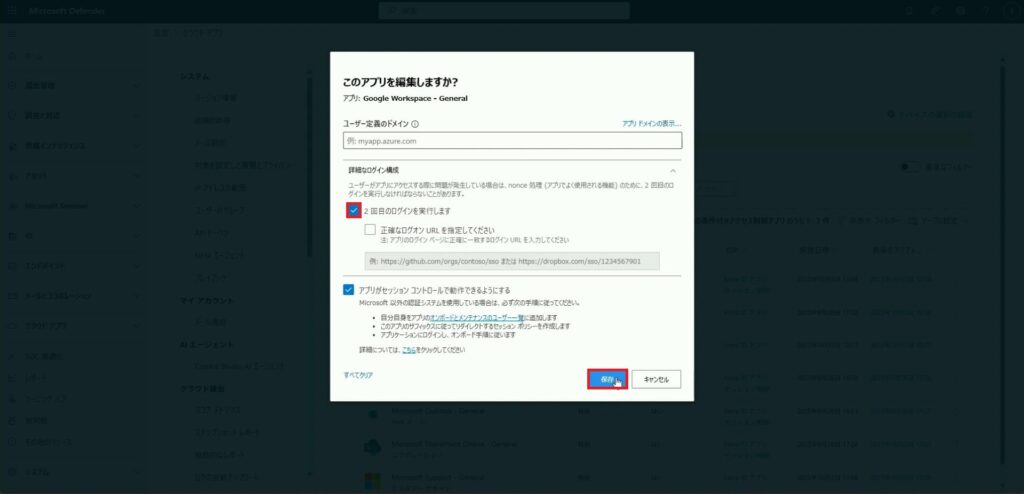

6.「詳細なログイン構成」をクリックします。

7.「2 回目のログインを実行します」にチェックを入れ「保存」をクリックします。

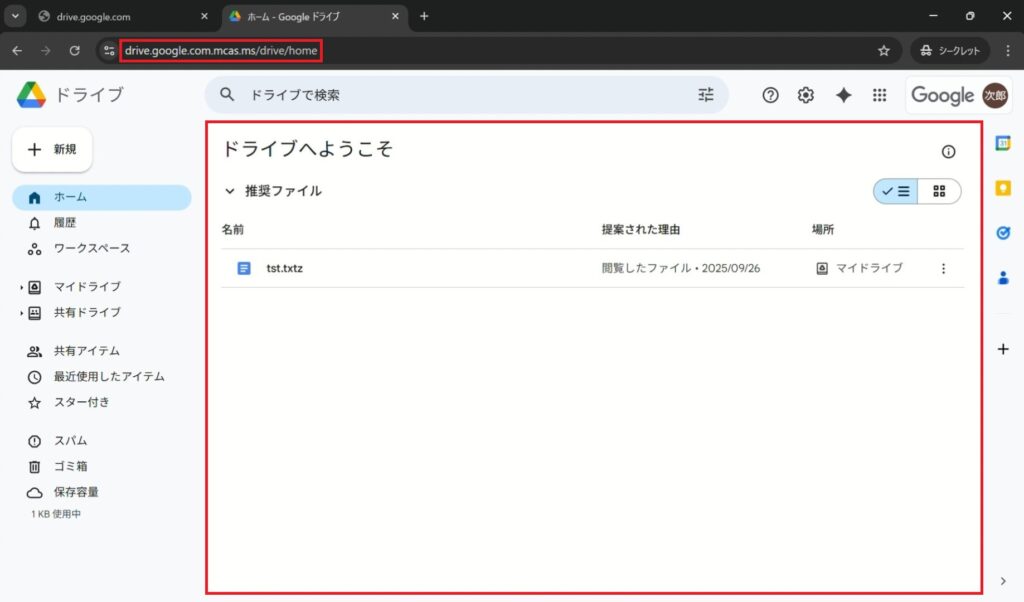

9.MCAS経由のアクセスを確認

この状態で、1度Googleにログインしてみます。

【初回ログイン】

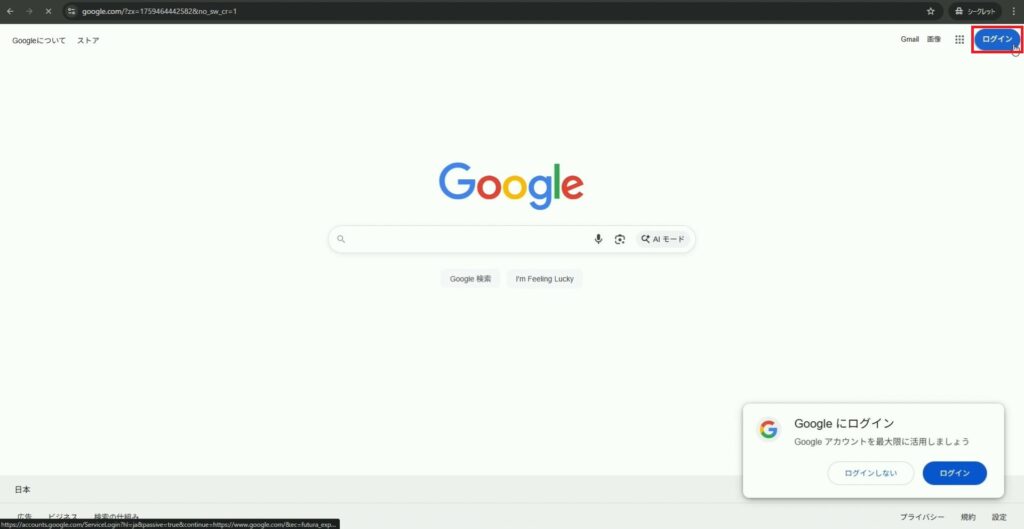

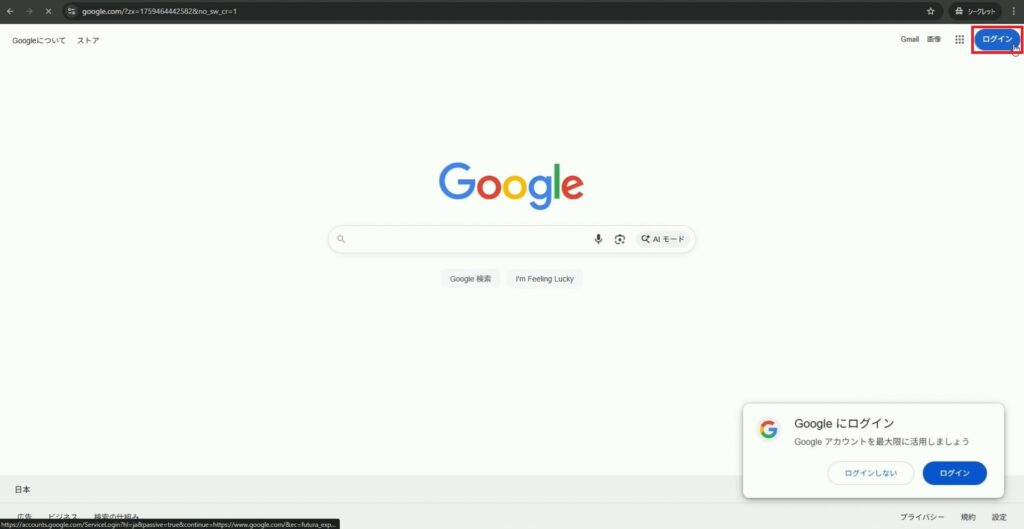

1.シークレットモードで「https://www.google.com」にアクセスし、「ログイン」をクリックします。

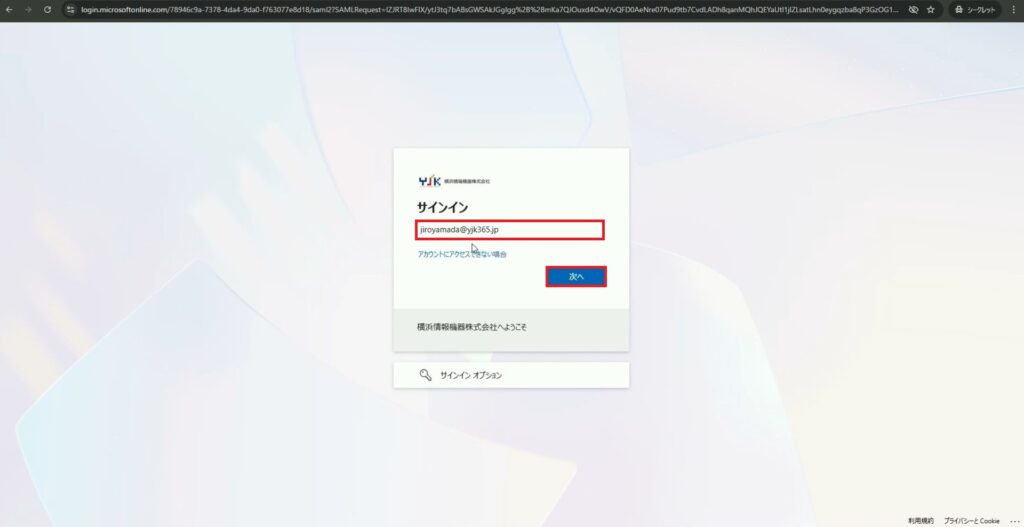

2.会社アカウントのメールアドレスを入力し「次へ」をクリックします。

3.SSOの認証に切り替わります。メールアドレスを入力し「次へ」をクリックします。

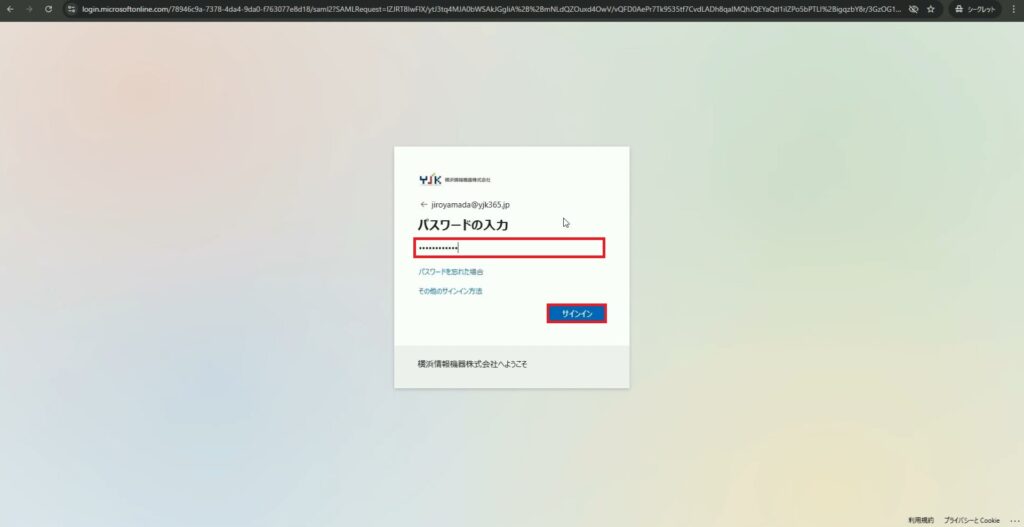

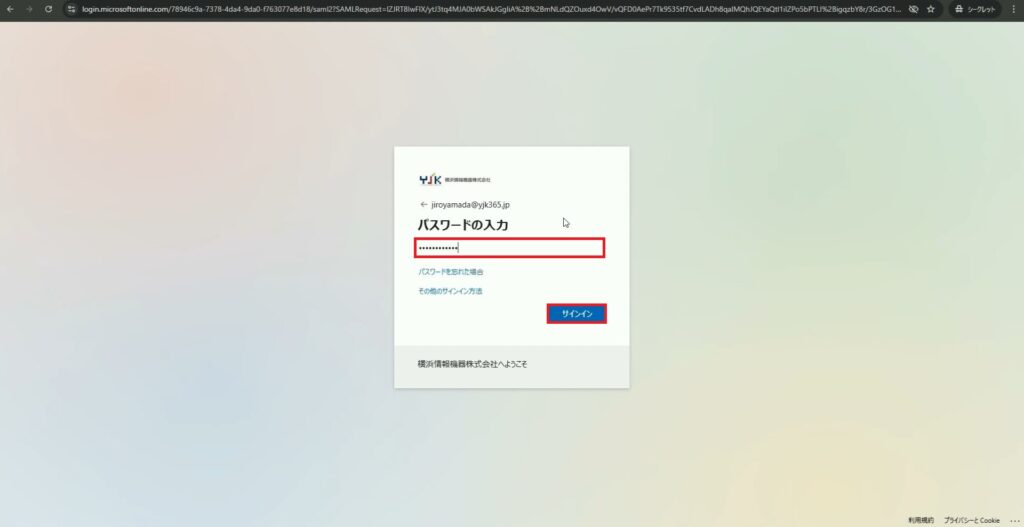

4.パスワードを入力し「サインイン」をクリックします。

※この後、組織のセキュリティ設定により認証を求められる場合があります。

5.認証が拒否されましたが、正しい挙動です。これは、GoogleのSSO認証とMCAS(Defender for Cloud Apps)の認証が競合しているためです。

【2 回目のログイン】

6.再度シークレットモードで「https://www.google.com」にアクセスし、「ログイン」をクリックします。

7.会社アカウントの メールアドレスを入力し「次へ」をクリックします。

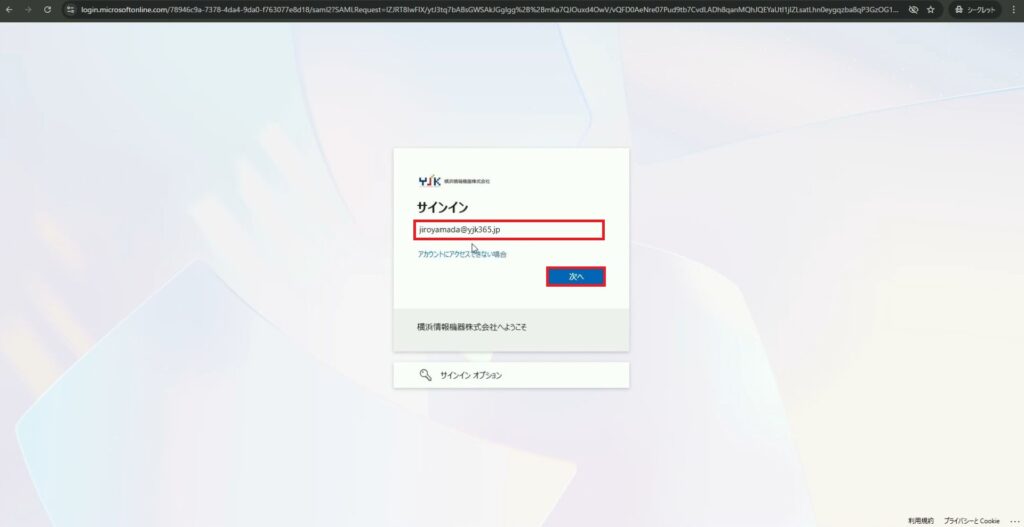

8.SSOの認証に切り替わります。メールアドレスを入力し「次へ」をクリックします。

9.パスワードを入力し「サインイン」をクリックします。

※この後、組織のセキュリティ設定により認証を求められる場合があります。

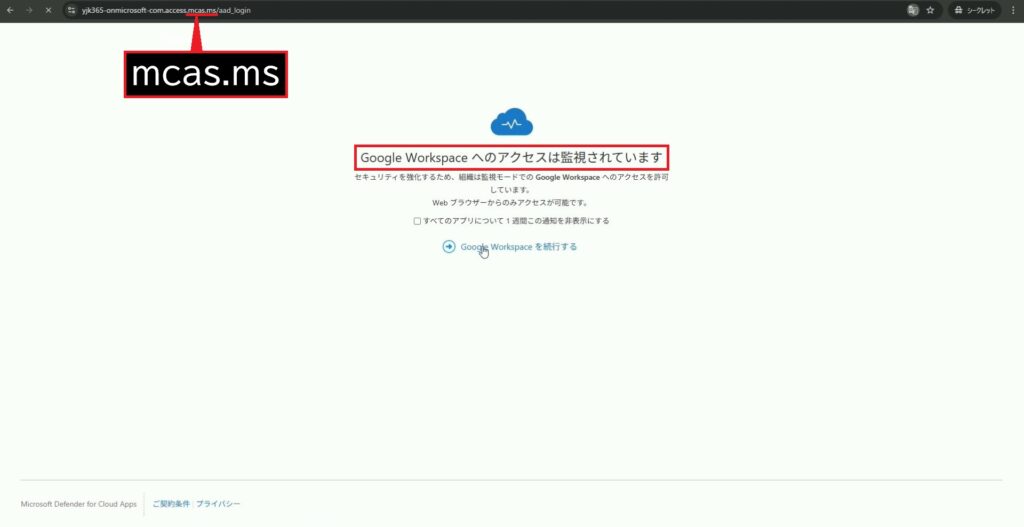

10.URLが「yjk365-onmicrosoft-com.access.mcas.ms」に変わり、「Google Workspaceへのアクセスは監視されています」と表示されました。

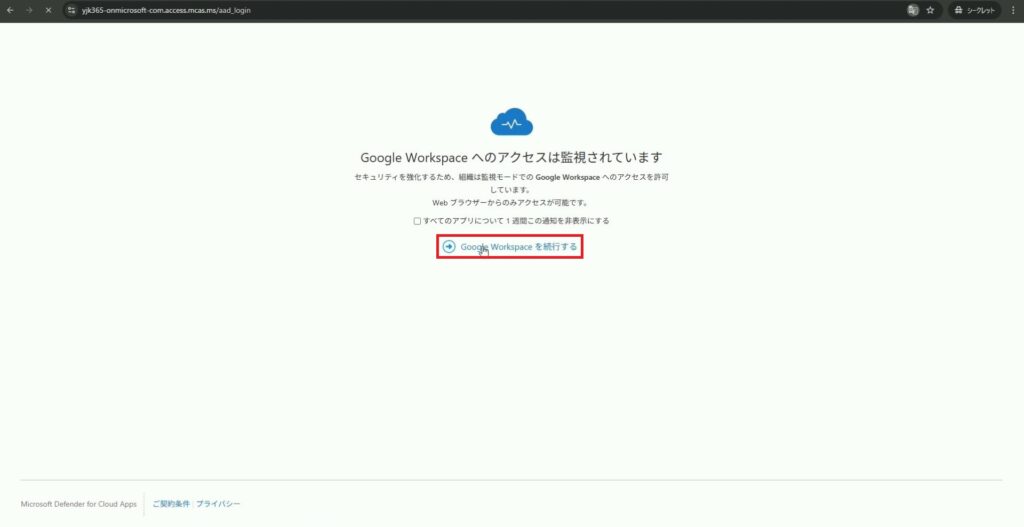

11.「Google Workspace を続行する」をクリックします。

12.再度Googleのログイン画面が表示されます。メールアドレスを入力し「次へ」をクリックします。

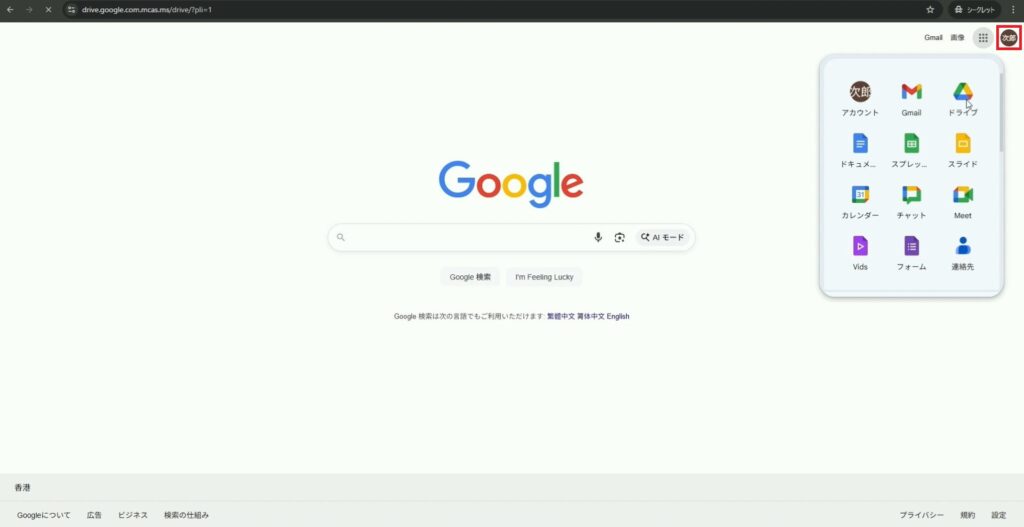

13.会社アカウントにて、ログインすることができました。

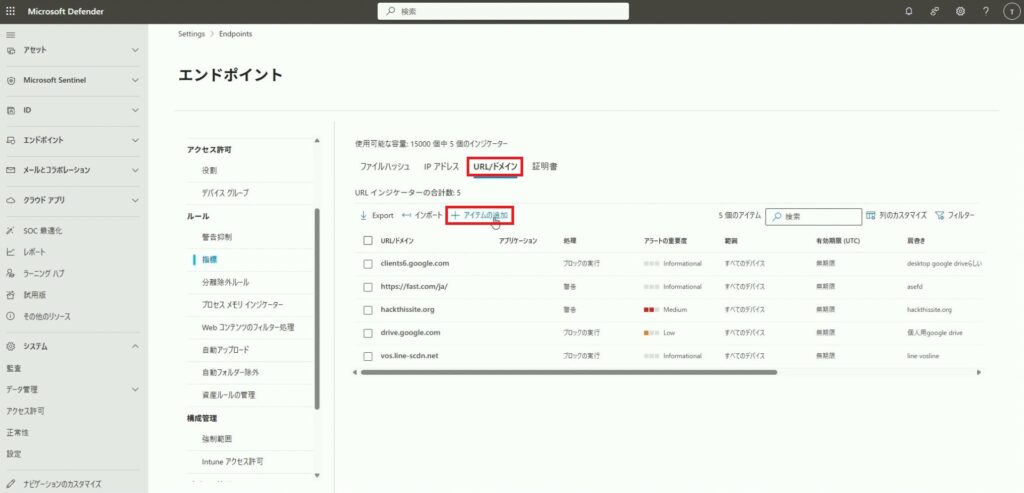

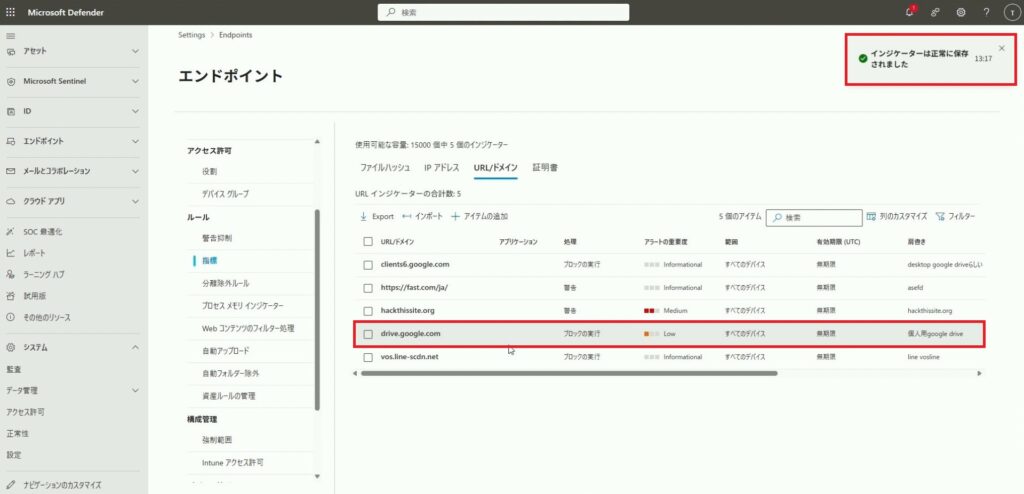

10.個人用Google ドライブの制御とアカウントごとの挙動

1.「Microsoft Defender」にアクセスします。

2.「システム」より「設定」をクリックします。

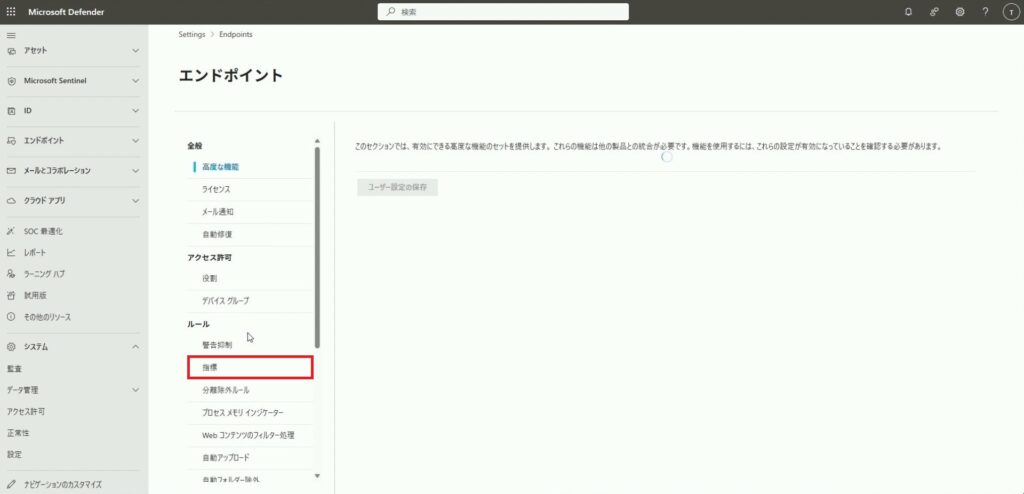

3.「エンドポイント」をクリックします。

4.「ルール」より「指標」をクリックします。

5.「URL/ドメイン」より「アイテムの追加」をクリックします。

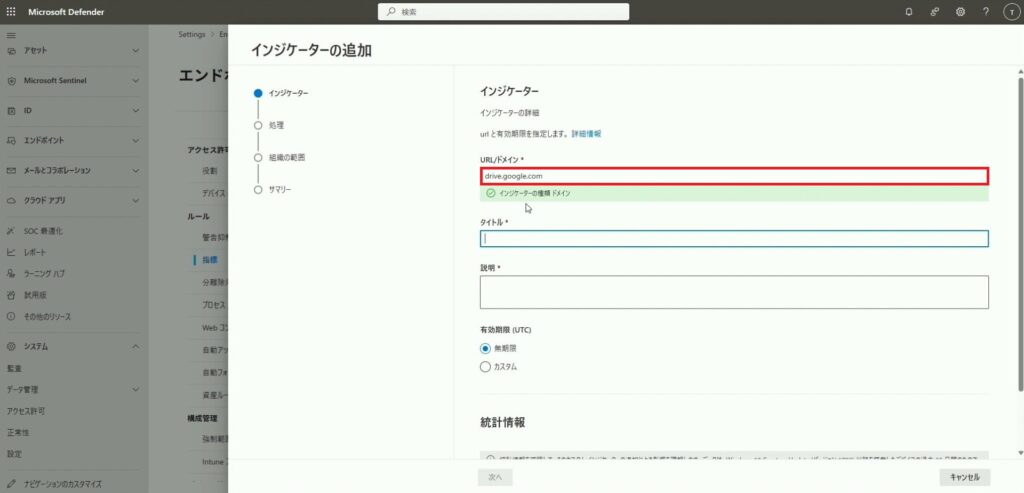

6.URL/ドメインに「drive.google.com」と入力します。

※手順9-10であったように、会社アカウントはURLが「mcas.ms」に変わるため、個人アカウントのGoogle ドライブを防ぐ仕組みとなります。

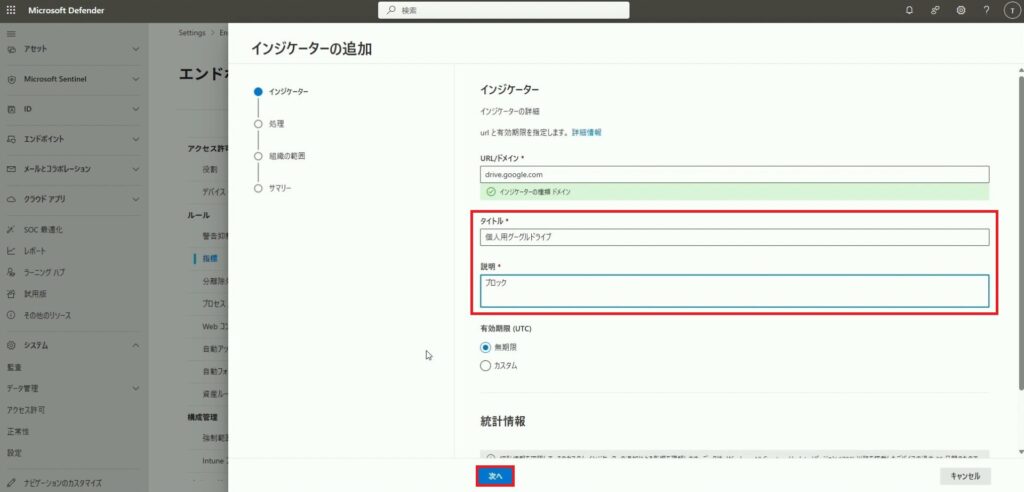

7.タイトルと説明を入力し、「次へ」をクリックします。

※「カスタム」にて期限を決めることも可能です。

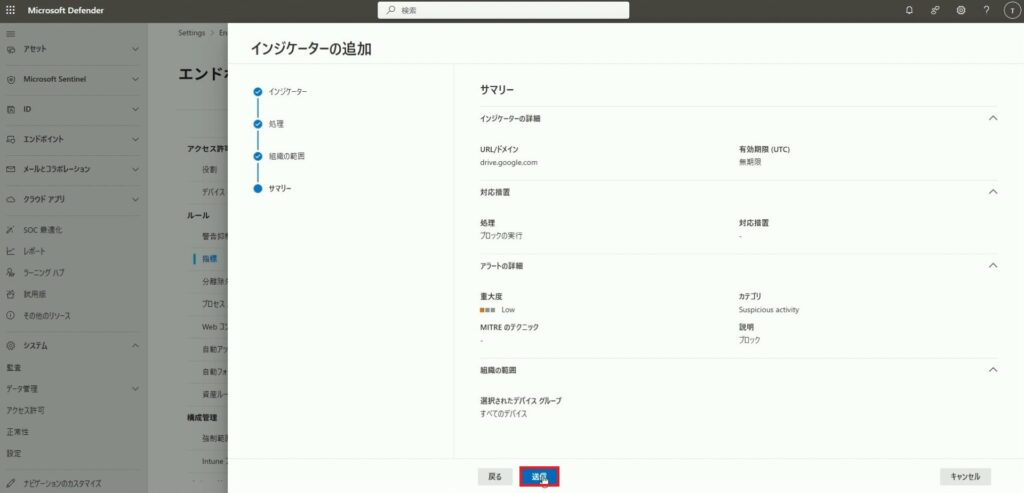

8.「ブロックの実行」を選択し「次へ」をクリックします。

9.アラートの重大度とカテゴリを選択し「次へ」をクリックします。

10.「次へ」をクリックします。

11.「送信」をクリックします。

12.Google ドライブのブロックが正常に作成されました。ブロックが反映されるまで10分ほど待ちます。

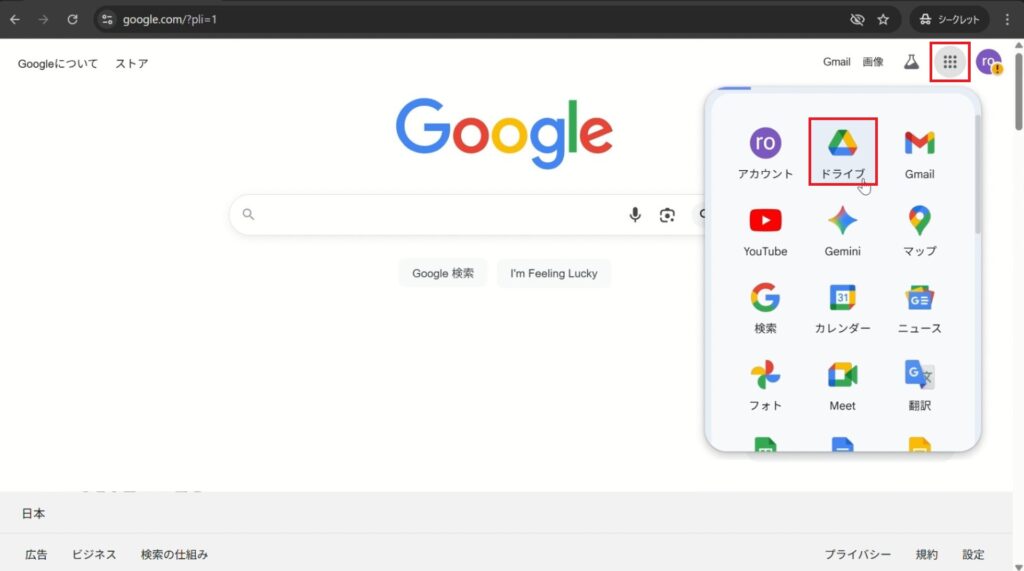

【個人アカウント】

13.個人アカウントで「https://www.google.com」にサインインします。

14.右上のメニューより、「ドライブ」をクリックします。

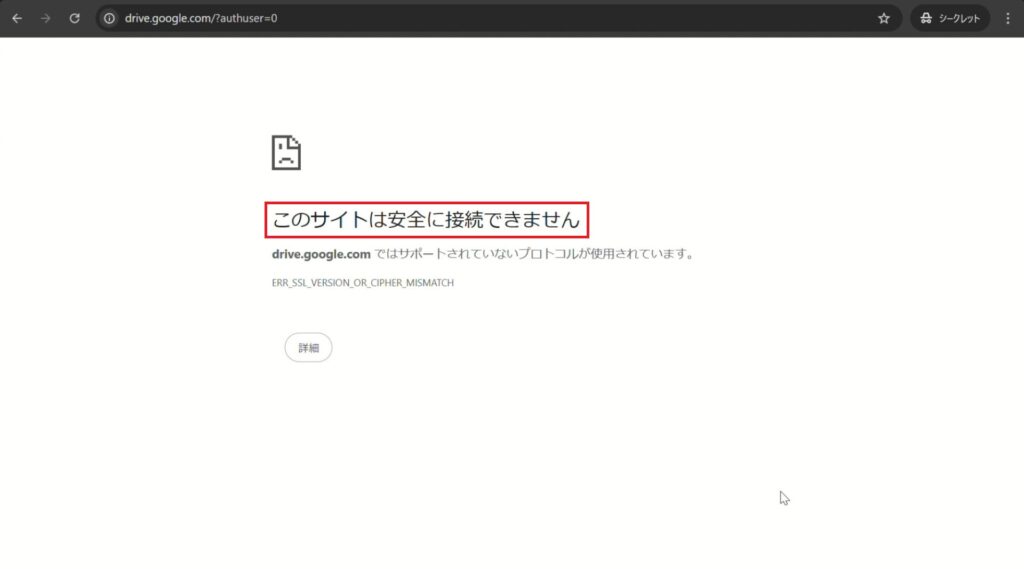

15.「このサイトは安全に接続できません」と表示され、Google ドライブへのアクセスがブロックされていることがわかります。

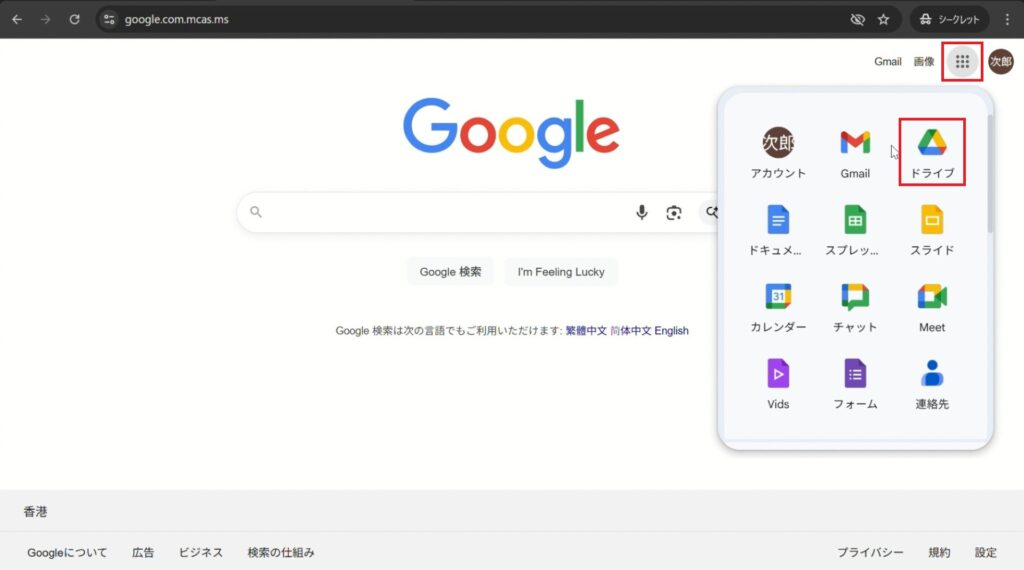

【会社アカウント】

16.会社アカウントで「https://www.google.com」にサインインします。

17.右上のメニューより、「ドライブ」をクリックします。

18.会社アカウントのため、Google ドライブにアクセスすることができました。

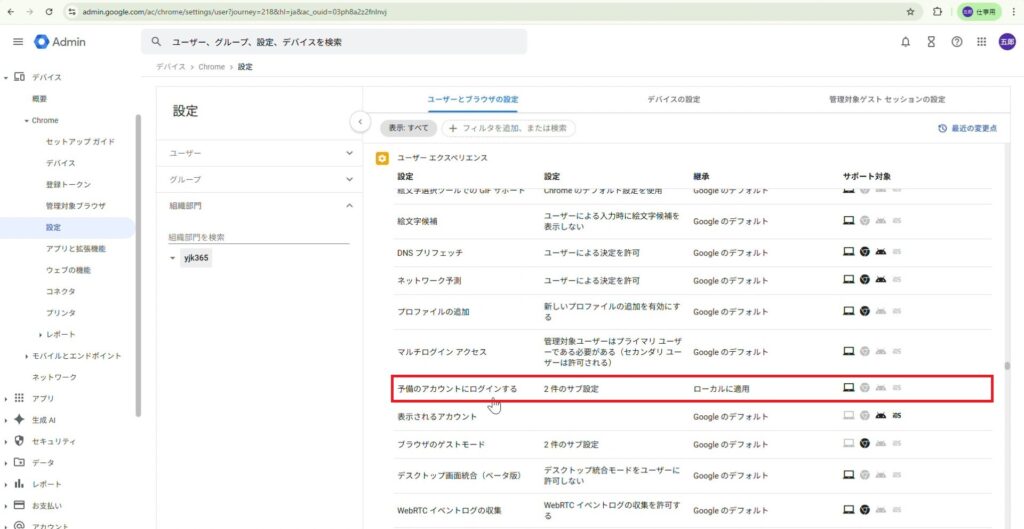

11.サブアカウントを会社指定のドメインのみに制限

1.「Google Admin コンソール」にアクセスし、左側の「デバイス」を開きます。

2.「Chrome」より「設定」をクリックします。

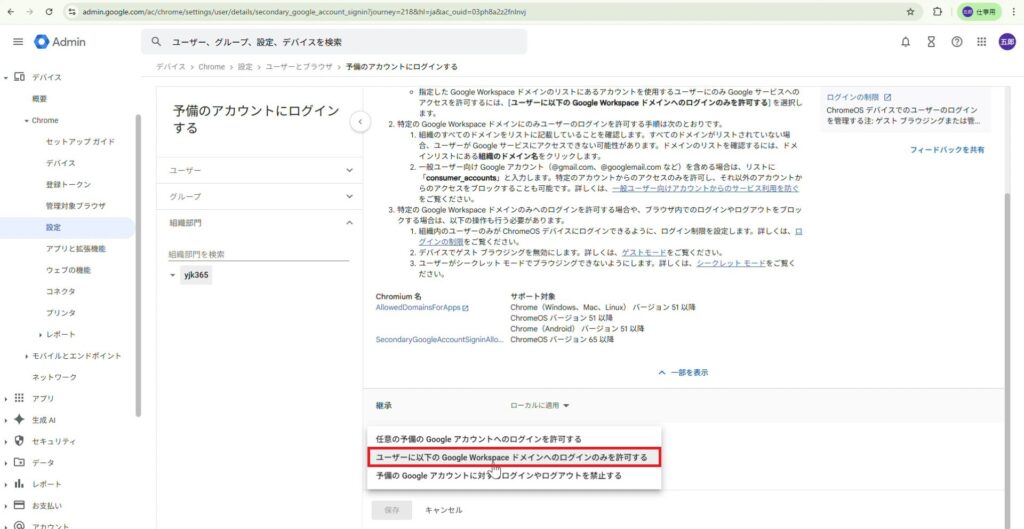

3.「予備のアカウントにログインする」をクリックします。

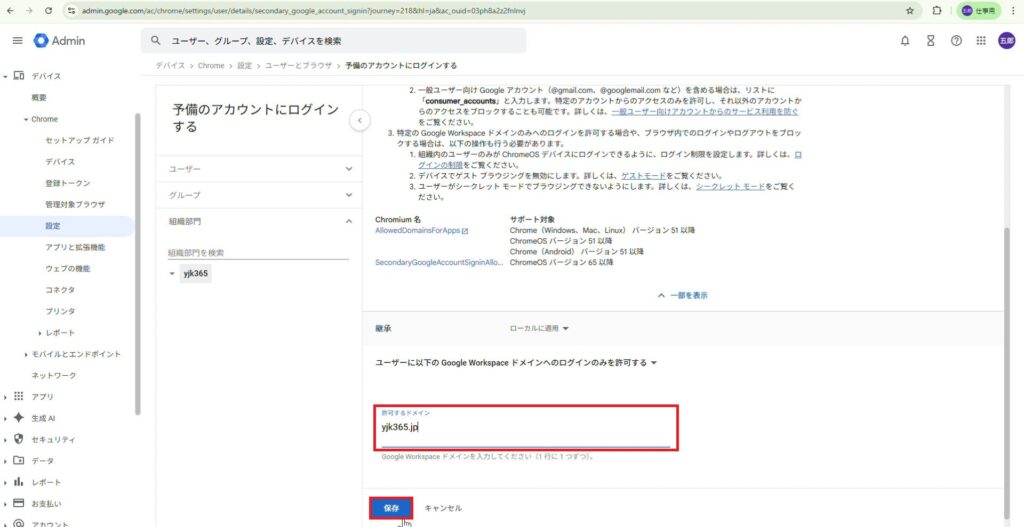

4.プルダウンより「ユーザーに以下の Google Workspace ドメインへのログインのみを許可する」を選択します。

5.「許可するドメイン」に、会社ドメインを入力し「保存」をクリックします。

6.個人アカウントで「https://www.google.com」にサインインします。

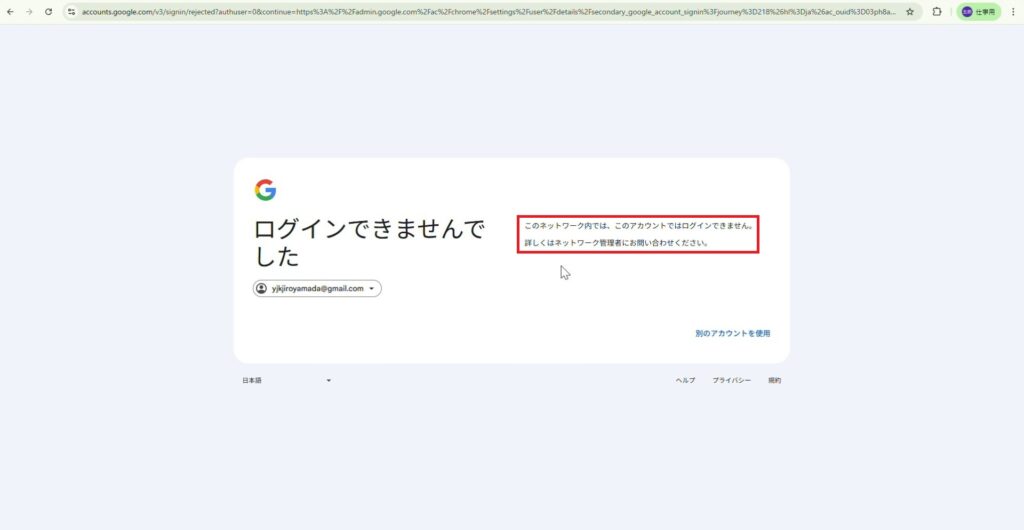

7.「このネットワーク内では、このアカウントではログインできません。」と表示され、 Googleへのサインインがブロックされました。

12.Intuneのポリシーで「ログイン必須+メインアカウントの制限」

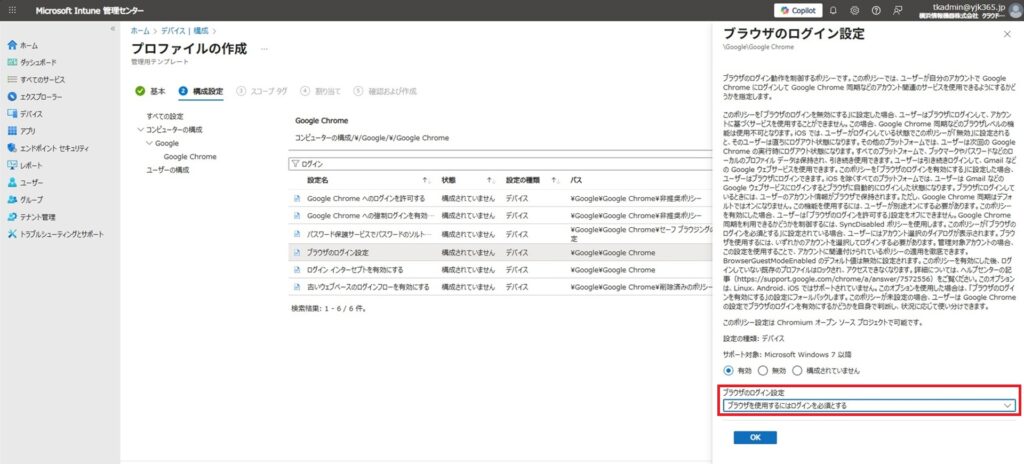

Google Workspace の設定に加え、Intuneの設定で「ブラウザのログインを必須+メインアカウントを会社指定ドメインに限定」することにより、個人アカウントでのサインインを完全に防ぐことができます。

■ブラウザのログイン設定

1.ブラウザを使用する際にログインを必須にします。

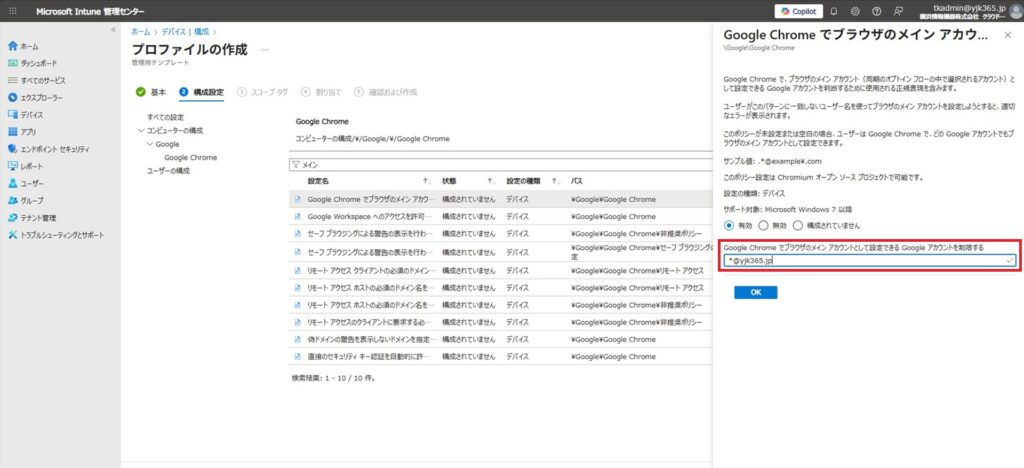

■ブラウザのメインアカウント設定

メインアカウントを会社指定のドメインに固定します。

※サブアカウントはすでに目次 11にて制限しています。

その他お困りごとも動画で解説!