業務で使うPCやスマートフォンなど多くのデバイスがあり、一台一台セキュリティ設定をしていくには非常に時間がかかります。その課題をIntuneを使い解決する方法を記載しますので参考にしてください。

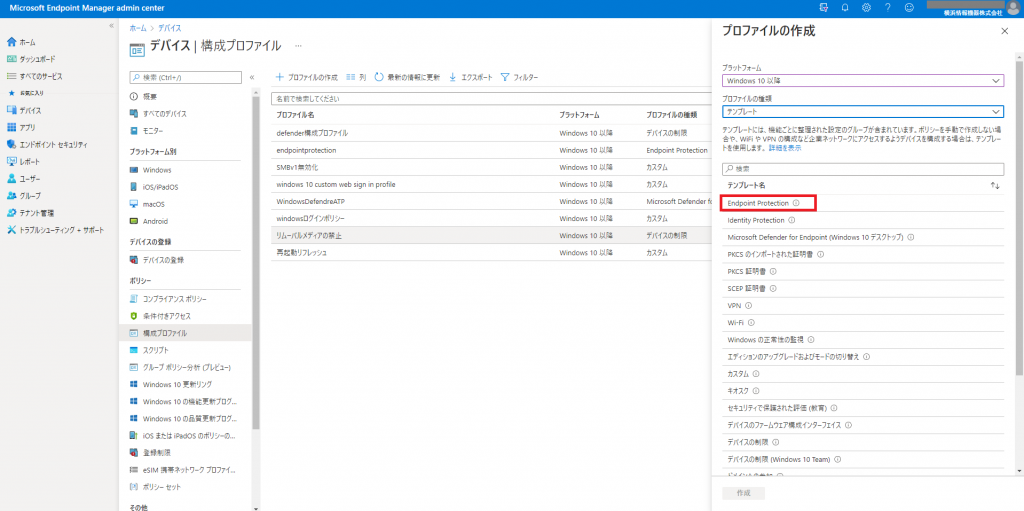

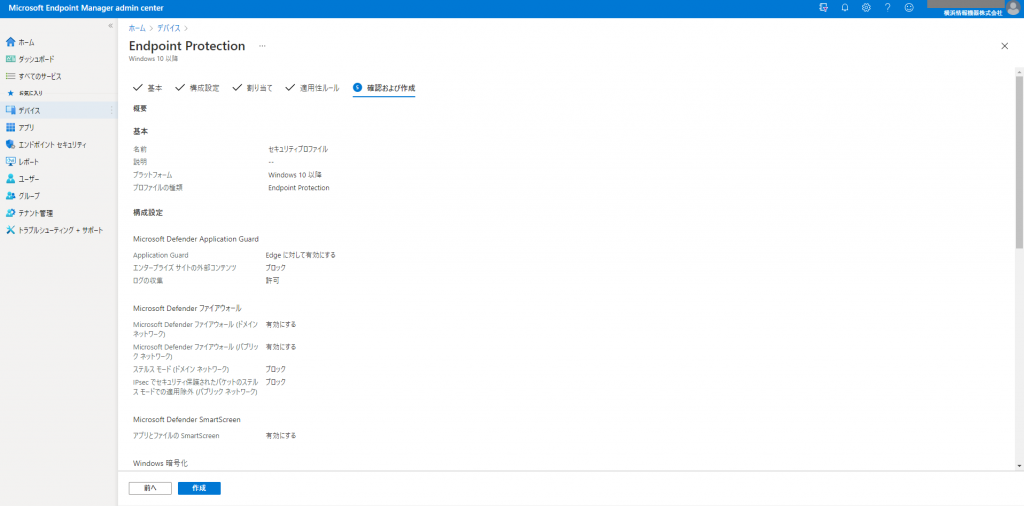

プロファイルの作成をする

1.Microsoft Endpoint Manager admin centerにログオンし、「デバイス」から「構成プロファイル」へアクセスします。プロファイルの作成をクリックして作成していきます。「プロファイルの作成」で、プラットフォームをWindows10以降、プロファイルは「Endpoint Protection」を選択します。

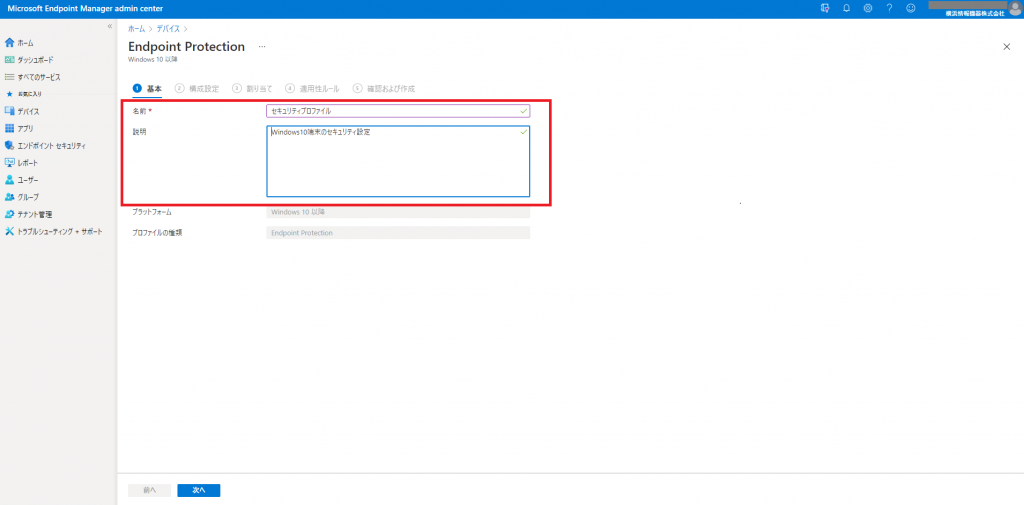

2.構成プロファイルの名前と説明を入力してください。

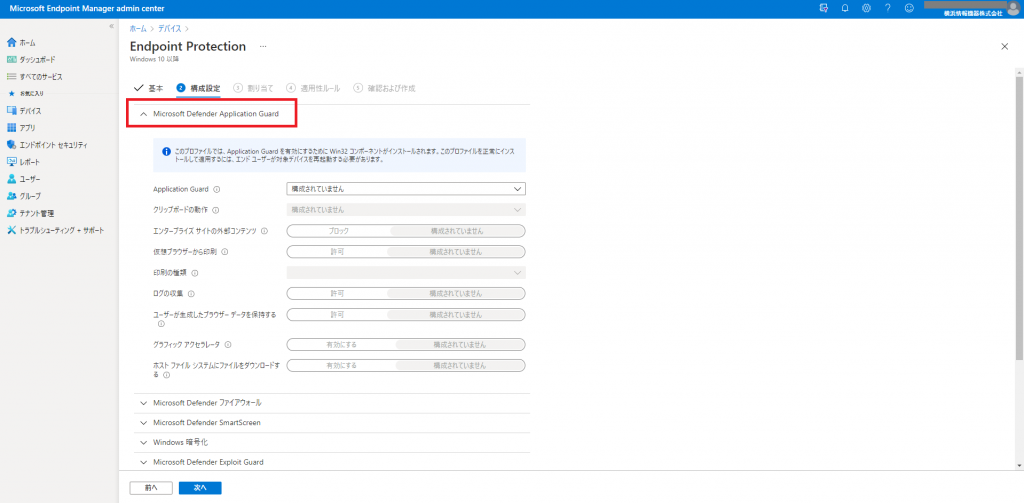

<Microsoft Defender Application Guard>

| Application Guard | Edgeに対して有効にされている場合、Application Guardは未承認サイトをHyper-V仮想化ブラウズコンテナーで開きます。 |

| クリップボードの動作 | ローカルPCとApplication Guard仮想ブラウザーから、どのようなコピー/貼り付けの操作を許可するかを選択します。 |

| エンタープライズサイトの外部コンテンツ | 未承認のWebサイトのコンテンツの読み込みをブロックします。 |

| 仮想ブラウザーからの印刷 | 未承認のWebサイトのコンテンツをApplication Guard仮想ブラウザーで印刷することを許可します。 |

| 印刷の種類 | Application Guard仮想ブラウザーで、未承認のWebサイトのどのコンテンツを印刷できるかを構成します。 |

| ログの収集 | Application Guard仮想ブラウズセッション内で発生するイベントのログを収集します。 |

| ユーザーが生成したブラウザーデータを保持する | Application Guard仮想ブラウズセッション中に作成されるユーザーデータ(パスワード、お気に入り、cookieなど)の保存を許可します。 |

| グラフィックアクセレータ | 仮想グラフィックス処理装置へのアクセスを有効にするとApplication Guard仮想ブラウズセッション内で作業するときに、グラフィックを多用するWebサイトの読み込みが速くなります。 |

| ホストファイルシステムにファイルをダウンロードする | 仮想化されたブラウザーからホストオペレーションシステムへのファイルのダウンロードをユーザーに許可します。 |

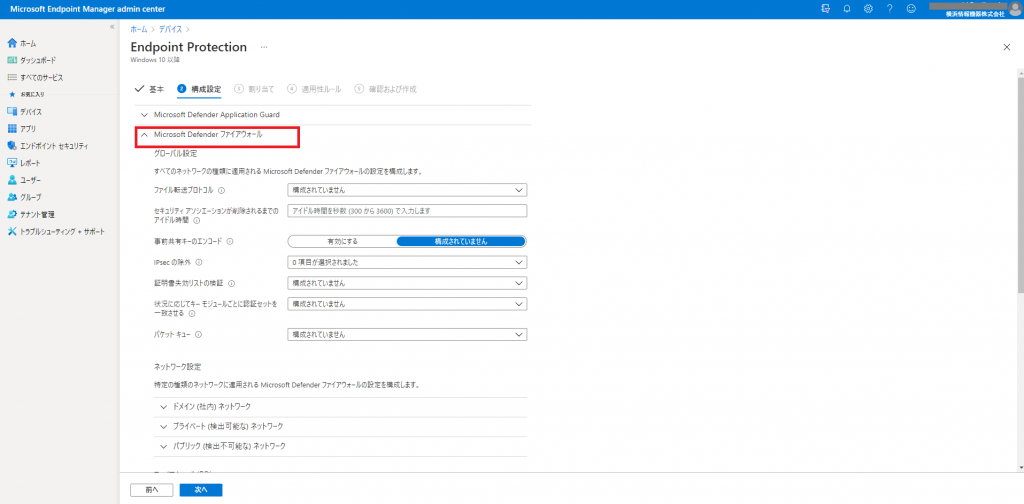

<Microsoft Defender ファイアウォール>

| グローバル設定 | すべてのネットワークの種類に適用されるMicrosoft defenderファイアウォールの設定を構成します。 |

| ファイル転送プロトコル | ステートフルファイル転送プロトコル(FTP)をブロックします。 |

| セキュリティアソシエーションが削除されるまでのアイドル時間 | この秒数の間ネットワークトラフィックが発生しなかった後、セキュリティアソシエーションが削除されます。(300-3600) |

| 事前共有キーのエンコード | 事前共有キーをUTF-8を使用してエンコードします。 |

| IPsecの除外 | IPsecの実行から除外する特定のトラフィックを構成します。 |

| 証明書失効リストの検証 | 証明書失効リスト(CRL)の検証をどのように適用するかを示す値を設定します。 |

| 状況に応じてキーモージュールごとに認証セットを一致させる | 認証セット内のすべての認証スイートをキーモジュールがサポートしていない場合は、その認証セット全体をキーモジュールが無視するように設定します。有効な場合、キーモジュールはサポートされていない認証スイートを無視します。 |

| パケットキュー | IPsecトンネルゲートウェイのシナリオで、暗号化された受信とクリアテキストの転送について受信側のソフトウェアのスケーリングを有効にする方法を指定します。これにより、パケットの順序が保持されます。 |

| ネットワーク設定 | 特定の種類のネットワークに適用されるMicrosoft Defenderファイアウォールの設定を構成します。 |

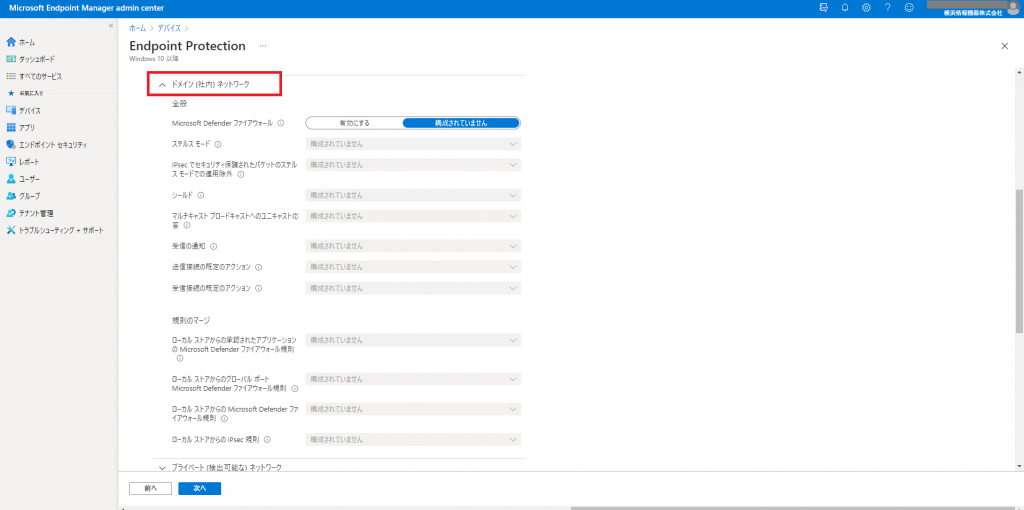

ドメイン(社内)ネットワーク

| 全般 | |

| Microsoft Defender ファイアウォール | この設定が有効でない場合は、他のポリシー設定に関係なくネットワークトラフィックはブロックされません。 |

| ステルスモード | 構成されていない場合、サーバーはステルスモードで動作します。ステルスモードを強制するために使用するファイアウォール規則は、実装に固有です。 |

| IPsecでセキュリティ保護されたパケットのステルスモードでの適用除外 | 有効な場合、ファイアウォールのステルスモードは、IPsecによってセキュリティ保護されている要請していないネットワークトラフィックにホストコンピューターが応答することを阻止してはなりません。ステルスモードがブロックされている場合、このオプションは無視されます。 |

| シールド | この設定とファイアウォールの設定が両方とも有効な場合は、すべての受信トラフィックがブロックされます。 |

| マルチキャストブロードキャストへのユニキャスト対応 | この設定では、マルチキャストブロードキャストトラフィックへのすべてのユニキャスト応答をブロックします。 |

| 受信の通知 | アプリケーションがポートのリッスンをブロックされたとき、ユーザーへの通知の表示をブロックします。 |

| 送信接続の既定のアクション | 送信接続に対してファイアウォールが実行する規定のアクションを構成します。この設定は、Windowsバージョン1809以降に適用されます。 |

| 受信接続の既定のアクション | 受信接続に対してファイアウォールが実行する既定のアクションを構成します。 |

| 規則のマージ | |

| ローカルストアからの承認されたアプリケーションのMicrosoft Defender ファイアウォール規則 | ローカルストアにある承認されたファイアウォール規則を適用して、認証および実施します。 |

| ローカルストアからのグローバルポートMicrosoft Defender ファイアウォール規則 | ローカルストアのグローバルポート ファイアウォール規則を適用して、認証および実施します。 |

| ローカルストアからのMicrosoft Defender ファイアウォール規則 | ローカルストアからのグローバルファイアウォール規則を適用して、認証および実施します。 |

| ローカルストアからのIPsec規則 | スキーマまたは接続セキュリティ規則のバージョンに関係なく、ローカルストアからの接続セキュリティ規則を適用します。 |

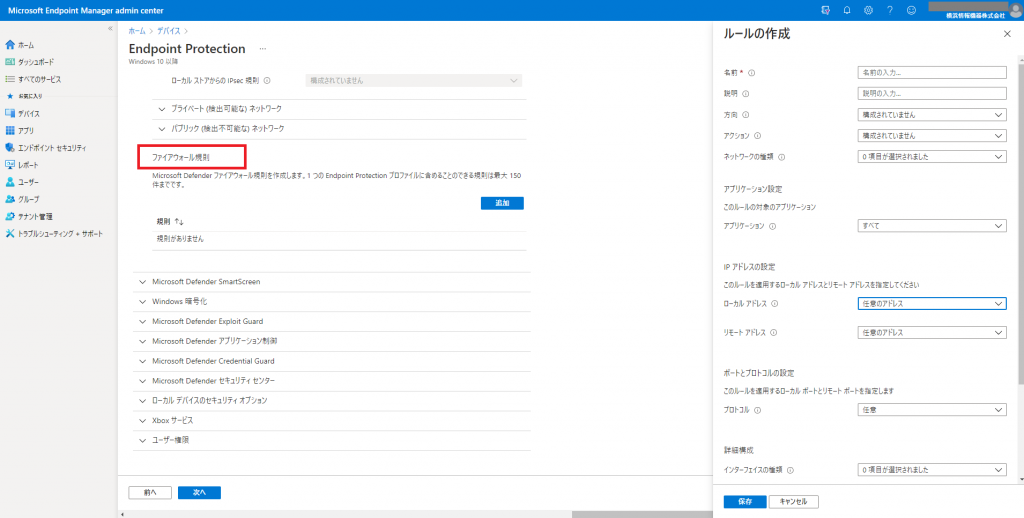

ファイアウォールの規則

| 名前 | 規則の名前 |

| 説明 | 規則の説明 |

| 方向 | この規則がネットワークの受信または送信のどちらのトラフィックに適用されるかを指定します。(未構成)の場合、規則は既定で送信トラフィックに適用されます。 |

| アクション | この規則でネットワークトラフィックをブロックするか許可するかを指定します。(未構成)の場合、規則は既定でトラフィックを許可します。 |

| ネットワークの種類 | 規則が属するネットワークの種類を指定します:「ドメイン」、「プライベート」、または「パブリック」。何も選択しない場合、規則はネットワークの全種類に適用されます。 |

| アプリケーション設定 | このルールの対象のアプリケーション |

| アプリケーション | アプリまたはプログラムの接続を制御します。ファイルのパス、パッケージファミリ名、サービス名によって、アプリとプログラムを指定できます。 |

| IPアドレスの設定 | このルールを適用するローカルアドレスとリモートアドレスを指定してください。 |

| ローカルアドレス | 規則の対象となるコンマ区切りのローカルアドレスの一覧。有効なトークンには次のものがあります。 ・”*”は任意のローカルアドレスを示します。これが存在する場合、含まれる唯一のトークンである必要があります。 ・サブネットマスクまたはネットワークプレフィックスのいずれかの表記を使用して、サブネットを指定できます。サブネットマスクもネットワークプレフィックスも指定されていない場合は、サブネットマスクの既定値である255.255.255.255になります。 ・有効なIPv6アドレス。 ・スペースを含まない「開始アドレス-終了アドレス」の形式のIpv4アドレス範囲。 ・スペースを含まない「開始アドレス-終了アドレス」の形式のIpv6アドレス範囲。 指定しない場合、既定で「任意のアドレス」になります。 |

| リモートアドレス | 規則の対象となるコンマ区切りのリモートアドレスの一覧。トークンは大文字と小文字を区別しません。有効なトークンには次のものがあります。 ・”Defaultgateway” ・”DHCP” ・”DNS” ・”WINS” ・”Instranet”(Windowsバージョン1809以降でサポート) ・”Rmtlntranet”(Windowsバージョン1809以降でサポート) ・”Internet”(Windowsバージョン1809以降でサポート) ・”Ply2Renders”(Windowsバージョン1809以降でサポート) ・”LocalSubnet”はローカルサブネット上の任意のローカルアドレスを示します。 ・サブネットはサブネットマスクまたはネットワークプレフィックスのいずれかの表記を使用して指定できます。サブネットマスクもネットワークプレフィックスも指定されていない場合は、サブネットマスクの既定値である255.255.255.255になります。 ・有効なIPv6アドレス。 ・スペースを含まない「開始アドレス-終了アドレス」の形式のIpv4アドレス範囲。 ・スペースを含まない「開始アドレス-終了アドレス」の形式のIpv6アドレス範囲。 指定しない場合、既定で「任意のアドレス」になります。 |

| ポートとプロトコルの設定 | このルールを適用するローカルポートとリモートポートを指定します。 |

| プロトコル | このポート規則のプロトコルを選択してください。TCPおよびUDPのトランスポート層プロトコルを使用すると、ポートまたはポート範囲を指定することができます。カスタムプロトコルについては、IPプロトコルを表す0から255の数値を入力してください。指定されていない場合、既定値は”任意”です。 |

| 詳細構成 | |

| インターフェスの種類 | 規則が属するインターフェスの種類を指定します:「リモートアクセス」、「ワイヤレス」、または「ローカルエリアネットワーク」。何も選択しない場合、規則はインターフェスの全種類に適用されます。 |

| 承認されているユーザー | |

| これらのユーザーからの接続のみを許可する | このルールの承認されているローカルユーザーの一覧を指定します。承認されている規則がWindowsサービスを対象としている場合は、承認されているユーザーの一覧を指定することはできません。指定されていない場合、既定値はすべてのユーザーです。 |

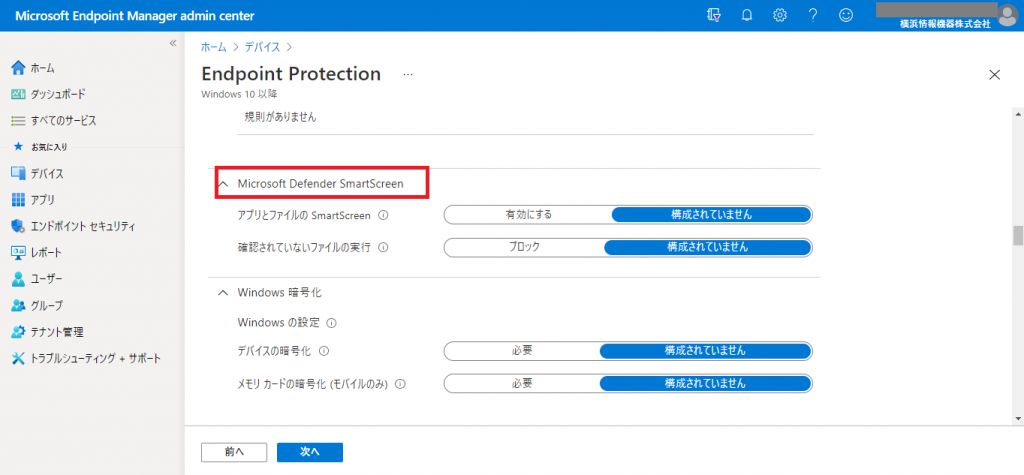

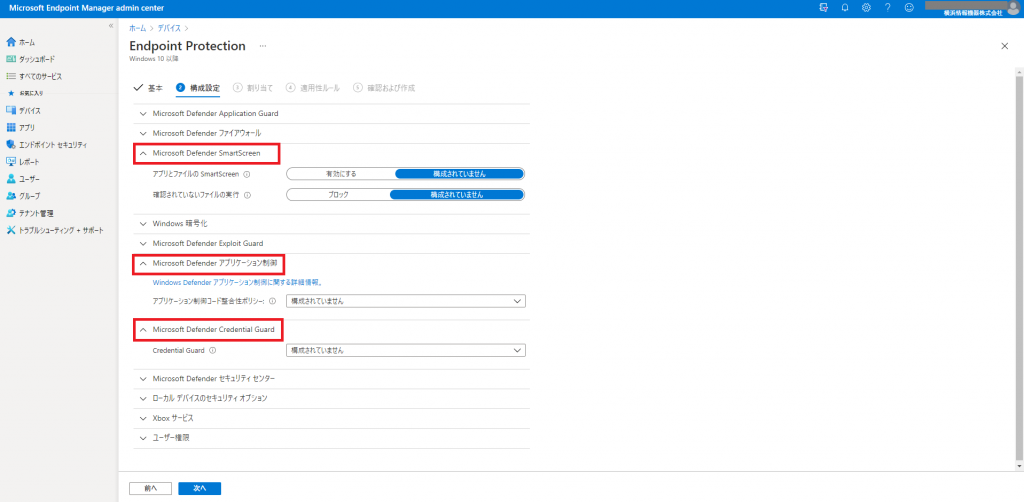

<Microsoft Defender SmartScreen>

| アプリとファイルのSmartScreen | ファイルの実行とアプリの実行についてSmartScreenを有効にします。 |

| 確認されていないファイルの実行 | 確認されていないファイルをユーザーが実行しないようにします。 |

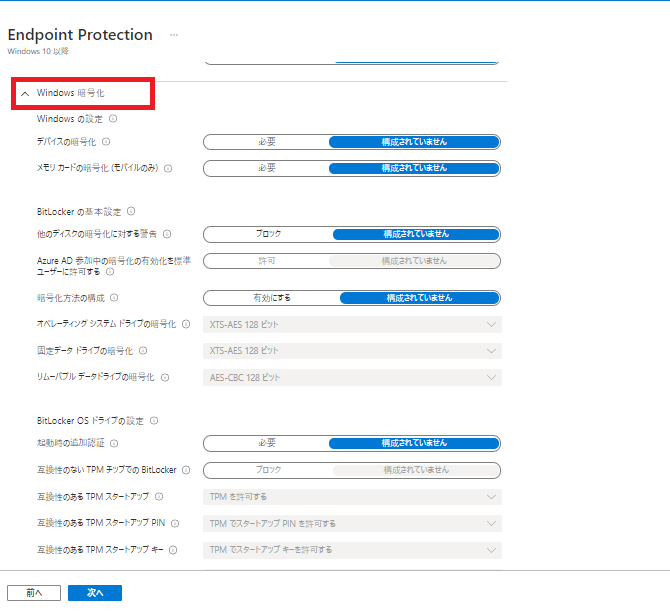

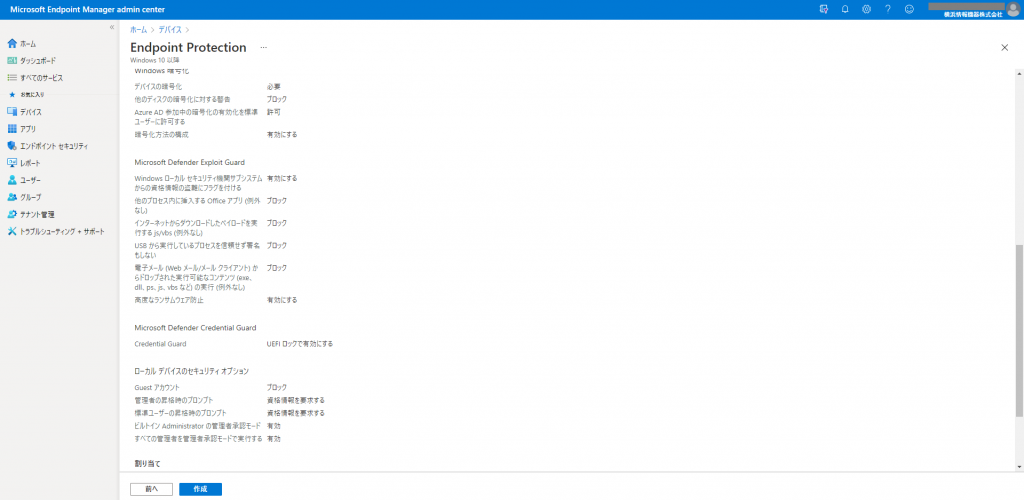

<Windows暗号化>

| windowsの設定 | これらの暗号化の設定は、すべてのバージョンもWindows10に適用されます。 |

| デバイスの暗号化 | [必要] を選択すると、BitLocker デバイス暗号化が有効になります。デバイス ハードウェアと Windows のバージョンによっては、デバイスにサード パーティーの暗号化が行われていないことを確認するメッセージがエンド ユーザーに対して表示されることがあります。サード パーティーの暗号化を使用しているときに Windows 暗号化を有効にすると、デバイスのレンダリングが不安定になります。 |

| メモリカードの暗号化(モバイルのみ) | [必要] を選択すると、モバイル デバイスのメモリ カードが暗号化されます。 |

| BitLockerの基本設定 | 基本設定は、すべての種類のデータ ドライブに当てはまる汎用の BitLocker 設定です。これらの設定は、Windows 10 の Enterprise、Education、Mobile の各バージョンにのみ適用されます。 |

| 他のディスクの暗号化に対する警告 | この設定により、エンド ユーザーのコンピューターでサード パーティのディスク暗号化を行うかどうかを確認するメッセージが表示されます。[ブロック] を選択すると、他のディスク暗号化の警告プロンプトが無効になるため、標準ユーザーが暗号化を有効にできるようにする必要があります。[未構成] を選択すると、サード パーティの暗号化の使用中に BitLocker を有効にするとデバイスが使用できなくなることをエンド ユーザーに警告します。 |

| AzureAD参加中の暗号化の有効化を標準ユーザーに許可する | ローカル コンピューター上で BitLocker 暗号化を有効にする機能を、管理者権限を持たないユーザーに許可します。この設定は、Azure Active Directory に参加済みの (AADJ) デバイスにのみ適用されます。 |

| 暗号化方法の構成 | [有効] を選択すると、OS ドライブ、固定データドライブ、リムーバブル データドライブに関する暗号化方法を構成できます。[構成されていません] を選択すると、対象ドライブに対して BitLocker は既定の暗号化方式を使用します。 |

| オペレーティング システム ドライブの暗号化 | XTS-AES アルゴリズムをお勧めします。メモ: ドライブが既に暗号化されている場合、または暗号化が進行中の場合は、暗号化方式を変更しても効果はありません。 |

| リムーバブルデータドライブの暗号化 | Windows 10 (バージョン 1511 以降) を実行していない他のデバイスでリムーバブル ドライブを使用する場合、AES-CBC アルゴリズムをお勧めします。 |

| BitLocker OSドライブの設定 | これらの設定は、オペレーティング システム データ ドライブにのみ当てはまります。これらの設定が適用されるのは、Windows 10 の Enterprise、Education、Mobile の各バージョンのみです。 |

| 起動時の追加認証 | [必要] を選択すると、システム スタートアップ時の追加の認証要件を構成できます。たとえば、トラステッド プラットフォーム モジュール (TPM) やスタートアップ PIN の要件を使用できます。 |

| 互換性のないTPMチップでのBitLocker | 互換性のある TPM チップを搭載していないコンピューターでの BitLocker の使用をブロックします。 |

| 互換性のあるTPMスタートアップ | TPM を許可するか、要求するか、または許可しないかを構成します。 |

| 互換性のあるTPMスタートアップPIN | TPMスタートアップPINを許可するか、要求するか、または許可しないかを構成します。 |

| 互換性のあるTPMスタートアップキー | TPM スタートアップ キーを許可するか、要求するか、または許可しないかを構成します。 |

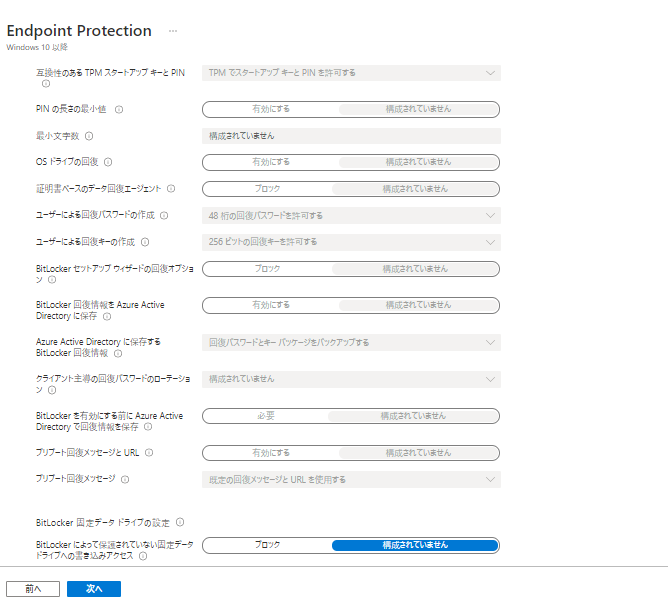

| 互換性のあるTPMスタートアップキーとPIN | TPM スタートアップ キーと PIN を許可するか、要求するか、または許可しないかを構成します。 |

| PINの長さの最小値 | [有効] を選択するとスタートアップ PIN の最小長を構成できます。[構成されていません] のままにして TPM PIN を必須にする場合、既定値は 6 文字です。 |

| 最小文字数 | スタートアップ PIN は、4-20 桁の長さにします。 (4-20) |

| OSドライブの回復 | 必要なスタートアップ キー情報がない場合に BitLocker で保護されている OS ドライブを回復する方法を制御します。[有効] を選択すると、さまざまなドライブ回復手法を構成できます。[構成されていません] を選択すると、DRA を含め既定の回復オプションがサポートされます。エンド ユーザーは回復オプションを指定でき、回復情報は Azure Active Directory にバックアップされません。 |

| 証明書ベースのデータ回復エージェント | データ回復エージェントと、BitLocker で保護されている OS ドライブのポリシー エディターとの併用をブロックします。 |

| ユーザーによる回復パスワードの作成 | ユーザーに対して 48 桁の回復パスワードの生成を許可するか、要求するか、または許可しないかを構成します。詳細情報 |

| ユーザーによる回復キーの作成 | ユーザーに対して 256 ビットの回復キーの生成を許可するか、要求するか、または許可しないかを構成します。詳細情報 |

| BitLockerセットアップウィザードの回復オプション | ユーザーが BitLocker をオンにしたときに、回復オプションを指定できないようにします。 |

| BitLocker回復情報Azure Active Directoryに保存。 | BitLocker 回復情報が Azure Active Directory に保存されるようにします。 |

| Azure Active Directoryに保存するBitLocker回復情報 | BitLocker 回復情報のどの部分を Azure Active Directory に保存するかを構成します。 |

| クライアント主導の回復パスワードのローテーション | この設定では、OS ドライブの回復後 (bootmgr または WinRE のいずれかを使用) に、クライアント主導の回復パスワードのローテーションが開始されます。 |

| BitLocker を有効にする前に Azure Active Directory で回復情報を保存 | コンピューターで BitLocker 回復情報が Azure Active Directory に正常にバックアップされない限り、ユーザーが BitLocker を有効にできないようにします。[必要] を選択すると、回復キーが Azure Active Directory に正常に格納されてから暗号化が有効になります。[構成されていません] を選択すると、回復情報が Azure Active Directory に格納されることなく、デバイスが暗号化される可能性があります。 |

| プリブート回復メッセージと URL | プリブート キー回復の画面に表示されている回復メッセージと URL を有効にします。 |

| プリブート回復メッセージ | プリブート回復メッセージのオプションを構成します。 |

| BitLocker 固定データ ドライブの設定 | これらの設定は、固定データ ドライブにのみ当てはまります。これらの設定が適用されるのは、Windows 10 の Enterprise、Education、Mobile の各バージョンのみです。 |

| BitLockerによって保護されていない固定データドライブへの書き込みアクセス | [ブロック]を選択すると、BitLockerで保護されていない固定データドライブにデータを書き込むことができなくなります。[構成されていません]を選択すると、暗号化されていない固定データドライブにデータを書き込めるようになります。 |

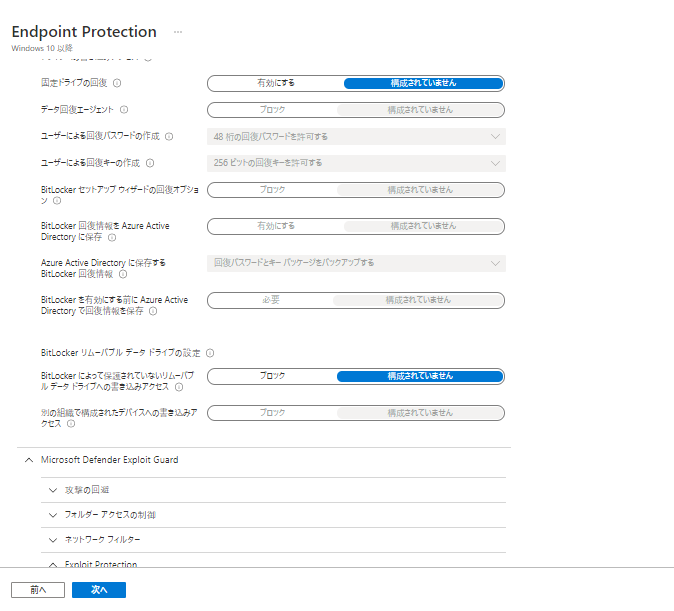

| 固定ドライブの回復 | 必要なスタートアップ キー情報がない場合に BitLocker で保護されている固定データドライブを回復する方法を制御します。[有効] を選択すると、さまざまなドライブ回復手法を構成できます。[構成されていません] を選択すると、DRA を含め既定の回復オプションがサポートされます。エンド ユーザーは回復オプションを指定でき、回復情報は Azure Active Directory にバックアップされません。 |

| データ回復エージェント | データ回復エージェントと、BitLocker で保護されている固定ドライブのポリシー エディターとの併用をブロックします。 |

| ユーザーによる回復パスワードの作成 | ユーザーに対して 48 桁の回復パスワードの生成を許可するか、要求するか、または許可しないかを構成します。 |

| ユーザーによる回復キーの作成 | ユーザーに対して 256 ビットの回復キーの生成を許可するか、要求するか、または許可しないかを構成します。 |

| BitLockerセットアップウィザードの回復オプション | ユーザーが BitLocker をオンにしたときに、回復オプションを指定できないようにします。 |

| BitLocker回復情報をAzure Active Directoryに保存 | BitLocker 回復情報が Azure Active Directory に保存されるようにします。 |

| Azure Active Directoryに保存するBitLocker回復情報 | BitLocker 回復情報のどの部分を Azure Active Directory に保存するかを構成します。 |

| BitLockerを有効にする前にAzureActiveDirectoryで回復情報を保存 | コンピューターで BitLocker 回復情報が Azure Active Directory に正常にバックアップされない限り、ユーザーが BitLocker を有効にできないようにします。[必要] を選択すると、回復キーが Azure Active Directory に正常に格納されてから暗号化が有効になります。[構成されていません] を選択すると、回復情報が Azure Active Directory に格納されることなく、デバイスが暗号化される可能性があります。 |

| BitLockerリムーバルデータドライブの設定 | これらの設定は、リムーバブル データ ドライブにのみ当てはまります。これらの設定が適用されるのは、Windows 10 の Enterprise、Education、Mobile の各バージョンのみです。 |

| BitLockerによって保護されていないリムーバルデータドライブへの書き込みアクセス | コンピューター上でリムーバブル データ ドライブを書き込み可能にするために、BitLocker による保護が必要かどうかを決定します。 |

| 別の組織で構成されたデバイスへの書き込みアクセス | 外部組織によって構成されたリムーバブル データ ドライブへの書き込みが可能かどうかを決定します。 |

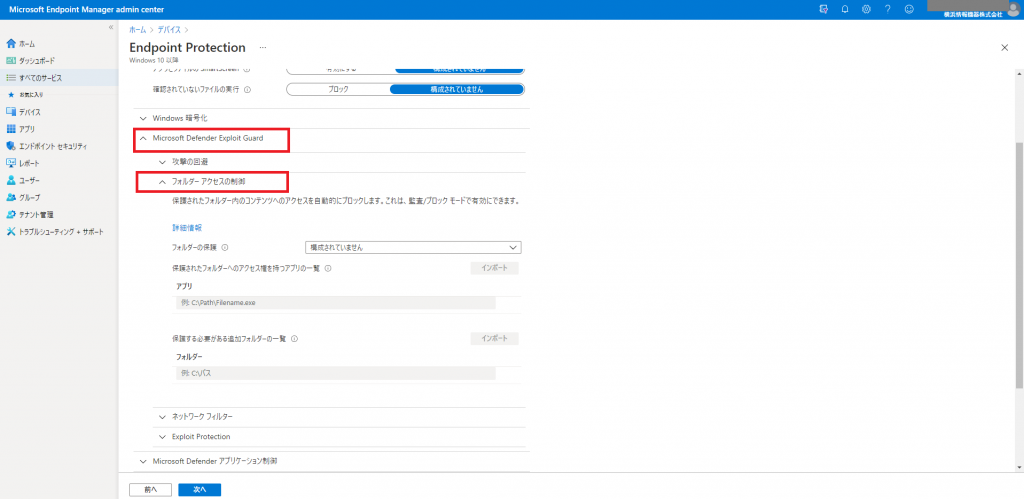

<Microsoft Defender Exploit Guard>

攻撃の回避

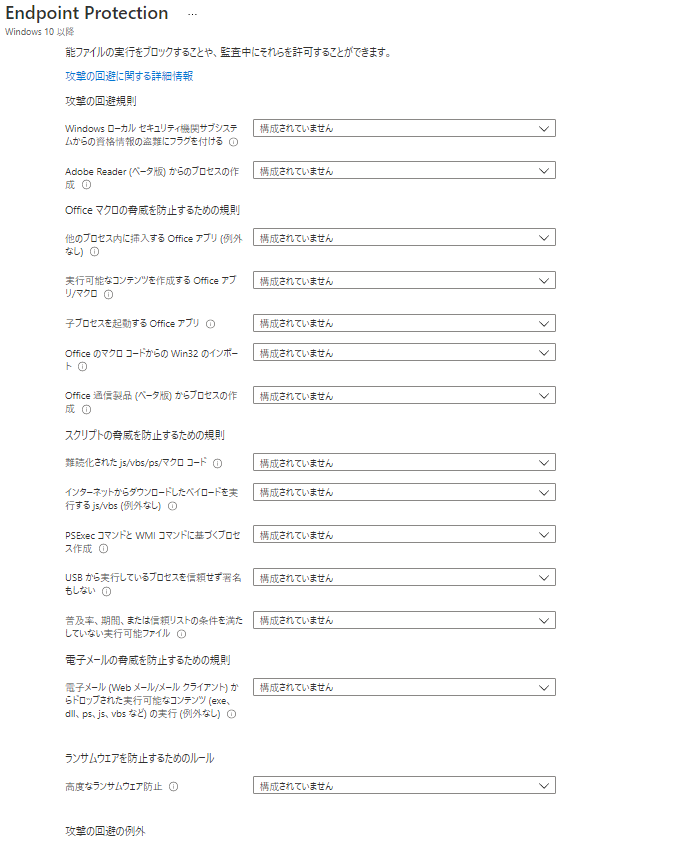

攻撃の回避規則

| Windowsローカルセキュリティ機関サブシステムからの資格情報の盗難にフラグを付ける | Windows ローカル セキュリティ機関サブシステム (lsass.exe) からの資格情報の盗難にフラグを付けます。 |

| Adobe Reader(ベータ版)からのプロセスの作成 | Adobe Reader からの子プロセスの作成をブロックします。 |

Office マクロの脅威を防止するための規則

| 他のプロセス内に挿入するOffice アプリ(例外なし) | Office アプリが他のプロセスに挿入することをブロックします。 |

| 実行可能なコンテンツを作成するOffice アプリ/マクロ | Office アプリとマクロが、実行可能なコンテンツを作成することをブロックします。 |

| 子プロセスを起動するOffice アプリ | Office アプリが子プロセスを起動することをブロックします。 |

| Office のマクロコードからのWin32のインポート | Office でマクロ コードから Win32 をインポートすることをブロックします。 |

| Office 通信製品(ベータ版)からのプロセスの作成 | Office の通信アプリケーションからの子プロセスの作成をブロックします。 |

スクリプトの脅威を防止するための規則

| 難読化されたjs/vbs/ps/マクロコード | 難読化された js/vbs/ps/マクロ コードをブロックします。詳細情報 |

| インターネットからダウンロードしたペイロードを実行するjs/vbs(例外なし) | js/vbs が、インターネットからダウンロードしたペイロードを実行することをブロックします。詳細情報 |

| PSExecコマンドとWMIコマンドに基づくプロセス作成 | PSExec コマンドと WMI コマンドから発生するプロセスの作成をブロックします。詳細情報 |

| USBから実行しているプロセスを信頼せず署名もしない | USB から実行される信頼されていないプロセスまたは署名されていないプロセスをブロックします。詳細情報 |

| 普及率、期間、または信頼リストの条件満たしていない実行可能ファイル | USB から実行される信頼されていないプロセスまたは署名されていないプロセスをブロックします。詳細情報 |

電子メールの脅威を防止するための規則

| 電子メール (Web メール/メール クライアント) からドロップされた実行可能なコンテンツ (exe、dll、ps、js、vbs など) の実行(例外なし) | 電子メール (Web メール/メール クライアント) からドロップされた実行可能なコンテンツ (exe、dll、ps、js、vbs など) の実行をブロックします。 |

ランサムウェアを防止するためのルール

| 高度なランサムウェア防止 | アグレッシブなランサムウェア防止を使用します。 |

攻撃の回避の例外

| 攻撃の回避規則から除外されたファイルとフォルダー | 構成された規則に適用されるファイルとフォルダーの除外をサポートします。 |

フォルダーアクセスの制御

| フォルダーアクセスの制御 | 保護されたフォルダー内のコンテンツへのアクセスを自動的にブロックします。これは、監督/ブロックモードで有効にできます。 |

| フォルダーの保護 | 悪意のあるアプリによる許可されていない変更からファイルとフォルダーを保護します。 |

| 保護されたフォルダへのアクセス権を持つアプリの一覧 | アプリをこの一覧に追加します。 |

| 保護する必要がある追加フォルダーの一覧 | フォルダーをこの一覧に追加します。 |

ネットワークフィルター

Exploit Protection

<Microsoft Defender アプリケーション制御>

アプリケーション制御コード整合性ポリシー:ユーザーのデバイス用のアプリケーション制御コード整合性ポリシーを選択します。

<Microsoft Defender Credential Guard>

Credential Guard:UEFI ロックで有効化する場合、Credential Guard をリモートで無効にすることはできません。UEFI ロックなしで有効にする場合には、グループ ポリシーを使用して Credential Guard をリモートで無効にすることができます。

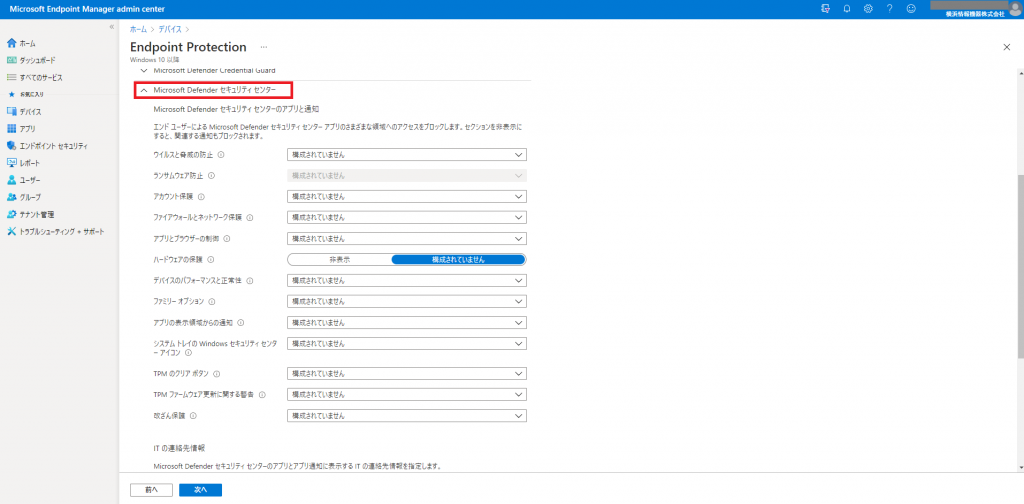

<Microsoft Defender セキュリティセンター>

Microsoft Defender セキュリティ センターのアプリと通知:

エンド ユーザーによる Microsoft Defender セキュリティ センター アプリのさまざまな領域へのアクセスをブロックします。セクションを非表示にすると、関連する通知もブロックされます。

| ウィルスと脅威の防止 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [ウイルスと脅威の防止] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、ウイルスと脅威の防止に関連するすべての通知もブロックされます。 |

| ランサムウェア防止 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [ランサムウェア防止] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、ランサムウェア防止に関連するすべての通知もブロックされます。 |

| アカウント保護 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [アカウント保護] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、アカウント保護に関連するすべての通知もブロックされます。 |

| ファイアウォールとネットワーク保護 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [ファイアウォールとネットワーク保護] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、ファイアウォールとネットワーク保護に関連するすべての通知もブロックされます。 |

| アプリとブラウザーの制御 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [アプリとブラウザーの制御] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、アプリとブラウザーの制御に関連するすべての通知もブロックされます。 |

| ハードウェアの保護 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [ハードウェア保護] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、ハードウェア保護に関連するすべての通知もブロックされます。 |

| デバイスのパフォーマンスと正常性 | エンド ユーザーが、Microsoft Defender セキュリティ センターの [デバイスのパフォーマンスと正常性] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、デバイスのパフォーマンスと正常性に関連するすべての通知もブロックされます。 |

| ファミリーオプション | エンド ユーザーが、Microsoft Defender セキュリティ センターの [ファミリー オプション] 領域を表示できるかどうかを構成します。このセクションを非表示にすると、ファミリー オプションに関連するすべての通知もブロックされます。 |

| アプリの表示領域からの通知 | エンド ユーザーに表示する通知を選択します。重大ではない通知には、スキャンが完了したときの通知など、Microsoft Defender ウイルス対策アクティビティの概要が含まれます。その他のすべての通知は重大と見なされます。 |

| システムトレイのWindowsセキュリティセンターアイコン | 通知領域コントロールの表示を構成します。この設定を有効にするには、ユーザーがサインアウトしてからサインインするか、コンピューターを再起動する必要があります。 |

| TPMのクリアボタン | TPM のクリア ボタンの表示を構成します。 |

| TPMファームウェア更新に関する警告 | 脆弱性のあるファームウェアが検出された場合は、TPM ファームウェア更新プログラムの表示を構成します。 |

| 改ざん保護 | [未構成] 状態は既定値であり、影響はありません。 [有効] の場合、改ざん保護の制限が有効になります。 [無効] の場合、改ざん保護の制限が無効になります。 [有効] または [無効] 状態がクライアントに存在する場合、[未構成] を展開しても設定に影響を与えません。状態を現在の [有効] または [無効] から変更するには、その逆の設定を展開して有効にする必要があります。 |

ITの連絡先情報

Microsoft Defenderセキュリティセンターのアプリとアプリ通知に表示するITの連絡先情報を指定します。

| ITの連絡先情報 | ITの連絡先情報をエンドユーザーに表示する場所を構成します。 |

| IT組織名 | IT組織名 |

次の連絡先オプションの少なくとも1つを指定します。

| IT部門の電話番号またはSkype ID | エンドユーザーがIT部門と連絡を取るために使用できる電話番号またはSkypeIDを入力します。 |

| IT部門のメールアドレス | エンドユーザーがIT部門と連絡を取るために使用できる電子メールアドレスを入力します。 |

| ITサポート用WebサイトのURL | IT部門のサポート用WebサイトのURLを入力します。 |

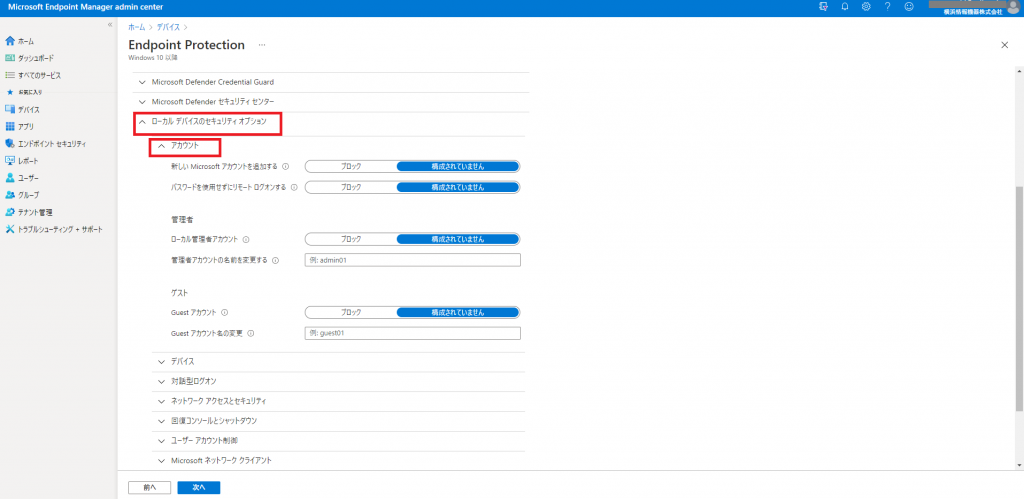

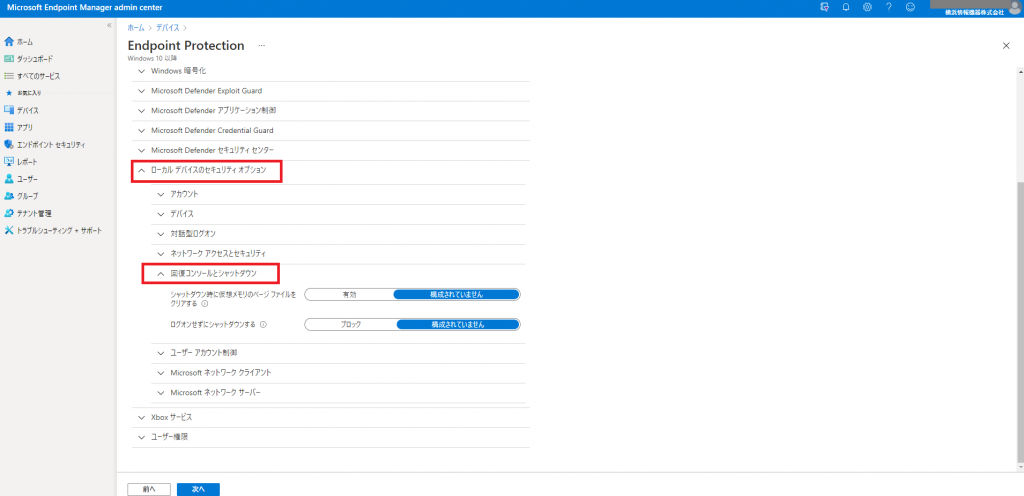

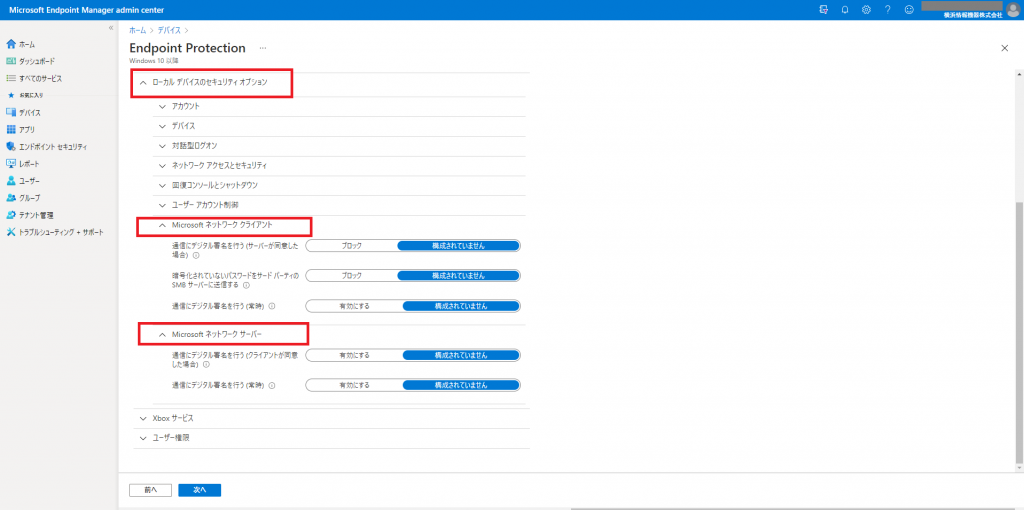

<ローカルデバイスのセキュリティオプション>

アカウント

アカウント

| 新しいMicrosoftアカウントを追加する | ユーザーが新しいMicrosoftアカウントをこのコンピューターに追加することを禁止します。 |

| パスワードを使用せずにリモートログオンする | パスワードで保護されていないローカルアカウントで物理デバイス以外の場所からログオンすることを禁止します。 |

管理者

| ローカル管理者アカウント | このセキュリティ設定によって、ローカルAdministratorアカウントが有効になるか無効になるかが決まります。 |

| 管理者アカウントの名前を変更する | アカウントAdministratorのセキュリティID(SID)と関連付ける別のアカウント名を定義します。 |

ゲスト

| Guestアカウント | このセキュリティ設定によって、Guestアカウントが有効になるか無効になるかが決まります。 |

| Guestアカウントの名の変更 | アカウント”Guest”のセキュリティID(SID)と関連付ける別のアカウント名を定義します。 |

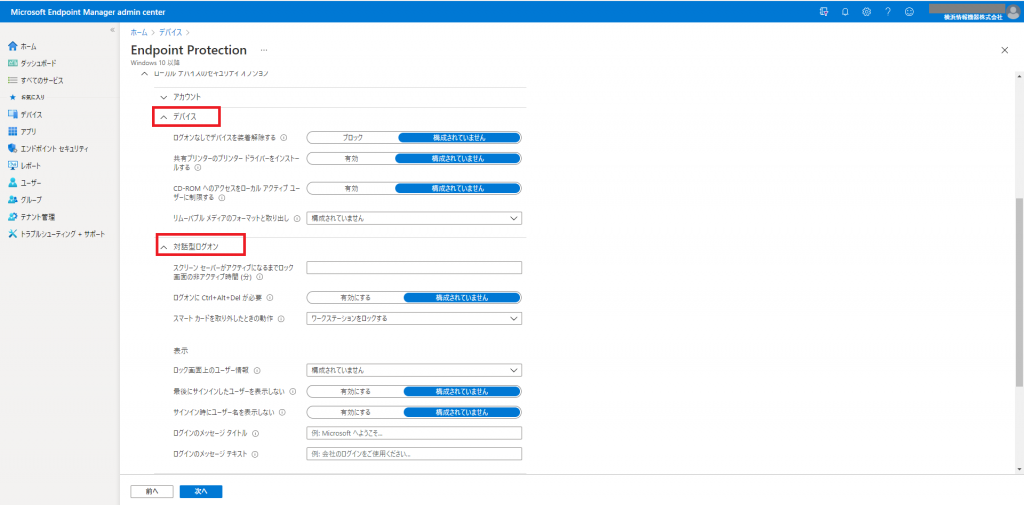

デバイス

| ログオンなしでデバイスを装着解除する | ログインしないでポータブルコンピューターを装着解除することを禁止します。 |

| 共有プリンターのプリンタードライバーをインストールする | 共有プリンターへの接続の一環としてのプリンタードライバーのインストールを管理者だけが行えるように制限します。 |

| CD-ROMへのアクセスをローカルアクティブユーザーに制限する | この設定を有効にすると、対話的にログオンしているユーザーだけがCD-ROMメディアにアクセスできるようになります。 |

| リムーバブルメディアのフォーマットと取り出し | リムーバブルNTFSメディアのフォーマットと取り出しが許可されるユーザーを定義します。 |

対話型ログオン

| スクリーンセーバーがアクティブになるまでロック画面の非アクティブ時間(分) | 対話型デスクトップのログイン画面で非アクティブ状態が最大何分間続いたらスクリーン セーバーを実行するかを定義します。 |

| ログオンにCtrl+Alt+Delが必要 | Ctrl+Alt+Del を押さないとユーザーがログオンできないようにします。 |

| スマートカードを取り出したときの動作 | このセキュリティ設定では、スマート カード リーダーからログオン ユーザーのスマート カードが取り外されたときの動作を決定します。詳細情報 |

表示

| ロック画面上のユーザー情報 | セッションがロックされているときに表示されるユーザー情報を構成します。構成されない場合、ユーザーの表示名、ドメイン、ユーザー名が表示されます。 |

| 最後にサインインしたユーザーを表示しない | このデバイスに最後にサインインしたユーザーの名前を表示しません。 |

| サインイン時にユーザー名を表示しない | 資格情報を入力してからデバイスのデスクトップが表示されるまでの間、このデバイスにサインインした人のユーザー名を表示しません。 |

| ログインのメッセージタイトル | メッセージ タイトルを設定します。 |

| ログインのメッセージテキスト | メッセージ テキストを設定します。 |

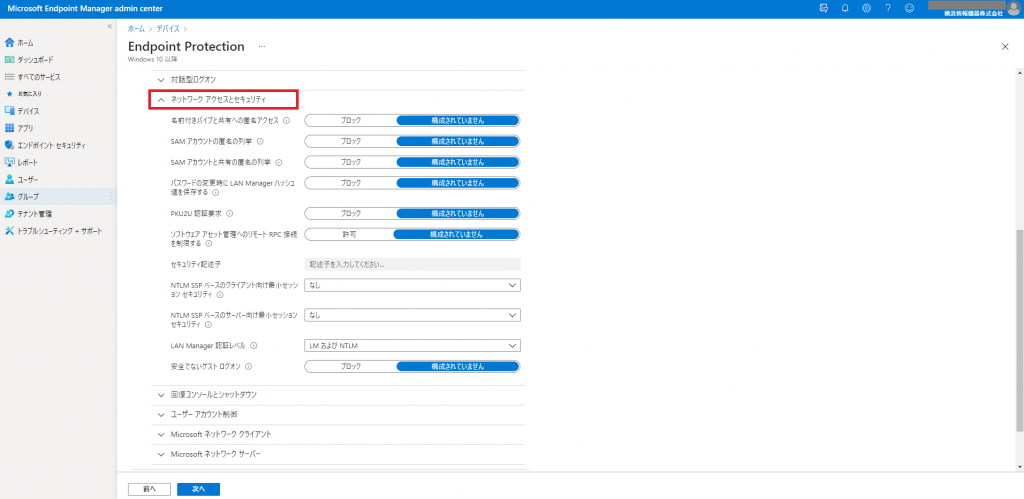

ネットワークアクセスとセキュリティ

| 名前付きパイプと共有への匿名アクセス | 既定では、このセキュリティ設定は、共有とパイプへの匿名アクセスを、匿名でアクセスできる名前付きパイプと、匿名でアクセスできる共有の設定に限定します。 |

| SAMアカウントの匿名の列挙 | Windows では、ドメイン アカウントやネットワーク共有の名前を列挙するなど、特定のアクティビティを実行することを匿名ユーザーに許可しています。匿名ユーザーが SAM アカウントを列挙することを許可するには、この設定を有効にします。 |

| SAMアカウントと共有の匿名の列挙 | Windows では、ドメイン アカウントやネットワーク共有の名前を列挙するなど、特定のアクティビティを実行することを匿名ユーザーに許可しています。このポリシーを有効にすると、SAM アカウントと共有の匿名の列挙が許可されなくなります。 |

| パスワードの変更時にLAN Managerハッシュ値を保存する | このセキュリティ設定では、次回のパスワード変更のときに、新しいパスワードの LAN Manager (LM) ハッシュ値を保存するかどうかを決定します。既定では保存されません。 |

| PKU2U認証要求 | このデバイスに対する PKU2U 認証要求がオンライン ID を使用できないようブロックします。 |

| ソフトウェアセット管理へのリモートRPC接続を制限する | セキュリティ記述子定義言語の既定の文字列を編集して、ユーザーおよびグループによるソフトウェア アセット管理へのリモート呼び出しを許可または拒否します。 |

セキュリティ記述子

| NTLM SSPベースのクライアント向け最小セッションセキュリティ | このセキュリティ設定によって、クライアントが 128 ビット暗号化または NTLMv2 セッション セキュリティを必要とするかどうかを指定することができます。 |

| NTLM SSPベースのサーバー向け最小セッションセキュリティ | このセキュリティ設定によって、サーバーが 128 ビット暗号化または NTLMv2 セッション セキュリティを必要とするかどうかを指定することができます。 |

| LAN Manager認証レベル | このセキュリティ設定では、ネットワーク ログオンにどのチャレンジ/レスポンス認証プロトコルを使用するかを決定します。 |

| 安全でないゲスト ログオン | この設定を有効にした場合、SMB クライアントは安全でないゲストのログオンを拒否します。 |

回復コンソールとシャットダウン

| シャットダウン時に仮想メモリのページファイルをクリアする | デバイスの電源を切るときに仮想メモリのページファイルをクリアします。 |

| ログオンせずにシャットダウンする | Windows ログオン画面からコンピューターをシャットダウンするオプションをブロックします。この場合、ユーザーは、システムのシャットダウンを実行する前にコンピューターに正常にログオンできなければなりません。 |

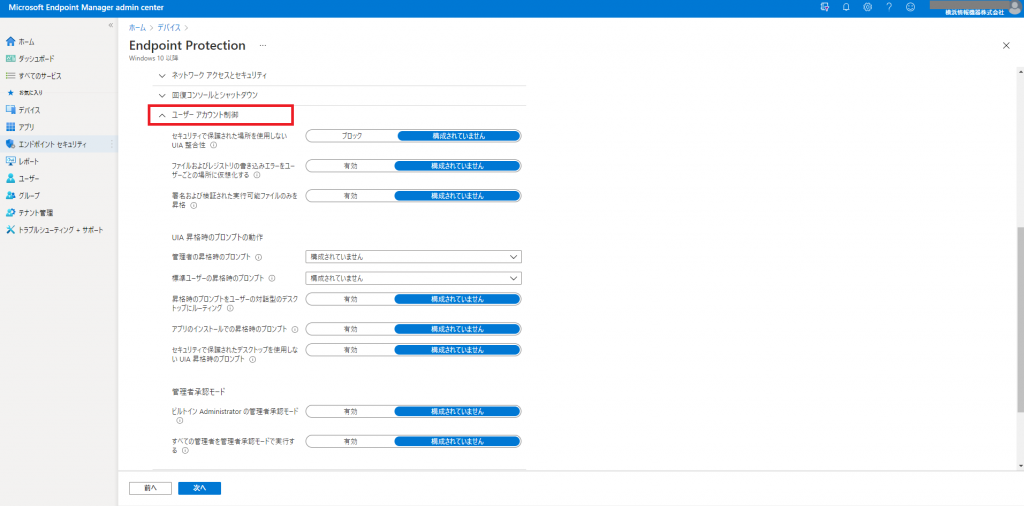

ユーザーアカウント制御

| セキュリティで保護された場所を使用しないUIA整合性 | ファイル システム内のセキュリティで保護されていない場所にあるアプリが UIAccess 整合性レベルで実行できるようにします。詳細情報 |

| ファイルおよびレジストリの書き込みエラーをユーザーごとの場所に仮想化する | アプリの書き込みエラーがあった場合に、アプリを失敗させずにレジストリとファイル システムの定義された場所にリダイレクトするかどうかを決定します。詳細情報 |

| 署名および検証された実行可能ファイルのみを昇格 | 特定の実行可能ファイルの実行を許可する前に、その PKI 証明パスの検証を強制的に実行します。詳細情報 |

UIA昇格時のプロンプトの動作

| 管理者の昇格時のプロンプト | 管理者承認モードでの管理者の昇格時のプロンプトの動作を定義します。 |

| 標準ユーザーの昇格時のプロンプト | 標準ユーザーの昇格時のプロンプトの動作を定義します。 |

| 昇格時のプロンプトをユーザーの対話型のデスクトップにルーティング | すべての昇格要求がセキュリティで保護されたデスクトップではなく、ユーザーの対話型のデスクトップに移動できるようにします。管理者および標準ユーザーのプロンプト動作ポリシー設定が使用されます。 |

| アプリのインストールでの昇格時のプロンプト | 昇格された特権がないとアプリをインストールできない場合、管理者の資格情報を求めるプロンプトが表示されます。 |

| セキュリティで保護されたデスクトップを使用しないUIA昇格時のプロンプト | セキュリティで保護されたデスクトップを使用せずに、UIAccess アプリで昇格時のプロンプトを表示できるようにします。 |

管理者承認モード

| ビルトインAdministratorの管理者承認モード | |

| すべての管理者を管理者承認モードで実行する | 管理者承認モードおよびすべての UAC ポリシー設定を有効にするかどうかを定義します。 |

Microsoftネットワーククライアント

| 通信にデジタル署名を行う(サーバーが同意した場合) | このセキュリティ設定では、SMB クライアントが SMB パケットの署名をネゴシエートしようとするかどうかを決定します。この設定を有効にすると (既定)、Microsoft ネットワーク クライアントは、セッションのセットアップ時に SMB パケットの署名を実行するようにサーバーに要求します。パケットの署名がサーバー上で有効になっている場合は、パケットの署名がネゴシエートされます。このポリシーを無効にすると、SMB クライアントは SMB パケットの署名をネゴシエートしません。 |

| 暗号化されていないパスワードをサードパーティのSMBサーバーに送信する | この設定を有効にすると、サーバー メッセージ ブロック (SMB) リダイレクターから、認証中のパスワード暗号化をサポートしていない Microsoft 以外の SMB サーバーにプレーン テキストのパスワードを送信することが禁止されます。詳細情報このセキュリティ設定では、SMB クライアント コンポーネントでパケットの署名が必要かどうかを決定します。この設定を有効にすると、Microsoft ネットワーク クライアントが SMB パケット署名の実行に同意した場合に限って、Microsoft ネットワーク サーバーはそのクライアントと通信します。このポリシーが無効 (既定) の場合、クライアントとサーバー間で SMB パケットの署名がネゴシエートされます。 |

| 通信にデジタル署名を行う | このセキュリティ設定では、SMB クライアント コンポーネントでパケットの署名が必要かどうかを決定します。この設定を有効にすると、Microsoft ネットワーク クライアントが SMB パケット署名の実行に同意した場合に限って、Microsoft ネットワーク サーバーはそのクライアントと通信します。このポリシーが無効 (既定) の場合、クライアントとサーバー間で SMB パケットの署名がネゴシエートされます。 |

Microsoftネットワークサーバー

| 通信にデジタル署名を行う(クライアントが同意した場合) | このセキュリティ設定では、SMB パケットの署名を要求したクライアントに対して、SMB サーバーが署名をネゴシエートするかどうかを決定します。この設定を有効にすると、Microsoft ネットワーク サーバーは、クライアントの要求どおり、SMB パケット署名をネゴシエートします。つまり、パケットの署名がクライアント上で有効になっている場合は、パケットの署名がネゴシエートされます。このポリシーを無効にすると、SMB クライアントは SMB パケットの署名をネゴシエートしません。既定: 無効 |

| 通信にデジタル署名を行う(通常時) | このセキュリティ設定では、SMB サーバー コンポーネントでパケットの署名が必要かどうかを決定します。この設定を有効にすると、Microsoft ネットワーク クライアントが SMB パケット署名の実行に同意した場合に限って、Microsoft ネットワーク サーバーはそのクライアントと通信します。この設定を無効にすると、クライアントとサーバー間で SMB パケットの署名がネゴシエートされます。既定: 無効。 |

ローカルデバイスのセキュリティオプション

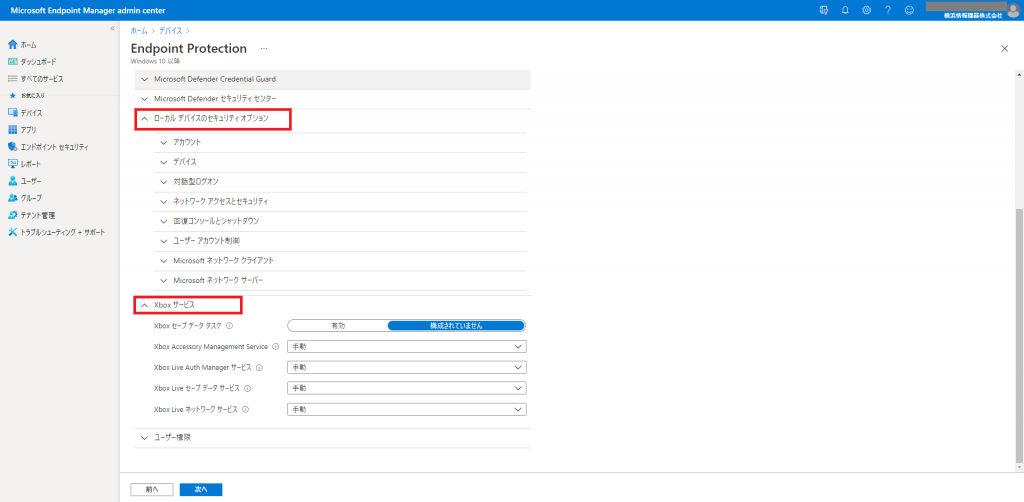

<Xboxサービス>

| Xboxセーブデータタスク | この設定は、Xbox セーブ データ タスクが有効 (1) または無効 (0) のどちらであるかを決定します。 |

| Xbox Accesory Management Service | この設定は、Accessory Management Service の開始の種類が自動 (2)、手動 (3)、無効 (4) のどれであるかを決定します。既定値は “手動” です。 |

| Xbox Live Auth Manager サービス | この設定は、Live Auth Manager サービスの開始の種類が自動 (2)、手動 (3)、無効 (4) のどれであるかを決定します。既定値は “手動” です。 |

| Xbox Live セーブデータサービス | この設定は、Live セーブ データ サービスの開始の種類が自動 (2)、手動 (3)、無効 (4) のどれであるかを決定します。既定値は “手動” です。 |

| Xbox Live ネットワークサービス | この設定は、ネットワーキング サービスの開始の種類が自動 (2)、手動 (3)、無効 (4) のどれであるかを決定します。既定値は “手動” です。 |

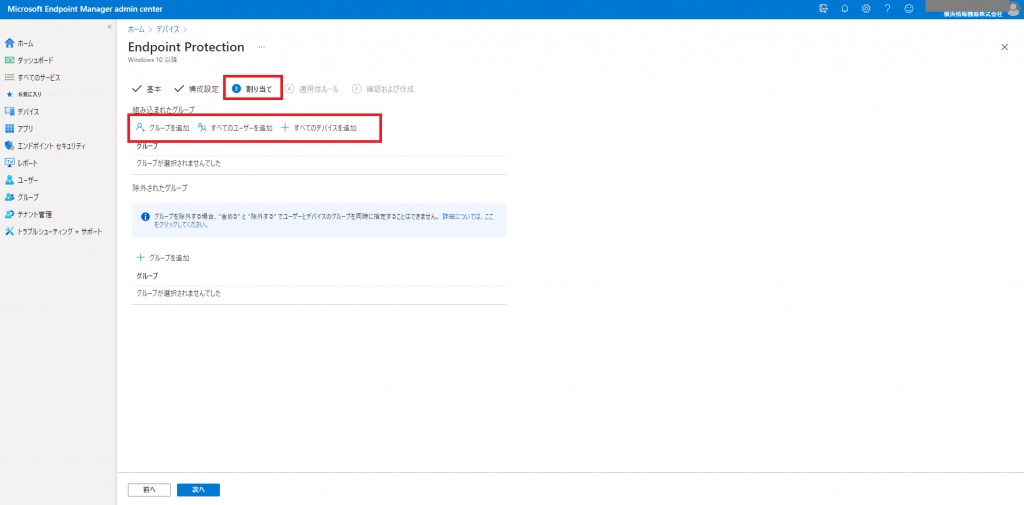

割り当てを選択します。「グループを追加」「すべてのユーザーを追加」「すべてのデバイスを追加」のいずれかから選択してください。

設定してきた内容が表示されます。

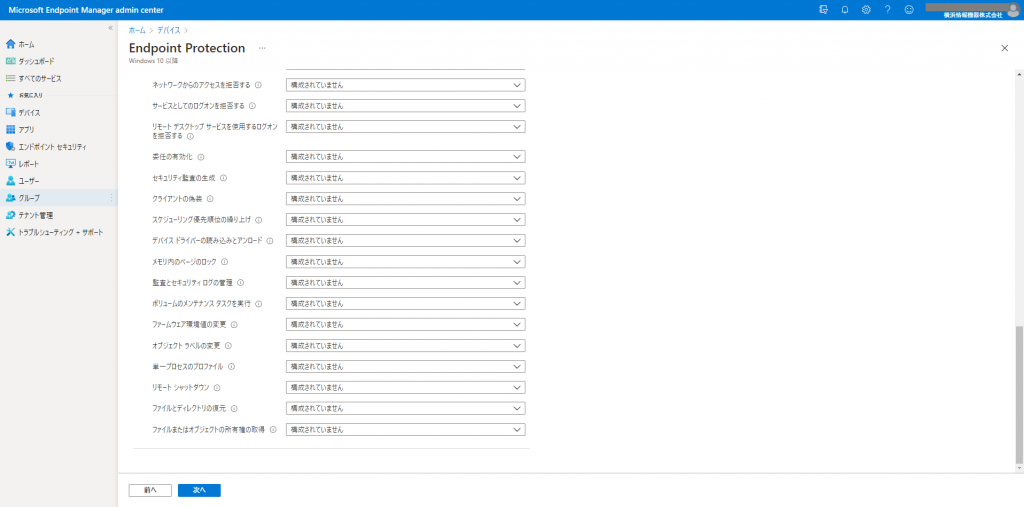

<ユーザー権限>

| 資格情報マネージャーに、信頼された呼び出し側としてアクセス | このユーザー権限は、バックアップまたは復元中に資格情報マネージャーによって使用されます。この特権が他のエンティティに付与されると、ユーザーの保存された資格情報がセキュリティ侵害を受ける可能性があります。 |

| ローカルログオンを許可する | このユーザー権限は、コンピューターにログオンできるユーザーを決定します。 |

| ネットワークからのアクセスを許可する | このユーザー権限は、ネットワーク経由でコンピューターに接続できるユーザーおよびグループを決定します。 |

| OSの一部として動作 | |

| ファイルとディレクトリのバックアップ | このユーザー権限は、ファイルやディレクトリのバックアップ時に、ファイル、ディレクトリ、レジストリ、その他の持続的なオブジェクトのアクセス許可をバイパスできるユーザーを決定します。 |

| システム時刻の変更 | このユーザー権限は、コンピューターの内部時計の日時を変更できるユーザーとグループを決定します。 |

| グローバルオブジェクトの作成 | このセキュリティ設定は、すべてのセッションから利用できるグローバル オブジェクトをユーザーが作成できるかどうかを決定します。グローバル オブジェクトを作成できるユーザーは、他のユーザーのセッション下で実行されているプロセスに影響を及ぼす可能性があり、そのためアプリケーション エラーやデータの破損を引き起こすことがあります。 |

| ページファイルの作成 | このユーザー権限は、内部 API を呼び出してページ ファイルの作成とサイズ変更を実行できるユーザーおよびグループを決定します。 |

| 永続的な共有オブジェクトの作成 | このユーザー権限は、オブジェクト マネージャーを使用してディレクトリ オブジェクトを作成するためにプロセスが使用できるアカウントを決定します。 |

| シンボリックリンクの作成 | このユーザー権限は、ユーザーがログオンしているコンピューターからシンボリック リンクを作成できるかどうかを決定します。 |

| トークンの作成 | このユーザー権限では、あらゆるローカル リソースへのアクセスに使用できるトークンを作成するためにプロセスによって使用できるユーザーまたはグループが決まります。このトークンは、プロセスから内部 API を使用してアクセス トークンを作成するときに使用されます。 |

| プログラムのデバック | このユーザー権限は、任意のプロセスまたはカーネルにデバッガーをアタッチできるユーザーを決定します。 |

| ネットワークからのアクセスを拒否する | このユーザー権限は、ネットワーク経由でコンピューターにアクセスできないユーザーを決定します。 |

| サービスとしてのログオンを拒否する | このセキュリティ設定は、サービスとしてプロセスを登録できないサービス アカウントを決定します。詳細情報 |

| リモートデスクトップサービスを使用するログオンを拒否する | このユーザー権限は、リモート デスクトップ サービス クライアントとしてログオンすることを禁止されるユーザーまたはグループを決定します。 |

| 委任の有効化 | このユーザー権限は、ユーザーまたはコンピューター オブジェクトに Trusted for Delegation を設定できるユーザーを決定します。 |

| セキュリティ監査の生成 | このユーザー権限は、セキュリティ ログにエントリを追加するためにプロセスが使用できるアカウントを決定します。セキュリティ ログは、システムへの未承認のアクセスを追跡するために使用されます。詳細情報 |

| クライアントの偽装 | このユーザー権限をユーザーに割り当てると、そのユーザーの代理として実行されているプログラムがクライアントを偽装できるようになります。この種類の偽装のためにこのユーザー権限を要求することにより、権限のないユーザーが自分で作成したサービスにクライアントを接続させて、その後、そのクライアントを偽装することを妨げることができます。これが生じると、権限のないユーザーのアクセス許可を管理レベルまたはシステム レベルに昇格できるようになる恐れがあります。 |

| スケジューリング優先順位の繰り上げ | このユーザー権限は、別のプロセスに対するプロパティの書き込みアクセスを持つプロセスを使用して、そのプロセスに割り当てられている実行の優先順位を上げることができるアカウントを決定します。 |

| デバイスドライバーの読み込みとアンロード | このユーザー権限は、デバイス ドライバーまたはその他のコードをカーネル モードで動的に読み込んだりアンロードしたりできるユーザーを決定します。 |

| メモリ内のページのロック | このユーザー権限は、プロセスを使用して物理メモリにデータを保持できるアカウントを決定します。これによって、システムはディスク上の仮想メモリにデータをページングできなくなります。 |

| 監査とセキュリティ ログの管理 | このユーザー権限は、ファイル、Active Directory オブジェクト、レジストリ キーなど、個々のリソースに対してオブジェクト アクセスの監査オプションを指定できるユーザーを決定します。 |

| ボリュームのメンテナンス タスクを実行 | このユーザー権限は、リモート最適化などのボリュームのメンテナンス タスクを実行できるユーザーとグループを決定します。 |

| ファームウェア環境値の変更 | このユーザー権限は、ファームウェアの環境値を変更できるユーザーを決定します。 |

| オブジェクト ラベルの変更 | このユーザー権限は、他のユーザーが所有しているファイル、レジストリ キー、プロセスなどのオブジェクトの整合性ラベルを変更できるユーザー アカウントを決定します。 |

| 単一プロセスのプロファイル | このユーザー権限は、パフォーマンス監視ツールを使用して、システム プロセスのパフォーマンスを監視できるユーザーを決定します。 |

| リモートシャットダウン | このユーザー権限は、ネットワーク上のリモート ロケーションからコンピューターをシャットダウンできるユーザーを決定します。このユーザー権限を誤用すると、サービス拒否 (Denial-Of-Service) を引き起こす可能性があります。 |

| ファイルとディレクトリの復元 | このユーザー権限は、バックアップされたファイルとディレクトリを復元するときに、ファイル、ディレクトリ、レジストリ、その他の永続オブジェクトのアクセス許可をバイパスできるユーザーを決定し、また、有効なセキュリティ プリンシパルをオブジェクトの所有者として設定できるユーザーを決定します。 |

| ファイルまたはオブジェクトの所有権の取得 | このユーザー権限は、Active Directory オブジェクト、ファイルとフォルダー、プリンター、レジストリ キー、プロセス、スレッドなど、システム内のセキュリティ設定が可能な任意のオブジェクトの所有権を取得できるユーザーを決定します。 |

その他お困りごとも動画で解説!