2025年4月3日、Microsoftから「Booking.com のなりすましによるフィッシング攻撃が、認証情報窃盗マルウェアを配信」というブログが公開されました。

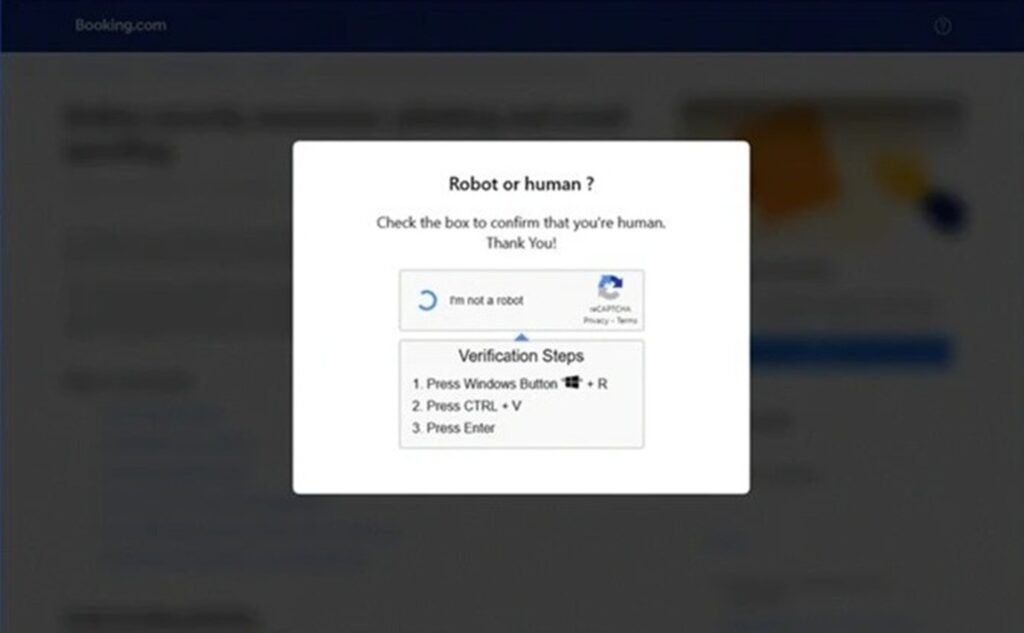

このブログでは、Booking.comを装ったフィッシングサイトが確認され、そのサイトで偽CAPTCHAを利用したClickFixという攻撃手法が使用されていることが報告されています。

複数あるインフォスティーラー(Infostealer)の感染経路の一種だと考えられています。

このブログでは、ClickFixの詳細な解説とそれに対するMicrosoftが推奨する対策方法についてご紹介します。

目次

1. ClickFixとは

ClickFixとは、偽CAPTCHA画面を通じて悪意あるコマンドを実行させ、マルウェアをダウンロード・実行させるソーシャルエンジニアリング攻撃手法です。

主な手口として、フィッシングメールからフィッシングサイトに誘導し、そのサイト内にある偽CAPTCHAによって感染します。偽CAPTCHAでは、GoogleのreCAPTCHAや、CloudflareのCAPTCHAが悪用されています。

出典:Microsoft:Booking.com のなりすましによるフィッシング攻撃が、認証情報窃盗マルウェアを配信

-感染するとどんな被害が?

ClickFixにより悪意のあるコードを実行されることで様々なマルウェアに感染し、以下のような被害を受ける可能性があります。

情報漏洩:個人情報や機密情報が盗まれる可能性があります。

不正アクセス:ブラウザに記憶しているパスワードなどの情報を盗まれて不正ログインされる可能性があります。

拡散:他のデバイスにも悪意のあるソフトウェアが広がる可能性があります。

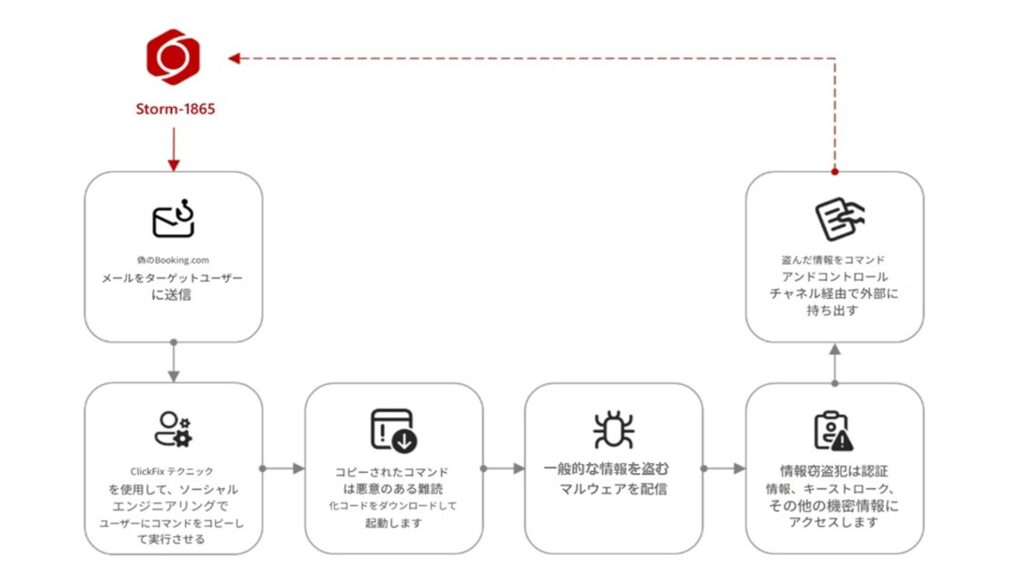

今回Microsoftで取り上げていたケースでは以下のようなプロセスで攻撃を受けました。

出典:Microsoft:Booking.com のなりすましによるフィッシング攻撃が、認証情報窃盗マルウェアを配信

2.感染の流れ

今回の被害では、Booking.comを装ったメールのリンクをクリックしたことで、Booking.comを模倣したサイトに誘導され、以下の偽のCAPTCHAが表示されました。

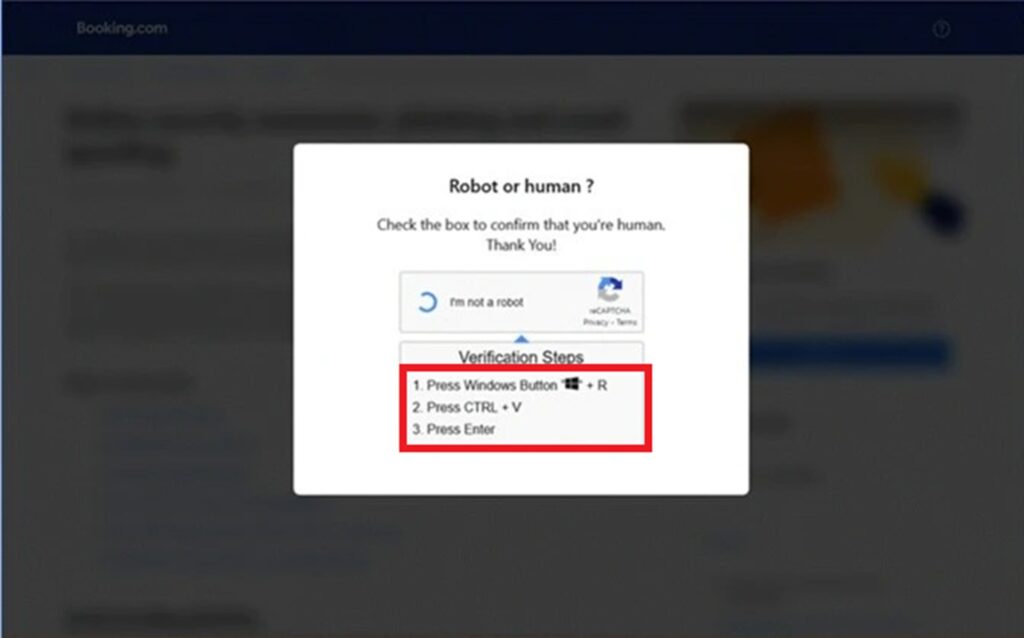

この偽CAPTCHAでは、「私はロボットではありません」等の認証で、以下の指示が出ます。

出典:Microsoft:Booking.com のなりすましによるフィッシング攻撃が、認証情報窃盗マルウェアを配信

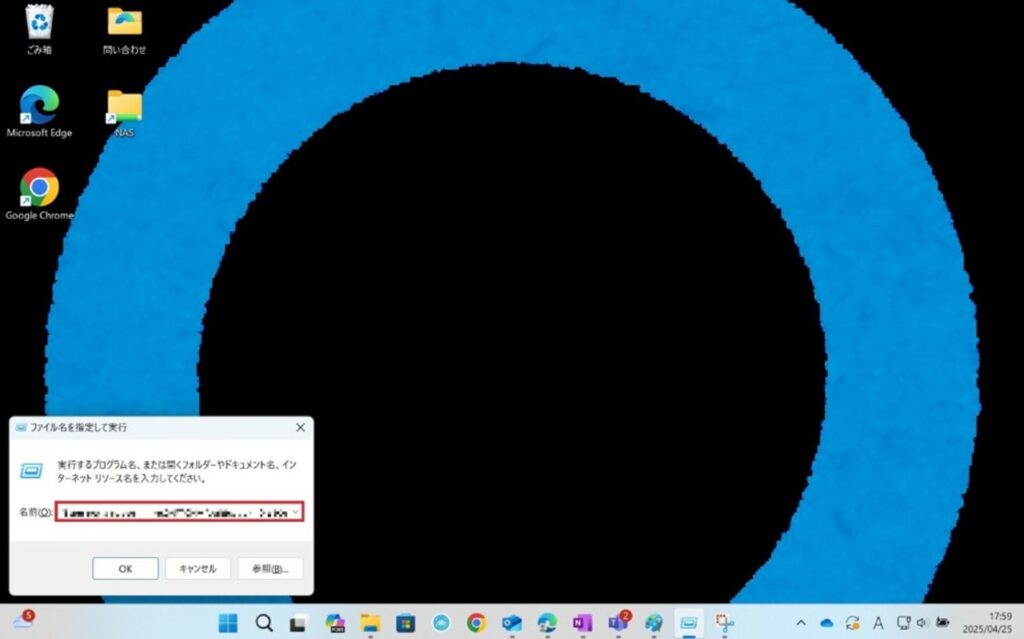

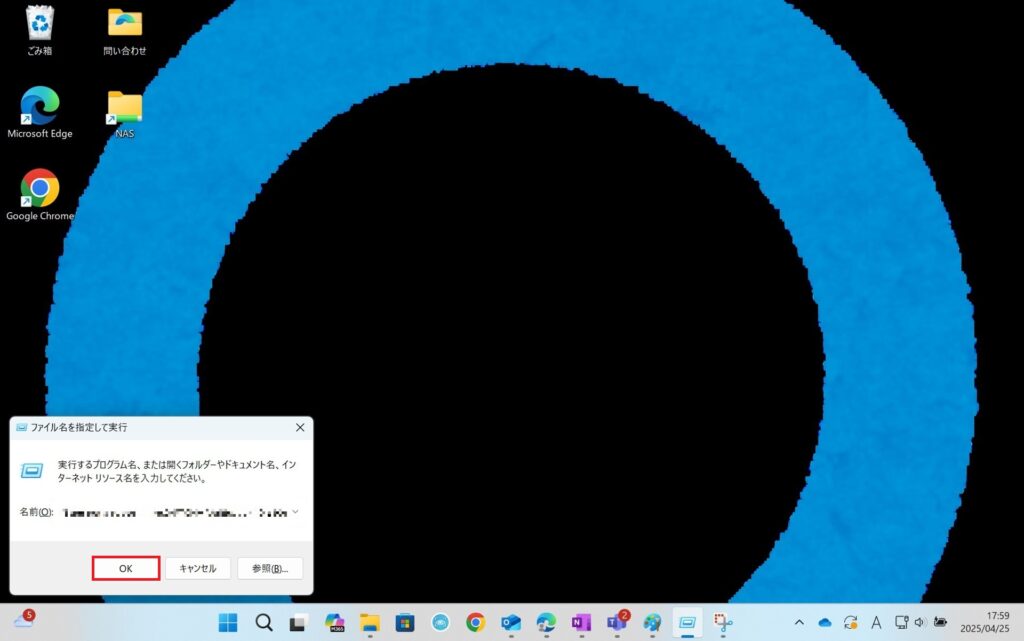

1.Winキー+Rキーを押します。

2.Ctrlキー+Vキーを押します。

3.Enterキーを押します。

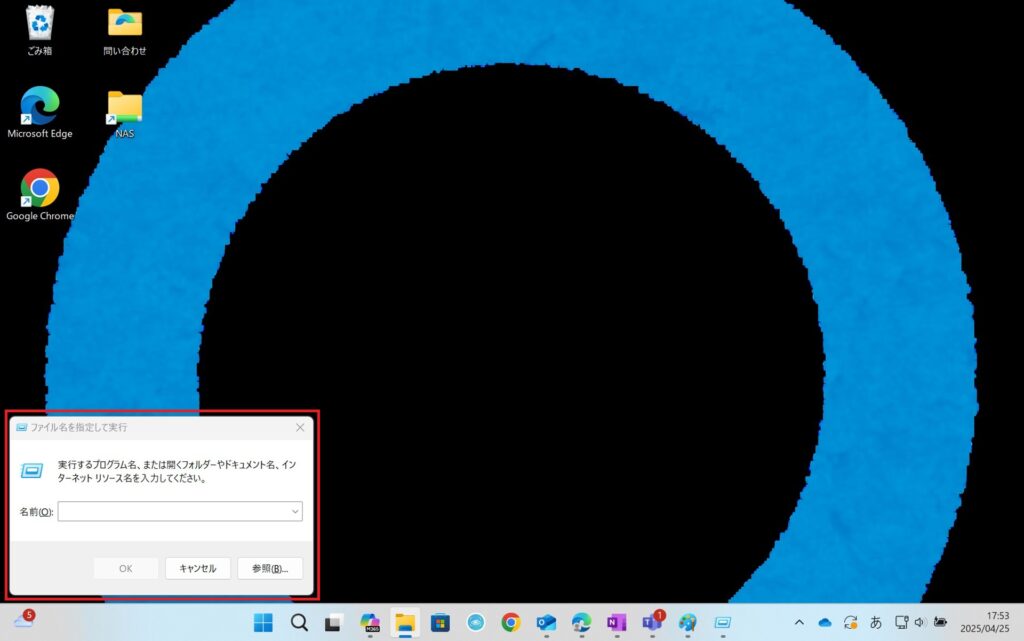

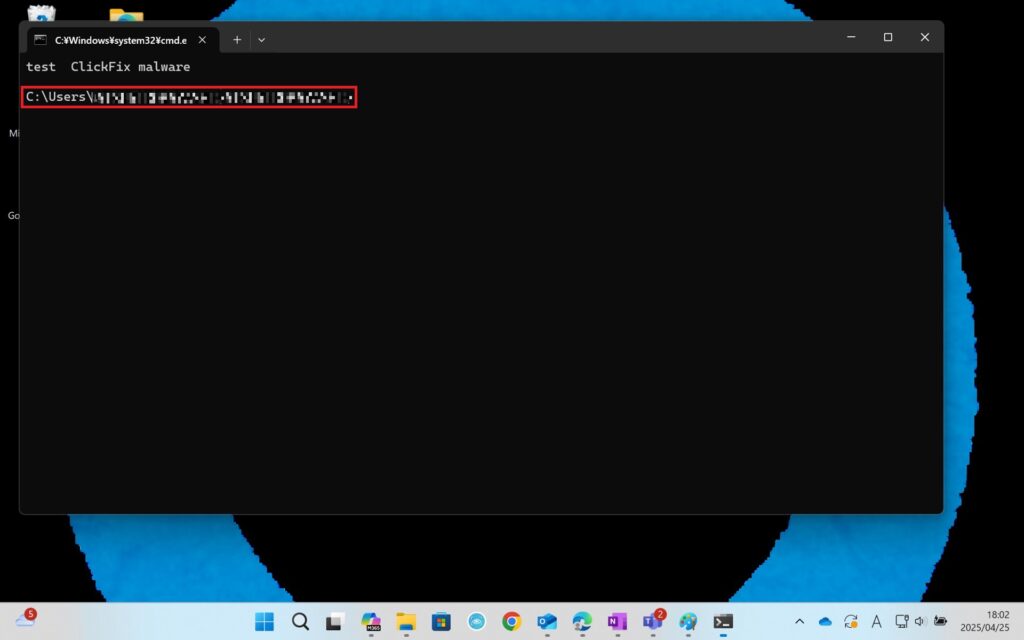

上記を実行することで、裏でPowerShellやコマンドプロンプトが実行されウイルスに感染します。

つまり、指示に従うことで自分自身でウイルスを実行することになるため、セキュリティ機能をすり抜けてしまう可能性があり、とても危険です。

※実際にはユーザーの画面に表示されませんが、裏では以下のようにコマンドプロンプトや PowerShellが立ち上がり、ウイルスが実行されています。

以上のような流れでウイルスに感染するため、まずはこの指示に従わないようにすることが重要です。

3.対応策

そのうえで、ClickFix攻撃の対応策として、Microsoftから以下のような対策が出てます。

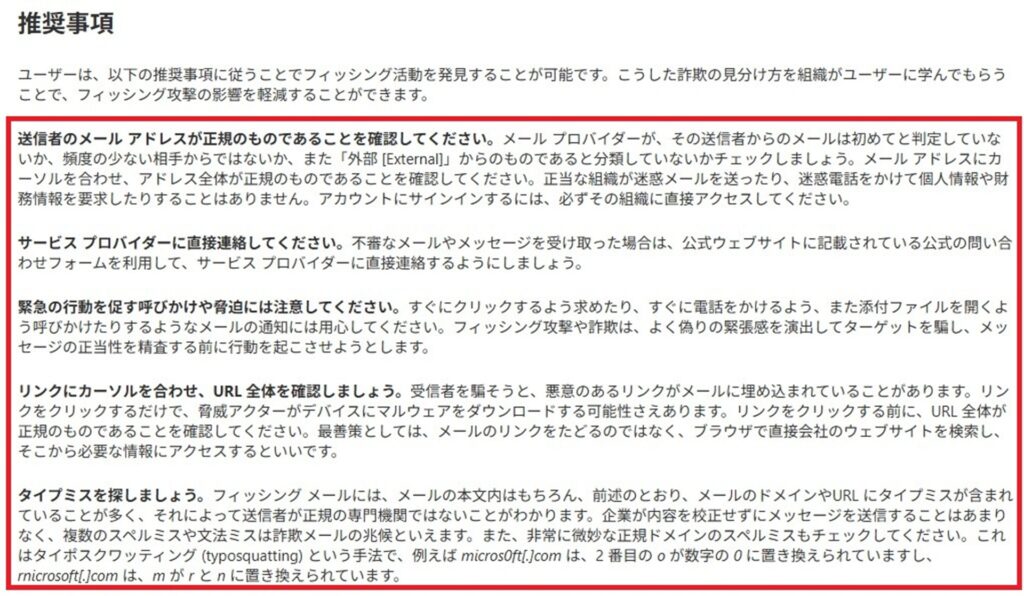

-ユーザー向けの対応策

Microsoftから出されているユーザー向けの対応策として、以下のような対応策があります。

これらの対応策について、それぞれの項目ごとにご紹介します。

1.送信者のメール アドレスが正規のものであることを確認してください。

以下のようにメールアドレスやアイコンにカーソルを合わせることでメールアドレス全体を表示し、正規のものであることを確認しましょう。

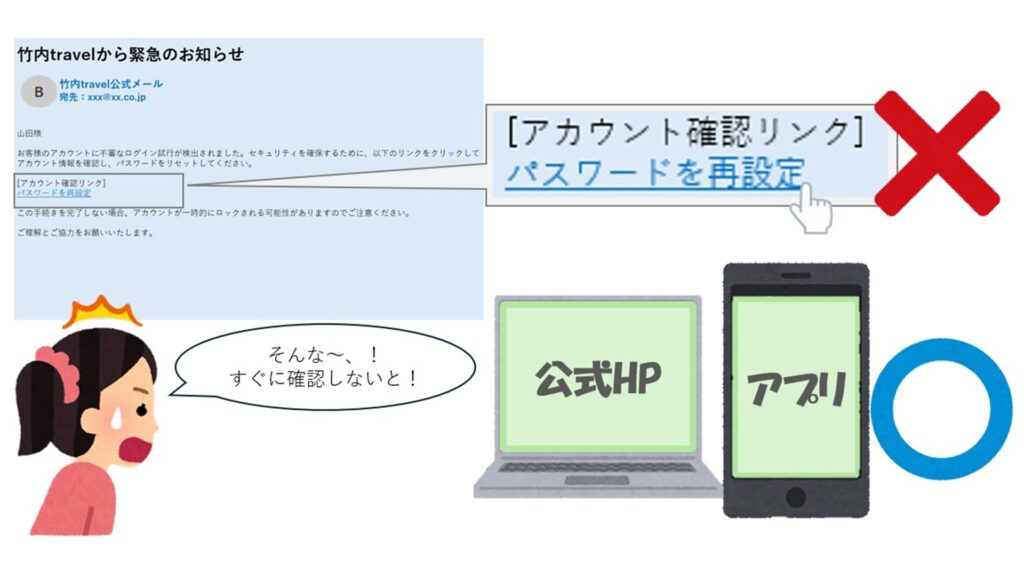

2.不審なメールが来た場合は、サービスプロバイダーに直接連絡してください。

不審なメールのリンクはクリックするだけで危険です。

例として、公式HPやアプリから連絡をするように徹底することでリスクを減らすことができます。

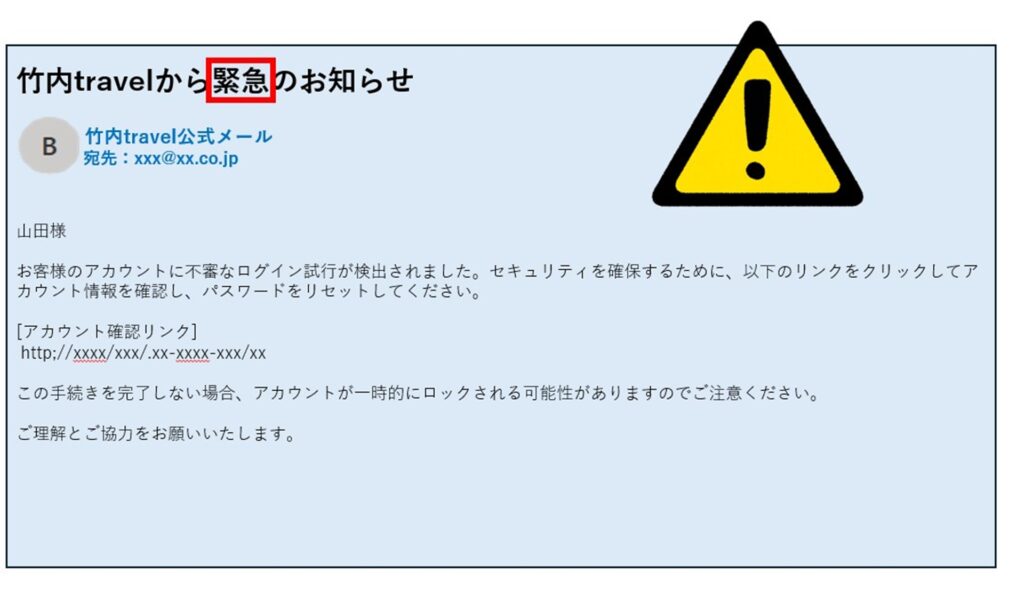

3.緊急のアクションを促す呼びかけや脅迫には注意してください。

以下のようにすぐにアクションを起こすよう促すメールには注意が必要です。

「緊急のお知らせ」

「至急対応が必要です!」

「24時間以内に対応しないと、サービスが停止されます。」

「セキュリティ侵害が発生しました。直ちにパスワードを変更してください。」

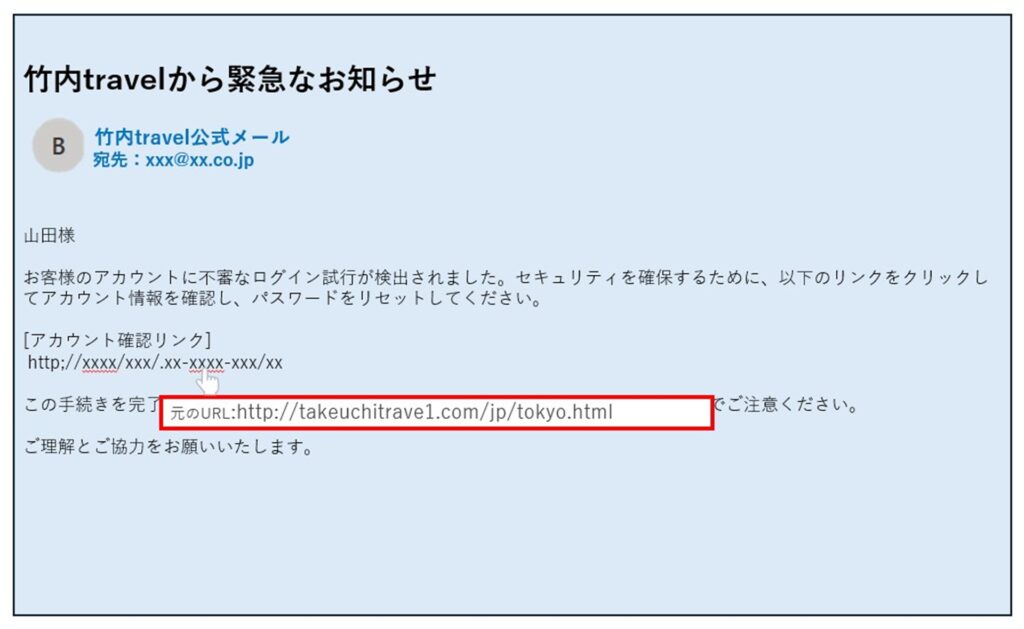

4.不審なメール内にURLがある場合は、URLにカーソルを合わせ、URL 全体を確認しましょう。

また、フィッシングメールには、タイプミスがあることが多いため、メールの本文に加え、メールのドメインやURLにもタイプミスが含まれていないか注意しましょう!

□ちなみに、タイプミスや危険性があるURLとは?

正規のリンク: https://www.takeuchitravel.com/hotel/jp/tokyo.html

偽のリンク: http://takeuchi-trave1.com/hotel/jp/tokyo.html

・travel→trave1

→スペルにおかしい箇所がある!

・リンクが「https://」ではなく「http://」

→データが暗号化されない!

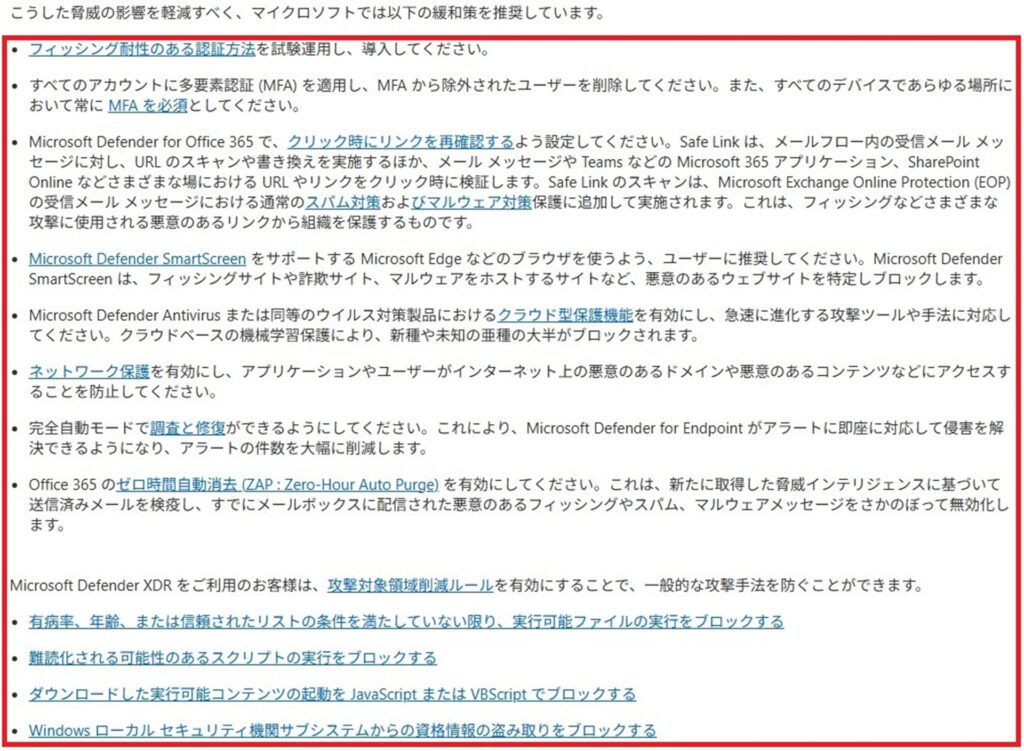

-組織向けの対応策

続いて組織向けの対応策をご紹介します。

上記でご紹介したユーザー向けの対策を全ユーザーが気を付けることは難しいため、管理者が制御をしてリスクを低減することをお勧めします。

Microsoft Intune、Exchange Online、Microsoft Defender for Businessを導入している企業であれば、管理センター側から一括で設定することも可能です。

Microsoftより組織が対応すべき設定について以下のように発表されているため、具体的な設定をご紹介していきます。

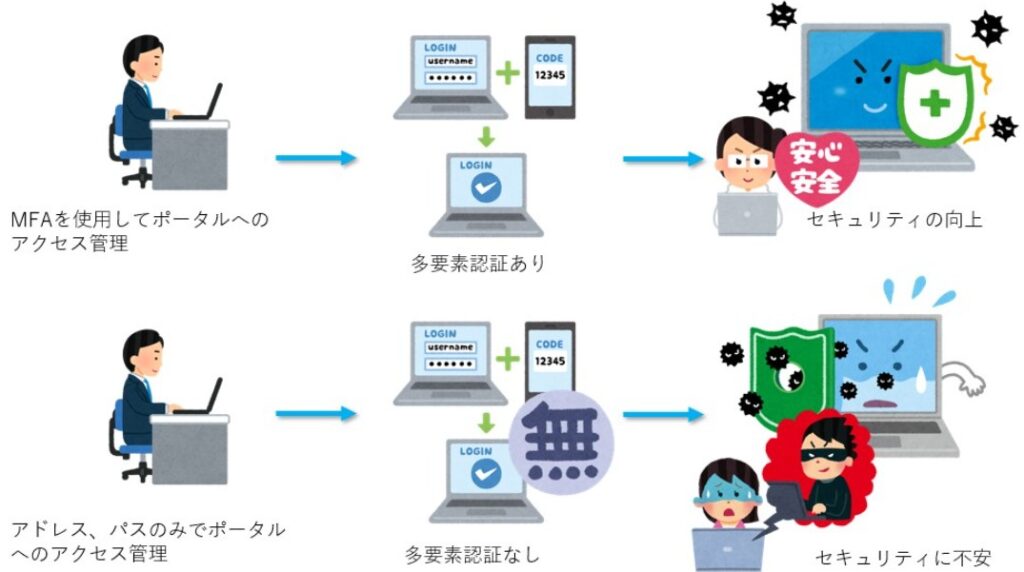

・多要素認証(MFA)の徹底

はじめに、すべてのアカウントに多要素認証 (MFA) を適用し、常に MFA を必須としましょう。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所:[Microsoft Entra管理センター]> [保護]>[ID保護]>[多要素認証登録ポリシー]

また、条件付きアクセスポリシーでMFAを構成することでさらに細かい制御が可能です。

以下は弊社技術ブログによる管理者にMFAを要求する設定を紹介したブログになります。

アカウントへの不正アクセス対策として役立つ記事になっておりますので是非ご覧ください。

管理者を守る!Intuneの条件付きアクセスとMFAの導入方法 | yjk365

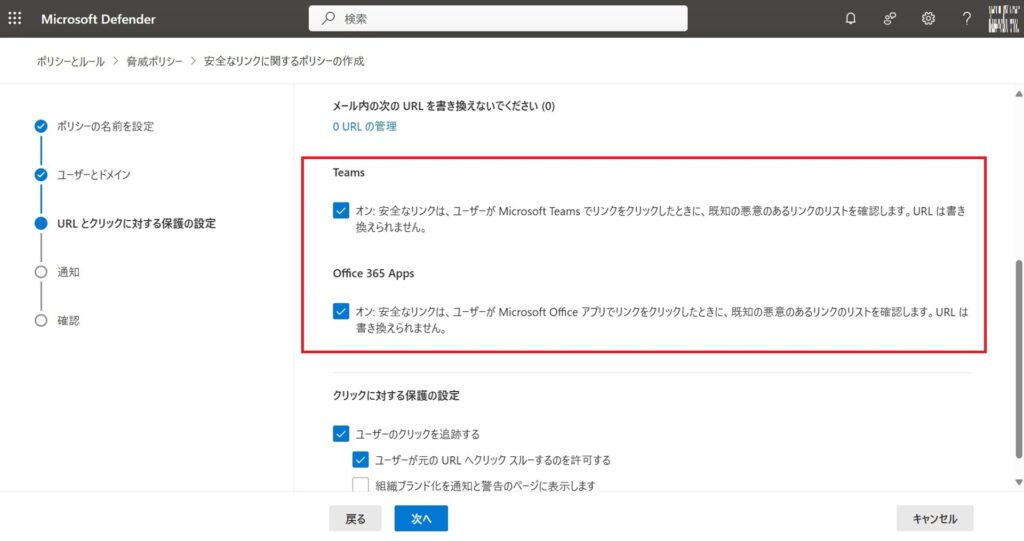

・Microsoft Defender for Office 365でのSafe Links機能の有効化

次に、Microsoft Defender for Office 365 で、クリック時にリンクを再確認するよう設定しましょう。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所: [Microsoft 365 Defender]> [ポリシーとルール]> [脅威ポリシー] > [安全なリンクに関するポリシーの作成] > [+作成]> [URLとクリックに対する保護の設定]

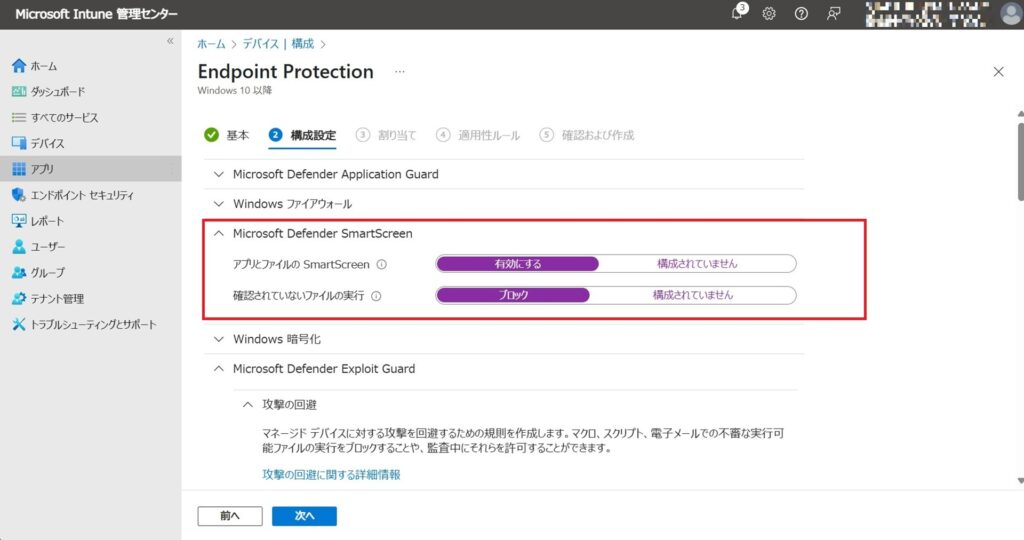

・Microsoft Defender SmartScreenの利用

次に、Microsoft Defender SmartScreen は、フィッシングサイトや詐欺サイト、マルウェアをホストするサイトなど、悪意のあるウェブサイトを特定しブロックします。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所: [Microsoft Intune管理センター]> [デバイス]>[構成]>[あたらしくポリシーを作成]>[テンプレート]>[Endpoint Protection]>[Microsoft Defender SmartScreen]

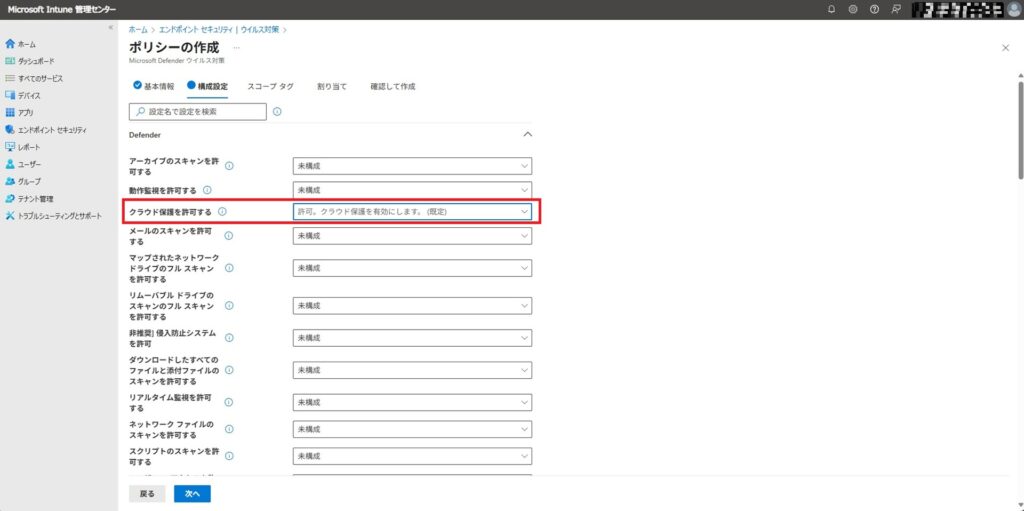

・クラウド保護機能の有効化

次に、Microsoft Defender Antivirus または同等のウイルス対策製品におけるクラウド型保護機能を有効にし、急速に進化する攻撃ツールや手法に対応しましょう。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所: [Microsoft Intune管理センター]> [エンドポイントセキュリティ]>[ウイルス対策]>[AVポリシー]>[ポリシーの作成]>[Windows]>[Microsoft Defenderウイルス対策]>[クラウド保護:許可する]

[ サンプルの送信同意] >いずれかを選択

[すべてのサンプルを自動的に送信する]

[安全なサンプルを自動的に送信する]

・ネットワーク保護の有効化

次に、ネットワーク保護を有効にし、悪意のあるドメインやコンテンツへのアクセスを防止しましょう。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所: [Microsoft Intune管理センター]> [デバイス]>[構成]>[新しくポリシー]>[テンプレート]>[Endpoint Protection]>[ネットワーク フィルター]>[ネットワーク保護:有効にする]

・ゼロアワー自動削除(ZAP)の有効化

次に、ゼロアワー自動削除(ZAP)を有効することにより、Microsoft Defender for Endpoint がアラートに即座に対応して侵害を解決できます。

以下画像が設定箇所となりますのでご参考にしていただければと思います。

設定箇所:[Microsoft 365 Defender]> [ポリシーとルール]> [脅威ポリシー] > [マルウェア対策] > [保護設定を編集]> [マルウェアのゼロアワー自動消去を有効にする]

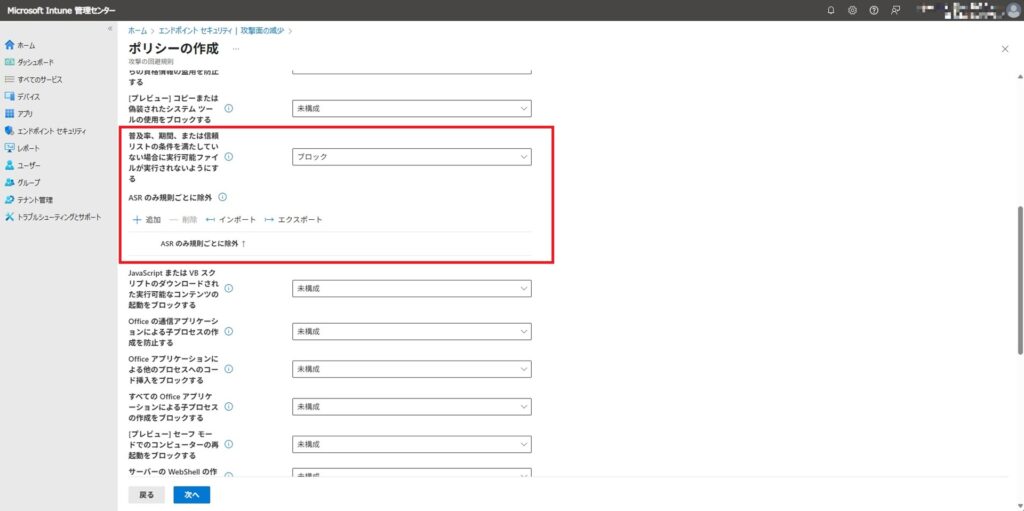

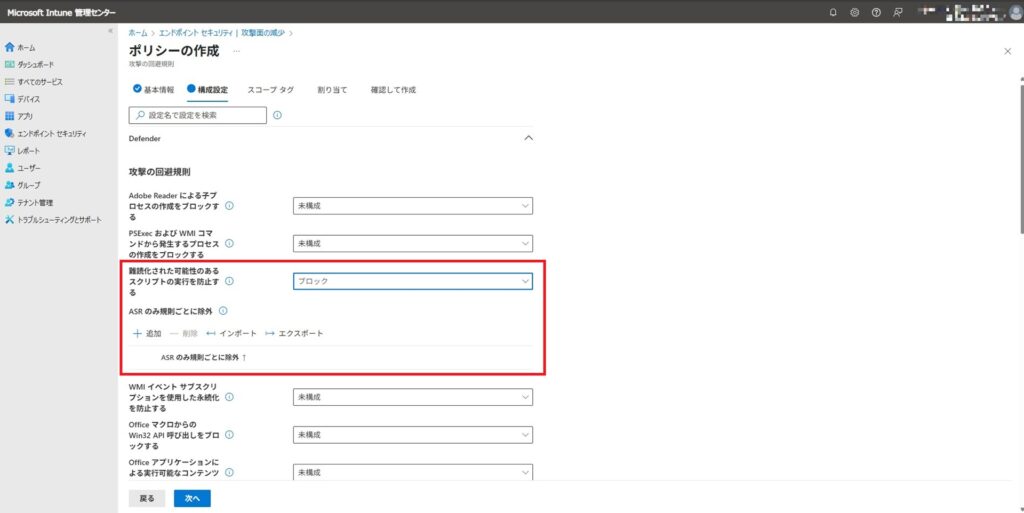

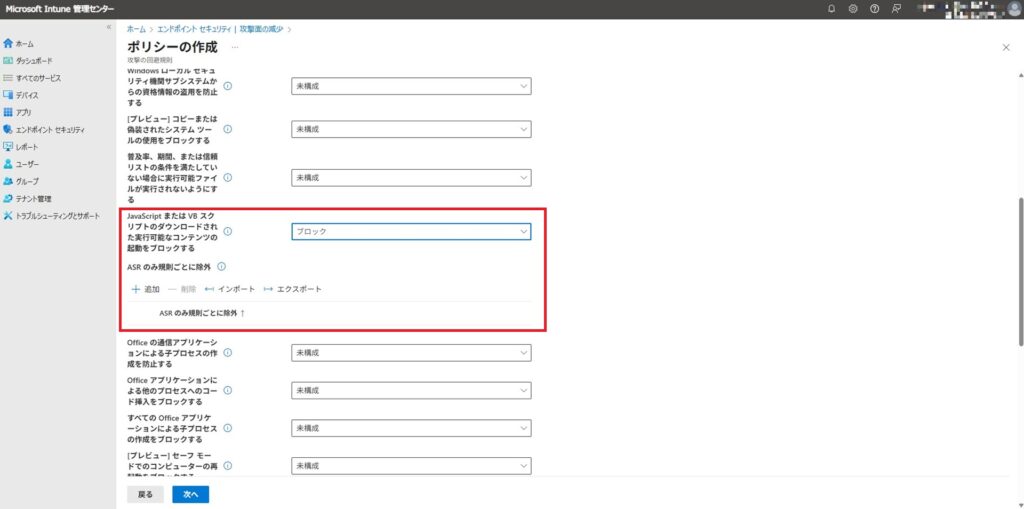

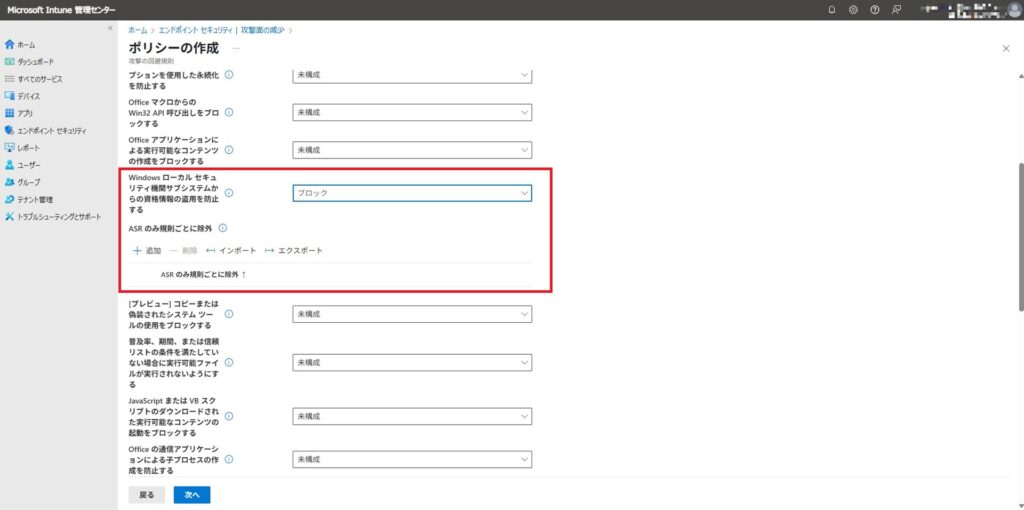

・Microsoft Defender XDRの活用による攻撃面の削減

次に、以下4項目を構成することにより、悪意のあるソフトウェアやスクリプトの実行を防ぎ、資格情報の盗難を防止する対策ができます。それぞれ、設定箇所を載せておりますのでご参考にしていただければと思います。

設定箇所: [Microsoft Intune管理センター]> [エンドポイントセキュリティ]>[攻撃面の減少]>[新しいポリシー]>[Windows]>[攻撃の回避規則]>[Defender]>[攻撃の回避規則]

・普及率、期間、または信頼リストの条件を満たしていない場合に実行可能ファイルが実行されないようにする

・難読化される可能性のあるスクリプトの実行を防止する

・JavaScriptまたはVBスクリプトのダウンロードされた実行可能なコンテンツの起動をブロックする

・Windows ローカル セキュリティ機関サブシステムからの資格情報の盗用を防止する

おわりに

今回ご紹介したClickFixは日常的に使用するサイトやWebメールなどから攻撃を受けるため、ClickFixを知らないと引っかかってしまう可能性があります。

そのため、まずは不審なメールなどは開かないことが重要です。現在はHPに加えアプリを出しているサービスも多いため、わざわざメール内のURLからアクセスする必要はありません。

弊社では企業のセキュリティ強化のお手伝いをさせていただいております。

今回ご紹介させていただいた設定方法やClickFixに関する質問がある場合など、以下のお問い合わせフォームからお気軽にお問い合わせいただければと思います。

その他お困りごとも動画で解説!

参考URL:

Booking.com のなりすましによるフィッシング攻撃が、認証情報窃盗マルウェアを配信 – News Center Japan