こんにちは!小林です!

セキュリティ対策が重要視される中、セキュリティ要件に準拠していないデバイスからのアクセスが許可されると、不正アクセスや情報漏洩のリスクが高まります。そのため、IT管理者は企業のリソースにアクセスするデバイスを適切に管理することが重要です。

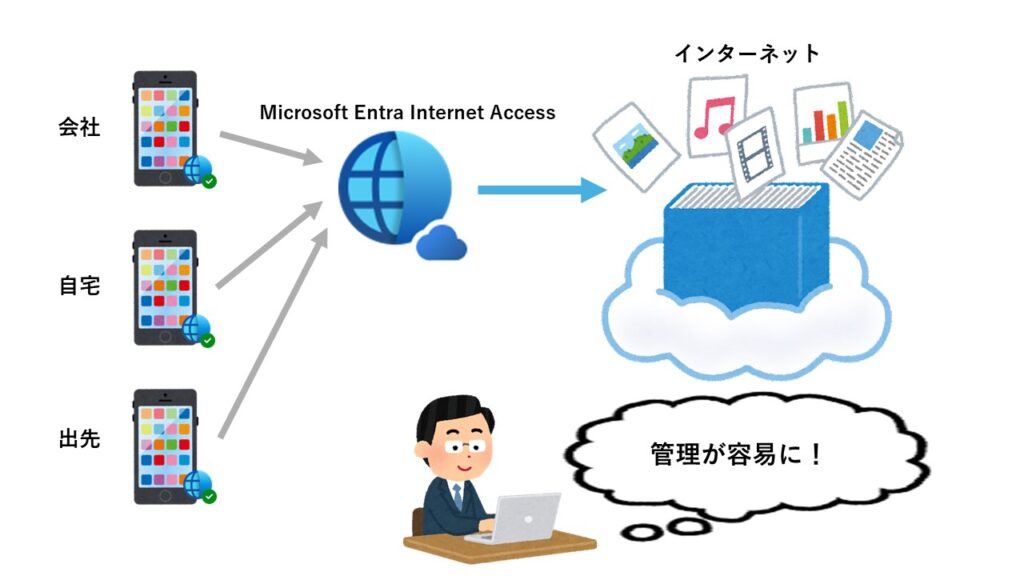

今回は、Microsoft Entra Internet Access (MEIA) を使用して、Androidデバイスをどのように制御するかについてご紹介します。MEIAでは、WebフィルタリングとGSAの有効/無効設定により、業務アプリ(Slack)へのログインを制御します。この設定により、AndroidデバイスでもWebフィルタリングが可能になり、GSAが無効の場合は業務アプリ(Slack)へのアクセスを防ぐことができます。

ぜひ、Microsoft Entra Internet Accessを駆使して、安心・安全な環境を実現しましょう!

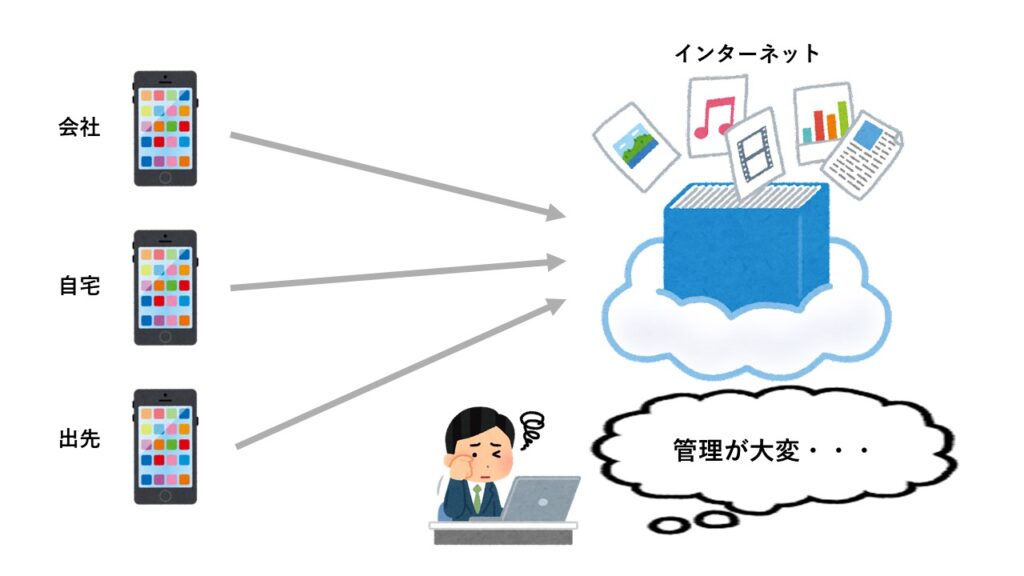

<従来>

<今後>

目次

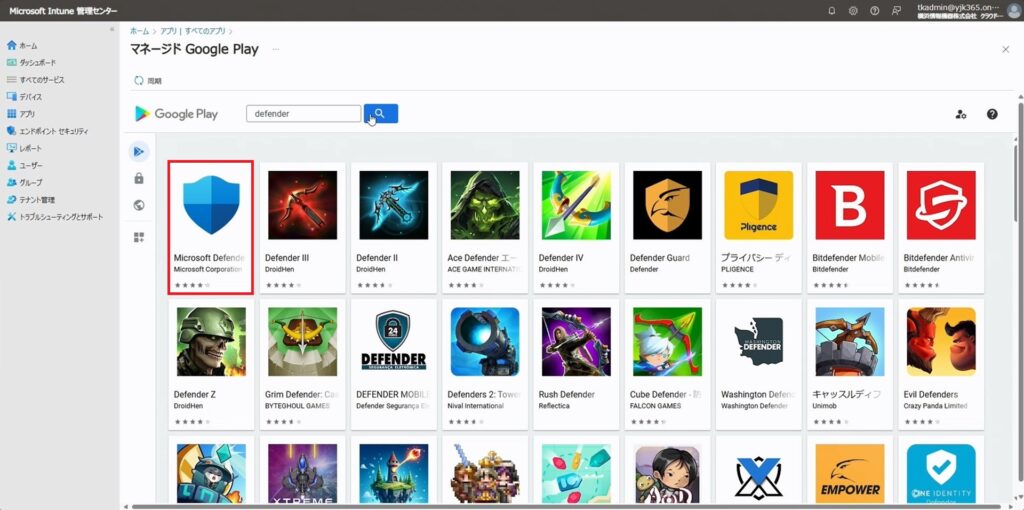

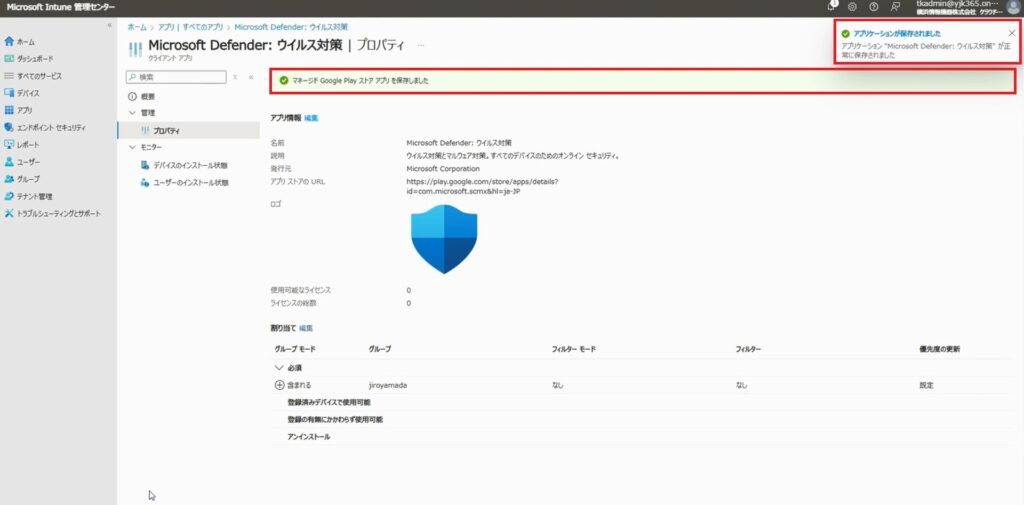

1.AndroidにMicrosoft Defenderをインストール

Microsoft Intune管理センターでアプリのインストール方法は下記ブログをご参照ください。

・ Androidデバイスへのアプリ配布 | yjk365

今回インストールするアプリケーションは「Microsoft Defender」になります。

インストール完了いたしました。

2.ウェブフィルタリングと条件付きアクセスポリシーの検証

ウェブフィルタリング

ウェブフィルタリングを項目に分けて2パターン、解説いたします。

<設定一覧表>

| Global Secure Access(GSA) | 項目 | 結果 |

| 有効(オン) | 指定URL | アクセス不可 |

| Social Networking | アクセス不可 | |

| 無効(オフ) | 指定URL | アクセス可能 |

| Social Networkng | アクセス可能 |

URLでウェブフィルタリング

指定URLでウェブフィルタの設定方法は下記ブログを参照してください。

・Microsoft Entra Internet AccessでOffice 365を制御する方法 | yjk365

カテゴリでウェブフィルタリング

既存カテゴリの種類は下記でご覧いただけます。

・Microsoft カテゴリのリストと説明

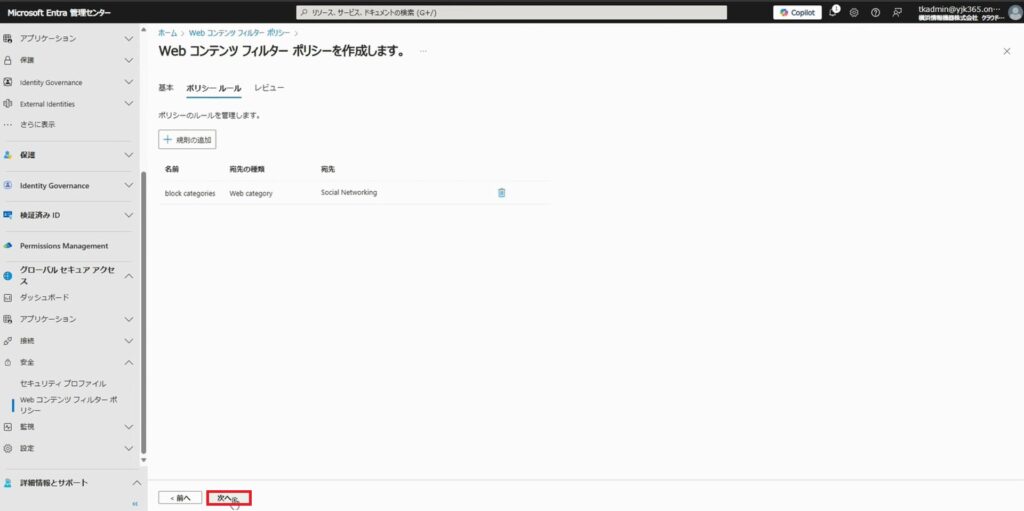

1.「ポリシー作成」より、「+規則の追加」をクリックし、下記のように入力します。

----------------------------------

名前:任意

宛先の種類:webCategory

----------------------------------

2.検索欄でフィルタリングしたい項目を検索します。該当項目を選択し、「追加」をクリックします。

※ここでは「Social Networking」を選択してます。

3.「次へ」をクリックします。

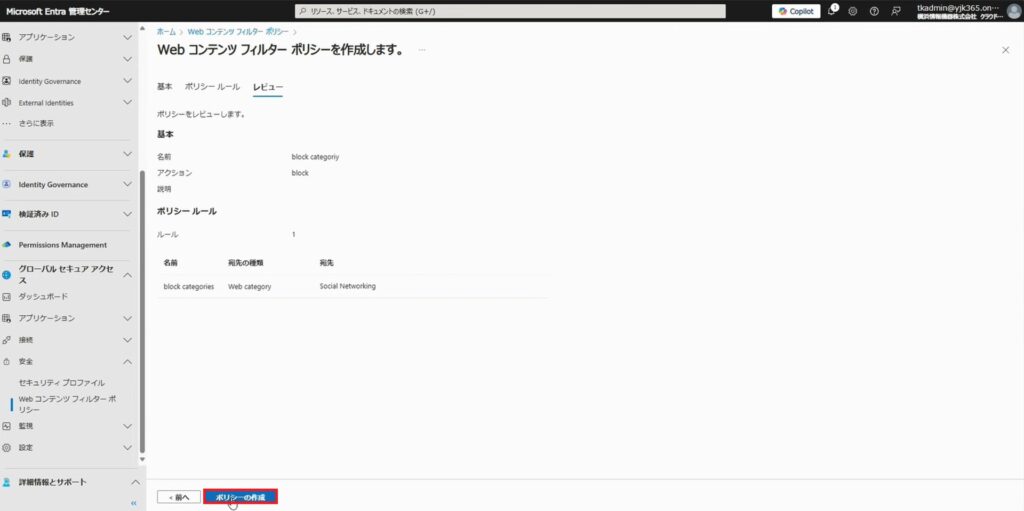

4.内容を確認し、「ポリシーの作成」をクリックします。

5.カテゴリでウェブフィルタリングポリシーが作成されました。

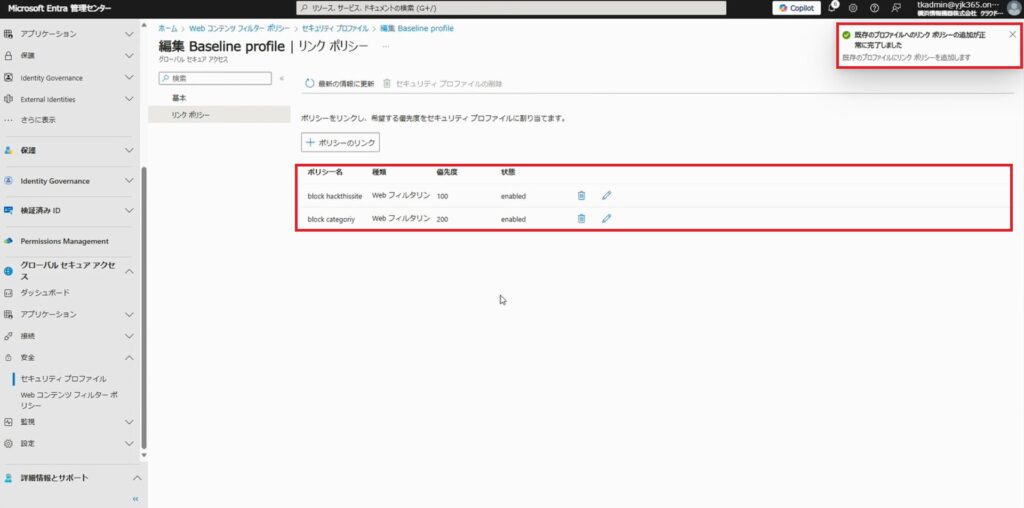

6.ここでは、ベースライン プロファイルを使用して組織内のすべてのユーザーに不適切なサイトへのアクセスをブロックします。

「セキュリティ プロファイル」をクリックし、「ベースライン プロファイル」をクリックし、「Baseline profile」を開きます。

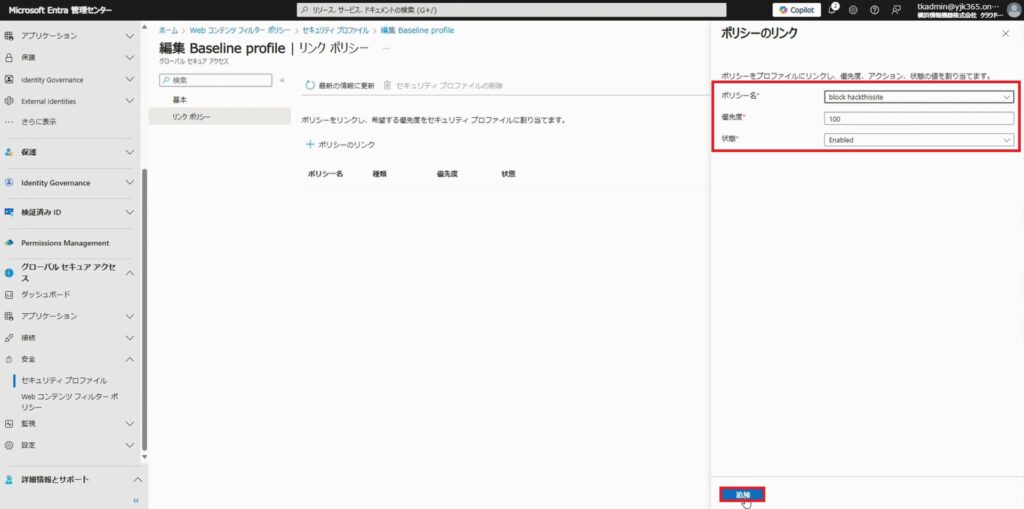

7.「リンクポリシー」をクリックし、「+ポリシーのリンク」をクリックし、「既存のポリシー」を選択します。

8.「ポリシーのリンク」を下記のように入力し、「追加」をクリックします。

―――――――――――――――――――――――――――――――

ポリシー名:既存のポリシーを選択

優先度:100

状態:Enabled

―――――――――――――――――――――――――――――――

※1:ポリシーが作成された数、同様にリンクポリシーも追加してください。

※2:優先度に同じ数値が入力するとエラーが出るので、違う数値を入力してください。

9.リンクポリシーの追加が完了いたしました。

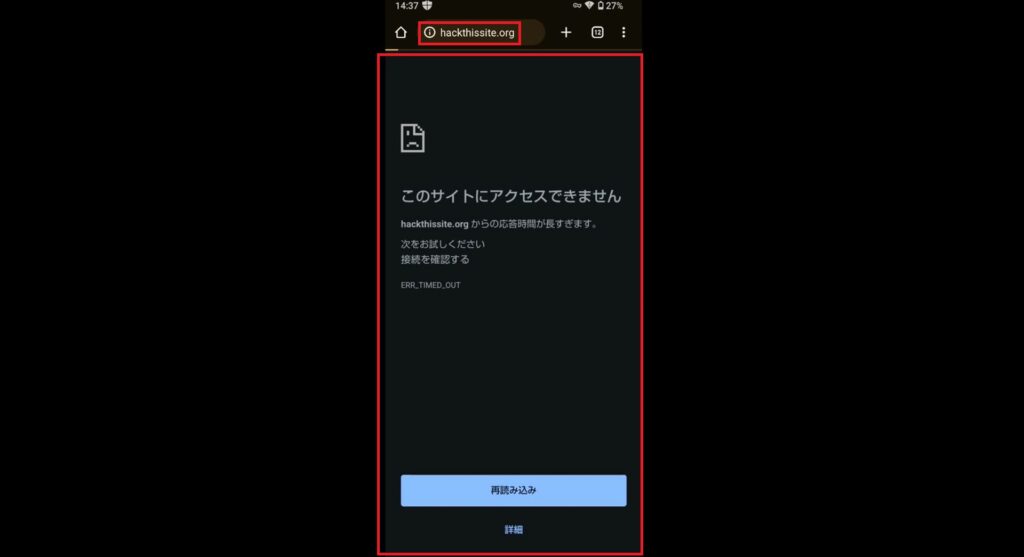

設定したウェブフィルタリングの挙動をAndroid上で確認してみましょう。

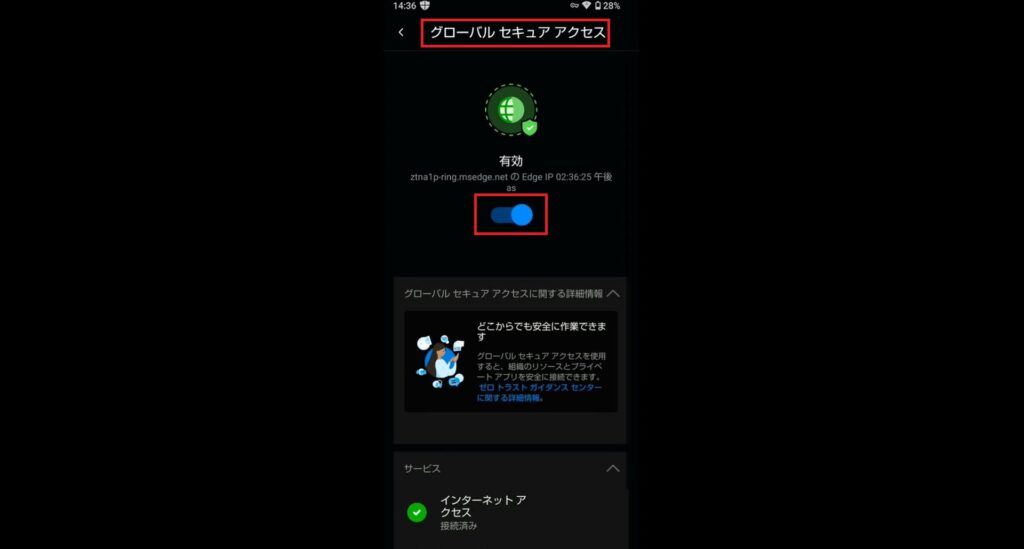

「Microsoft Defender」アプリを開きます。

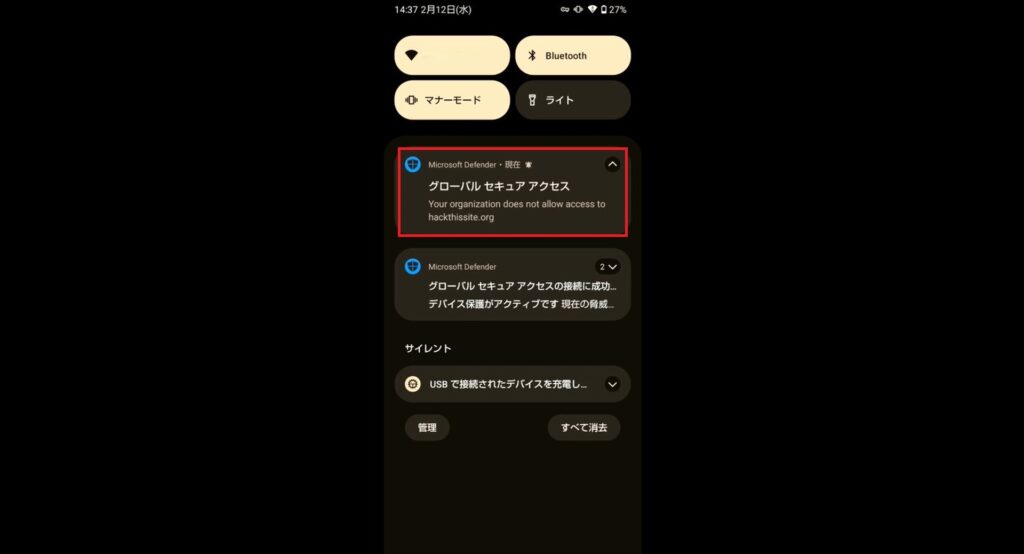

<GSAが有効(オン)の場合>

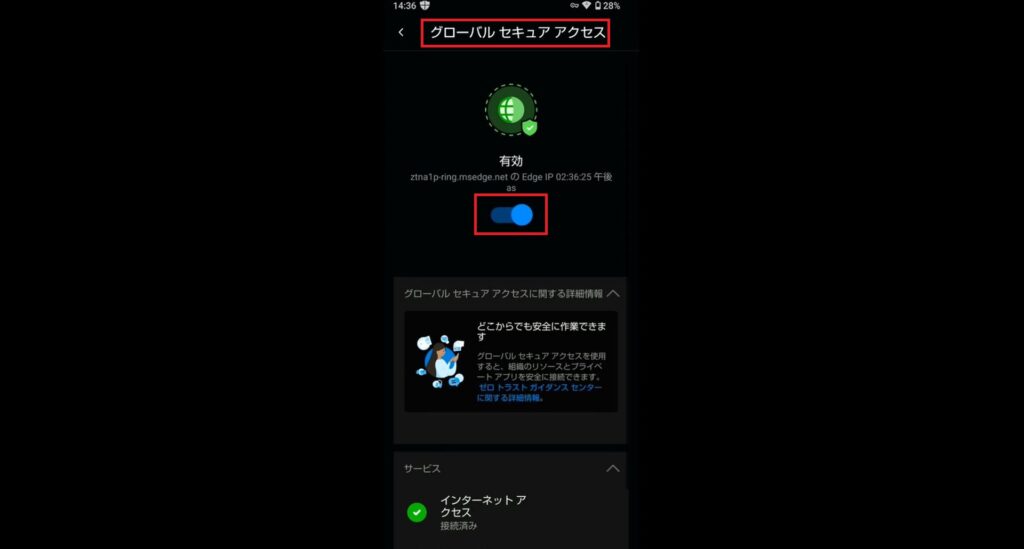

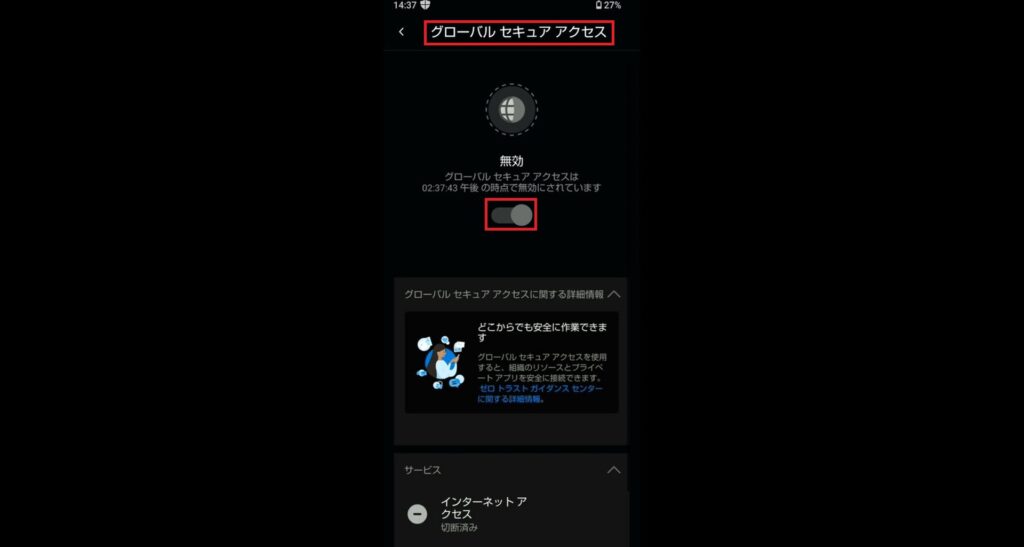

「グローバル セキュア アクセス」を「有効」にします。

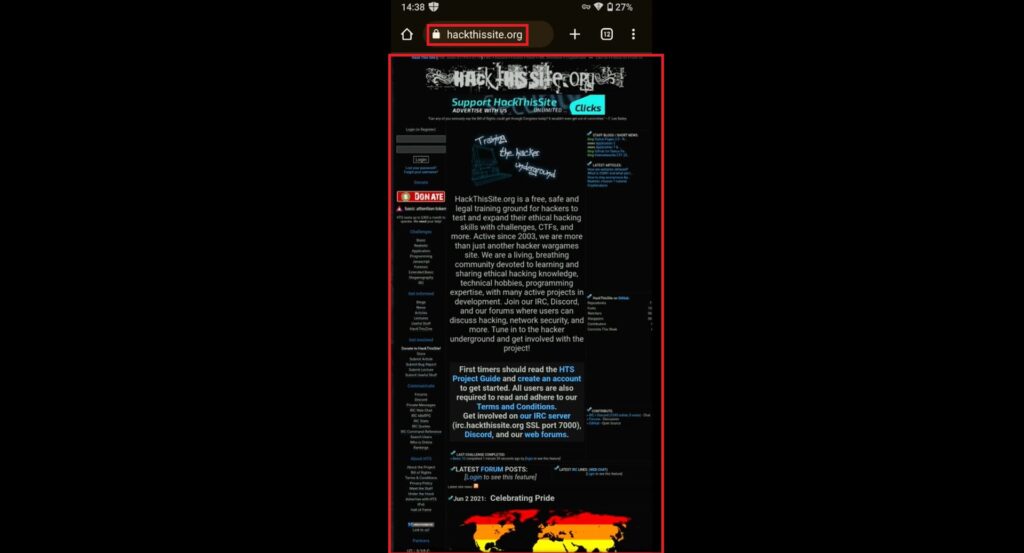

指定したURLにアクセスしようとしたらアクセスできませんでした。これはGSAで有効の場合、アクセス不可という設定を行ったので正しい結果になります。

「指定したURLへのアクセスが認めませんでした」という通知も表示されました。

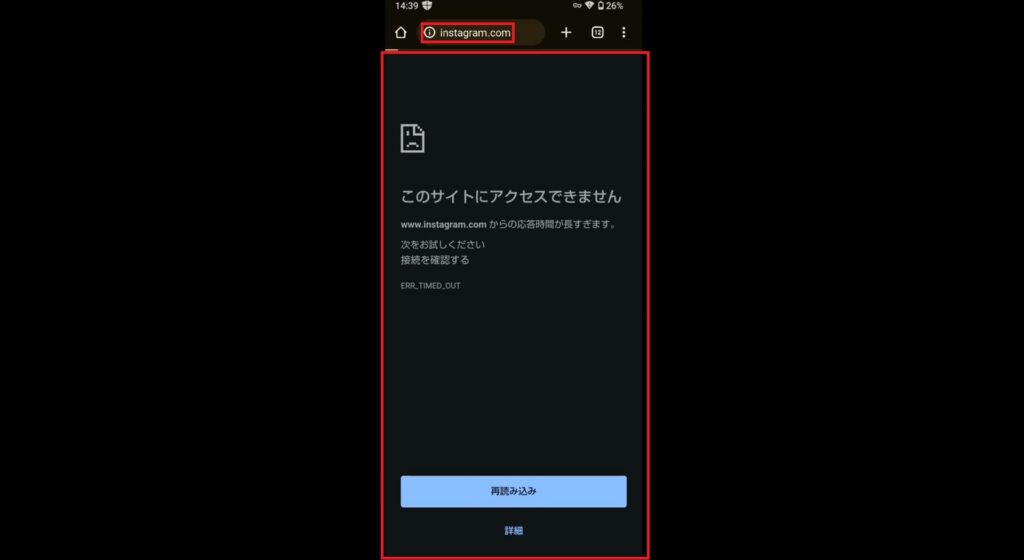

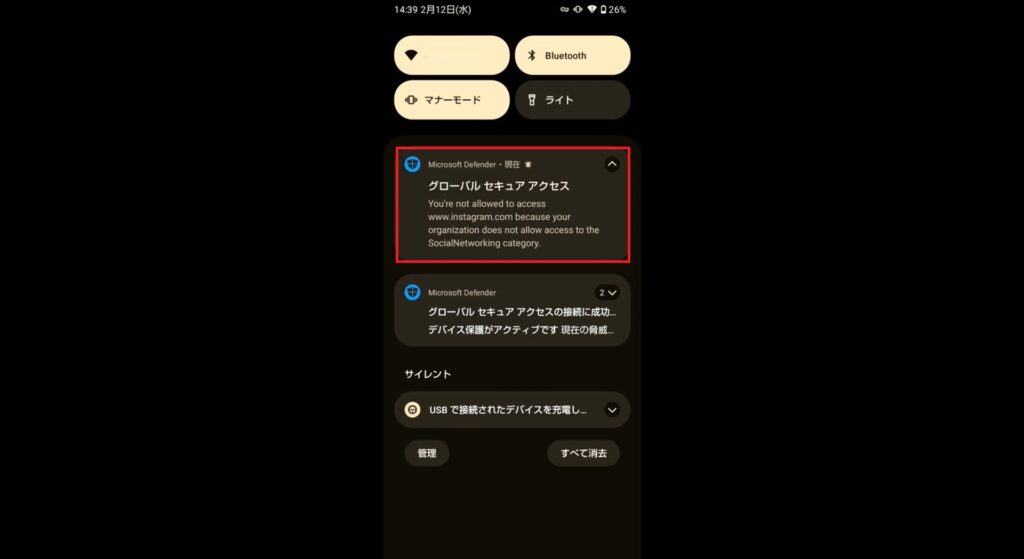

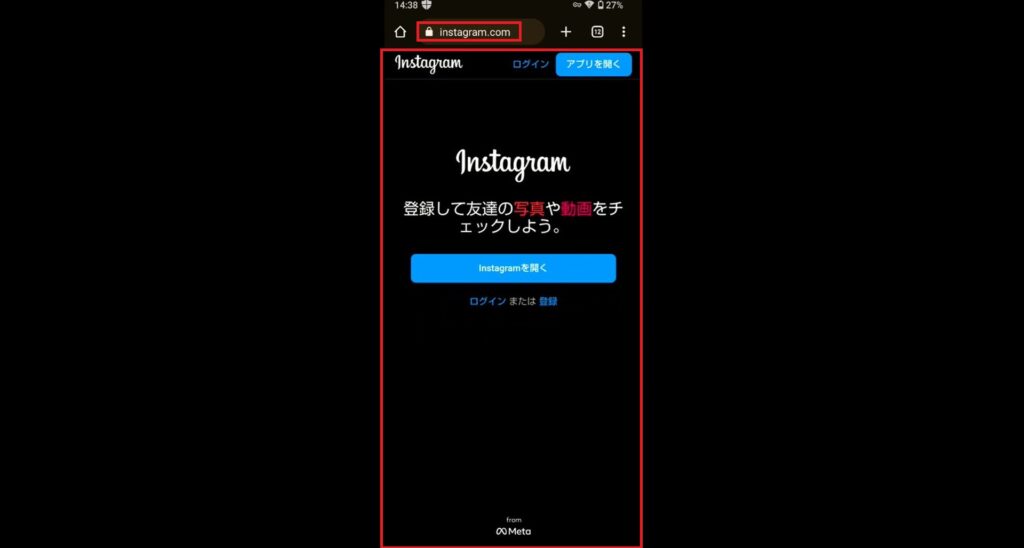

カテゴリで設定した「Social Networking」もアクセス不可でした。正しい動作になります。※今回は「instagram」を検索しています。

「Social Networking カテゴリによりアクセス不可」という通知も表示されました。

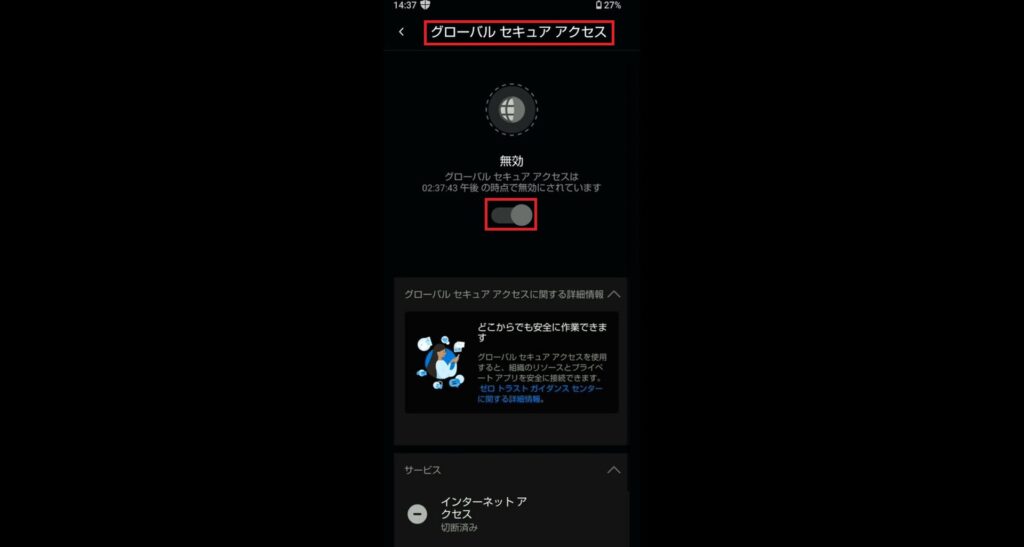

<GSAが無効(オフ)の場合>

「グローバル セキュア アクセス」を「無効」にします。

指定したURLにアクセスができました。これはGSAで無効の場合、アクセス可能という設定を行ったので正しい結果になります。

カテゴリで設定した「Social Networking」もアクセス可能でした。

※今回は「instagram」を検索しています。

条件付きアクセスポリシー

「Slack」を例に挙げて、条件付きアクセスポリシーを用いたアクセス制御を解説いたします。

<設定一覧表>

1.Microsoft Entra管理センターを開きます。

2.「保護」を展開し、「条件付きアクセス」をクリックし、「+新しいポリシーの作成」をクリックします。

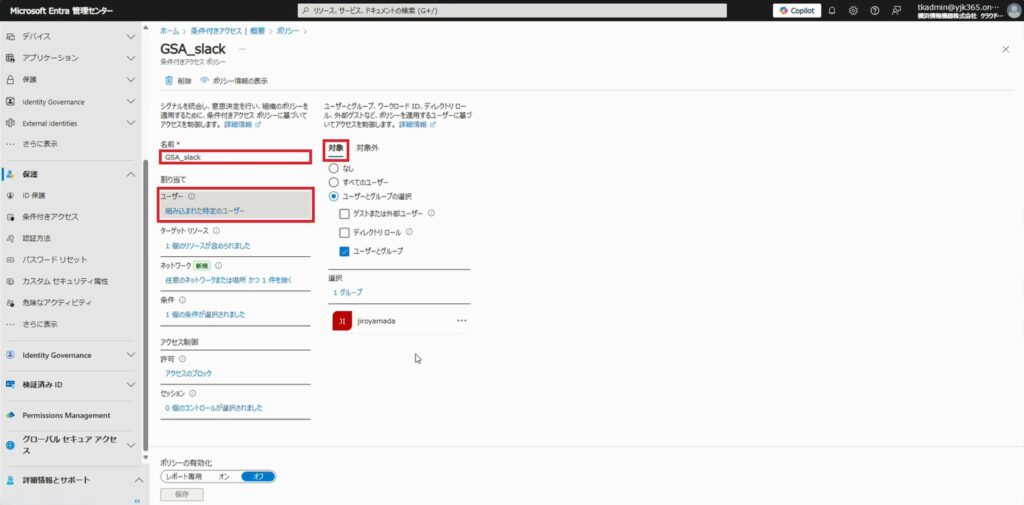

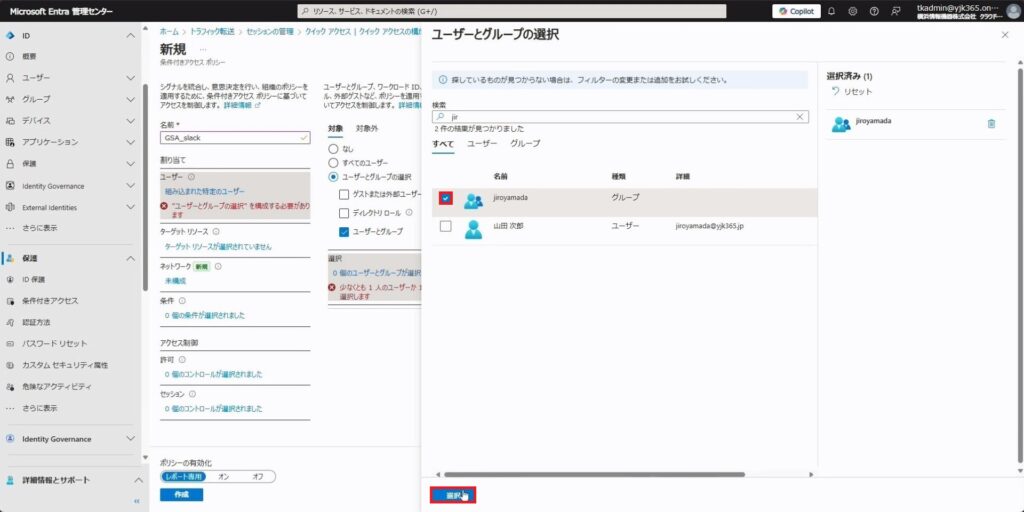

3.「名前」を入力し、「ユーザー」をクリックし、「対象」をクリックします。

※ここでは「名前」に「GSA_slack」と入力します。

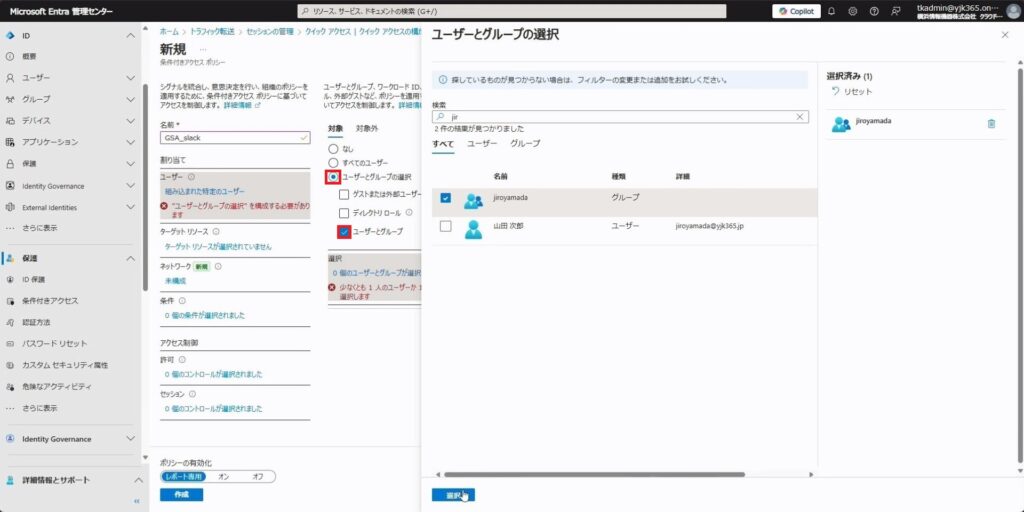

4.「ユーザーとグループの選択」を選択し、「ユーザーとグループ」にチェックを入れます。

5.該当するユーザーまたはグループにチェックを入れ、「選択」をクリックします。

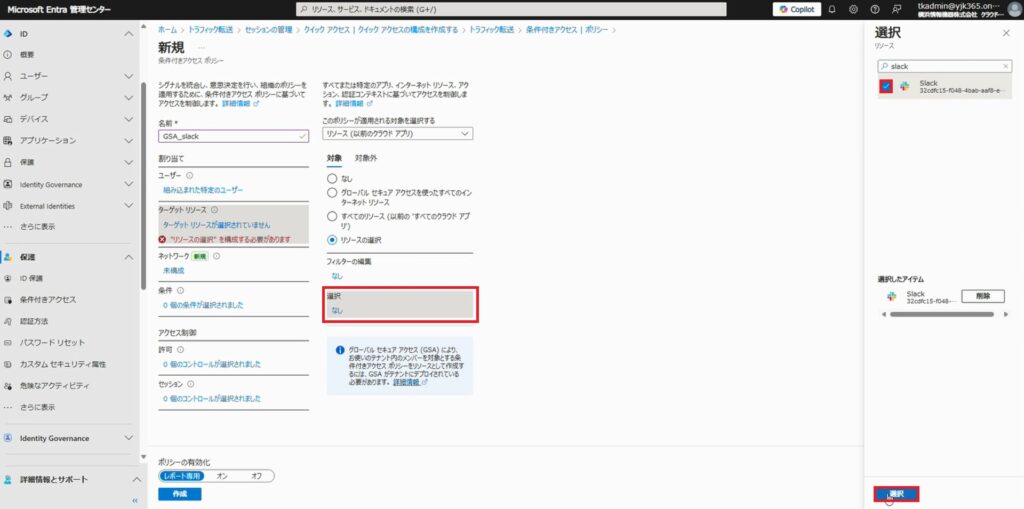

6.「ターゲット リソース」をクリックし、「対象」をクリックし、「リソースの選択」をクリックします。

7.「選択」をクリックし、該当アプリにチェックを入れ、「選択」をクリックします。

※今回は「Slack」を選択しています。

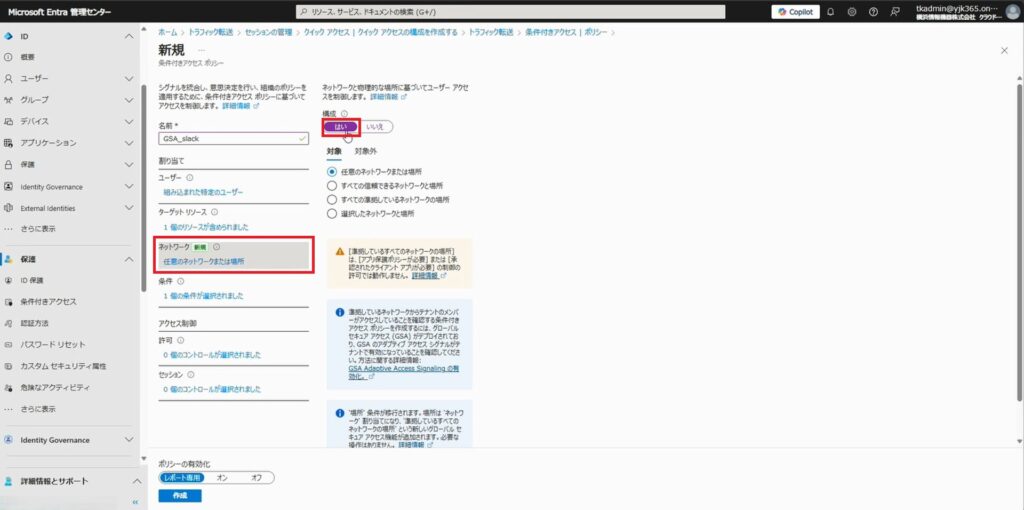

8.「ネットワーク」をクリックし、「構成」より「はい」を選択します。

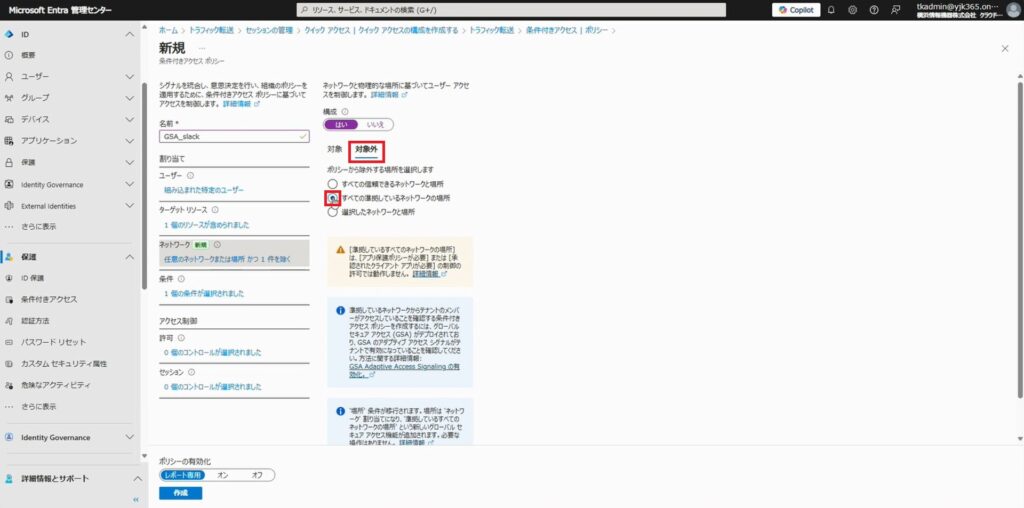

9.「対象外」をクリックし、「すべての準拠しているネットワークの場所」を選択します。

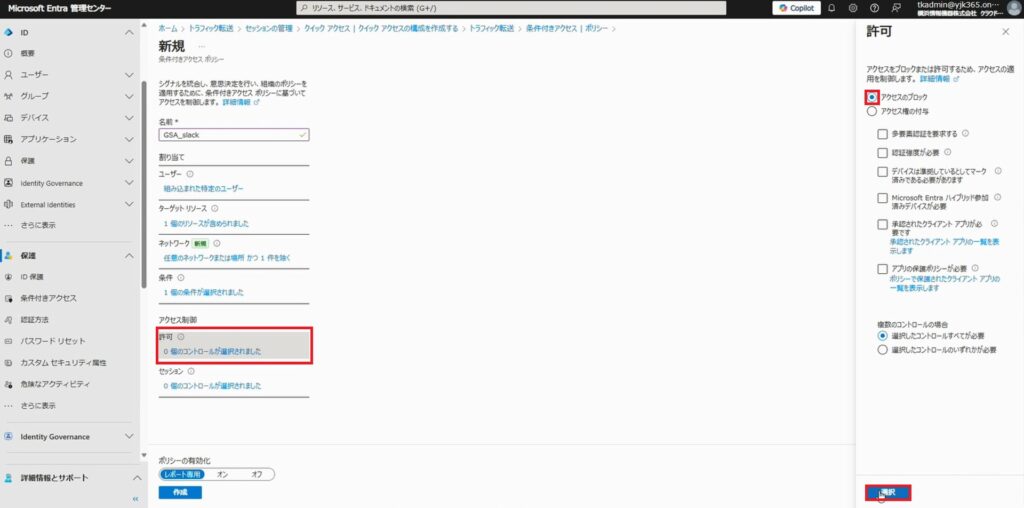

10.「許可」をクリックし、「アクセスのブロック」を選択し、「選択」をクリックします。

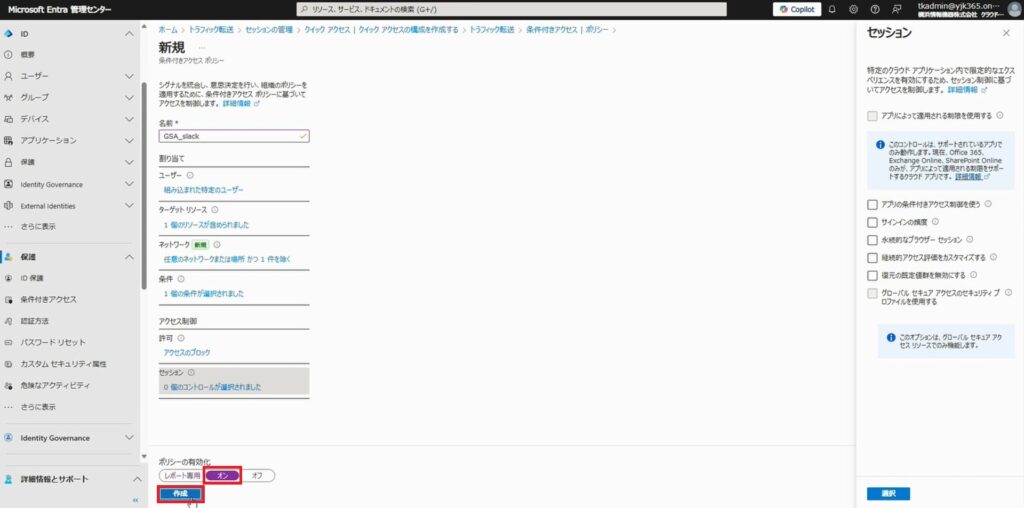

11.「ポリシーの有効化」を「オン」に切り替え、「作成」をクリックします。

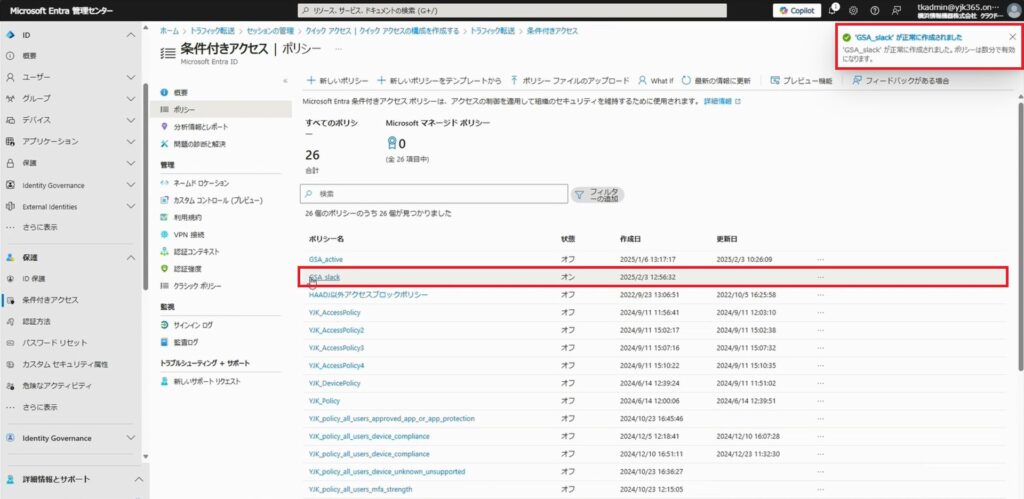

12.ポリシー作成が完了いたしました。

構築したポリシーの挙動を確認してみましょう。

<GSAが有効(オン)の場合>

「グローバル セキュア アクセス」を「有効」にします。

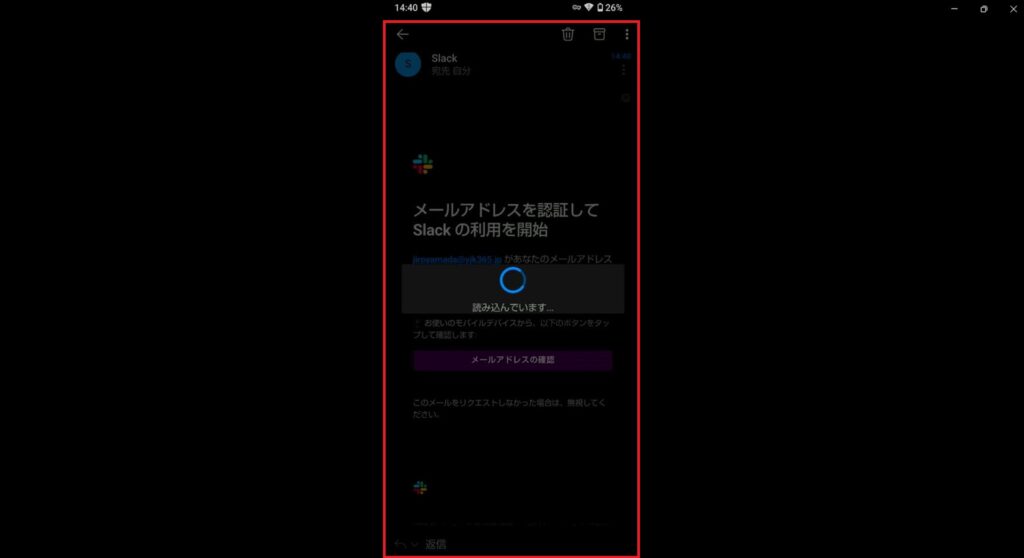

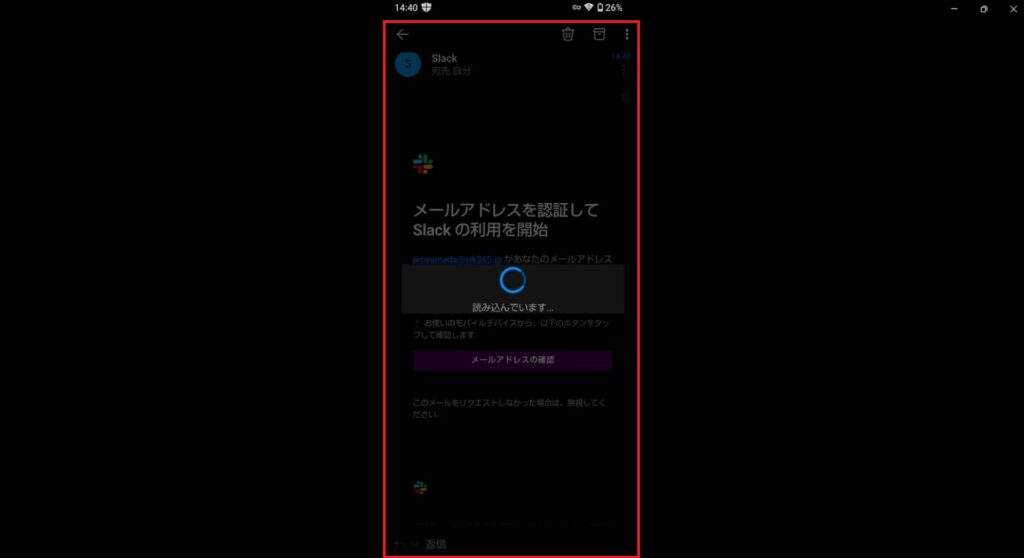

Slackのログイン時にメールアドレスを入力し、読み込みます。

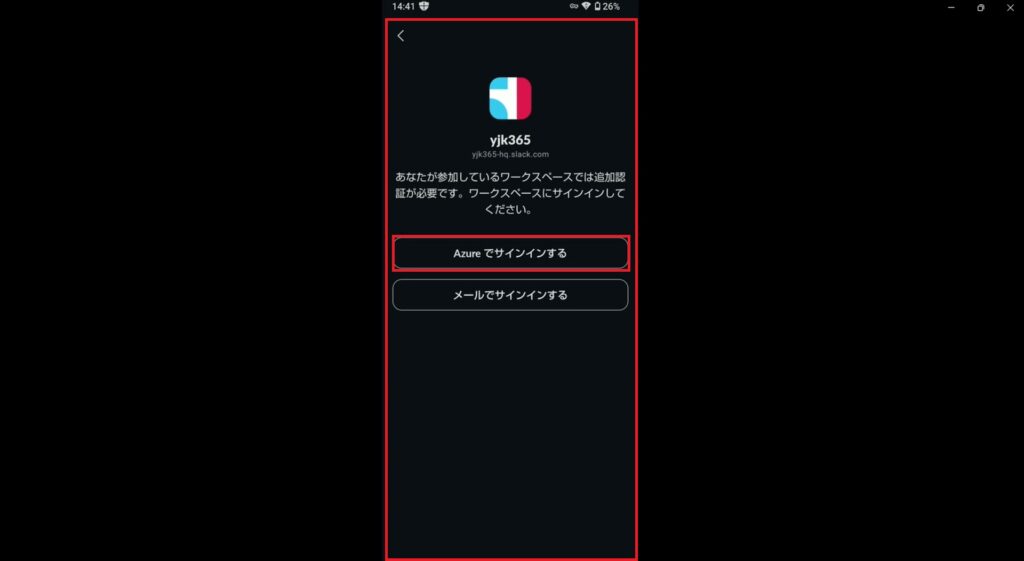

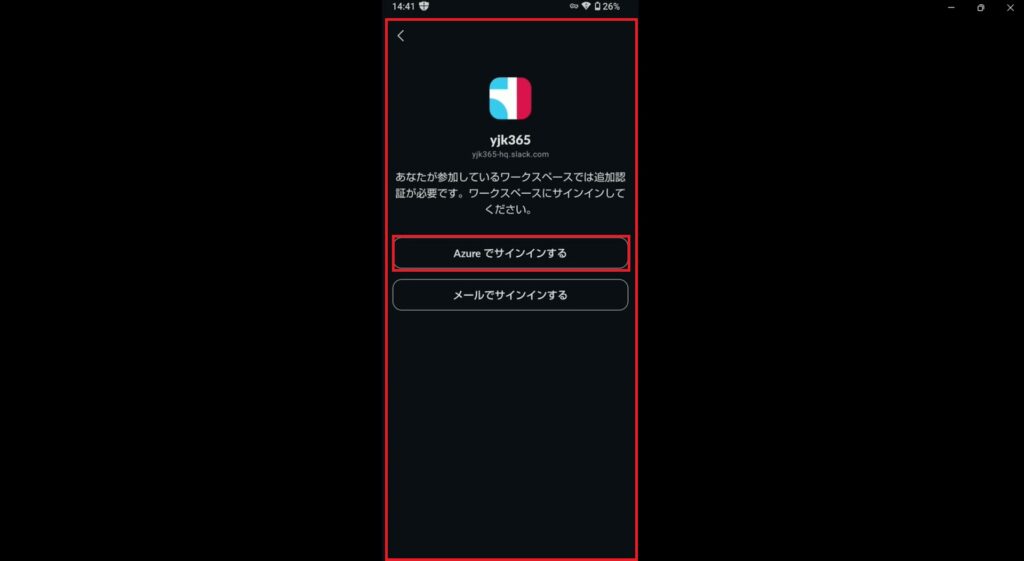

「Azureでサインインする」をクリックします。

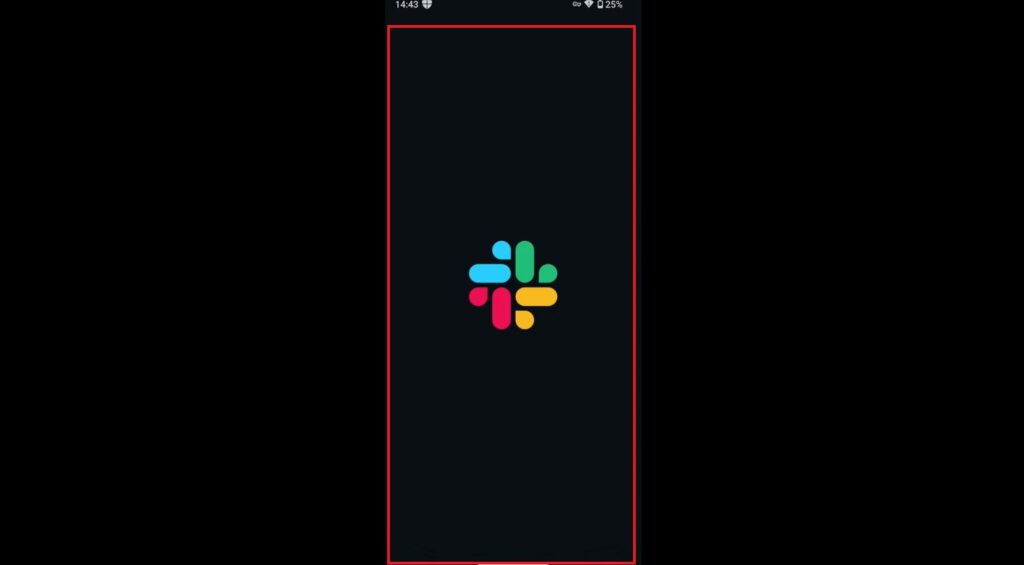

Slackにアクセスが出来ました。条件付きアクセスポリシーでGSAが有効の場合、アクセス可能という設定を行ったので、こちらは正しい結果になります。

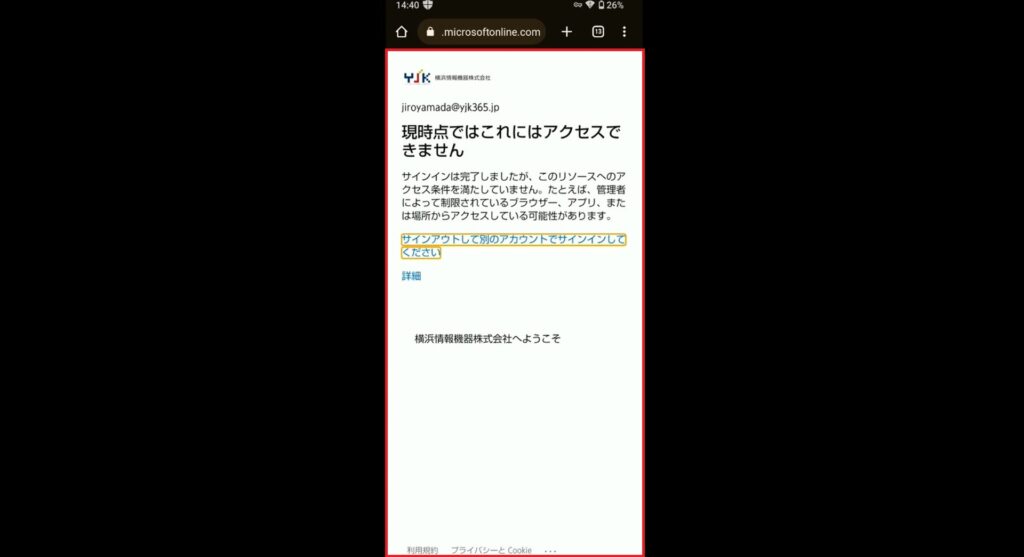

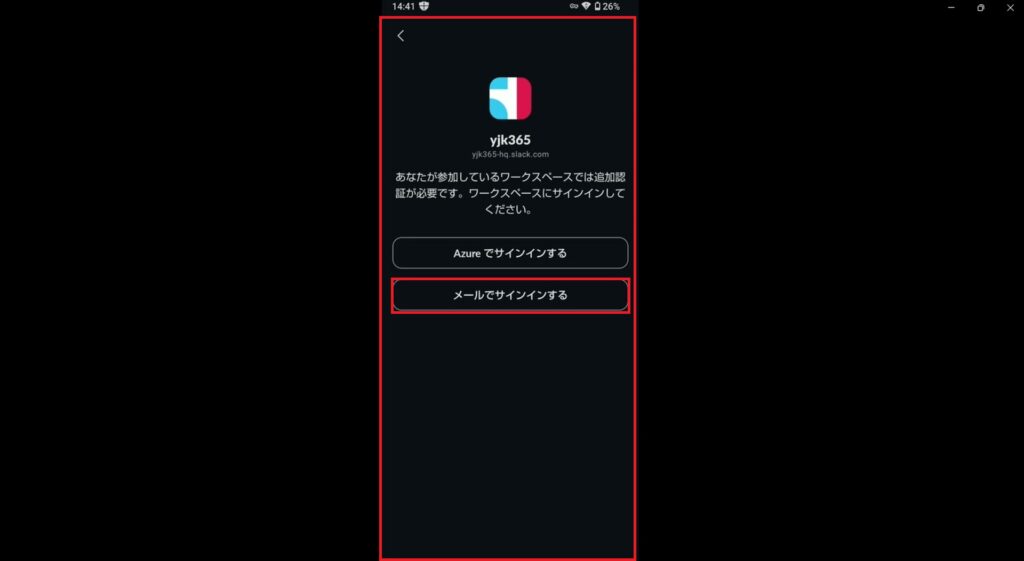

<GSAが無効(オフ)の場合>

「グローバル セキュア アクセス」を「無効」にします。

Slackのログイン時にメールアドレスを入力し、読み込みます。

「Azureでサインインする」をクリックします。

Slackにアクセスが出来ませんでした。条件付きアクセスポリシーでGSAが無効の場合、アクセス不可という設定を行ったので、こちらは正しい結果になります。

3.ログの確認

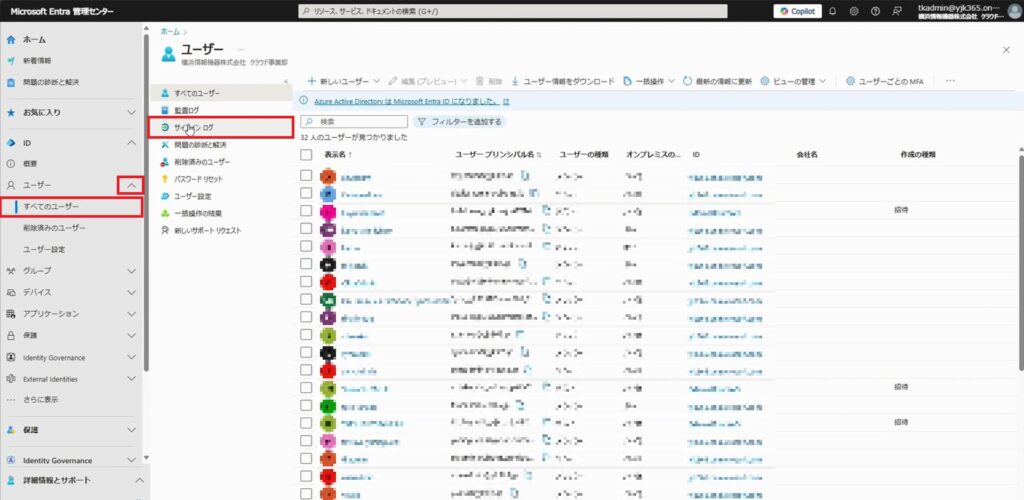

1.Microsoft Entra管理センターを開きます。

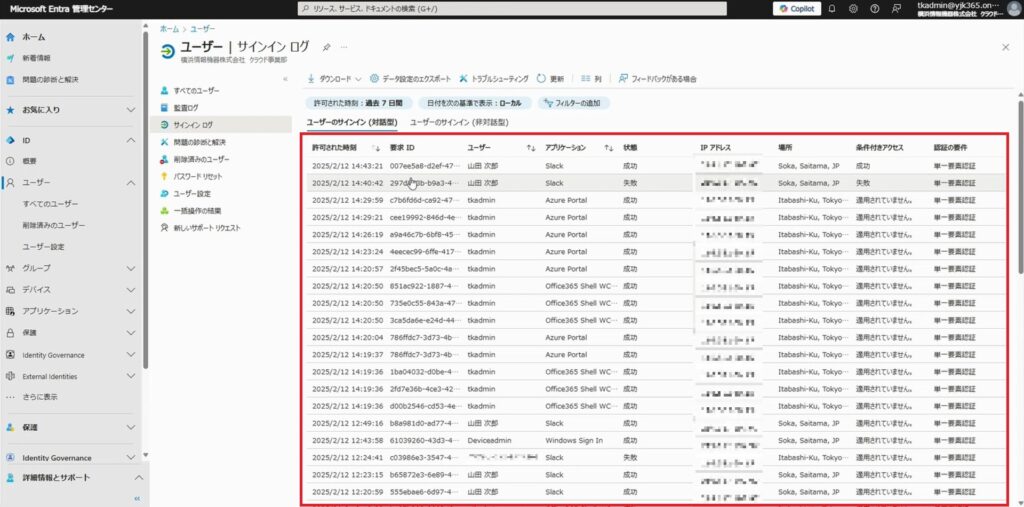

2.「ユーザー」を展開し、「すべてのユーザー」をクリックし、「サインイン ログ」をクリックします。

3.こちらでいつ、どのユーザーが、なにをしたかがわかります。また、ログをクリックすることで、詳細を見ることができます。該当のログがない場合は「更新」をクリックしてください。

4.ログの詳細を確認しましょう。

該当のログをクリックします。

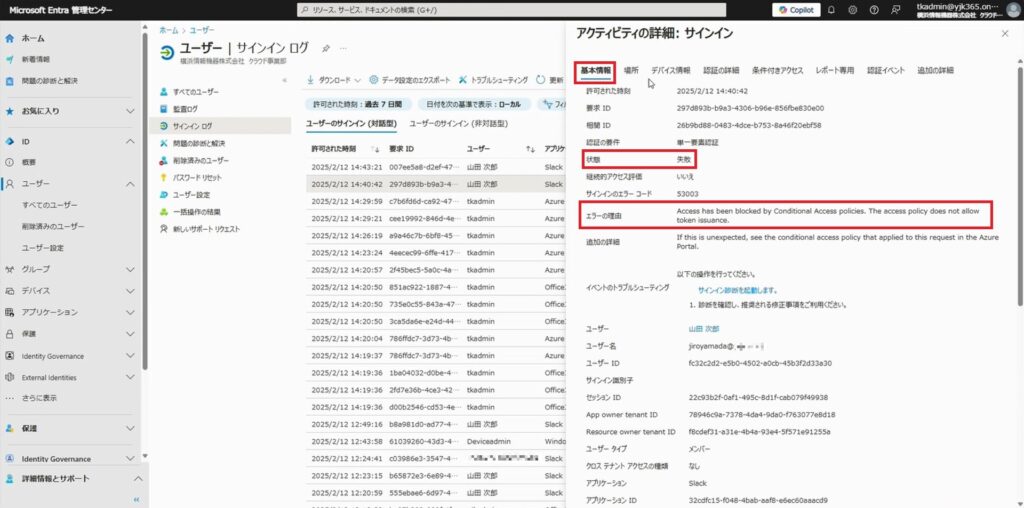

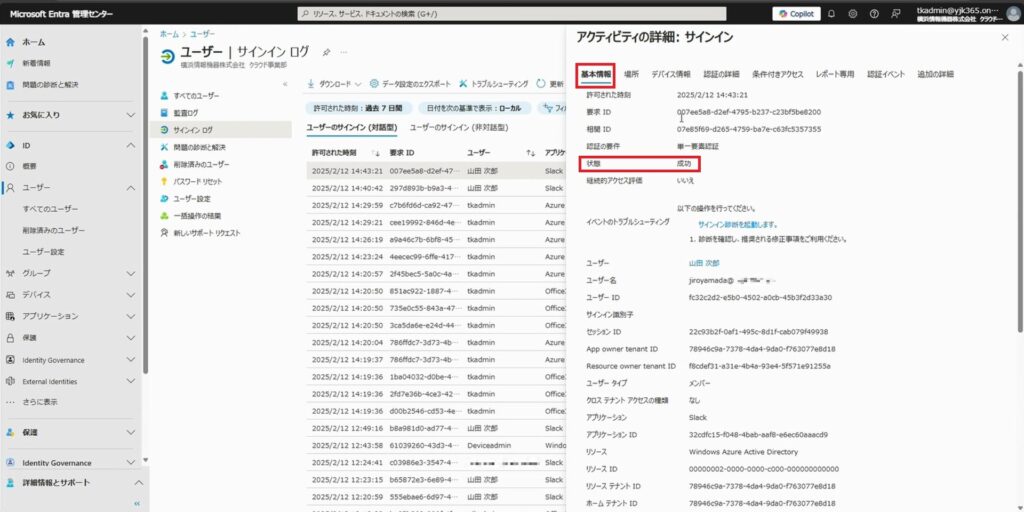

「基本情報」

選択したログの詳細が見れます。状態やエラーの理由などを確認できます。

<「状態:失敗」他の場合>

<「状態:成功」の場合>

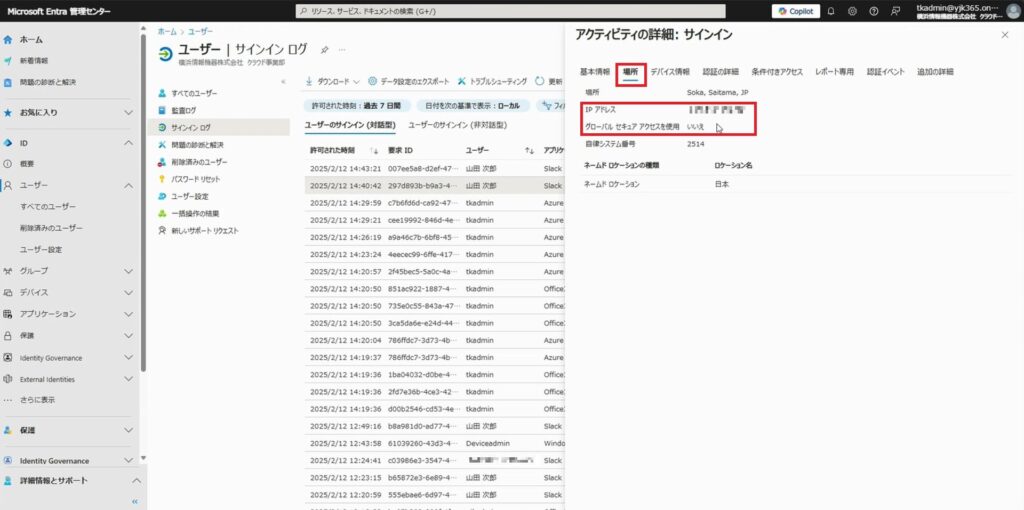

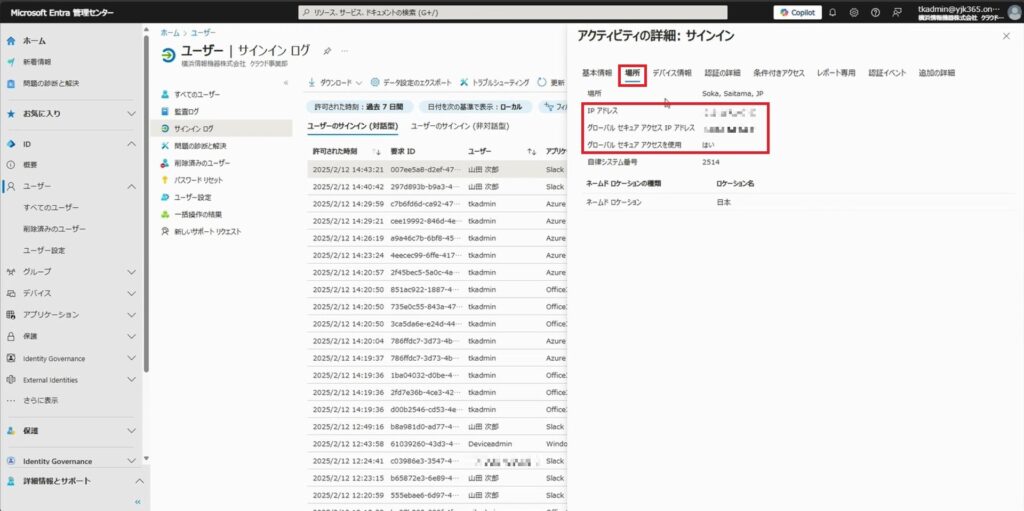

「場所」

ユーザーがGSAを使用していたかどうかや、IPアドレスなどを確認できます。

<「グローバル セキュア アクセスを使用:いいえ」他の場合>

<「グローバル セキュア アクセスを使用:はい」他の場合>

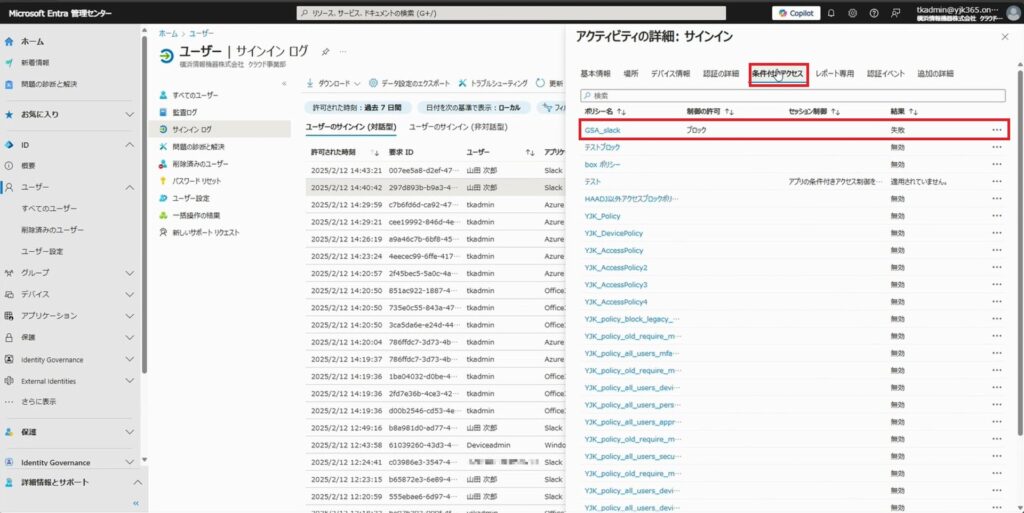

「条件付きアクセス」

どのポリシーが反応したかを確認できます。

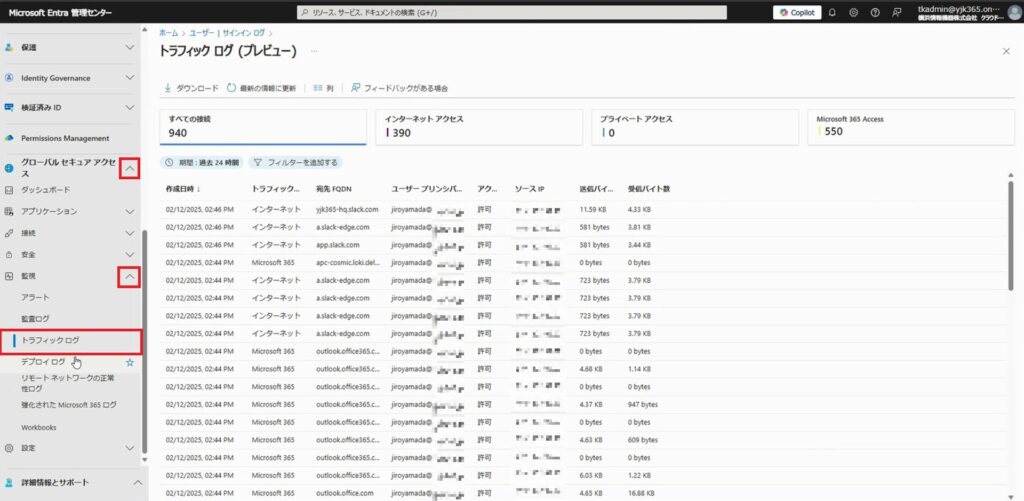

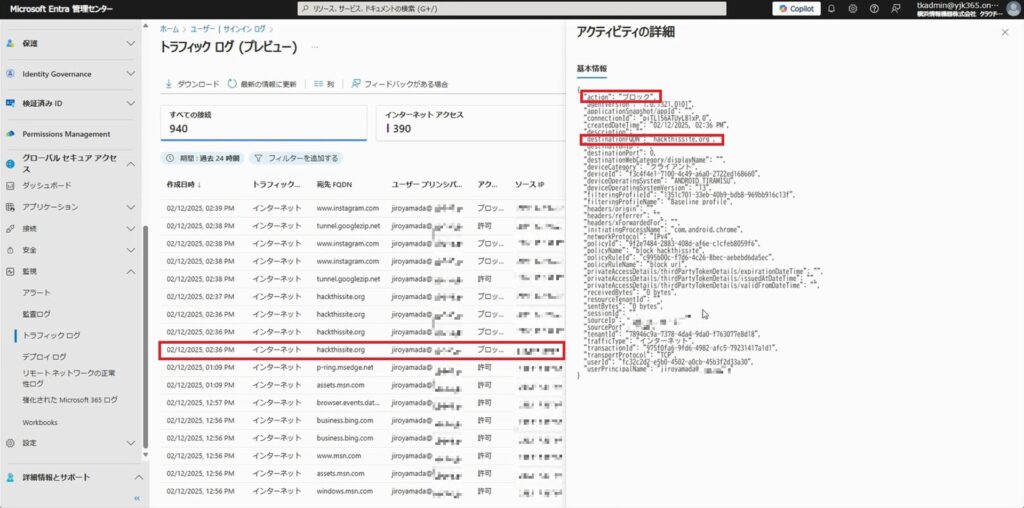

5.トラフィックログを確認しましょう。

「グローバル セキュア アクセス」を展開し、「監視」を開き、「トラフィック ログ」をクリックします。

該当のログをクリックし、「アクティビティの詳細」が表示します。

詳細では、”誰が”、”どの”トラフィックに、”どこから”、”どこに”アクセスし、”どうなった”かを確認できます。

4.まとめ

Microsoft Entra Internet AccessでAndroidを制御する方法では、通信の管理(ウェブフィルタリング等)は想定通りに動作しました。しかし、条件付きアクセスポリシーでSlackのアクセス制御をする際には、「メールでサインインする」をクリックすると、認証コードでログインが可能になり、突破可能でした。

また、GSAが有効の状態で、ログインを行うと、その後GSAを無効にしても、アクセスし続けることが可能でした。

課題点が多いです。

5.参考資料

その他お困りごとも動画で解説!