こんにちは!小林です!

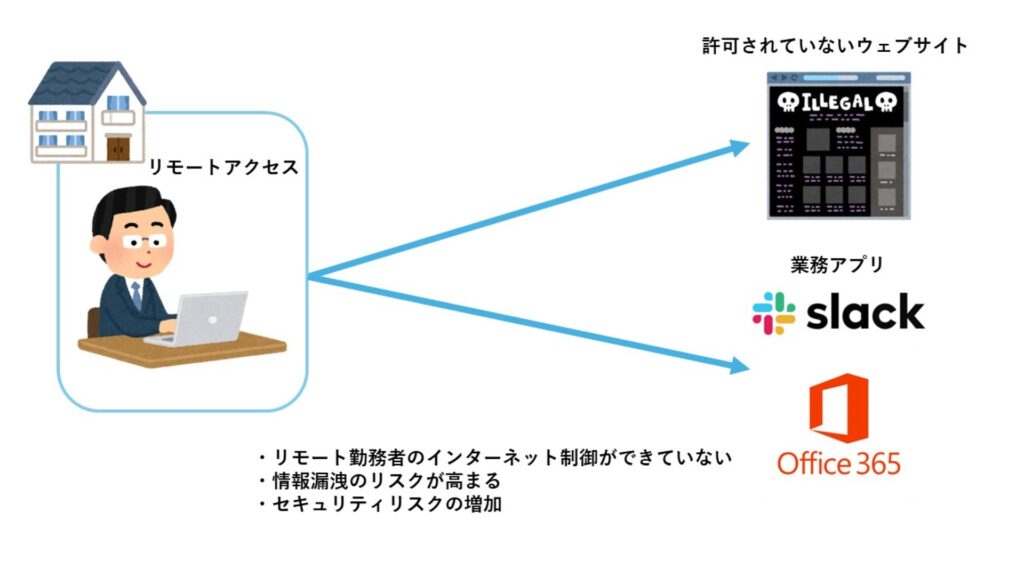

世の中でセキュリティ対策が重要視される中、セキュリティ要件に準拠していない(非準拠)デバイスからのアクセスが許可されると、不正アクセスや情報漏洩のリスクが高まります。そのため、IT管理者は誰がどこからアクセスしているのかを管理することが重要です。

今回は、Microsoft Entra Internet Accessを使用して、インターネットを制御する方法をご紹介します。この設定により、WebフィルタリングとOffice 365へのアクセス制御を行い、要件に準拠しているデバイスのみリソースへのアクセスを許可することができます。Webフィルタリングを活用することで、ネットカフェや自宅の個人用PCなど、会社が許可していないデバイスからの不適切なWebサイトへのアクセスを防ぎます。また、Global Secure Accessをオンにしないと、業務データにアクセスできなくすることができ、企業のデータが安全に保たれ、セキュリティが強化されます。

ぜひMicrosoft Entra Internet Accessを駆使して、安心・安全な環境を実現しましょう!

【従来】

【今後】

1.Microsoft Entra Internet Accessの概要

Microsoft Entra Internet Accessは、ID中心のクラウド型セキュアWebゲートウェイ(SWG)ソリューションです。これにより、すべてのインターネットリソース、SaaSアプリケーション、およびMicrosoft 365アプリケーションに安全にアクセスできます。

・前提条件

Microsoft Entra ID P1 または Microsoft Entra ID P2のライセンスが必要です。

・導入のメリット

1.IDベースのアクセス制御と条件付きアクセスの統合

・・条件付きアクセスにより、外部通信、インターネットリソース、クラウドアプリケーションを包括的に保護します。

・・継続的なアクセス評価により、ID攻撃が検出された場合、即座にアクセスを取り消すことができます。

2.高パフォーマンスと柔軟な接続オプション

・・グローバル分散プロキシと PoP (Points of Presence)を活用し、最適なルーティングでアプリやリソースへの高速アクセスを実現することができます。

・・エッジを通じてリモートワークや支社をシームレスに接続し、トラフィックの無駄な往復を回避します。

3.Microsoft 365アプリケーションの強化されたセキュリティと監視

・・適応型アクセス制御、トークン盗難防止、データ流出防止機能を提供します。

・・リアルタイムなログ取得で、ユーザー、デバイス、場所に関するセキュリティ活動を監視します。

4.他のSSEソリューションとの柔軟な統合

・・他のSSEソリューションと並行して導入可能で、環境に応じた柔軟な構成が可能です。

・・クライアントベースやIpsecトンネルでトラフィックを取得し、Microsoft 365トラフィックへのセキュアなアクセスを簡単に有効化できます。

2.IntuneでGlobal Secure Accessの配布

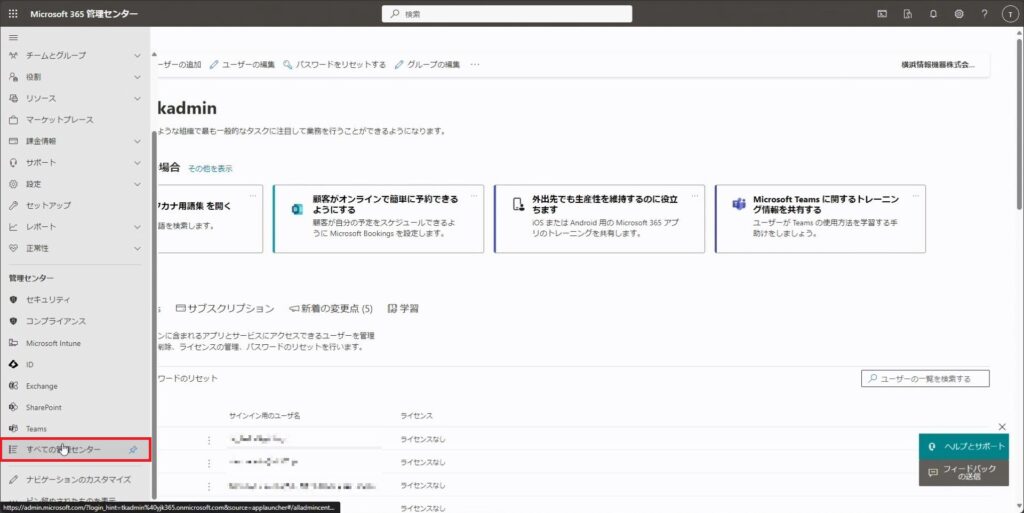

1.最初にGlobal Secure Access(以下「GSA」という)をダウンロードします。管理センターから、「すべての管理センター」をクリックします。

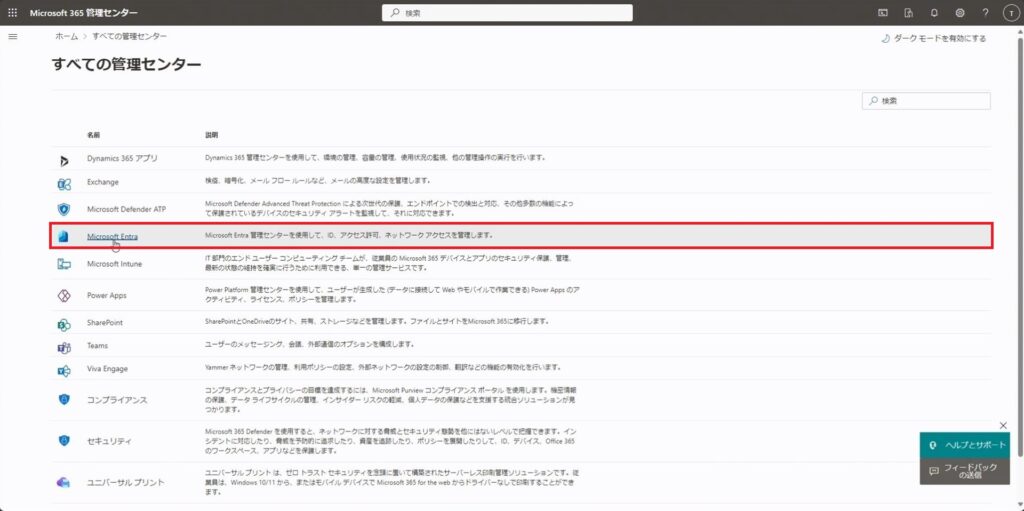

2.「Microsoft Entra」をクリックします。

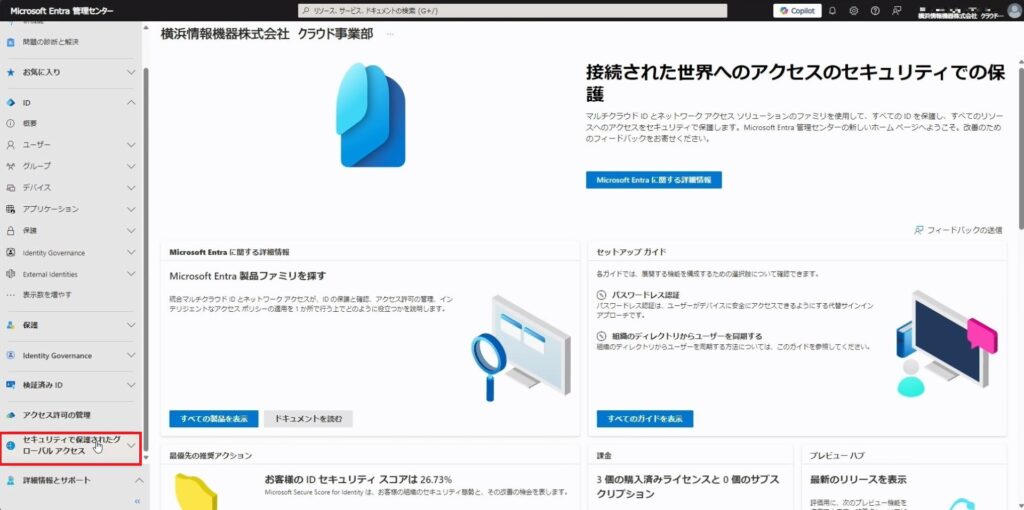

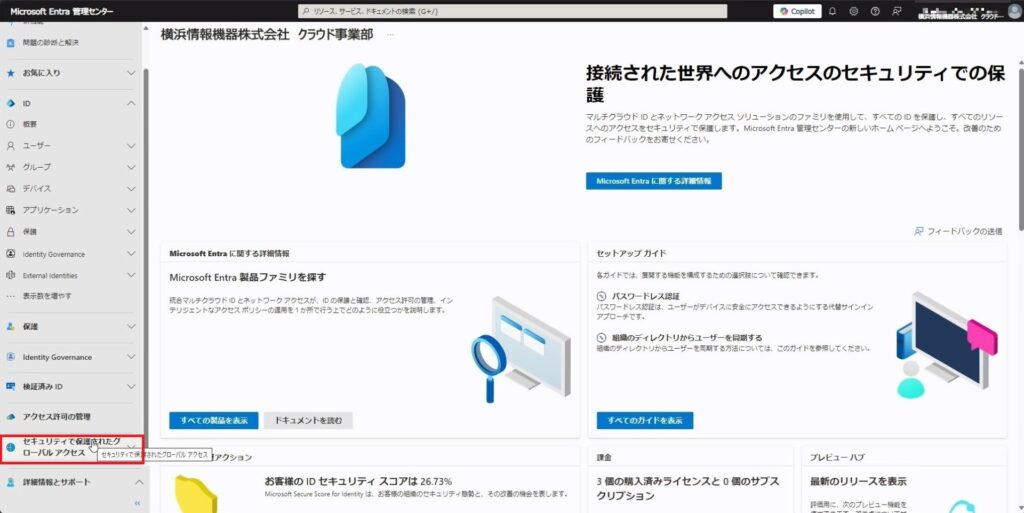

3.「セキュリティで保護されたグローバルアクセス」をクリックします。

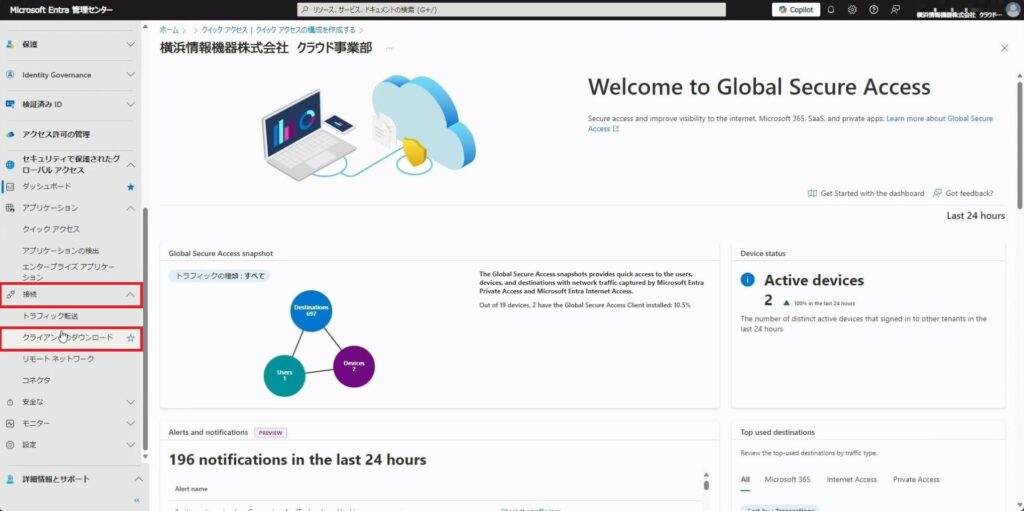

4.「接続」をクリックし、「クライアントのダウンロード」をクリックします。

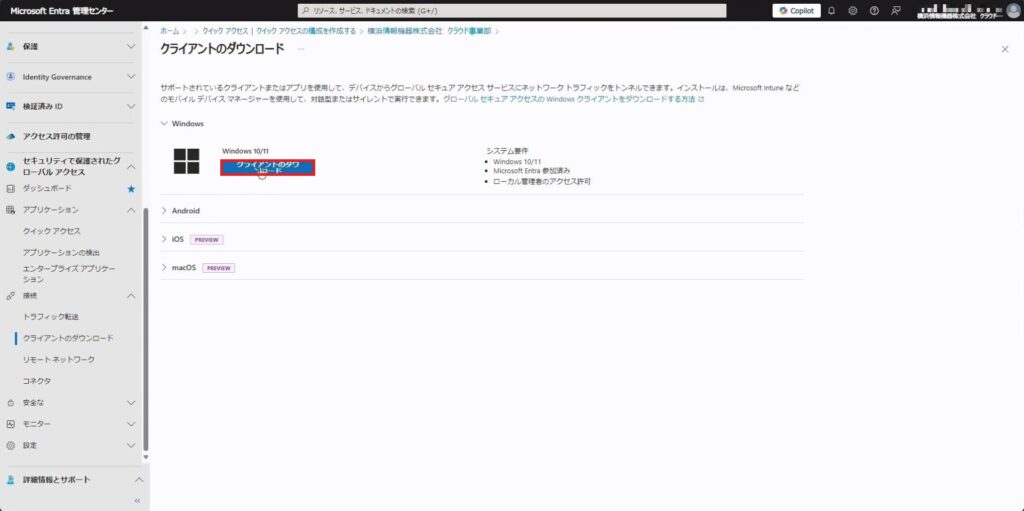

5.「クライアントのダウンロード」をクリックします。

6.ダウンロードしたGSAを、「.intunewin」に変換します。

以下のリンクを参考に変換してください。

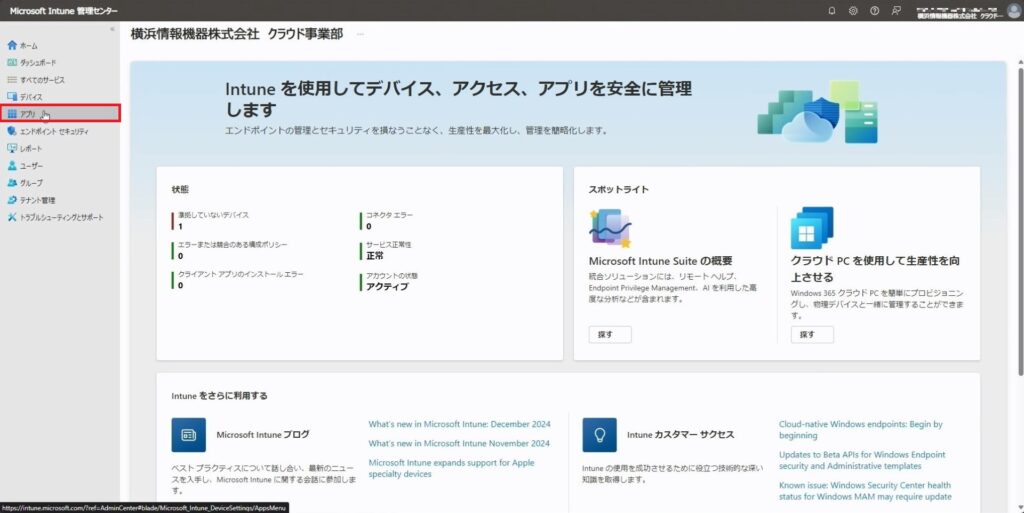

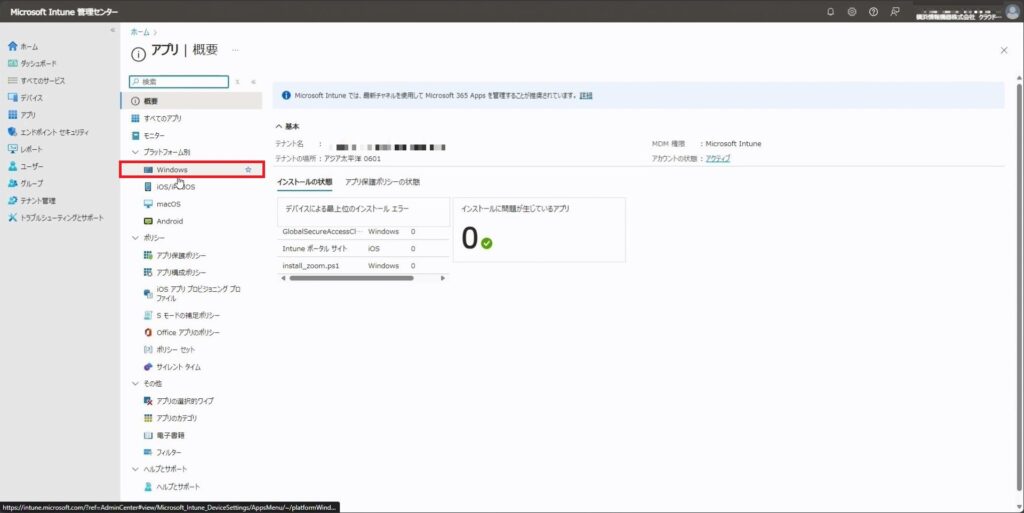

7.次に、管理センターから「Microsoft Intune」をクリックします。

8.「アプリ」をクリックします。

9.「Windows」をクリックします。

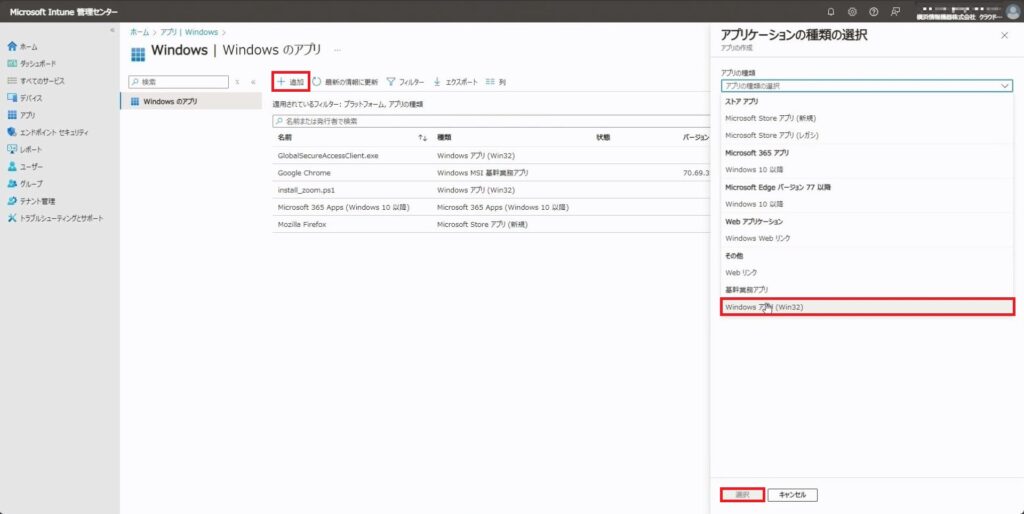

10.「追加」をクリックし、「Windows アプリ(Win32)」を選び、「選択」をクリックします。

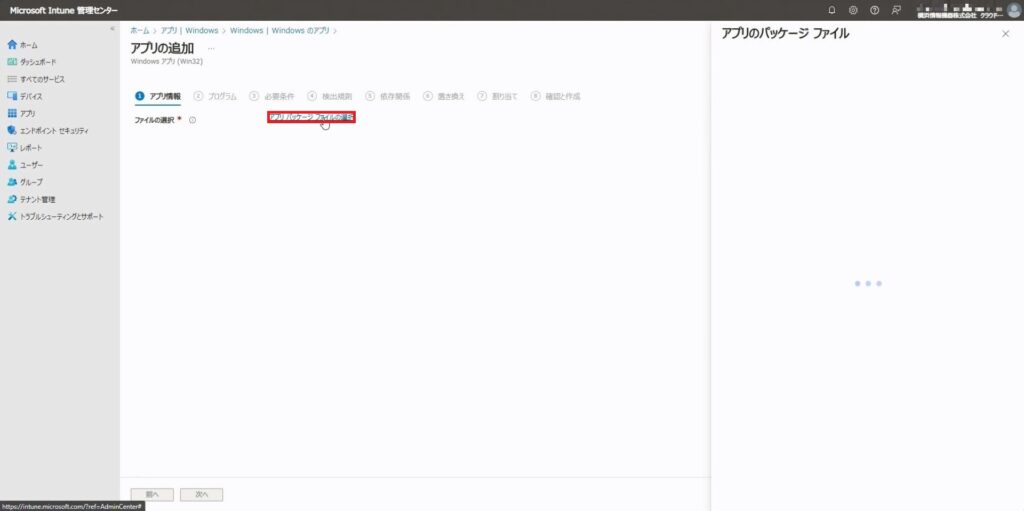

11.「アプリパッケージファイルの選択」をクリックします。

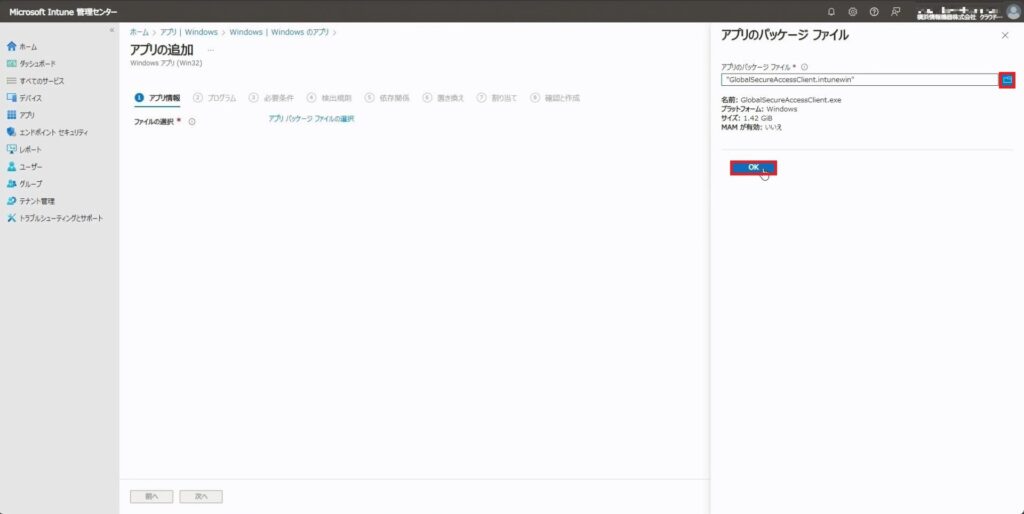

12.変換したGSAのクライアントを選択し、「OK」をクリックします。

※アップロードするファイルのサイズが大きいため、ご注意ください。

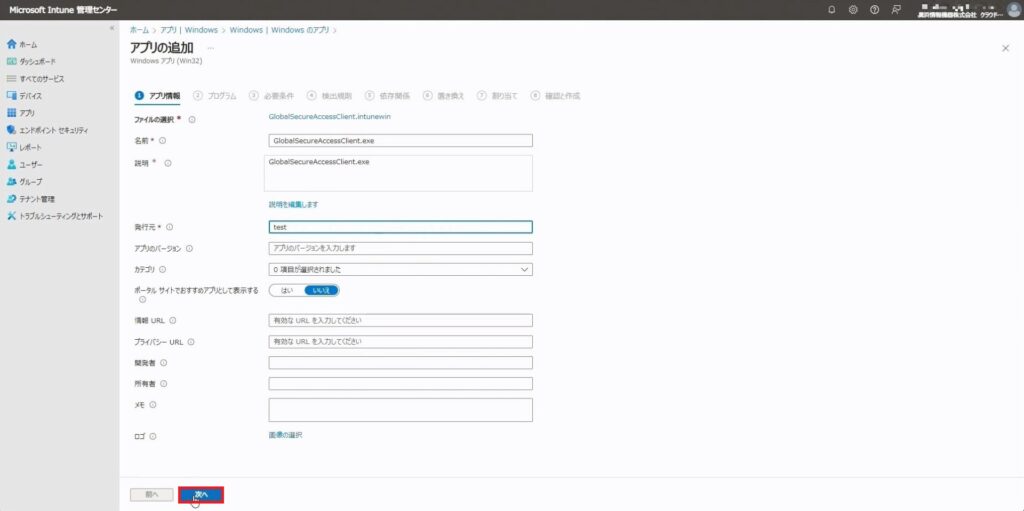

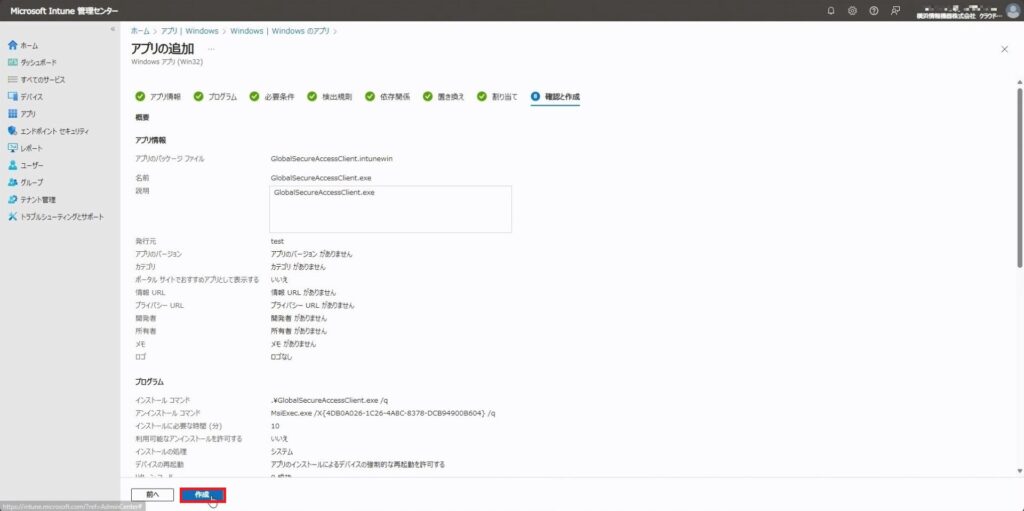

13.必要な項目を記述し、「次へ」をクリックします。

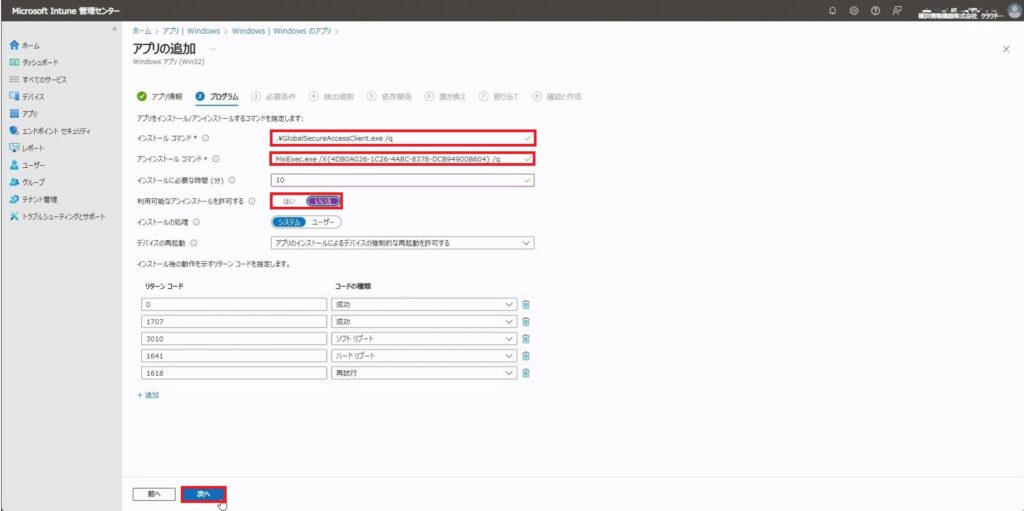

14.必要な項目を記述し、「次へ」をクリックします。

インストールコマンド:.\GlobalSecureAccessClient.exe /q

アンインストールコマンド:MsiExec.exe /X{D966EE73-15B2-460F-8191-7099CFA5986D} /q

利用可能なアンインストールを許可する:いいえ

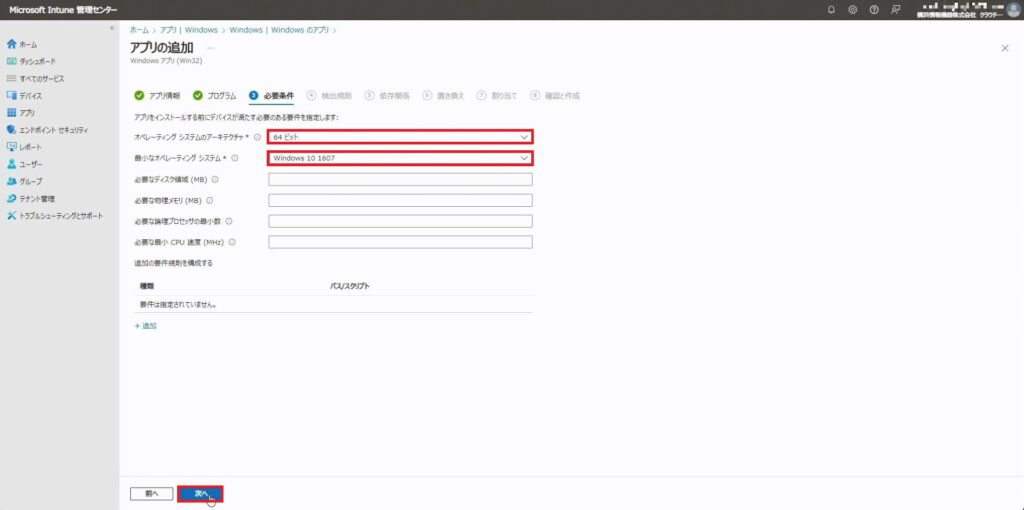

15.必要な項目を記述し、「次へ」をクリックします。

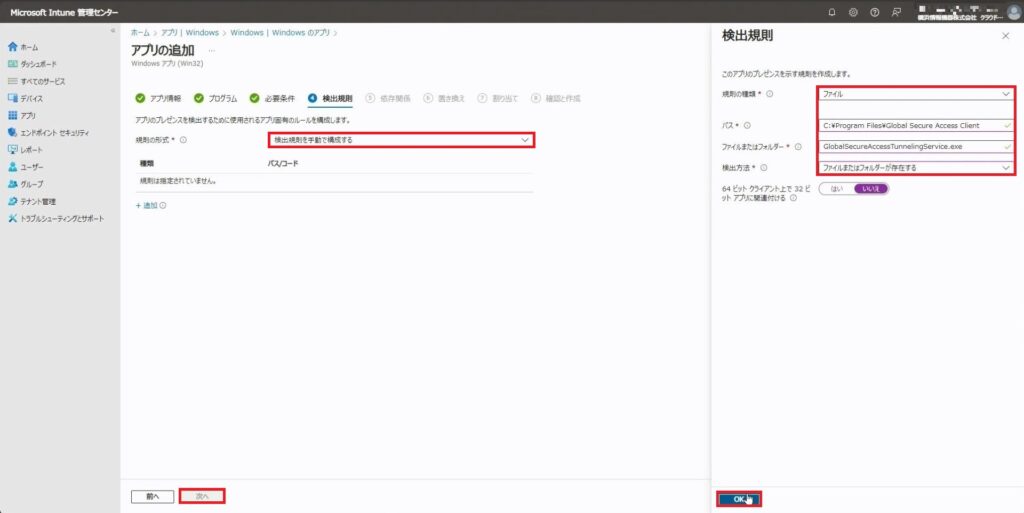

16.「規則の形式」から、「検出規則を手動で構成する」を選択し、以下のように項目を埋め、「OK」をクリックし、「次へ」をクリックします。

規則の種類:ファイル

パス:C:\Program Files\Global Secure Access Client

ファイルまたはフォルダー:GlobalSecureAccessTunnelingService.exe

検出方法:ファイルまたはフォルダーが存在する

17.「次へ」をクリックします。

18.「次へ」をクリックします。

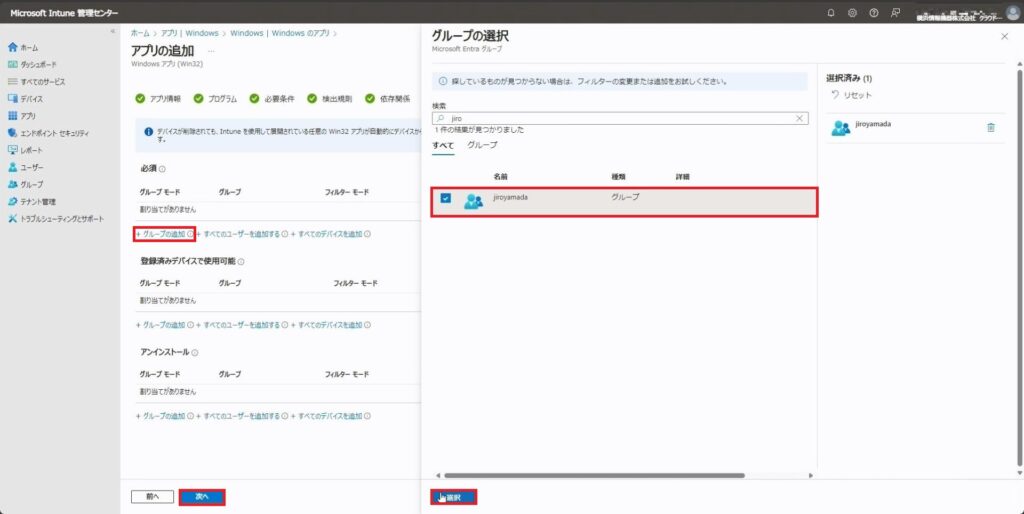

19.「グループの追加」をクリックし、対象のグループを選択し、「選択」をクリックし、「次へ」をクリックします。

20.確認を行い、「作成」をクリックします。

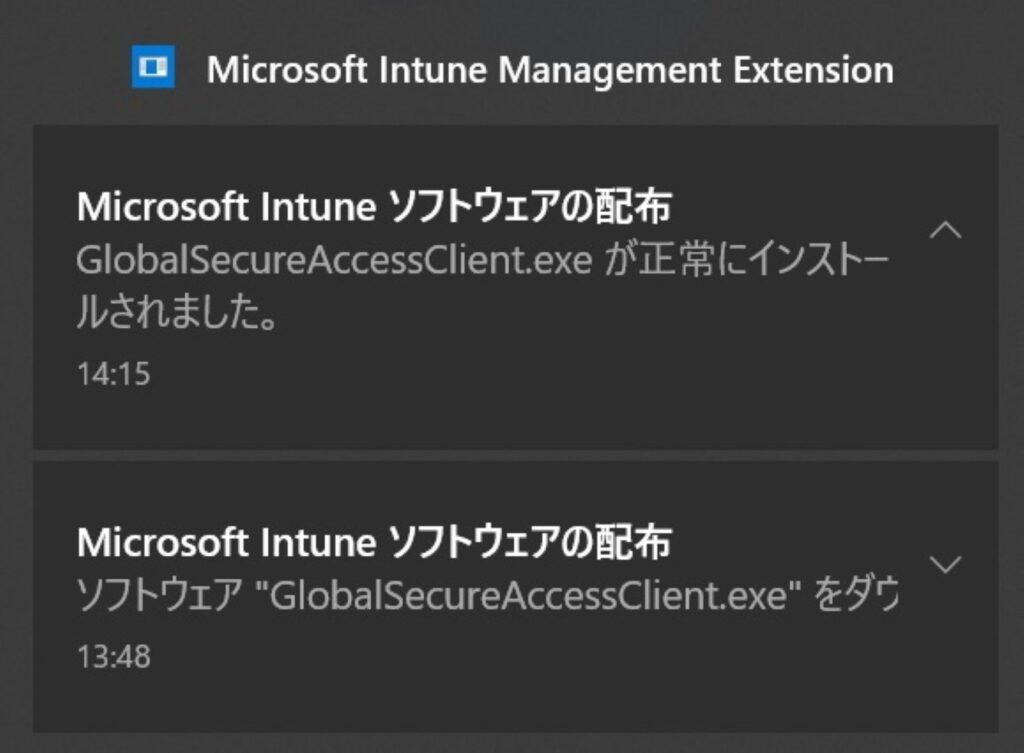

21.対象のPCにGSAがインストールされたことを確認します。

3.ウェブフィルタリングの方法

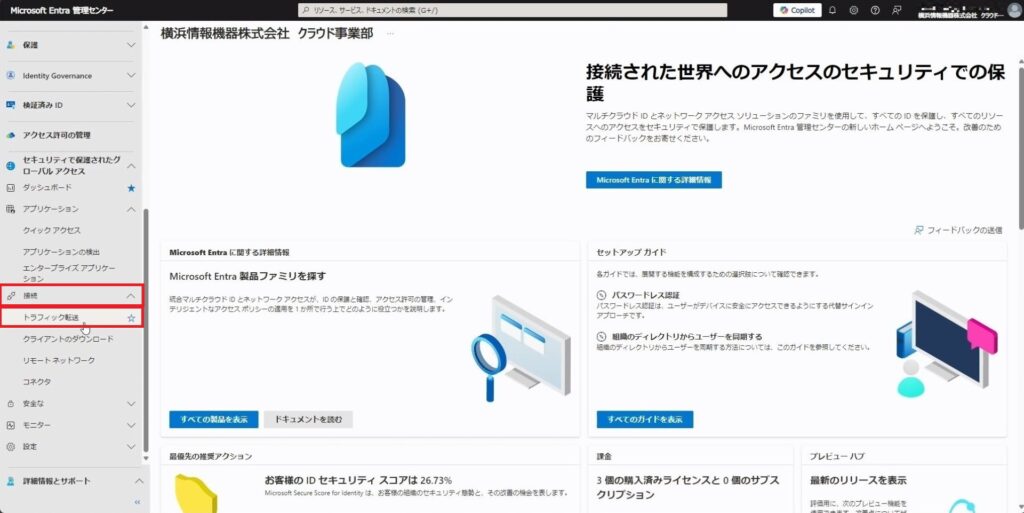

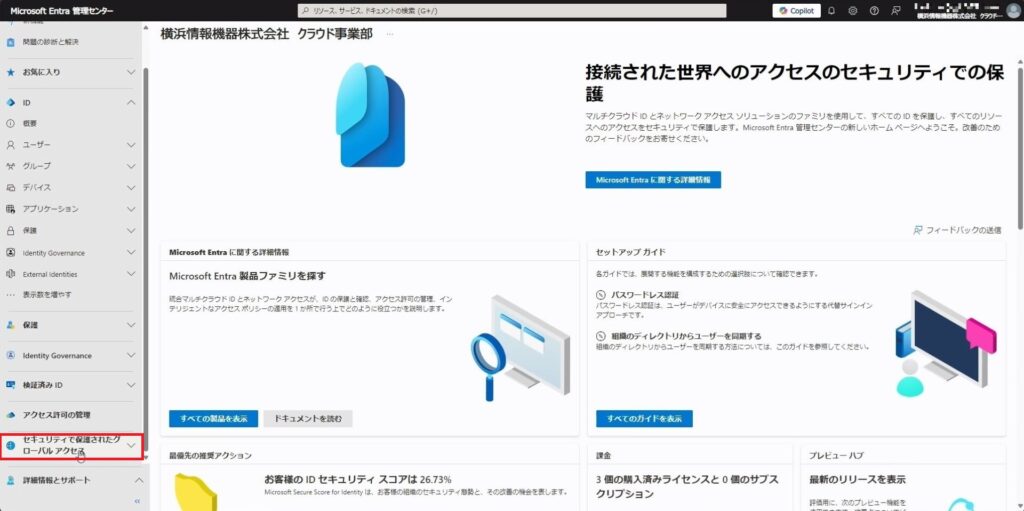

1.次にウェブフィルタリングを設定します。管理センターから「セキュリティで保護されたグローバルアクセス」をクリックします。

2.「接続」をクリックし、「トラフィック転送」をクリックします。

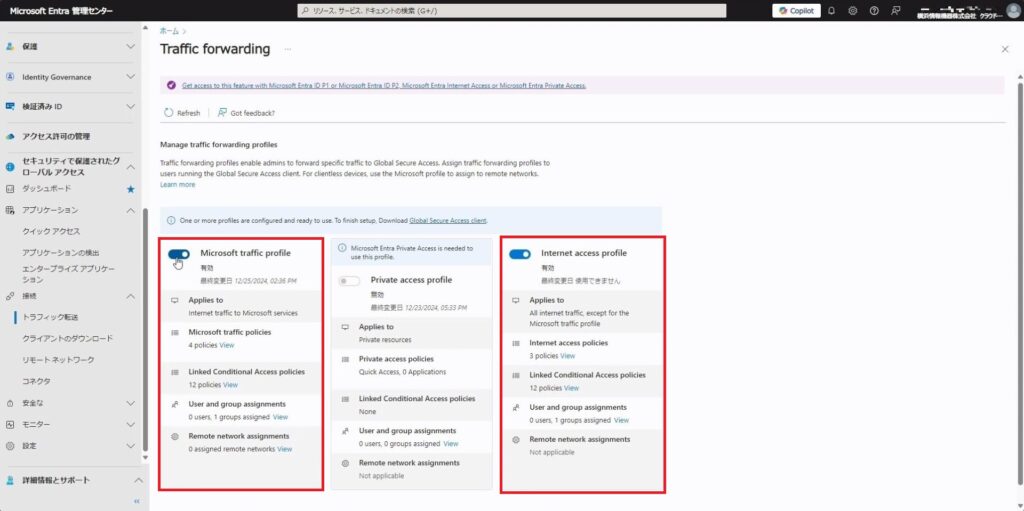

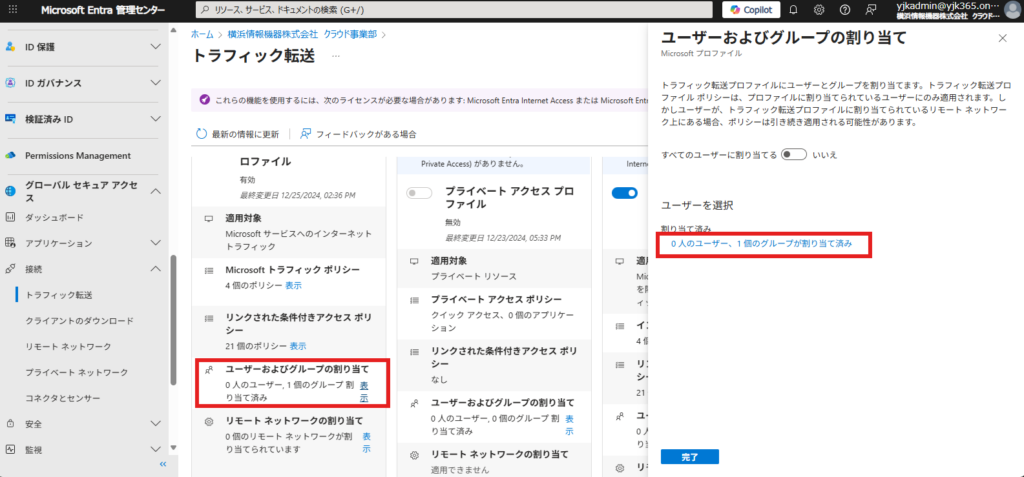

3.「Microsoft traffic profile」と「Internet Access profile」を有効にします。

※必ず対象のユーザーを選択してください。

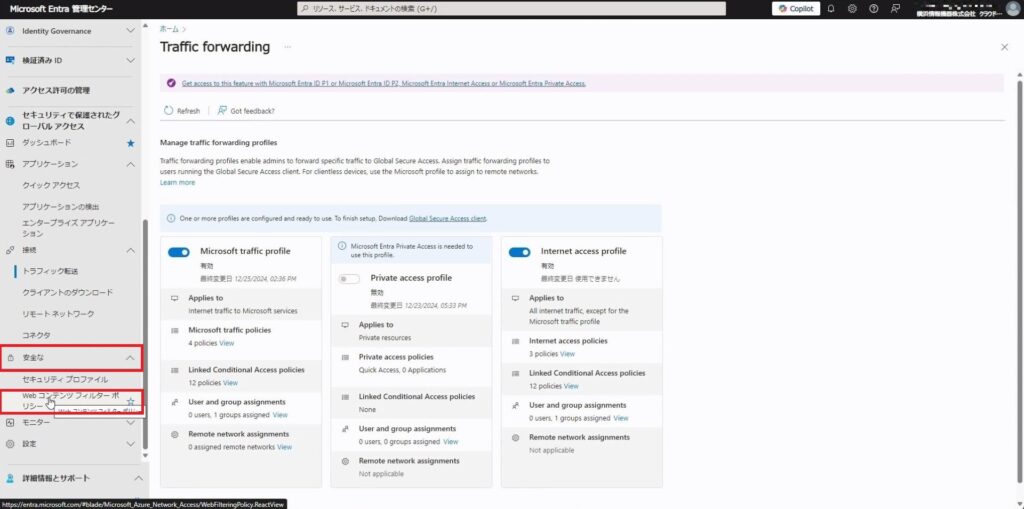

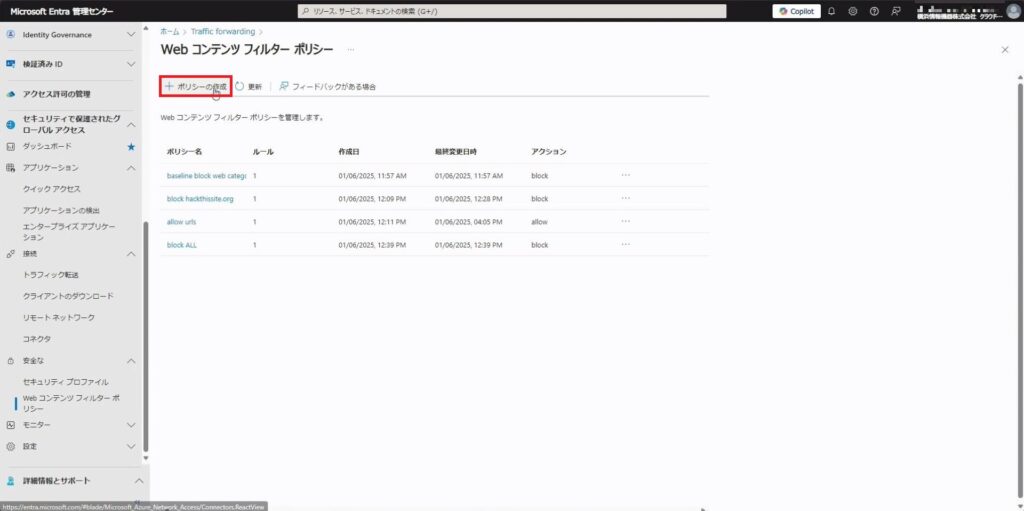

4.「安全な」をクリックし、「Webコンテンツフィルターポリシー」をクリックします。

5.「ポリシーの作成」をクリックします。

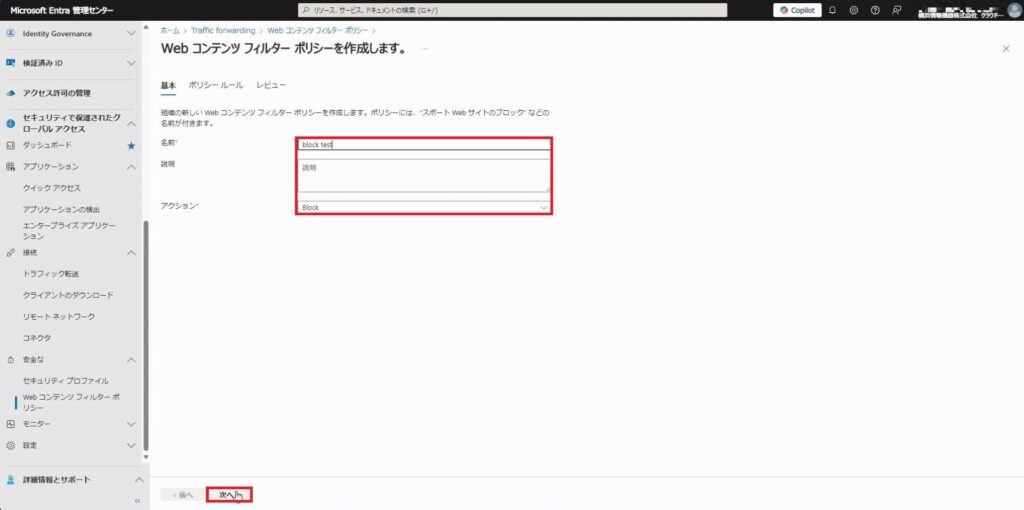

6.必要な項目を埋め、「次へ」をクリックします。

7.「規則の追加」をクリックし、ブロックしたいカテゴリまたはURLを記述し、「追加」をクリックし、「次へ」をクリックします。

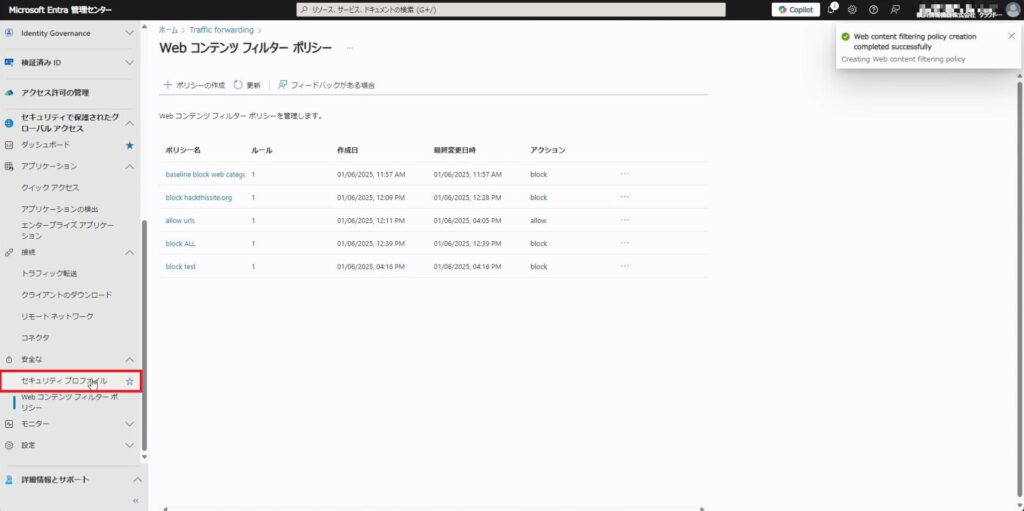

8.確認を行い、「ポリシーの作成」をクリックします。

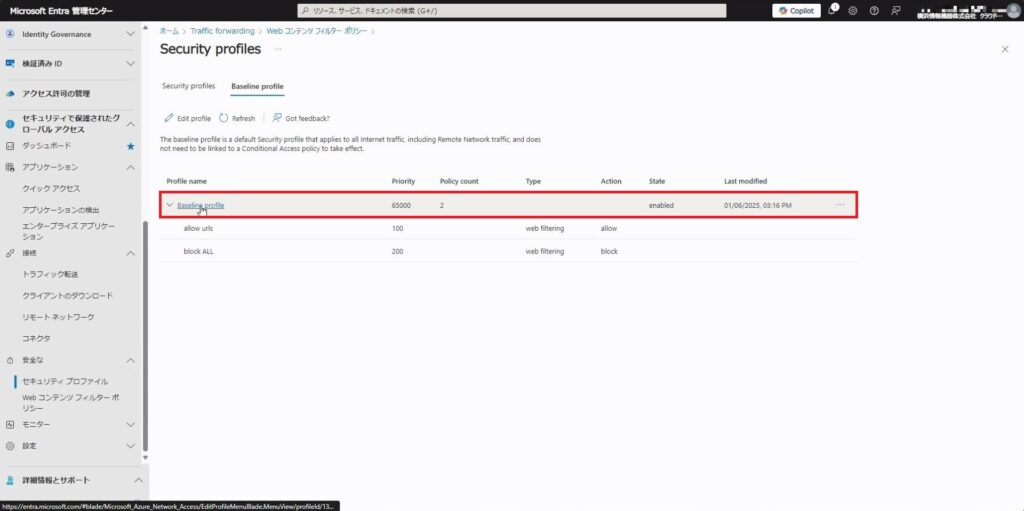

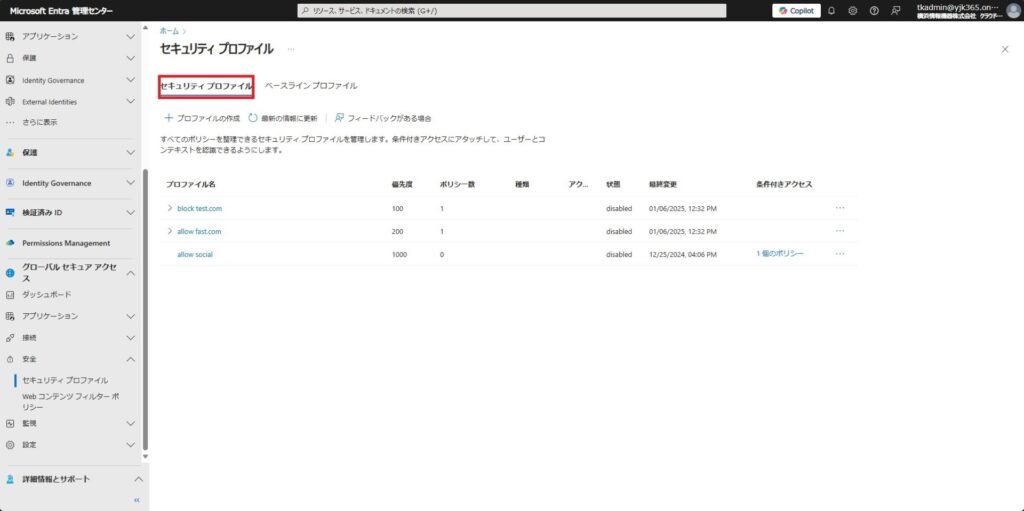

9.次に、「セキュリティプロファイル」をクリックします。

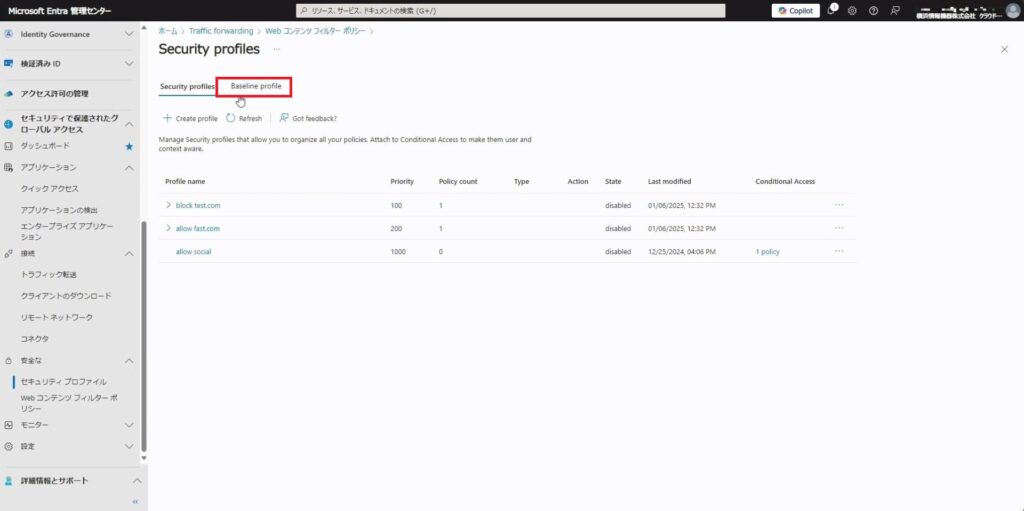

10.「Baseline profile」をクリックします。

11.「Baseline profile」をクリックします。

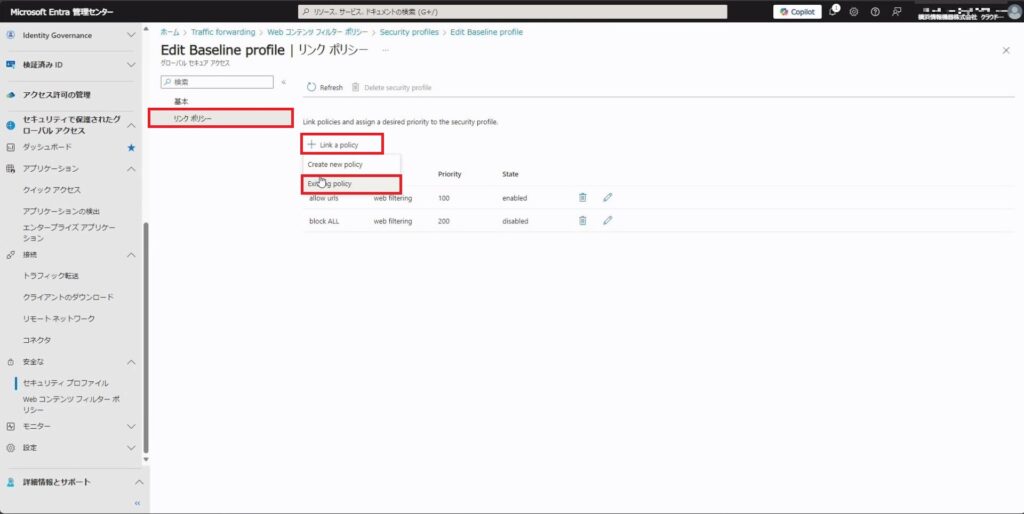

12.「リンクポリシー」をクリックし、「Link a policy」をクリックし、「Existing policy」をクリックします。

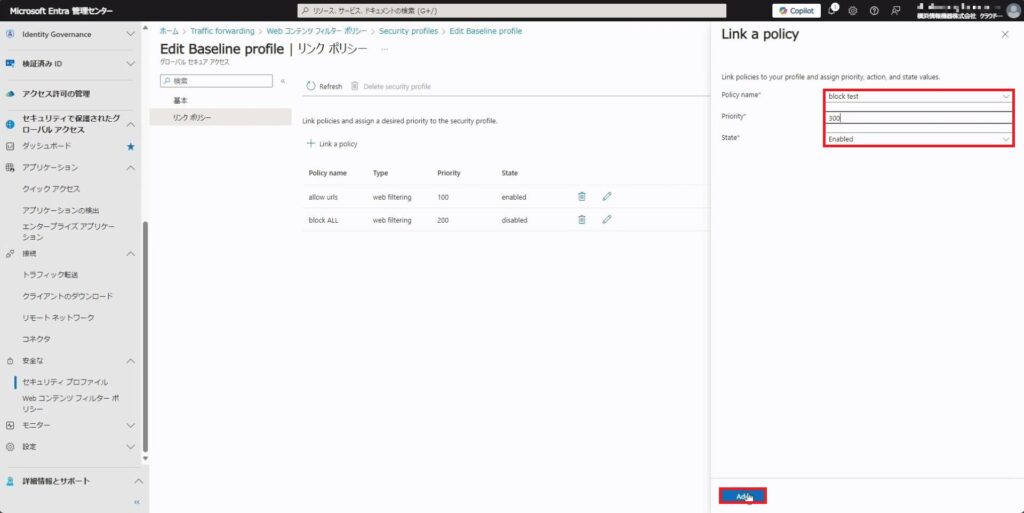

13.「Policy name」から、先ほど作成したポリシーを選択し、「Priority」,「State」を設定し、「Add」をクリックします。

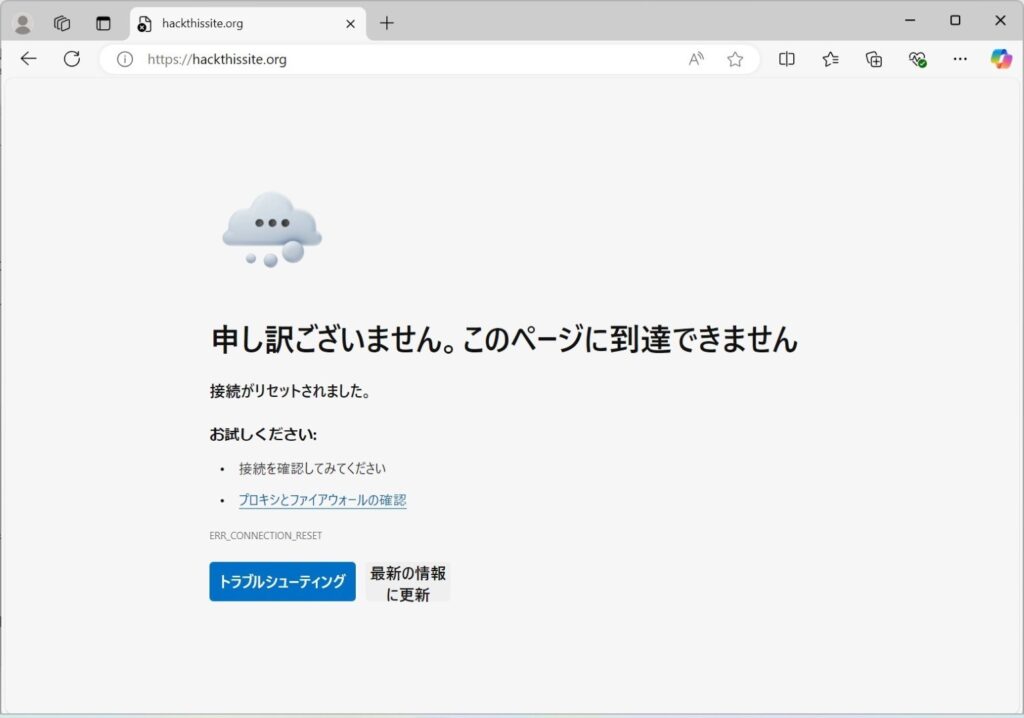

14.ウェブフィルタリングが機能していることを確認します。

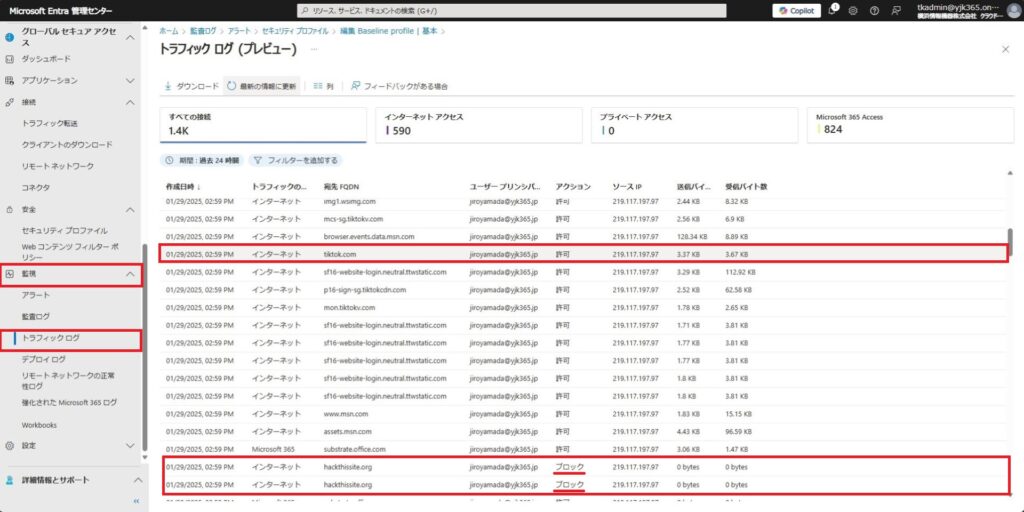

15.「監視」から「トラフィックログ」をクリックすると、GSAに繋がっているPCのトラフィックログを見ることができます。

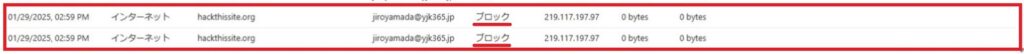

TikTokやYouTube、Slack、ブロック対象のhackthissiteなどのアクセスが確認できます。

また、アラート機能なども開発が進んでいるようです。

4.Office 365へのアクセス制御の方法

1.管理センターからMicrosoft Entraを開き、「セキュリティで保護されたグローバルアクセス」をクリックします。

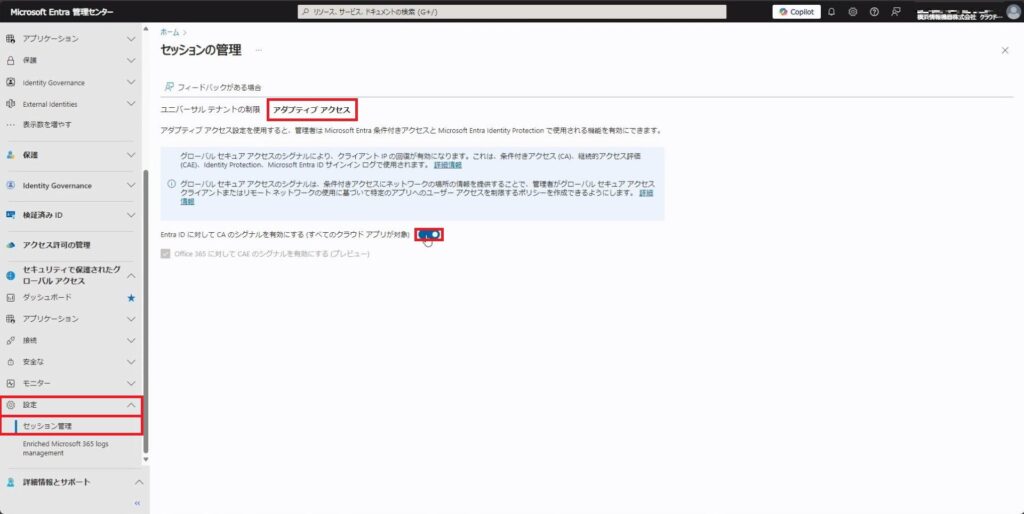

2.「設定」から「セッション管理」を開き、「アダプティブアクセス」をクリックし、該当の機能を有効にします。

3.「保護」から「条件付きアクセス」をクリックし、「新しいポリシーを作成する」をクリックします。

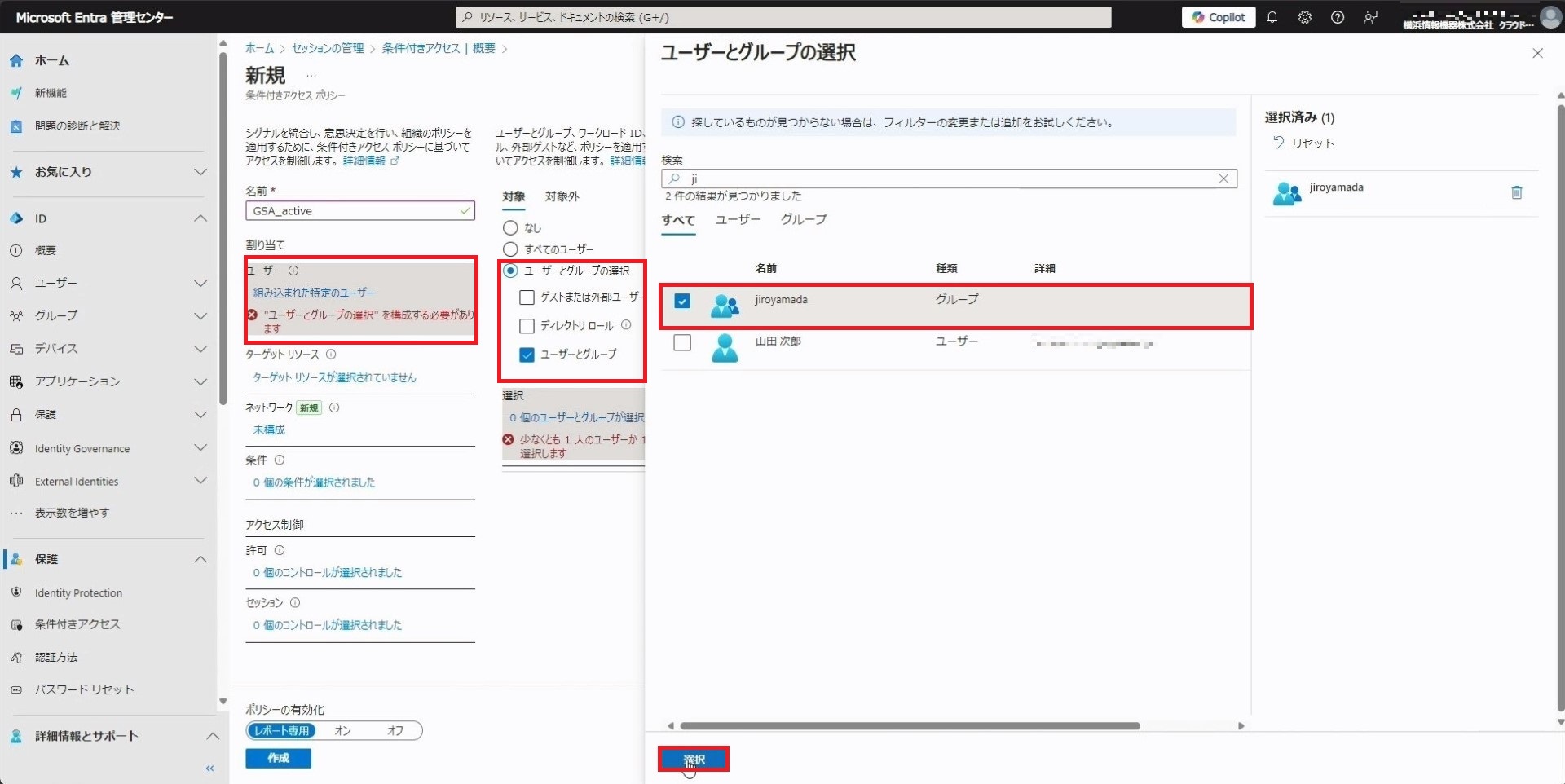

4.「ユーザー」をクリックし、「ユーザーとグループの選択」から「ユーザーとグループ」を選び、対象のグループやユーザーを選択します。

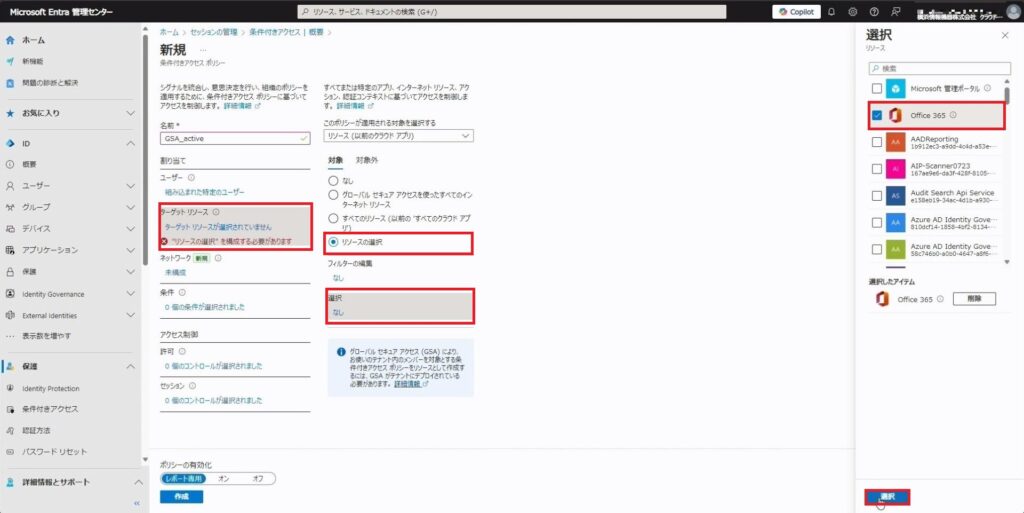

5.「ターゲットリソース」をクリックし、「リソースの選択」から「選択」をクリックし、「Office 365」を選びます。

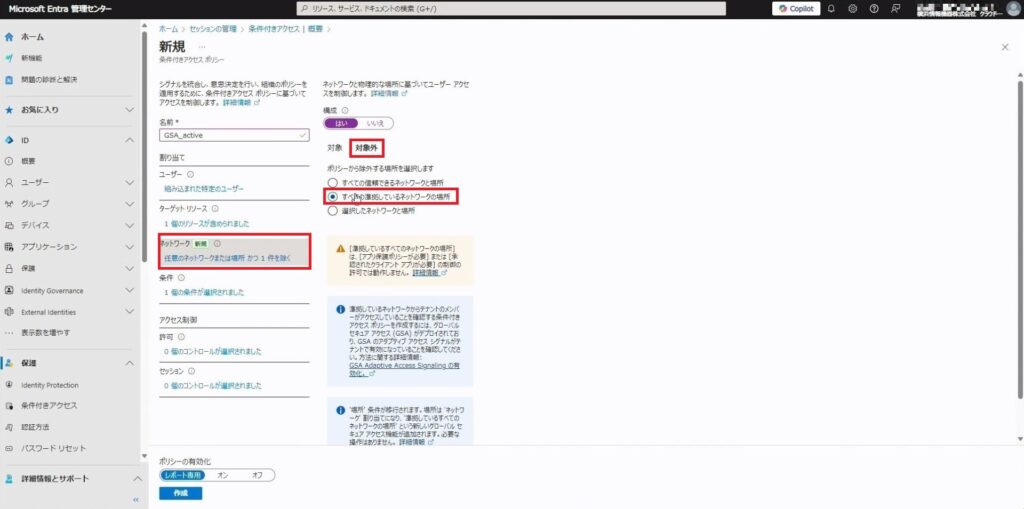

6.「ネットワーク」をクリックし、「対象外」を選び、「すべての準拠しているネットワークの場所」をクリックします。

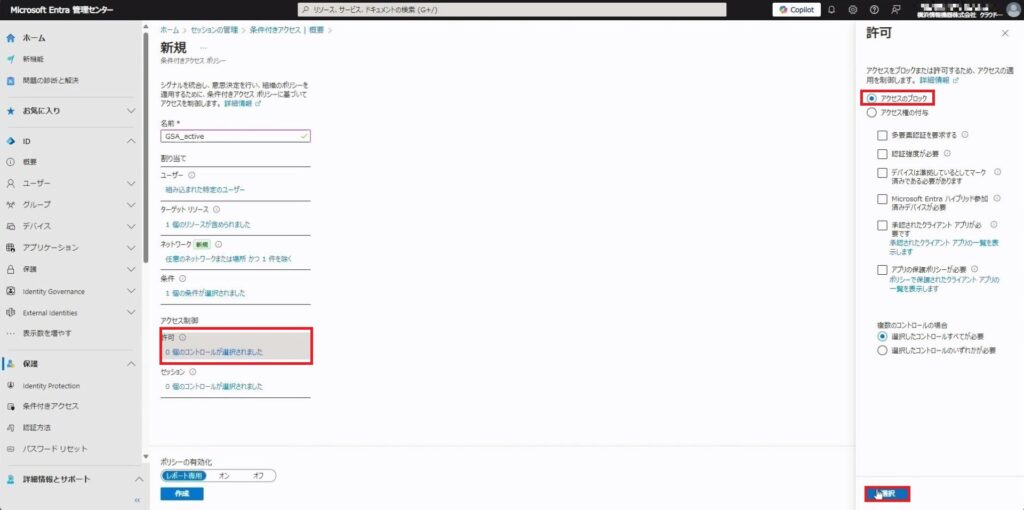

7.「許可」をクリックし、「アクセスをブロック」を選択します。

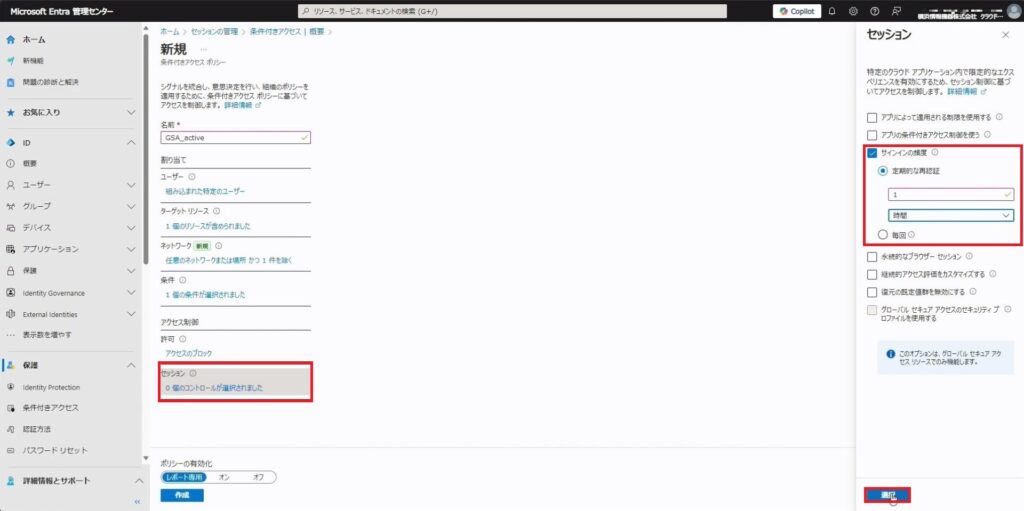

8.よりセキュリティを強化する場合は、「セッション」から、「サインインの頻度」を有効にします。

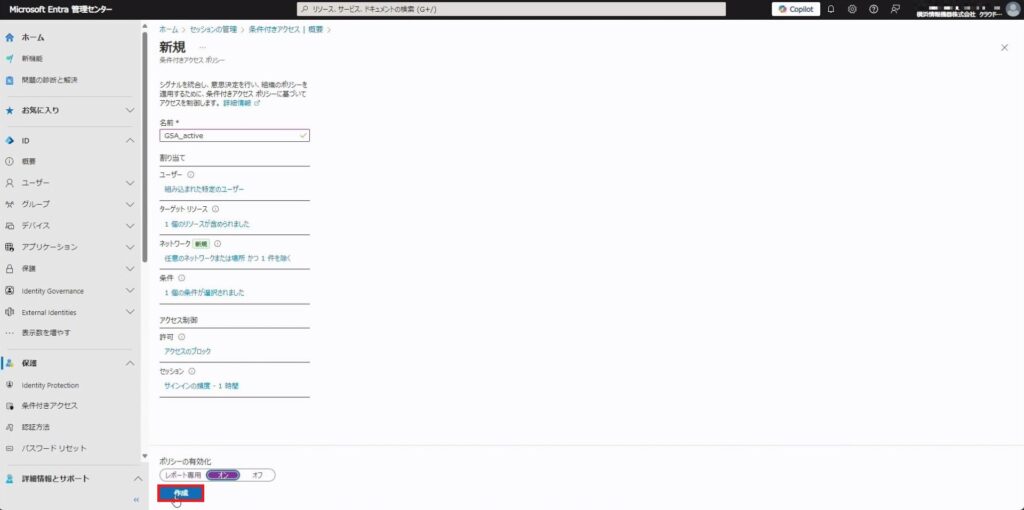

9.「作成」をクリックします。

5.実際の挙動

制御の確認をします。

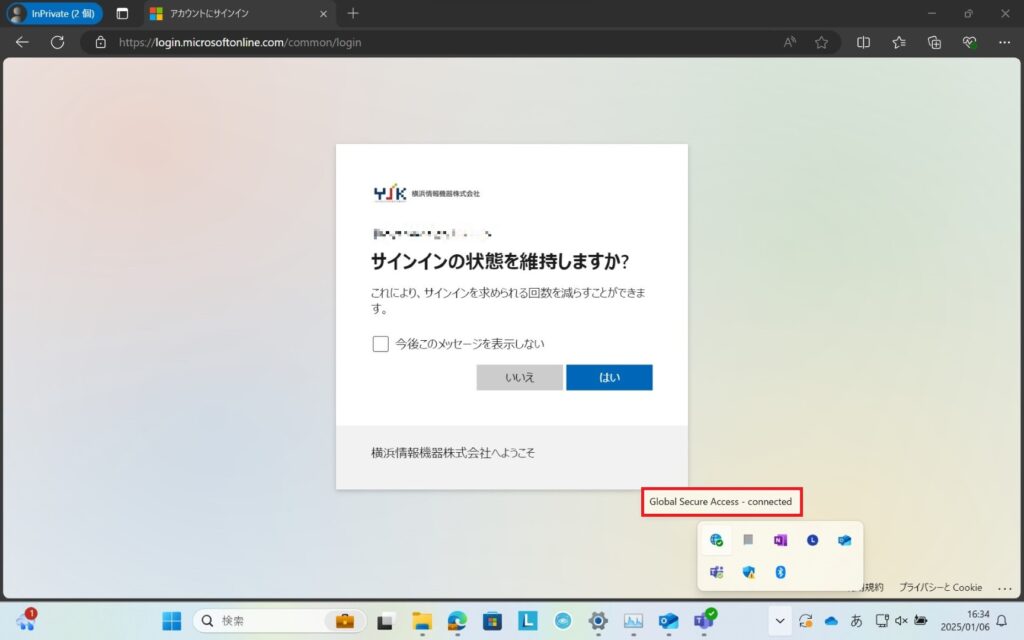

■Office

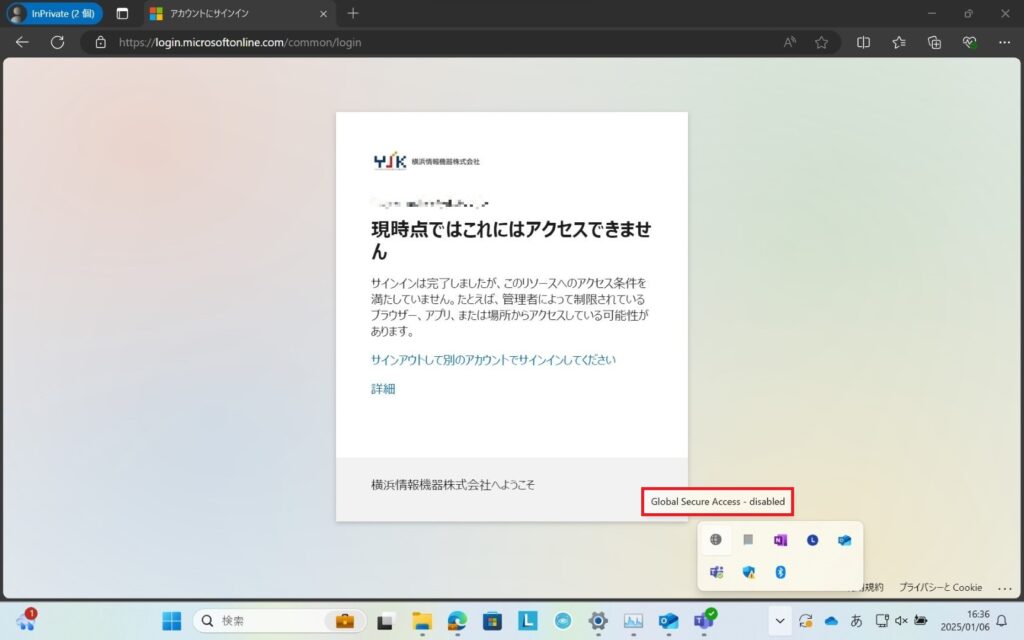

<GSAが無効の場合>

<GSAが有効の場合>

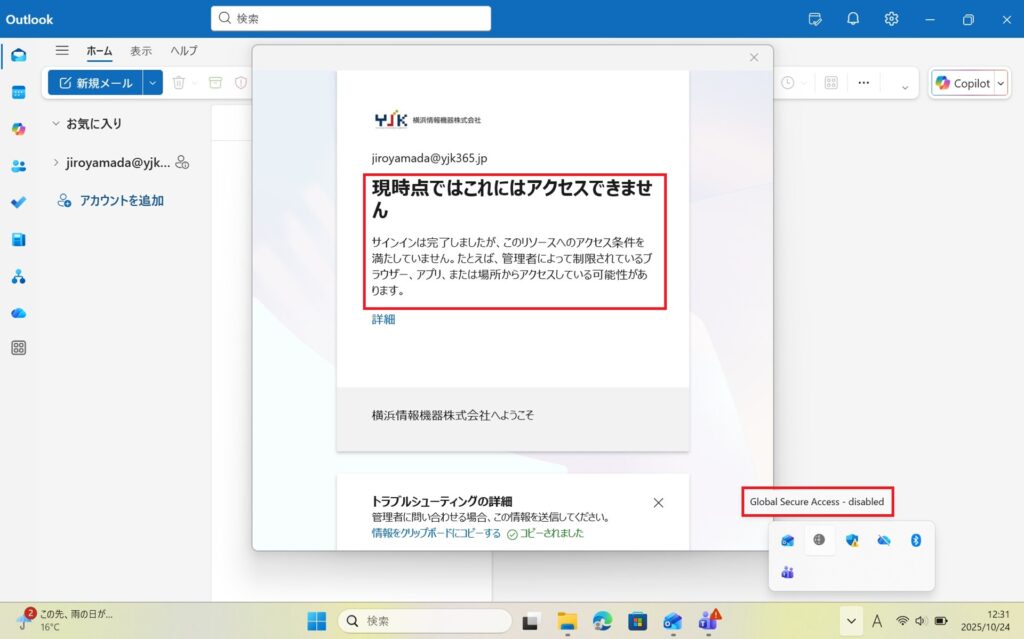

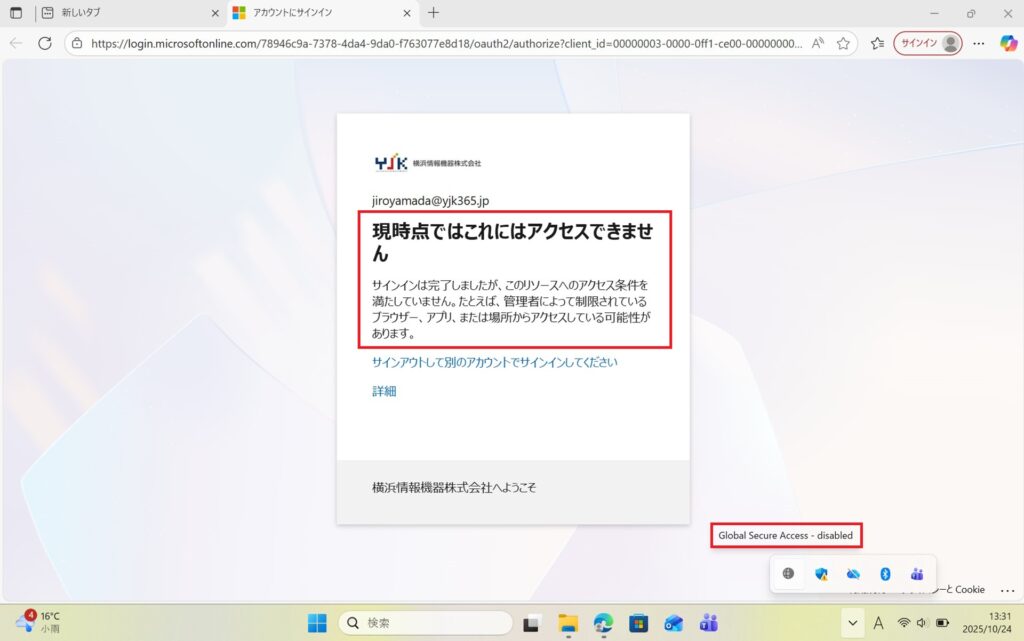

■Outlook

<GSAが無効の場合>

アクセスが拒否されます。

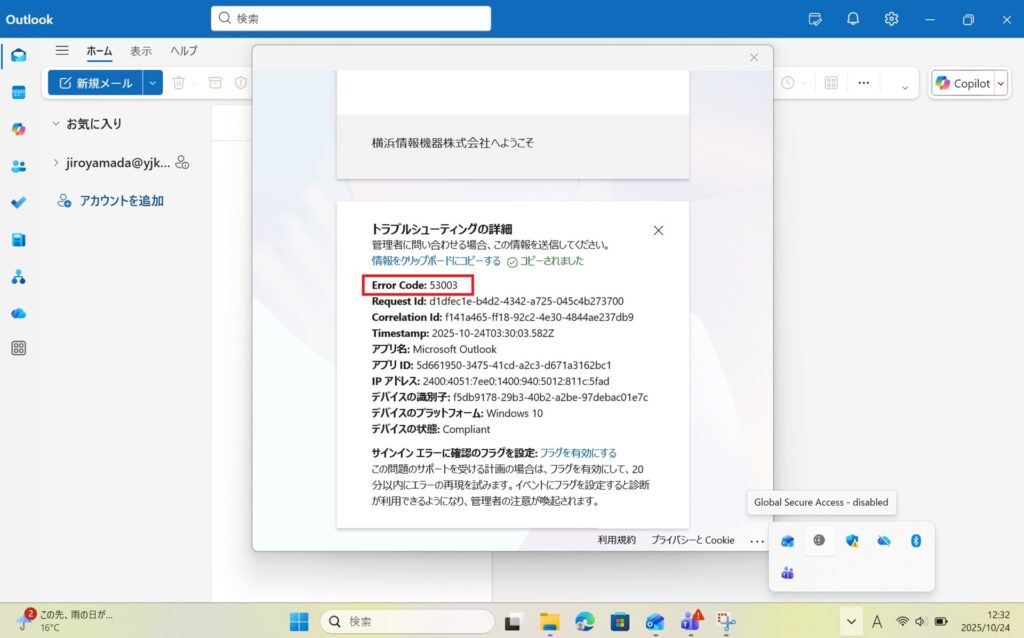

エラーコードから条件付きアクセスによってブロックされたことが確認できます。

エラーコード:53003

Microsoft Entra 認証と承認のエラー コード – Microsoft identity platform | Microsoft Learn

「 BlockedByConditionalAccess – 条件付きアクセス ポリシーにより、アクセスがブロックされました。」

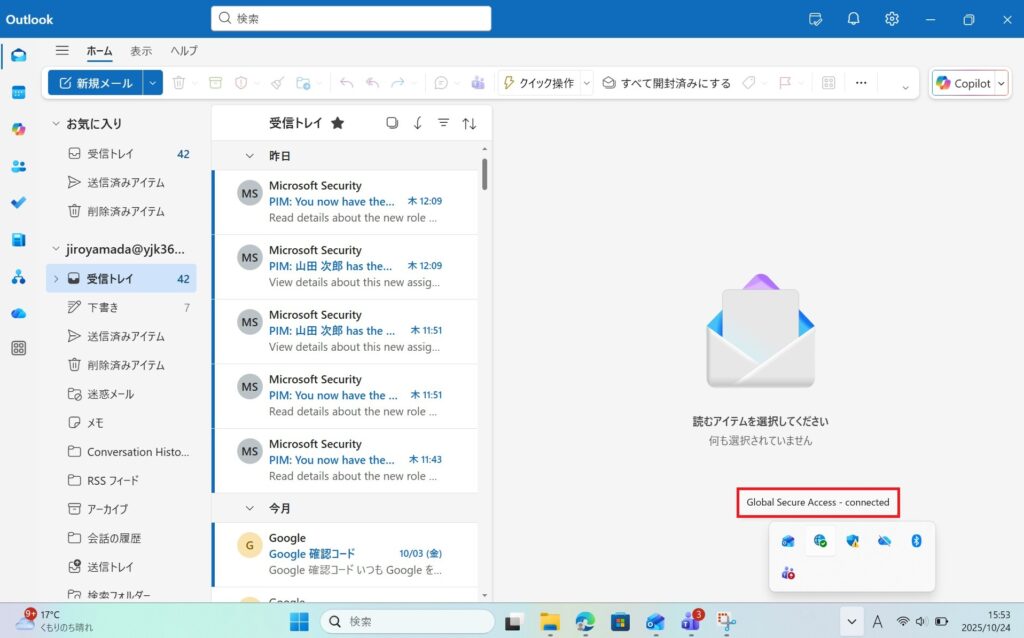

<GSAが有効の場合>

メールボックスにアクセスができました。

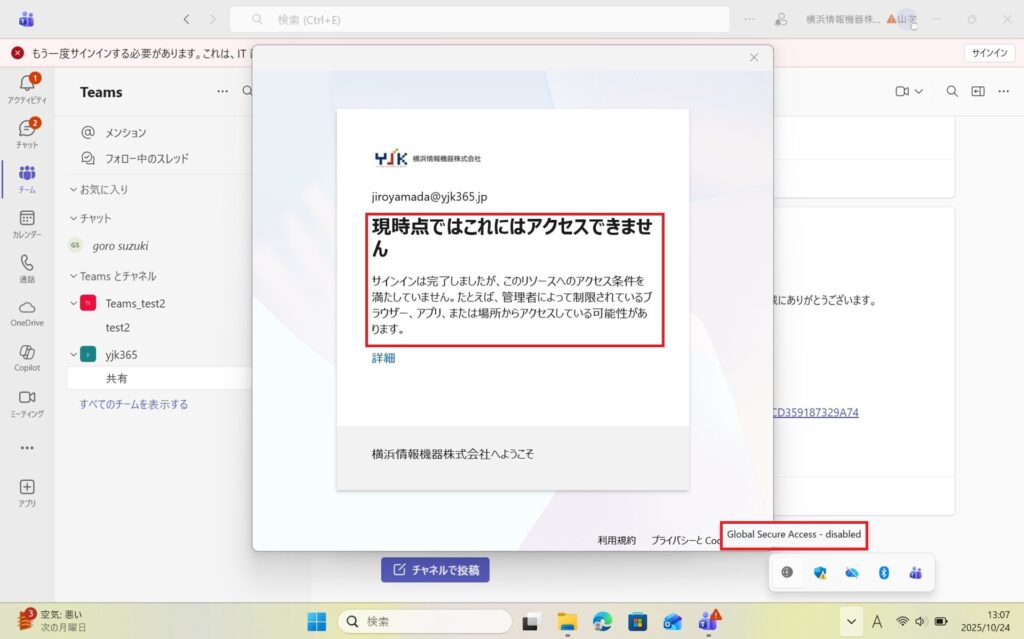

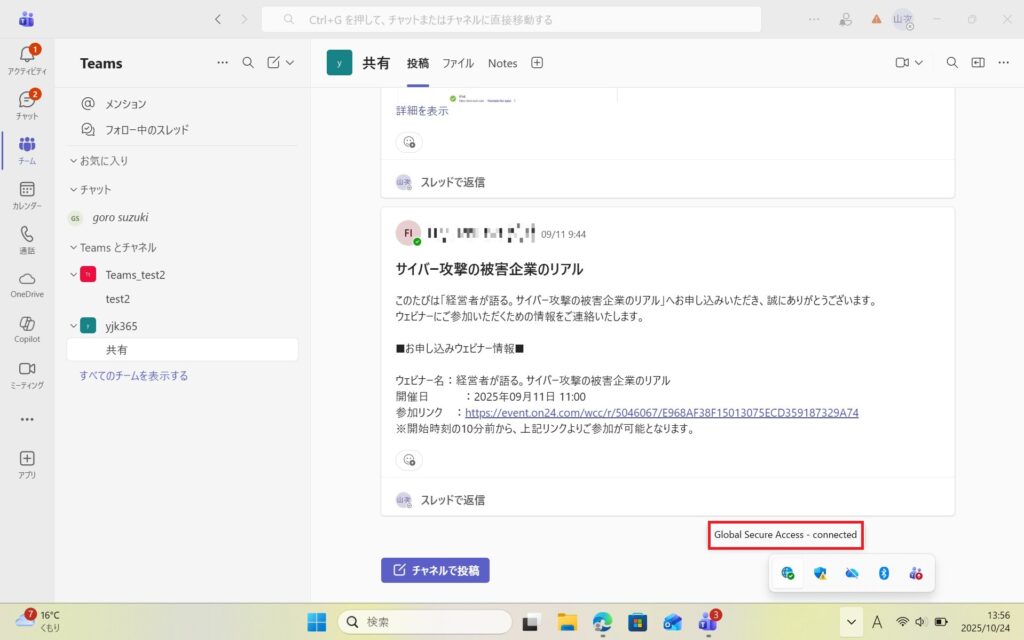

■Teams

<GSAが無効の場合>

Teams内のファイルへアクセスしようとするとブロックされました。

※「チャット」「アクティビティ」へはアクセスができました。

また、Outlookとは異なり、起動時にブロックはされませんでした。

<GSAが有効の場合>

アクセスができました。

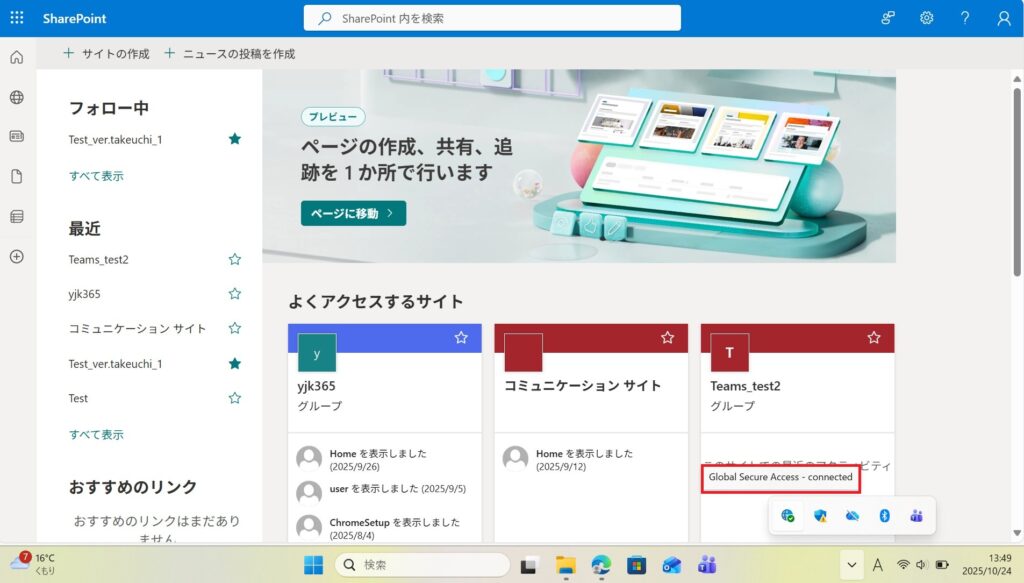

■SharePoint

<GSAが無効の場合>

SharePointへアクセスします。

アクセスがブロックされ開くことができませんでした。

<GSAが有効の場合>

SharePointへアクセスができました。

■サインイン状態でGSAオフにした場合、どのような挙動になるかも確認していきます。

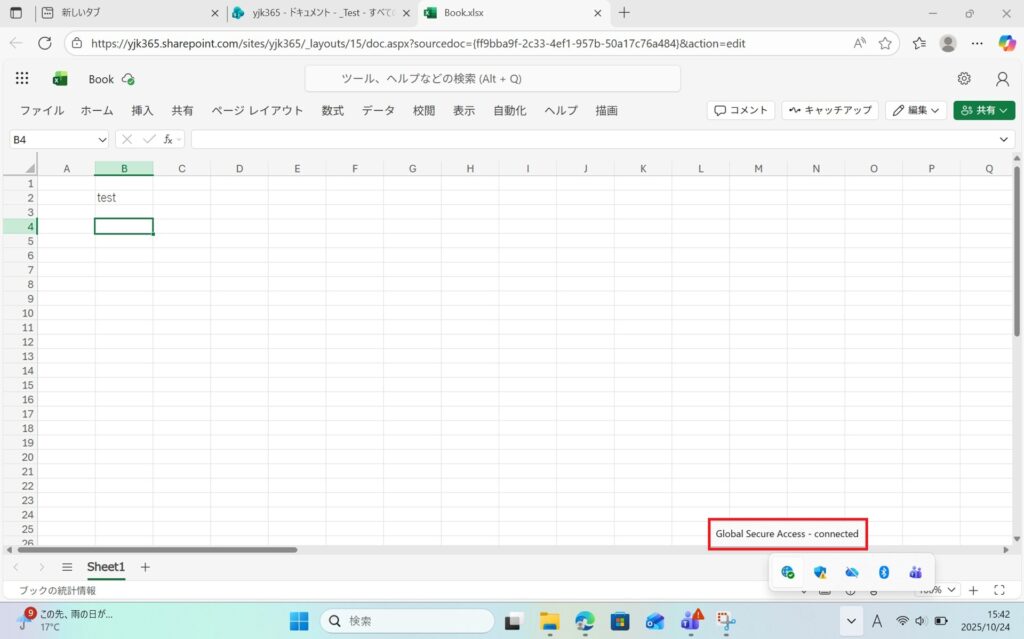

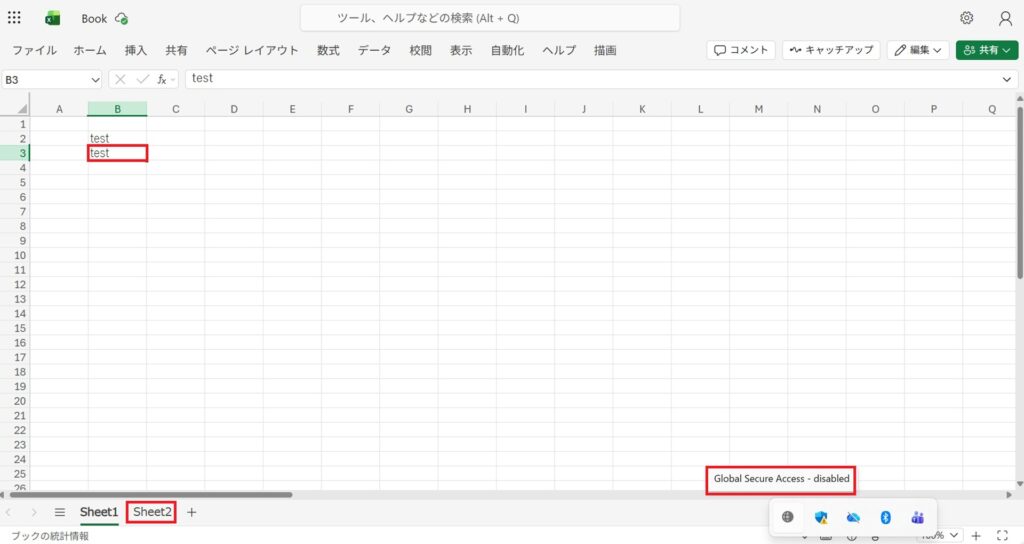

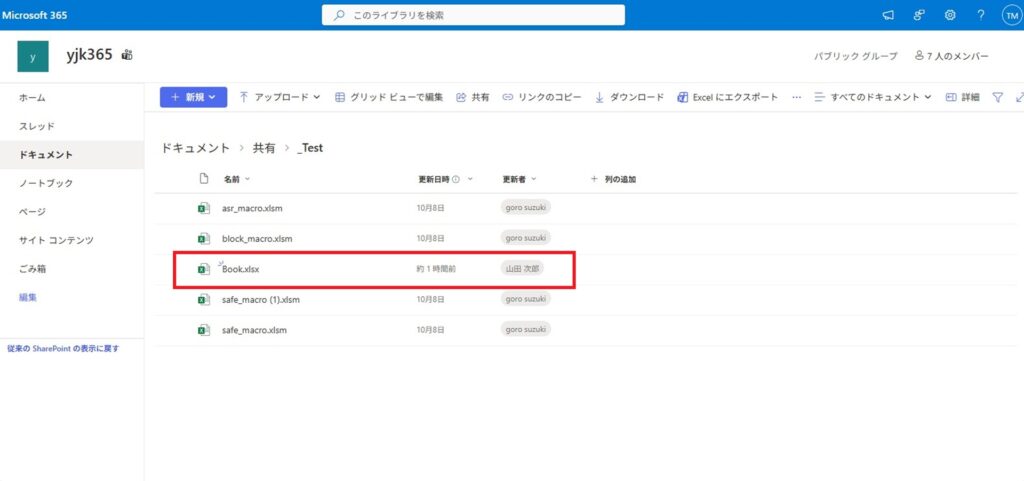

SharePointにGSAがオンの状態でアクセスしExcelを用意します。

GSAをオフにし、以下作業を行いました。

・セルへ文字列を追加

・シートの追加

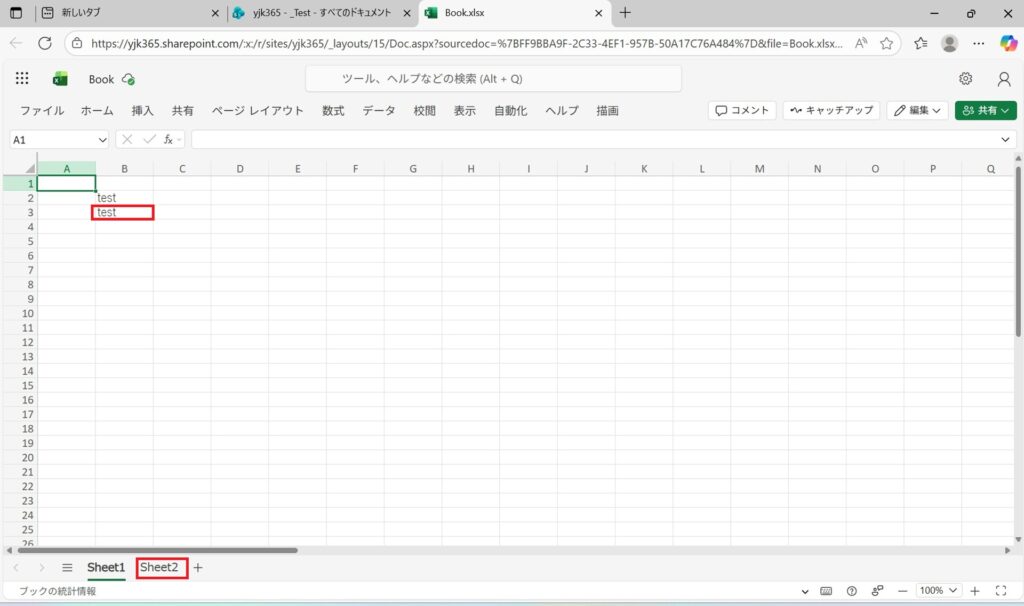

再度GSAをオンにし、先ほどのExcelへアクセスします。

GSAがオフの状態で行った操作が反映されていました。

6.その他

1.ウェブフィルタリングの設定について

ウェブフィルタリングを行う際の設定は、「セキュリティプロファイル」から設定を行うのが、一般的なようです。ただ、当社の環境では機能しませんでした。「ベースラインプロファイル」から設定を行った結果、機能しました。

2.Office365へのアクセス制御について

Office365へのアクセス制御では、クライアントアプリからのアクセス制御の挙動が不安定でした。当社の環境では、Outlook,OneNote,Teamsの挙動を調査しました。

・Outlookでは、GSAを無効にしても、Outlookを閉じない限りは利用ができました。しかし、Outlookを一度閉じると、アカウントのサインインを求められ、制御ができました。

・OneNoteでは、GSAを無効にしても、会社で共有しているノートブックを閲覧することができました。しかし、アカウントへの接続は制御されていて、会社共有のノートブックの同期ができなくなっていました。

・Teamsでは、GSAを無効にしても、普段通り使い続けることができました。また、サインイン頻度を設定することで、写真のようにサインインを求められますが、サインインをしなくても利用できてしまうため、意味がありませんでした。

3.SlackやBoxなどの業務アプリへのアクセス制御について

近々掲載予定です。

4.参考資料

Microsoft Entra 展開シナリオ – セキュア インターネット アクセス – Microsoft Entra | Microsoft Learn

Microsoft トラフィック条件付きアクセス ポリシー – Global Secure Access |マイクロソフト ラーン

その他お困りごとも動画で解説!