こんにちは!市川です!

IDとパスワードのみの認証は、攻撃者にパスワードを取得されやすく、パスワード漏洩や不正アクセスのリスクが高まります。 また、パスワードの使い回しにより、連鎖的にアカウントが乗っ取られる可能性があり非常に危険です。

そこで今回は、Intune管理センターの条件付きアクセスを使用して、Azure管理ポータルへのアクセスに多要素認証 (MFA) を導入する方法を解説します。

Microsoftの発表でも、2024年7月から、Azureポータルへのサインイン時にMFAの導入を義務付けています!

MFAの導入により、IDとパスワードに加え、追加の認証ステップが必要となるため、攻撃者がMFAを突破するのは非常に困難で、不正アクセスのリスクを大幅に軽減できます。

ぜひ条件付きアクセスを駆使して、安心・安全な環境を実現しましょう!

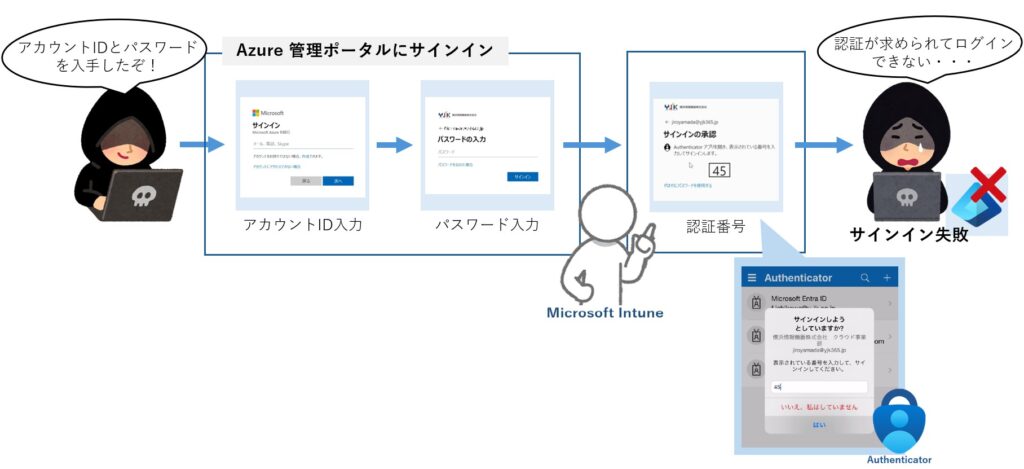

・「IDとパスワード」での認証

・IDとパスワード「+多要素認証(MFA)」での認証

目次

1.多要素認証(MFA)の義務化!なぜ重要?

Microsoftは、2024年7月からAzureポータルへのサインイン時に多要素認証(MFA) の導入を義務付けることを正式に発表しました。以下に、パスワード認証の問題点や多要素認証(MFA)が重要とされる理由について解説します。

参考:Azure ポータル (および Azure CLI 等) の MFA 義務付けに関する更新情報 | Japan Azure Identity Support Blog

・なぜ多要素認証(MFA)が重要なのか?

巧妙な手口の増加により、従来のパスワード認証では、フィッシング攻撃などのパスワードを標的とした攻撃に弱く、パスワード漏洩による不正アクセスが増加しています。そのため、近年では多要素認証(MFA)の導入が重要視されています。

・パスワード認証の問題点

従来のパスワード認証では、「IDとパスワードを知っている」ことが条件となります。つまり、「IDとパスワードを知っている」人であれば誰でも(攻撃者でも)認証できてしまう仕組みです。その結果、企業の機密情報が漏洩し、金銭的な損失や会社の信頼に関わるリスクがあります。

・多要素認証(MFA)のメリット

「IDやパスワード」に加えて追加の認証を求めるため、「IDとパスワード」を仮に知られていたとしても、追加の認証番号などの入力が必要になります。これにより、パスワード認証に比べて大幅にリスクを軽減できます。

2.条件付きアクセスポリシーの作成

<ポリシー設定一覧表>

| 項目 | 設定 |

| ユーザー | 対象:山田次郎(ユーザー) |

| 対象外:yjkadmin | |

| ターゲット リソース | 対象リソース:Windows Azure Service Manager (ASM) |

| 許可 | アクセス権の付与:多要素認証を要求する |

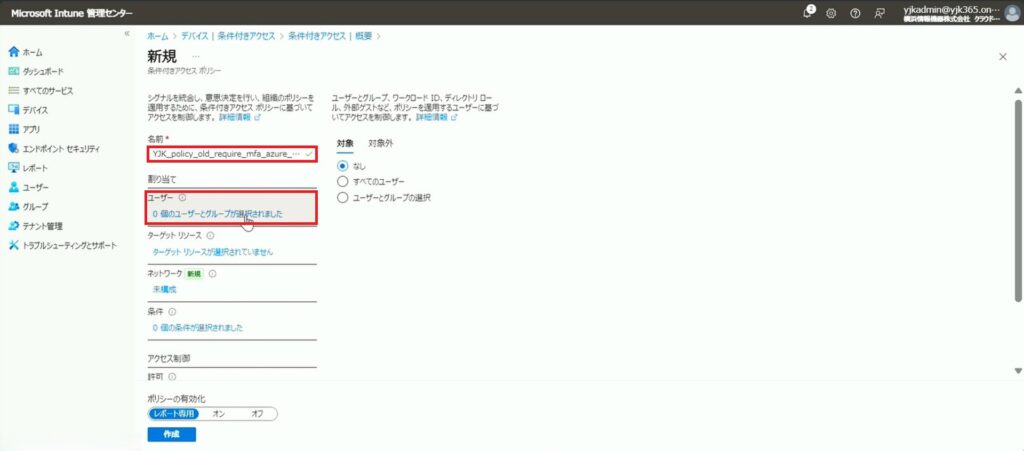

1.Microsoft Intune管理センターを開き、「デバイス」をクリックします。

2.「条件付きアクセス」をクリックします。

3.「+新しいポリシーを作成する」をクリックします。

4.「名前」を入力し、「ユーザー」をクリックします。

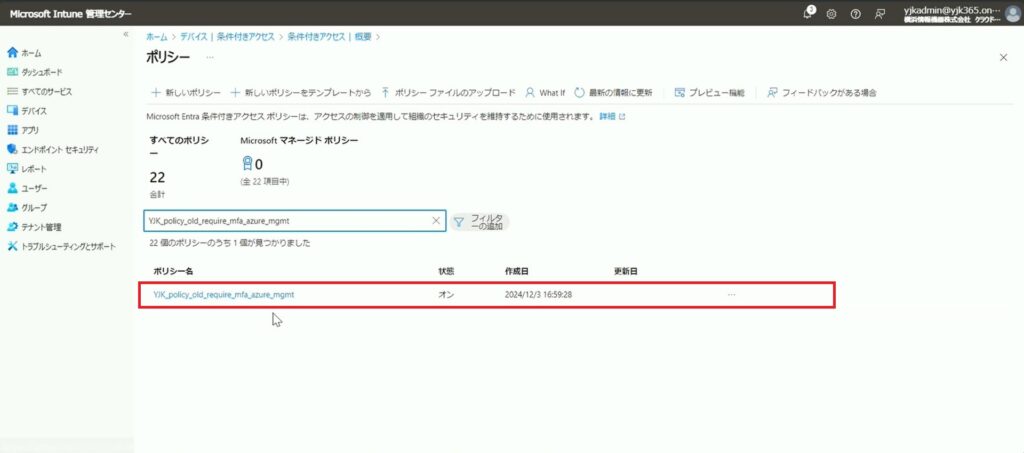

※ここでは、名前に「YJK_policy_old_require_mfa_azure_mgmt」と入力します。

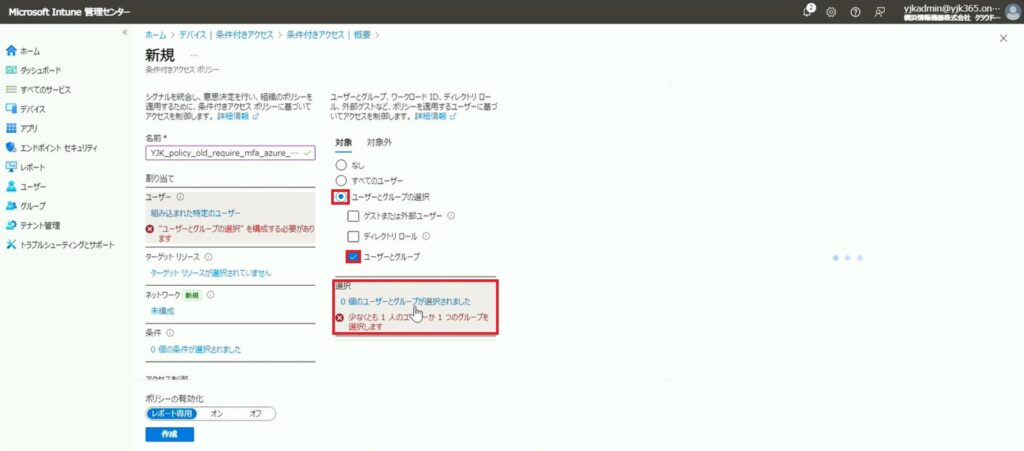

5.「ユーザーとグループの選択」をクリックし、「ユーザーとグループ」にチェックを入れ、「選択」をクリックします。

6.対象に含めるユーザーや、グループにチェックを入れ、「選択」をクリックします。

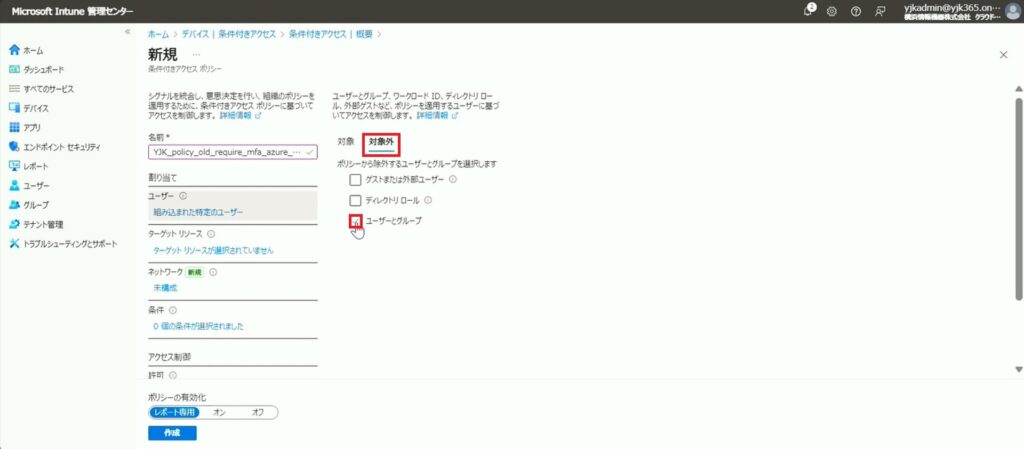

7.「対象外」をクリックし、「ユーザーとグループ」にチェックを入れます。

8.対象外に含めるユーザーや、グループにチェックを入れ「選択」をクリックします。

※ 緊急アクセスアカウントやサービスアカウントなど、特定のアカウントをポリシーから除外することが推奨されています。これにより、ポリシーの構成ミスによるロックアウトを防ぎます。

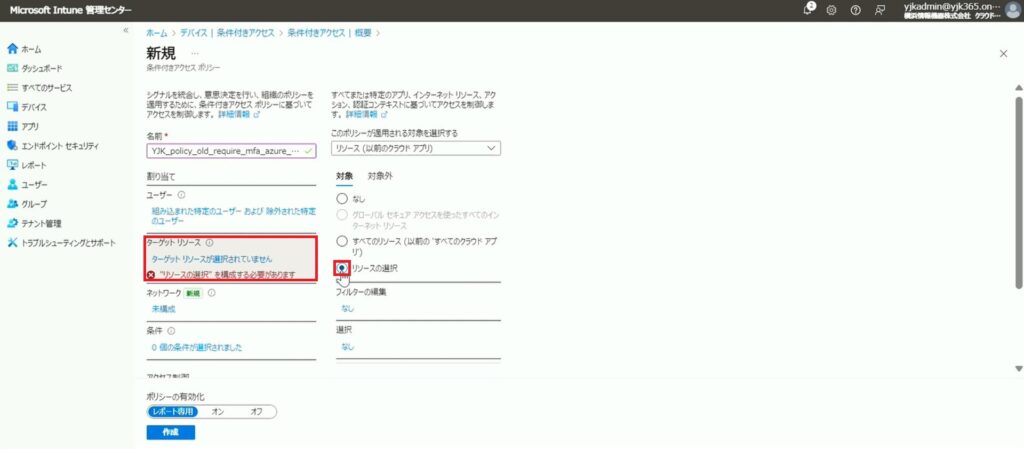

9.「ターゲットリソース」をクリックし、「リソースの選択」をクリックします。

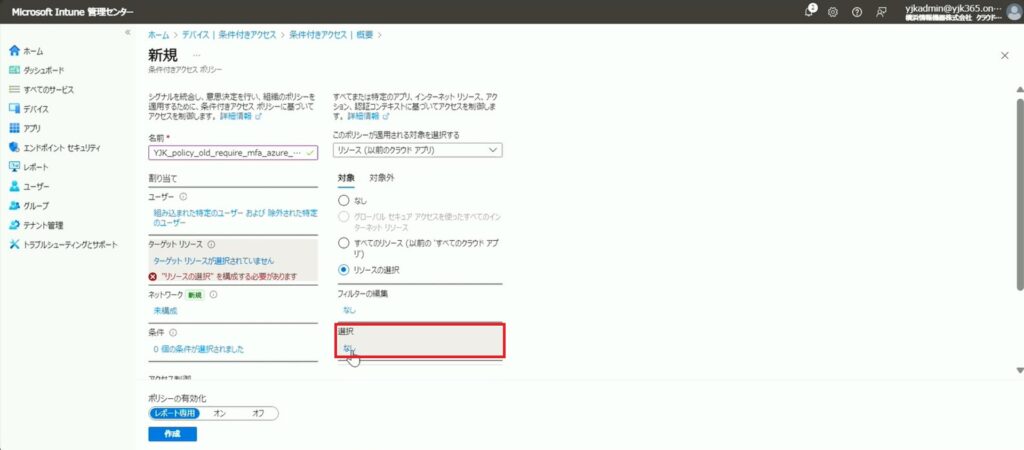

10.「選択」をクリックします。

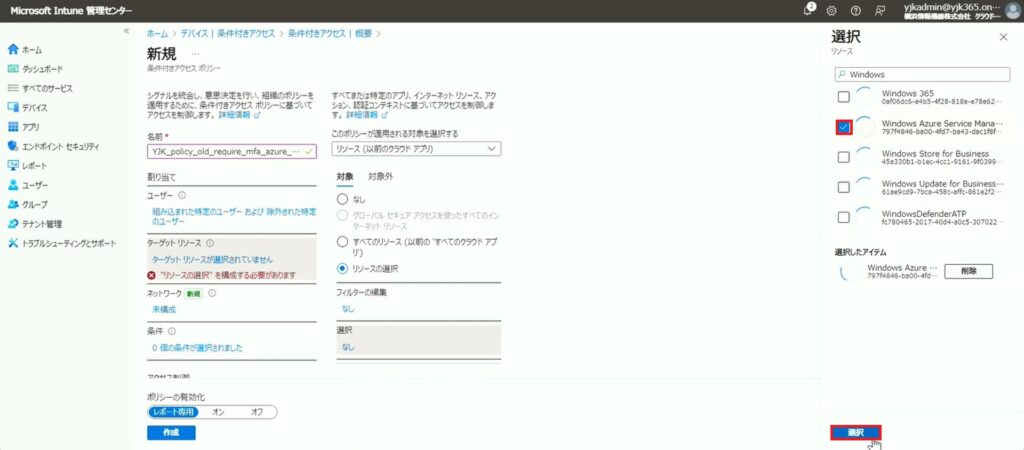

11.「Windows Azure Service Manager」にチェックを入れ、「選択」をクリックします。

Windows Azure Service Manager (ASM)とは?

2024年8月に廃止されたWindows Azure Service Manager (ASM) は、Azureの古い管理システムで、仮想マシンの管理などを行っていました。現在は、Azure Resource Manager (ARM) がその役割を引き継いでおり、リソースの管理やデプロイをより効率的に行うことができます。

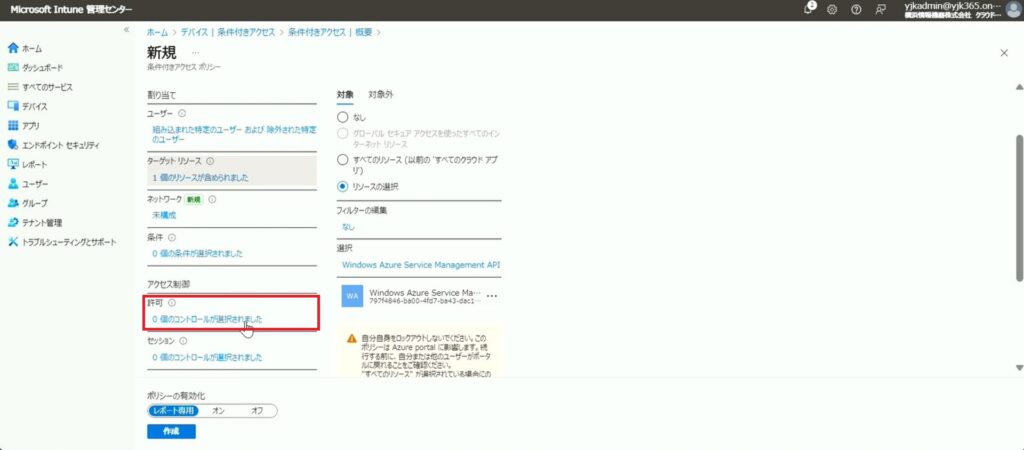

12.「許可」をクリックします。

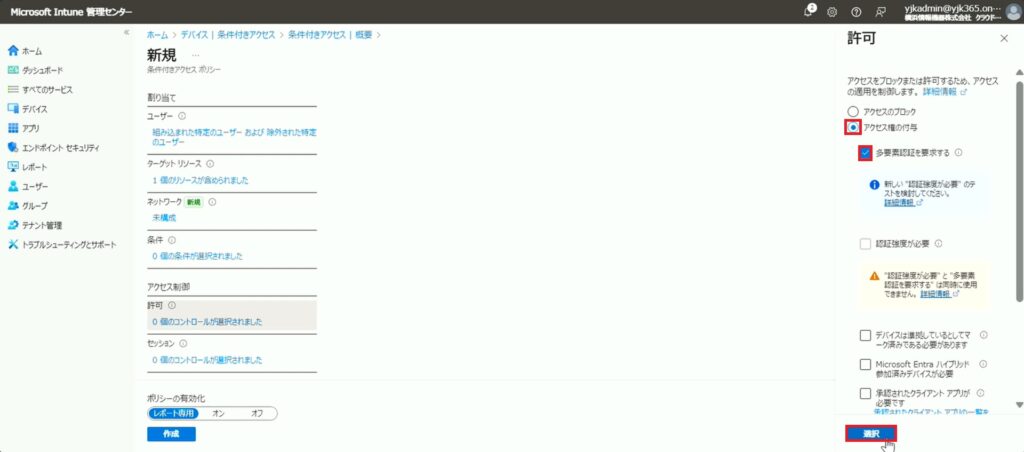

13.「アクセス権の付与」を選択し、「多要素認証を要求する」にチェックを入れ、「選択」をクリックします。

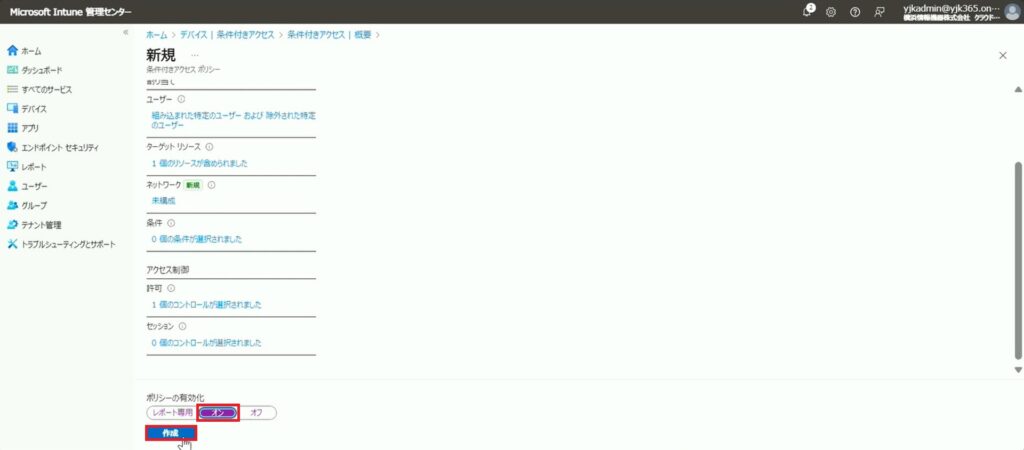

14.「ポリシーの有効化」を「オン」に切り替え、「作成」をクリックします。

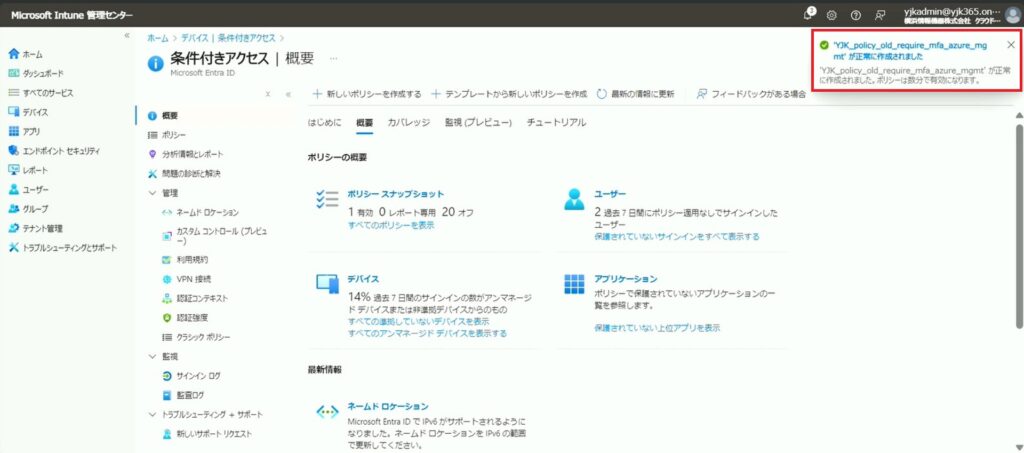

15.ポリシーが作成されました。

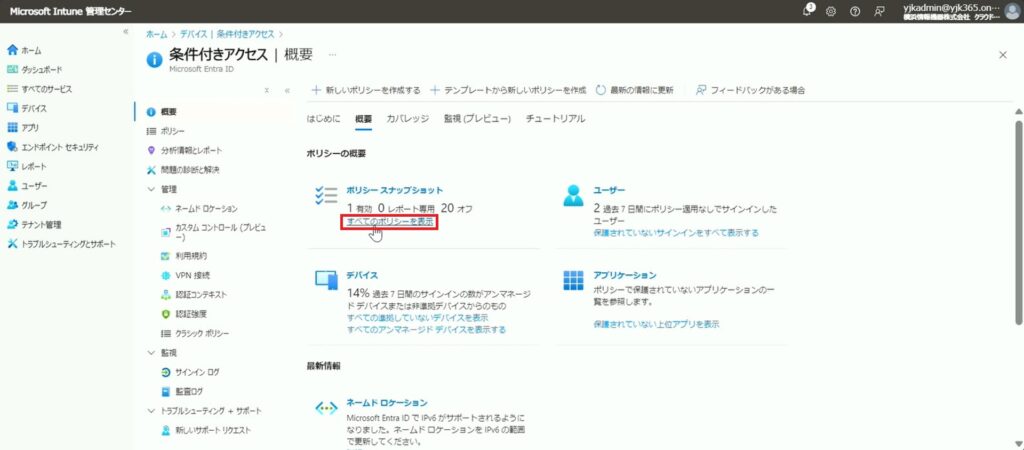

16.「すべてのポリシーを表示」をクリックします。

17.作成したポリシーが反映されました。

3.ポリシーの反映結果

ポリシー作成後、オン/オフの挙動を確認していきましょう。

ポリシーオフの場合

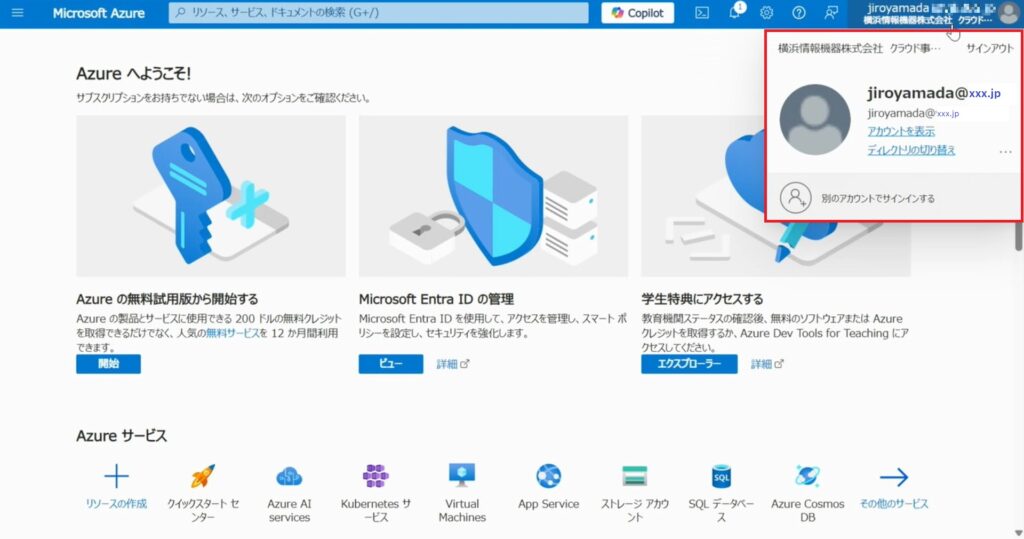

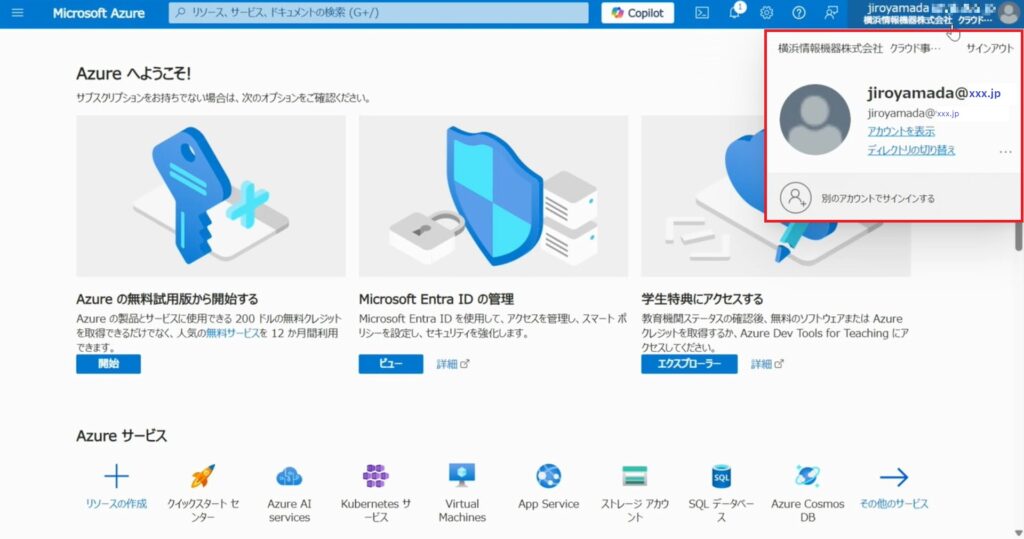

対象ユーザー(山田次郎)でサインインをします。

多要素認証(MFA)は求められず、ポータルに入ることができました。

ポリシーがオフのため正しい挙動です。

ポリシーオンの場合

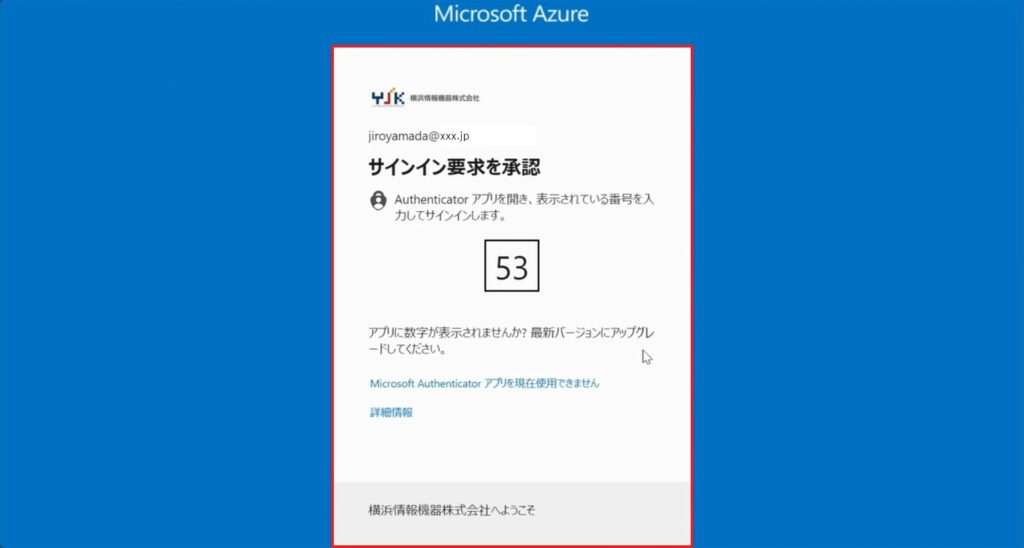

対象ユーザー(山田次郎)でサインインをします。

多要素認証(MFA)が求められ、ポリシーが正しく適用されていることがわかります。

承認し、ポータルに入ることができました。

4.サインインログの確認

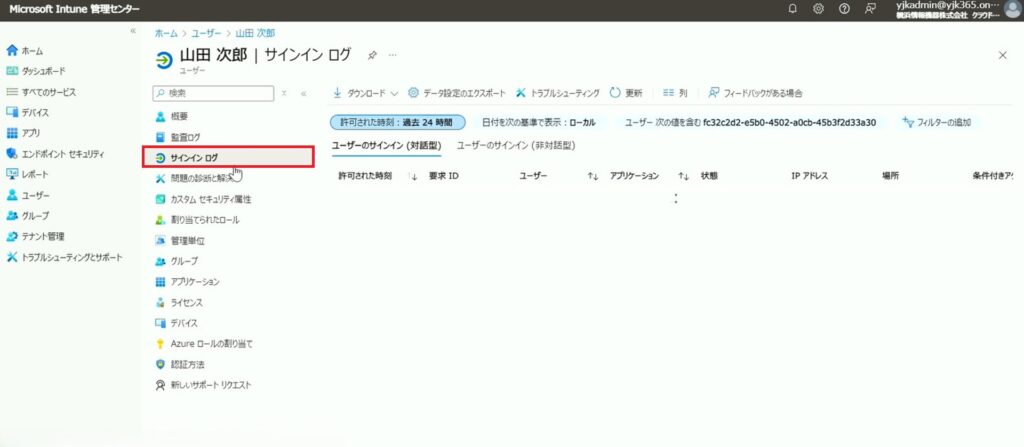

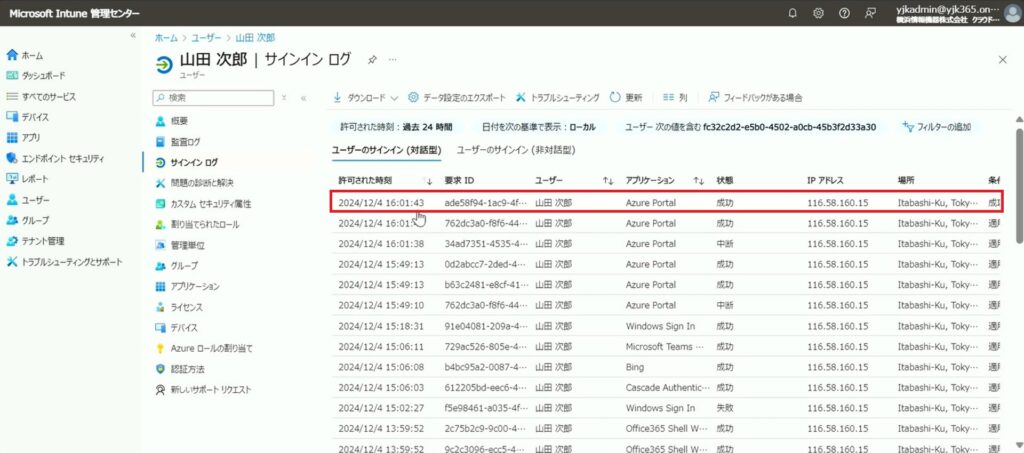

1.Microsoft Intune管理センターを開き、「ユーザー」をクリックします。

2.「サインイン ログ」をクリックします。

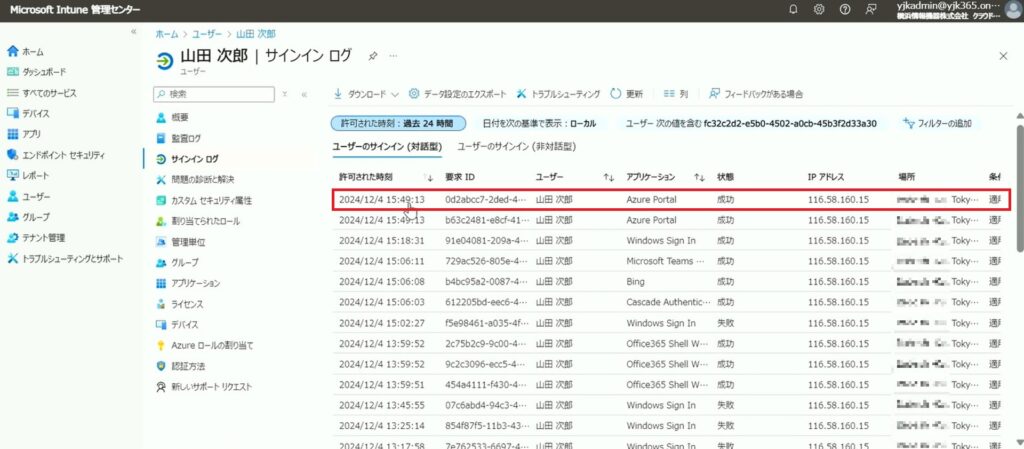

3.サインイン ログを確認することができます。

ポリシーがオフの場合

4.「条件付きアクセス」をクリックし、2.条件付きアクセスポリシーの作成で作成したポリシーを検索します。

5.該当ポリシーをクリックすると詳細が表示され、「ポリシーの状態:無効」「結果:無効」と表示されていることがわかります。

ポリシーが”オフ”なので結果も同様”無効”となります。挙動確認はこちら

ポリシーがオンの場合

6.ポリシーをオンにした時のログをクリックします。

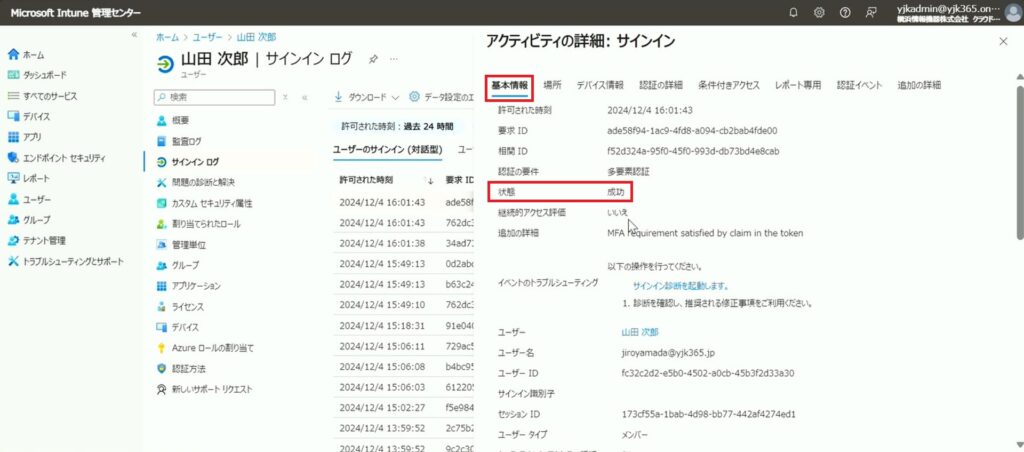

7.詳細が表示され、「基本情報」をクリックすると状態が「成功」していることがわかります。

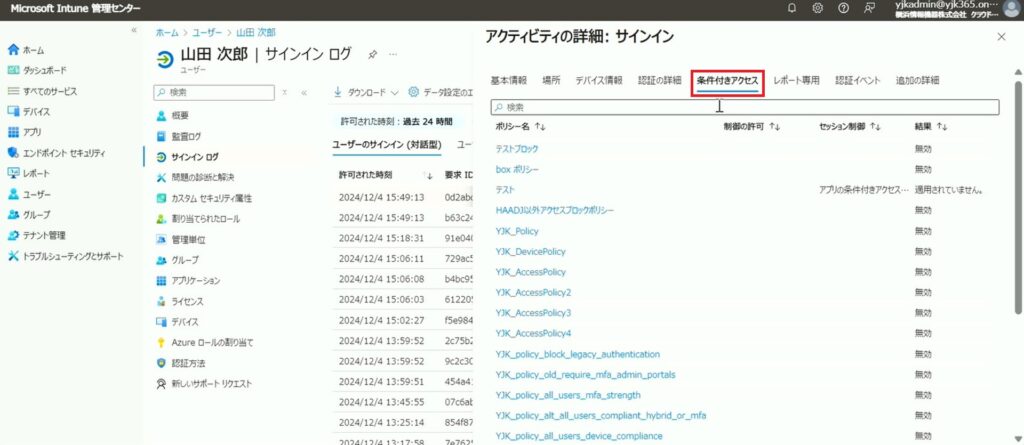

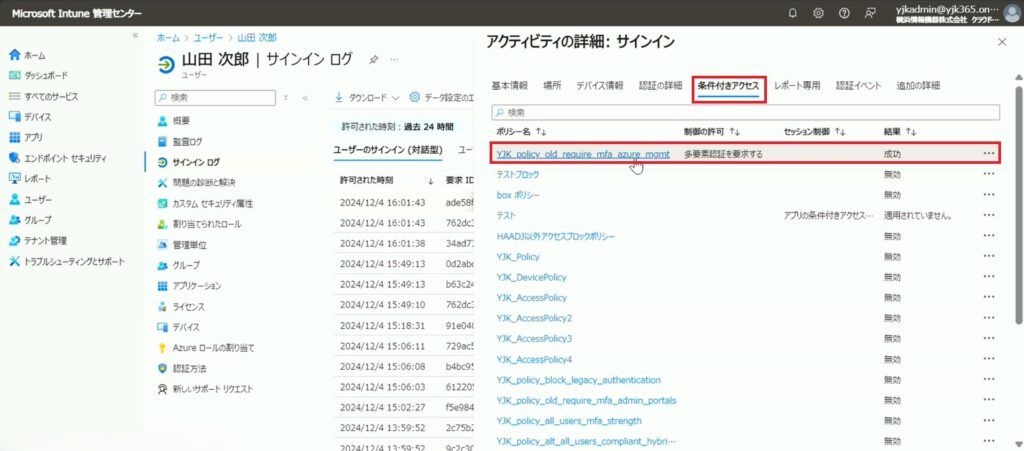

8.「条件付きアクセス」をクリックし、2.条件付きアクセスポリシーの作成で作成したポリシーをクリックします。

9.該当ポリシーをクリックすると詳細が表示され、「ポリシーの状態:有効」「結果:成功」と表示されていることがわかります。

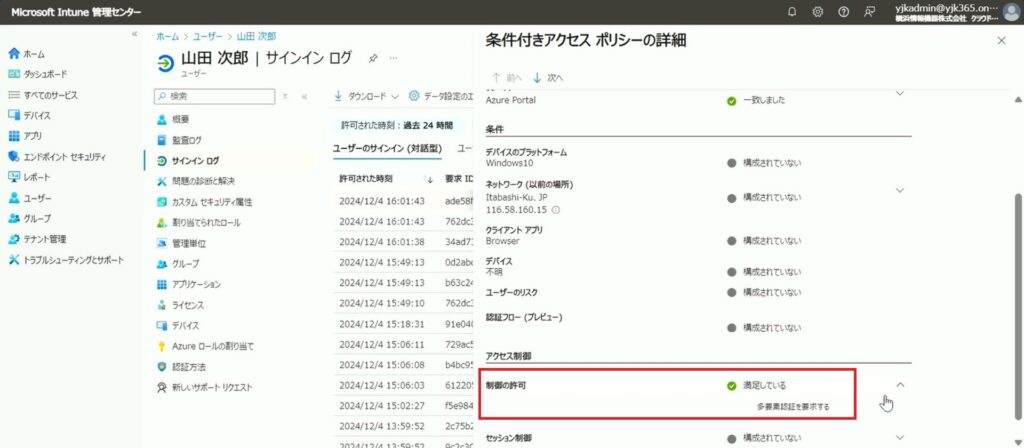

ポリシーが正常に動作し、条件と「一致しているのでMFAを要求した」ということがわかります。挙動確認はこちら

下にスクロールして下がると、「アクセス制御」の項目から、「制御の許可」で正しく動作したか確認できます。

その他お困りごとも動画で解説!