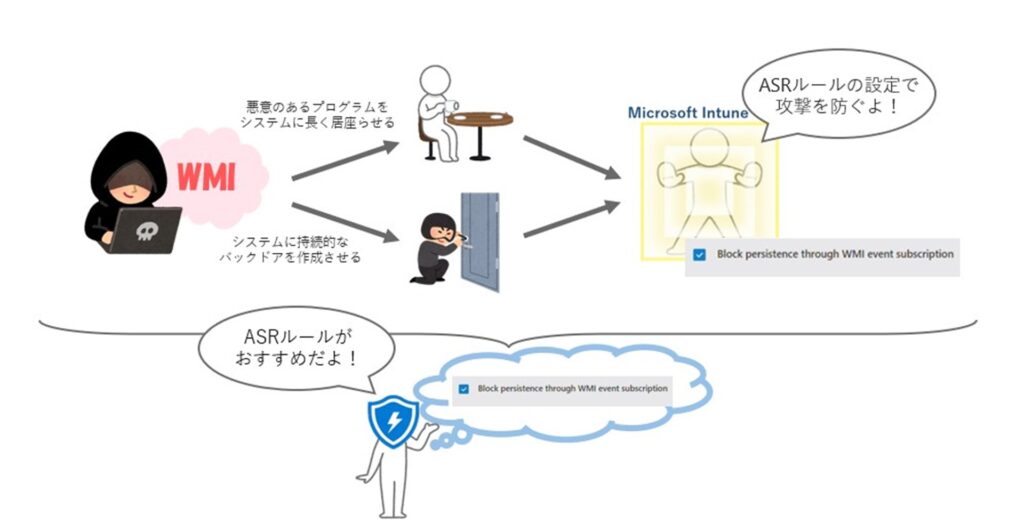

セキュリティに関する推奨事項で「Block persistence through WMI event subscription」と表示され、対応を勧められることがあります。これはIntuneで対応できます。この設定では、攻撃者がWMI(Windows Management Instrumentation)を利用して、悪意のあるプログラムをシステムに長く居座らせたり、バックドアを作成するのを防ぎます。 この推奨事項を実施することで、潜在的なリスクを未然に防ぎ、システムの安全性を高めることができます。

この記事では、攻撃面縮小(ASR)ルールを作成し、WMIの持続性をブロックする方法を解説します。

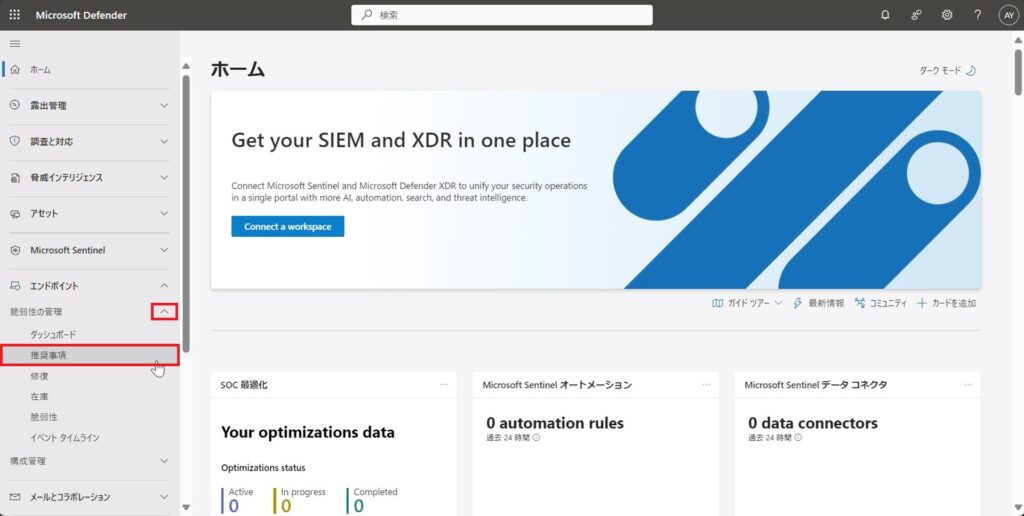

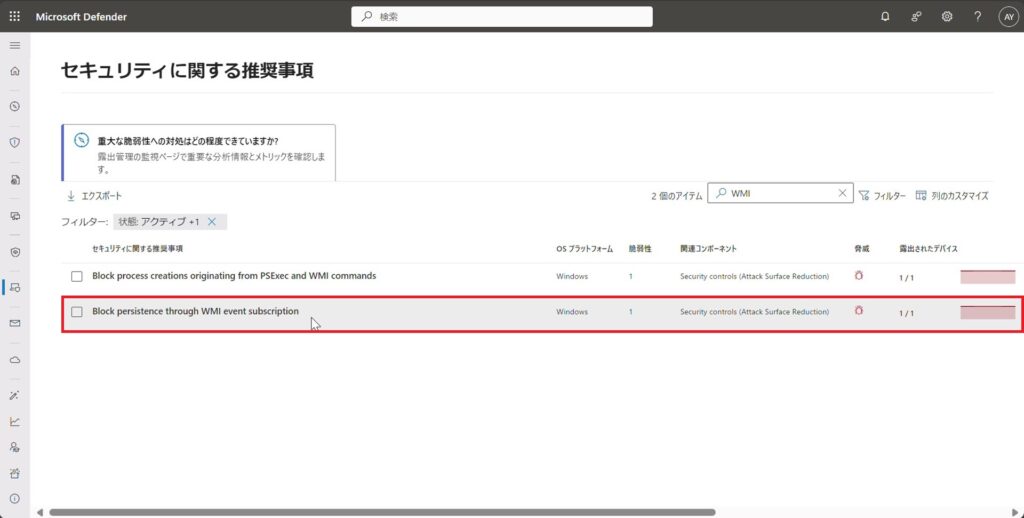

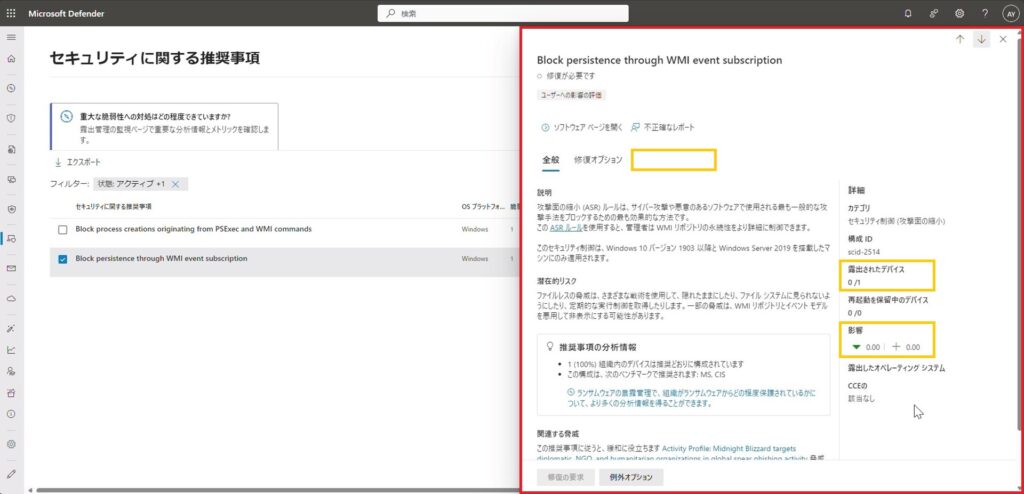

1.WMIに対するセキュリティ推奨事項を確認する

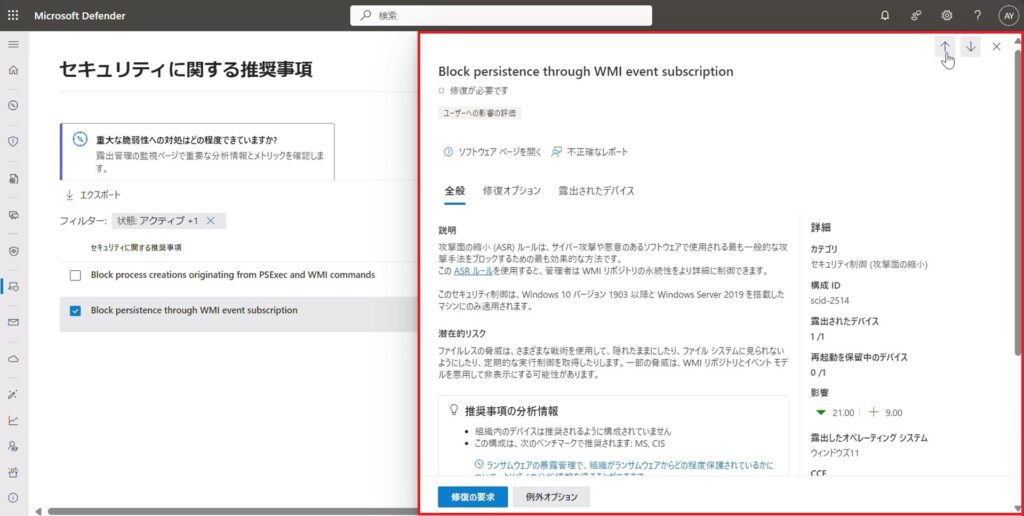

1.Microsoft Defenderを開き、「脆弱性の管理」のタブから「推奨事項」をクリックします。

2.推奨事項に、「Block persistence through WMI event subscription」が表示されていることが確認できます。

3.推奨事項をクリックすると、詳細が表示されます。

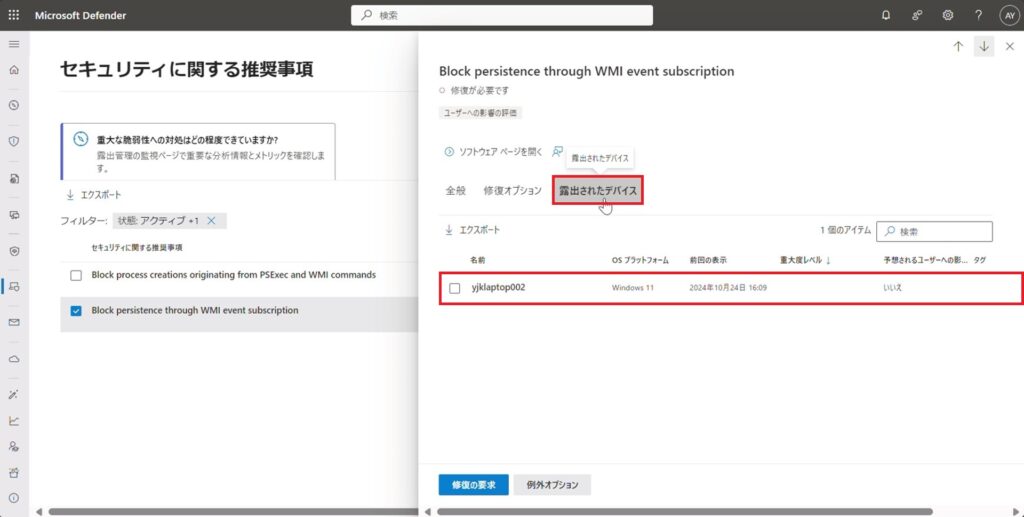

4.「露出されたデバイス」をクリックすると、セキュリティリスクが高いと判断されたデバイスが表示されます。

2.攻撃面縮小(ASR)ルールの作成方法 ○

実際に、WMIに対する攻撃面縮小(ASR)ルールを作成します。

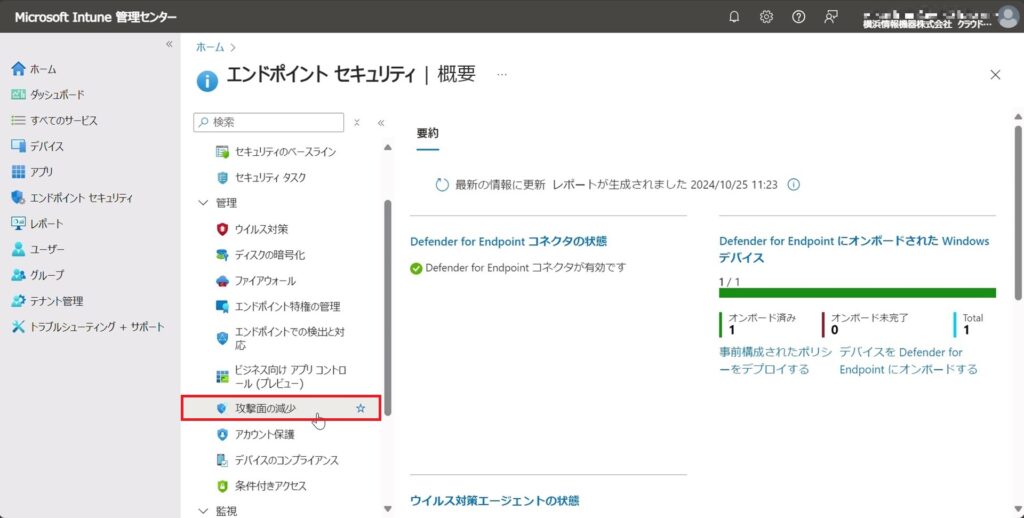

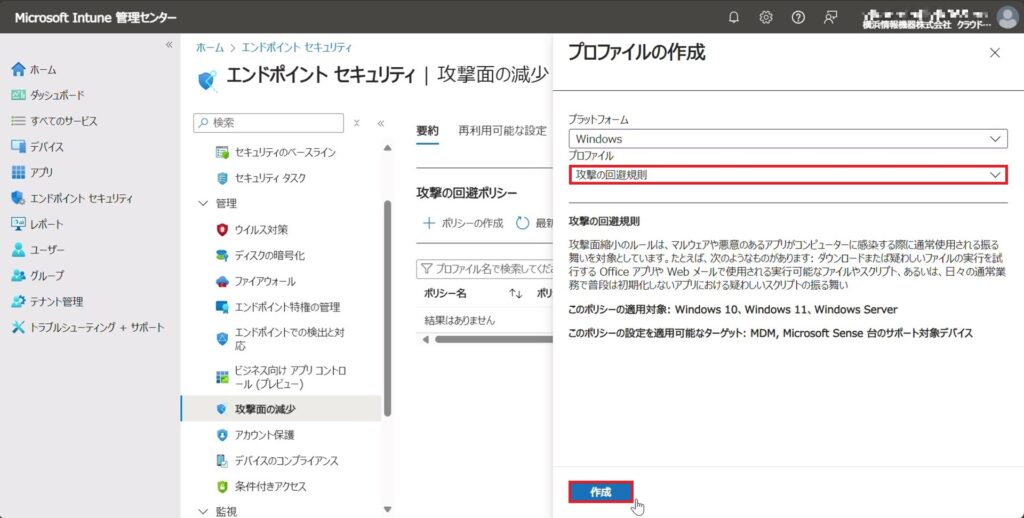

1.Microsoft Intune 管理センターを開き、「エンドポイント セキュリティ」をクリックします。

2.「攻撃面の減少」をクリックします。

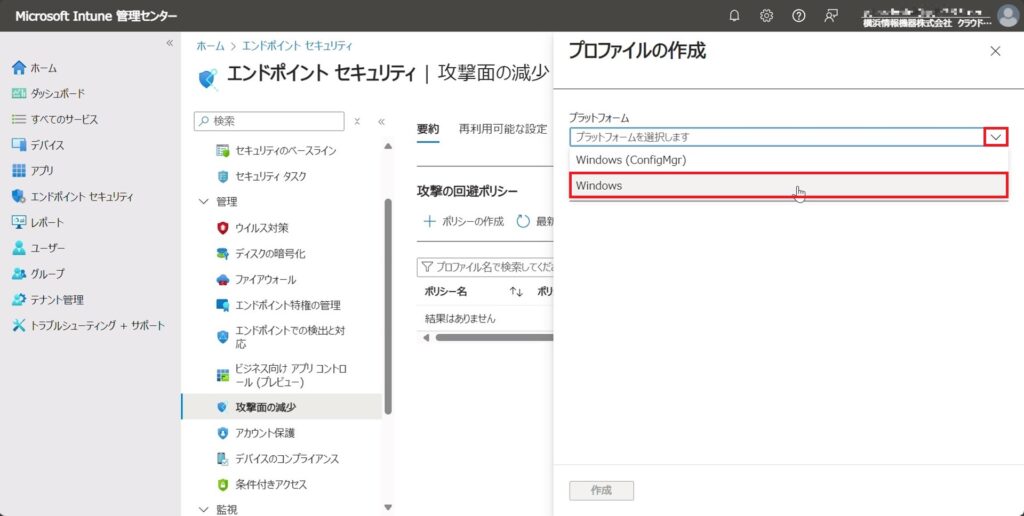

3.「ポリシーの作成」をクリックします。

4.「プラットファーム」のプルダウンから、「Windows」を選択します。

5.「プロファイル」のプルダウンから、「攻撃の回避規則」を選択し、「作成」をクリックします。

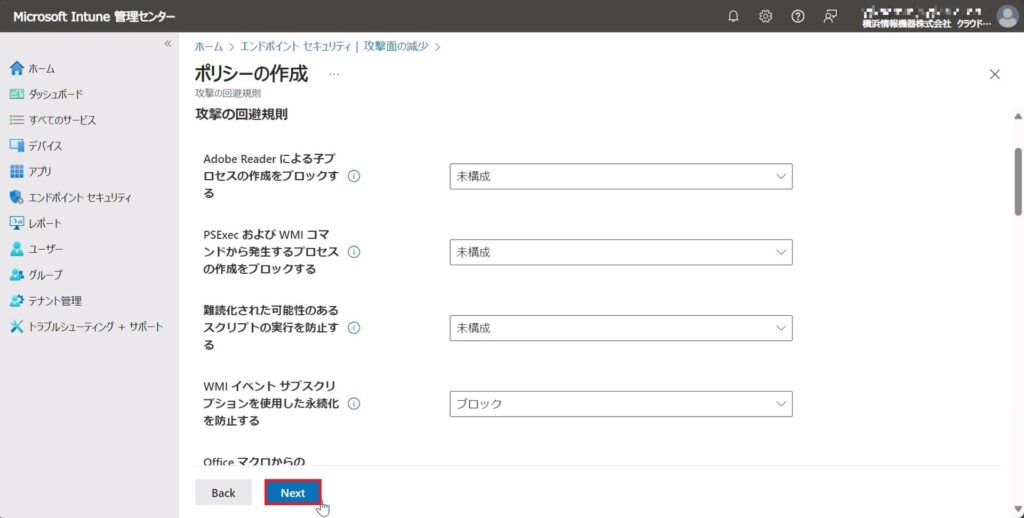

6.任意の「ポリシー名」を入力し、「Next」をクリックします。

※ここでは、「WMI_blockrule」とします。

7.「WMI イベント サブスクリプションを使用した永続化を防止する」のプルダウンから、「ブロック」を選択します。※それぞれの選択肢の違いは以下の通りです。

・オフ:ルールが無効になります。

・ブロック:完全にブロックされます。

・監査:ログに記録されますが、ブロックはされません。

・警告:警告が表示されますが、ブロックされません。

8.「Next」をクリックします。

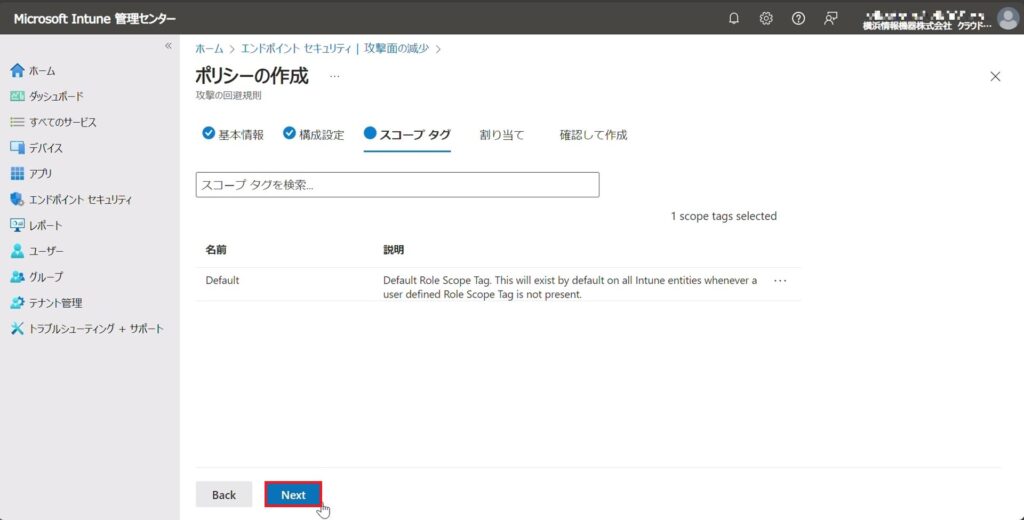

9.「Next」をクリックします。

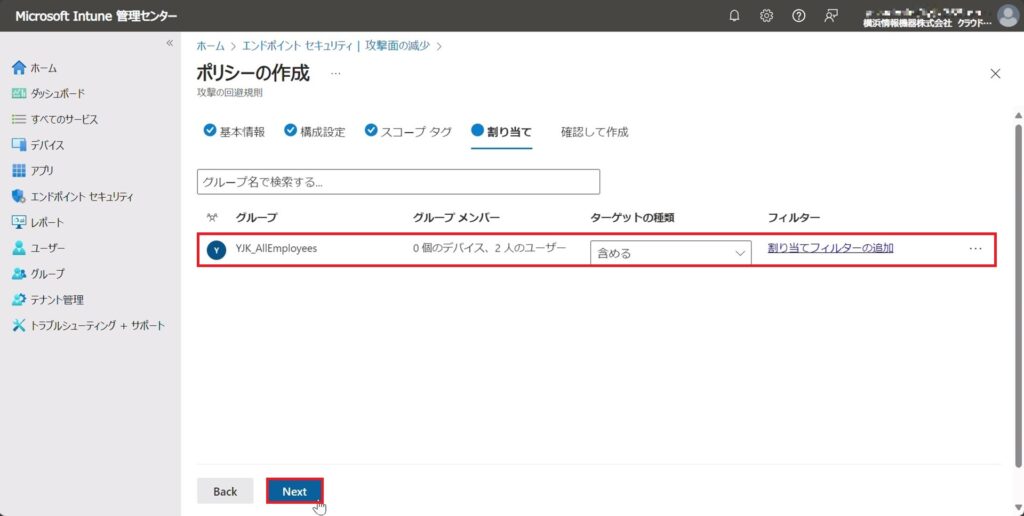

10.グループ名を検索し「割り当てるグループ」を選択した後、「Next」をクリックします。

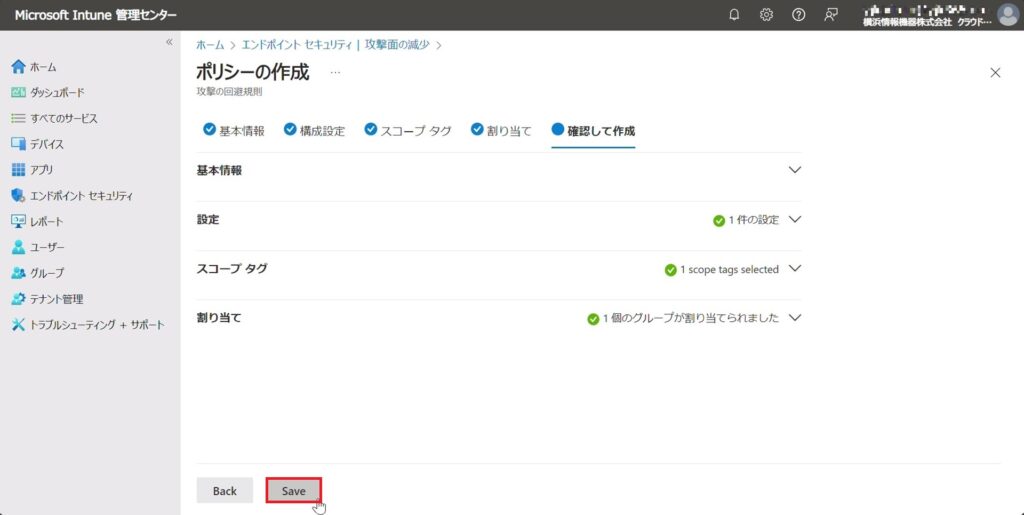

11.設定内容を確認し、「Save」をクリックします。

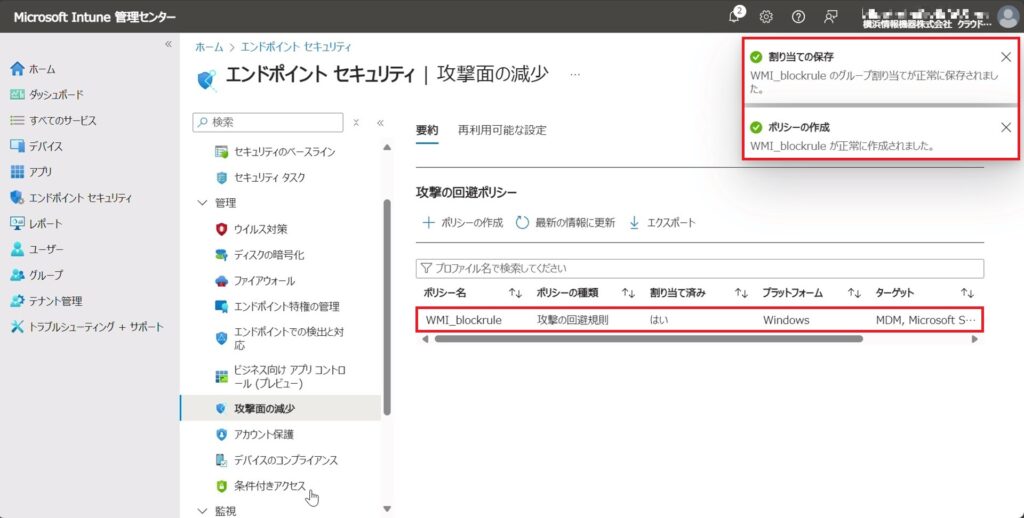

12.ルールが正常に作成されました。

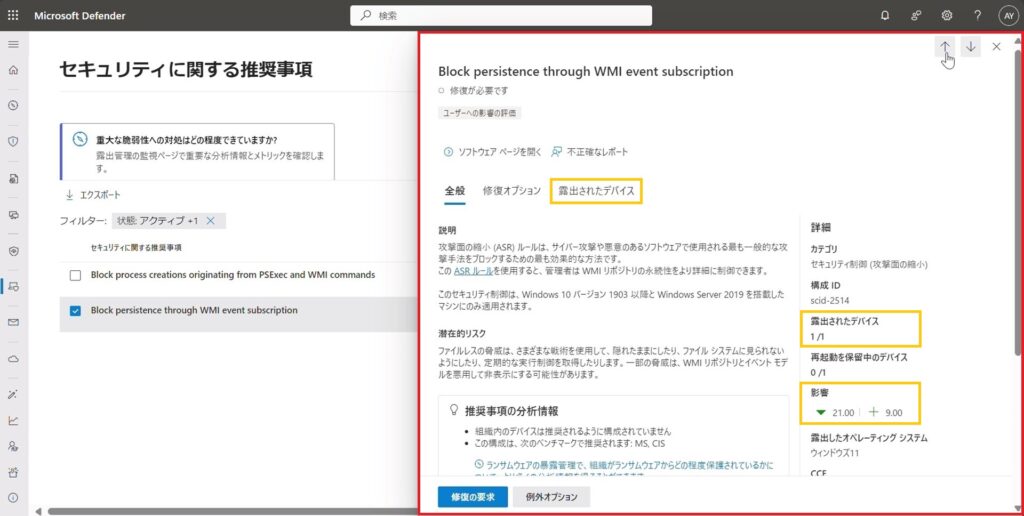

3.ルールの適用と効果の確認

ルール適用後、セキュリティ推奨事項の「露出されたデバイス」の表示がどのように変化するかを見てみましょう。

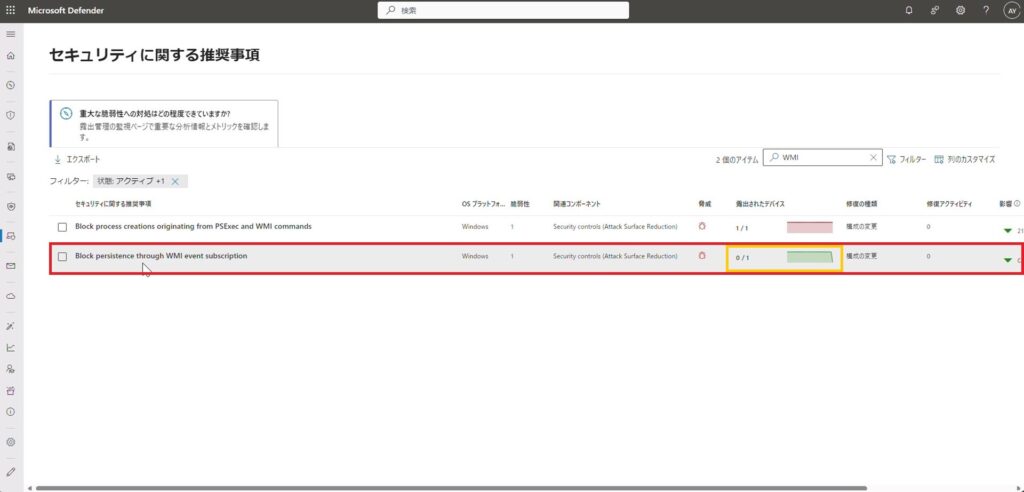

1.「Block persistence through WMI event subscription」の推奨事項を見てみると、「露出されたデバイス」の表示が「1/1」から「0/1」に変化していることがわかります。

<ルール適用前>

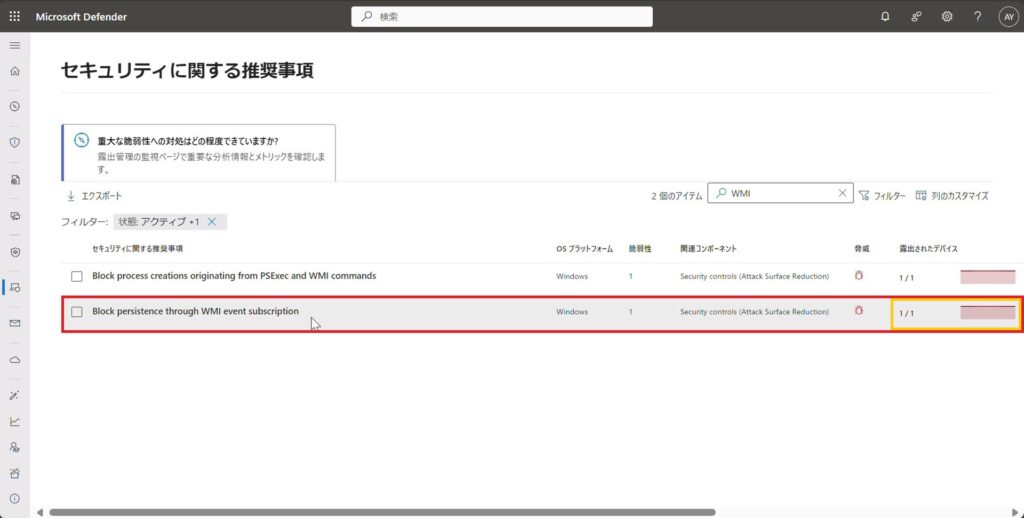

2.詳細を確認すると、「露出されたデバイス」が「0/1」になり、「影響」の数値が「0.00」に変化しています。また、セクションに表示されていた「露出されたデバイス」の項目が消えていることがわかります。

<ルール適用前>

その他お困りごとも動画で解説!