こんにちは!竹内です!

企業におけるパスワード管理には、さまざまな運用上の課題が存在します。

例えば

- ・チャットやExcelなど、メールなどでのパスワード共有

- ・パスワード管理が個人任せになっており、退職時、異動時にアカウント情報が不明になる

- ・Excelやメモ帳で管理されているパスワードの棚卸し

- ・ブラウザのパスワードマネージャでのパスワード管理

- ・「パスワード忘れました」などの問い合わせ対応

etc…

こうした運用の積み重ねが、セキュリティリスクや業務効率の低下につながっているかと思います。

そこで今回弊社では、安全性と効率性アップのため、パスワード管理をパスワード管理ツールである「KEEPER」に移行しました。

本記事では、管理者が行う初期設定や移行準備について、実際の手順を交えて詳しくご紹介します。

なお、今回は「管理者作業」「ユーザー作業」の2部構成で紹介していきます。

本記事では管理者側で行う移行作業について解説していきます。

ぜひご参考ください。

目次

- 1.企業におけるパスワード管理の必要性

- -ブラウザのパスワードマネージャはなぜ危険?

- -KEEPERをお勧めする理由

- 2.実際に移行してみよう!①管理者による事前準備

- -Keeper管理者コンソールでノードの作成

- -SSO連携の設定

- -プロビジョニング(ユーザーの登録)

- -アプリの配布

- -拡張機能(KeeperFill)の配布

- -Intuneでブラウザへのパスワード保存をブロック

- 3.実際に移行してみよう!②ユーザーの移行手順

- 4.Tips

- -デスクトップアプリとブラウザ版の違い

- -Keeperへのログイン頻度の設定

1.企業におけるパスワード管理の必要性

ブラウザのパスワードマネージャはなぜ危険?

ChromeやEdgeなどのブラウザに標準搭載されているパスワードマネージャは、企業利用において以下のようなリスクがあります。

■「誰が何を持っているか」が見えない

ブラウザのパスワードマネージャは、各ユーザーが主体で使用するため、企業としての管理ができません。

その結果、以下のような運用上の問題が発生します。

・退職者が重要なアカウント情報を持ったまま退社してしまう

・異動者にパスワードが引き継がれない

・チャットやExcelでパスワードを共有する運用が続いてしまう

このように、パスワードの属人化が進むことで、情報漏えいや業務停滞のリスクが高まります。

■Infostealer × ClickFix:連携型の攻撃が増加中

さらに近年では、Infostealer(情報窃取型マルウェア)とClickFix(誘導型の攻撃手法)を組み合わせた連携型の攻撃が増加しています。

ブラウザのパスワードマネージャは、暗号化やアクセス制御が限定的で、攻撃者にとって狙いやすい構造になっているため、特に標的にされやすい傾向があります。

攻撃の流れ(例):

①ユーザーが偽サイトに誘導される(ClickFix)

②ブラウザの自動入力機能が働き、ログイン情報が入力される

③その情報をInfostealerがバックグラウンドで取得

④攻撃者が社内システムやクラウドサービスに不正アクセス

※ClickFixの詳細については以下の記事でご紹介しているので是非ご参考ください。

ClickFixによる偽CAPTCHAウイルス感染の仕組みと対策 | yjk365

簡単にまとめると、ブラウザのパスワードマネージャは

・企業で管理できない

・攻撃者にとって狙いやすい

という2つの理由から、企業利用にはリスクがあるといえます。

KEEPERをお勧めする理由

以上のリスクを踏まえ、弊社では「Keeper」のような企業向けパスワード管理ツールを導入し、セキュリティと運用効率の両立を図っています。

それでは、具体的なKeeperをお勧めする理由をご紹介していきます。

■企業利用に特化したパスワード管理

パスワードの管理:管理者が全社員のパスワード利用状況を把握・管理できます 。

パスワードの共有:部署やプロジェクト単位で、必要なパスワードを安全に共有できます 。

■安全性の高い仕組み

Keeperは、InfostealerやClickFixのような攻撃に対しても、仕組み的に強い防御力を持っています。

ゼロ知識暗号化:Keeper側でもパスワードの中身は見えない設計

2要素認証:ログイン時に本人確認を追加し、不正アクセスを防止

SSO連携が可能:条件付きアクセスと合わせ、社外や不正な端末からのアクセスを制限することも可能

以上の理由から、企業では、管理できず狙われやすいブラウザのパスワードマネージャより、Keeperのような専用ツールが安全ということができます。

2.実際に移行してみよう!①管理者による事前準備

Keeper管理者コンソールでノードの作成

はじめに、 Keeper管理コンソール(Keeperの管理画面)から「ノード」を作成します。

ノードとは、社内のメンバーを、部署やチームごとに整理するためのグループのようなものです。

ノード単位でアクセス権や設定を細かくコントロールできます。

ノードによる管理を行わないと、 全社員が同じ設定になり、部署ごとの管理ができず、セキュリティや運用が煩雑になってしまいます。

なお、SSO連携は、子ノードにしか適用できませんのでお気を付けください。

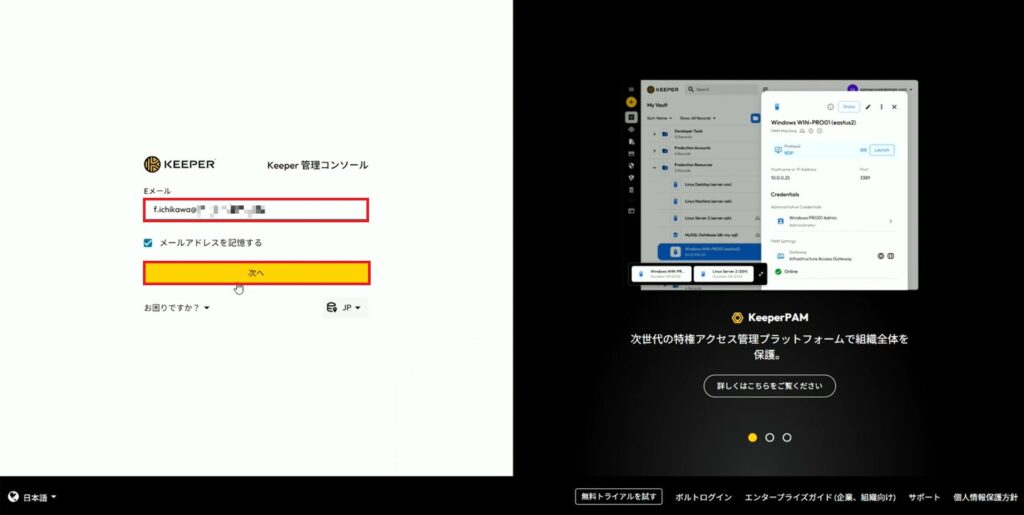

1.Keeper管理コンソールへアクセスし、管理者アカウントを入力し「次へ」をクリックします。

https://keepersecurity.jp/console

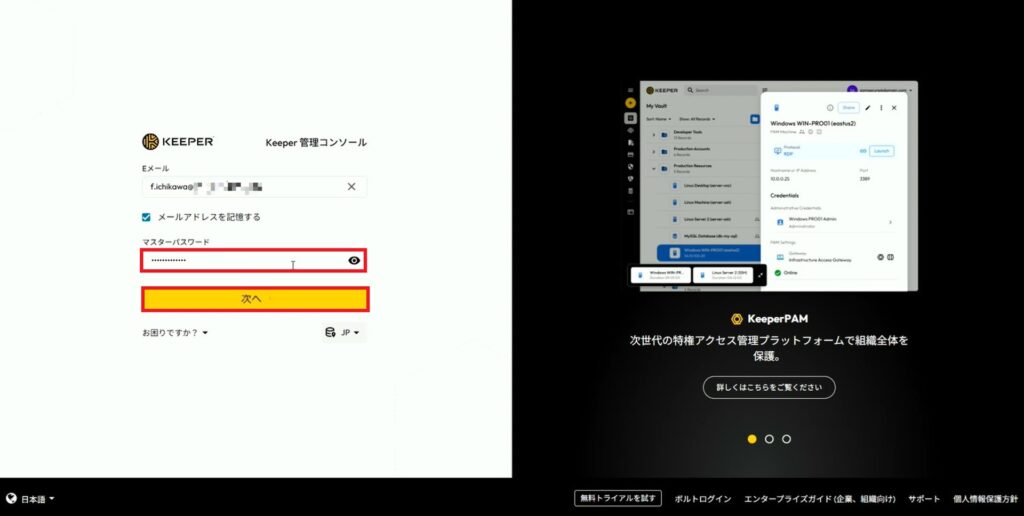

2. パスワードを入力し「次へ」をクリックします。

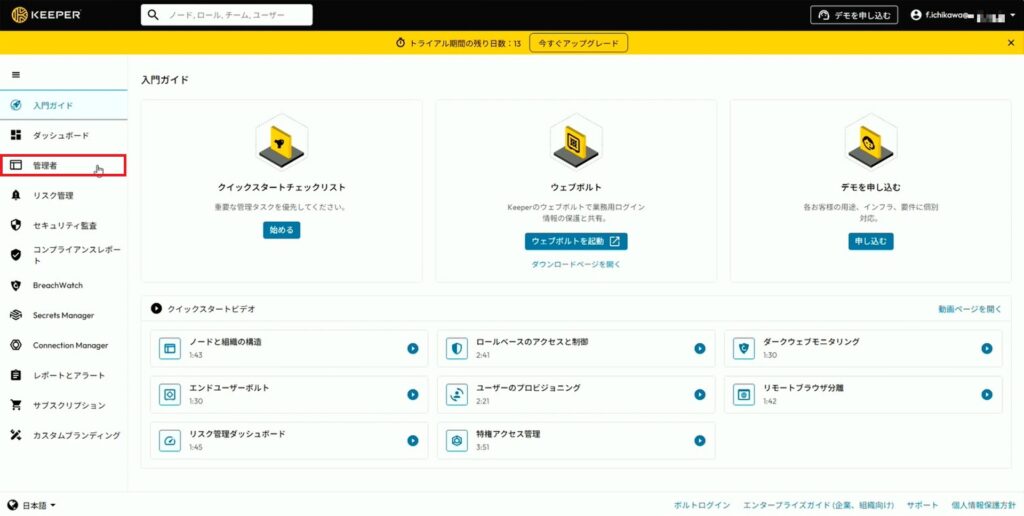

3.左メニューから「管理者」をクリックします。

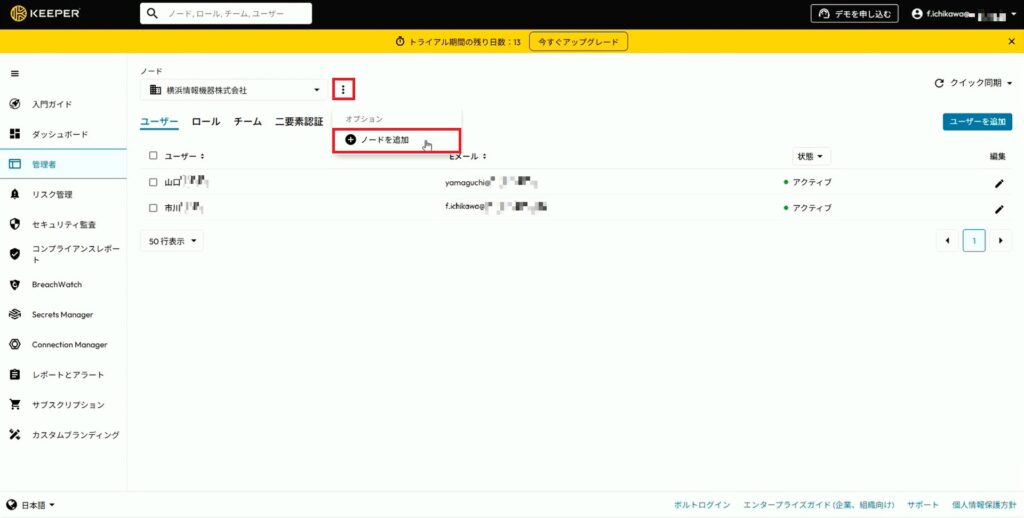

4.3点リーダーから「ノードを追加」をクリックします。

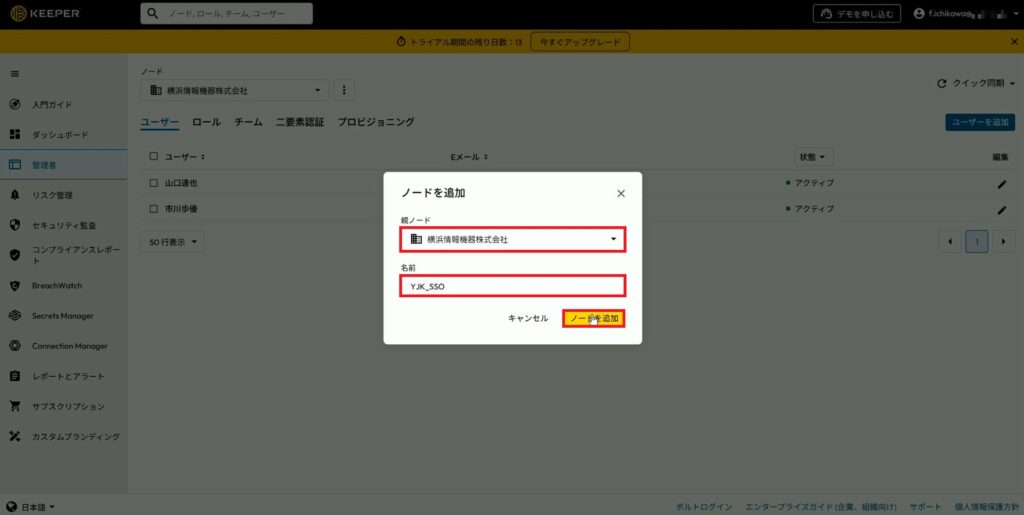

5.親ノードを選択し、名前を任意で設定します。

「ノードを追加」をクリックします。

※ノードの概念について、以下のように考えると理解しやすいです。

「親ノード」=会社

「子ノード」=各部署

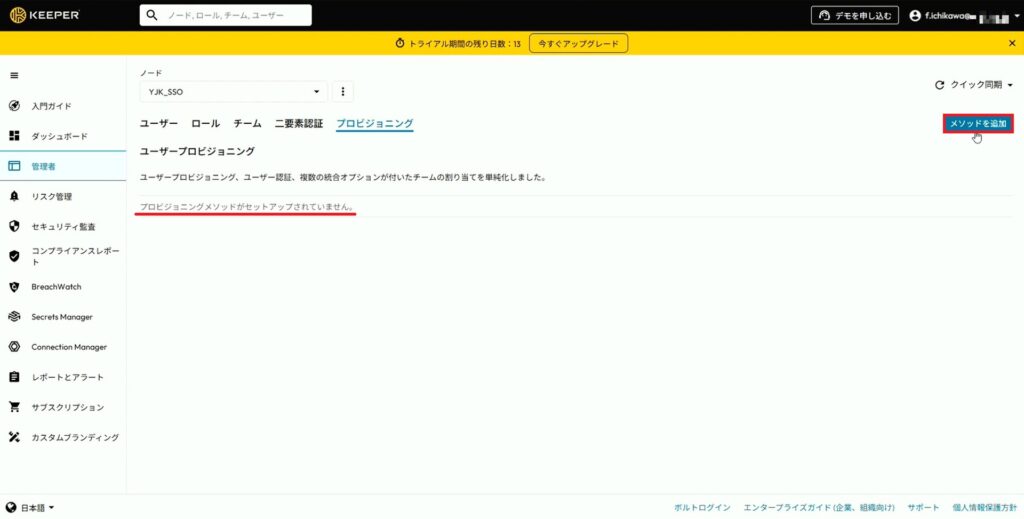

6.新しく作成したノードであることを確認し、「プロビジョニング」をクリックします。

7.まだ何も設定していないので、「プロビジョニングメソッドがセットアップされていません」という表示が出ます。「メソッドを追加」をクリックします。

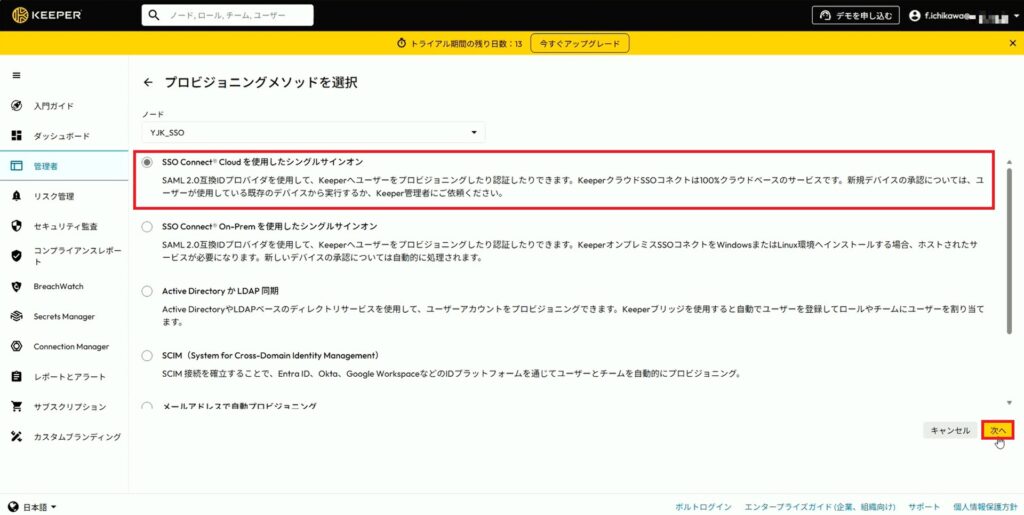

8.「SSO Connect Cloudを使用したシングルサインオン」を選択し、「次へ」をクリックします。

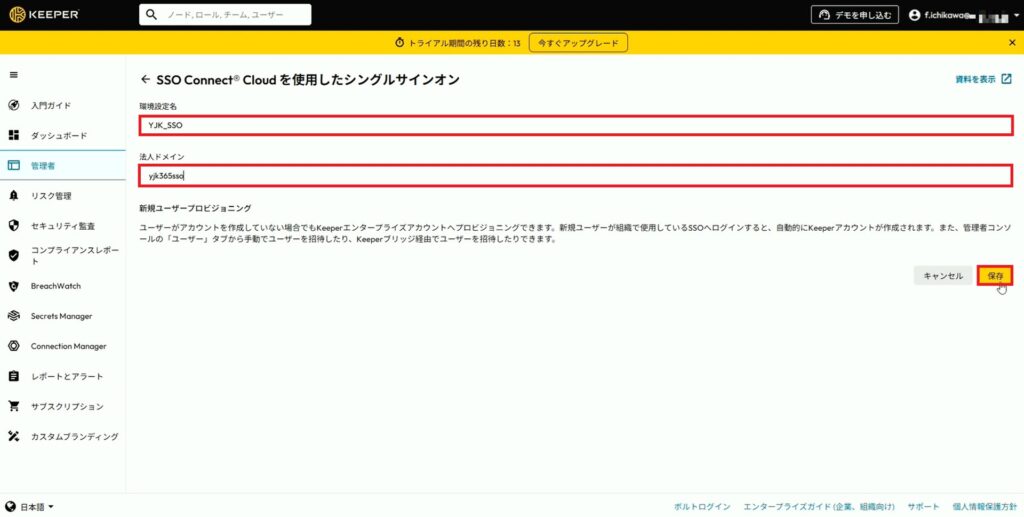

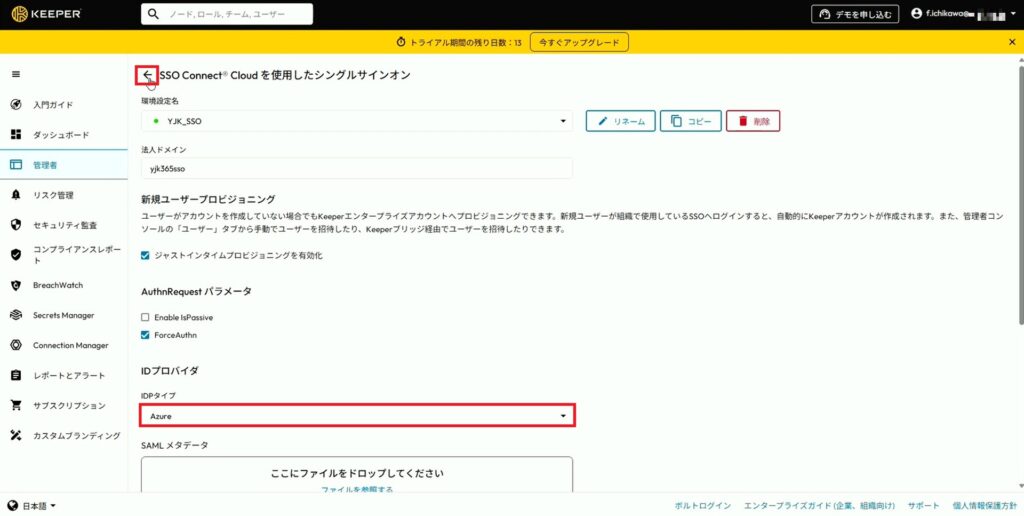

9.「環境設定名」と「法人ドメイン」に任意で入力し、「保存」をクリックします。

※環境設定名:管理用の名前で、ユーザーには見えないラベル。

※法人ドメイン:ユーザーがログイン時に使う、会社専用の識別名。

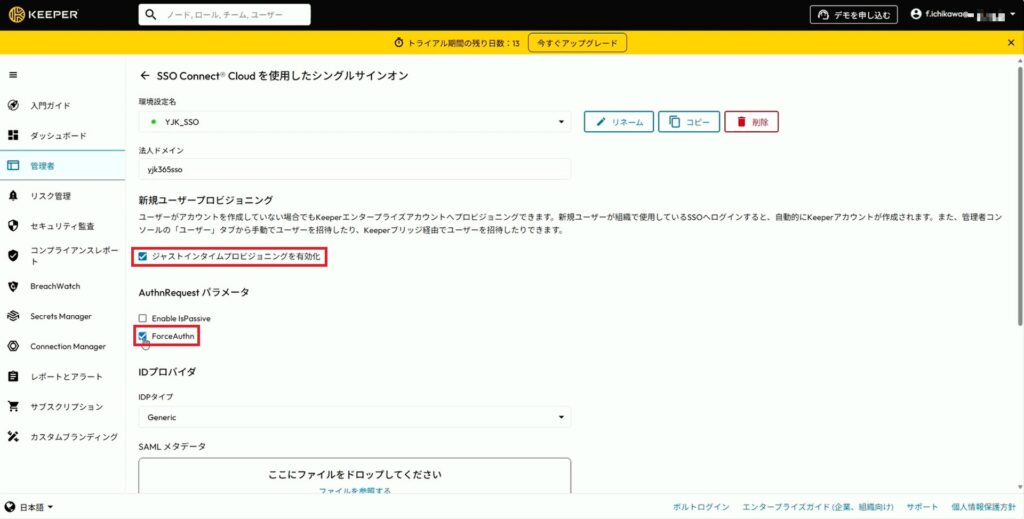

10.自動的に設定編集画面が開かれるため、以下2項目にチェックを入れます。

—————————————————————————————————————————–

ジャストインタイムプロビジョニングを有効化

→事前にKeeper側でユーザーを登録しておかなくても、ユーザーがログインするだけで使えるようになります。

ForceAuthn

→ログイン毎に、必ずIDプロバイダ側で本人確認を要求する設定です。

—————————————————————————————————————————–

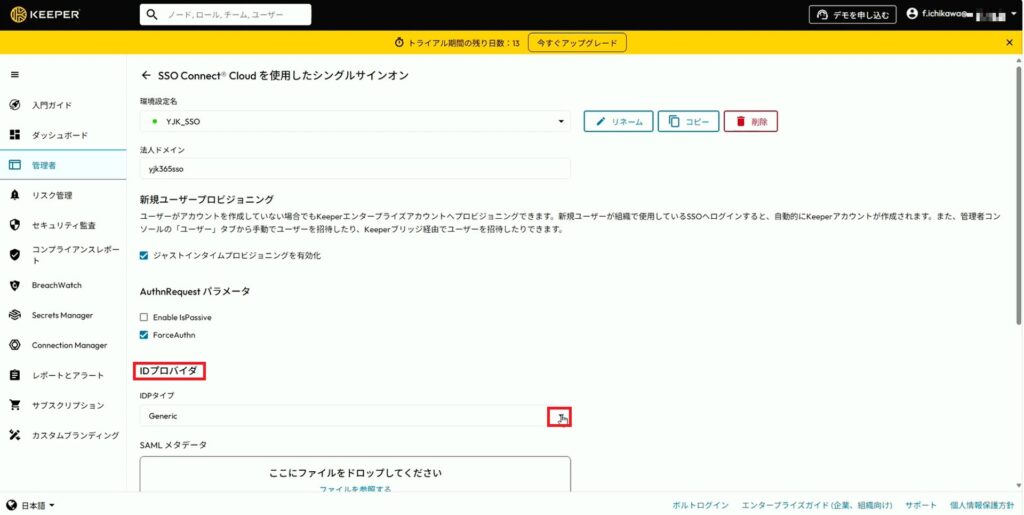

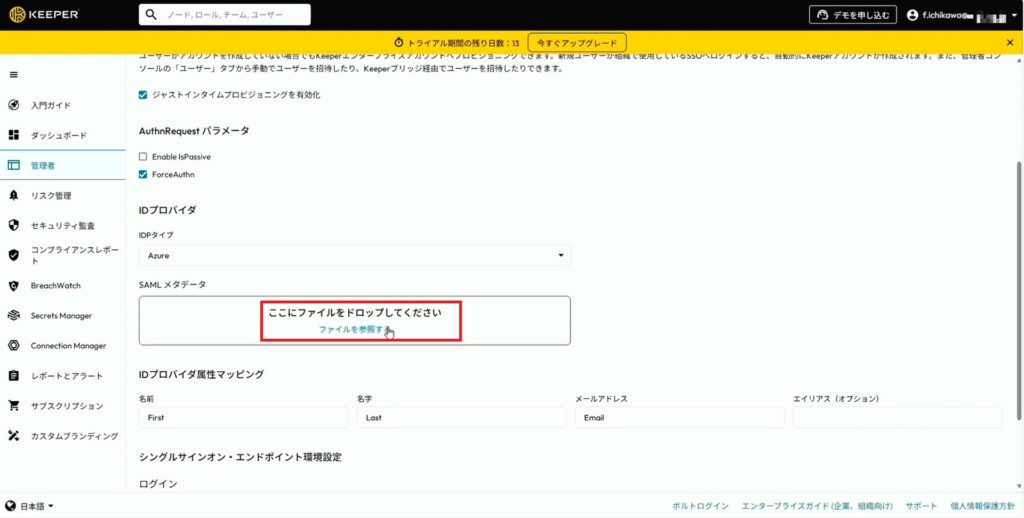

11.「IDプロバイダ」のプルダウンをクリックします。

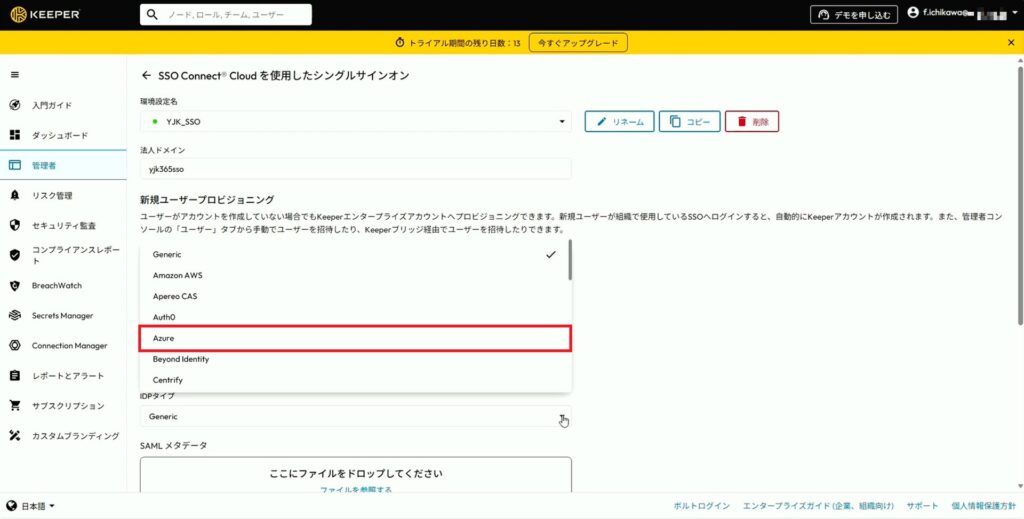

12.SSO連携を行うIDプロバイダを選択します。

今回は「Azure」を選択します。

13.「Azure」が選択されていることを確認し、戻るボタンをクリックします。

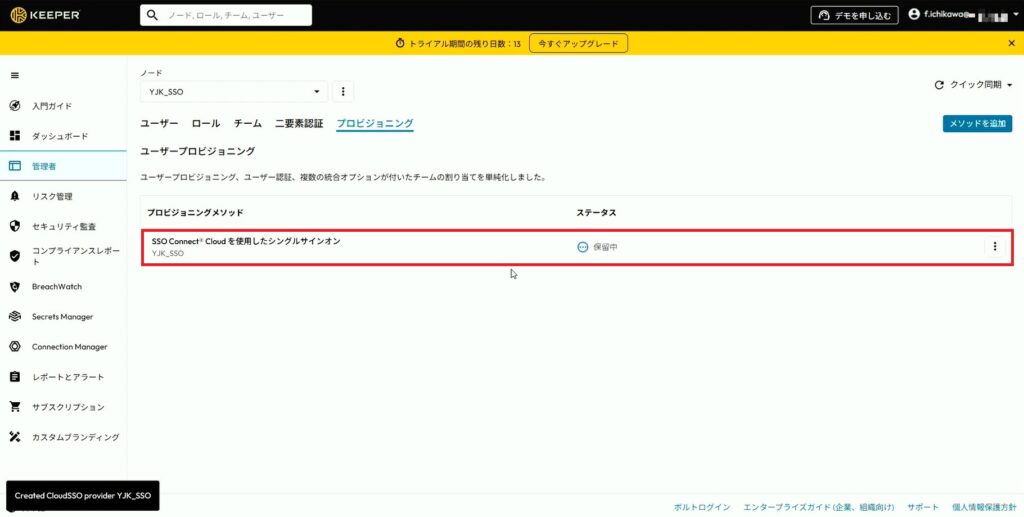

14.プロビジョニングの画面に追加されたことが確認できます。

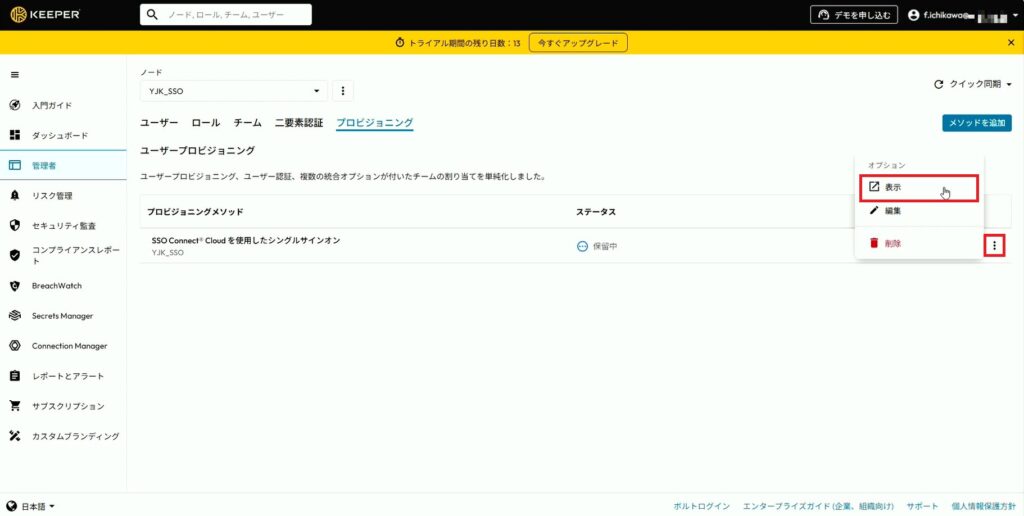

15.3点リーダーから「表示」をクリックします。

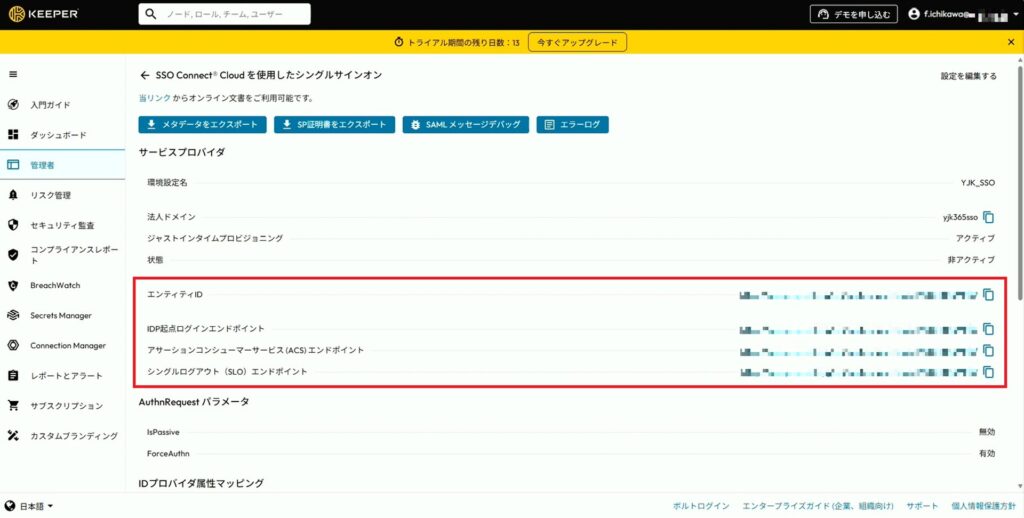

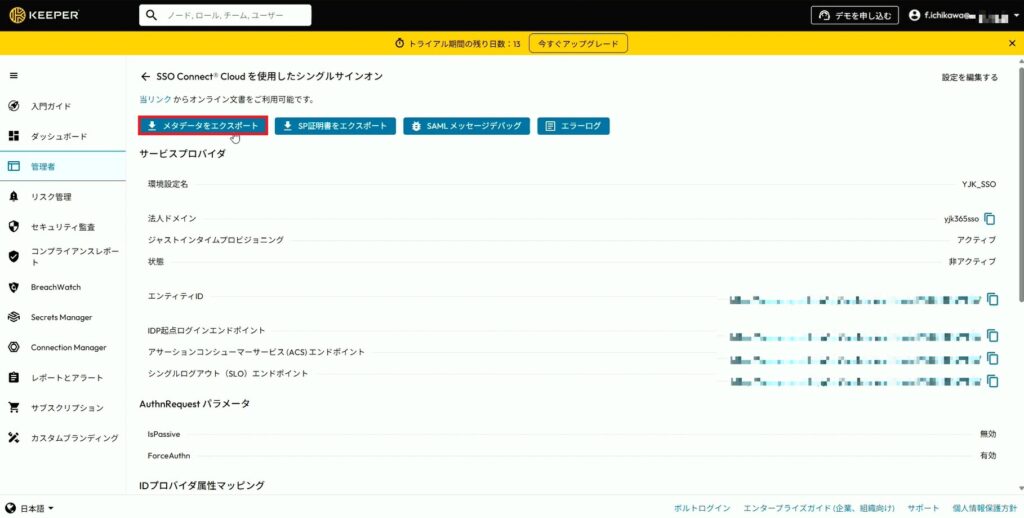

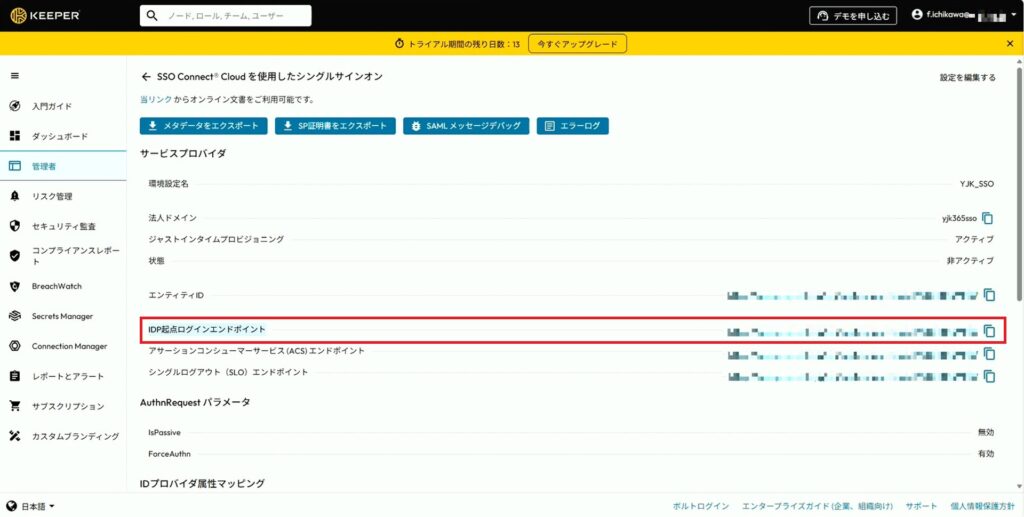

16.以下4項目をメモしておきます。

—————————————————————————————————————-

・エンティティID

・IDP起点ログインエンドポイント

・アサーションコンシューマーサービス (ACS) エンドポイント

・シングルログアウト (SLO) エンドポイント

—————————————————————————————————————-

17.「メタデータをエクスポート」をクリックし、エクスポートしておきます。

SSO連携の設定

続いて、IDP側でSSOの設定を行っていきます。

この設定を行うことで、テナントにいるユーザーが会社のアカウントでKeeperにログインできるようになります。

SSO連携を行わない選択肢もありますが、その場合、Keeper専用のログイン情報を個別に管理する必要があり、パスワード忘れや管理コストが増えるので、SSO連携しておくと便利です。

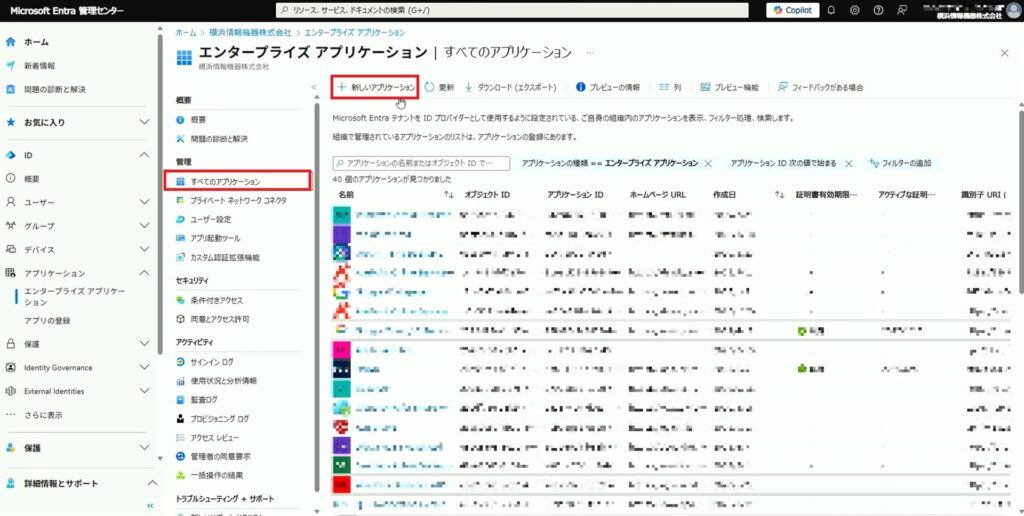

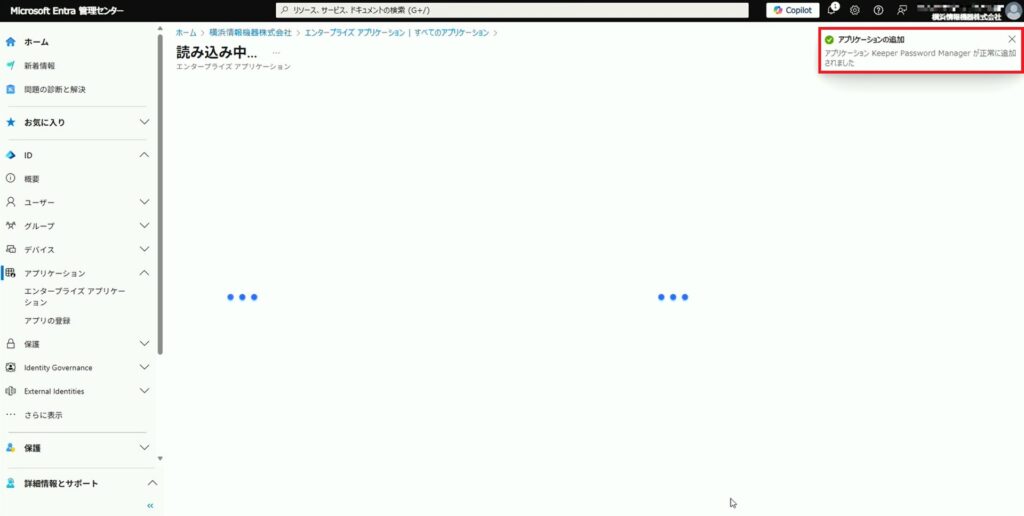

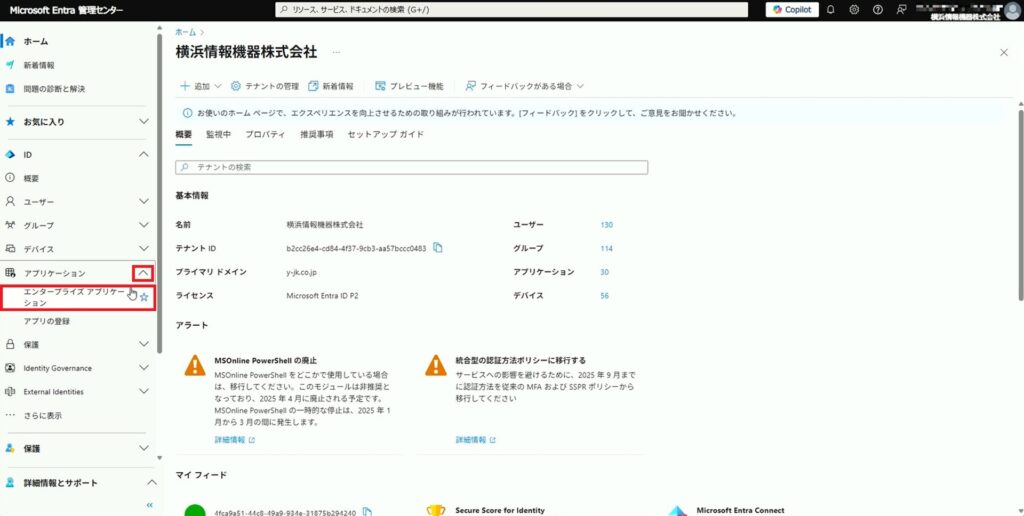

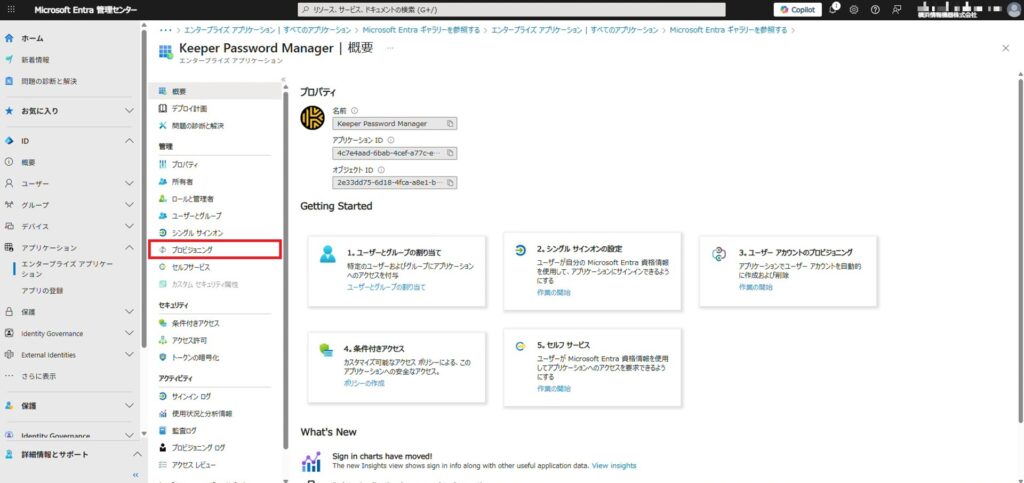

1.Microsoft Entra 管理者センターを開きます。

2.「アプリケーション」を開き、「エンタープライズアプリケーション」をクリックします。

3.「+新しいアプリケーション」をクリックします。

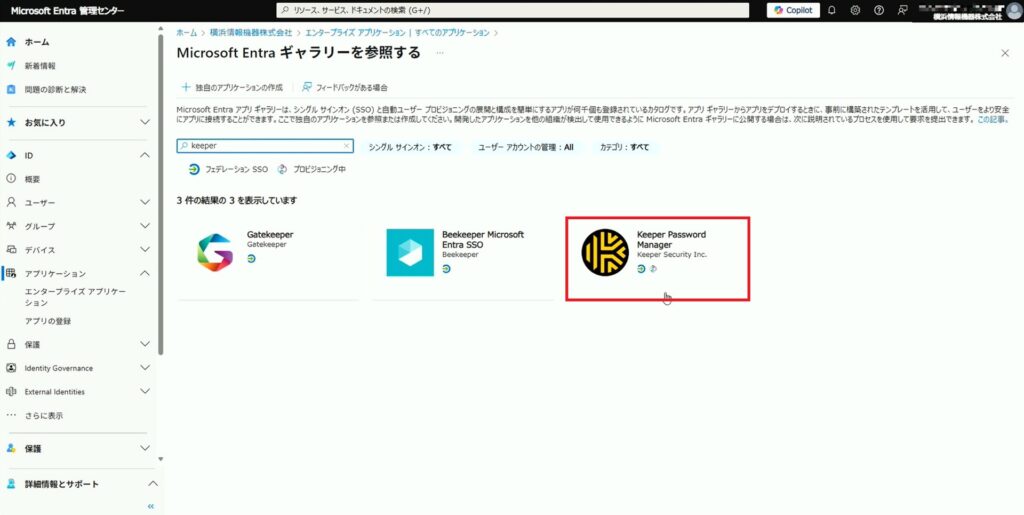

4.検索欄に「keeper」を入力し、「Keeper Password Manager」をクリックします。

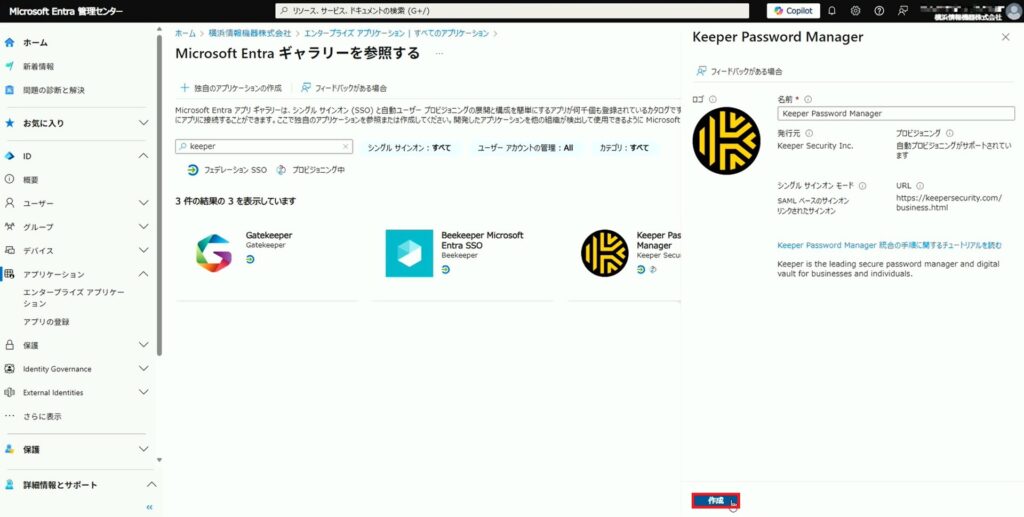

5.「作成」をクリックします。

6.「Keeper Password Manager」が追加されました。

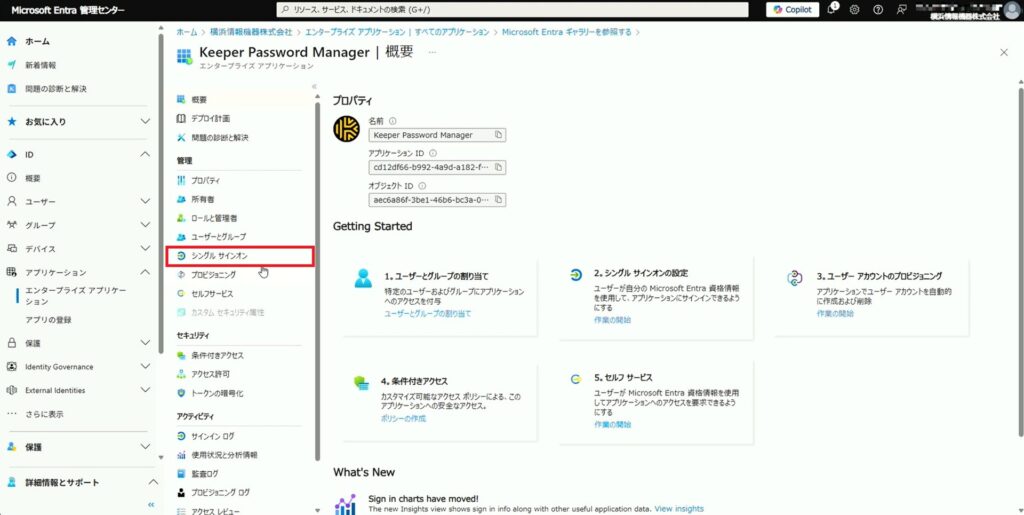

7.「Keeper Password Manager|概要」より、「シングルサインオン」をクリックします。

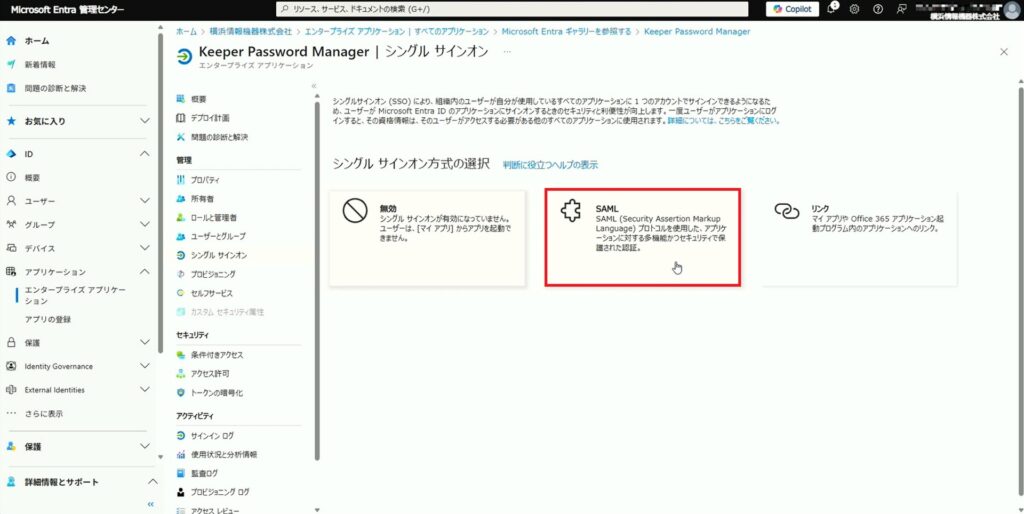

8.「SAML」を選択します。

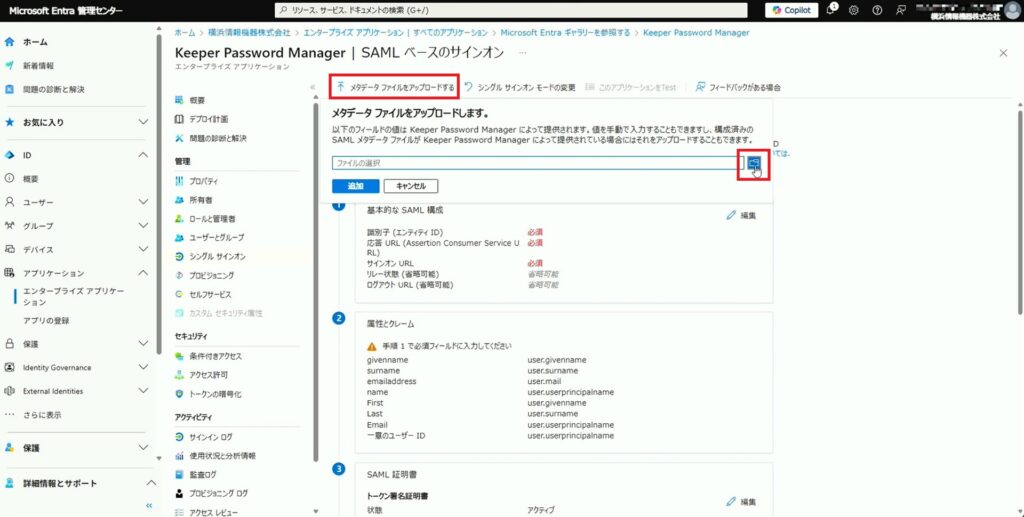

9.「メタデータをアップロードする」をクリックし、「フォルダマーク」をクリックします。

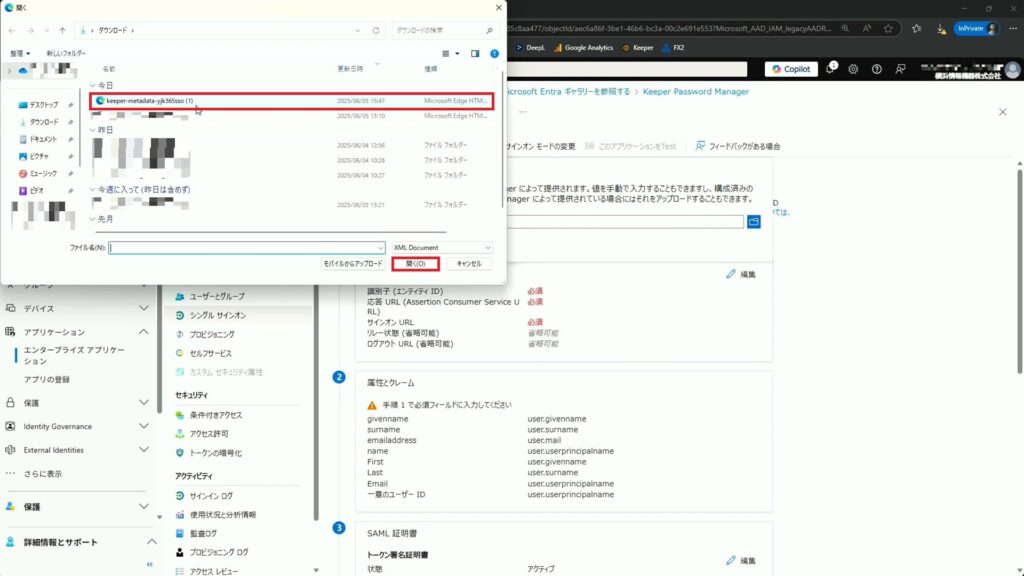

10. -Keeper管理者コンソールでノードを作成 手順17でエクスポートしたメタデータを選択し「開く」をクリックします。

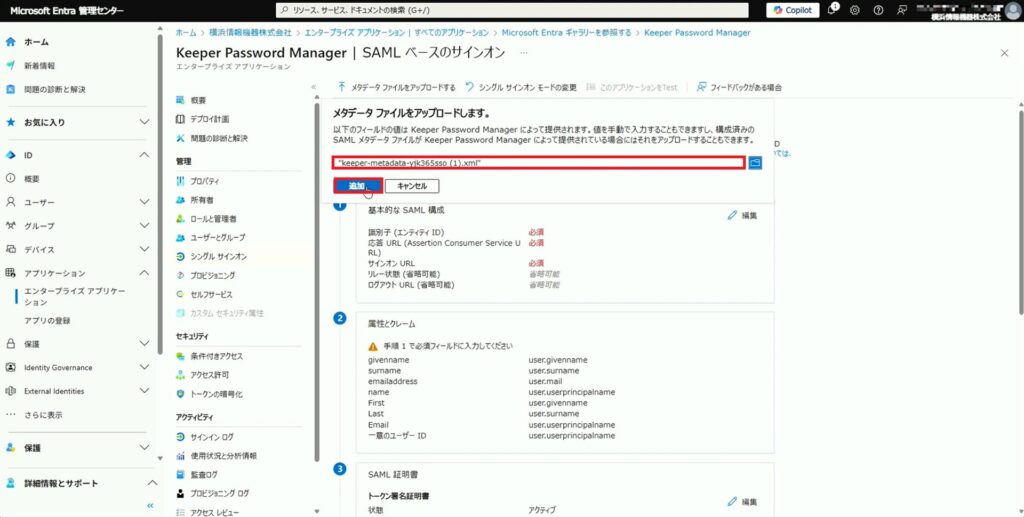

11.「追加」をクリックします。

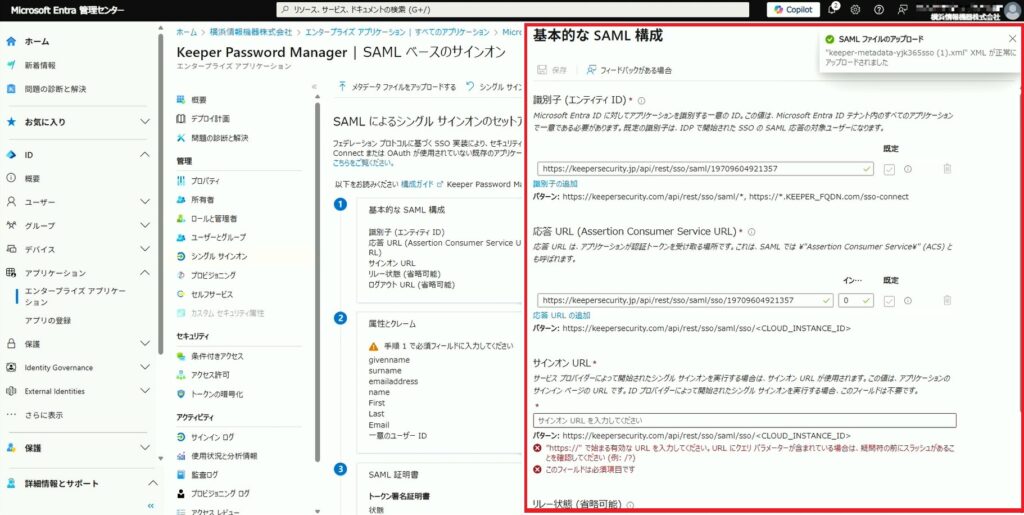

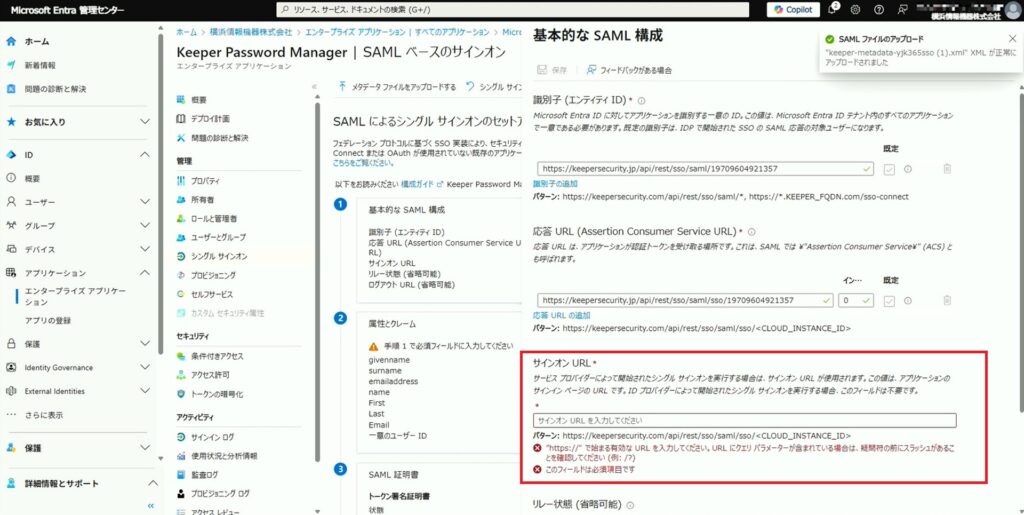

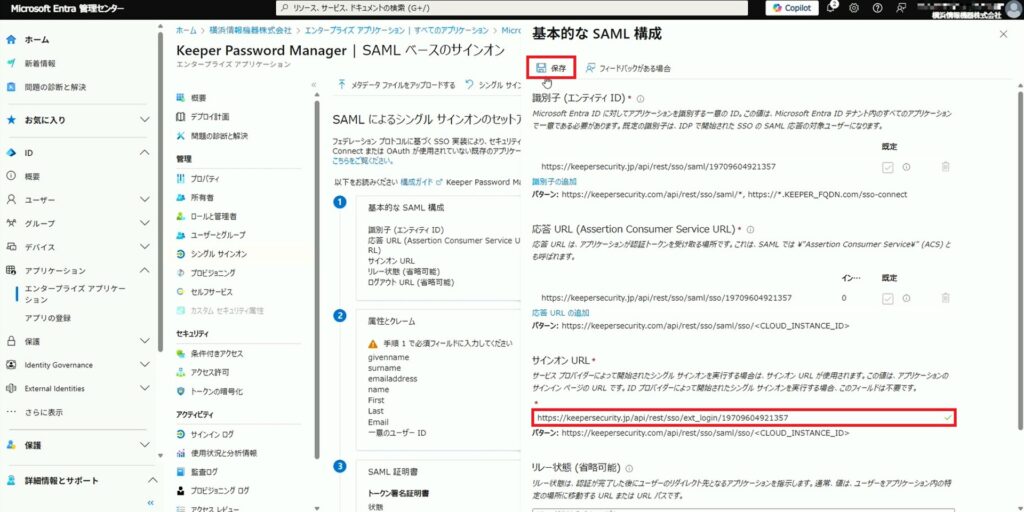

12.アップロードが完了すると、「基本的なSAML構成画面」が自動で表示されます。

13.「サインオンURL」を入力していきます。

14. -Keeper管理者コンソールでノードを作成 手順16でコピーした「IDP起点ログインエンドポイント」のURLを用意します。

15.「サインオンURL」に貼り付け、「保存」をクリックします。

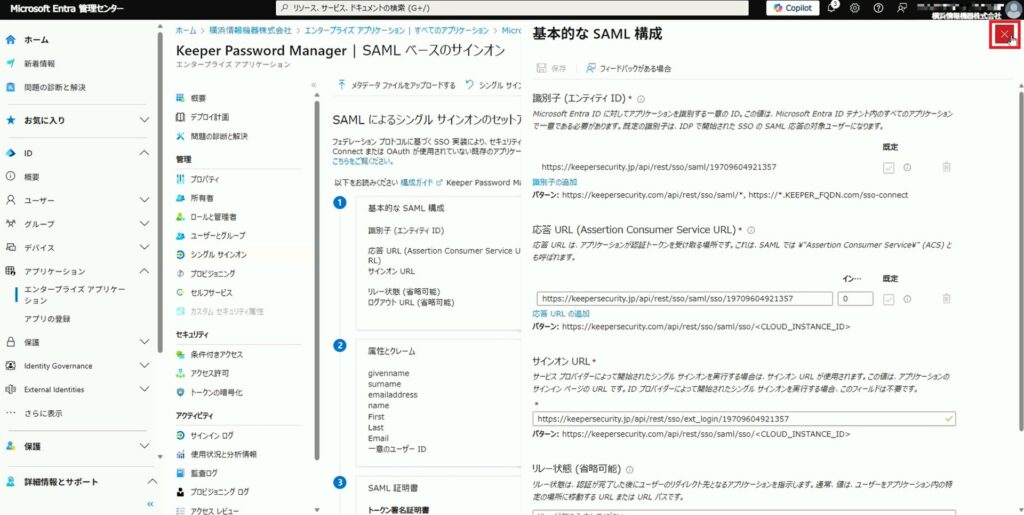

16.「バツ印」で「基本的なSAML構成画面」を閉じます。

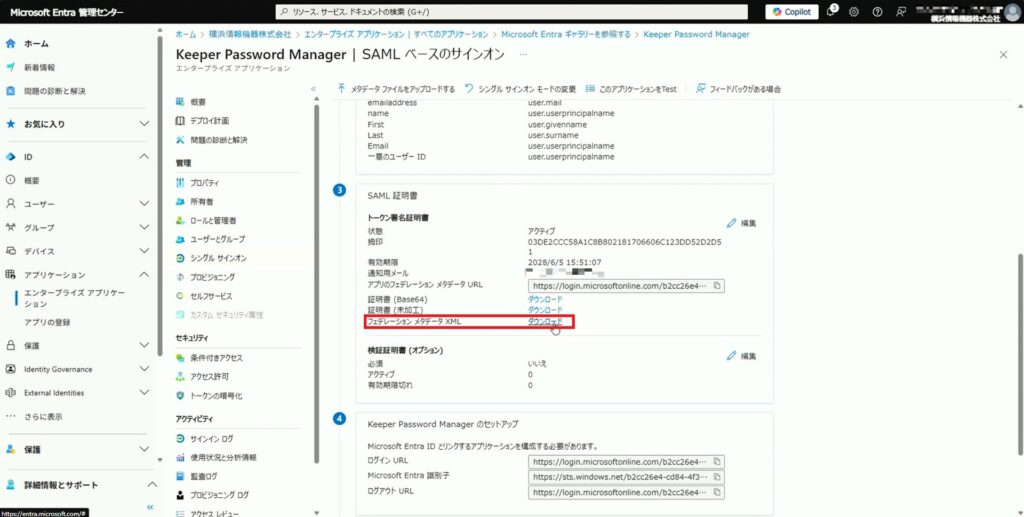

17.画面を下にスクロールし、「フェデレーションメタデータ XML」をダウンロードします。

18.Keeperに戻り、 -Keeper管理者コンソールでノードを作成 手順10の画面を開きます。

19.「SAMLメタデータ」に、ダウンロードした「フェデレーションメタデータ XML」をアップロードします。

「ファイルを参照する」をクリックします。

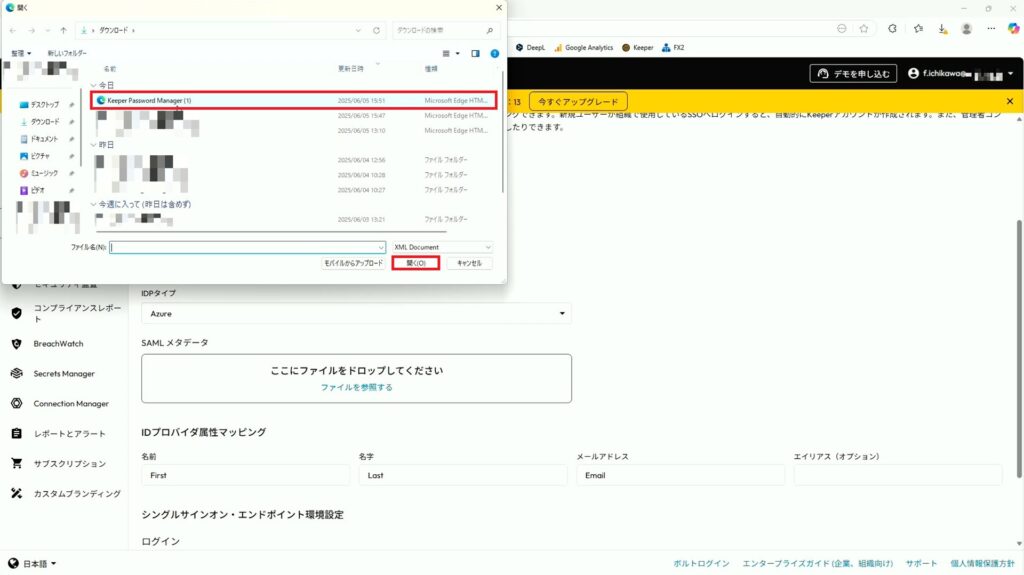

20.先ほどダウンロードした「フェデレーションメタデータ XML」を選択します。

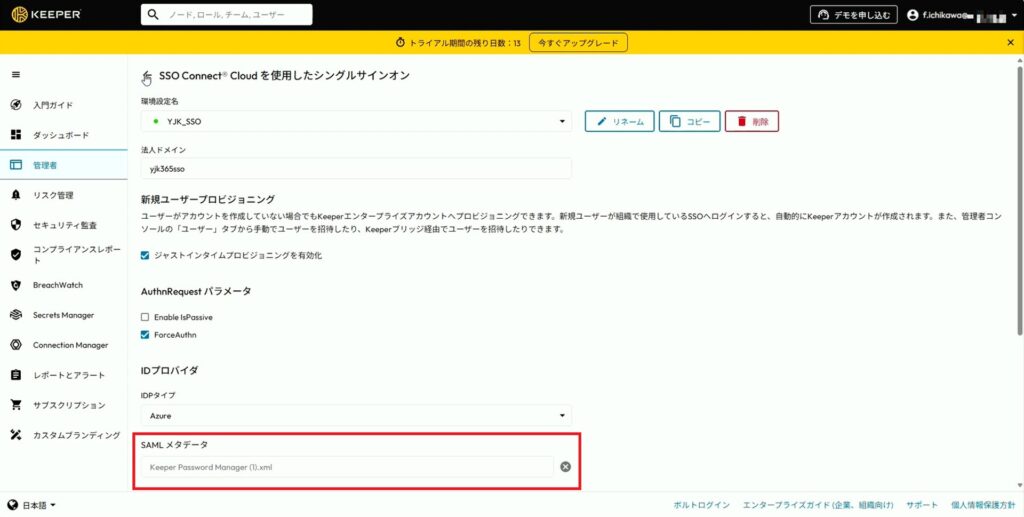

21.「SAMLメタデータ」にアップロードされたことを確認します。

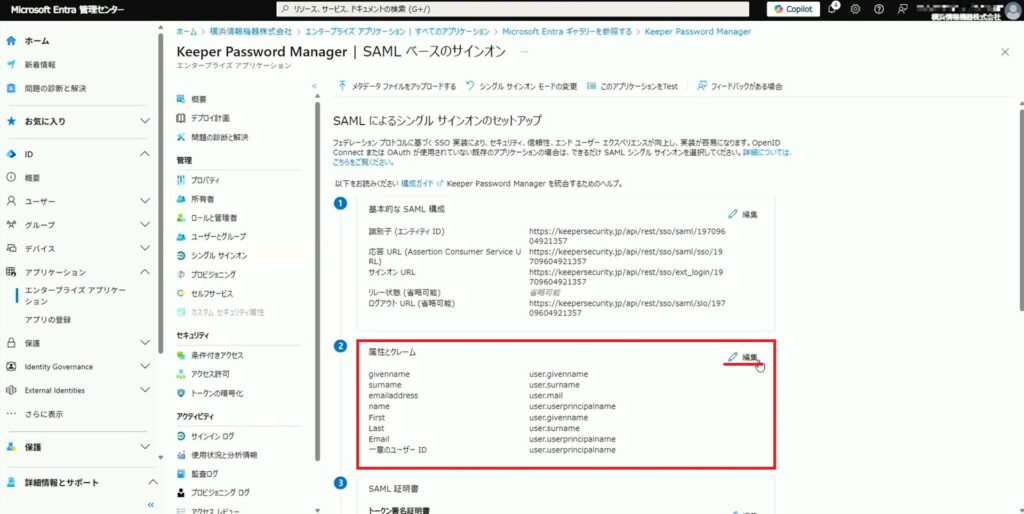

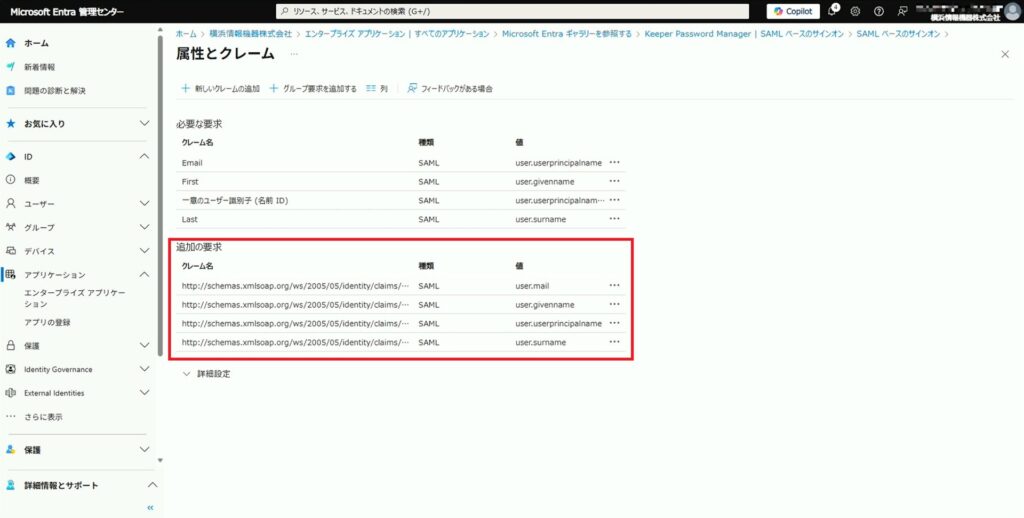

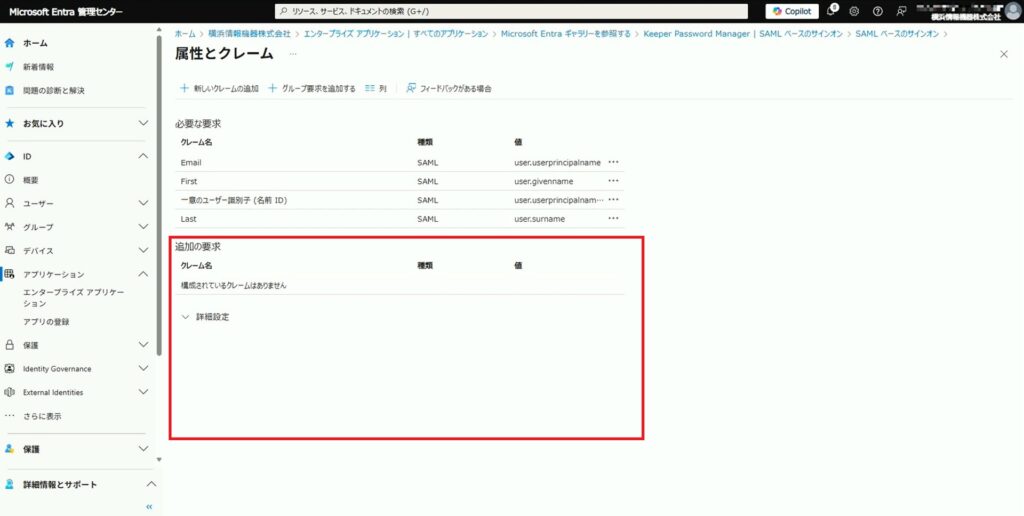

22. Microsoft Entra 管理者センターに戻り、「属性とクレーム」から「編集」をクリックします。

23.「追加の要求」にある4つの要求を削除します。

※消して大丈夫なの、?と筆者自身不安になったため、以下簡単に説明を載せておきます。

~追加の要求とは?なぜ削除するの?~

SSOログインするとき、EntraIDは「この人は〇〇さんです!」という情報をKeeperに送ります。

たとえば:

・名前(たろう)

・メールアドレス(taro@example.com)

これは必要な情報です。

しかし、EntraIDは「役職」や「部署コード」など、Keeperが使わない情報も一緒に送ることがあります。

それが「追加の要求」です。

つまり

ログインに必要ないのに送られてくる情報 → 追加の要求

→ Keeperでは使わないから、消してOK!

ということです。

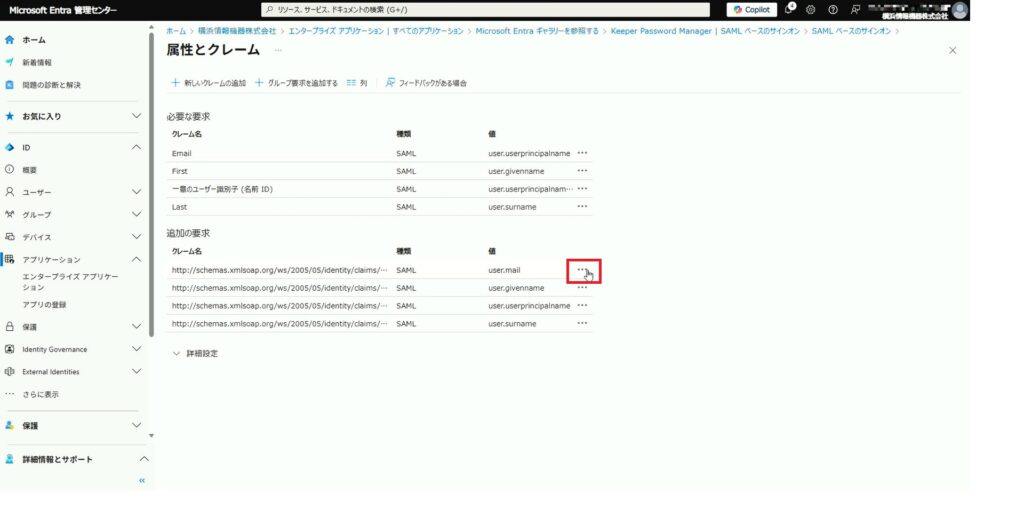

24.クレーム名の右側にある3点リーダーをクリックします。

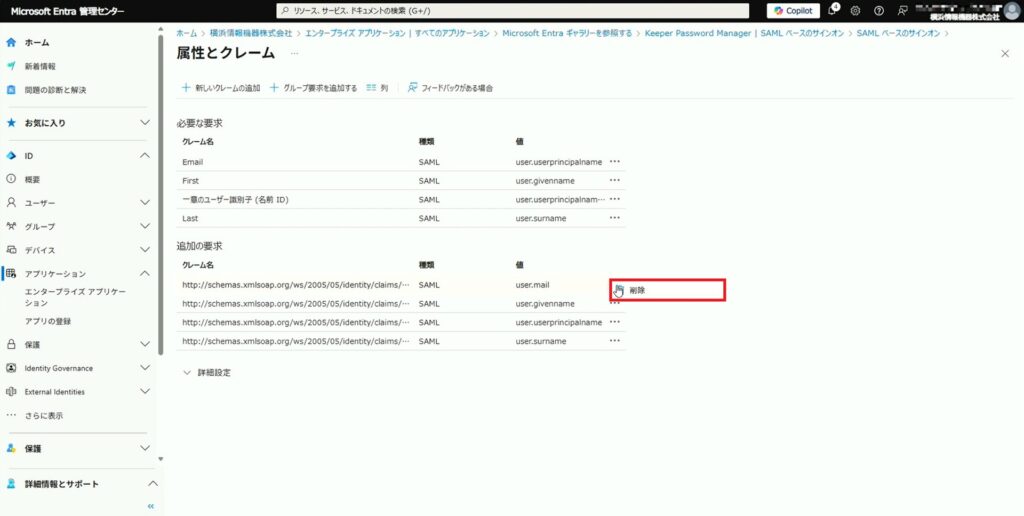

25.「削除」をクリックします。

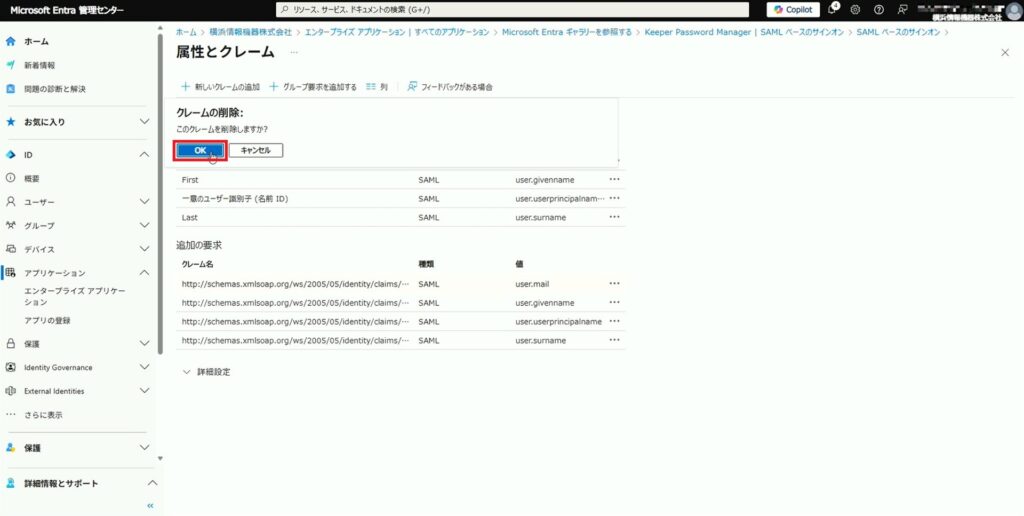

26.「OK」をクリックします。

27.各クレーム名でこの作業を行い、「追加の要求」が空欄であることを確認します。

28.以上でSSOの設定は完了です。

プロビジョニング(ユーザーの登録)

事前準備として下記作業を行います。

Before:テナント内にいる人全員がKeeperを使える環境から…

↓

After:テナント内にいるユーザーの中で、指定したユーザーのみがKeeperを使える環境にする!

※この設定を行うポイントはEntra側でユーザーのKeeper使用可否を管理できる点です。

つまり、この構成することでEntra ID側で「誰がKeeperを使えるか」をコントロールできるようになります。

退職者や異動者など、アクセス権を持つべきでない人がパスワードの置き場所にアクセスできてしまう情報は危険ですよね。

以下、Entra側の構成と組み合わせることで、退職者などのKeeperへのアクセス管理もできそうです(未検証ですが)。

従業員のオフボーディングを自動化する方法 | yjk365

それでは設定をしていきます。

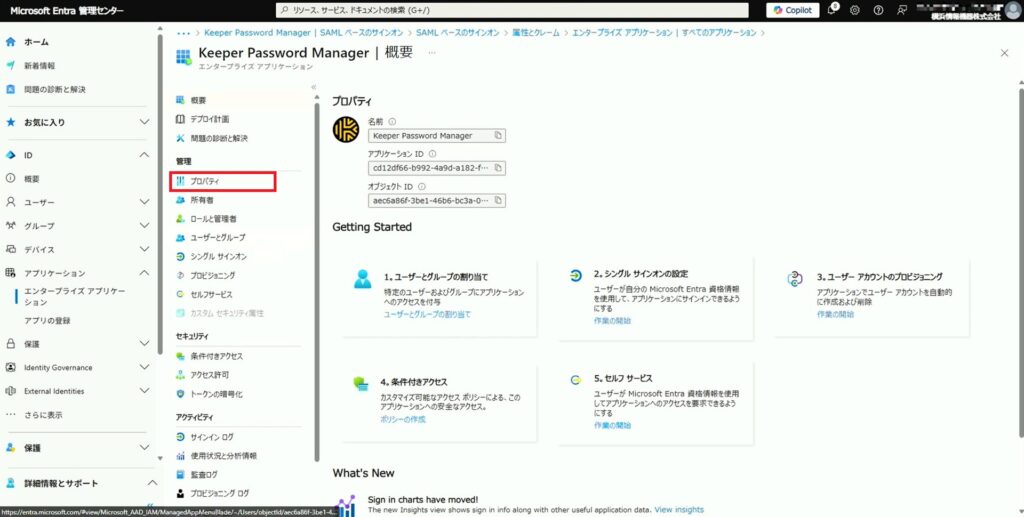

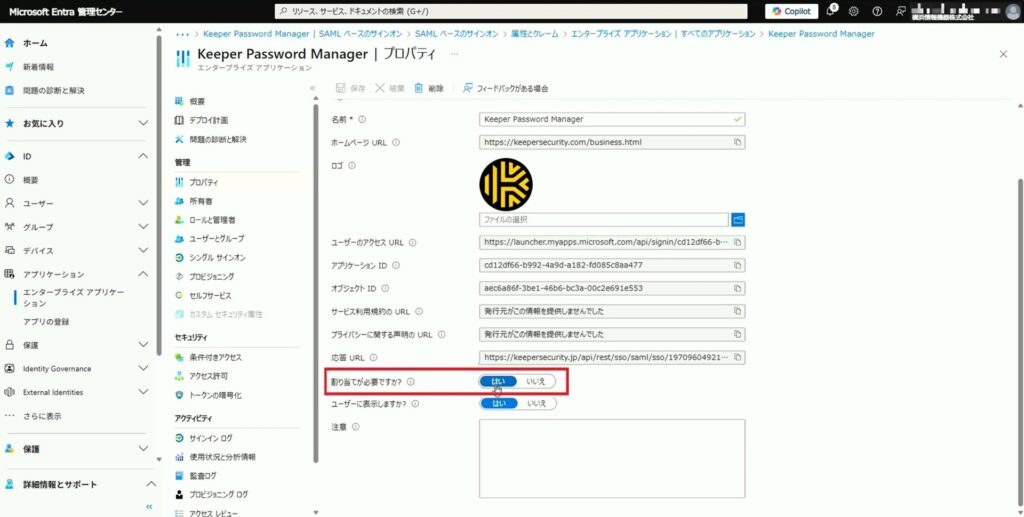

1.「Keeper Password Manager|概要」より、「プロパティ」をクリックします。

2.「割り当てが必要ですか?」を「はい」に設定します。

以上で完了です。

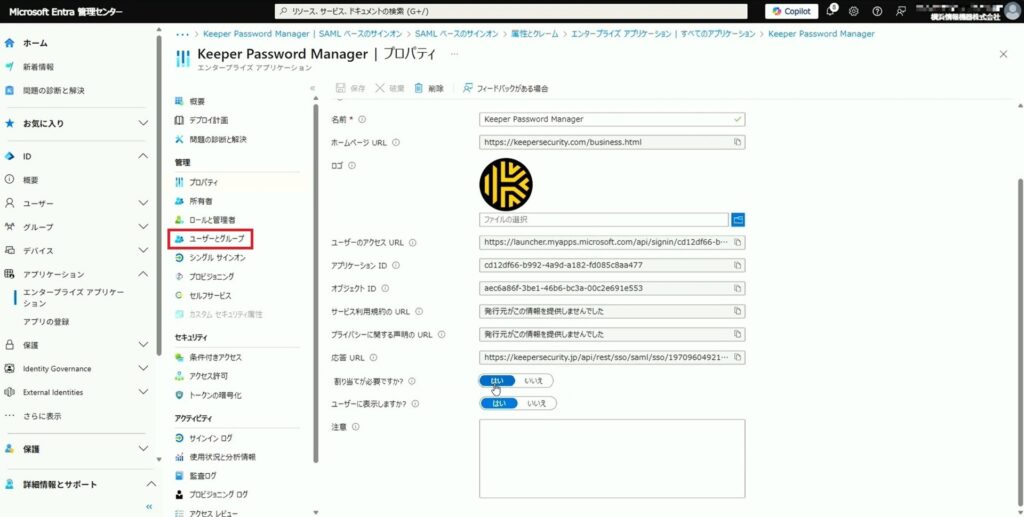

続いて、実際にユーザーのプロビジョニングを行っていきます。

■手動プロビジョニング

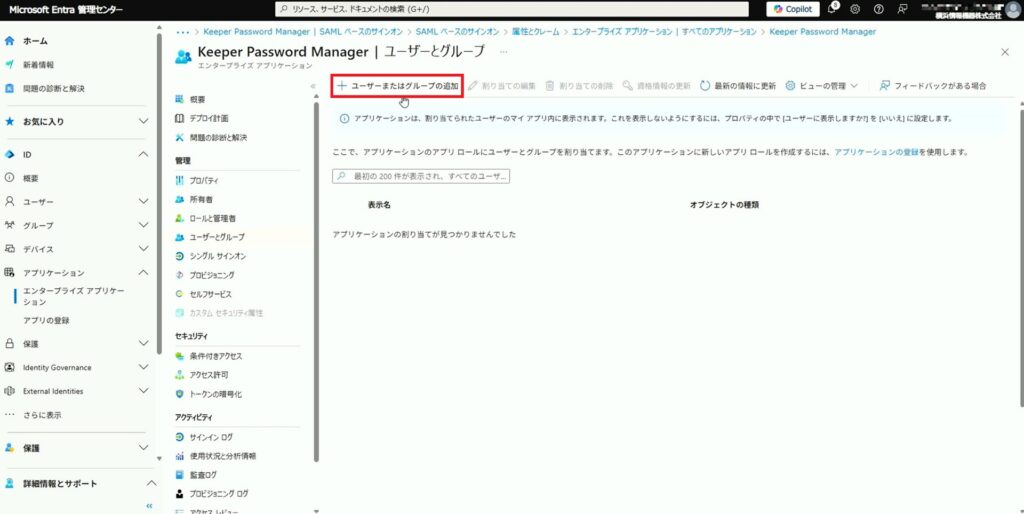

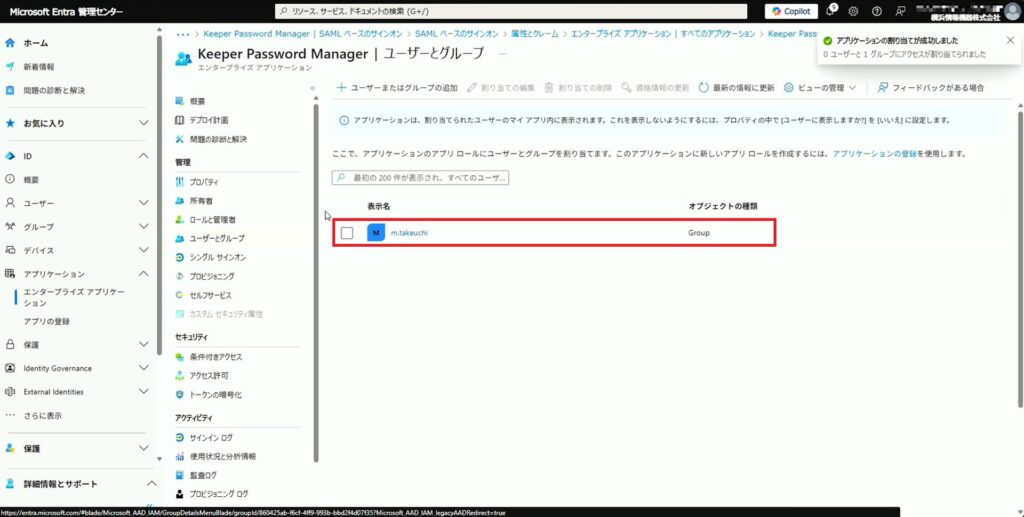

1.「ユーザーとグループ」をクリックします。

2.「+ユーザーまたはグループの追加」をクリックします。

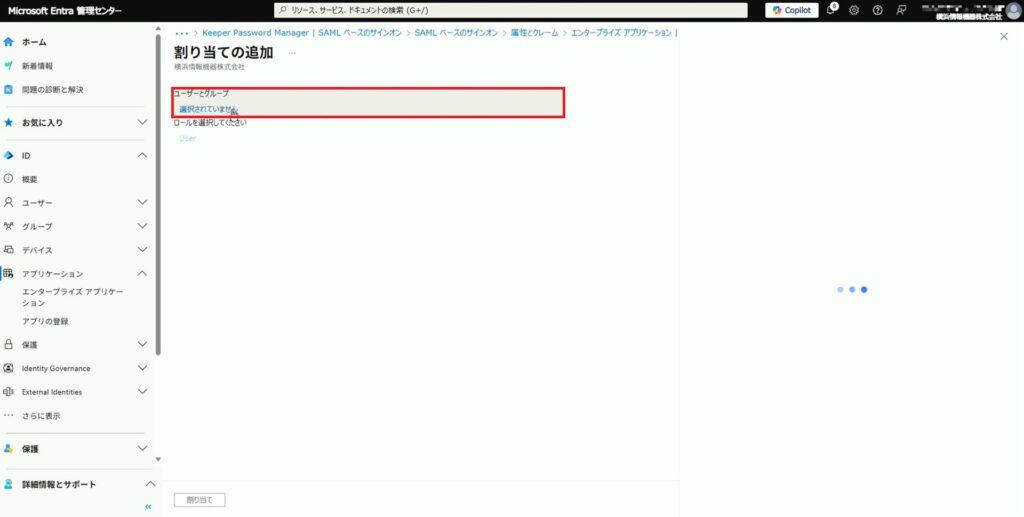

3.「ユーザーとグループ」をクリックします。

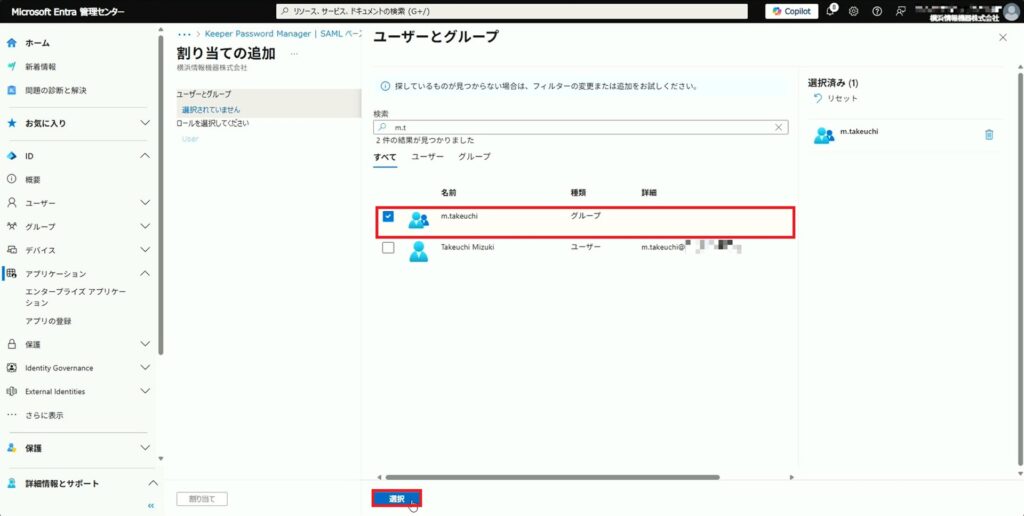

4.該当グループにチェックを入れ、「選択」をクリックします。

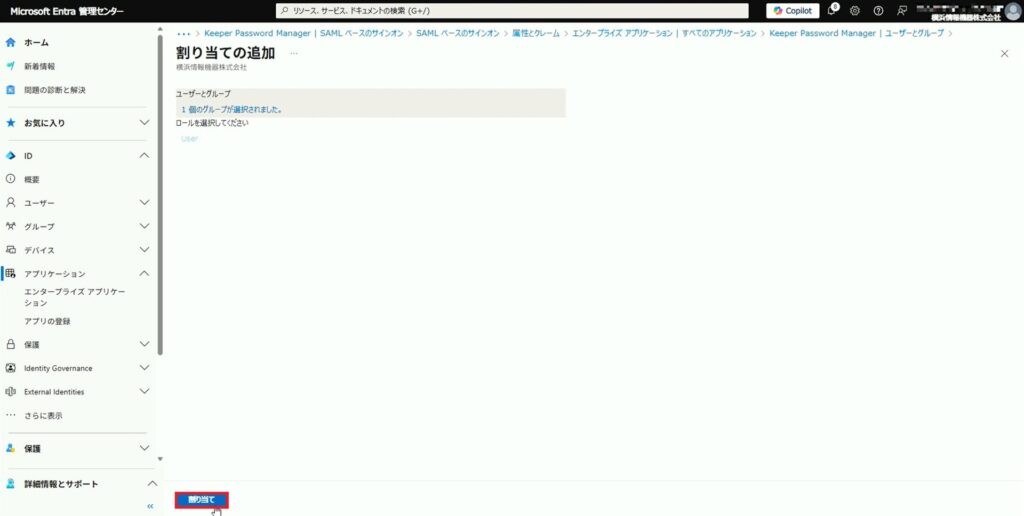

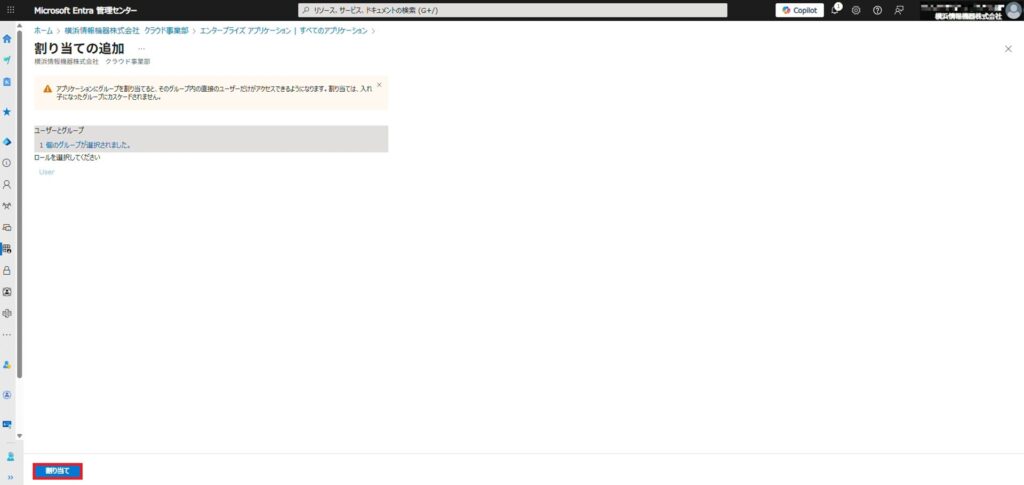

5.「割り当て」をクリックします。

6.割り当てが完了いたしました。

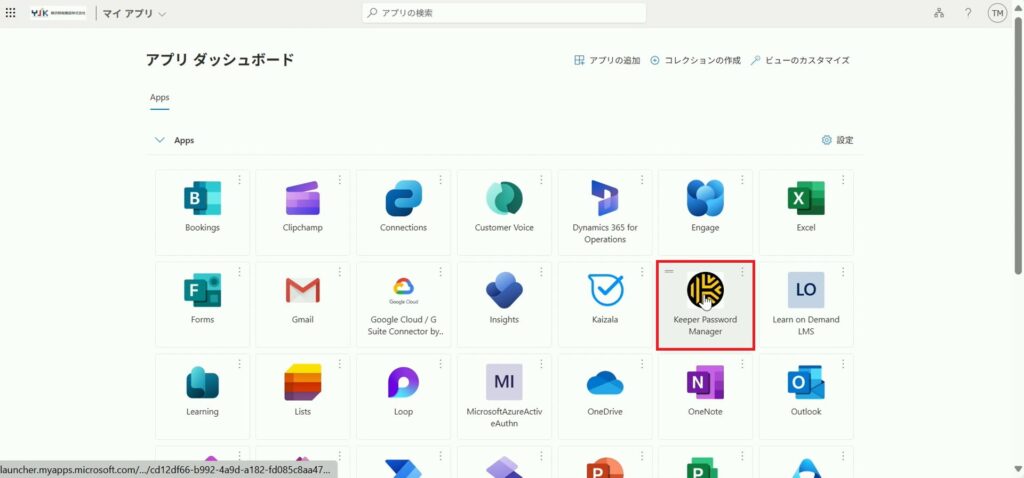

7.アプリダッシュボードにKeeperが表示されました。

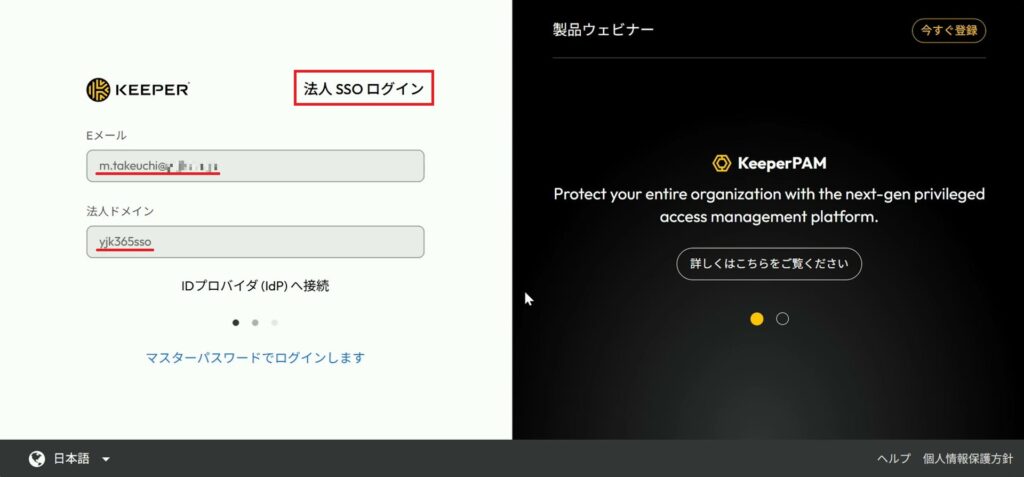

8.クリックするとKeeperのログイン画面に、アカウント情報が入力された状態で立ち上がりました。

■自動プロビジョニング(SCIM)

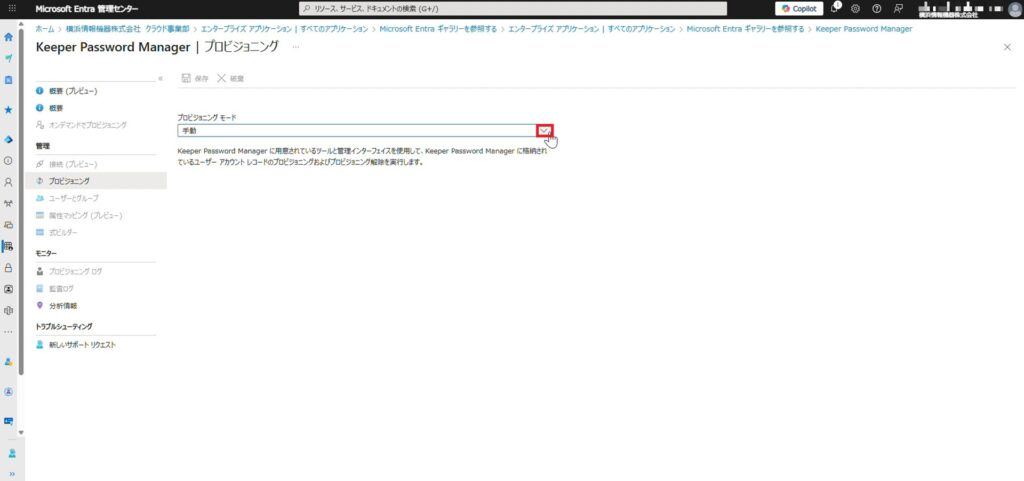

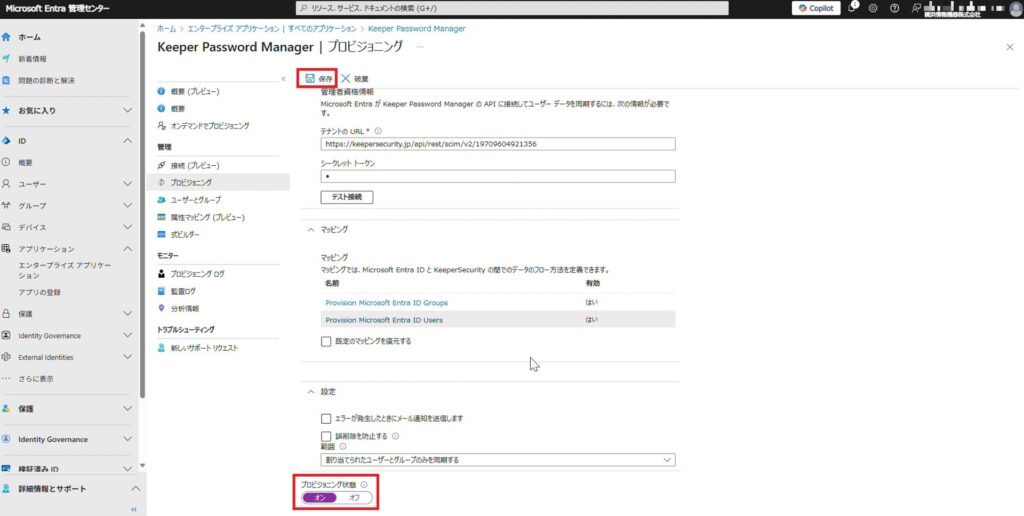

1.Microsoft Entra 管理者センターから、「アプリケーション」を開き、「エンタープライズアプリケーション」をクリックします。

2.「プロビジョニング」をクリックします。

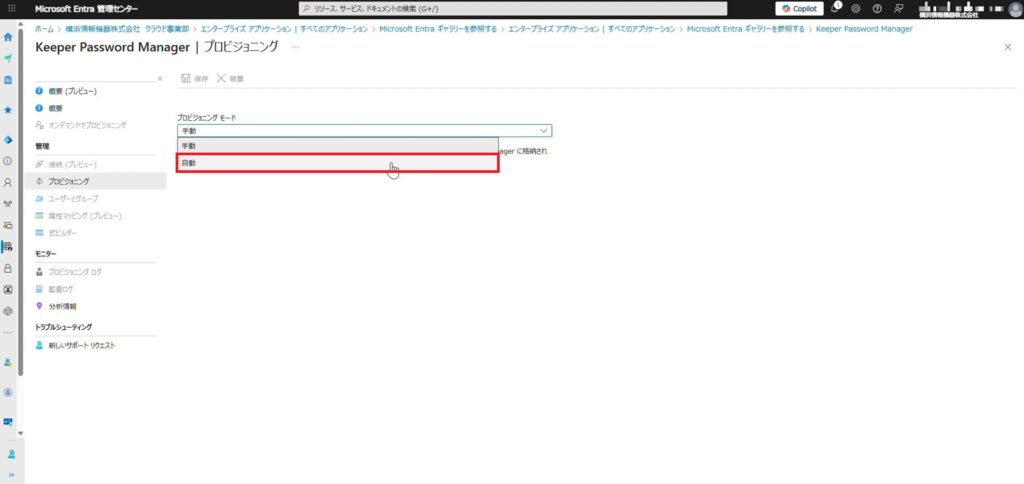

3.プロビジョニングモードのプルダウンをクリックします。

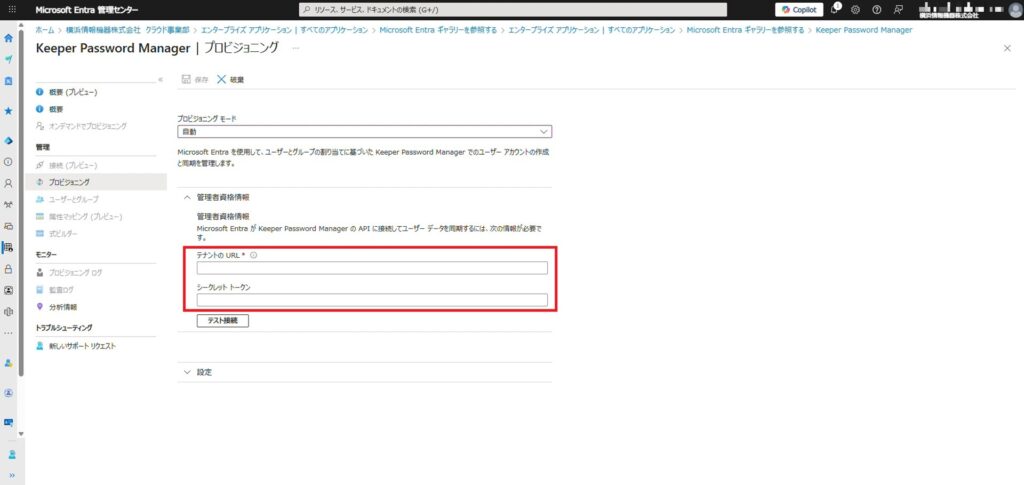

4.「自動」を選択します。

5.以下2項目の入力が必要なため、Keeperに戻り用意していきます。

———————————————————————————————————————-

・テナントURL

・シークレットトークン

———————————————————————————————————————-

6. Keeperに戻り、「メソッドを追加」をクリックします。

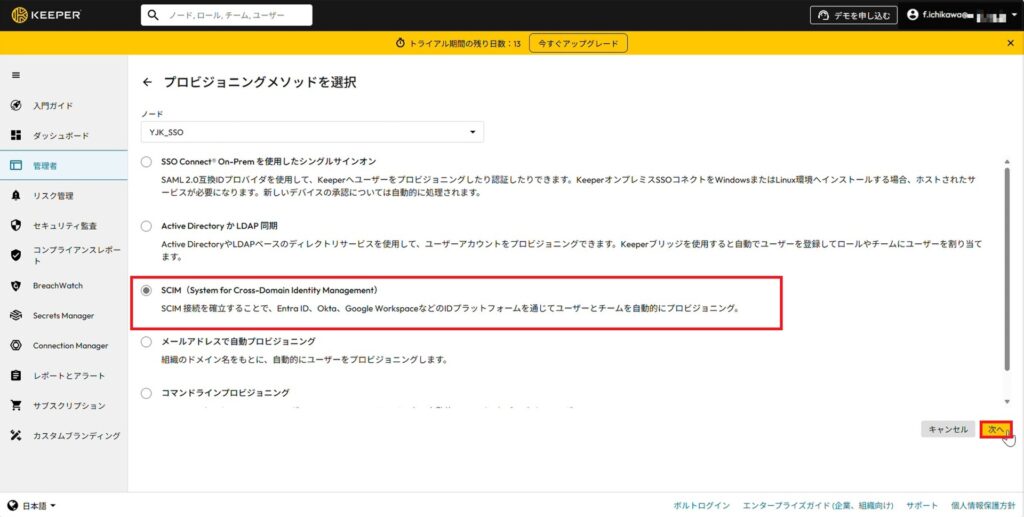

7.SCIM(System for Cross-Domains Identity Management)を選択し「次へ」をクリックします。

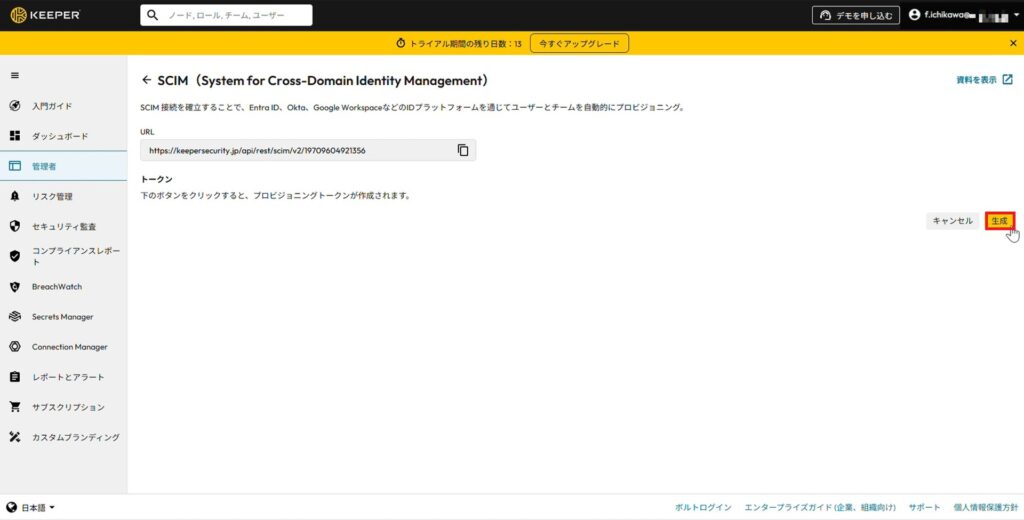

8.トークンから「生成」をクリックします。

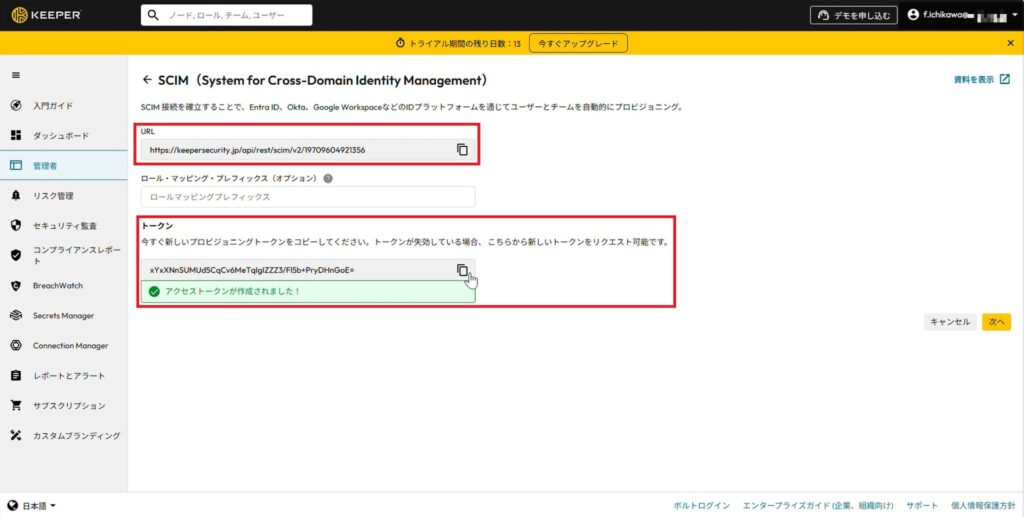

9.「URL」と「トークン」をコピーします。

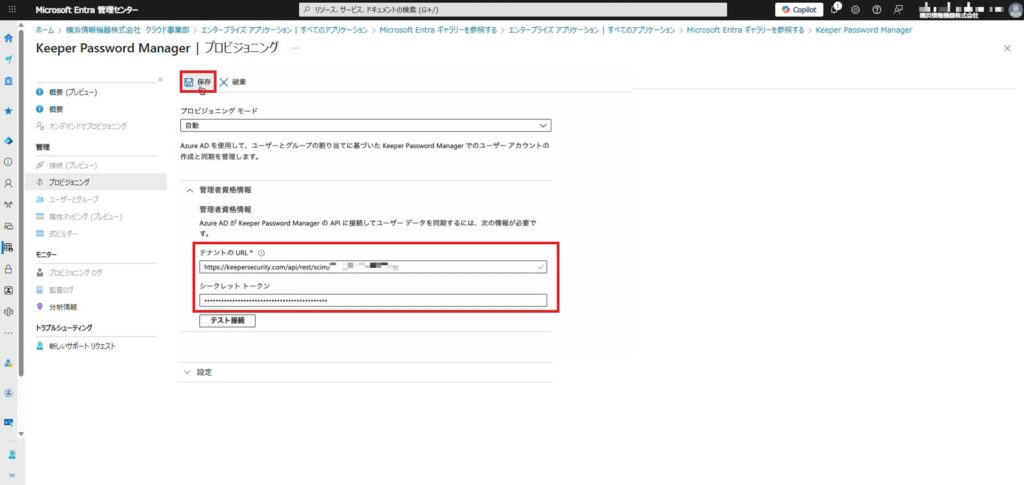

10.Entraの画面に戻り、Keeperでコピーした「URL」と「トークン」以下の通り貼り付け、「保存」をクリックします。

——————————————————————————————————————

・テナントURL→「URL」

・シークレットトークン→「トークン」

——————————————————————————————————————

11.「プロビジョニングの状態」を「オン」に設定し、 「保存」をクリックします。

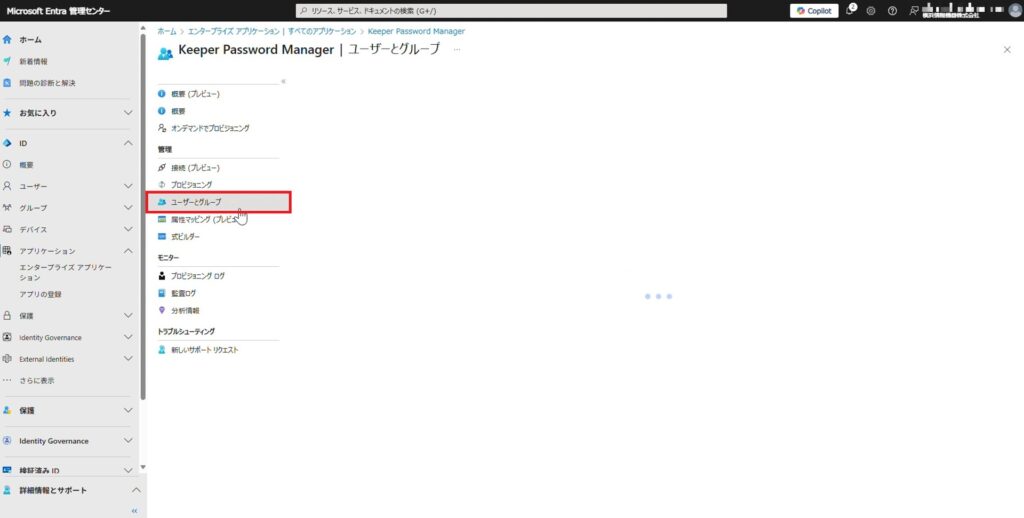

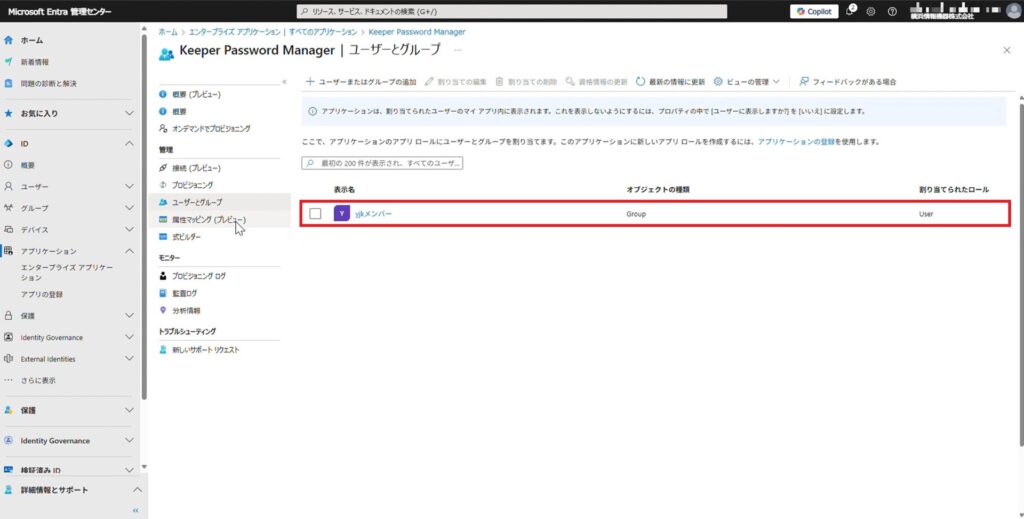

12.「ユーザーとグループ 」をクリックします。

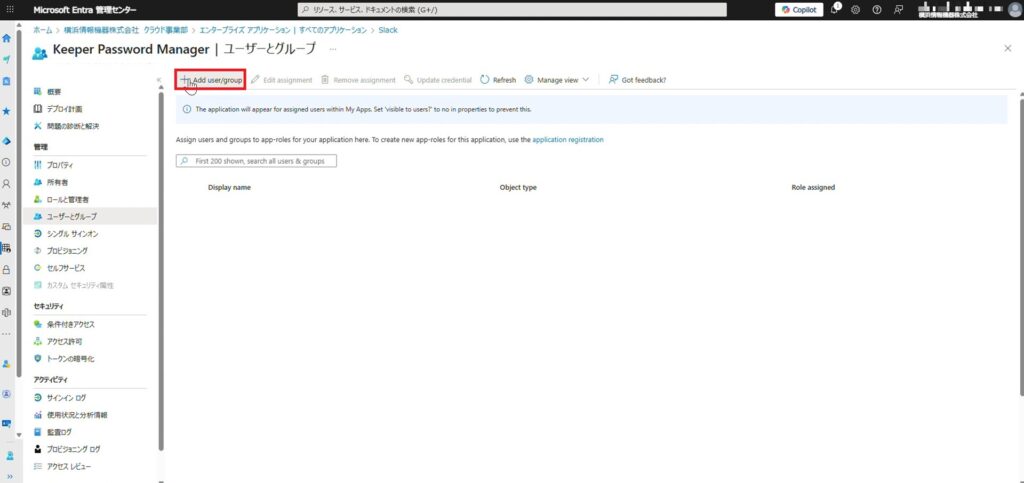

13.「+Add user/group(ユーザーとグループの追加 )」をクリックします。

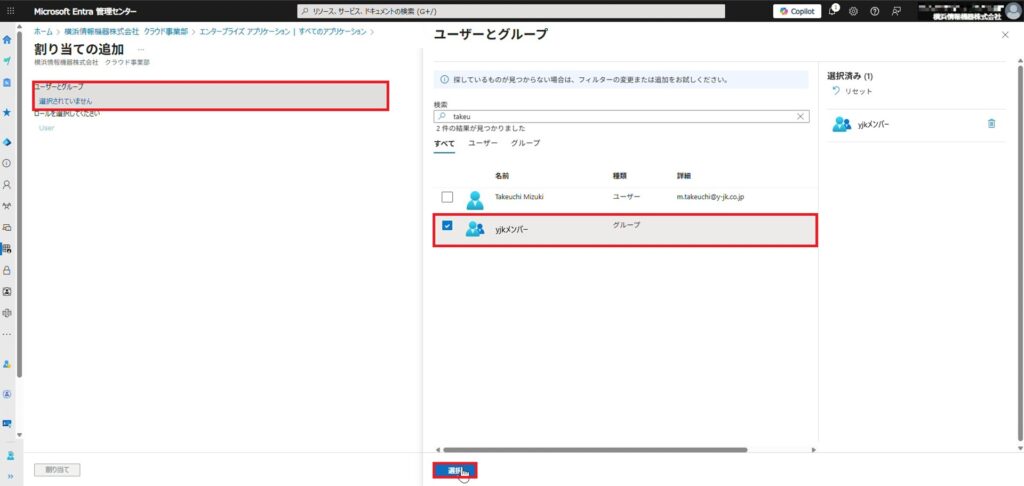

14.「ユーザーとグループ」をクリックし、該当ユーザーにチェックを入れ、「選択」をクリックします。

※ここで選択したグループに所属するメンバー以外、テナントにいてもKeeperを使用することができません。

15.「割り当て」をクリックします。

16.割り当てが完了いたしました。

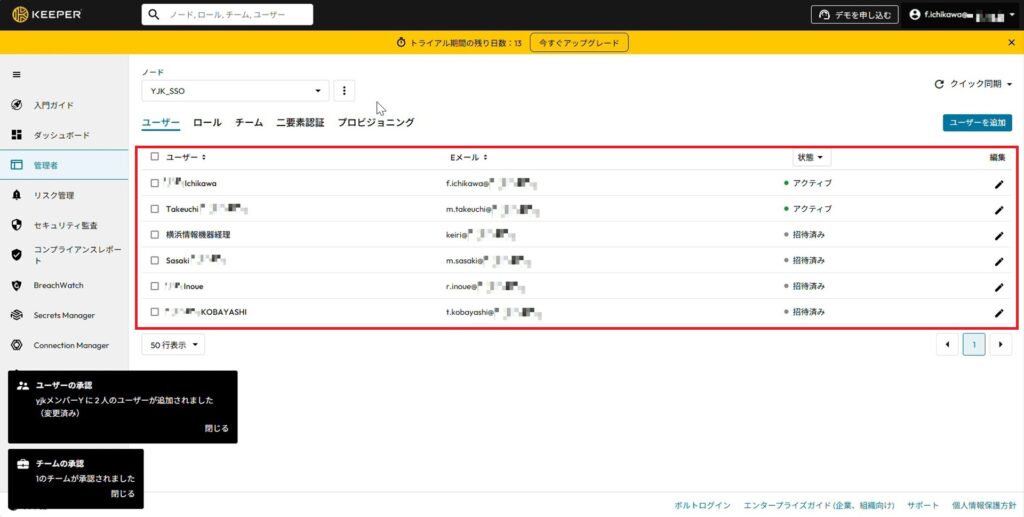

17.手順14.で選択したグループのユーザーがKeeperに追加されました。

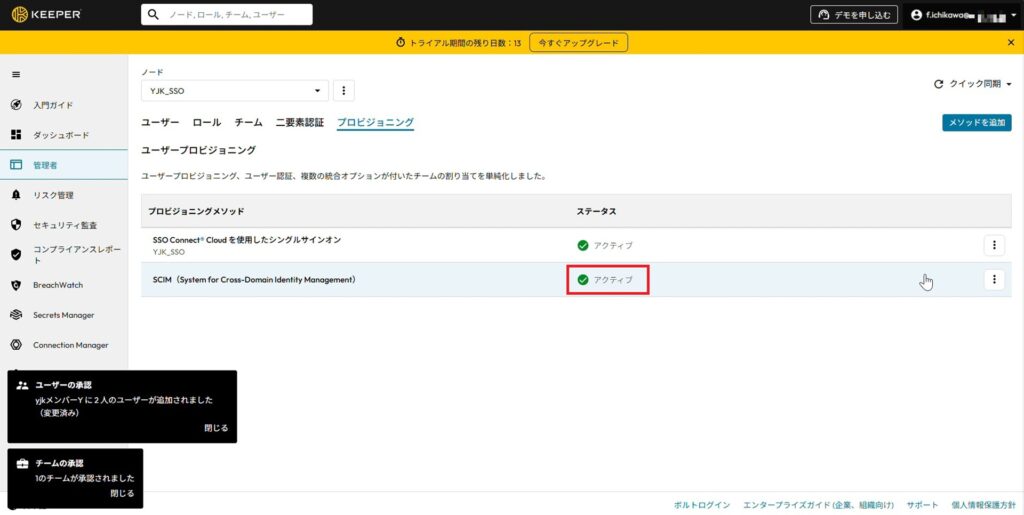

18.SCIMのステータスがアクティブになっていることも確認できます。

アプリの配布

Keeperのデスクトップアプリを、Intuneを使って社内端末に配布します。

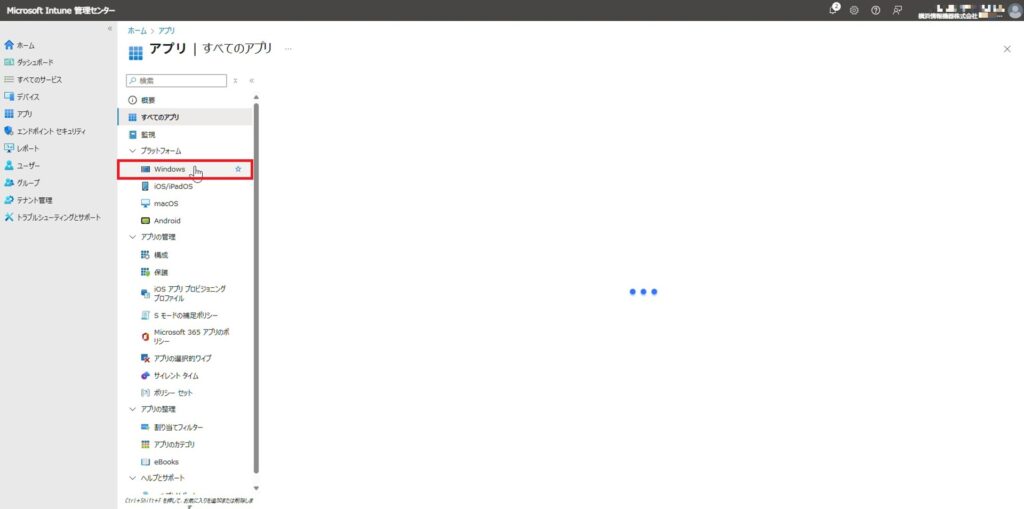

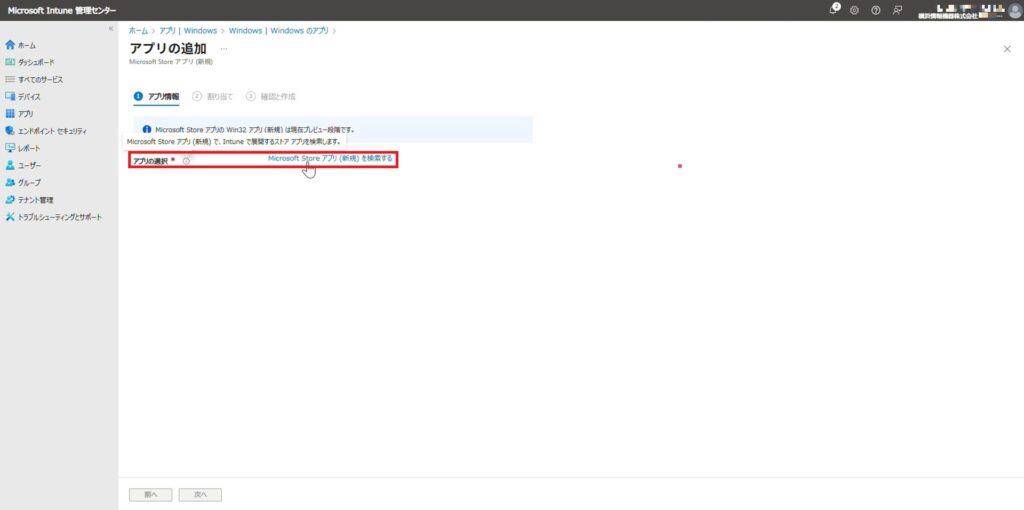

1. Microsoft Intune 管理センターを開き、「アプリ」をクリックします。

2.「Windows」をクリックします。

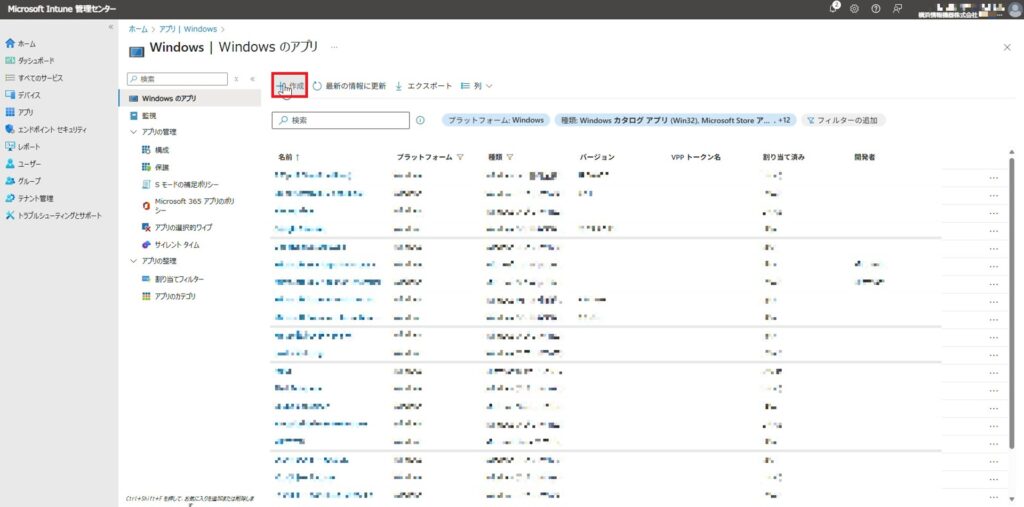

3.「+作成」をクリックします。

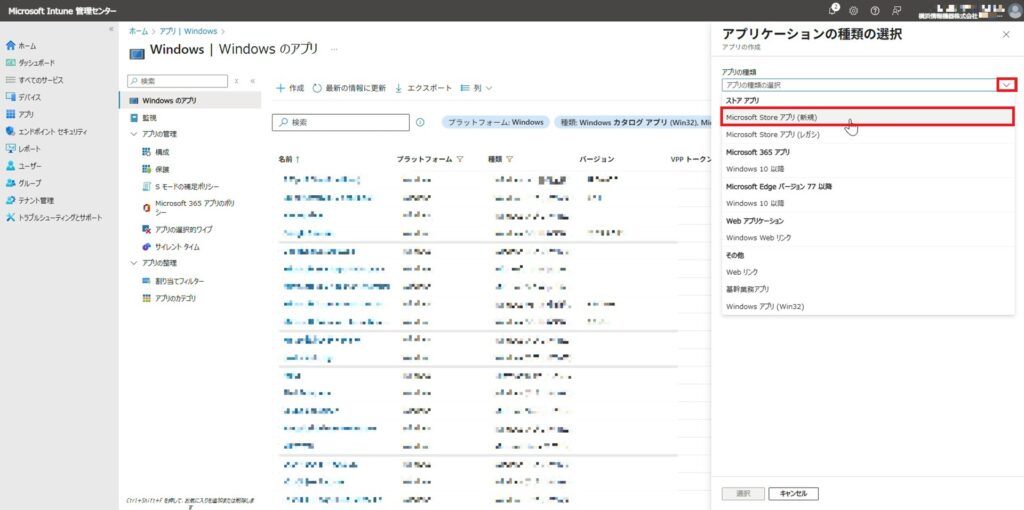

4.「アプリの種類」のプルダウンから、「Microsoft Store アプリ(新規)」を選択します。

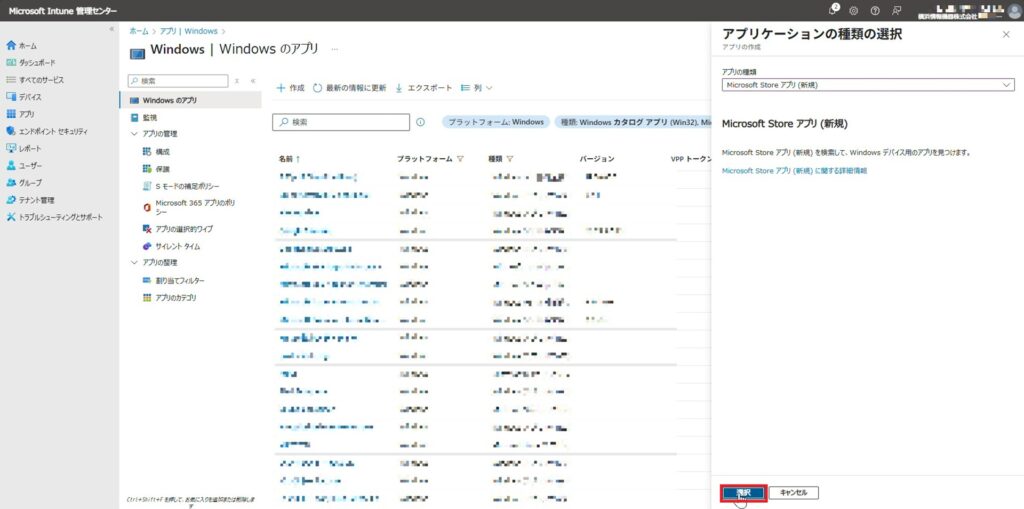

5.「選択」をクリックします。

6.「Microsoft Store アプリ(新規)を検索する」をクリックします。

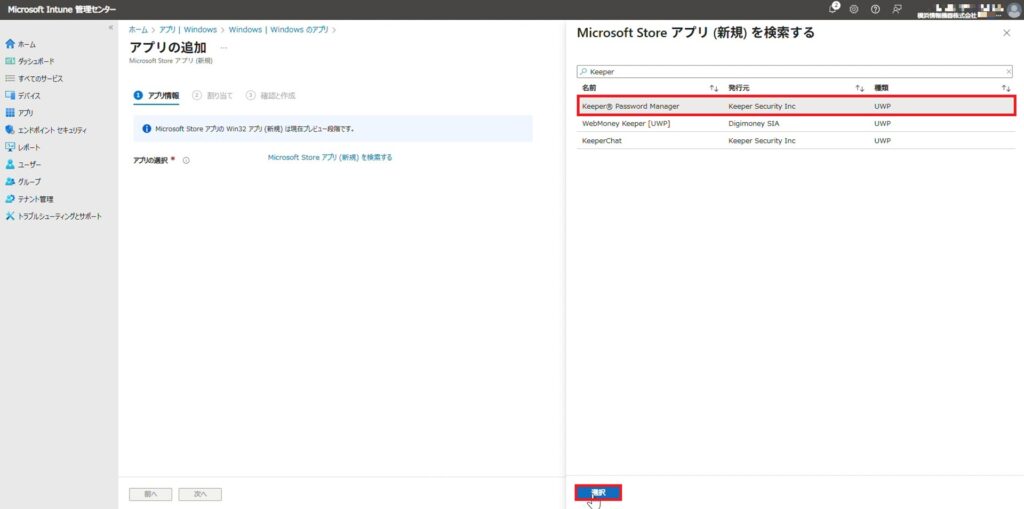

7.検索バーに「Keeper」と入力し「Keeper@ Password Manager」を選択し、「選択」をクリックします。

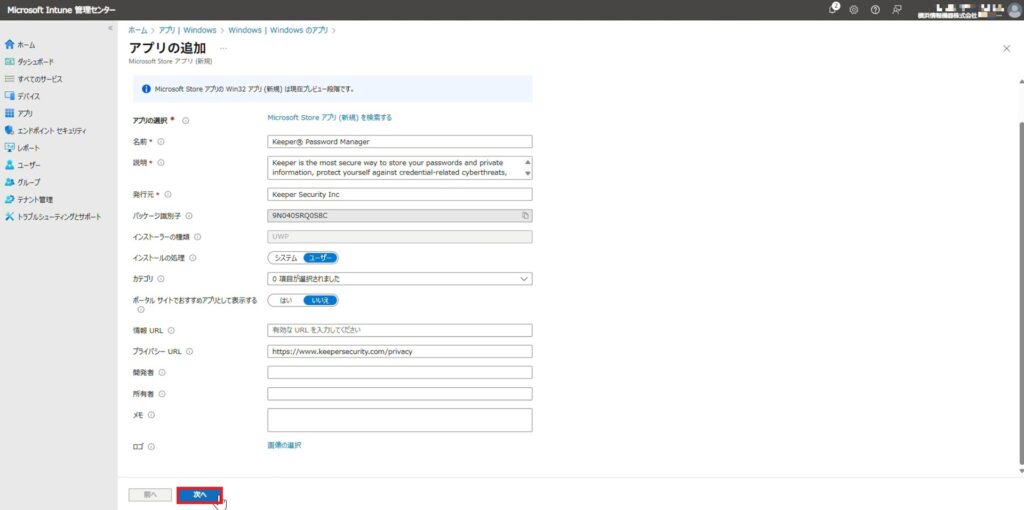

8.「次へ」をクリックします。

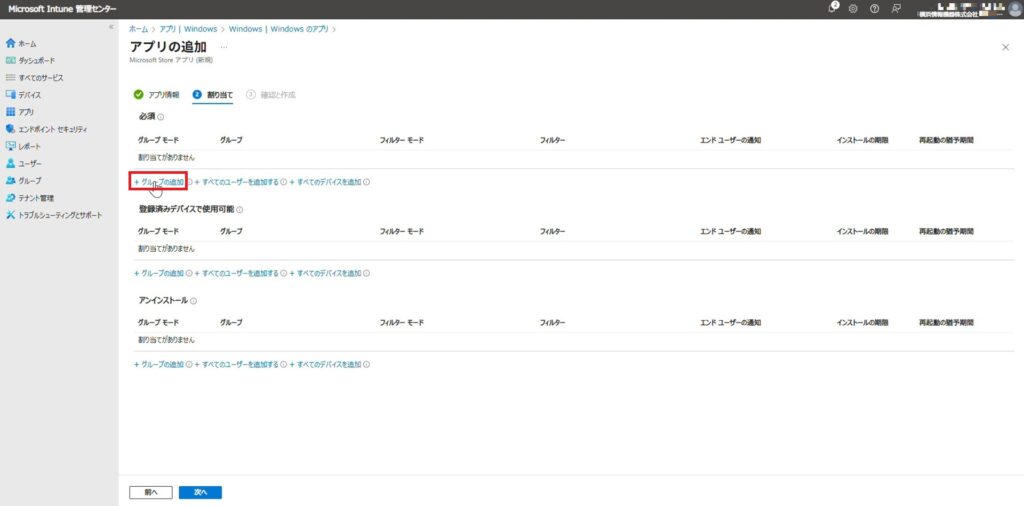

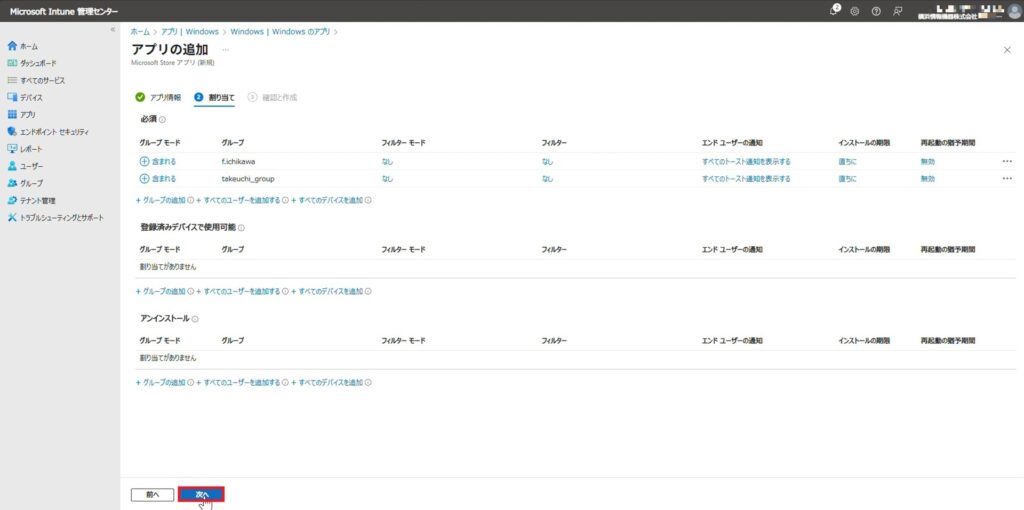

9.「+グループの追加」をクリックし、グループを割り当てます。

10.割り当てるグループにチェックを入れ、「選択」をクリックします。

11.「次へ」をクリックします。

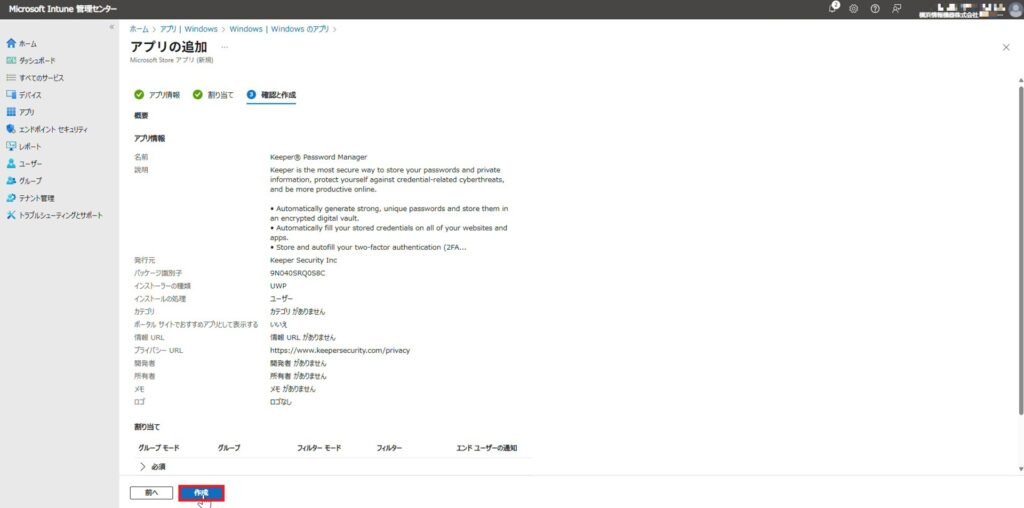

12.内容を確認し、「作成」をクリックします。

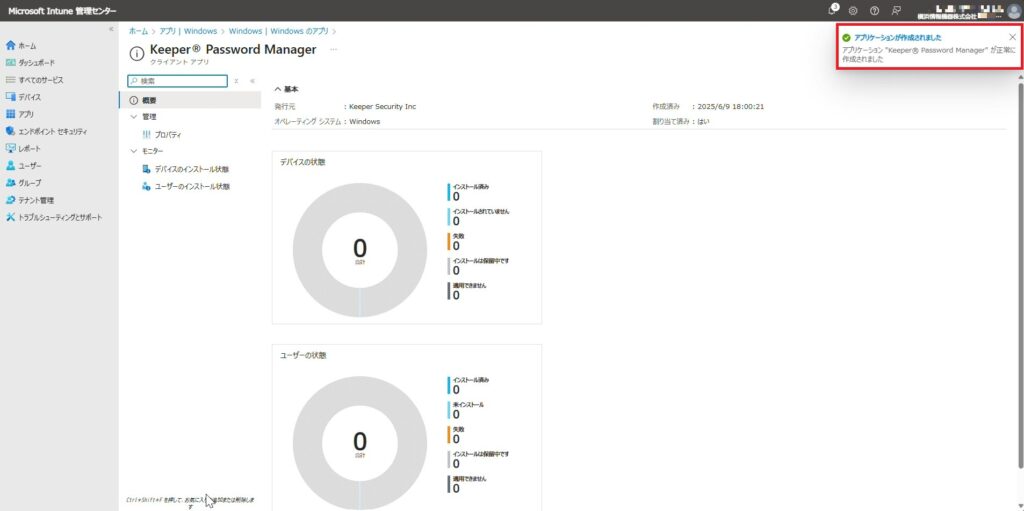

13.アプリケーションが作成されました。

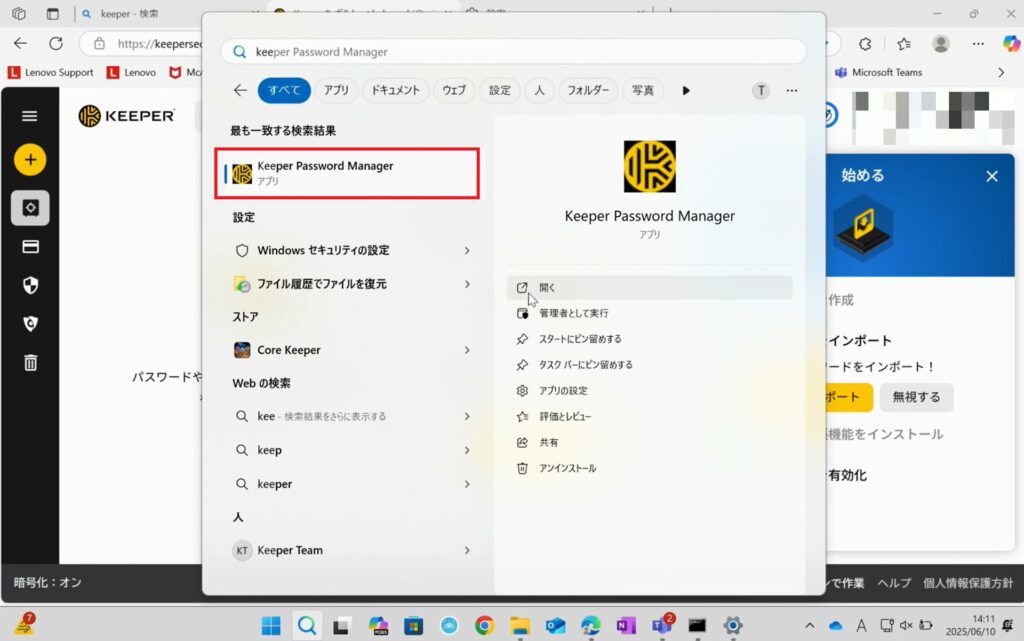

14.2時間ほどでデバイスにアプリが配布されました。

拡張機能(KeeperFill)の配布

次に 「KeeperFill」という拡張機能をIntuneから配布していきます。

この拡張機能を配布することで以下のような機能が使用できるようになります。

・サイトでの自動入力

・パスワードの生成

・ログイン情報の保存

-Edgeへの配布-

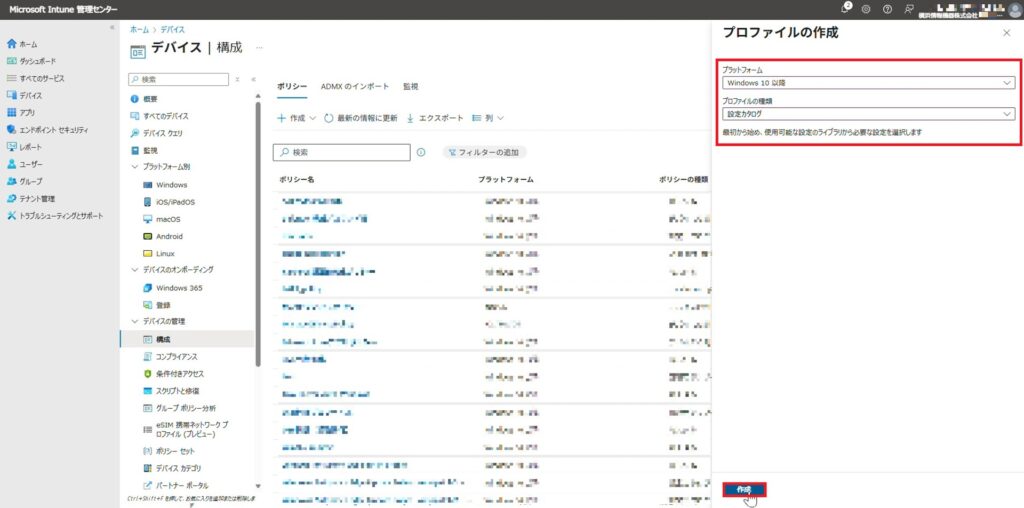

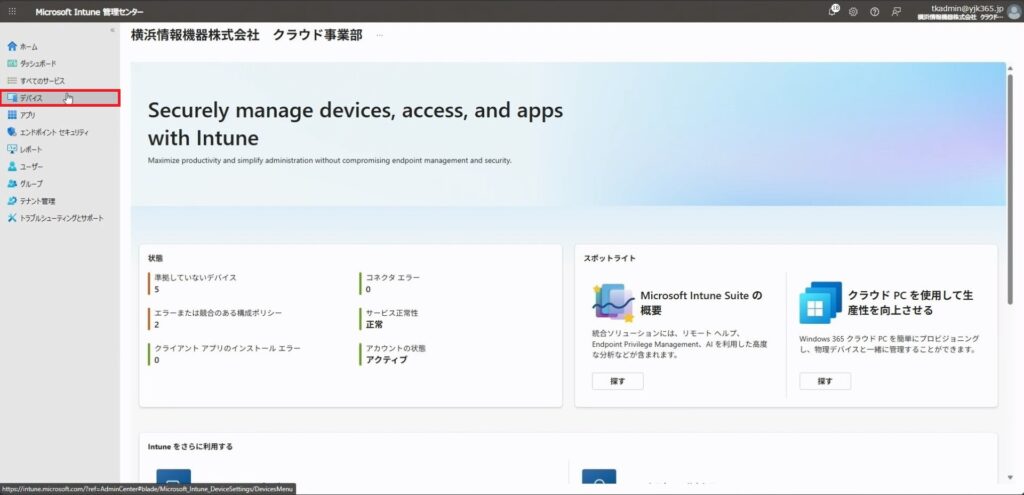

1.Microsoft Intune管理センターから「デバイス」クリックします。

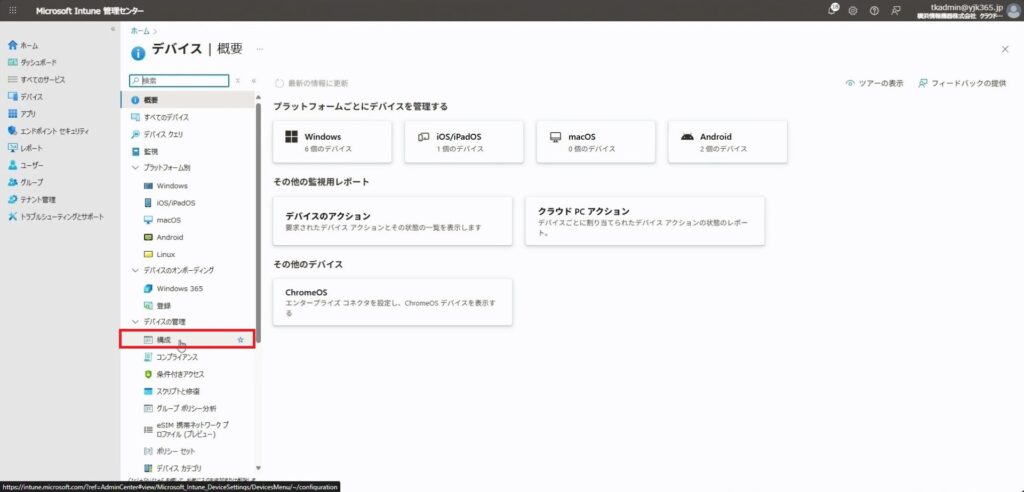

2.「構成」をクリックします。

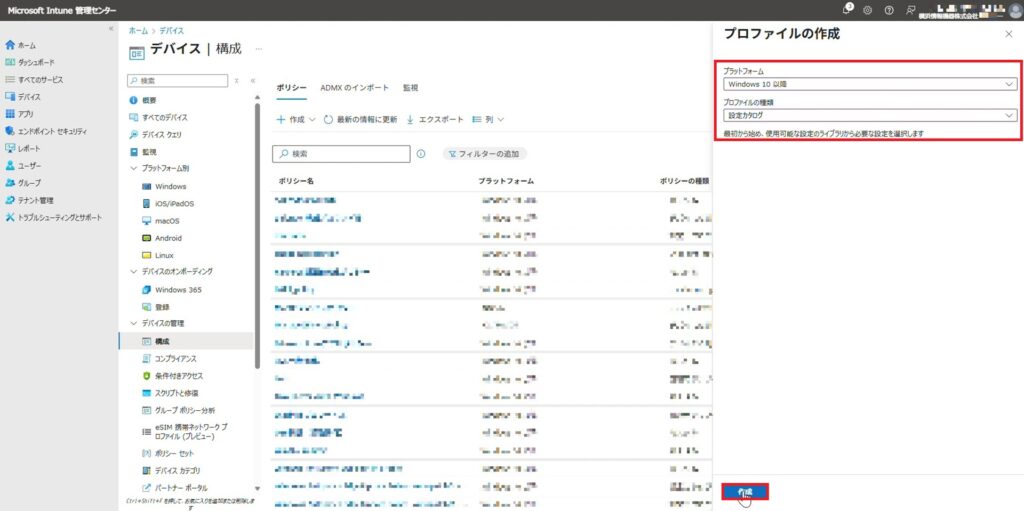

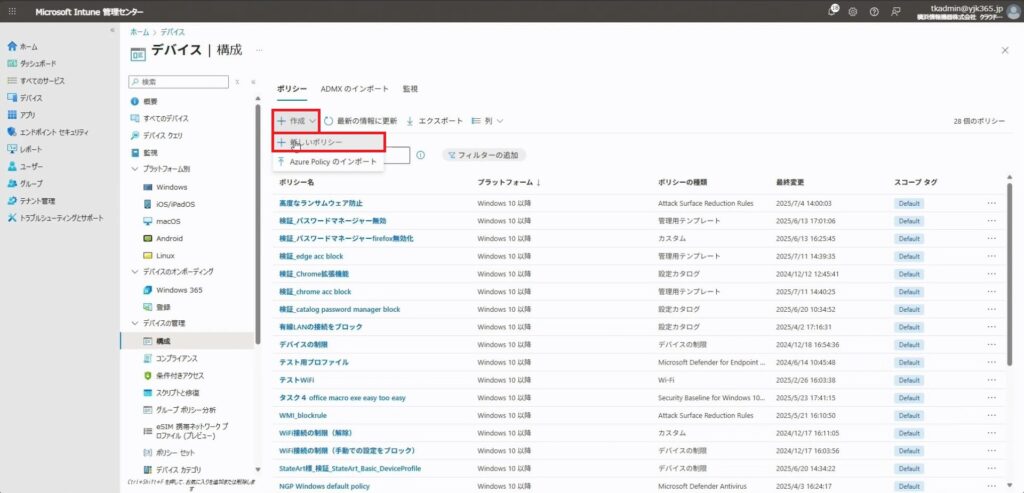

3.「+作成」のプルダウンより、「+新しいポリシー」をクリックします。

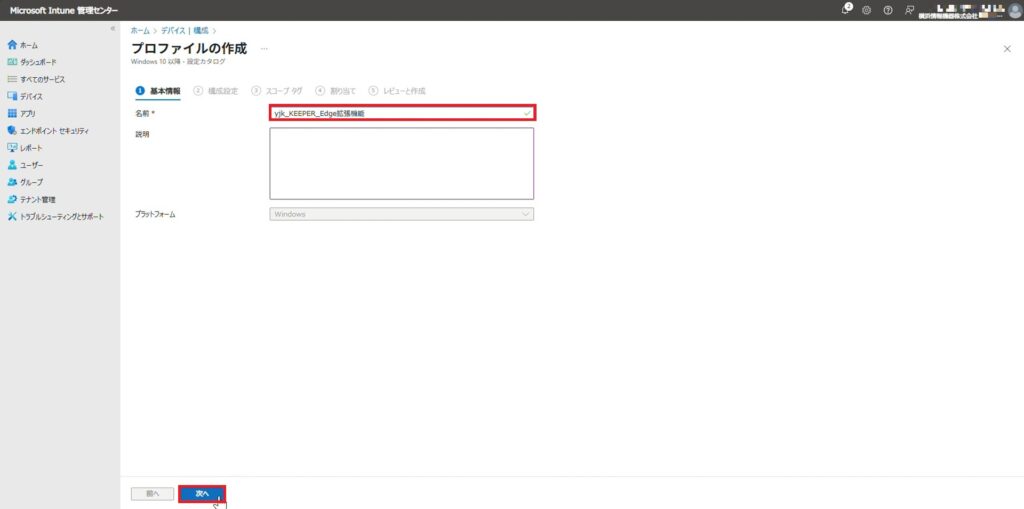

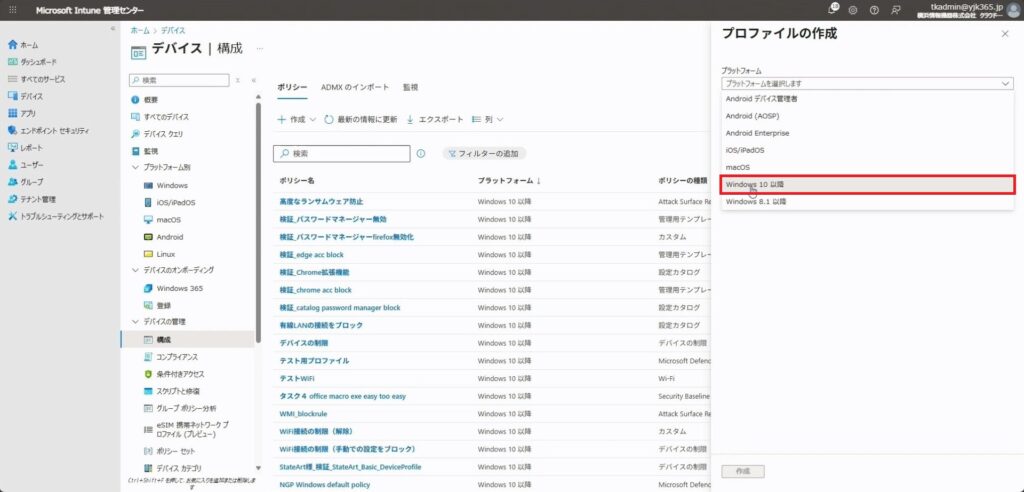

4.プロファイルの作成画面で以下の項目を選択し、「作成」をクリックします。

————————————————————————————————————————-

プラットフォーム:Windows 10 以降

プロファイルの種類:設定カタログ

————————————————————————————————————————-

5.任意の名前を入力し、「次へ」をクリックします。

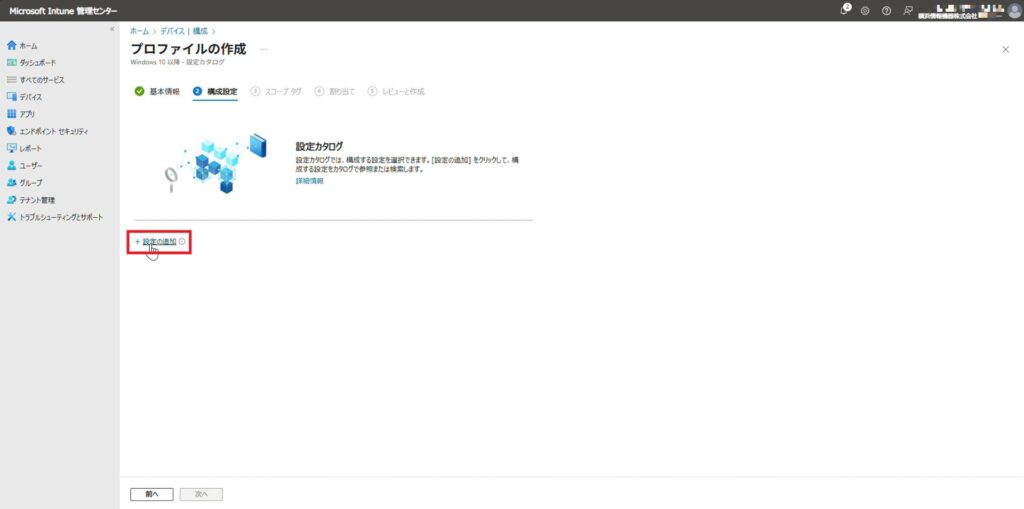

6.「+設定の追加」をクリックします。

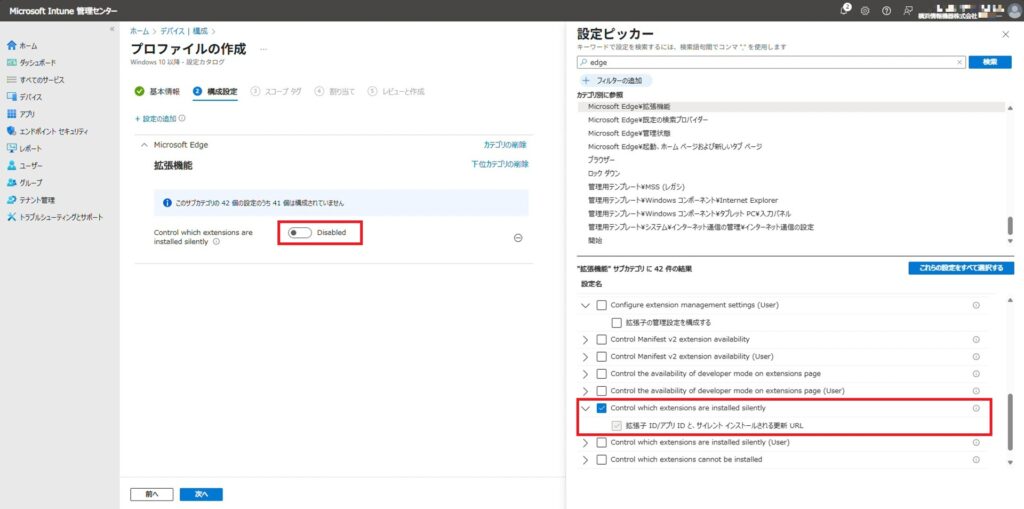

7.検索欄に「edge」と入力し、「Microsoft Edge¥拡張機能」を選択します。

8.「 Control which extensions are installed silently 」にチェックを入れ、トグルボタンを「オン」にします。

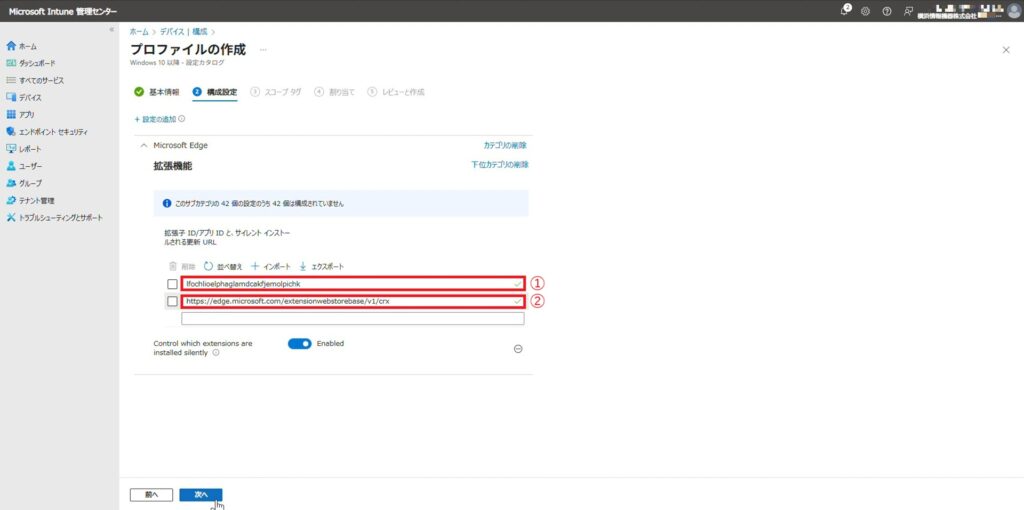

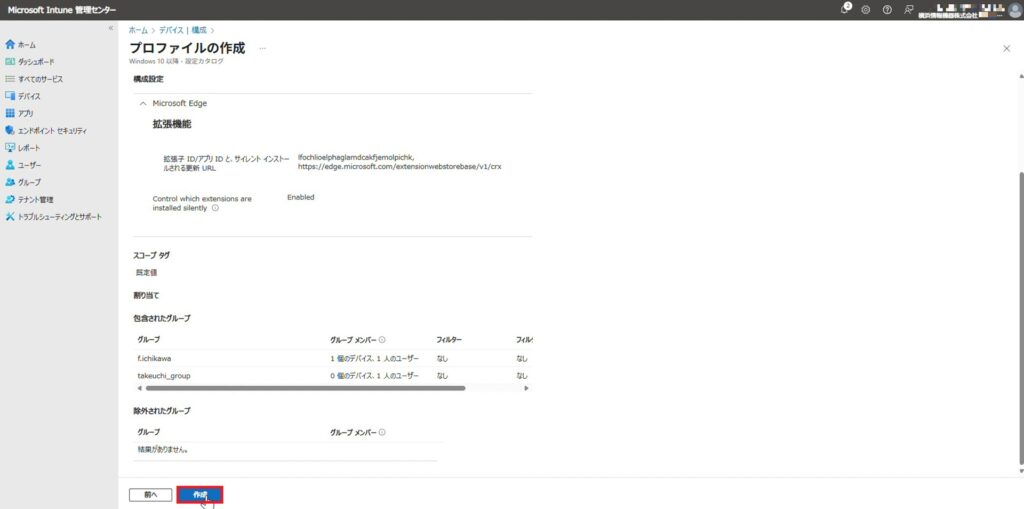

9.以下の項目を設定します。

———————————————————————————————————————–

① lfochlioelphaglamdcakfjemolpichk

② https://edge.microsoft.com/extensionwebstorebase/v1/crx

———————————————————————————————————————–

10.「次へ」をクリックします。

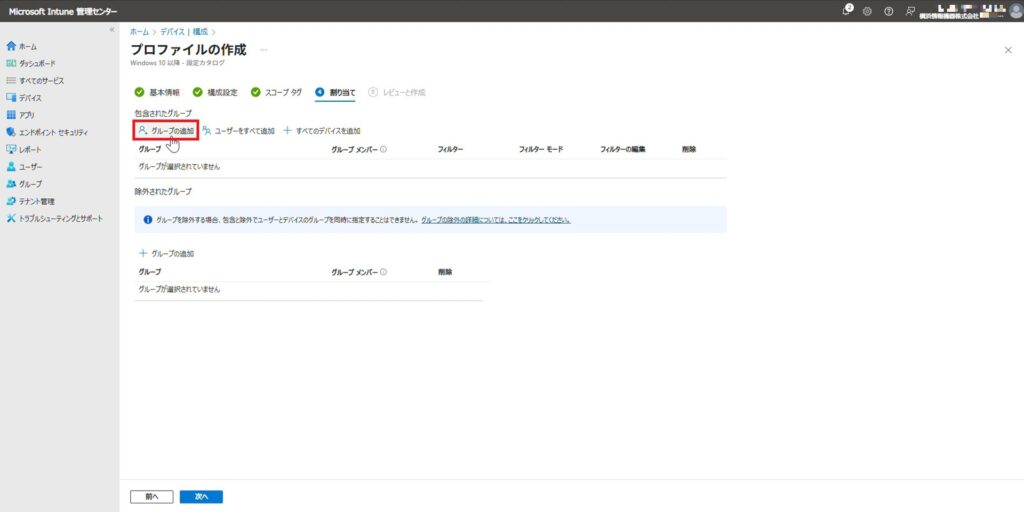

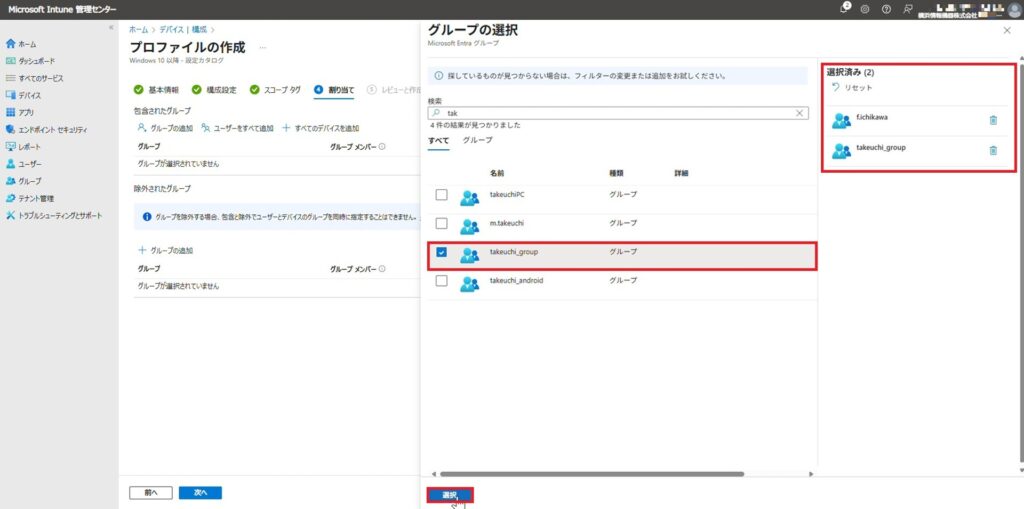

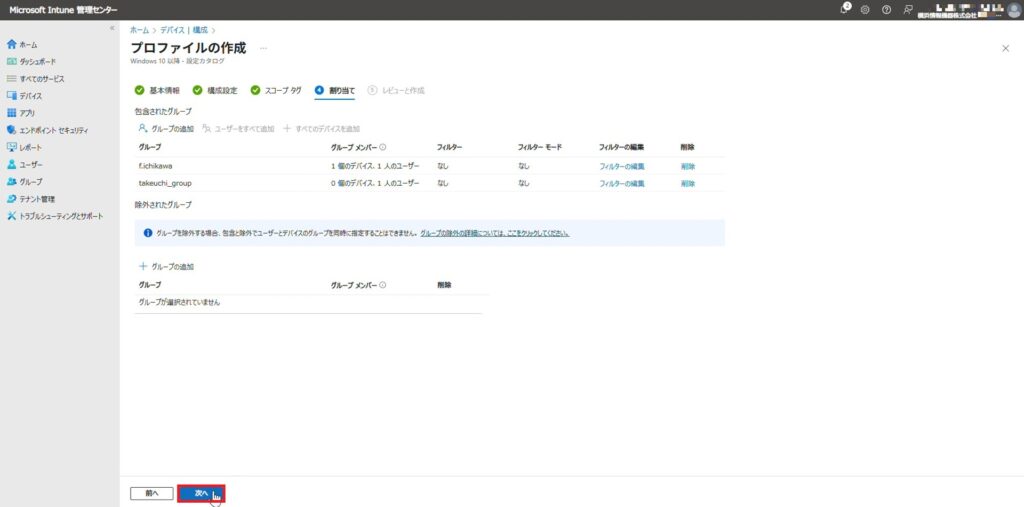

11.「グループの追加」をクリックします。

12.割り当てたいグループにチェックを入れ、「選択」をクリックします。

13.「次へ」をクリックします。

14.「作成」をクリックします。

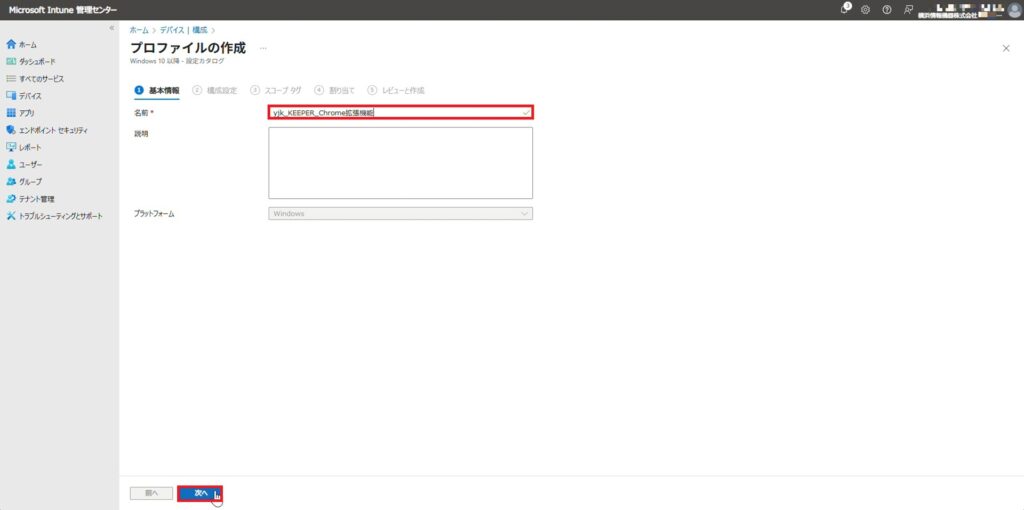

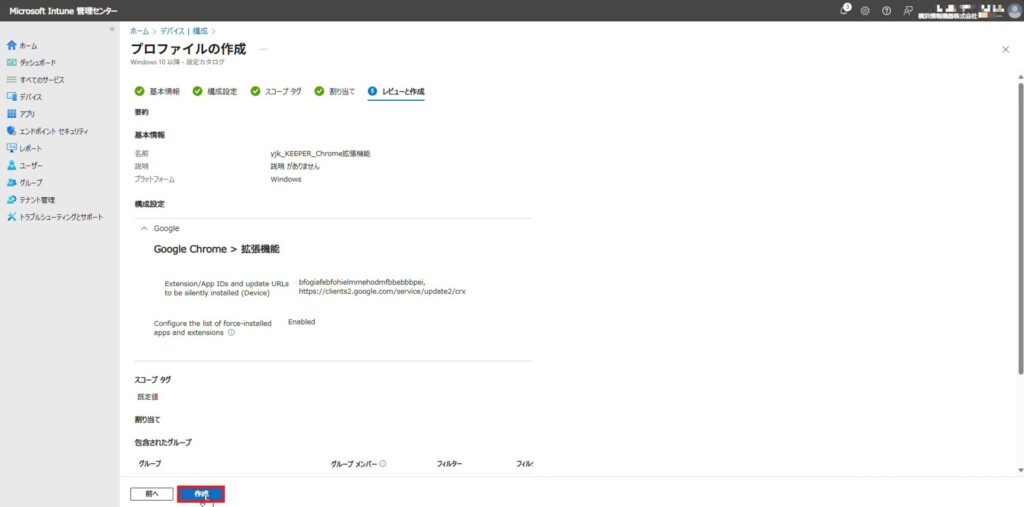

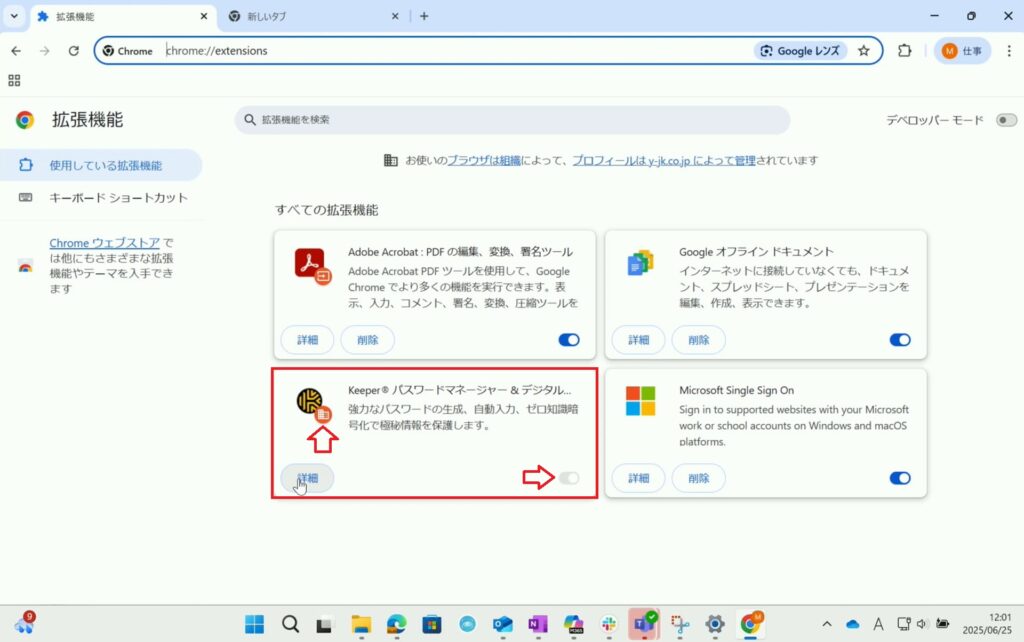

-Chromeへの配布-

1.-Edgeへの配布-と同様に、プロファイルの作成画面で以下の項目を選択し、「作成」をクリックします。

————————————————————————————————————————–

プラットフォーム:Windows 10 以降

プロファイルの種類:設定カタログ

————————————————————————————————————————–

2.任意の名前を入力し、「次へ」をクリックします。

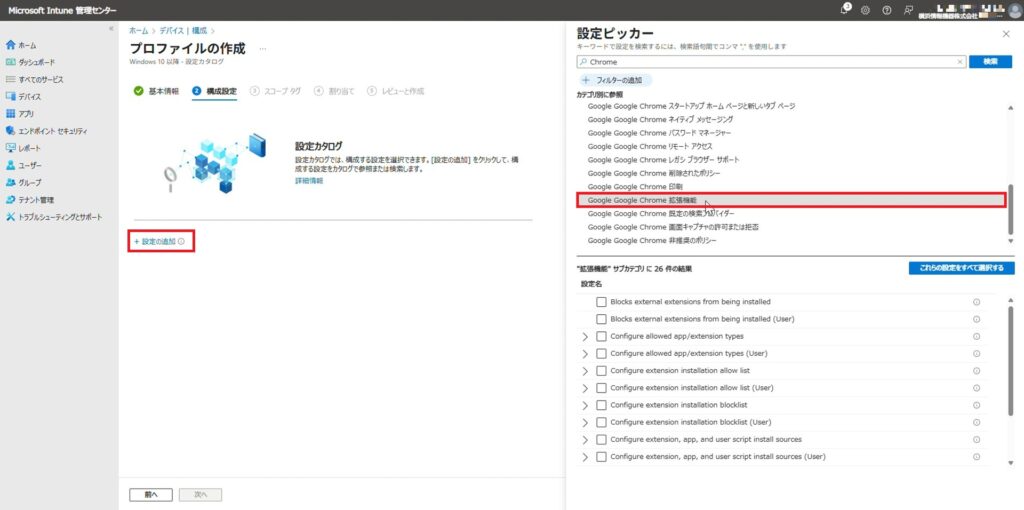

3.「+設定の追加」をクリックし「Google Google Chrome 拡張機能」を選択します。

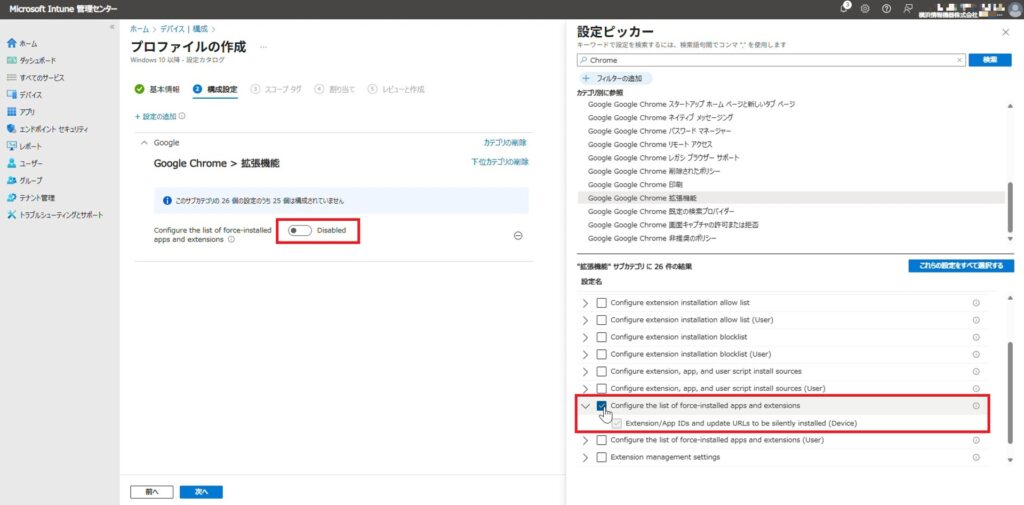

4.「Configure the list of force-installed apps and extensions」 にチェックを入れ、トグルボタンを「オン」にします。

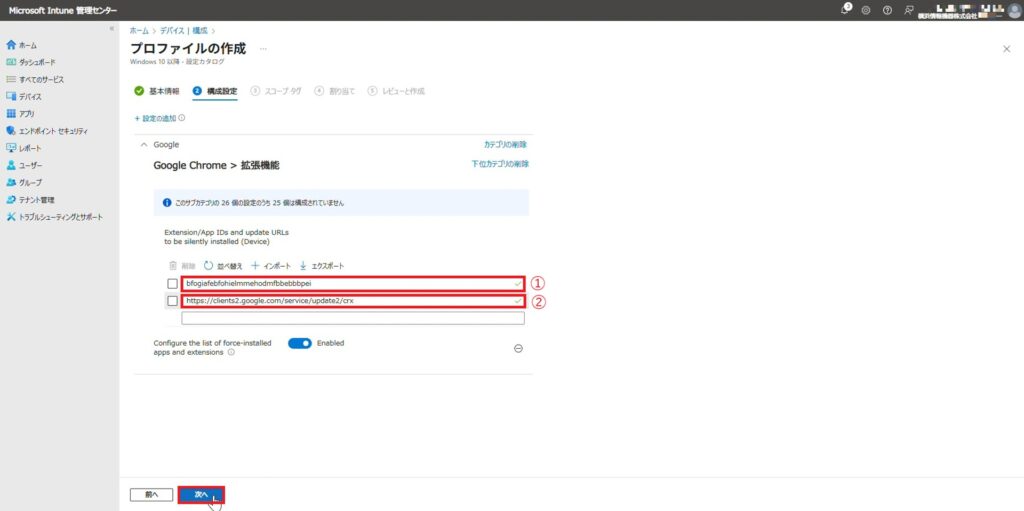

5.以下の項目を設定し、「次へ」をクリックします。

——————————————————————————————————————————-

① bfogiafebfohielmmehodmfbbebbbpei

② https://clients2.google.com/service/update2/crx

——————————————————————————————————————————-

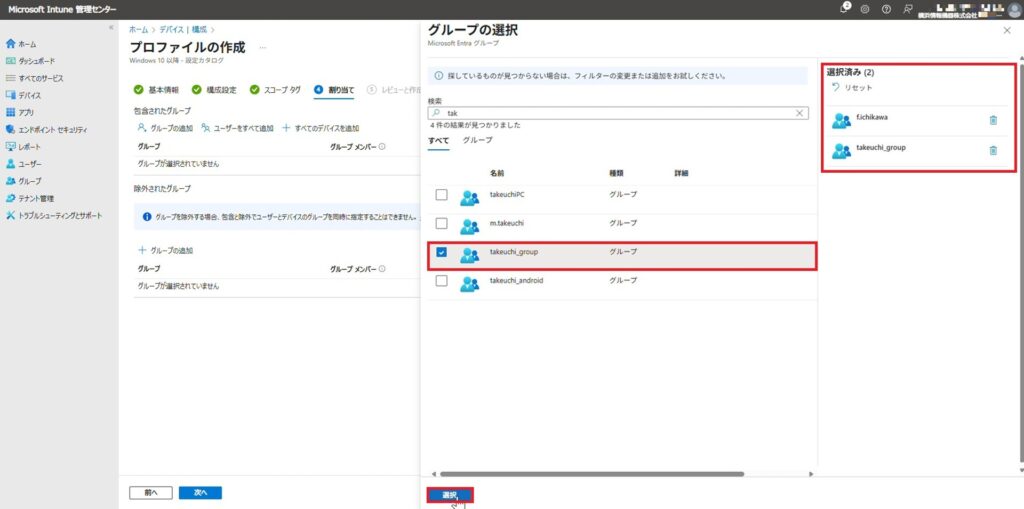

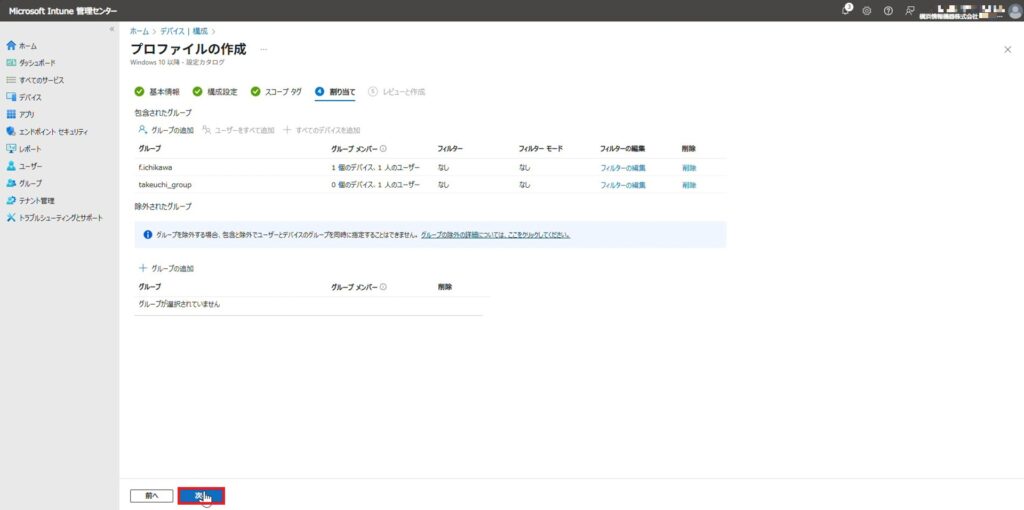

6.割り当てたいグループにチェックを入れ、「選択」をクリックします。

7.「次へ」をクリックします。

8.「作成」をクリックします。

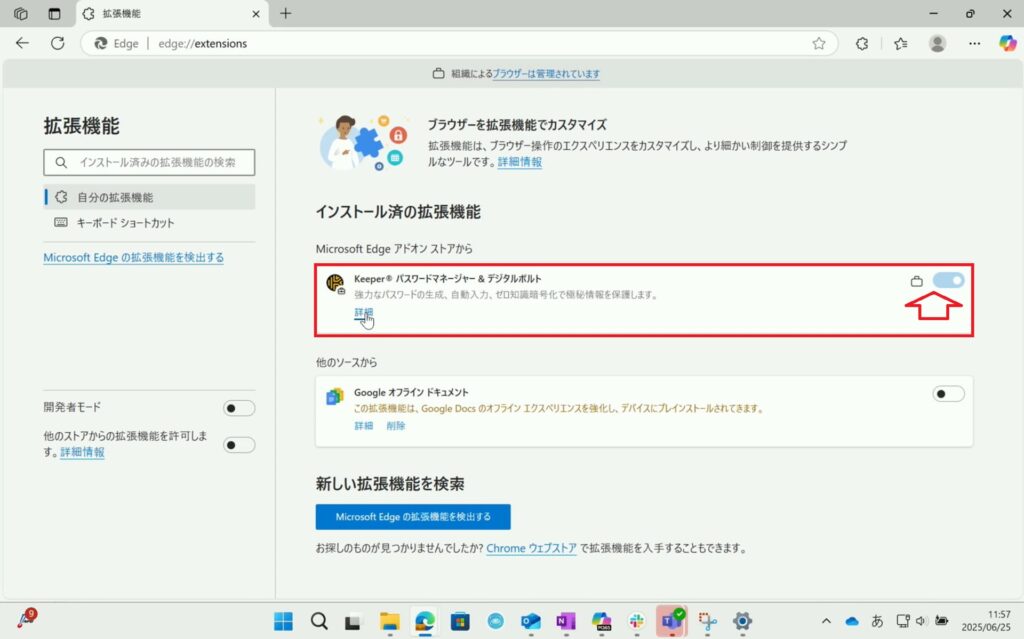

-結果-

新しいポリシーが確認できました。

それぞれのブラウザで配布されていることが確認できます。

Edge

Chrome

★追記

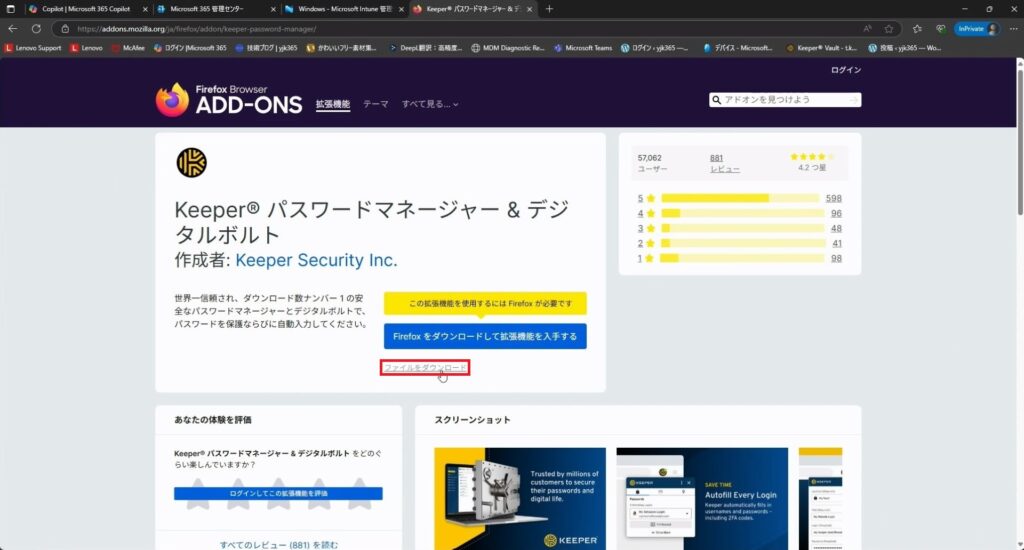

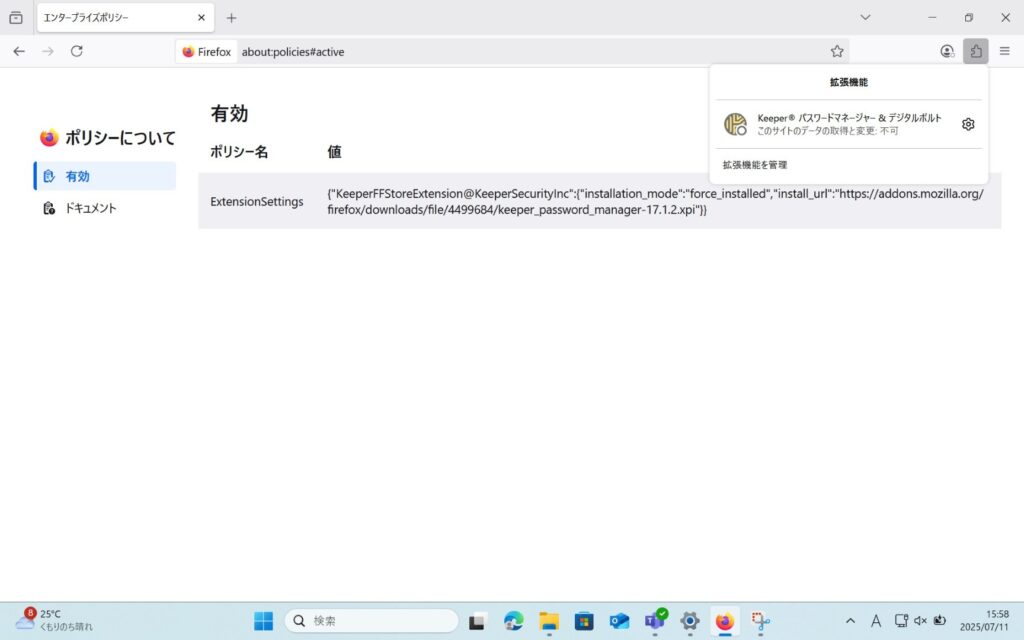

Firefoxへの拡張機能配布も行いましたので、手順をご紹介します。

FirefoxはEdgeやChromeのように、Intuneから配布するための設定が無いので、以下作業が必要となります。

①Intuneから配布するための準備

②Intuneから配布( EdgeやChrome は②だけで配布が可能)

①Intuneから配布するための準備

1.以下URLからFirefoxの拡張機能ページへアクセスし、「ファイルをダウンロード」をクリックします。

Keeper® パスワードマネージャー & デジタルボルト – 🦊 Firefox (ja) 向け拡張機能を入手

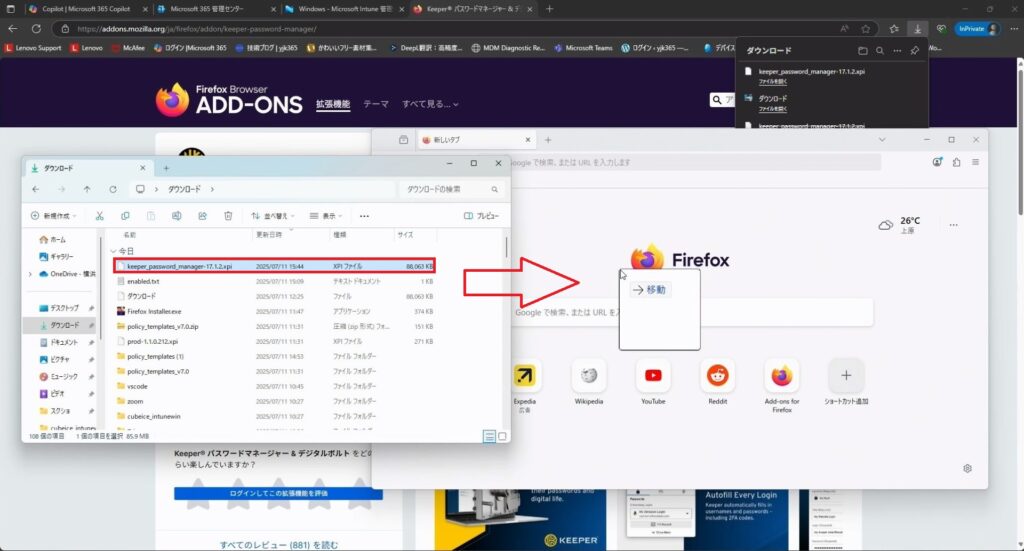

2.Firefoxブラウザを立ち上げ、先ほどダウンロードしたファイルをドロップします。

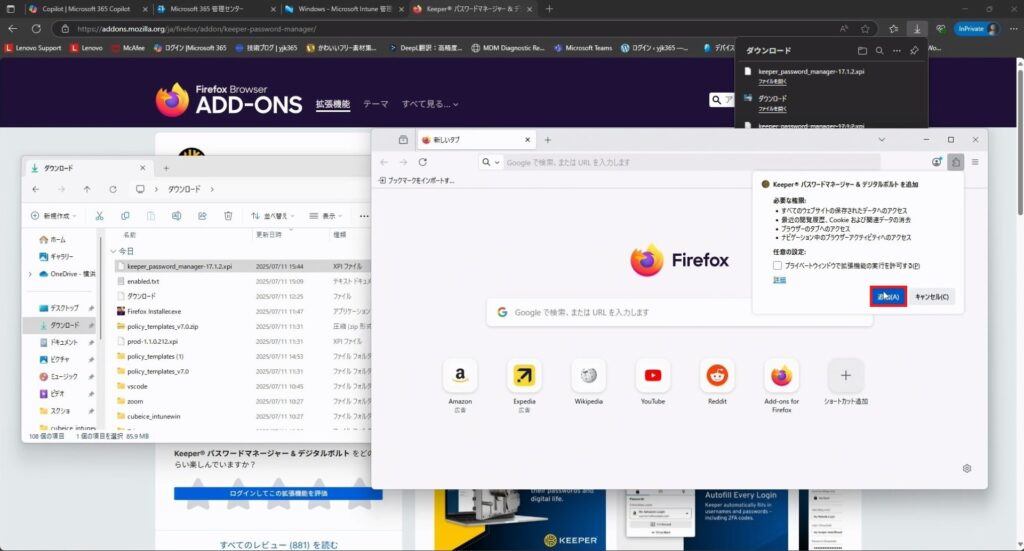

3.「追加」をクリックします。

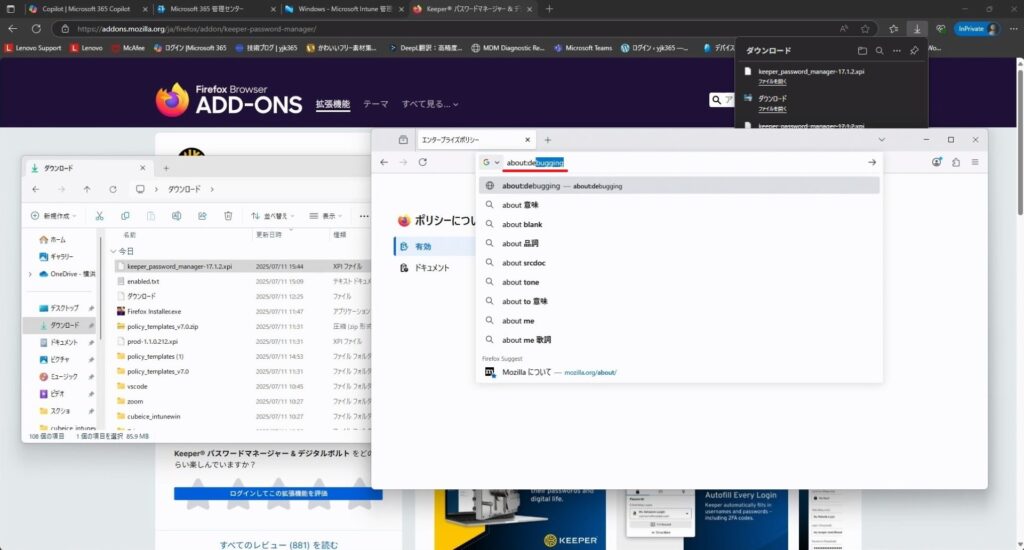

4.Firefoxブラウザの検索欄に以下を入力します。

about:debbugging

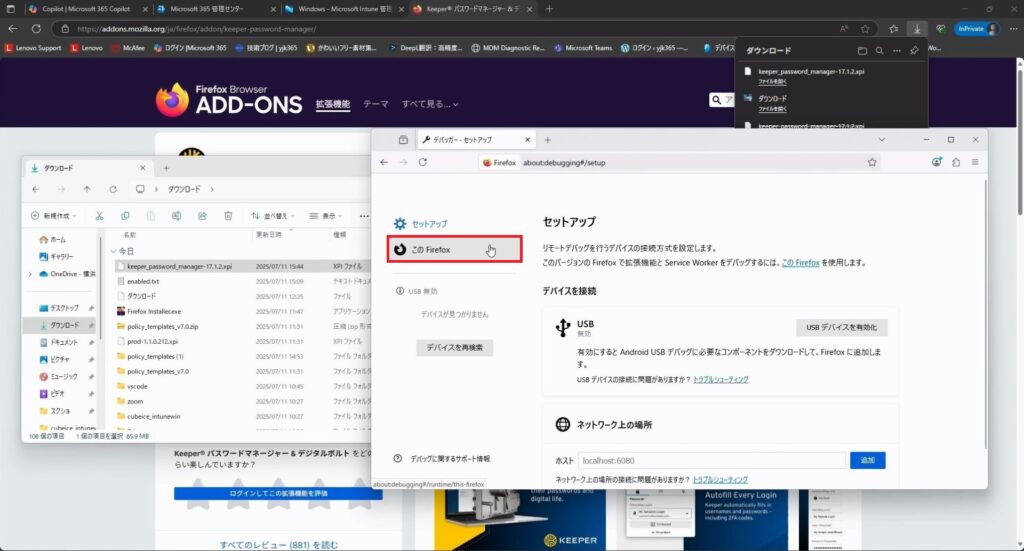

5.「このFirefox」をクリックします。

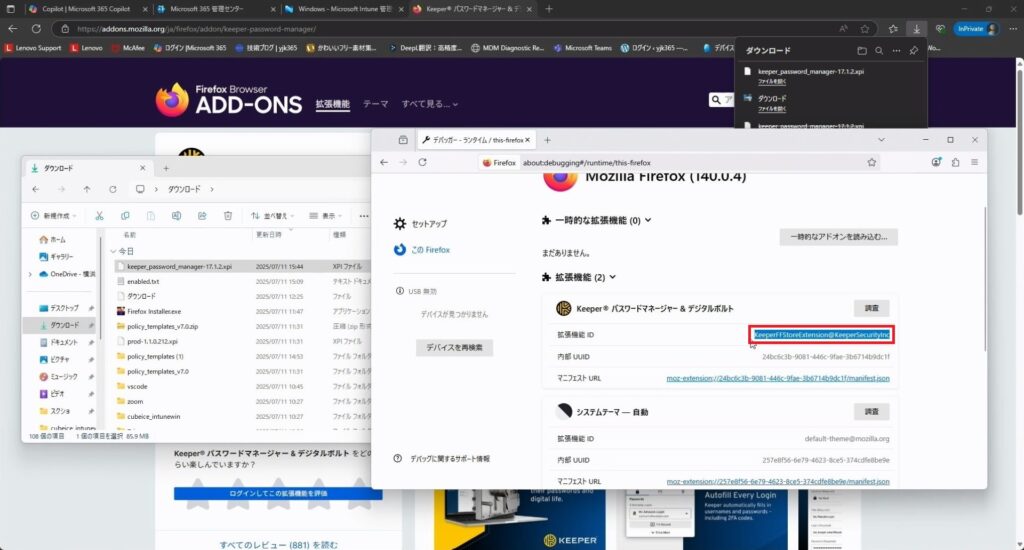

6.拡張機能IDをコピーしておきます。

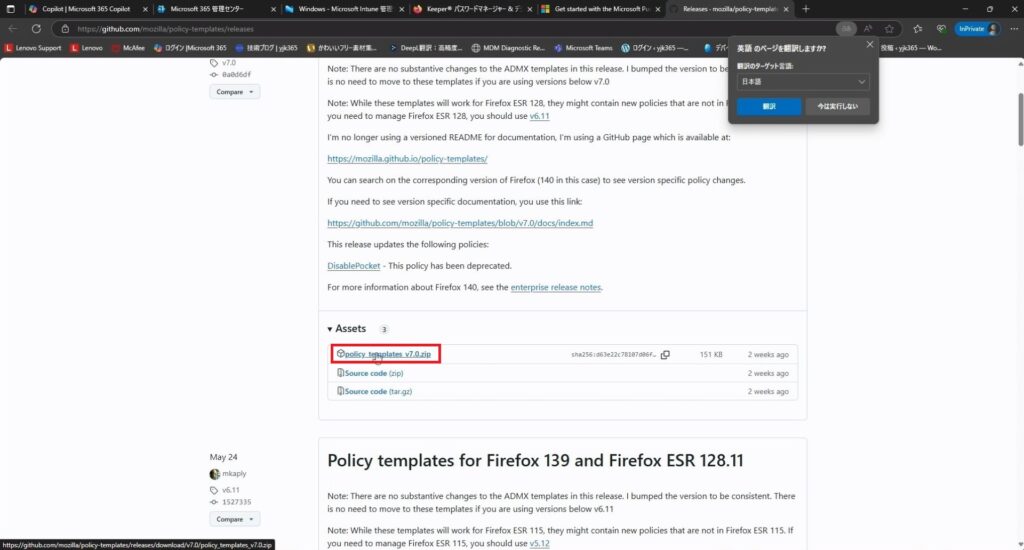

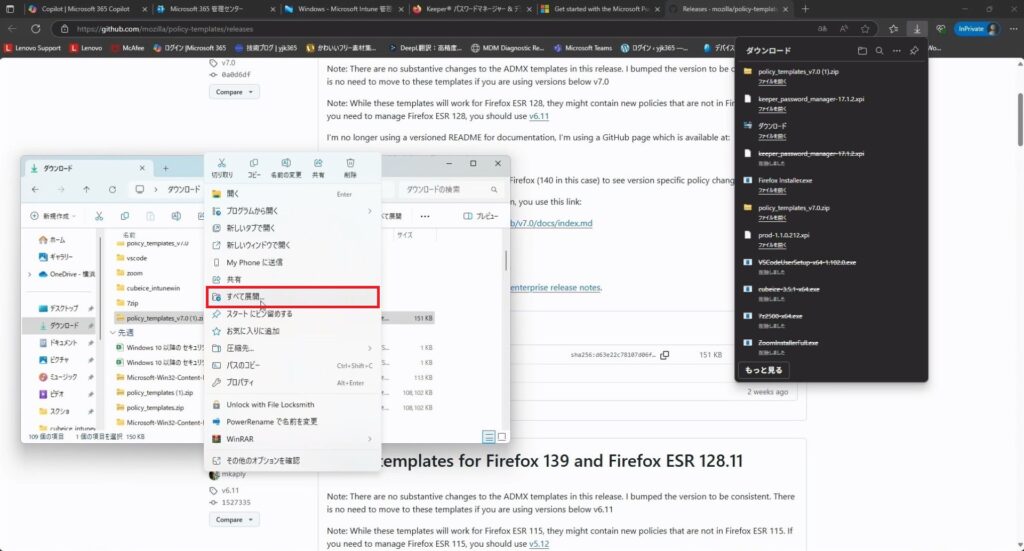

7.以下URLへアクセスしポリシーテンプレートをダウンロードします。

Releases · mozilla/policy-templates

ポリシーテンプレート:

上記URLへアクセス>Policy templates for Firefox 140> Assets> policy_templates_v7.0.zip

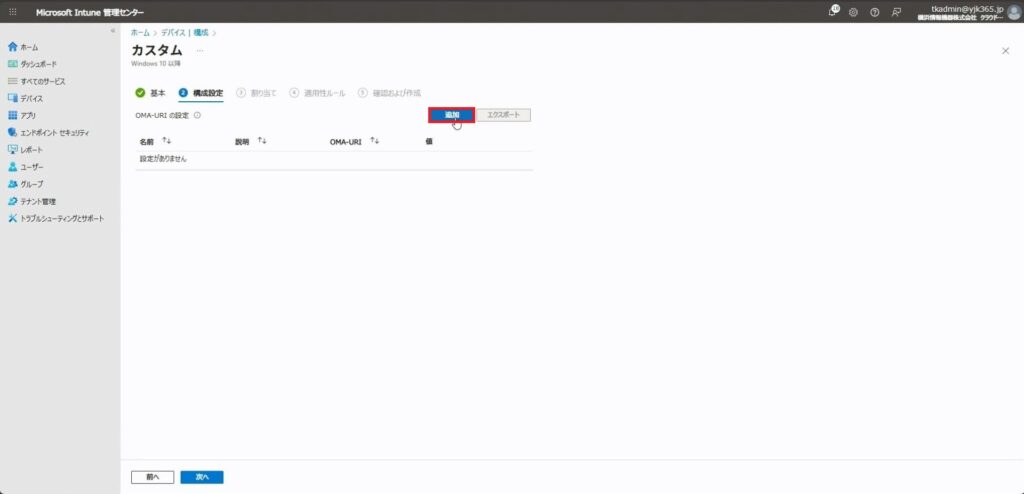

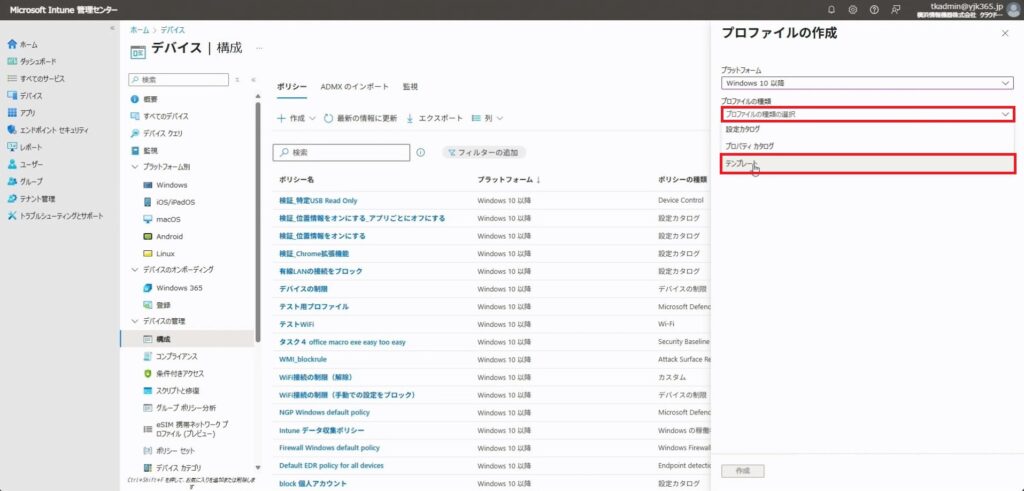

8.Intune管理センターを開き、「デバイス」をクリックします。

9.「構成」をクリックします。

10.「+作成」のプルダウンより「+新しいポリシー」をクリックします。

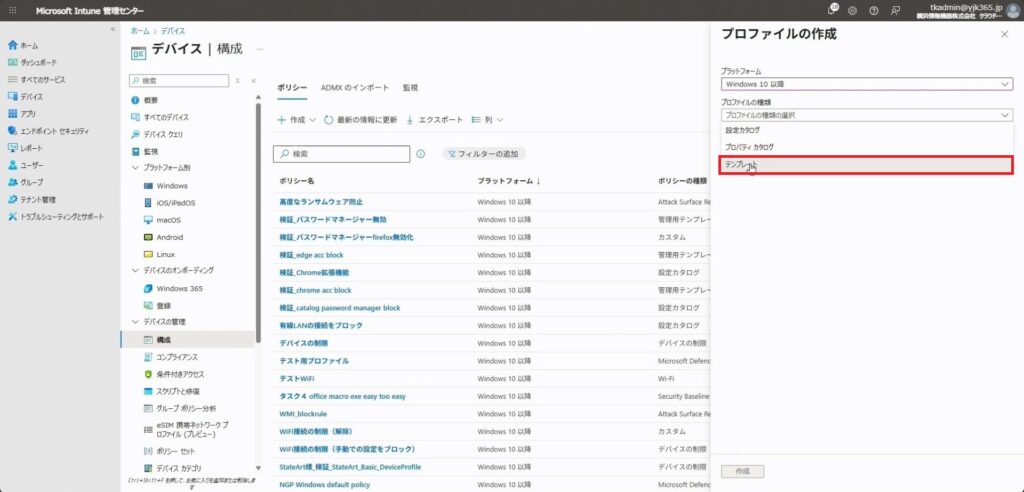

11.プラットフォームで「Windows10以降」を選択します。

12.プロファイルの種類で「テンプレート」を選択します。

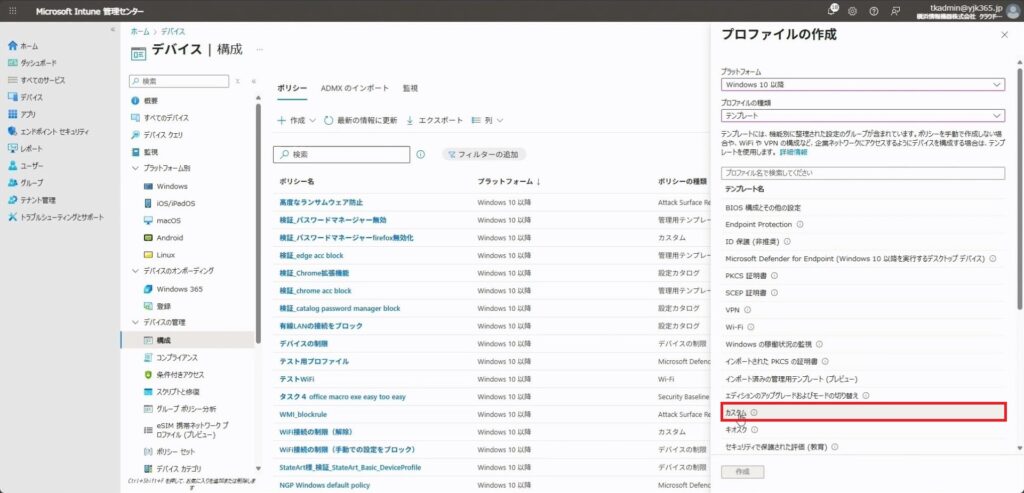

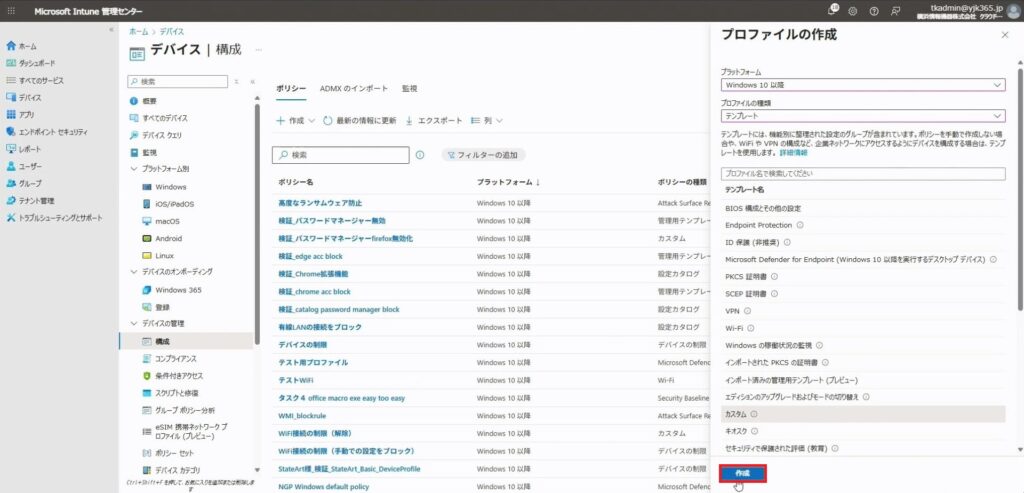

13.テンプレート名で「カスタム」を選択します。

14.「作成」をクリックします。

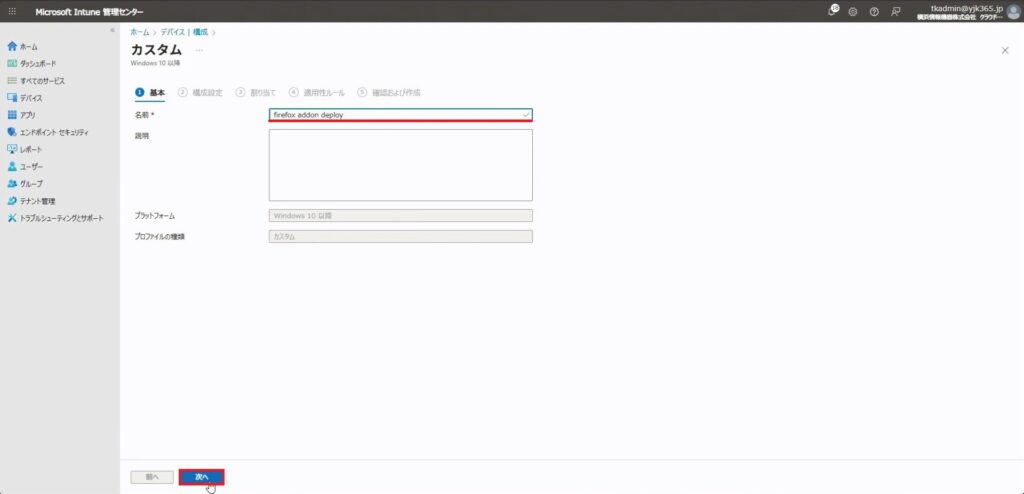

15.任意で名前を入力し、「次へ」をクリックします。

16.「追加」をクリックします。

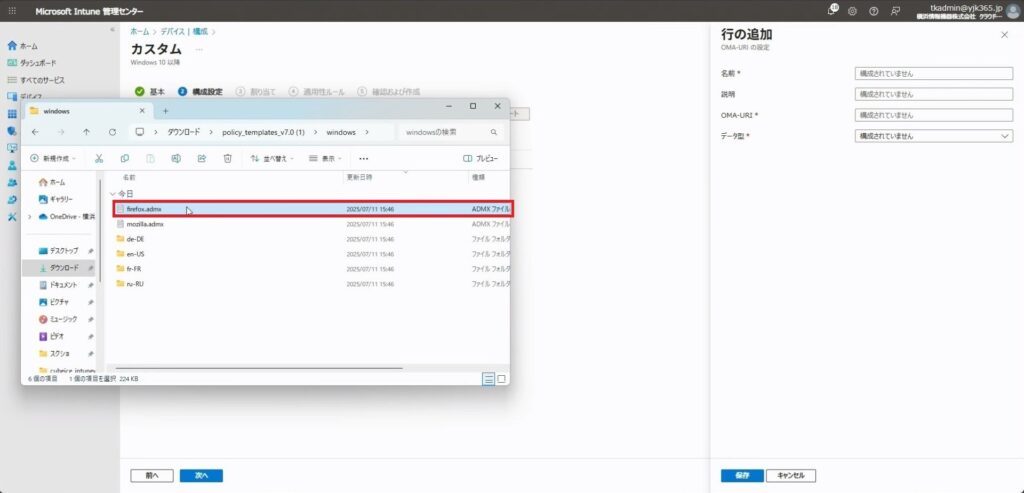

17.手順1-7でダウンロードしたポリシーテンプレートを展開します。

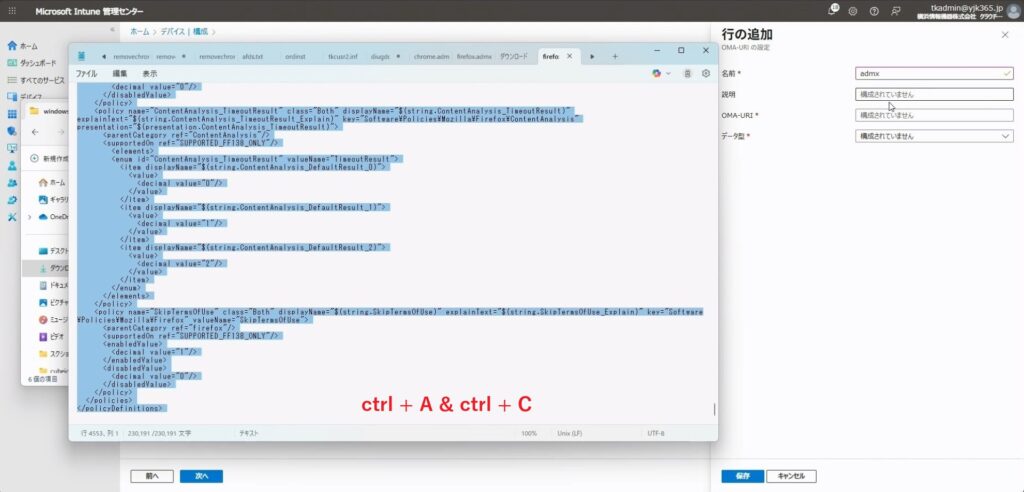

18.「firefox.admx」ファイルを開きます。

※デフォルト設定だとメモ帳で開かれます。

19.すべて選択しコピーします。

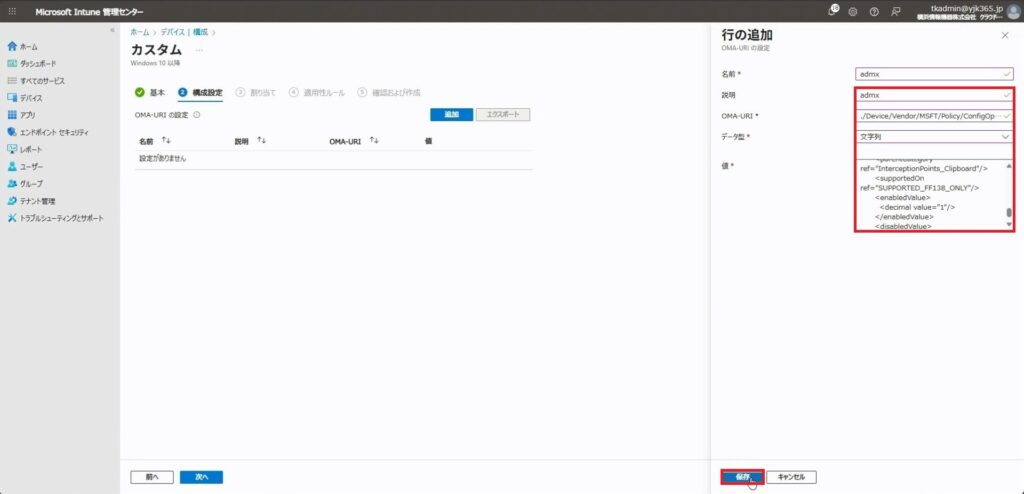

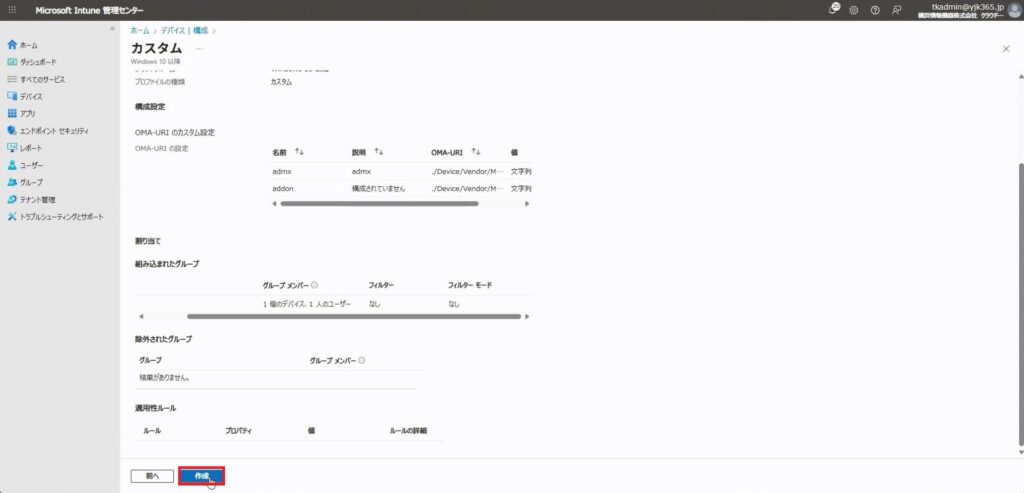

20.以下の通り入力し、「保存」をクリックします。

※「値」にコピーしたテキストを貼り付けます。

————————————————————————————————————————-

名前:任意

説明:任意

OMA-URI:

./Device/Vendor/MSFT/Policy/ConfigOperations/ADMXInstall/Firefox/Policy/FirefoxAdmx

データ型:文字列

値:コピーしたテキストを貼り付け

————————————————————————————————————————-

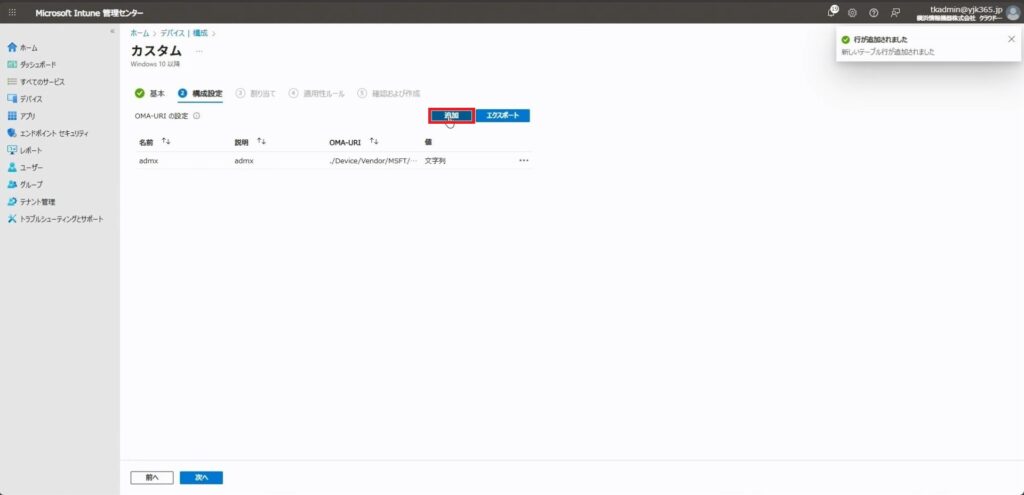

21.行が追加されました。

続いてもう一度「追加」をクリックします。

②Intuneから配布

ここまでがFirefoxに拡張機能を配布する準備となります。

ここから実際にKeeperの拡張機能を指定し、配布を行います。

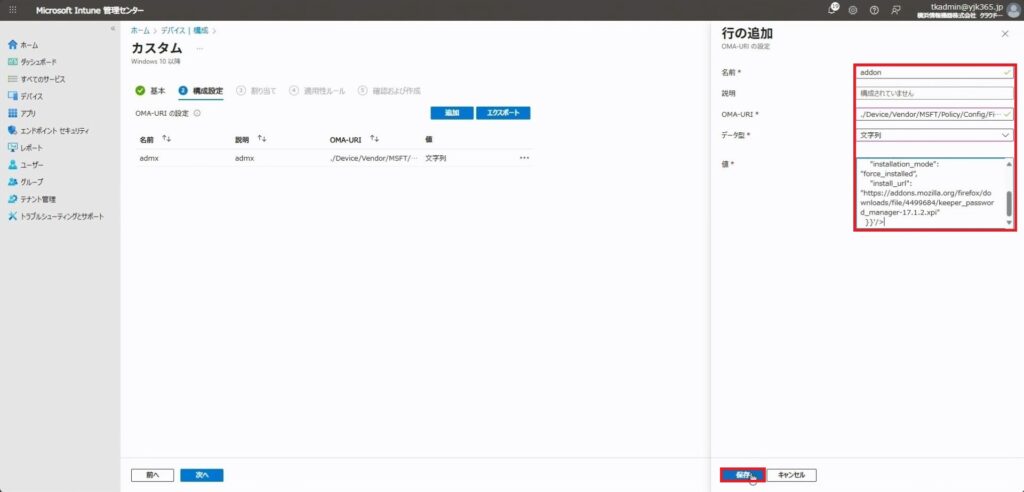

22.以下の通り入力し「保存」をクリックします。

——————————————————————————————————————–

名前:任意

説明:任意

OMA-URI:

./Device/Vendor/MSFT/Policy/Config/Firefox~Policy~firefox~Extensions/ExtensionSettings

データ型:文字列

値: <enabled/>

<data id=”ExtensionSettings” value=’

{

“KeeperFFStoreExtension@KeeperSecurityInc”: { “installation_mode”: “force_installed”, “install_url”: “https://addons.mozilla.org/firefox/downloads/file/4499684/keeper_password_manager-17.1.2.xpi” }}’/>

——————————————————————————————————————–

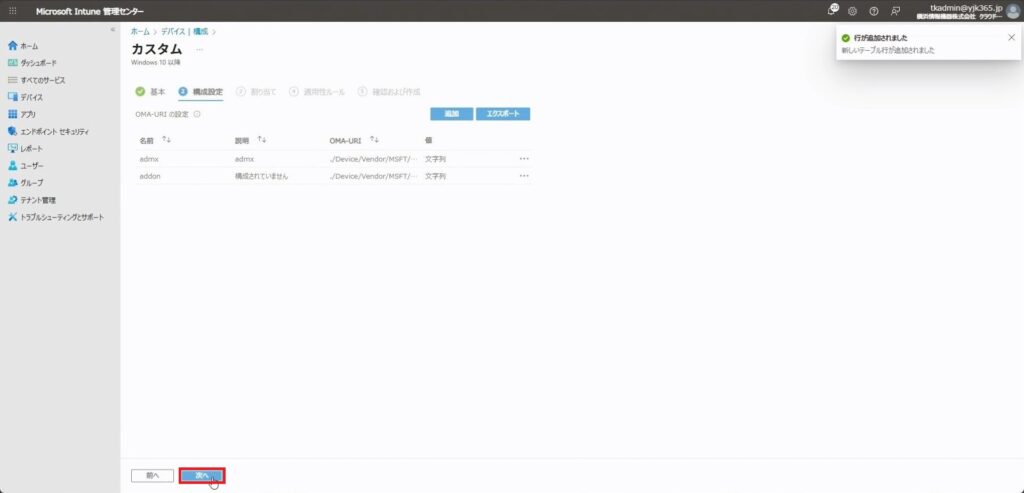

23.「次へ」をクリックします。

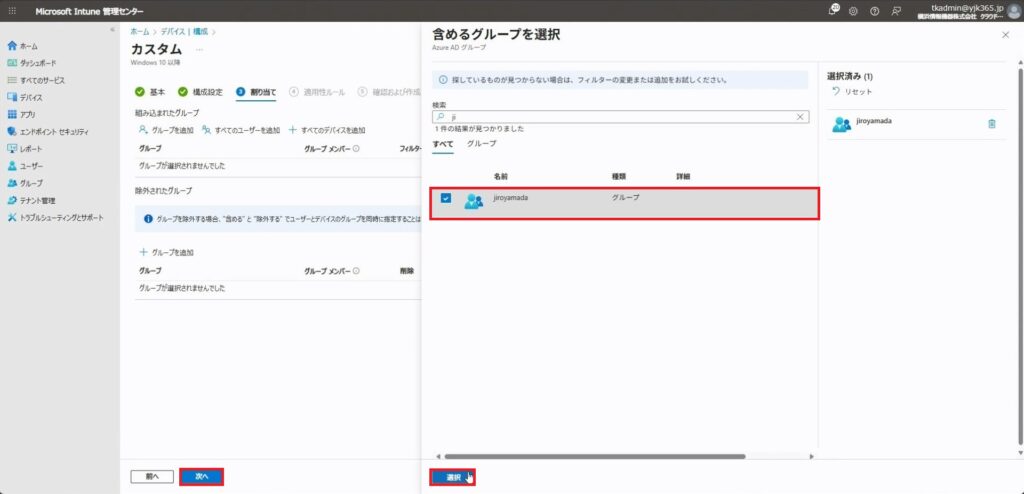

24.配布する対象を選択し「次へ」をクリックします。

25.「作成」をクリックします。

26.拡張機能が配布されていることを確認できました。

Intuneでブラウザへのパスワード保存をブロック

以上でKeeperへのパスワード移行が完了したので、ブラウザ側でパスワードの保存をできないように設定していきます。

※「今後、ブラウザのパスワードマネージャは使わないでください」といった社内周知的な運用ではなく、管理者側で使用を制限できることで、確実に制限が可能です。

それでは、EdgeとChromeブラウザを対象に設定を行っていきます。

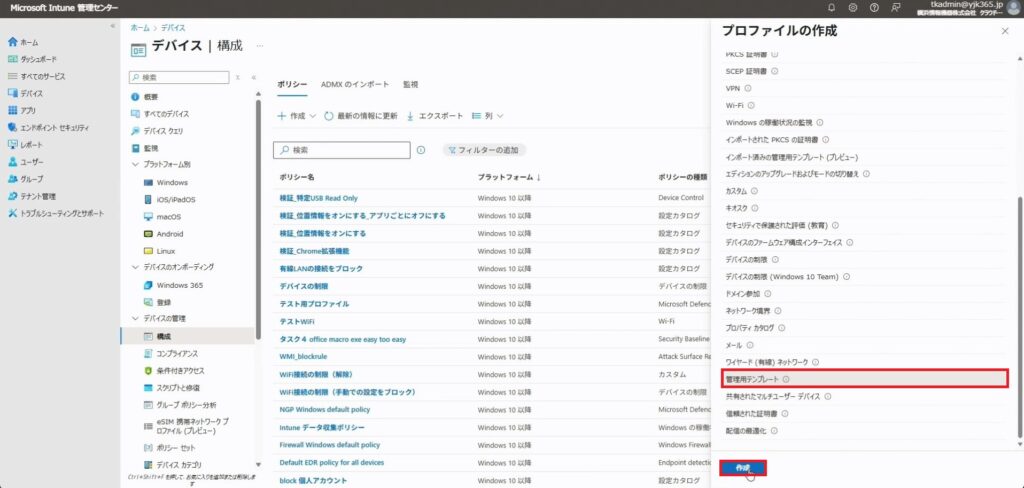

1.Microsoft Intune管理センターから「デバイス」クリックします。

2.「構成」をクリックします。

3.「+作成」のプルダウンより、「+新しいポリシー」をクリックします。

4.プロファイルの作成画面で以下の項目を選択します。

———————————————————————————————————————-

プラットフォーム:Windows 10 以降

プロファイルの種類:テンプレート

———————————————————————————————————————-

5.「管理用テンプレート」を選択し、「作成」をクリックします。

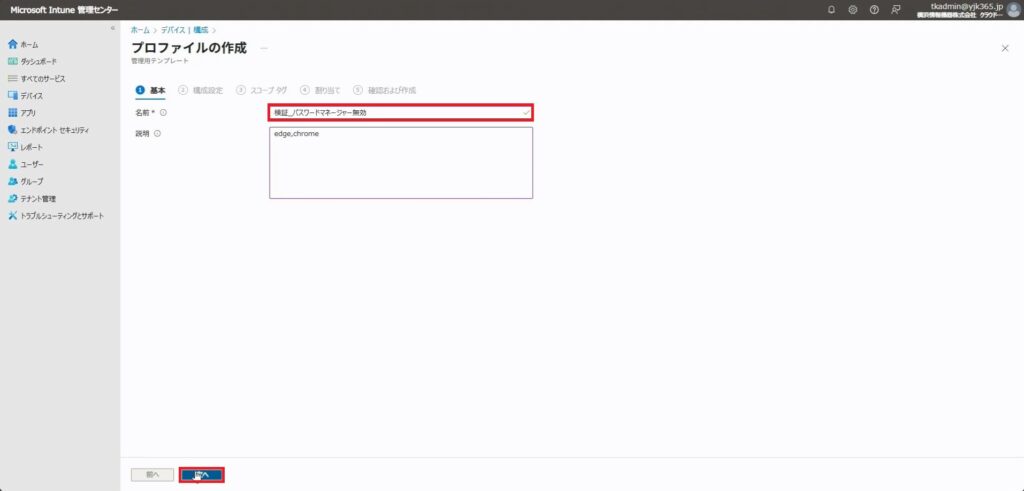

6.任意の名前を入力し、「次へ」をクリックします。

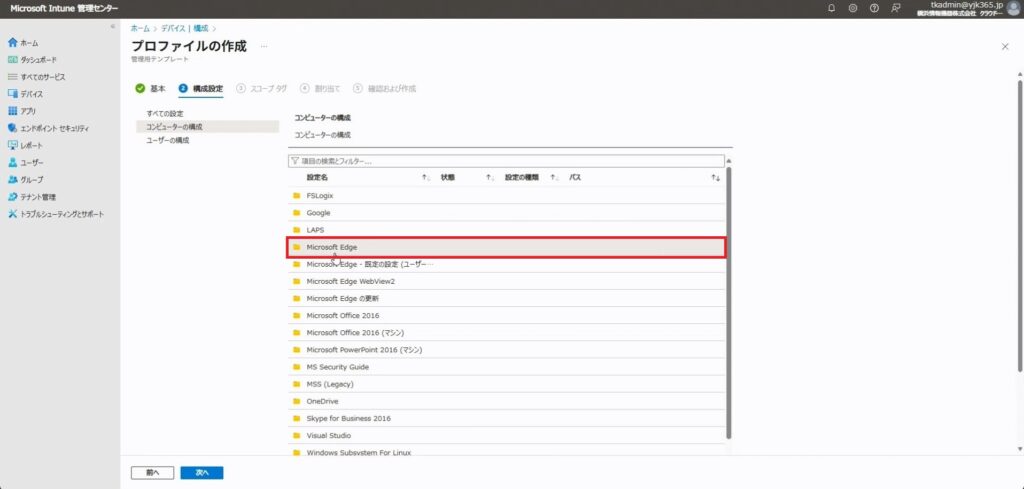

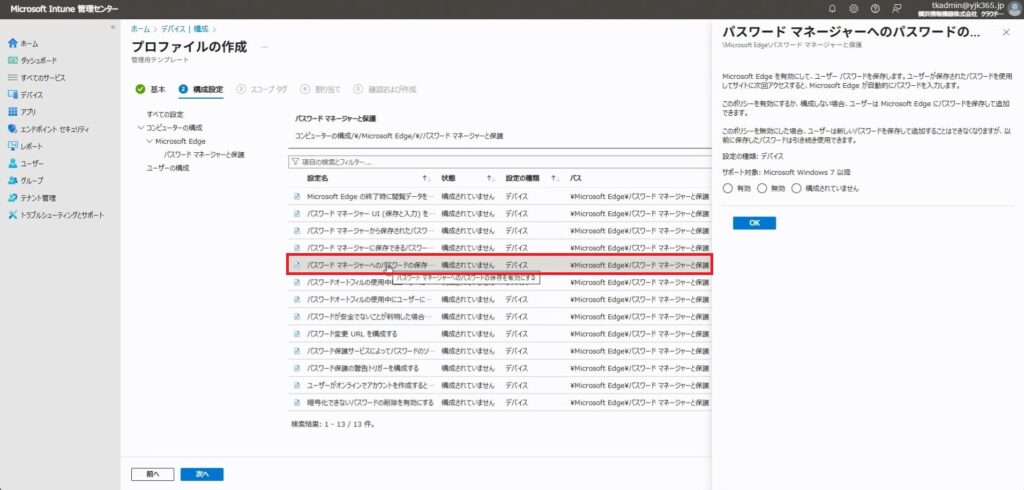

7.「Microsoft Edge」をクリックします。

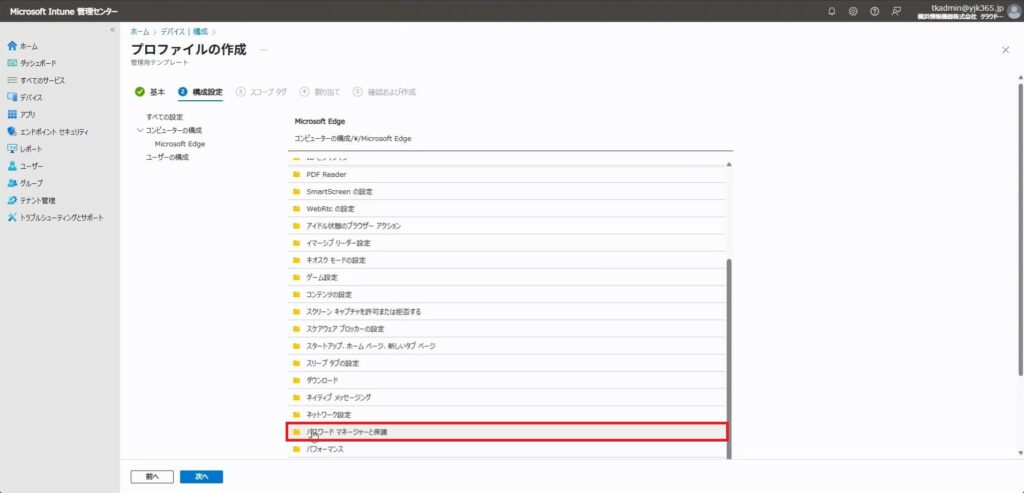

8.「パスワードマネージャーと保護」を選択します。

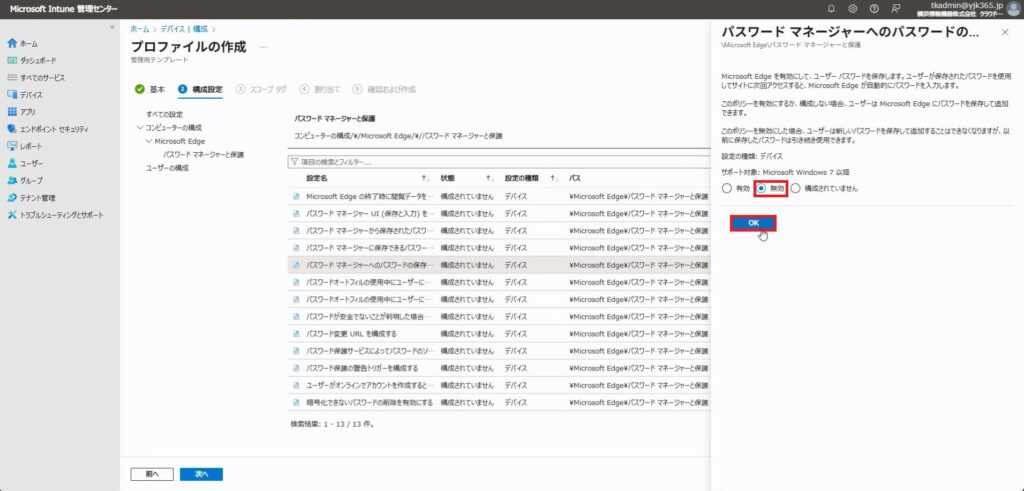

9.「パスワードマネージャーへのパスワードの保存を有効にする」を選択します。

10.「無効」を選択し、「OK」をクリックします。

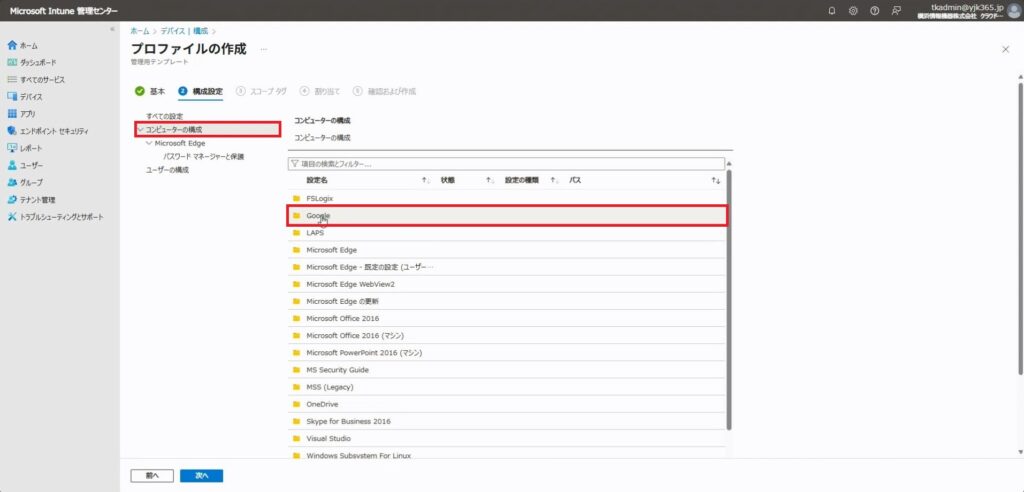

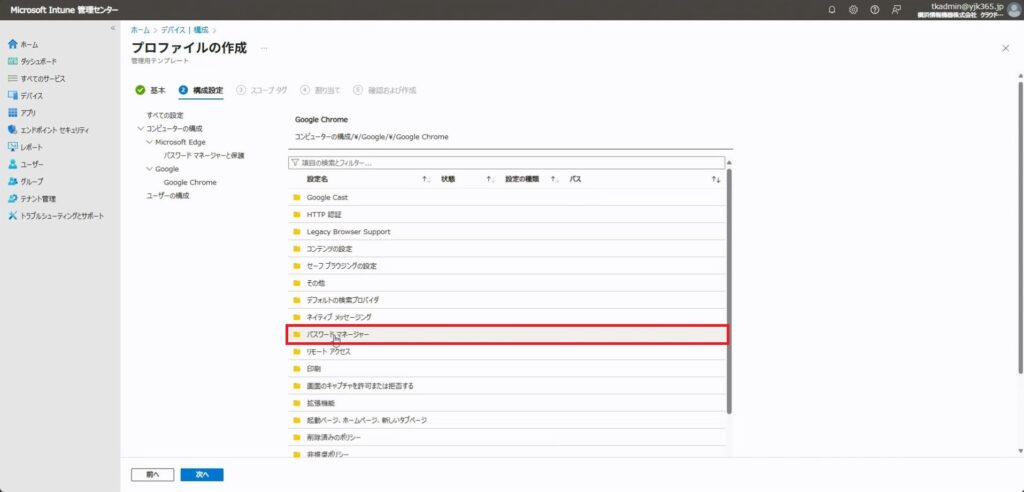

11.「コンピューターの構成」タブをクリックし、「Google」を選択します。

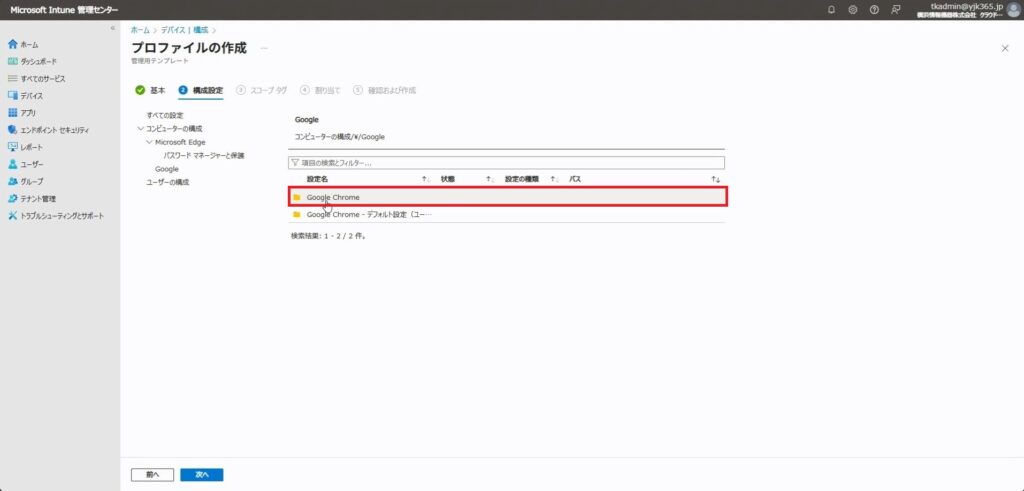

12.「Google Chrome」を選択します。

13.「パスワードマネージャー」を選択します。

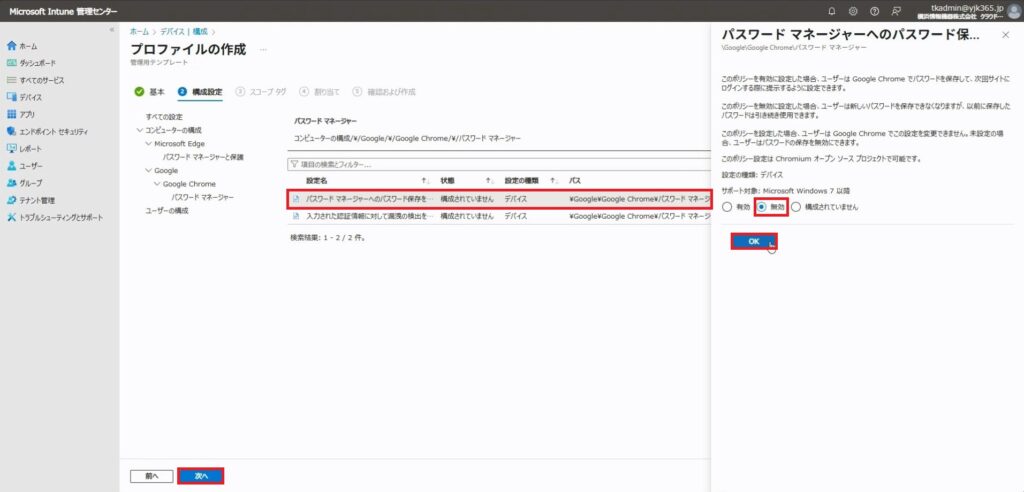

14.「パスワードマネージャーへのパスワードの保存を有効にする」を選択します。

「無効」を選択し、「OK」をクリックし、「次へ」をクリックします。

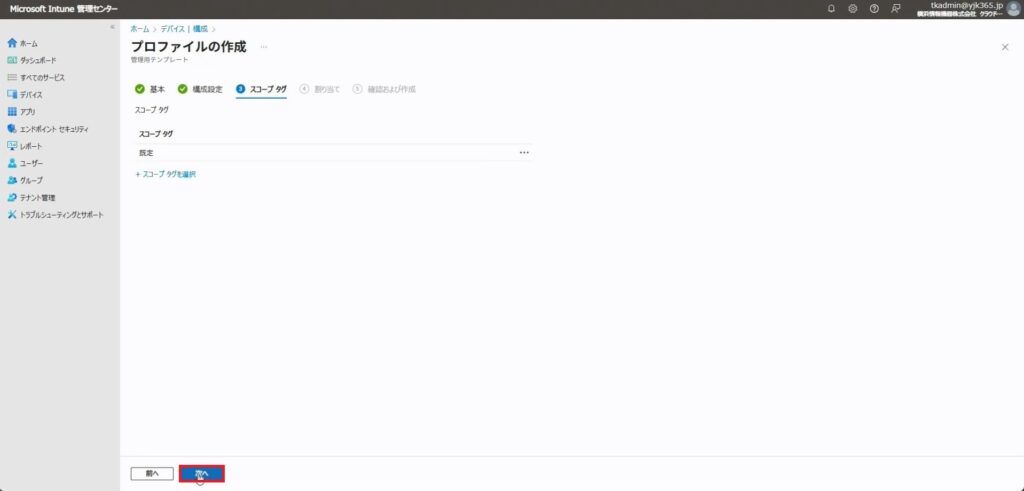

15.「次へ」をクリックします。

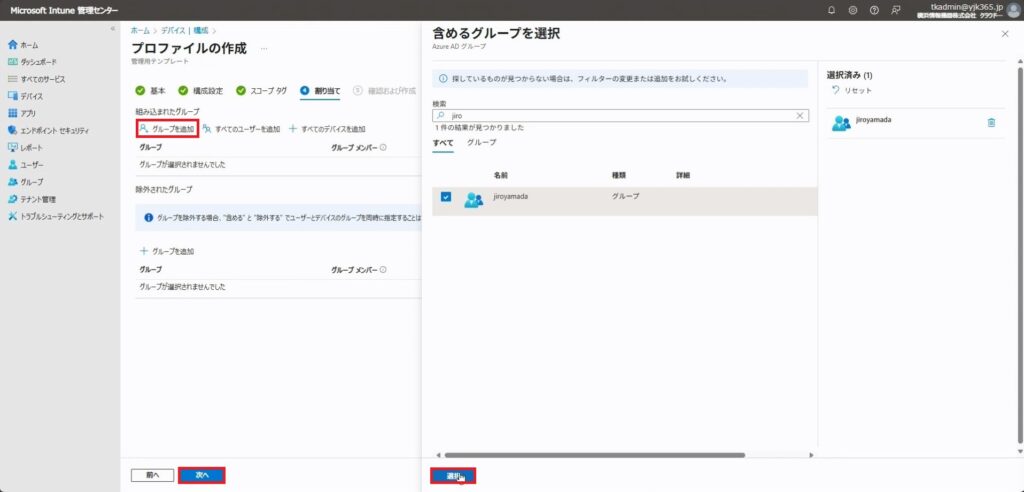

16.割り当てたいグループにチェックを入れ、「選択」をクリックします。

17.「作成」をクリックします。

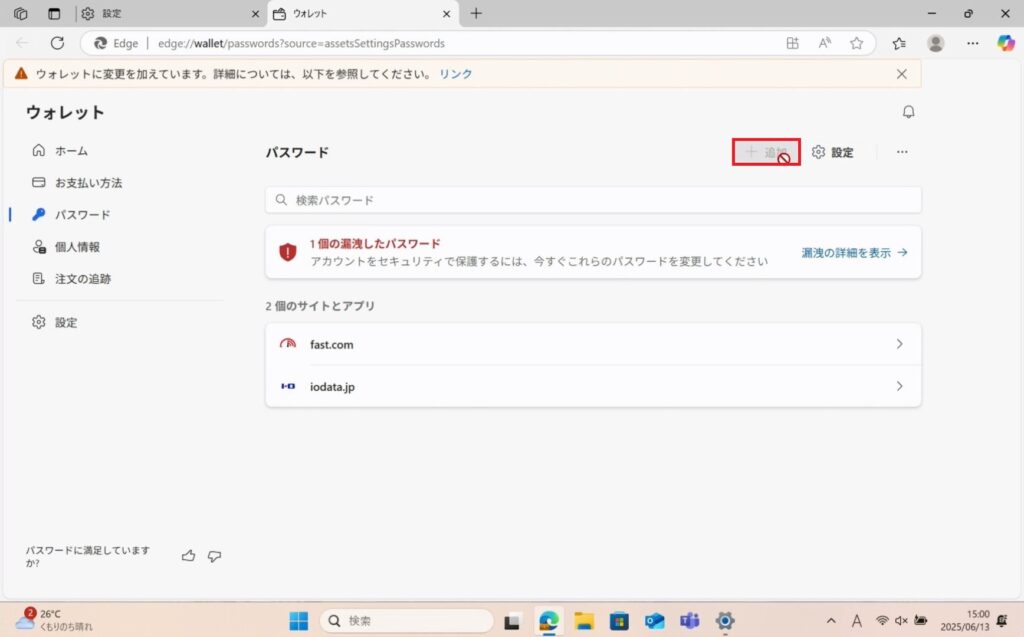

Edge

設定>ウォレット>パスワード

「追加」がグレーアウトしクリックができません。

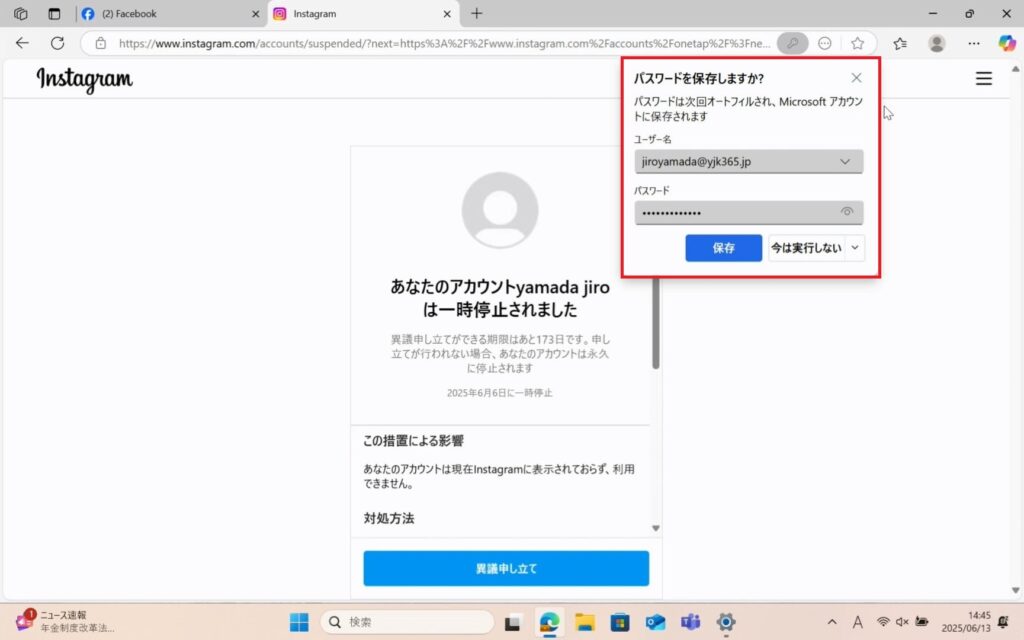

ちなみに、ユーザー側の具体的な挙動を挙げると、以下表示が出なくなります。

また、手動でブラウザへのパスワードの追加もできなくなります。

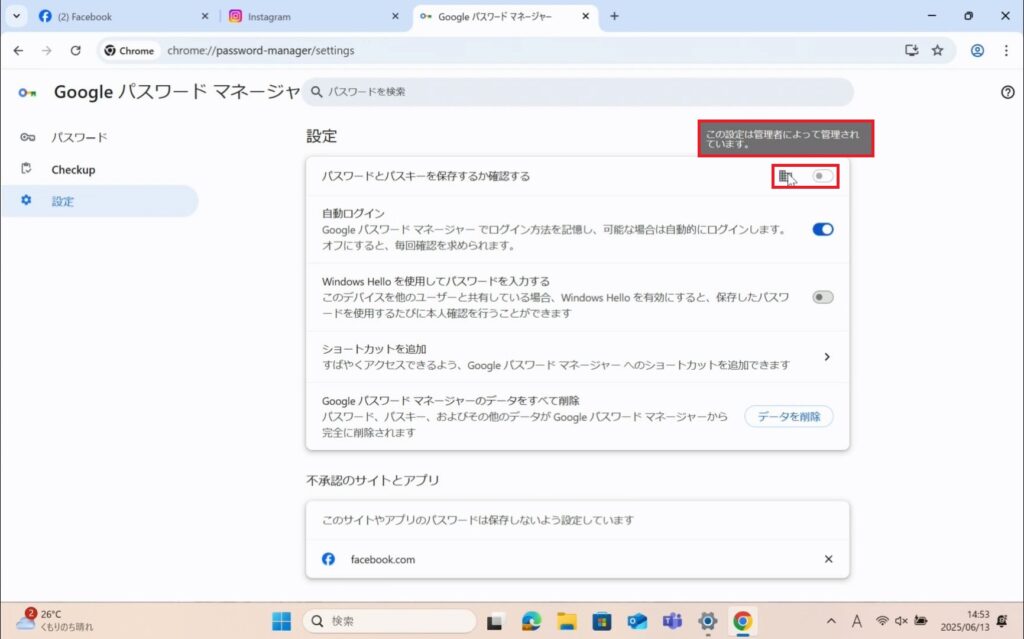

Chrome

設定>Googleパスワードマネージャ>設定

「パスワードとパスキーを保存するか確認する」項目のトグルボタンがクリックできなくなっています。

また、「この設定は管理者によって管理されています。」という表示が確認できます。

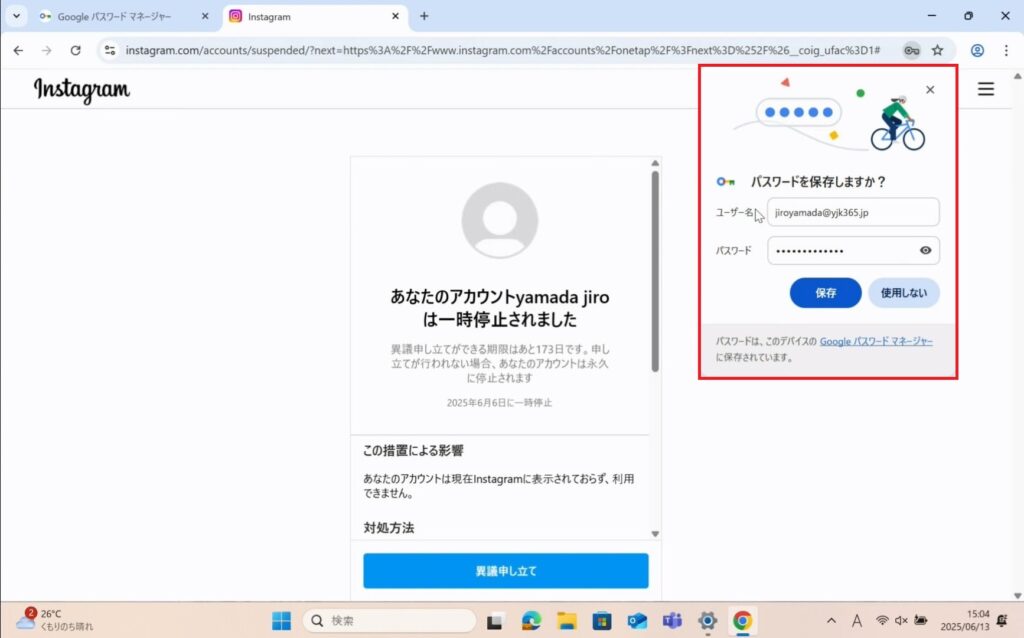

Chromeも同様に以下表示が出なくなります。

また、手動でブラウザへのパスワードの追加もできなくなります。

3.実際に移行してみよう!②ユーザーの移行手順

以下ブログにてご紹介しています。ぜひご参考ください。

ブラウザのパスワードマネージャに保存されているパスワードをKEEPERへ移行する方法 | yjk365

4.Tips

デスクトップアプリとブラウザ版の違い

結論、どちらかのみの利用で問題ないです。

基本的にどちらも同じような機能を備えていますが、デスクトップ版でしか利用できない機能があるため、以下にご紹介します。

・ QRによる二要素認証が設定可能

→ブラウザ版ではQRによる二要素認証が選択できません。以下ご参考ください。

ブラウザのパスワードマネージャに保存されているパスワードをKEEPERへ移行する方法 | yjk365

Keeperへのログイン頻度の設定

Keeperへのログイン頻度を設定することができます。

Keeperの拡張機能(KeeperFill)を使用する際、毎日初めにKeeperへログインする必要があるため、以下のような運用フローが発生することになります。

————————————————————————————————-

1. 出勤

2. Keeperにログイン

3. 業務開始

4. 業務終了

5. PCシャットダウン(自動ログアウト)

6. 退勤

————————————————————————————————–

これが煩わしい場合、企業のセキュリティポリシー次第とはなりますが、以下方法でサインイン頻度の変更が可能です。

管理者側、ユーザー側で作業が必要となります。

■管理者作業

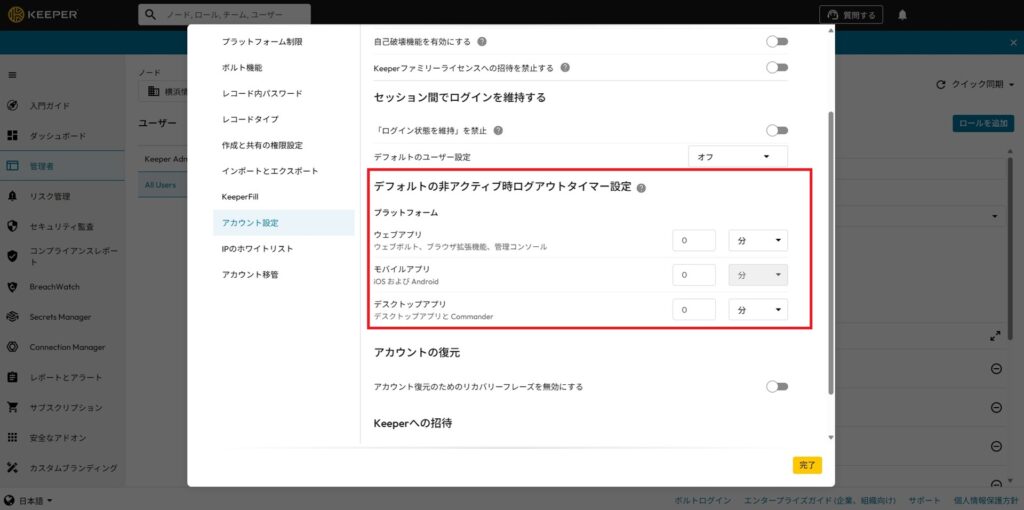

1.以下より「強制適用ポリシー」をクリックします。

管理コンソール>管理者>ロール>Allusers

2.「デフォルトの非アクティブ時ログアウトタイマー設定」から、任意の数値を設定します。

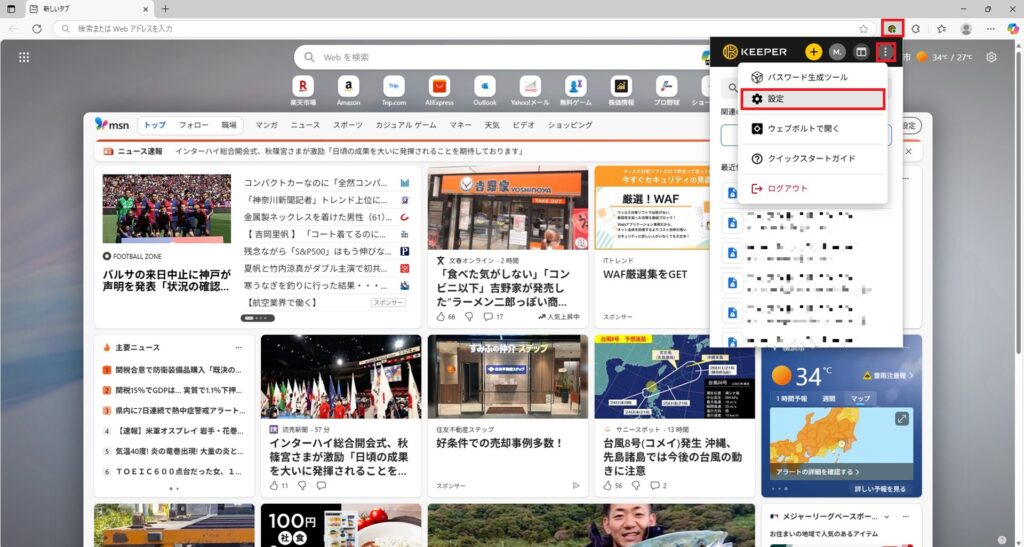

■ユーザー作業

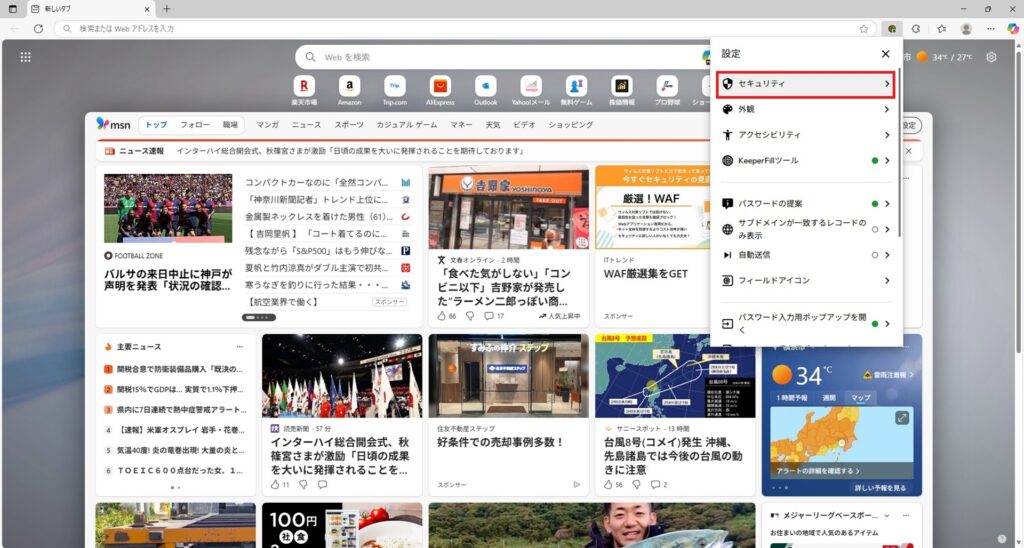

1.Keeperの拡張機能の「設定」をクリックします。

2.「セキュリティ」をクリックします。

3.「非アクティブ時のログアウトタイマー」にて任意の数値を設定できます。

※管理者側が設定した範囲内で設定可能です。

その他お困りごとも動画で解説!

-1200x673.png)